Megbízható ARC-tömítők konfigurálása

Az e-mail-hitelesítés segít ellenőrizni a Microsoft 365-szervezetnek küldött és onnan érkező e-maileket, hogy megakadályozza az üzleti e-mailek sérüléséhez (BEC), zsarolóprogramokhoz és egyéb adathalász támadásokhoz használt hamis feladókat.

Egyes megbízható e-mail-szolgáltatások azonban módosíthatják az üzeneteket, mielőtt azok a Microsoft 365-szervezethez érkeznének. A bejövő üzenetek átvitel közbeni módosítása valószínűleg a következő e-mail-hitelesítési hibákat okozhatja a Microsoft 365-ben:

- Az SPF az új üzenetforrás (IP-cím) miatt meghiúsul.

- A DKIM tartalommódosítás miatt meghiúsul.

- A DMARC az SPF és a DKIM hibája miatt meghiúsul.

A hitelesített fogadott lánc (ARC) segít csökkenteni a megbízható e-mail-szolgáltatások által végrehajtott üzenetmódosításból eredő bejövő e-mail-hitelesítési hibákat. Az ARC megőrzi az eredeti e-mail-hitelesítési adatokat az e-mail szolgáltatásban. Beállíthatja, hogy a Microsoft 365-szervezet megbízhatónak minősítse az üzenetet módosító szolgáltatást, és hogy az eredeti adatokat felhasználja az e-mail-hitelesítési ellenőrzésekben.

Mikor érdemes megbízható ARC tömítőket használni?

A Microsoft 365-szervezeteknek csak akkor kell megbízható ARC-tömítőket azonosítaniuk, ha a Microsoft 365-címzetteknek küldött üzeneteket rendszeresen érintik a következő módokon:

- A köztes szolgáltatás módosítja az üzenet fejlécét vagy az e-mail tartalmát.

- Az üzenetmódosítások más okokból (például mellékletek eltávolításával) a hitelesítés meghiúsulását okozzák.

Miután egy rendszergazda hozzáad egy megbízható ARC-tömítőt a Defender portálon, a Microsoft 365 az eredeti e-mail-hitelesítési adatokat használja, amelyeket az ARC sealer biztosít a szolgáltatáson keresztül a Microsoft 365-be küldött üzenetek ellenőrzéséhez.

Tipp

Csak megbízható, szükséges szolgáltatásokat adhat hozzá megbízható ARC-tömítőként a Microsoft 365-szervezetben. Ez a művelet segít az érintett üzeneteknek az e-mail-hitelesítés ellenőrzésében, és megakadályozza a megbízható üzenetek kézbesítését a Levélszemét mappába, karanténba helyezve vagy elutasítva az e-mail-hitelesítési hibák miatt.

Mit kell tudnia a kezdés előtt?

A Microsoft Defender portált a címen nyithatja meg https://security.microsoft.com. Ha közvetlenül az E-mail-hitelesítési beállítások lapra szeretne lépni, használja a következőt https://security.microsoft.com/authentication: .

Az Exchange Online PowerShellhez való csatlakozáshoz lásd: Csatlakozás az Exchange Online-hoz PowerShell. A különálló EOP PowerShellhez való csatlakozáshoz lásd: Csatlakozás az Exchange Online Védelmi PowerShellhez.

Ahhoz, hogy elvégezhesse a cikkben ismertetett eljárásokat, engedélyeket kell hozzárendelnie. A következő lehetőségek közül választhat:

Microsoft Defender XDR egyesített szerepköralapú hozzáférés-vezérlés (RBAC) (Ha az e-mail & együttműködéshez>Az Office 365-höz készült Defender engedélyei aktívak

. Csak a Defender portált érinti, a PowerShellt nem: Engedélyezés és beállítások/Biztonsági beállítások/Alapvető biztonsági beállítások (kezelés) vagy Engedélyezés és beállítások/Biztonsági beállítások/Alapvető biztonsági beállítások (olvasás).

. Csak a Defender portált érinti, a PowerShellt nem: Engedélyezés és beállítások/Biztonsági beállítások/Alapvető biztonsági beállítások (kezelés) vagy Engedélyezés és beállítások/Biztonsági beállítások/Alapvető biztonsági beállítások (olvasás).Exchange Online-engedélyek: Tagság a Szervezetkezelés vagy a Biztonsági rendszergazda szerepkörcsoportban.

Microsoft Entra-engedélyek: A globális rendszergazdai* vagy biztonsági rendszergazdai szerepkörök tagsága biztosítja a felhasználóknak a Microsoft 365 egyéb funkcióihoz szükséges engedélyeket és engedélyeket.

Fontos

* A Microsoft azt javasolja, hogy a legkevesebb engedélyekkel rendelkező szerepköröket használja. Az alacsonyabb engedélyekkel rendelkező fiókok használata segít a szervezet biztonságának javításában. A globális rendszergazda egy kiemelt jogosultságokkal rendelkező szerepkör, amelyet vészhelyzeti helyzetekre kell korlátozni, ha nem használhat meglévő szerepkört.

Megbízható ARC-tömítők hozzáadása a Microsoft Defender portál használatával

A Microsoft Defender portálján https://security.microsoft.comlépjen az E-mail & együttműködési>szabályzatok & Szabályok Fenyegetési szabályzatok>>E-mail-hitelesítési beállítások területre az ARCszabályok szakaszában>. Vagy ha közvetlenül az E-mail-hitelesítési beállítások lapra szeretne lépni, használja a következőt https://security.microsoft.com/authentication: .

Az E-mail-hitelesítési beállítások lapon ellenőrizze, hogy az ARC lap ki van-e jelölve, majd válassza a Hozzáadás lehetőséget

.

.Tipp

Ha a megbízható tömítőanyagok már szerepelnek az ARC lapon, válassza a Szerkesztés lehetőséget

.

.A megnyíló Megbízható ARC-tömítőanyagok hozzáadása úszó panelen írja be a megbízható aláíró tartományt a mezőbe (például fabrikam.com).

A tartománynévnek meg kell egyeznie az érintett üzenetek ARC-Seal és ARC-Message-Signature fejlécének d értékében látható tartománnyal. Az üzenetfejléc megtekintéséhez használja az alábbi módszereket:

- Internetes üzenetfejlécek megtekintése az Outlookban.

- Használja az Üzenetfejléc-elemzőt a következő helyen: https://mha.azurewebsites.net.

Ismételje meg ezt a lépést annyiszor, amennyire csak szükséges. Meglévő bejegyzés eltávolításához válassza

a elemet a bejegyzés mellett.

a elemet a bejegyzés mellett.Ha végzett a Megbízható ARC-tömítőanyagok hozzáadása úszó panelen, válassza a Mentés lehetőséget.

Megbízható ARC-tömítők hozzáadása az Exchange Online PowerShell használatával

Ha inkább a PowerShell használatával szeretné megtekinteni, hozzáadni vagy eltávolítani a megbízható ARC-tömítőket, csatlakozzon az Exchange Online PowerShellhez az alábbi parancsok futtatásához.

Meglévő megbízható ARC-tömítők megtekintése

Get-ArcConfigHa nincs konfigurálva megbízható ARC-tömítő, a parancs nem ad vissza eredményt.

Megbízható ARC-tömítők hozzáadása vagy eltávolítása

Ha a meglévő ARC-tömítőket a megadott értékekre szeretné cserélni , használja az alábbi szintaxist:

Set-ArcConfig -Identity [TenantId\]Default -ArcTrustedSealers "Domain1","Domain2",..."DomainN"A TenantId\ értékre nincs szükség a saját szervezetében, csak delegált szervezetekben. Ez egy GUID, amely a Microsoft 365 számos felügyeleti portál URL-címében látható (ez az

tid=érték). Például: a32d39e2-3702-4ff5-9628-31358774c091.Ez a példa a "cohovineyard.com" és a "tailspintoys.com" kifejezéseket konfigurálja a szervezet egyetlen megbízható ARC-tömítőjeként.

Set-ArcConfig -Identity Default -ArcTrustedSealers "cohovineyard.com","tailspintoys.com"A meglévő értékek megőrzése érdekében mindenképpen vegye fel a megtartani kívánt ARC-tömítőket a hozzáadni kívánt új ARC-tömítőkkel együtt.

Ha az ARC-tömítőket a többi bejegyzés befolyásolása nélkül szeretné hozzáadni vagy eltávolítani, tekintse meg a Set-ArcConfig Példák szakaszát.

Megbízható ARC-tömítő ellenőrzése

Ha az üzenet a Microsoft 365-be való eljutása előtt arc-lezárás van egy szolgáltatásból, az üzenet kézbesítése után ellenőrizze az üzenet fejlécében a legújabb ARC-fejléceket.

Az utolsó ARC-Authentication-Results fejlécben keresse meg a és oda=1a arc=pass elemet. Ezek az értékek a következőkre utalnak:

- Az előző ARC ellenőrizve lett.

- Az előző ARC tömítő megbízható.

- Az előző hozzáférési eredmény használható az aktuális DMARC-hiba felülbírálásához.

Például:

ARC-Authentication-Results: i=2; mx.microsoft.com 1; spf=pass (sender ip is

172.17.17.17) smtp.rcpttodomain=microsoft.com

smtp.mailfrom=sampledoamin.onmicrosoft.com; dmarc=bestguesspass action=none

header.from=sampledoamin.onmicrosoft.com; dkim=none (message not signed);

arc=pass (0 oda=1 ltdi=1

spf=[1,1,smtp.mailfrom=sampledoamin.onmicrosoft.com]

dkim=[1,1,header.d=sampledoamin.onmicrosoft.com]

dmarc=[1,1,header.from=sampledoamin.onmicrosoft.com])

Annak ellenőrzéséhez, hogy az ARC-eredményt használták-e egy DMARC-hiba felülbírálásához, keresse meg compauth=pass a és reason=130 a elemet a legutóbbi Hitelesítési eredmények fejlécben. Például:

Authentication-Results: spf=fail (sender IP is 10.10.10.10)

smtp.mailfrom=contoso.com; dkim=fail (body hash did not verify)

header.d=contoso.com;dmarc=fail action=none

header.from=contoso.com;compauth=pass reason=130

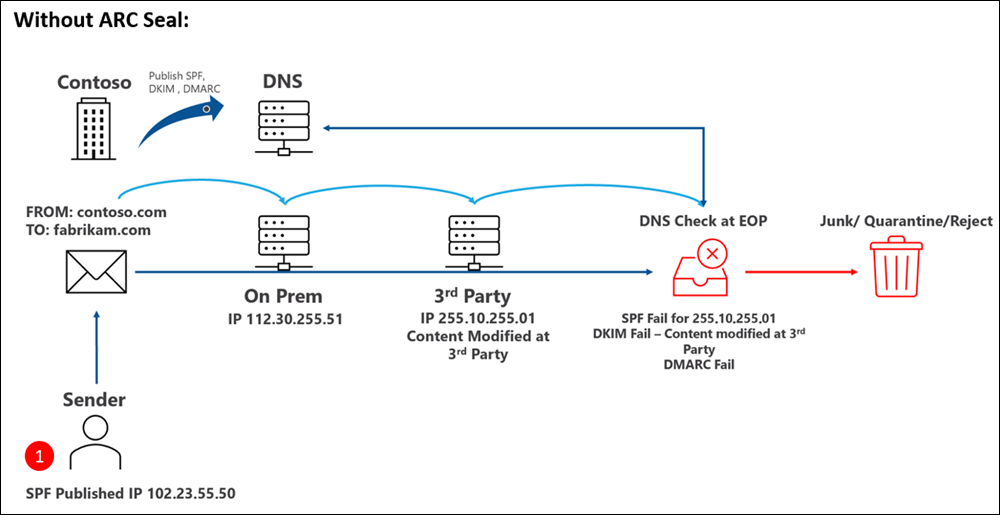

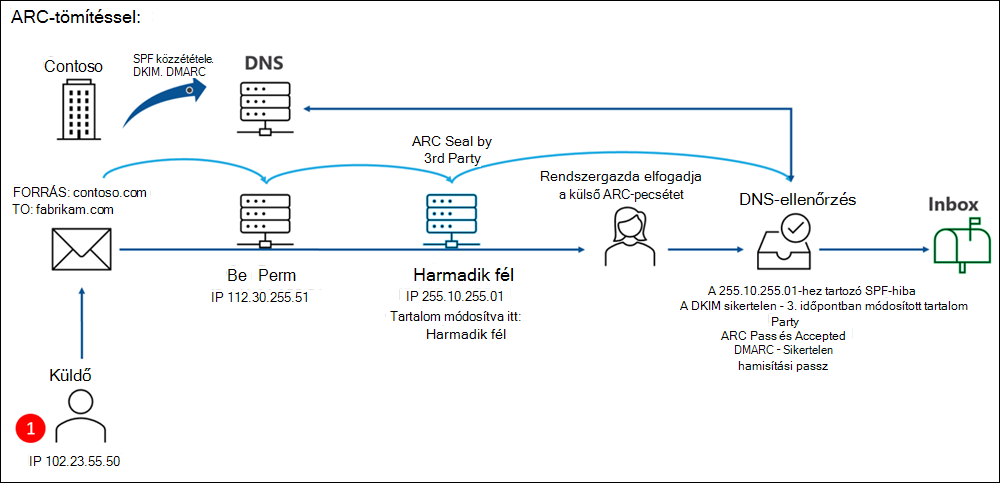

Trusted ARC sealer mail flow diagramok

Az ebben a szakaszban található diagramok kontrasztosabbá hatják az e-mail-alapú hitelesítés eredményeit megbízható ARC-tömítővel és anélkül. A Microsoft 365-szervezet mindkét ábrán egy megbízható levelezőszolgáltatást használ, amely módosítja a bejövő leveleket, mielőtt a Microsoft 365-be érkeznek. Ez a módosítás megszakítja az e-mail-forgalmat, ami e-mail-hitelesítési hibákat okozhat a forrás IP-címének módosításával és az e-mail-üzenet fejlécének frissítésével.

Ez a diagram megbízható ARC-tömítő nélkül mutatja be az eredményt:

Ez az ábra egy megbízható ARC-tömítővel mutatja be az eredményt:

Következő lépések

Ellenőrizze az ARC-fejléceket az Üzenetfejléc-elemzővel a címen https://mha.azurewebsites.net.