Az elemzői jelentés megismerése a Microsoft Defender XDR fenyegetéselemzésében

Érintett szolgáltatás:

- Microsoft Defender XDR

Fontos

A cikkben található információk egy része egy előzetesen kiadott termékre vonatkozik, amely a kereskedelmi forgalomba kerülés előtt lényegesen módosulhat. A Microsoft nem vállal kifejezett vagy hallgatólagos szavatosságot az itt megadott információkra vonatkozóan.

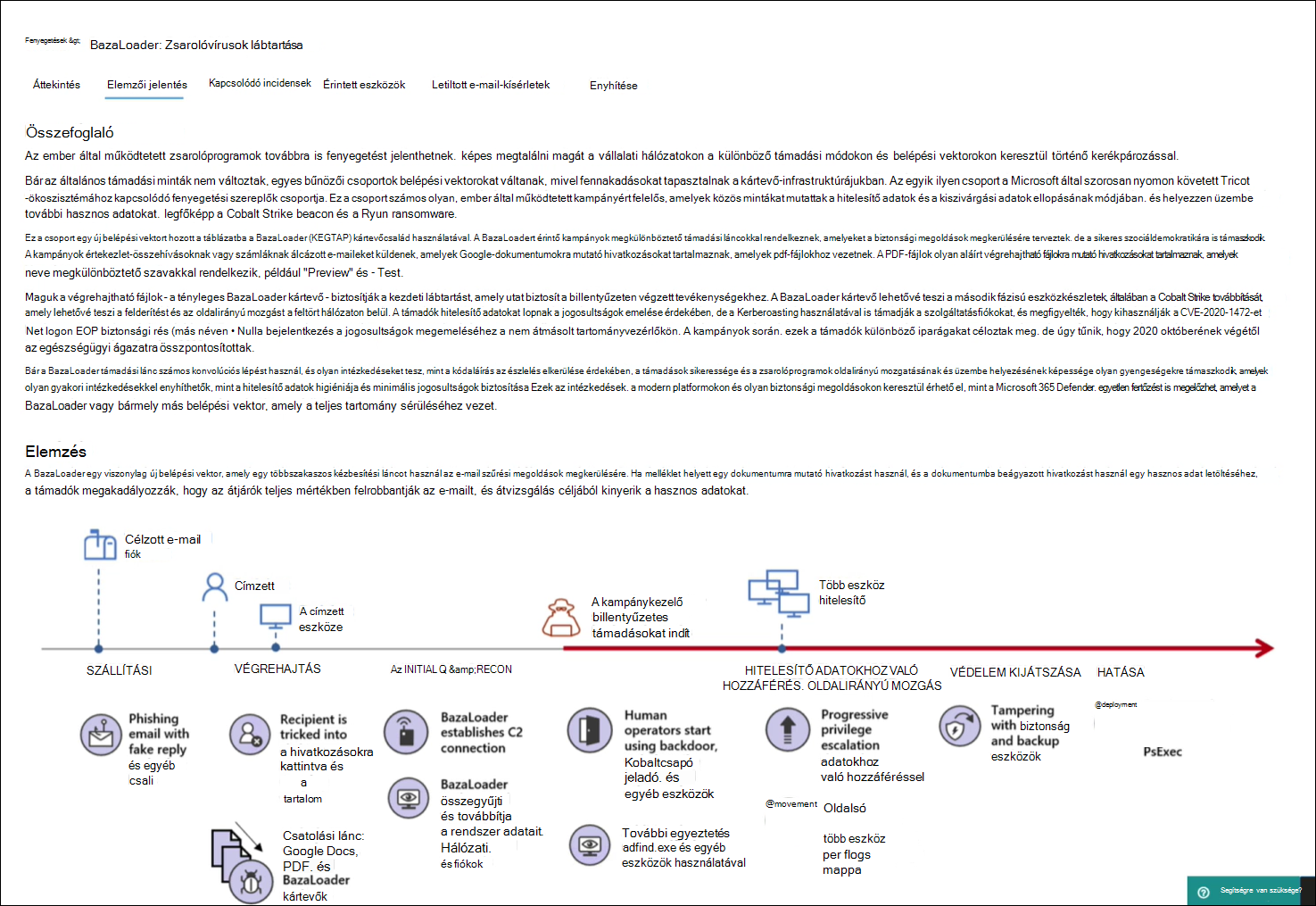

Minden fenyegetéselemzési jelentés tartalmaz dinamikus szakaszokat és egy átfogó, írásbeli szakaszt, amelyet elemzői jelentésnek nevezünk. A szakasz eléréséhez nyissa meg a nyomon követett fenyegetésről szóló jelentést, és válassza az Elemző jelentés lapot.

Fenyegetéselemzési jelentés Elemzői jelentés szakasza

A különböző elemzői jelentéstípusok megismerése

A fenyegetéselemzési jelentések a következő jelentéstípusok egyikére sorolhatók:

- Tevékenységprofil – Információt nyújt egy adott támadási kampányról, amely gyakran egy fenyegetési szereplőhöz van társítva. Ez a jelentés ismerteti, hogyan történt egy támadás, miért fontos Önnek, és hogy a Microsoft hogyan védi meg az ügyfeleit. A tevékenységprofilok olyan részleteket is tartalmazhatnak, mint az események idővonala, a támadási láncok, valamint a viselkedés és a módszertan.

- Aktorprofil – Információkat nyújt a Microsoft által nyomon követett, jelentős kibertámadások mögötti fenyegetések szereplőiről. Ez a jelentés a szereplők motivációit, iparági és/vagy földrajzi céljait, valamint azok taktikáját, technikáit és eljárásait (TSP-ket) tárgyalja. Az aktorprofil tartalmazhat információkat az aktor támadási infrastruktúrájáról, a kártevőkről (egyéni vagy nyílt forráskód) és az általuk használt biztonsági résekről, valamint azokról a jelentős eseményekről vagy kampányokról, amelyekben részt vettek.

- Technikaprofil – Információt nyújt a fenyegetést jelentő szereplők által használt konkrét technikáról – például a PowerShell rosszindulatú használatáról vagy a hitelesítő adatok begyűjtéséről az üzleti e-mailek feltörésekor –, valamint arról, hogy a Microsoft hogyan védi ügyfeleit a technikához kapcsolódó tevékenységek észlelésével.

- Fenyegetés áttekintése – Több profiljelentést foglal össze egy olyan elbeszélésbe, amely átfogó képet ad egy fenyegetésről, amely ezeket a jelentéseket használja vagy kapcsolódik hozzájuk. A fenyegetést jelölő szereplők például különböző technikákat használnak a helyszíni hitelesítő adatok ellopására, és a helyszíni hitelesítő adatok ellopásával kapcsolatos fenyegetések áttekintése a találgatásos támadások, a Kerberos-támadások vagy az információlopó kártevők technikás profiljaihoz kapcsolódhat. A Microsoft Threat Intelligence az ügyfélkörnyezeteket fenyegető leggyakoribb fenyegetések érzékelőivel méri fel, hogy melyik fenyegetésre lehet érdemes ez a jelentéstípus.

- Eszközprofil – Információt nyújt egy adott egyéni vagy nyílt forráskódú eszközről, amely gyakran egy fenyegetési szereplőhöz van társítva. Ez a jelentés ismerteti az eszköz képességeit, azokat a célokat, amelyeket a fenyegetést használó szereplő megpróbálhat elérni, és hogy a Microsoft hogyan védi ügyfeleit a hozzá társított tevékenységek észlelésével.

- Biztonságirés-profil – Információt nyújt egy adott termékre hatással lévő gyakori biztonsági rések és kitettségek (CVE) azonosítójáról vagy hasonló CVE-k csoportjáról. A biztonságirés-profilok általában említésre méltó biztonsági réseket tárgyalnak, például a fenyegetést okozó szereplők által használt biztonsági réseket és a jelentős támadási kampányokat. A következő információtípusok közül egy vagy többre vonatkozik: a sebezhetőség típusa, az érintett szolgáltatások, a nulladik napi vagy vadon élő kihasználtság, a súlyossági pontszám és a lehetséges hatás, valamint a Microsoft lefedettsége.

Az elemzői jelentés vizsgálata

Az elemzői jelentés egyes szakaszai úgy lettek kialakítva, hogy gyakorlatban hasznosítható információkat nyújtsanak. Bár a jelentések eltérőek, a jelentések többsége az alábbi táblázatban ismertetett szakaszokat tartalmazza.

| Jelentés szakasz | Leírás |

|---|---|

| Összefoglaló | Pillanatkép a fenyegetésről, amely magában foglalhatja az első észleléskor a motivációkat, a jelentős eseményeket, a fő célokat, valamint a különböző eszközöket és technikákat. Ezekkel az információkkal tovább értékelheti, hogyan rangsorolhatja a fenyegetést az iparág, a földrajzi hely és a hálózat kontextusában. |

| Áttekintés | A fenyegetés technikai elemzése, amely a jelentés típusától függően tartalmazhat egy támadás részleteit, valamint azt, hogy a támadók hogyan használhatnak új technikát vagy támadási felületet. Ez a szakasz a jelentés típusától függően különböző címsorokkal és további alszakaszokkal is rendelkezik, hogy több kontextust és részletet biztosítson. Egy biztonságirés-profilnak például van egy külön szakasza, amely felsorolja az érintett technológiákat, míg az aktorprofil tartalmazhat eszközöket, TSP-ket és forrásmegjelölési szakaszokat. |

| Észlelések/veszélyforrás-keresési lekérdezések | A Microsoft biztonsági megoldásai által biztosított specifikus és általános észlelések , amelyek képesek a fenyegetéssel kapcsolatos tevékenységek vagy összetevők felszínre hozásához. Ez a szakasz keresési lekérdezéseket is biztosít a lehetséges fenyegetési tevékenységek proaktív azonosításához. A legtöbb lekérdezés az észlelések kiegészítésére szolgál, különösen a potenciálisan rosszindulatú összetevők vagy viselkedések megkeresésére, amelyek nem értékelhetők dinamikusan rosszindulatúnak. |

| MITRE ATT&megfigyelt CK-technikák | A megfigyelt technikák leképezése a MITRE ATT&CK támadási keretrendszerére |

| Ajánlások | Végrehajtható lépések, amelyek megállíthatják vagy csökkenthetik a fenyegetés hatását. Ez a szakasz olyan kockázatcsökkentéseket is tartalmaz, amelyeket a fenyegetéselemzési jelentés részeként nem követnek nyomon dinamikusan. |

| Hivatkozások | Az elemzők által a jelentés létrehozása során hivatkozott Microsoft- és külső kiadványok. A fenyegetéselemzési tartalmak a Microsoft kutatói által ellenőrzött adatokon alapulnak. A nyilvánosan elérhető, külső forrásokból származó információk egyértelműen ilyenek. |

| Módosítási napló | A jelentés közzétételének időpontja és a jelentés jelentős módosításainak időpontja. |

Az egyes fenyegetések észlelésének ismertetése

Az elemzői jelentés különböző Microsoft-megoldásokból is tartalmaz információkat, amelyek segíthetnek a fenyegetés észlelésében. A következő szakaszokban felsorolt termékekből származó, adott esetben a fenyegetéssel kapcsolatos észleléseket sorolja fel. Ezekből a fenyegetésspecifikus észlelésekből származó riasztások megjelennek a Fenyegetéselemzés oldal riasztási állapotkártyáiban.

Egyes elemzői jelentések olyan riasztásokat is megemlítenek, amelyek a gyanús viselkedés általános megjelölésére szolgálnak, és nem feltétlenül kapcsolódnak a nyomon követett fenyegetéshez. Ilyen esetekben a jelentés egyértelműen kijelenti, hogy a riasztást nem kapcsolódó fenyegetési tevékenység aktiválhatja, és nem figyeli a Fenyegetéselemzés oldalon megadott állapotkártyákon.

Microsoft Defender víruskereső

A víruskereső észlelések olyan eszközökön érhetők el, amelyeken be van kapcsolva a Microsoft Defender víruskereső a Windowsban. Ezek az észlelések a megfelelő kártevő-enciklopédiák leírásához kapcsolódnak a Microsoft biztonsági intelligencia, ha elérhetők.

Végponthoz készült Microsoft Defender

A végpontészlelés és a válasz (EDR) riasztásai a Végponthoz készült Microsoft Defender előkészített eszközökhöz jönnek létre. Ezek a riasztások a Végponthoz készült Defender érzékelő által gyűjtött biztonsági jelekre és egyéb végponti képességekre támaszkodnak ( például víruskereső, hálózati védelem, illetéktelen módosítás elleni védelem), amelyek hatékony jelforrásokként szolgálnak.

Office 365-höz készült Microsoft Defender

Az elemzői jelentések az Office 365-höz készült Defender észleléseit és kockázatcsökkentéseit is tartalmazzák. Office 365-höz készült Defender a Microsoft 365-előfizetések zökkenőmentes integrációja, amely védelmet nyújt az e-mailek, hivatkozások (URL-címek), fájlmellékletek és együttműködési eszközök fenyegetései ellen.

Microsoft Defender for Identity

A Defender for Identity egy felhőalapú biztonsági megoldás, amely segít a szervezet identitásmonitorozásának biztonságossá tételében. A helyi Active Directory és a felhőbeli identitásokból származó jeleket is felhasználva segít jobban azonosítani, észlelni és kivizsgálni a szervezetre irányított speciális fenyegetéseket.

Microsoft Defender for Cloud Apps

Defender for Cloud Apps teljes körű védelmet nyújt az SaaS-alkalmazások számára, segít a felhőalkalmazások adatainak monitorozásában és védelmében, alapvető felhőhozzáférési biztonsági közvetítő (CASB) funkciók, SaaS Biztonsági helyzetkezelés (SSPM) funkciók, fejlett veszélyforrások elleni védelem és alkalmazás-alkalmazásvédelem használatával.

Microsoft Defender for Cloud

A Defender for Cloud egy natív felhőalkalmazás-védelmi platform (CNAPP), amely biztonsági intézkedésekből és eljárásokból áll, amelyek célja a felhőalapú alkalmazások védelme a különböző fenyegetések és biztonsági rések ellen.

Finom veszélyforrás-összetevők keresése speciális veszélyforrás-kereséssel

Bár az észlelések lehetővé teszik a nyomon követett fenyegetés automatikus azonosítását és leállítását, számos támadási tevékenység apró nyomokat hagy, amelyek több vizsgálatot igényelnek. Egyes támadási tevékenységek viselkedése szintén normális lehet, ezért a dinamikus észlelés működési zajt vagy akár vakriasztást is eredményezhet. A veszélyforrás-keresési lekérdezésekkel proaktívan megkeresheti ezeket a potenciálisan rosszindulatú összetevőket vagy viselkedéseket.

speciális keresési lekérdezések Microsoft Defender XDR

A speciális veszélyforrás-keresés egy Kusto lekérdezésnyelv alapuló lekérdezési felületet biztosít, amely leegyszerűsíti a veszélyforrás-tevékenységek finom mutatóinak keresését. Emellett lehetővé teszi a környezetfüggő információk felszínre hozásához és annak ellenőrzéséhez, hogy a jelzők kapcsolódnak-e egy fenyegetéshez.

Az elemzői jelentésekben található speciális veszélyforrás-keresési lekérdezéseket a Microsoft elemzői ellenőrizték, és készen állnak a speciális veszélyforrás-keresési lekérdezésszerkesztőben való futtatásra. A lekérdezésekkel egyéni észlelési szabályokat is létrehozhat, amelyek riasztásokat aktiválnak a jövőbeli egyezésekhez.

Microsoft Sentinel lekérdezések

Az elemzői jelentések Microsoft Sentinel ügyfelekre vonatkozó keresési lekérdezéseket is tartalmazhatnak.

Microsoft Sentinel hatékony keresési és lekérdezési eszközökkel rendelkezik, amelyekkel biztonsági fenyegetéseket kereshet a szervezet adatforrásai között. A biztonsági alkalmazások vagy akár az ütemezett elemzési szabályok által nem észlelt új anomáliák proaktív keresése érdekében Sentinel veszélyforrás-keresési lekérdezések segítségével megkérdezheti a megfelelő kérdéseket a hálózaton már meglévő adatokkal kapcsolatos problémák megkereséséhez.

További kockázatcsökkentések alkalmazása

A fenyegetéselemzés dinamikusan nyomon követi bizonyos biztonsági frissítések és biztonságos konfigurációk állapotát. Ezek az információtípusok diagramként és táblázatként érhetők el a Végpontok kitettségek és az Ajánlott műveletek lapon, és megismételhető javaslatok, amelyek erre a fenyegetésre vonatkoznak, és más fenyegetésekre is vonatkozhatnak.

A nyomon követett javaslatok mellett az elemzői jelentés azokat a kockázatcsökkentéseket is tárgyalhatja, amelyeket nem figyelnek dinamikusan, mert csak a jelentésben tárgyalt fenyegetésre vagy helyzetre vonatkoznak. Íme néhány példa a dinamikusan nyomon nem követett fontos kockázatcsökkentésekre:

- E-mailek letiltása .lnk mellékletekkel vagy más gyanús fájltípusokkal

- Helyi rendszergazdai jelszavak véletlenszerűsítése

- A végfelhasználók képzése az adathalász e-mailekről és más veszélyforrás-vektorokról

- Adott támadásifelület-csökkentési szabályok bekapcsolása

Bár a Végpontok kitettségek és az Ajánlott műveletek lapokkal felmérheti a biztonsági állapotot egy fenyegetéssel szemben, ezek a javaslatok lehetővé teszik, hogy más lépéseket is tegyen a biztonsági helyzet javítása érdekében. Gondosan olvassa el az elemzői jelentésben található összes kockázatcsökkentési útmutatót, és alkalmazza őket, amikor csak lehetséges.

Lásd még

- Veszélyforrás-statisztika áttekintése

- Komplex veszélyforrás-kereséssel kapcsolatos fenyegetések proaktív keresése

- Egyéni észlelési szabályok

Tipp

Szeretne többet megtudni? Lépjen kapcsolatba a Microsoft biztonsági közösségével a technikai közösségünkben: Microsoft Defender XDR Tech Community.