Megjegyzés

Az oldalhoz való hozzáféréshez engedély szükséges. Megpróbálhat bejelentkezni vagy módosítani a címtárat.

Az oldalhoz való hozzáféréshez engedély szükséges. Megpróbálhatja módosítani a címtárat.

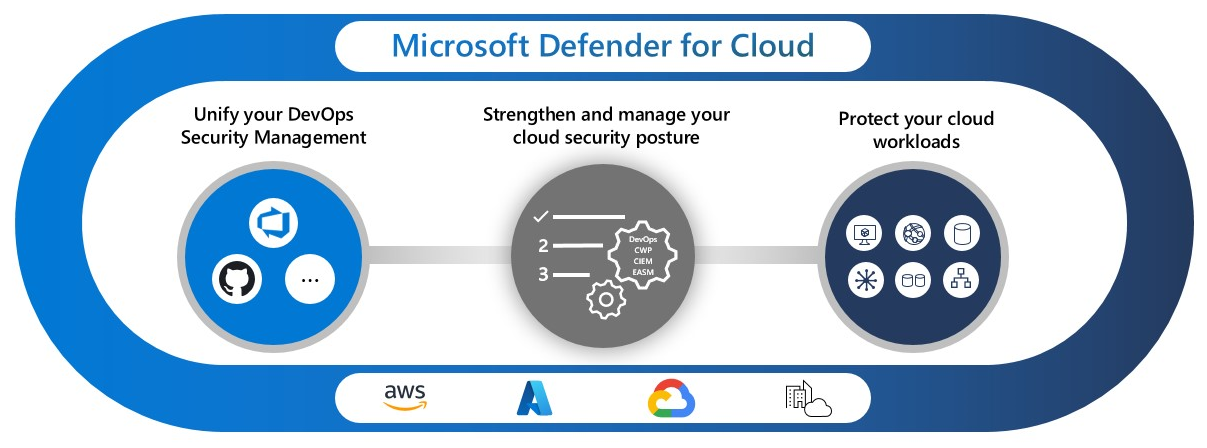

A Microsoft Defender for Cloud egy natív felhőalkalmazás-védelmi platform (CNAPP), amely olyan biztonsági intézkedéseket és eljárásokat tartalmaz, amelyek célja a felhőalapú alkalmazások védelme a különböző kiberfenyegetések és biztonsági rések ellen. A Defender for Cloud a következőket tartalmazza:

- Fejlesztési biztonsági műveletek (DevSecOps) megoldás, amely kódszinten egyesíti a többfelhős és többfolyamatos környezetek biztonsági felügyeletét

- Felhőbeli biztonsági helyzetkezelési (CSPM) megoldás, amely azonosítja a biztonsági incidensek megelőzésére szolgáló műveleteket

- Felhőbeli számítási feladatok védelmi platformja (CWPP) kiszolgálók, tárolók, tárolók, adatbázisok és egyéb számítási feladatok védelmével

Feljegyzés

A Felhőhöz készült Defender díjszabással kapcsolatos információkért tekintse meg a díjszabási oldalt. A költségeket a Defender for Cloud költségkalkulátorával is megbecsülheti.

A Microsoft 365 Defender portál segítséget nyújt a biztonsági csapatoknak a felhőbeli erőforrások, eszközök és identitások elleni támadások kivizsgálásában. A Microsoft 365 Defender áttekintést nyújt a támadásokról, beleértve a gyanús és rosszindulatú eseményeket a felhőkörnyezetekben. A Microsoft 365 Defender ezt úgy éri el, hogy korrelálja az összes riasztást és incidenst, beleértve a felhőbeli riasztásokat és incidenseket.

További információ a Microsoft Defender for Cloud és a Microsoft Defender XDR integrációjáról.

Felhőalkalmazások biztonságossá tétele

A Defender for Cloud segít beépíteni a szoftverfejlesztési folyamat korai szakaszában vagy a DevSecOpsban használt bevált biztonsági eljárásokat. Megvédheti a kódkezelési környezeteket és a kódfolyamatokat, és egyetlen helyről kaphat betekintést a fejlesztési környezet biztonsági helyzetébe. A Defender for Cloud lehetővé teszi, hogy a biztonsági csapatok többfolyamatos környezetekben felügyelhessék a DevOps biztonságát.

A mai alkalmazások biztonsági tudatosságot igényelnek a kód, az infrastruktúra és a futtatókörnyezet szintjén annak érdekében, hogy az üzembe helyezett alkalmazások támadásokkal szemben megerősedjenek.

| Funkció | Milyen problémát old meg? | Első lépések | Defender-terv |

|---|---|---|---|

| Kódfolyamat-elemzések | Lehetővé teszi a biztonsági csapatok számára az alkalmazások és erőforrások kódtól felhőig történő védelmét többfolyamatos környezetekben, például a GitHubon, az Azure DevOpsban és a GitLabban. A DevOps biztonsági megállapításai, például az infrastruktúra, mint a kód (IaC) helytelen konfigurációi és a felfedett titkos kódok, ezután korrelálhatók más környezetfüggő felhőbiztonsági megállapításokkal a kódban történő szervizelés rangsorolása érdekében. | Azure DevOps-, GitHub- és GitLab-adattárak csatlakoztatása Felhőhöz készült Defender | Alapszintű CSPM (ingyenes) és Defender CSPM |

A biztonsági helyzet javítása

A felhő és a helyszíni erőforrások biztonsága a megfelelő konfiguráción és üzembe helyezésen alapul. A Defenders for Cloud javaslatai azonosítják a környezet védelmének lépéseit.

A Defender for Cloud ingyenes alapszintű CSPM-képességeket tartalmaz. Speciális CSPM-képességek engedélyezése a Defender CSPM-csomaggal.

| Funkció | Milyen problémát old meg? | Első lépések | Defender-terv |

|---|---|---|---|

| Központosított szabályzatkezelés | Határozza meg azokat a biztonsági feltételeket, amelyeket a környezetében fenn szeretne tartani. A szabályzat olyan javaslatokra fordítható, amelyek azonosítják azokat az erőforrás-konfigurációkat, amelyek megsértik a biztonsági szabályzatot. A Microsoft felhőbiztonsági benchmark egy beépített szabvány, amely az Azure és más felhőszolgáltatók (például az Amazon Web Services (AWS) és a Google Cloud Platform (GCP) részletes technikai megvalósítási útmutatójával alkalmazza a biztonsági alapelveket. | Biztonsági szabályzat testreszabása | Alapszintű CSPM (ingyenes) |

| Biztonsági pontszám | A biztonsági javaslatok alapján összegzi a biztonsági helyzetet. A javaslatok javításakor javul a biztonságos pontszám. | A biztonságos pontszám nyomon követése | Alapszintű CSPM (ingyenes) |

| Többfelhős lefedettség | Csatlakozzon többfelhős környezeteihez ügynök nélküli módszerekkel a CSPM-elemzéshez és a CWPP-védelemhez. | Amazon AWS- és Google GCP-felhőerőforrások csatlakoztatása Felhőhöz készült Defender | Alapszintű CSPM (ingyenes) |

| Cloud Security Posture Management (CSPM) | Az irányítópulton megtekintheti a biztonsági helyzet gyengeségeit. | CSPM-eszközök engedélyezése | Alapszintű CSPM (ingyenes) |

| Haladó felhőbiztonsági helyzet kezelés | Speciális eszközök beszerzése a biztonsági helyzet gyengeségeinek azonosításához, többek között: - Irányítás a biztonsági helyzet javításához szükséges műveletek irányításához – Jogszabályi megfelelőség a biztonsági szabványoknak való megfelelés ellenőrzéséhez – Felhőbiztonsági kezelő a környezet átfogó nézetének kialakításához |

CSPM-eszközök engedélyezése | Defender CSPM |

| Adatbiztonsági helyzet kezelése | Az adatbiztonsági helyzet kezelése automatikusan felderíti a bizalmas adatokat tartalmazó adattárakat, és segít csökkenteni az adatsértések kockázatát. | Adatbiztonsági állapotkezelés engedélyezése | Defender CSPM vagy Defender for Storage |

| Támadási útvonal elemzése | Modellezheti a hálózat forgalmát a lehetséges kockázatok azonosításához a környezet módosításainak implementálása előtt. | Lekérdezések létrehozása útvonalak elemzéséhez | Defender CSPM |

| Cloud Security Explorer | A felhőkörnyezet térképe, amellyel lekérdezéseket hozhat létre a biztonsági kockázatok megkereséséhez. | Lekérdezések létrehozása biztonsági kockázatok megkereséséhez | Defender CSPM |

| Biztonsági szabályozás | A szervezeten keresztüli biztonsági fejlesztéseket úgy hajthatja végre, hogy feladatokat rendel az erőforrás-tulajdonosokhoz, és nyomon követi a biztonsági állapotnak a biztonsági szabályzattal való igazításának előrehaladását. | Szabályozási szabályok definiálása | Defender CSPM |

| Microsoft Entra Engedélykezelés | Átfogó átláthatóságot és vezérlést biztosít minden identitáshoz és erőforráshoz az Azure-ban, az AWS-ben és a GCP-ben. | Tekintse át az ön engedélytúlterjesztési indexét (PCI) | Defender CSPM |

Felhőbeli számítási feladatok védelme

A proaktív biztonsági alapelvek megkövetelik a biztonsági eljárások implementálását, hogy megvédjék a számítási feladatokat a fenyegetésektől. A felhőbeli számítási feladatok védelmi platformja (CWPP) munkaterhelés-specifikus javaslatokat nyújt, amelyek a megfelelő biztonsági vezérlőkre irányítják a számítási feladatok védelme érdekében.

Ha a környezete veszélyben van, a biztonsági riasztások azonnal jelzik a fenyegetés jellegét és súlyosságát, hogy megtervezhesse a választ. Miután azonosított egy fenyegetést a környezetben, gyorsan válaszoljon, hogy korlátozza az erőforrásokra vonatkozó kockázatot.

| Funkció | Milyen problémát old meg? | Első lépések | Defender-terv |

|---|---|---|---|

| Felhőkiszolgálók védelme | Kiszolgálóvédelem biztosítása Végponthoz készült Microsoft Defender vagy kiterjesztett védelemmel, igény szerinti hálózati hozzáféréssel, fájlintegritási monitorozással, sebezhetőségi felméréssel és egyebekkel. | Többfelhős és helyszíni kiszolgálók védelme | Szerverekhez készült Defender |

| A tárolási erőforrásokat fenyegető fenyegetések azonosítása | Észlelheti a tárfiókok elérésére vagy kihasználására tett szokatlan és potenciálisan káros kísérleteket fejlett fenyegetésészlelési képességekkel és a Microsoft Threat Intelligence adataival a környezetfüggő biztonsági riasztások biztosításához. | A felhőalapú tárolási erőforrások védelme | Védelem a tároláshoz |

| Felhőalapú adatbázisok védelme | Az Azure legnépszerűbb adatbázistípusainak támadásészlelésével és fenyegetéskezelésével megvédheti a teljes adatbázis-tulajdont az adatbázismotorok és adattípusok védelme érdekében a támadási felületüknek és a biztonsági kockázatoknak megfelelően. | Speciális védelem üzembe helyezése felhőalapú és helyszíni adatbázisokhoz | - Defender az Azure SQL Database-hez – Defender sql-kiszolgálókhoz gépeken – Defender nyílt forráskódú relációs adatbázisokhoz – Defender az Azure Cosmos DB-hez |

| Tárolók védelme | A tárolók védelme a fürtök, tárolók és alkalmazásuk biztonságának javítása, monitorozása és fenntartása érdekében környezetkeményítéssel, sebezhetőségi felmérésekkel és futásidejű védelemmel. | Biztonsági kockázatok keresése a tárolókban | Defender tárolókhoz |

| Infrastruktúra-szolgáltatási elemzések | Diagnosztizálja az alkalmazásinfrastruktúra olyan gyengeségeit, amelyek a környezet támadásra érzékenyek maradnak. |

-

Az App Service-en futó alkalmazásokat célzó támadások azonosítása - Key Vault-fiókok kihasználására tett kísérletek észlelése - Riasztások a gyanús Resource Manager műveletekről - Rendellenes DNS (Domain Name System) tevékenységek feltárása |

- Defender az App Service-hez – Defender a Key Vaulthoz – Defender a Resource Managerhez – Defender a DNS-hez |

| Biztonsági riasztások | Értesüljön a környezet biztonságát veszélyeztető valós idejű eseményekről. A riasztások kategorizálva vannak, és súlyossági szinteket rendelnek hozzá a megfelelő válaszok jelzéséhez. | Biztonsági riasztások kezelése | Bármely számítási feladatvédelmi Defender-csomag |

| Biztonsági incidensek | A riasztások korrelációjával azonosíthatja a támadási mintákat, és integrálhatja a biztonsági információkat és eseménykezelést (SIEM), a biztonsági vezénylést, az automatizálást és a választ (SOAR), valamint a klasszikus informatikai üzemi modell megoldásait a fenyegetésekre való reagáláshoz és az erőforrások kockázatának csökkentéséhez. | Riasztások exportálása SIEM-, SOAR- vagy ITSM-rendszerekbe | Bármely számítási feladatvédelmi Defender-csomag |

Fontos

- 2023. augusztus 1-jével a DNS-hez készült Defender előfizetéssel rendelkező ügyfelek továbbra is önálló csomagként használhatják a szolgáltatást.

- Az új előfizetések esetében a gyanús DNS-tevékenységekkel kapcsolatos riasztások a Defender 2. csomagjának (P2) részeként jelennek meg.

- Nincs változás a védelmi hatókörben: A DNS-hez készült Defender továbbra is védi az Azure alapértelmezett DNS-feloldóihoz csatlakoztatott összes Azure-erőforrást. A változás a DNS-védelem számlázásának és csomagjának módját befolyásolja, nem pedig az erőforrásokat.

További információ

További információ a Felhőhöz készült Defender és annak működéséről:

- A Felhőhöz készült Defender részletes útmutatója

- Interjú a Felhőhöz készült Defender egy kiberbiztonsági szakértővel a Tanulságok területen

- Felhőhöz készült Microsoft Defender – Használati esetek

- Felhőhöz készült Microsoft Defender PoC Series – Microsoft Defender for Containers

- Ismerje meg, hogyan biztosít Felhőhöz készült Microsoft Defender adatbiztonságot