Eszközbiztonság kezelése végpontbiztonsági szabályzatokkal a Microsoft Intune-ban

Az eszközbiztonsággal foglalkozó biztonsági rendszergazdaként az Intune végpontbiztonsági szabályzataival kezelheti az eszközök biztonsági beállításait. Ezek a profilok az eszközkonfigurációs szabályzat sablonjaihoz vagy biztonsági alapkonfigurációihoz hasonlóak, amelyek a kapcsolódó beállítások logikai csoportjai. Ha azonban az eszközkonfigurációs profilok és a biztonsági alapkonfigurációk a végpontok biztonságossá tételének hatókörén kívül eső, sokszínű beállításokat tartalmaznak, az egyes végpontbiztonsági profilok az eszközbiztonság egy adott részhalmazára összpontosítanak.

Ha végpontbiztonsági szabályzatokat használ más szabályzattípusok mellett, például biztonsági alapkonfigurációk vagy az eszközkonfigurációs szabályzatok végpontvédelmi sablonjai mellett, fontos, hogy olyan tervet dolgozzon ki, amely több szabályzattípust használ az ütköző beállítások kockázatának minimalizálása érdekében. A biztonsági alapkonfigurációkat, az eszközkonfigurációs szabályzatokat és a végpontbiztonsági szabályzatokat az Intune az eszközkonfigurációs beállítások egyenlő forrásaiként kezeli. Beállításütközés akkor fordul elő, ha egy eszköz két különböző konfigurációt kap egy beállításhoz több forrásból. Több forrás is tartalmazhat külön szabályzattípusokat és ugyanazon szabályzat több példányát.

Amikor az Intune kiértékeli egy eszköz szabályzatát, és azonosítja egy beállítás ütköző konfigurációit, az érintett beállítás megjelölhető hibának vagy ütközésnek, és nem alkalmazható az eszközre. Az ütközések kezeléséhez segítséget nyújtó információkért tekintse meg az alábbi szabályzat- és profilspecifikus útmutatót:

A végpontbiztonsági szabályzat elérhető típusai

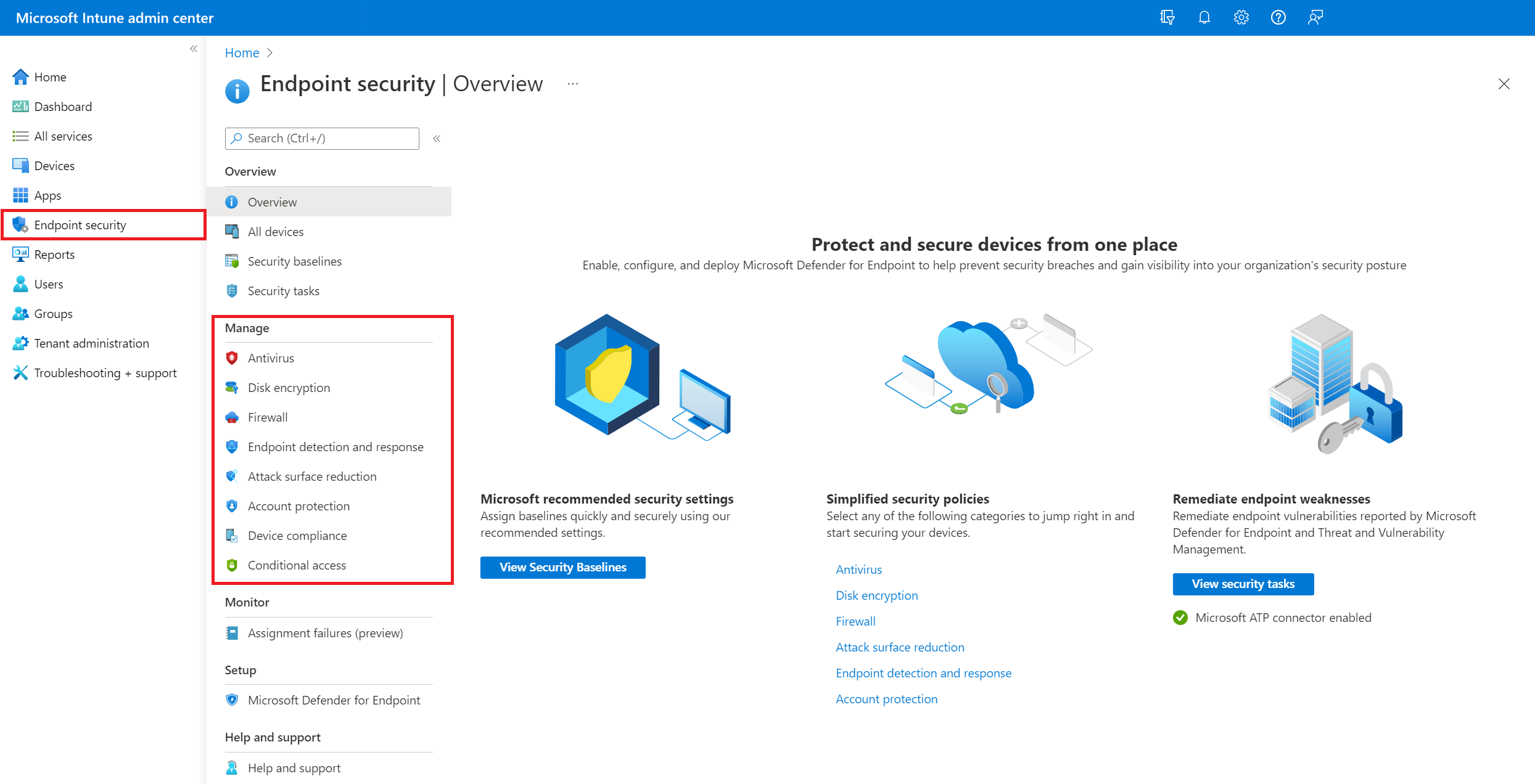

A végpontbiztonsági szabályzatokat a Microsoft Intune Felügyeleti központVégpontbiztonsági csomópontjának Kezelés területén találja.

Az alábbiakban röviden bemutatjuk az egyes végpontbiztonsági szabályzattípusokat. Ha többet szeretne megtudni róluk, beleértve az elérhető profilokat is, kövesse az egyes szabályzattípusokhoz dedikált tartalmakra mutató hivatkozásokat:

Fiókvédelem – A fiókvédelmi szabályzatok segítenek a felhasználók identitásának és fiókjainak védelmében. A fiókvédelmi szabályzat a Windows Hello és a Credential Guard beállításaira összpontosít, amely a Windows identitás- és hozzáférés-kezelés részét képezi.

Víruskereső – A víruskereső házirendek segítségével a biztonsági rendszergazdák a felügyelt eszközökre vonatkozó víruskereső-beállítások különálló csoportjának kezelésére összpontosítanak.

App Control for Business (előzetes verzió) – Jóváhagyott alkalmazások kezelése Windows-eszközökhöz az App Control for Business szabályzattal és a Microsoft Intune felügyelt telepítőivel. Az Intune App Control for Business szabályzatai a Windows Defender alkalmazásvezérlés (WDAC) implementációi.

Támadási felület csökkentése – Ha Windows 10/11 rendszerű eszközein Defender víruskereső van használatban, az Intune végpontbiztonsági szabályzataival kezelheti az eszközök beállításait.

Lemeztitkosítás – Végpontbiztonság A lemeztitkosítási profilok csak azokra a beállításokra összpontosítanak, amelyek egy beépített titkosítási módszer, például a FileVault vagy a BitLocker esetében relevánsak. Ezzel a fókuszsal a biztonsági rendszergazdák egyszerűen kezelhetik a lemeztitkosítási beállításokat anélkül, hogy nem kapcsolódó beállítások között kellene navigálniuk.

Végpontészlelés és -válasz – Amikor integrálja a Végponthoz készült Microsoft Defendert az Intune-nal, a végpontvédelmi szabályzatok használatával kezelheti az EDR-beállításokat és az eszközöket a Végponthoz készült Microsoft Defenderbe.

Tűzfal – Az Intune végpontbiztonsági tűzfalszabályzatával konfigurálhat egy beépített tűzfalat a macOS és Windows 10/11 rendszerű eszközökhöz.

Az alábbi szakaszok az összes végpontbiztonsági szabályzatra vonatkoznak.

Szerepköralapú hozzáférés-vezérlés hozzárendelése végpontbiztonsági szabályzathoz

Az Intune végpontbiztonsági szabályzatainak kezeléséhez olyan fiókot kell használnia, amely tartalmazza az Intune szerepköralapú hozzáférés-vezérlési (RBAC) engedélyét a szabályzathoz, valamint a felügyelt feladathoz kapcsolódó konkrét jogosultságokat.

Megjegyzés:

2024 júniusa előtt az Intune végpontbiztonsági szabályzatait a Biztonsági alapkonfigurációk engedély által biztosított jogosultságokkal kezelték . 2024 júniusától az Intune részletes engedélyeket kezdett kiadni az egyes végpontbiztonsági számítási feladatok kezeléséhez.

Minden alkalommal, amikor új részletes engedélyt ad egy végpontbiztonsági számítási feladathoz az Intune-hoz, ugyanezek a jogosultságok törlődnek a Biztonsági alapkonfigurációk engedélyből. Ha a Biztonsági alapkonfigurációk engedéllyel egyéni szerepköröket használ, a rendszer automatikusan hozzárendeli az új RBAC-engedélyt az egyéni szerepköreihez ugyanazokkal a jogosultságokkal, amelyeket a biztonsági alapkonfiguráció engedélyével adott meg. Ez az automatikus hozzárendelés biztosítja, hogy a rendszergazdák továbbra is ugyanazokkal az engedélyekkel rendelkezzenek, mint ma.

RBAC-szerepkörök és engedélyek a végpontbiztonsági számítási feladatok kezeléséhez

Amikor RBAC-engedélyt rendel a végpontbiztonság szempontjainak kezeléséhez, javasoljuk, hogy rendelje hozzá a rendszergazdákhoz az adott feladatok elvégzéséhez szükséges minimális engedélyeket. A végpontbiztonságot kezelő RBAC-engedélyek mindegyike a következő jogosultságokat tartalmazza, amelyeket egyénileg adhat meg vagy visszatarthat egyéni RBAC-szerepkör létrehozásakor:

- Átruház

- Létrehozás

- Törlés

- Olvas

- Frissítés

- Jelentések megtekintése

Egyéni RBAC-szerepkörök használata

A következő engedélyek a végpontbiztonsági számítási feladatokhoz tartozó jogosultságokat tartalmazzák:

Alkalmazásvezérlés vállalatoknak – Jogosultságokat biztosít az alkalmazásvezérlési szabályzatok és jelentések kezeléséhez.

Támadásifelület-csökkentés – Jogosultságokat biztosít a támadásifelület-csökkentési szabályzatok és jelentések némelyikének, de nem mindegyiknek a kezelésére. Ehhez a számítási feladathoz a következő profilokhoz (sablonokhoz) továbbra is a Biztonsági alapkonfigurációk engedély által biztosított jogosultságok szükségesek:

- Windows-alkalmazás- és böngészőelkülönítés

- Windows webvédelem

- Windows-alkalmazásvezérlő

- Windows biztonsági rés kiaknázása elleni védelem

Végpontészlelés és -válasz – Jogosultságokat biztosít a végpontészlelés és -válasz (EDR) szabályzatok és jelentések kezeléséhez.

Biztonsági alapkonfigurációk – Jogosultságokat biztosít az összes olyan végpontbiztonsági számítási feladat kezeléséhez, amely nem rendelkezik dedikált munkafolyamatokkal.

Eszközkonfigurációk – Az Eszközkonfigurációk jelentéseinek megtekintése jogosultsága a végpontbiztonsági szabályzatok jelentéseinek megtekintésére, létrehozására és exportálására is jogosultságot biztosít.

Fontos

Előfordulhat, hogy a víruskereső részletes engedélye a végpontbiztonsági szabályzatokhoz ideiglenesen látható bizonyos bérlőkben. Ez az engedély nem érhető el, és nem használható. A víruskereső engedély konfigurációit az Intune figyelmen kívül hagyja. Ha a víruskereső elérhetővé válik részletes engedélyként való használathoz, az elérhetőségét a Microsoft Intune újdonságai című cikkben fogjuk bejelenteni.

Beépített RBAC-szerepkörök használata

A következő beépített Intune RBAC-szerepkörök rendszergazdákhoz is hozzárendelhetők, hogy jogosultságot biztosítsanak a végpontbiztonsági számítási feladatok és jelentések egyes vagy összes feladatának kezelésére.

- Ügyfélszolgálati operátor

- Csak olvasható operátor

- Endpoint Security Manager

Az egyes szerepkörök konkrét engedélyeiről és jogosultságairól további információt a Beépített szerepkör-engedélyek a Microsoft Intune-hoz című témakörben talál.

Megfontolandó szempontok az új végpontbiztonsági engedélyekhez

Amikor új részletes engedélyeket ad hozzá a végpontbiztonsági számítási feladatokhoz, az új számítási feladatokra vonatkozó engedély ugyanazokkal az engedélyekkel és jogosultsági struktúrával rendelkezik, mint a biztonsági alapkonfigurációkra vonatkozó engedély. Ez magában foglalja a biztonsági szabályzatok kezelését ezeken a számítási feladatokon belül, amelyek átfedésben lévő beállításokat tartalmazhatnak más típusú szabályzatokban, például a biztonsági alapkonfigurációs szabályzatokban vagy a Beállításokkatalógus-szabályzatokban, amelyekre külön RBAC-engedélyek vonatkoznak.

Ha a Végponthoz készült Defender biztonsági beállítások kezelési forgatókönyvét használja, ugyanezek az RBAC-engedélymódosítások vonatkoznak a Microsoft Defender portálra a biztonsági szabályzatok kezeléséhez.

Végpontbiztonsági szabályzat létrehozása

Az alábbi eljárás általános útmutatást nyújt a végpontbiztonsági szabályzatok létrehozásához:

Jelentkezzen be a Microsoft Intune Felügyeleti központba.

Válassza a Végpontbiztonság lehetőséget, majd válassza ki a konfigurálni kívánt szabályzat típusát, majd válassza a Szabályzat létrehozása lehetőséget. Válasszon az alábbi szabályzattípusok közül:

- Fiókvédelem

- Vírusölő

- Alkalmazásvezérlő (előzetes verzió)

- Támadásifelület-csökkentés

- Lemeztitkosítás

- Végponti észlelés és reagálás

- Tűzfal

Adja meg a következő tulajdonságokat:

- Platform: Válassza ki azt a platformot, amely számára szabályzatot hoz létre. Az elérhető lehetőségek a kiválasztott szabályzattípustól függenek.

- Profil: Válasszon a kiválasztott platformhoz elérhető profilok közül. A profilokkal kapcsolatos további információkért tekintse meg a cikk a kiválasztott szabályzattípusra vonatkozó szakaszát.

Válassza a Létrehozás lehetőséget.

Az Alapadatok lapon adja meg a profil nevét és leírását, majd válassza a Következő elemet.

A Konfigurációs beállítások lapon bontsa ki az egyes beállításokat, és konfigurálja az ezzel a profillal kezelni kívánt beállításokat.

Ha végzett a beállítások konfigurálásával, válassza a Következő lehetőséget.

A Hatókörcímkék lapon válassza a Hatókörcímkék kiválasztása lehetőséget a Címkék kiválasztása panel megnyitásához, hogy hatókörcímkéket rendeljen a profilhoz.

A folytatáshoz válassza Tovább lehetőséget.

A Hozzárendelések lapon válassza ki azokat a csoportokat, amelyek megkapják ezt a profilt. További információért a profilok hozzárendeléséről lásd: Felhasználói és eszközprofilok hozzárendelése.

Válassza a Tovább gombot.

Ha végzett, a Felülvizsgálat + létrehozás lapon válassza a Létrehozás elemet. Az új profil megjelenik a listában, amikor kiválasztja a szabályzattípust a létrehozott profil számára.

Szabályzat duplikálása

A végpontbiztonsági szabályzatok támogatják a duplikálást az eredeti szabályzat másolatának létrehozásához. A házirendek duplikálásának egyik forgatókönyve az, ha hasonló szabályzatokat kell hozzárendelnie különböző csoportokhoz, de nem szeretné manuálisan újra létrehozni a teljes szabályzatot. Ehelyett duplikálhatja az eredeti házirendet, majd csak azokat a módosításokat vezetheti be, amelyeket az új szabályzat igényel. Előfordulhat, hogy csak egy adott beállítást módosít, és azt a csoportot, amelyhez a szabályzat hozzá van rendelve.

Duplikátum létrehozásakor új nevet ad a másolatnak. A másolat ugyanazokkal a beállításkonfigurációkkal és hatókörcímkékkel készül, mint az eredeti, de nem rendelkezik hozzárendelésekkel. A hozzárendelések létrehozásához később szerkesztenie kell az új szabályzatot.

A következő szabályzattípusok támogatják a duplikálást:

- Fiókvédelem

- Alkalmazásvezérlés (előzetes verzió)

- Vírusölő

- Támadásifelület-csökkentés

- Lemeztitkosítás

- Végponti észlelés és reagálás

- Tűzfal

Az új szabályzat létrehozása után tekintse át és szerkessze a szabályzatot a konfiguráció módosításához.

Szabályzat duplikálása

- Jelentkezzen be a Microsoft Intune Felügyeleti központba.

- Válassza ki a másolni kívánt szabályzatot. Ezután válassza a Duplikálás lehetőséget. Ha a Duplikálás nem érhető el, válassza a szabályzattól jobbra található három pontot (...), majd a Duplikálás lehetőséget.

- Adjon új nevet a szabályzatnak, majd válassza a Mentés lehetőséget.

Szabályzat szerkesztése

- Válassza ki az új szabályzatot, majd válassza a Tulajdonságok lehetőséget.

- Válassza a Beállítások lehetőséget a házirend konfigurációs beállításainak listájának kibontásához. Ebből a nézetből nem módosíthatja a beállításokat, de áttekintheti, hogyan vannak konfigurálva.

- A szabályzat módosításához válassza a Szerkesztés lehetőséget minden olyan kategóriánál, ahol módosítást szeretne végezni:

- Alapkifejezések

- Hozzárendelések

- Hatókörcímkék

- Konfigurációs beállítások

- A módosítások elvégzése után kattintson a Mentés gombra a módosítások mentéséhez. Az egyik kategória szerkesztéseit menteni kell, mielőtt további kategóriákat szerkeszthet.

Ütközések kezelése

A végpontbiztonsági szabályzatokkal (biztonsági szabályzatokkal) kezelhető eszközbeállítások többsége az Intune más szabályzattípusain keresztül is elérhető. Ezek a szabályzattípusok közé tartoznak az eszközkonfigurációsszabályzatok és a biztonsági alapkonfigurációk. Mivel a beállítások több különböző házirendtípussal vagy ugyanazon szabályzattípus több példányával is kezelhetők, fel kell készülnie a szabályzatütközések azonosítására és feloldására olyan eszközök esetében, amelyek nem tartják be a várt konfigurációkat.

- A biztonsági alapkonfigurációk nem alapértelmezett értéket állíthatnak be egy olyan beállításhoz, amely megfelel az alapkonfiguráció által javasolt konfigurációnak.

- Más szabályzattípusok, beleértve a végpontbiztonsági szabályzatokat is, alapértelmezés szerint Nincs konfigurálva értéket ad meg. Ezek a szabályzattípusok megkövetelik, hogy explicit módon konfigurálja a házirend beállításait.

A házirend módszerétől függetlenül, ha ugyanazon az eszközön több házirendtípussal vagy ugyanazon házirendtípus több példányán keresztül kezeli ugyanazt a beállítást, akkor elkerülhetők az ütközések.

Az alábbi hivatkozásokon található információk segíthetnek az ütközések azonosításában és megoldásában:

Következő lépések

Visszajelzés

Hamarosan elérhető: 2024-ben fokozatosan kivezetjük a GitHub-problémákat a tartalom visszajelzési mechanizmusaként, és lecseréljük egy új visszajelzési rendszerre. További információ: https://aka.ms/ContentUserFeedback.

Visszajelzés küldése és megtekintése a következőhöz: