Végpontbiztonság kezelése a Microsoft Intune-ban

Biztonsági rendszergazdaként az Intune Végpontbiztonsági csomópontjával konfigurálhatja az eszközbiztonságot, és kezelheti az eszközök biztonsági feladatait, ha ezek az eszközök veszélyben vannak. A végpontbiztonsági szabályzatok célja, hogy segítsenek az eszközök biztonságára összpontosítani, és mérsékelni a kockázatokat. Az elérhető feladatok segítségével azonosíthatja a veszélyeztetett eszközöket, szervizelheti ezeket az eszközöket, és visszaállíthatja őket megfelelő vagy biztonságosabb állapotba.

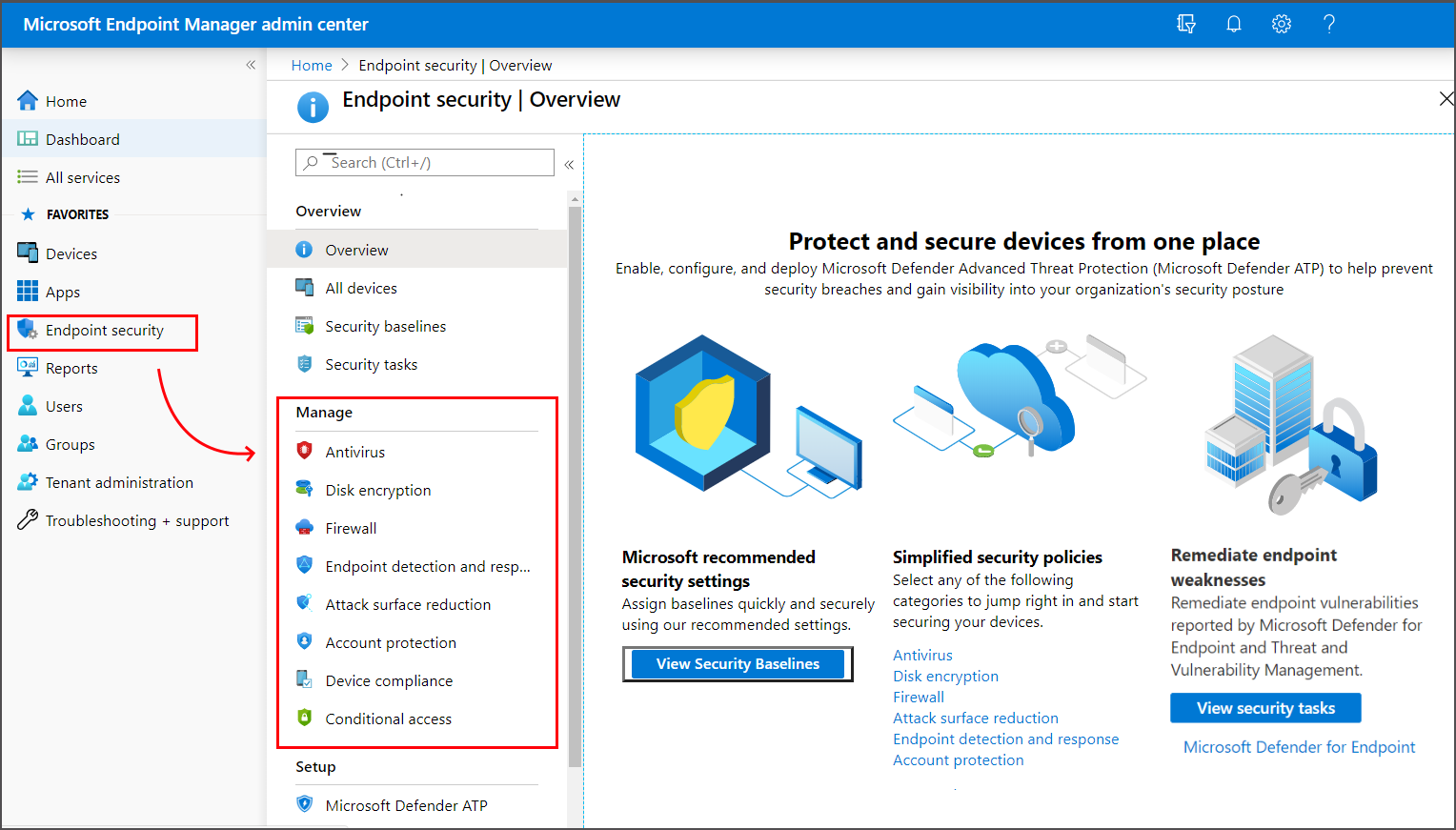

A Végpont biztonsági csomópontja csoportosítja az Intune-on keresztül elérhető eszközöket, amelyek az eszközök biztonságának megőrzéséhez használhatók:

Tekintse át az összes felügyelt eszköz állapotát. Használja a Minden eszköz nézetet, ahol magas szintről tekintheti meg az eszközmegfelelést. Ezután részletezés adott eszközökre annak megismeréséhez, hogy mely megfelelőségi szabályzatok nem teljesülnek, hogy megoldhassa őket.

Olyan biztonsági alapkonfigurációk üzembe helyezése, amelyek az eszközök ajánlott biztonsági konfigurációit állapítják meg. Az Intune tartalmazza a Windows-eszközök biztonsági alapkonfigurációit és az alkalmazások egyre bővülő listáját, például a Végponthoz készült Microsoft Defendert és a Microsoft Edge-et. A biztonsági alapkonfigurációk a Windows-beállítások előre konfigurált csoportjai, amelyek segítenek a megfelelő biztonsági csapatok által javasolt konfigurációk alkalmazásában.

Szigorúan összpontosított szabályzatokkal kezelheti az eszközökön a biztonsági konfigurációkat. Minden végpontbiztonsági szabályzat az eszközbiztonság olyan aspektusaira összpontosít, mint a víruskereső, a lemeztitkosítás, a tűzfalak és a Végponthoz készült Microsoft Defenderrel való integráció révén elérhető számos terület.

Eszköz- és felhasználói követelmények létrehozása megfelelőségi szabályzattal. A megfelelőségi szabályzatokkal beállíthatja azokat a szabályokat, amelyeknek az eszközöknek és a felhasználóknak meg kell felelniük ahhoz, hogy megfelelőnek minősüljenek. A szabályok lehetnek operációsrendszer-verziók, jelszókövetelmények, eszközfenyegetési szintek és egyebek.

Ha a Microsoft Entra feltételes hozzáférési szabályzataival integrálva érvényesíti a megfelelőségi szabályzatokat, a felügyelt eszközök és a még nem felügyelt eszközök vállalati erőforrásaihoz is hozzáférhet.

Integrálja az Intune-t a Végponthoz készült Microsoft Defender csapatával. A Végponthoz készült Microsoft Defender integrálásávalhozzáférhet a biztonsági feladatokhoz. A biztonsági feladatok szorosan összekapcsolják a Végponthoz készült Microsoft Defendert és az Intune-t, hogy a biztonsági csapat azonosítani tudja a veszélyeztetett eszközöket, és részletes javítási lépéseket biztosít az Intune rendszergazdáinak, akik ezután műveleteket hajthatnak végre.

A cikk következő szakaszai a felügyeleti központ végpontbiztonsági csomópontjáról elvégezhető különböző feladatokat és a használatukhoz szükséges szerepköralapú hozzáférés-vezérlési (RBAC) engedélyeket ismertetik.

Végpontbiztonság áttekintése

Amikor megnyitja a Végpontbiztonság csomópontot a Microsoft Intune Felügyeleti központban, az alapértelmezés szerint az Áttekintés lapra kerül.

A végpontbiztonság áttekintési oldala egy összesített irányítópultot jelenít meg, amely a végpontbiztonság koncentráltabb csomópontjaiból (például víruskereső, végpontészlelés és válasz) és a Végponthoz készült Microsoft Defenderből lekért információkat tartalmazza:

Végponthoz készült Defender-összekötő állapota – Ez a nézet a bérlőszintű Végponthoz készült Defender-összekötő aktuális állapotát jeleníti meg. A nézet címkéje hivatkozásként is szolgál a Végponthoz készült Microsoft Defender portál megnyitásához.

Ugyanez a nézet a Végpontészlelési és válaszházirend-csomópont Összegzés lapján érhető el.

A Végponthoz készült Defenderbe előkészített Windows-eszközök – Ez a táblázat a végpontészlelés és -válasz (EDR) előkészítésének bérlőszintű állapotát jeleníti meg az előkészített és nem előkészített eszközök számával együtt. A nézet címkéje egy hivatkozás, amely megnyitja a Végpontészlelési és válaszszabályzat-csomópont Összegzés lapját.

Két további hivatkozás is elérhető:

Előre konfigurált szabályzat üzembe helyezése – Ez a hivatkozás megnyitja a végpontészlelés és -válasz házirendcsomópontját, ahol üzembe helyezhet egy szabályzatot az eszközök Defenderben való előkészítéséhez.

Eszközök előkészítése a Végponthoz készült Defenderbe – Hivatkozás a Defender portál megnyitásához, ahol az Intune egyszerűsített munkafolyamatán kívül más lépéseket is elvégezhet az eszközök előkészítéséhez.

Víruskereső ügynök állapota – Ez a nézet az Intune víruskereső ügynök állapotjelentésének összefoglaló adatait jeleníti meg, amely egyébként elérhető az Intune Felügyeleti központban a Jelentések>a Microsoft Defender víruskeresővel , ahol a jelentés az Összefoglalás lapon található.

Egyéb figyelési jelentések – Ez a szakasz olyan csempéket tartalmaz, amelyek további Microsoft Defender víruskereső jelentéseket nyitnak meg, beleértve az észlelt kártevők tűzfalának állapotát. Egy másik csempe megnyitja a Defender portált , ahol megtekintheti az érzékelő és a víruskereső állapotadatait.

Eszközök kezelése

A Végpont biztonsági csomópontja tartalmazza a Minden eszköz nézetet, ahol megtekintheti a Microsoft Intune-ban elérhető Microsoft Entra-azonosító összes eszközének listáját.

Ebben a nézetben kiválaszthatja azokat az eszközöket, amelyekben részletezni szeretne, például hogy az eszköz mely szabályzatoknak nem felel meg. Ezen a nézetben a hozzáféréssel elháríthatja az eszközök hibáit, például újraindíthat egy eszközt, elindíthatja a kártevőkeresést, vagy elforgathatja a BitLocker-kulcsokat egy Windows 10-es eszközön.

További információ: Eszközök kezelése végpontbiztonsággal a Microsoft Intune-ban.

Biztonsági alapkonfigurációk kezelése

Az Intune biztonsági alapkonfigurációi előre konfigurált beállításcsoportok, amelyek a termékhez kapcsolódó Microsoft biztonsági csapatok ajánlott eljárásai. Az Intune támogatja a Windows 10/11-eszközbeállítások, a Microsoft Edge, a Microsoft Defender for Endpoint Protection és egyebek biztonsági alapkonfigurációit.

A biztonsági alapkonfigurációk segítségével gyorsan üzembe helyezheti az eszköz- és alkalmazásbeállítások ajánlott konfigurációját a felhasználók és az eszközök védelme érdekében. A biztonsági alapkonfigurációk a Windows 10 1809-es és újabb verzióit és a Windows 11-et futtató eszközök esetében támogatottak.

További információ: Windows-eszközök konfigurálása az Intune-ban biztonsági alapkonfigurációk használatával.

A biztonsági alapkonfigurációk az Intune számos módszerének egyike az eszközök beállításainak konfigurálására. A beállítások kezelésekor fontos tisztában lenni azzal, hogy milyen egyéb módszerek vannak használatban a környezetben, amelyek konfigurálhatják az eszközöket az ütközések elkerülése érdekében. Lásd a jelen cikk későbbi, Szabályzatütközések elkerülése című szakaszát.

A Végponthoz készült Microsoft Defender biztonsági feladatainak áttekintése

Amikor integrálja az Intune-t a Végponthoz készült Microsoft Defenderrel, áttekintheti az Intune azon biztonsági feladatait , amelyek azonosítják a veszélyeztetett eszközöket, és lépéseket biztosítanak a kockázat csökkentéséhez. Ezután a feladatokkal jelentést készíthet a Végponthoz készült Microsoft Defendernek, ha a kockázatok kezelése sikeresen megtörtént.

A Végponthoz készült Microsoft Defender csapata határozza meg, hogy mely eszközök vannak veszélyben, és biztonsági feladatként továbbítja ezeket az információkat az Intune-csapatnak. Néhány kattintással létrehoznak egy biztonsági feladatot az Intune-hoz, amely azonosítja a veszélyeztetett eszközöket, a biztonsági rést, és útmutatást nyújt a kockázat csökkentéséhez.

Az Intune-rendszergazdák áttekintik a biztonsági feladatokat, majd az Intune-ban hajtják végre a feladatokat. A probléma elhárítása után befejezettnek állítják be a feladatot, amely ezt az állapotot küldi vissza a Végponthoz készült Microsoft Defender csapatának.

A biztonsági feladatokon keresztül mindkét csapat szinkronban marad azzal, hogy mely eszközök vannak veszélyben, és hogyan és mikor orvosolják ezeket a kockázatokat.

További információ a biztonsági feladatok használatáról: Az Intune használata a Végponthoz készült Microsoft Defender által azonosított biztonsági rések elhárításához.

Szabályzatok használata az eszközbiztonság kezeléséhez

Biztonsági rendszergazdaként használja a Végpont biztonsági csomópontjának Kezelés területén található biztonsági szabályzatokat. Ezekkel a szabályzatokkal anélkül konfigurálhatja az eszközbiztonságot, hogy az eszközkonfigurációs profilokban vagy a biztonsági alapkonfigurációkban nagyobb törzsben és beállítástartományban kellene navigálnia.

További információ a biztonsági szabályzatok használatáról: Eszközbiztonság kezelése végpontbiztonsági szabályzatokkal.

A végpontbiztonsági szabályzatok az Intune számos módszerének egyike az eszközök beállításainak konfigurálására. A beállítások kezelésekor fontos tisztában lenni azzal, hogy milyen egyéb módszerek vannak használatban a környezetben, amelyek konfigurálhatják az eszközöket, és elkerülhetik az ütközéseket. Lásd a jelen cikk későbbi, Szabályzatütközések elkerülése című szakaszát.

A Kezelés területen az Eszközmegfelelés és a Feltételes hozzáférési szabályzatok is megtalálhatók. Ezek a szabályzattípusok nem a végpontok konfigurálására szolgáló célzott biztonsági szabályzatok, hanem fontos eszközök az eszközök kezeléséhez és a vállalati erőforrásokhoz való hozzáféréshez.

Eszközmegfelelési szabályzat használata

Az eszközmegfelelési szabályzattal megállapíthatja, hogy az eszközök és a felhasználók milyen feltételek mellett férhetnek hozzá a hálózathoz és a vállalati erőforrásokhoz.

Az elérhető megfelelőségi beállítások a használt platformtól függenek, de a gyakori szabályzatszabályok a következők:

- Az eszközök minimális vagy meghatározott operációsrendszer-verzió futtatásának megkövetelése

- Jelszókövetelmények beállítása

- A Végponthoz készült Microsoft Defender vagy egy másik Mobile Threat Defense-partner által meghatározott maximális engedélyezett eszközfenyegetési szint megadása

A szabályzatszabályok mellett a megfelelőségi szabályzatok a meg nem felelés esetén végrehajtandó műveleteket is támogatják. Ezek a műveletek a nem megfelelő eszközökre alkalmazandó műveletek időrendbe rendezett sorozatai. A műveletek közé tartozik az e-mailek vagy értesítések küldése, amelyek figyelmeztetik az eszköz felhasználóit a meg nem felelésről, az eszközök távoli zárolásáról, vagy akár a nem megfelelő eszközök kivonásáról, valamint az esetlegesen rajta lévő vállalati adatok eltávolításáról.

Amikor integrálja az Intune Microsoft Entra feltételes hozzáférési szabályzatokat a megfelelőségi szabályzatok kényszerítéséhez, a feltételes hozzáférés a megfelelőségi adatokkal kaput biztosíthat a vállalati erőforrásokhoz mind a felügyelt eszközök, mind pedig a nem felügyelt eszközök számára.

További információ: Szabályok beállítása eszközökre a szervezet erőforrásaihoz való hozzáférés engedélyezéséhez az Intune használatával.

Az eszközmegfelelőségi szabályzatok egyike az Intune-ban az eszközök beállításainak konfigurálására. A beállítások kezelésekor fontos tisztában lenni azzal, hogy milyen egyéb módszerek vannak használatban a környezetben, amelyek konfigurálhatják az eszközöket, és el kell kerülni az ütközéseket. Lásd a jelen cikk későbbi, Szabályzatütközések elkerülése című szakaszát.

Feltételes hozzáférés konfigurálása

Az eszközök és a vállalati erőforrások védelme érdekében használhatja a Microsoft Entra feltételes hozzáférési szabályzatokat az Intune-nal.

Az Intune átadja az eszközmegfelelőségi szabályzatok eredményeit a Microsoft Entra-nak, amely ezután feltételes hozzáférési szabályzatokkal kényszeríti ki, hogy mely eszközök és alkalmazások férhetnek hozzá a vállalati erőforrásokhoz. A feltételes hozzáférési szabályzatok segítenek az Intune-nal nem felügyelt eszközök hozzáférésének kapuzásához, és használhatják az Intune-nal integrálható Mobile Threat Defense-partnerek megfelelőségi adatait.

A feltételes hozzáférés intune-nal való használatának két gyakori módja a következő:

- Eszközalapú feltételes hozzáférés, hogy csak a felügyelt és a megfelelő eszközök férhessenek hozzá a hálózati erőforrásokhoz.

- Alkalmazásalapú feltételes hozzáférés, amely alkalmazásvédelmi szabályzatokkal kezeli a felhasználók hálózati erőforrásaihoz való hozzáférést az Intune-nal nem kezelt eszközökön.

A feltételes hozzáférés Intune-nal való használatáról további információt a További tudnivalók a feltételes hozzáférésről és az Intune-ról című témakörben talál.

Integráció beállítása a Végponthoz készült Microsoft Defenderrel

Amikor integrálja a Végponthoz készült Microsoft Defendert az Intune-nal, javul a kockázatok azonosításának és megválaszolásának képessége.

Bár az Intune több Mobile Threat Defense-partnerrel is integrálható, a Végponthoz készült Microsoft Defender használatakor szoros integrációt érhet el a Végponthoz készült Microsoft Defender és az Intune között a mély eszközvédelmi lehetőségekhez való hozzáféréssel, beleértve a következőket:

- Biztonsági feladatok – Zökkenőmentes kommunikáció a Végponthoz készült Defender és az Intune-rendszergazdák között a veszélyeztetett eszközökről, a javításuk módjáról és a kockázatok mérséklésének megerősítéséről.

- Zökkenőmentes előkészítés a Végponthoz készült Microsoft Defenderhez az ügyfeleken.

- A Végponthoz készült Defender eszközkockázati jelzéseinek használata az Intune megfelelőségi szabályzataiban és alkalmazásvédelmi szabályzataiban.

- Hozzáférés az illetéktelen módosítás elleni védelem képességeihez.

A Végponthoz készült Microsoft Defender intune-nal való használatáról további információt A végponthoz készült Microsoft Defender megfelelőségének kényszerítése feltételes hozzáféréssel az Intune-ban című témakörben talál.

Szerepköralapú hozzáférés-vezérlési követelmények

A Microsoft Intune Felügyeleti központ Végpontbiztonsági csomópontjának feladatainak kezeléséhez a fióknak a következőket kell tennie:

- Rendelje hozzá az Intune-licencét.

- Szerepköralapú hozzáférés-vezérlési (RBAC-) engedélyekkel kell rendelkeznie, amelyek megegyeznek az Endpoint Security Manager beépített Intune-szerepköre által biztosított engedélyekkel. Az Endpoint Security Manager szerepkör hozzáférést biztosít a Microsoft Intune Felügyeleti központhoz. Ezt a szerepkört olyan személyek használhatják, akik biztonsági és megfelelőségi funkciókat kezelnek, beleértve a biztonsági alapkonfigurációkat, az eszközmegfelelést, a feltételes hozzáférést és a Végponthoz készült Microsoft Defendert.

További információ: Szerepköralapú hozzáférés-vezérlés (RBAC) a Microsoft Intune-nal.

Az Endpoint Security Manager szerepkör által megadott engedélyek

Az engedélyek alábbi listáját a Microsoft Intune Felügyeleti központban tekintheti meg a Bérlői felügyeleti>szerepkörök>Minden szerepkör területen válassza a Végpontbiztonság-kezelő>tulajdonságai lehetőséget.

Engedélyek:

-

Android FOTA

- Olvas

-

Android for work

- Olvas

-

Adatok naplózása

- Olvas

-

Tanúsítvány-összekötő

- Olvas

-

Vállalati eszközazonosítók

- Olvas

-

Származtatott hitelesítő adatok

- Olvas

-

Eszközmegfelelőségi házirendek

- Átruház

- Létrehozás

- Törlés

- Olvas

- Frissítés

- Jelentések megtekintése

-

Eszközkonfigurációk

- Olvas

- Jelentések megtekintése

-

Eszközregisztráció-kezelők

- Olvas

-

Végpontvédelmi jelentések

- Olvas

-

Regisztrációs programok

- Eszköz olvasása

- Profil olvasása

- Jogkivonat olvasása

-

Szűrők

- Olvas

-

Intune-adattárház

- Olvas

-

Felügyelt alkalmazások

- Olvas

-

Felügyelt eszközök

- Törlés

- Olvas

- Elsődleges felhasználó beállítása

- Frissítés

- Jelentések megtekintése

-

Microsoft Defender ATP

- Olvas

-

Microsoft Store Vállalatoknak

- Olvas

-

Mobilfenyegetés-védelem

- Módosít

- Olvas

-

Mobilappok

- Olvas

-

Szervezet

- Olvas

-

Partnereszköz-kezelés

- Olvas

-

PolicySets

- Olvas

-

Távsegítség-összekötők

- Olvas

- Jelentések megtekintése

-

Távoli feladatok

- FileVault-kulcs lekérése

- Konfigurációkezelő művelet kezdeményezése

- Újraindítás most

- Távoli zárolás

- BitLockerKeys elforgatása (előzetes verzió)

- FileVault billentyű elforgatása

- Leállítás

- Eszközök szinkronizálása

- Windows Defender

-

Szerepkörök

- Olvas

-

Biztonsági alapkonfigurációk

- Átruház

- Létrehozás

- Törlés

- Olvas

- Frissítés

-

Biztonsági feladatok

- Olvas

- Frissítés

-

Feltételek és kikötések

- Olvas

-

Windows Enterprise-tanúsítvány

- Olvas

Szabályzatütközések elkerülése

Az eszközökhöz konfigurálható beállítások nagy része az Intune különböző funkcióival kezelhető. Ezek a funkciók többek között a következők:

- Végpontbiztonsági szabályzatok

- Biztonsági alapkonfigurációk

- Eszközkonfigurációs szabályzatok

- Windows-regisztrációs szabályzatok

A végpontbiztonsági szabályzatokban található beállítások például az eszközkonfigurációs szabályzat végpontvédelmi és eszközkorlátozási profiljaiban található beállítások egy részhalmazát képezik, amelyeket különböző biztonsági alapkonfigurációk is kezelnek.

Az ütközések elkerülésének egyik módja, ha nem használ különböző alapkonfigurációkat, azonos alapkonfiguráció-példányokat, illetve különböző szabályzattípusokat és -példányokat az eszköz ugyanazon beállításainak kezeléséhez. Ehhez meg kell tervezni, hogy mely módszereket kell használni a konfigurációk különböző eszközökön való üzembe helyezéséhez. Ha ugyanannak a módszernek több metódusát vagy példányát használja ugyanannak a beállításnak a konfigurálásához, győződjön meg arról, hogy a különböző metódusok megegyeznek, vagy nincsenek üzembe helyezve ugyanazon eszközökön.

Ütközések esetén az Intune beépített eszközei segítségével azonosíthatja és feloldhatja az ütközések forrását. További információ:

Következő lépések

Konfigurál: