Identitásinfrastruktúra üzembe helyezése a Microsoft 365-höz

Tekintse meg az összes kisvállalati verzióval kapcsolatos tartalmunkat a Kisvállalati segítség és képzésen.

A Nagyvállalati Microsoft 365-ben egy jól megtervezett és végrehajtott identitásinfrastruktúra megteremti az utat a nagyobb biztonság érdekében, beleértve a hatékonyságnövelő számítási feladatokhoz és az adataikhoz való hozzáférés korlátozását csak hitelesített felhasználókra és eszközökre. Az identitások biztonsága egy Teljes felügyelet üzemelő példány kulcsfontosságú eleme, amelyben a helyszíni és a felhőbeli erőforrások elérésére tett összes kísérlet hitelesítve és engedélyezve lesz.

Az egyes Nagyvállalati Microsoft 365 identitásfunkcióiról, a Microsoft Entra ID szerepéről, a helyszíni és felhőalapú összetevőkről, valamint a leggyakoribb hitelesítési konfigurációkról az Identitásinfrastruktúra poszter nyújt tájékoztatást.

Tekintse át ezt a kétoldalas plakátot, amelyből gyorsan megismerkedhet a Nagyvállalati Microsoft 365 identitáskezelési fogalmaival és konfigurációival.

Letöltheti ezt a plakátot , és kinyomtathatja levél, jogi vagy bulvár (11 x 17) formátumban.

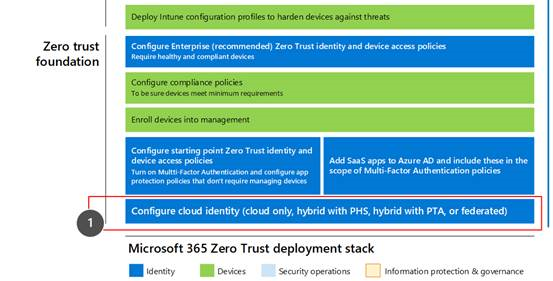

Ez a megoldás az első lépés a Microsoft 365 Teljes felügyelet üzembehelyezési verem kiépítéséhez.

További információt a Microsoft 365 Teljes felügyelet üzembe helyezési tervében talál.

Mi található ebben a megoldásban?

Ez a megoldás végigvezeti a Microsoft 365-bérlő identitásinfrastruktúra üzembe helyezésén, hogy hozzáférést biztosítson az alkalmazottaknak, és védelmet nyújtson az identitásalapú támadások ellen.

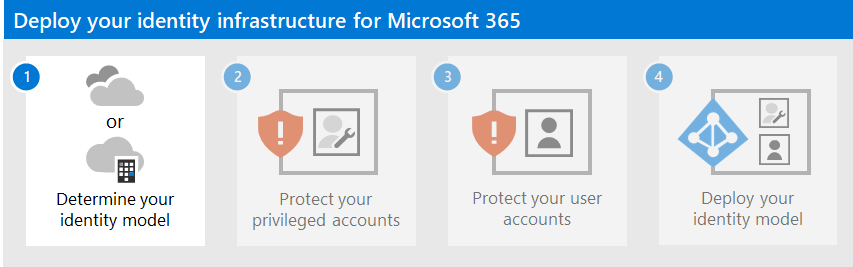

A megoldás lépései a következők:

- Határozza meg az identitásmodellt.

- A Microsoft 365 emelt szintű fiókjai védelme.

- A Microsoft 365-ös felhasználói fiókok védelme.

- Az identitásmodell üzembe helyezése.

Ez a megoldás a Teljes felügyelet alapelveit támogatja:

- Ellenőrizze explicit módon: Mindig az összes rendelkezésre álló adatpont alapján végezze el a hitelesítést és az engedélyezést.

- Minimális jogosultsági szintű hozzáférés használata: Korlátozza a felhasználói hozzáférést igény szerinti és igény szerinti hozzáféréssel (JIT/JEA), kockázatalapú adaptív szabályzatokkal és adatvédelemmel.

- Biztonsági incidens feltételezése: Minimalizálja a sugár- és szegmenshozzáférést. Ellenőrizze a végpontok közötti titkosítást, és használja az elemzéseket a láthatóság eléréséhez, a fenyegetésészlelés elősegítéséhez és a védelem javításához.

A hagyományos intranetes hozzáféréstől eltérően, amely mindenben megbízik a szervezet tűzfala mögött, Teljes felügyelet úgy kezeli az egyes bejelentkezéseket és hozzáféréseket, mintha egy ellenőrizetlen hálózatból származnak, akár a szervezeti tűzfal mögött, akár az interneten. Teljes felügyelet védelmet igényel a hálózat, az infrastruktúra, az identitások, a végpontok, az alkalmazások és az adatok számára.

A Microsoft 365 képességei és funkciói

Microsoft Entra ID a Microsoft 365-bérlő identitáskezelési és biztonsági funkcióinak teljes csomagját biztosítja.

| Képesség vagy funkció | Leírás | Licencelés |

|---|---|---|

| Többtényezős hitelesítés (MFA) | Az MFA megköveteli, hogy a felhasználók két ellenőrzési formát adjanak meg, például egy felhasználói jelszót, valamint a Microsoft Authenticator alkalmazás értesítését vagy egy telefonhívást. Az MFA jelentősen csökkenti annak kockázatát, hogy az ellopott hitelesítő adatok felhasználhatók a környezet eléréséhez. A Microsoft 365 a Microsoft Entra többtényezős hitelesítési szolgáltatást használja az MFA-alapú bejelentkezésekhez. | Microsoft 365 E3 vagy E5 |

| Feltételes hozzáférés | Microsoft Entra ID kiértékeli a felhasználói bejelentkezés feltételeit, és feltételes hozzáférési szabályzatokkal határozza meg az engedélyezett hozzáférést. Ebben az útmutatóban például bemutatjuk, hogyan hozhat létre olyan feltételes hozzáférési szabályzatot, amely megköveteli az eszközök megfelelőségét a bizalmas adatokhoz való hozzáféréshez. Ez jelentősen csökkenti annak kockázatát, hogy a saját eszközével és ellopott hitelesítő adataival rendelkező hackerek hozzáférhessenek a bizalmas adatokhoz. Emellett az eszközökön lévő bizalmas adatokat is védi, mivel az eszközöknek meg kell felelniük az állapotra és a biztonságra vonatkozó konkrét követelményeknek. | Microsoft 365 E3 vagy E5 |

| Microsoft Entra csoportok | A feltételes hozzáférési szabályzatok, a Intune rendelkező eszközök kezelése, valamint a szervezet fájljaira és webhelyeire vonatkozó engedélyek a felhasználói fiókokhoz vagy Microsoft Entra csoportokhoz való hozzárendelésre támaszkodnak. Javasoljuk, hogy hozzon létre Microsoft Entra csoportokat, amelyek megfelelnek a megvalósítandó védelmi szinteknek. Például a vezetői személyzet tagjai valószínűleg magasabb értékű célpontok a hackerek számára. Ezért érdemes hozzáadni ezeknek az alkalmazottaknak a felhasználói fiókjait egy Microsoft Entra csoporthoz, és hozzárendelni ezt a csoportot feltételes hozzáférési szabályzatokhoz és más szabályzatokhoz, amelyek magasabb szintű hozzáférést követelnek meg. | Microsoft 365 E3 vagy E5 |

| Microsoft Entra ID-védelem | Lehetővé teszi a szervezet identitását érintő potenciális biztonsági rések észlelését, valamint az automatizált szervizelési szabályzat alacsony, közepes és magas bejelentkezési kockázatra és felhasználói kockázatra való konfigurálását. Ez az útmutató erre a kockázatfelmérésre támaszkodik, hogy feltételes hozzáférési szabályzatokat alkalmazzon a többtényezős hitelesítéshez. Ez az útmutató egy feltételes hozzáférési szabályzatot is tartalmaz, amely megköveteli, hogy a felhasználók módosítsák a jelszavukat, ha magas kockázatú tevékenységet észlelnek a fiókjukban. | Microsoft 365 E5, Microsoft 365 E3 az E5 Biztonsági bővítmény, az EMS E5 vagy Microsoft Entra ID P2 licenccel |

| Önkiszolgáló jelszó-visszaállítás (SSPR) | Lehetővé teszi, hogy a felhasználók biztonságosan és ügyfélszolgálati beavatkozás nélkül visszaállíthassák jelszavukat a rendszergazda által vezérelhető több hitelesítési módszer ellenőrzésével. | Microsoft 365 E3 vagy E5 |

| Microsoft Entra jelszóvédelem | Észlelheti és letilthatja az ismert gyenge jelszavakat és azok változatait, valamint a szervezetre jellemző további gyenge kifejezéseket. A rendszer automatikusan alkalmazza az alapértelmezett globális tiltott jelszólistákat a Microsoft Entra bérlő összes felhasználója számára. Az egyéni tiltott jelszavak listájában további bejegyzéseket is megadhat. Amikor a felhasználók módosítják vagy alaphelyzetbe állítják a jelszavukat, a rendszer ellenőrzi ezeket a tiltott jelszólistákat, hogy kényszerítsék az erős jelszavak használatát. | Microsoft 365 E3 vagy E5 |

Következő lépések

Az alábbi lépésekkel helyezhet üzembe identitásmodellt és hitelesítési infrastruktúrát a Microsoft 365-bérlőjéhez:

- Határozza meg a felhőbeli identitásmodellt.

- A Microsoft 365 emelt szintű fiókjai védelme.

- A Microsoft 365-ös felhasználói fiókok védelme.

- A felhőalapú identitásmodell üzembe helyezése: csak felhőalapú vagy hibrid.

További Microsoft cloud identity-erőforrások

Kezelés

A Microsoft cloud identity üzembe helyezésének kezeléséhez lásd:

A Microsoft identitáskezelése a Microsoft 365-höz

Ismerje meg, hogyan kezelik a Microsoft informatikai szakértői az identitásokat és a biztonságos hozzáférést.

Megjegyzés:

Ez az IT Showcase-erőforrás csak angol nyelven érhető el.

Hogyan végezte el a Contoso a Microsoft 365-identitást?

Egy példa arra, hogy egy fiktív, de reprezentatív multinacionális szervezet hogyan helyezett üzembe hibrid identitásinfrastruktúrát a Microsoft 365 felhőszolgáltatásaihoz: Identitás a Contoso Corporation számára.

Visszajelzés

Hamarosan elérhető: 2024-ben fokozatosan kivezetjük a GitHub-problémákat a tartalom visszajelzési mechanizmusaként, és lecseréljük egy új visszajelzési rendszerre. További információ: https://aka.ms/ContentUserFeedback.

Visszajelzés küldése és megtekintése a következőhöz: