Teljes felügyelet üzembehelyezési terv a Microsoft 365-ben

Ez a cikk az Teljes felügyelet biztonság a Microsoft 365-ben való kiépítéséhez nyújt telepítési tervet. Teljes felügyelet egy új biztonsági modell, amely biztonsági incidenst feltételez, és minden kérést ellenőriz, mintha ellenőrizetlen hálózatból származna. Függetlenül attól, hogy honnan származik a kérés, vagy milyen erőforráshoz fér hozzá, a Teljes felügyelet modell arra tanít, hogy "soha ne bízzunk meg, mindig ellenőrizzük".

Használja ezt a cikket ezzel a poszterrel együtt.

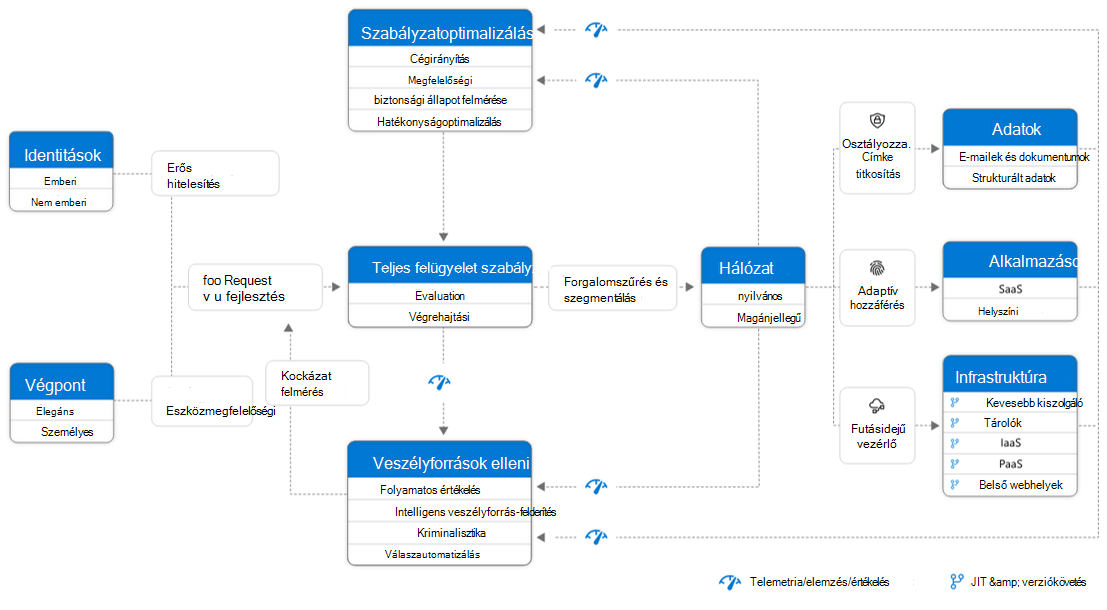

Teljes felügyelet biztonsági architektúra

A Teljes felügyelet megközelítés az egész digitális tulajdonra kiterjed, és integrált biztonsági filozófiaként és végpontok közötti stratégiaként szolgál.

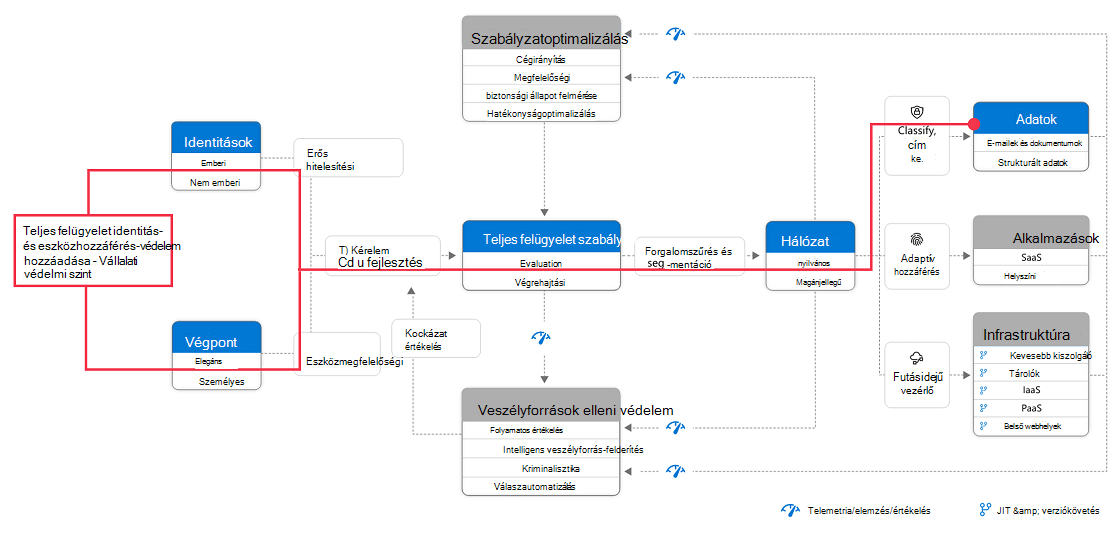

Ez az ábra azokat az elsődleges elemeket mutatja be, amelyek hozzájárulnak a Teljes felügyelet.

Az ábrán:

- A biztonsági szabályzatok kikényszerítése egy Teljes felügyelet architektúra középpontjában áll. Ez magában foglalja a feltételes hozzáféréssel történő többtényezős hitelesítést, amely figyelembe veszi a felhasználói fiókok kockázatát, az eszköz állapotát, valamint az Ön által beállított egyéb feltételeket és szabályzatokat.

- Az identitások, az eszközök, az adatok, az alkalmazások, a hálózat és az infrastruktúra egyéb összetevői mind megfelelő biztonsággal vannak konfigurálva. Az egyes összetevőkhöz konfigurált szabályzatok a teljes Teljes felügyelet stratégiával vannak összehangolva. Az eszközszabályzatok például meghatározzák az kifogástalan eszközökre vonatkozó feltételeket, a feltételes hozzáférési szabályzatok pedig kifogástalan állapotú eszközöket igényelnek adott alkalmazásokhoz és adatokhoz való hozzáféréshez.

- A veszélyforrások elleni védelem és az intelligencia figyeli a környezetet, felfedi az aktuális kockázatokat, és automatizált lépéseket tesz a támadások elhárításához.

A Teljes felügyelet kapcsolatos további információkért lásd a Microsoft Teljes felügyelet útmutatóközpontját.

Teljes felügyelet telepítése a Microsoft 365-höz

A Microsoft 365 szándékosan, számos biztonsági és információvédelmi funkcióval készült, amelyekkel Teljes felügyelet építhet be a környezetébe. Számos képesség kiterjeszthető a szervezet által használt más SaaS-alkalmazásokhoz és az alkalmazásokban lévő adatokhoz való hozzáférés védelmére.

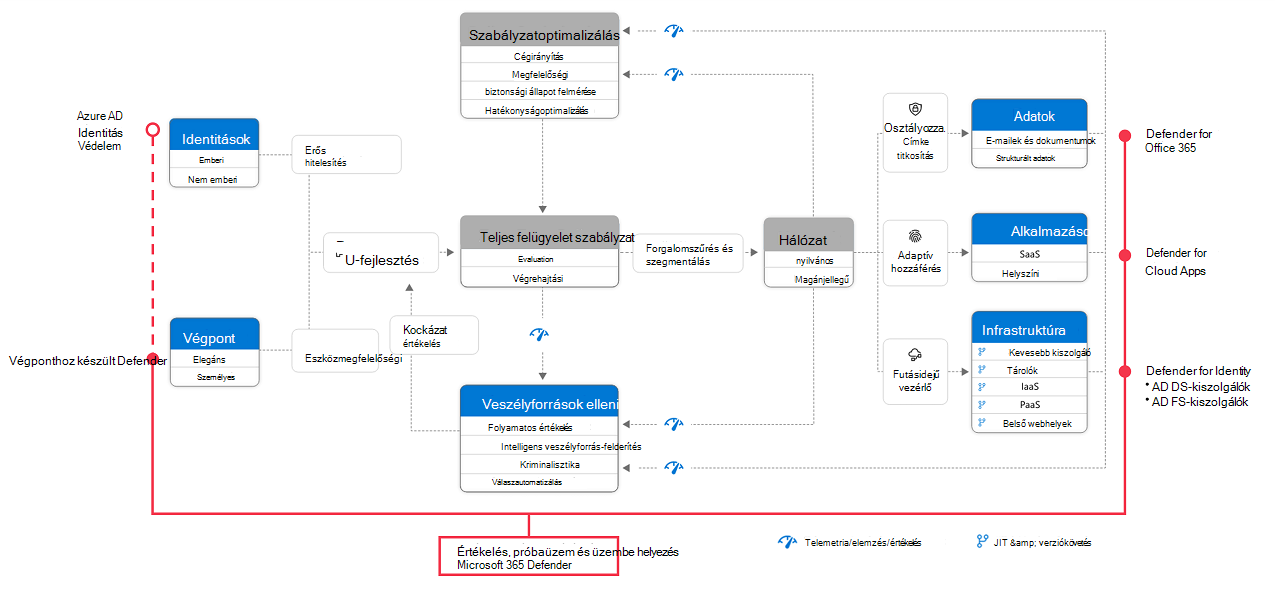

Ez az ábra a Teljes felügyelet képességek üzembe helyezésének munkáját mutatja be. Ez a munka olyan munkaegységekbe van bontva, amelyek együtt konfigurálhatók, alulról kiindulva és felülről felfelé haladva biztosítva az előfeltételként szükséges munka befejezését.

Ebben az ábrán:

- Teljes felügyelet az identitás- és eszközvédelem alapjaival kezdődik.

- A veszélyforrások elleni védelem ezen alaprendszerre épül, és valós idejű monitorozást és a biztonsági fenyegetések elhárítását biztosítja.

- Az információvédelem és a szabályozás kifinomult, meghatározott típusú adatokat célzó vezérlőket biztosít a legértékesebb információk védelme és a megfelelőségi szabványoknak való megfelelés érdekében, beleértve a személyes adatok védelmét is.

Ez a cikk feltételezi, hogy felhőalapú identitást használ. Ha útmutatásra van szüksége ehhez a célhoz, olvassa el az Identitásinfrastruktúra üzembe helyezése a Microsoft 365-höz című témakört.

Tipp

Ha ismeri a lépéseket és a teljes körű üzembehelyezési folyamatot, a Microsoft Teljes felügyelet biztonsági modell beállítása speciális üzembe helyezési útmutatót használhatja a Microsoft 365 Felügyeleti központ való bejelentkezéskor. Ez az útmutató végigvezeti a standard és a fejlett technológiai pillérek Teljes felügyelet alapelveinek alkalmazásán. Ha bejelentkezés nélkül szeretne végighaladni az útmutatón, nyissa meg a Microsoft 365 beállítási portálját.

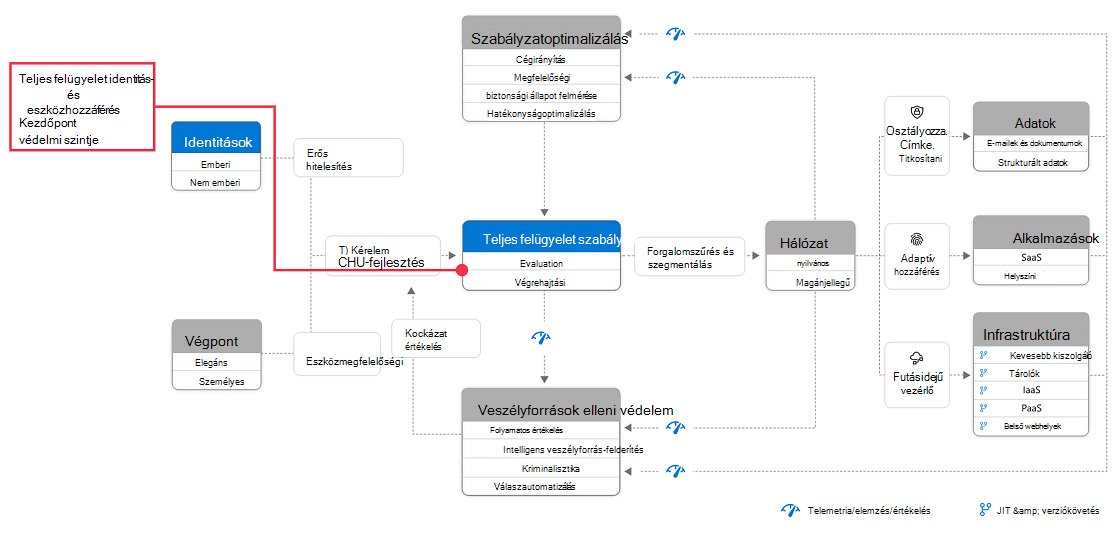

1. lépés: Teljes felügyelet identitás- és eszközhozzáférés-védelem konfigurálása: Kezdőpont-szabályzatok

Az első lépés a Teljes felügyelet alaprendszer létrehozása identitás- és eszközhozzáférés-védelem konfigurálásával.

Részletes útmutatásért lépjen Teljes felügyelet identitás- és eszközhozzáférés-védelemhez. Ez a cikksorozat az identitás- és eszközhozzáférés előfeltételeinek konfigurációit, valamint Microsoft Entra feltételes hozzáférés, Microsoft Intune és egyéb szabályzatok készletét ismerteti a Microsoft 365 vállalati felhőalkalmazásokhoz és -szolgáltatásokhoz, más SaaS-szolgáltatásokhoz és Microsoft Entra alkalmazással közzétett helyszíni alkalmazásokhoz való biztonságos hozzáférés érdekében Proxy.

| Tartalmazza | Előfeltételek | Nem tartalmazza a következőket: |

|---|---|---|

Ajánlott identitás- és eszközhozzáférési szabályzatok három védelmi szinthez:

További javaslatok a következőhöz:

|

Microsoft E3 vagy E5 Microsoft Entra ID az alábbi módok valamelyikében:

|

Felügyelt eszközöket igénylő szabályzatok eszközregisztrációja. Lásd: 2. lépés. Végpontok kezelése Intune eszközök regisztrálásához |

Első lépésként implementálja a kezdőpontszintet. Ezekhez a szabályzatokhoz nincs szükség eszközök felügyeletre való regisztrálására.

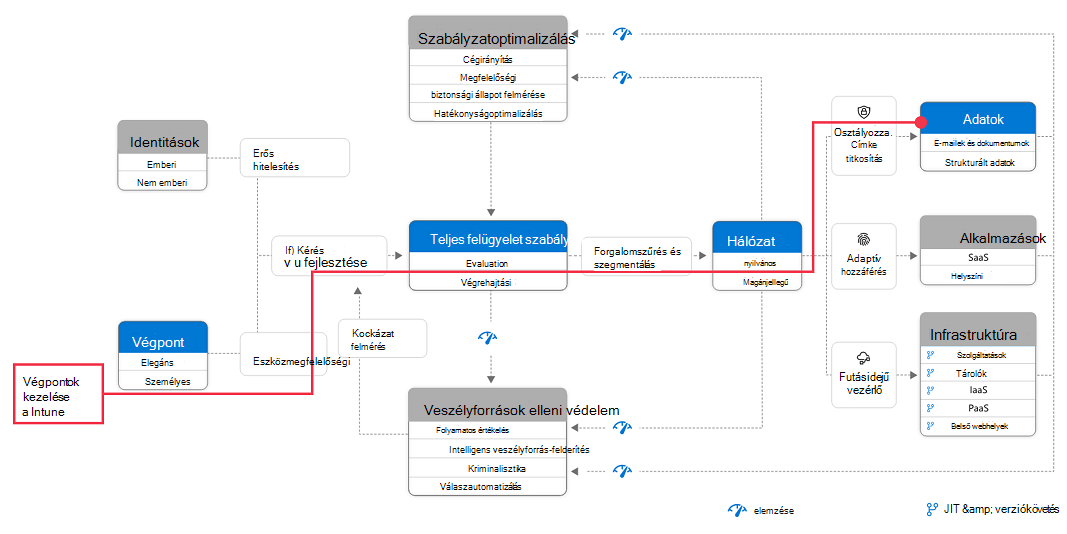

2. lépés: Végpontok kezelése Intune

Ezután regisztrálja az eszközöket a felügyeletre, és kifinomultabb vezérlőkkel kezdje meg a védelemüket.

Részletes útmutatásért lásd: Eszközök kezelése Intune használatával.

| Tartalmazza | Előfeltételek | Nem tartalmazza a következőket: |

|---|---|---|

Eszközök regisztrálása Intune:

Szabályzatok konfigurálása:

|

Végpontok regisztrálása a Microsoft Entra ID | Információvédelmi képességek konfigurálása, beleértve a következőket:

Ezekről a képességekről az 5. lépésben olvashat. Bizalmas adatok védelme és szabályozása (a cikk későbbi részében). |

További információ: Microsoft Intune Teljes felügyelet.

3. lépés: Teljes felügyelet identitás- és eszközhozzáférés-védelem hozzáadása: Vállalati szabályzatok

A felügyeletre regisztrált eszközökkel mostantól teljes körűen implementálhatja az ajánlott Teljes felügyelet identitás- és eszközhozzáférési szabályzatokat, amelyek megfelelő eszközöket igényelnek.

Térjen vissza a Közös identitás- és eszközhozzáférés-szabályzatokhoz , és adja hozzá a szabályzatokat a Vállalati szinten.

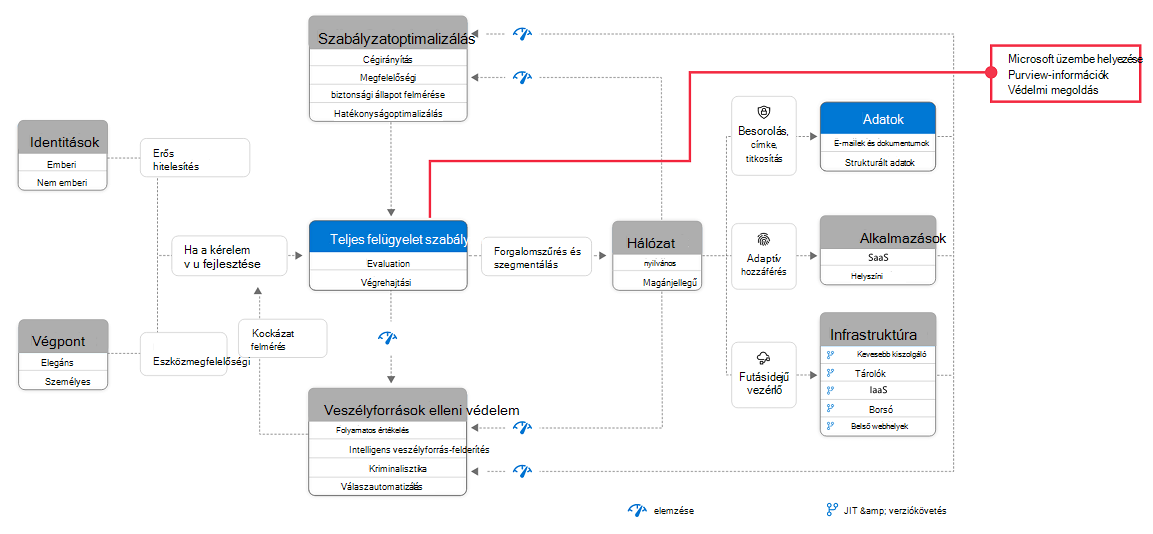

4. lépés: A Microsoft Defender XDR kiértékelése, próbaüzeme és üzembe helyezése

Microsoft Defender XDR egy kiterjesztett észlelési és reagálási (XDR) megoldás, amely automatikusan gyűjti, korrelálja és elemzi a jelek, fenyegetések és riasztások adatait a Microsoft 365-környezetből, beleértve a végpontokat, az e-maileket, az alkalmazásokat és az identitásokat.

A Microsoft Defender XDR-összetevők kipróbálásához és üzembe helyezéséhez a Kiértékelési és kísérleti Microsoft Defender XDR című témakörben talál módszertani útmutatót.

| Tartalmazza | Előfeltételek | Nem tartalmazza a következőket: |

|---|---|---|

Állítsa be az értékelési és próbakörnyezetet az összes összetevőhöz:

Veszélyforrások elleni védelem Veszélyforrások vizsgálata és reagálás rájuk |

Az útmutatóból megtudhatja, hogy a Microsoft Defender XDR egyes összetevőinek architektúrakövetelményei hogyan követelményeket támasztanak. | Microsoft Entra ID-védelem nem szerepel ebben a megoldási útmutatóban. Az 1. lépés tartalmazza. Konfigurálja Teljes felügyelet identitás- és eszközhozzáférés-védelmet. |

További információt az alábbi Teljes felügyelet cikkekben talál:

- Végponthoz készült Defender

- Office 365-höz készült Defender

- Defender for Cloud Apps

- Defender for Identity

5. lépés: Bizalmas adatok védelme és szabályozása

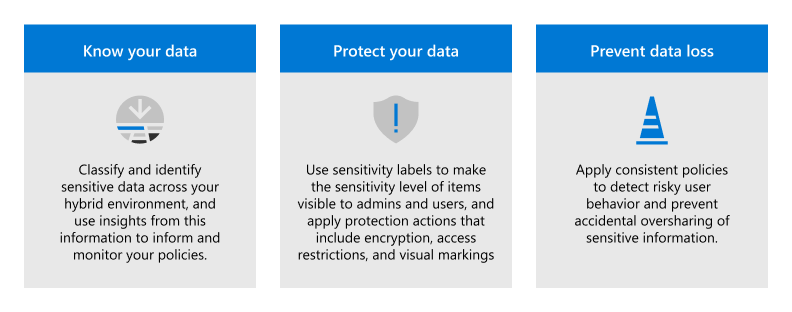

Implementáljon Microsoft Purview információvédelem, amely segít a bizalmas információk felderítésében, besorolásában és védelmében bárhol is él vagy utazik.

Microsoft Purview információvédelem képességek a Microsoft Purview részét képezik, és olyan eszközöket biztosítanak, amelyekkel megismerheti adatait, megvédheti adatait, és megelőzheti az adatvesztést.

Bár ez a munka a cikk korábbi részében bemutatott üzembehelyezési verem tetején jelenik meg, bármikor megkezdheti ezt a munkát.

Microsoft Purview információvédelem olyan keretrendszert, folyamatot és képességeket biztosít, amelyeket az adott üzleti célok eléréséhez használhat.

Az információvédelem megtervezésével és üzembe helyezésével kapcsolatos további információkért lásd: Microsoft Purview információvédelem-megoldás üzembe helyezése.

Ha adatvédelmi szabályzatokat alkalmaz az adatvédelemre vonatkozóan, ez a megoldási útmutató egy ajánlott keretrendszert biztosít a teljes folyamathoz: Adatvédelem üzembe helyezése adatvédelmi szabályozásokhoz a Microsoft 365-ben.

Visszajelzés

Hamarosan elérhető: 2024-ben fokozatosan kivezetjük a GitHub-problémákat a tartalom visszajelzési mechanizmusaként, és lecseréljük egy új visszajelzési rendszerre. További információ: https://aka.ms/ContentUserFeedback.

Visszajelzés küldése és megtekintése a következőhöz: