Jegyzet

Az oldalhoz való hozzáférés engedélyezést igényel. Próbálhatod be jelentkezni vagy könyvtárat váltani.

Az oldalhoz való hozzáférés engedélyezést igényel. Megpróbálhatod a könyvtár váltását.

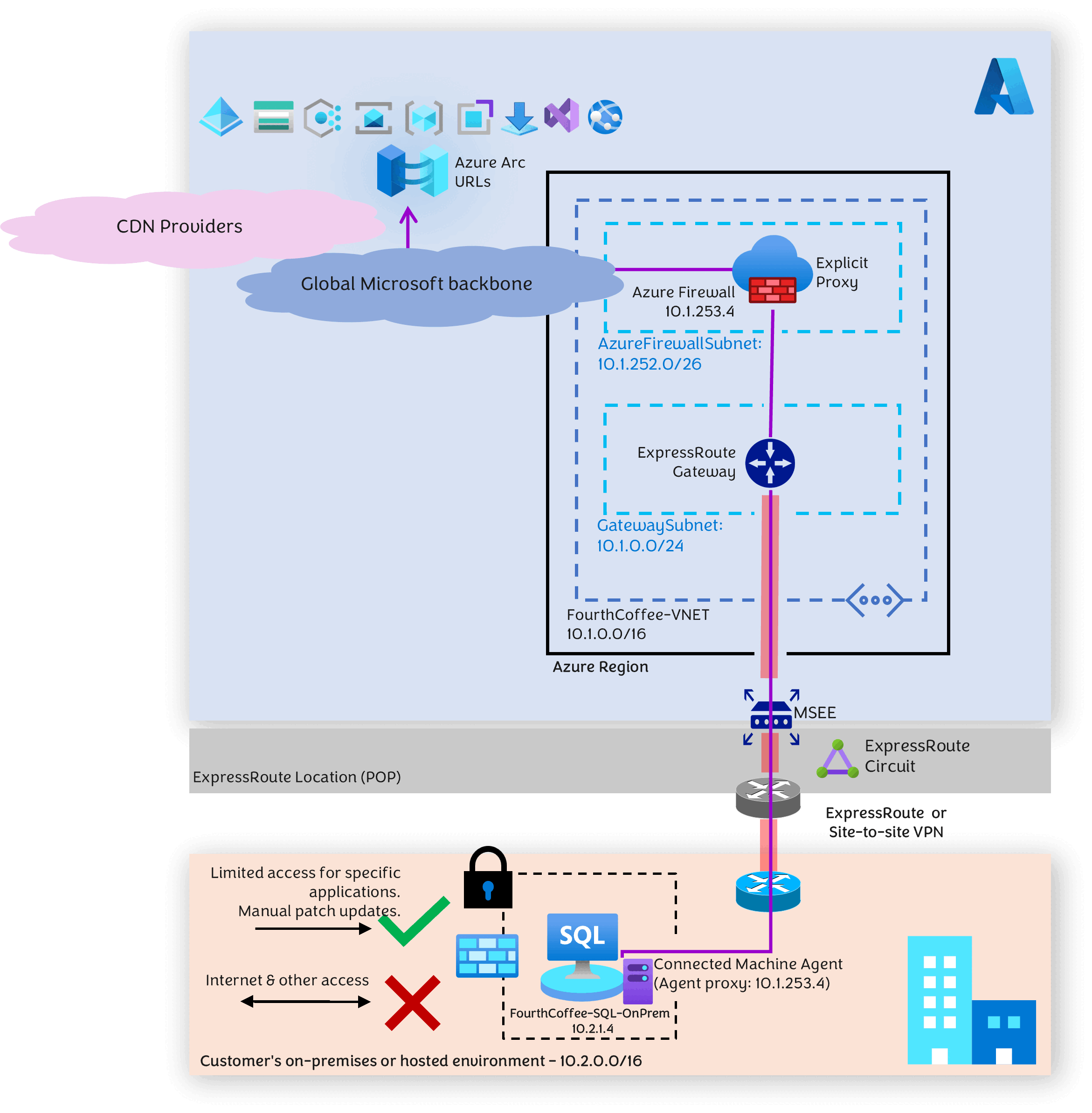

Ez a cikk azt ismerteti, hogyan konfigurálhatja az Azure Arc-példány által engedélyezett SQL Server kommunikációt úgy, hogy az internetes útvonalak használata nélkül csatlakozzon az Azure-hoz.

Ez a kialakítás továbbítható proxykiszolgálókat helyez üzembe az Azure-ban, hogy az SQL Server a helyek közötti VPN-en vagy az ExpressRouteConnectionon keresztül kommunikálhasson privát IP-címekkel. A proxyk az Arc URL-címeivel kommunikálnak az Azure gerinchálózatán keresztül.

Fontos

Ez az implementáció az Azure Firewall Explicit proxyt használja , amely jelenleg előzetes verzióban érhető el.

Az alábbi diagram ezt a mintát jelöli.

A továbbítási proxyhoz válassza az alábbi lehetőségeket:

Az Azure Firewall Explicit proxy (előzetes verzió) funkciója, amely egy szolgáltatásként nyújtott platform (PaaS) hálózati biztonsági szolgáltatás.

Vagy

Külső proxy hálózati virtuális berendezés (NVA).

Az ábrán az Azure Firewall Explicit proxy látható.

Felhasználási eset

Használja ezt az architektúrát az Azure Arc által engedélyezett SQL Serverhez, ha:

Az SQL Server-példány izolált és védett.

Az Azure Connected Machine-ügynök csak az Azure-beli virtuális hálózaton belül üzemeltetett magánhálózaton keresztül tud kommunikálni a továbbítási proxyval. A továbbítási proxy által az Archoz kapcsolódó URL-címek elérése érdekében kommunikáló URL-címek és nyilvános IP-címek a Microsoft gerinchálózatán belül találhatók, nem pedig az interneten keresztül. Ezért a forgalom nem halad át a nyilvános interneten.

Az SQL Server-példány és a továbbítási proxy közötti forgalomnak biztonságosnak kell lennie. Az előző ábrán az ExpressRoute látható az SQL-kiszolgáló és a továbbítási proxy közötti kapcsolathoz, de egy helyek közötti VPN használatával is elérhető.

A forgalom az ExpressRoute privát peeringje felett halad át a nyilvános peering helyett.

A proxykonfiguráció az Arc Connected Machine-ügynökön belül történik, és nem az operációs rendszer szintjén. Ez a konfiguráció nem feltétlenül érinti a biztonsággal kapcsolatos szabályzatokat.

Az Arc-kommunikáció a 443-es porton keresztül van titkosítva, és az ExpressRoute vagy a helyek közötti VPN használata további biztonsági réteget biztosít.

Előfeltétel – Két alhálózattal rendelkező Azure-beli virtuális hálózat

Ehhez az architektúrához két alhálózattal rendelkező virtuális hálózatra van szükség az Azure-ban. Az alábbi lépések előkészítik a helyek közötti VPN-t az ExpressRoute helyett.

- Hozzon létre egy virtuális hálózatot és alhálózatot az Azure VPN Gateway számára.

- Hozzon létre egy külön alhálózatot az Azure Firewallhoz.

Egy későbbi lépés az Azure Firewall továbbítási proxyként való üzembe helyezése.

VPN létrehozása az SQL Server és az Azure között

Hozzon létre egy helyek közötti VPN-t az SQL Server-helyről az Azure-ba.

Kövesse az oktatóanyag lépéseit : VPN-átjáró létrehozása és kezelése az Azure Portal használatával a VPN Gateway létrehozásához.

Hozzon létre egy helyi hálózati átjárót, mielőtt létrehozna egy helyek közötti VPN-t. Kövesse az oktatóanyag lépéseit : Helyek közötti VPN-kapcsolat létrehozása az Azure Portalon.

Tűzfal létrehozása és a proxy konfigurálása

- Hozzon létre egy Azure Firewall-t a Firewall Managerrel együtt.

- Konfigurálja az Azure Firewall Explicit proxy (előzetes verzió) beállítását továbbítási proxyként való működéshez.

- Hozzon létre egy szabályt az SQL Server IP-címének (

10.2.1.4) engedélyezéséhez.

Az Azure Connected Machine-ügynök ezt a szabályt használja a tűzfalon keresztüli kimenő hozzáféréshez https .

SQL Server csatlakoztatása az Azure Arc használatával

Az Azure Portalon hozzon létre egy előkészítési szkriptet. Az itt ismertetett módon csatlakoztassa az SQL Servert az Azure Archoz.

Futtassa a szkriptet az Azure Connected Machine-ügynök telepítéséhez a megfelelő konfigurációkkal. A szkript létrehozásakor konfigurálhatja a proxybeállításokat.

Ebben a cikkben az Arc Connected Machine-ügynök bővítmény telepítése után frissítjük a privát elérésiút-proxy beállításait.

Azure Connected Machine-ügynök konfigurálása

Az Azure Connected Machine-ügynök konfigurálásához használja azcmagent parancssori felületet:

A proxy URL-címének beállítása

azcmagent config set proxy.url "http://<ip address>:8443"Proxy URL-címének ellenőrzése

azcmagent config get proxy.urlA konzol az aktuális proxy URL-címét adja vissza.

Ellenőrizze, hogy az ügynök csatlakoztatva van-e.

azcmagent show | find | "Agent Status"A konzol visszaadja az ügynök állapotát. Ha az ügynök konfigurálva van, a konzol a következőt adja vissza:

Agent Status: Connected

URL-címek megkerülése

Előfordulhat, hogy úgy kell konfigurálnia az ügynököt, hogy megkerüljön bizonyos URL-címeket a proxyn, és ehelyett engedélyezze a közvetlen hozzáférést. Proxy URL megkerülése, amikor privát végpontokat kell támogatni. További információkért tekintse át a privát végpontok proxy megkerülését.

Tűzfal konfigurálása naplóelemzéshez

A tűzfalat úgy is konfigurálhatja, hogy a naplóit elküldje az Azure Log Analyticsnek. A részletekért tekintse át az Azure Firewall monitorozását.

Erőforrások tisztítása

Ha nem folytatja az alkalmazás használatát, törölje ezeket az erőforrásokat.

Az erőforrások törlése az Azure Portalról:

- Írja be az erőforráscsoport nevét a keresőmezőbe, és jelölje ki a keresési eredmények közül.

- Válassza az Erőforráscsoport törlése lehetőséget.

- Erősítse meg az erőforráscsoport nevét az erőforráscsoport nevének beírásakor, és válassza a Törlés lehetőséget.