Windows Defender Application Control kezelése az Azure Stack HCI 23H2-es verziójához

A következőre vonatkozik: Azure Stack HCI, 23H2-es verzió

Ez a cikk azt ismerteti, hogyan használható Windows Defender Application Control (WDAC) az Azure Stack HCI támadási felületének csökkentésére. További információ: Alapkonfiguráció biztonsági beállításainak kezelése az Azure Stack HCI 23H2-es verziójában.

Előfeltételek

Mielőtt hozzákezdene, győződjön meg arról, hogy rendelkezik hozzáféréssel az Azure Stack HCI 23H2-es verziójához, amely üzembe van helyezve, regisztrálva és csatlakozik az Azure-hoz.

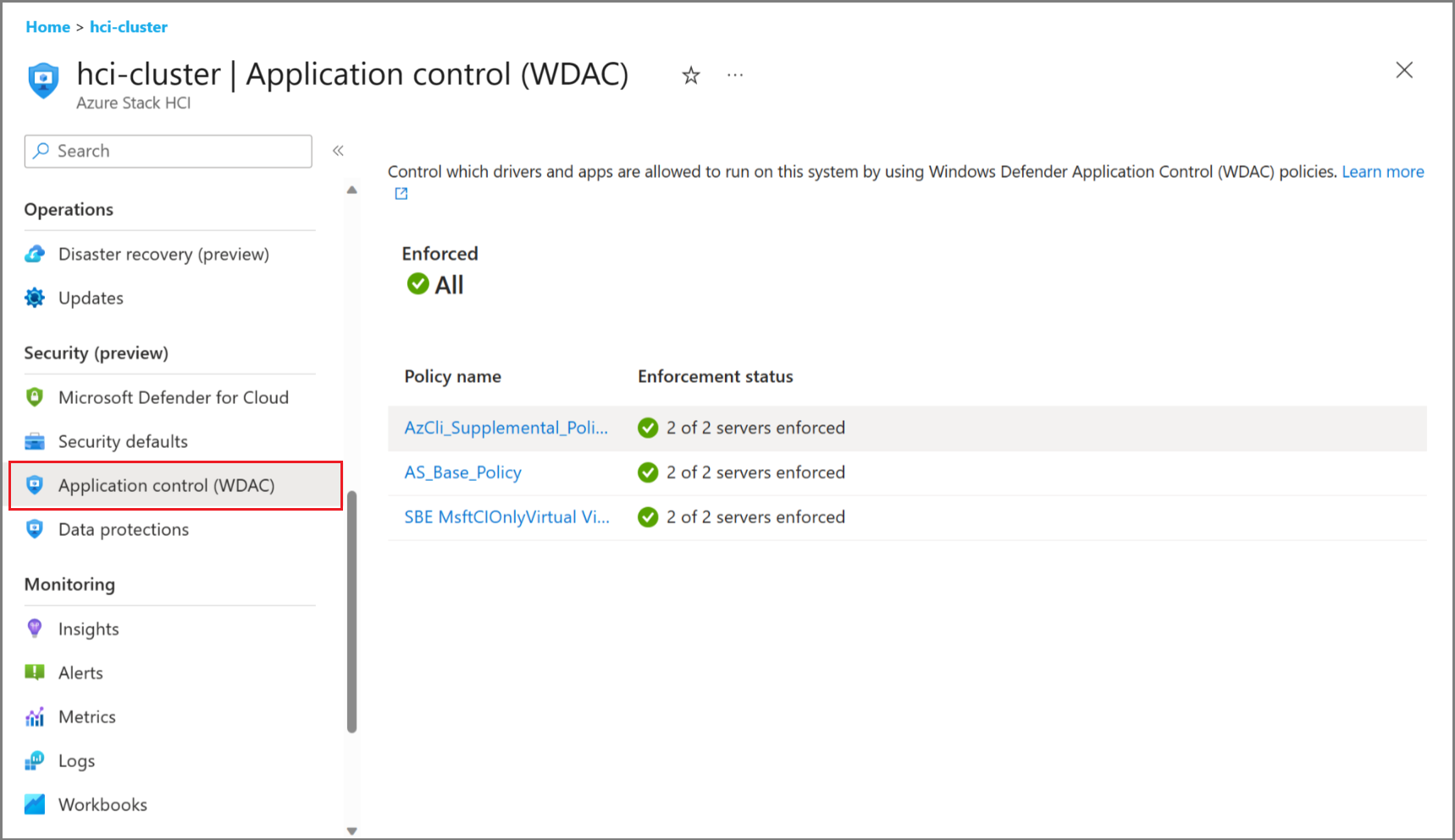

WDAC-beállítások megtekintése Azure Portal

A WDAC-beállítások Azure Portal való megtekintéséhez győződjön meg arról, hogy alkalmazta az MCSB-kezdeményezést. További információ: A Microsoft Cloud Security Benchmark kezdeményezés alkalmazása.

A WDAC-szabályzatokkal szabályozhatja, hogy mely illesztőprogramok és alkalmazások futhatnak a rendszeren. A WDAC-beállításokat csak Azure Portal keresztül tekintheti meg. A beállítások kezeléséhez lásd: WDAC-beállítások kezelése a PowerShell-lel.

WDAC-beállítások kezelése a PowerShell-lel

WDAC-szabályzatmódok engedélyezése

A WDAC-t az üzembe helyezés alatt vagy után engedélyezheti. A PowerShell használatával engedélyezheti vagy letilthatja a WDAC-t az üzembe helyezés után.

Csatlakozzon az egyik fürtcsomóponthoz, és az alábbi parancsmagokkal engedélyezze a kívánt WDAC-szabályzatot "Audit" vagy "Enforced" módban.

Ebben a buildkiadásban két parancsmag található:

Enable-AsWdacPolicy– Az összes fürtcsomópontot érinti.Enable-ASLocalWDACPolicy– Csak azt a csomópontot érinti, amelyen a parancsmag fut.

A használati esettől függően globális fürtmódosítást vagy helyi csomópontmódosítást kell futtatnia.

Ez akkor hasznos, ha:

- Az alapértelmezett, ajánlott beállításokkal kezdte.

- Új külső szoftvert kell telepítenie vagy futtatnia. A szabályzatmódok között kiegészítő szabályzatot hozhat létre.

- Az üzembe helyezés során letiltotta a WDAC-t, és most engedélyezni szeretné a WDAC-t a biztonsági védelem növelése vagy a szoftver megfelelő működésének ellenőrzése érdekében.

- A WDAC blokkolja a szoftvert vagy a szkripteket. Ebben az esetben a naplózási móddal megértheti és elháríthatja a problémát.

Megjegyzés

Ha az alkalmazás le van tiltva, a WDAC létrehoz egy megfelelő eseményt. Tekintse át az eseménynaplót az alkalmazást blokkoló szabályzat részleteinek megismeréséhez. További információ: Windows Defender Application Control üzemeltetési útmutatója.

WDAC-szabályzatmódok váltása

Az alábbi lépéseket követve válthat a WDAC szabályzati módjai között. Ezek a PowerShell-parancsok együttműködnek az Orchestratorral a kiválasztott módok engedélyezéséhez.

Csatlakozzon az Azure Stack HCI-csomóponthoz.

Futtassa a következő PowerShell-parancsot helyi rendszergazdai hitelesítő adatokkal vagy üzembehelyezési felhasználó (AzureStackLCMUser) hitelesítő adataival.

Fontos

Az üzembehelyezési felhasználóként (AzureStackLCMUser) bejelentkezett parancsmagoknak megfelelő hitelesítő adatokra van szükségük a biztonsági csoport (PREFIX-ECESG) és a CredSSP (távoli PowerShell használata esetén) vagy a konzolmunkamenet (RDP) használatával.

Futtassa a következő parancsmagot az aktuálisan engedélyezett WDAC-szabályzatmód ellenőrzéséhez:

Get-AsWdacPolicyModeEz a parancsmag naplózott vagy kényszerített módot ad vissza csomópontonként.

Futtassa a következő parancsmagot a szabályzatmód váltásához:

Enable-AsWdacPolicy -Mode <PolicyMode [Audit | Enforced]>Ha például a szabályzat üzemmódot naplózásra szeretné váltani, futtassa a következőt:

Enable-AsWdacPolicy -Mode AuditFigyelmeztetés

Az Orchestrator legfeljebb két-három percig tart, amíg átvált a kiválasztott módra.

Futtassa

Get-ASWDACPolicyModeújra a parancsot a szabályzatmód frissítésének megerősítéséhez.Get-AsWdacPolicyModeAz alábbi parancsmagok mintakimenete:

PS C:\> Get-AsWdacPolicyMode VERBOSE: Getting WDAC Policy Mode on Node01 VERBOSE: WDAC Policy Mode on Node01 is Enforced. VERBOSE: Getting WDAC Policy Mode on Node01 VERBOSE: WDAC Policy Mode on Node01 is Enforced. NodeName PolicyMode -------- ---------- Node01 Enforced Node01 Enforced PS C:\> Enable-AsWdacPolicy -Mode Audit WARNING: Setting WDAC Policy to Audit Mode on all nodes. This will not protect your system against untrusted applications VERBOSE: Action plan instance ID specified: 6826fbf2-cb00-450e-ba08-ac24da6df4aa VERBOSE: Started an action plan 6826fbf2-cb00-450e-ba08-ac24da6df4aa to set WDAC Policy to Audit Mode. 6826fbf2-cb00-450e-ba08-ac24da6df4aa PS C:\> Get-AsWdacPolicyMode VERBOSE: Getting WDAC Policy Mode on Node01 VERBOSE: WDAC Policy Mode on Node01 is Audit. VERBOSE: Getting WDAC Policy Mode on Node01 VERBOSE: WDAC Policy Mode on Node01 is Audit. NodeName PolicyMode -------- ---------- Node01 Audit Node01 Audit

WDAC-szabályzat létrehozása harmadik féltől származó szoftverek engedélyezéséhez

A WDAC kényszerítési módban való használata esetén a nem Microsoft által aláírt szoftverek futtatásához hozzon létre egy WDAC-kiegészítő szabályzatot a Microsoft által biztosított alapszabályzatra. További információk a nyilvános WDAC-dokumentációban találhatók.

Megjegyzés

Új szoftverek futtatásához vagy telepítéséhez előfordulhat, hogy először a WDAC-t naplózási módra kell váltania (lásd a fenti lépéseket), telepítenie kell a szoftvert, tesztelnie kell, hogy megfelelően működik-e, létre kell hoznia az új kiegészítő szabályzatot, majd vissza kell váltania a WDAC-t kényszerített módra.

Hozzon létre egy új szabályzatot több szabályzatformátumban az alább látható módon. Ezután a használatával Add-ASWDACSupplementalPolicy -Path Policy.xml átalakíthatja kiegészítő szabályzattá, és üzembe helyezheti a fürt csomópontjai között.

Kiegészítő WDAC-szabályzat létrehozása

A következő lépésekkel hozzon létre egy kiegészítő szabályzatot:

Mielőtt hozzákezdene, telepítse a kiegészítő szabályzat hatálya alá tartozó szoftvert a saját könyvtárába. Nem baj, ha vannak alkönyvtárak. A kiegészítő szabályzat létrehozásakor meg kell adnia egy könyvtárat a vizsgálathoz, és nem szeretné, hogy a kiegészítő szabályzat lefedje a rendszer összes kódját. A példában ez a könyvtár a C:\software\codetoscan.

Miután az összes szoftvere a helyén van, futtassa az alábbi parancsot a kiegészítő szabályzat létrehozásához. Egyedi szabályzatnévvel azonosíthatja azt.

New-CIPolicy -MultiplePolicyFormat -Level Publisher -FilePath c:\wdac\Contoso-policy.xml -UserPEs -Fallback Hash -ScanPath c:\software\codetoscanFuttassa a következő parancsmagot a kiegészítő szabályzat metaadatainak módosításához:

# Set Policy Version (VersionEx in the XML file) $policyVersion = "1.0.0.1" Set-CIPolicyVersion -FilePath $policyPath -Version $policyVersion # Set Policy Info (PolicyName, PolicyID in the XML file) Set-CIPolicyIdInfo -FilePath c:\wdac\Contoso-policy.xml -PolicyID "Contoso-Policy_$policyVersion" -PolicyName "Contoso-Policy"Futtassa a következő parancsmagot a szabályzat üzembe helyezéséhez:

Add-ASWDACSupplementalPolicy -Path c:\wdac\Contoso-policy.xmlFuttassa a következő parancsmagot az új szabályzat állapotának ellenőrzéséhez:

Get-ASLocalWDACPolicyInfoAz alábbi parancsmagok mintakimenete:

C:\> Get-ASLocalWDACPolicyInfo NodeName : Node01 PolicyMode : Enforced PolicyGuid : {A6368F66-E2C9-4AA2-AB79-8743F6597683} PolicyName : AS_Base_Policy PolicyVersion : AS_Base_Policy_1.1.4.0 PolicyScope : Kernel & User MicrosoftProvided : True LastTimeApplied : 10/26/2023 11:14:24 AM NodeName : Node01 PolicyMode : Enforced PolicyGuid : {2112036A-74E9-47DC-A016-F126297A3427} PolicyName : Contoso-Policy PolicyVersion : Contoso-Policy_1.0.0.1 PolicyScope : Kernel & User MicrosoftProvided : False LastTimeApplied : 10/26/2023 11:14:24 AM

Következő lépések

Visszajelzés

Hamarosan elérhető: 2024-ben fokozatosan kivezetjük a GitHub-problémákat a tartalom visszajelzési mechanizmusaként, és lecseréljük egy új visszajelzési rendszerre. További információ: https://aka.ms/ContentUserFeedback.

Visszajelzés küldése és megtekintése a következőhöz: