Windows N szintű alkalmazás az Azure Stack Hubon SQL Server

Ez a referenciaarchitektúra bemutatja, hogyan helyezhet üzembe virtuális gépeket (VM-eket) és egy N szintű alkalmazáshoz konfigurált virtuális hálózatot az adatréteghez tartozó Windows SQL Server használatával.

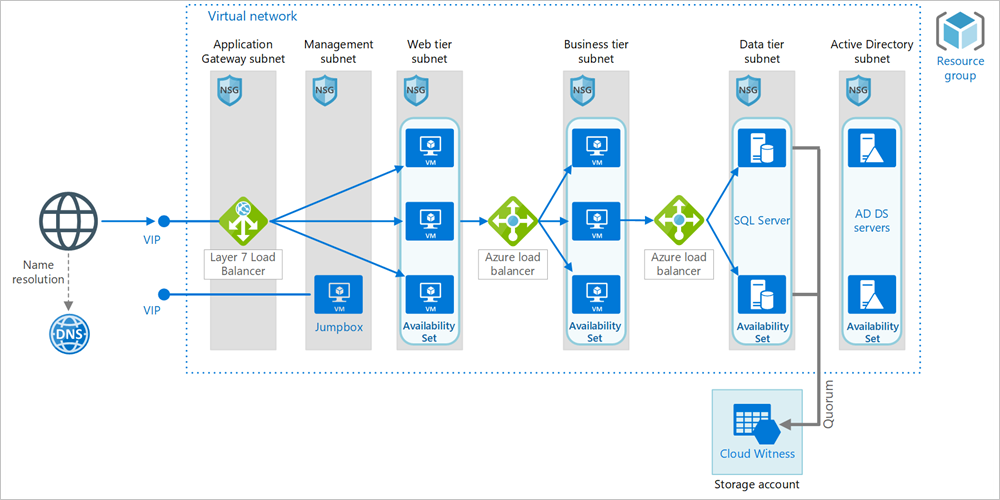

Architektúra

Az architektúra a következő összetevőket tartalmazza.

Általános kérdések

Erőforráscsoport. Az erőforráscsoportok az Azure-erőforrások csoportosítására szolgálnak, így azok az élettartam, a tulajdonos vagy más feltételek alapján kezelhetők.

Rendelkezésre állási csoport. A rendelkezésre állási csoport egy adatközpont-konfiguráció, amely biztosítja a virtuális gépek redundanciát és rendelkezésre állását. Ez az Azure Stack Hub-bélyegen belüli konfiguráció biztosítja, hogy egy tervezett vagy nem tervezett karbantartási esemény során legalább egy virtuális gép elérhető legyen. A virtuális gépek egy rendelkezésre állási csoportban vannak elhelyezve, amely több tartalék tartományra (Azure Stack Hub-gazdagépekre) terjeszti őket.

Hálózatkezelés és terheléselosztás

Virtuális hálózat és alhálózatok. Minden Azure-beli virtuális gép egy olyan virtuális hálózatba van üzembe helyezve, amely alhálózatokra szegmentált. Hozzon létre egy külön alhálózatot minden egyes szinthez.

7. réteg Load Balancer. Mivel Application Gateway még nem érhető el az Azure Stack Hubon, az Azure Stack Hub piactéren számos alternatíva érhető el, például: KEMP LoadMaster Load Balancer ADC Content Switch/ f5 Big-IP Virtual Edition vagy A10 vThunder ADC

Terheléselosztók. A Azure Load Balancer használatával eloszthatja a hálózati forgalmat a webes szintről az üzleti szintre, valamint az üzleti szintről a SQL Server.

Hálózati biztonsági csoportok (NSG-k). Az NSG-k használatával korlátozhatja a virtuális hálózaton belüli hálózati forgalmat. Az itt látható háromrétegű architektúrában például az adatbázisszint nem fogadja el a webes előtérről érkező forgalmat, csak az üzleti szintről és a felügyeleti alhálózatról.

DNS. Az Azure Stack Hub nem nyújt saját DNS-üzemeltetési szolgáltatást, ezért használja a DNS-kiszolgálót az ADDS-ben.

Virtuális gépek

SQL Server Always On rendelkezésre állási csoport. Magas rendelkezésre állást biztosít az adatszinten a replikáció és a feladatátvétel engedélyezésével. A feladatátvételhez a Windows Server Feladatátvevő fürt (WSFC) technológiáját használja.

(AD DS) Active Directory Domain Services-kiszolgálók A feladatátvevő fürt és a hozzá tartozó fürtözött szerepkörök számítógép-objektumai a Active Directory tartományi szolgáltatások (AD DS) szolgáltatásban jönnek létre. Az AD DS-kiszolgálók ugyanabban a virtuális hálózatban lévő virtuális gépeken való beállítását előnyben részesítik, ha más virtuális gépeket csatlakoztatnak az AD DS-hez. A virtuális gépeket a meglévő Vállalati AD DS-hez is csatlakoztathatja, ha VPN-kapcsolattal csatlakoztatja a virtuális hálózatot a Vállalati hálózathoz. Mindkét módszerrel módosítania kell a virtuális hálózati DNS-t az AD DS DNS-kiszolgálóra (virtuális hálózaton vagy meglévő vállalati hálózaton), hogy feloldhassa az AD DS tartomány teljes tartománynevét.

Felhő tanúsító. A feladatátvevő fürtöknek a csomópontok több mint felét kell futtatniuk, ami kvórumként ismert. Ha a fürtnek csak két csomópontja van, egy hálózati partíció miatt minden csomópont azt hiheti, hogy ez a vezérlősík csomópontja. Ebben az esetben egy tanúra van szüksége, aki megszakítja a kapcsolatot, és kvórumot hoz létre. A tanúsító egy erőforrás, például egy megosztott lemez, amely döntetlen megszakítóként működhet a kvórum létrehozásához. A Cloud Witness egy olyan tanúsító típus, amely Azure Blob Storage használ. A kvórum fogalmával kapcsolatos további információkért lásd: A fürt és a készlet kvórumának ismertetése. A Felhőbeli tanúsítóról további információt a Felhőbeli tanúsító üzembe helyezése feladatátvevő fürthöz című témakörben talál. Az Azure Stack Hubban a Cloud Witness végpontja eltér a globális Azure-tól.

A következőhöz hasonló lehet:

Globális Azure esetén:

https://mywitness.blob.core.windows.net/Azure Stack Hub esetén:

https://mywitness.blob.<region>.<FQDN>Jumpbox. Más néven bástyagazdagép. A hálózaton található biztonságos virtuális gép, amelyet a rendszergazdák a többi virtuális géphez való kapcsolódásra használnak. A jumpbox olyan NSG-vel rendelkezik, amely csak a biztonságos elemek listáján szereplő nyilvános IP-címekről érkező távoli forgalmat engedélyezi. Az NSG-nek engedélyeznie kell a távoli asztali (RDP) forgalmat.

Javaslatok

Az Ön követelményei eltérhetnek az itt leírt architektúrától. Ezeket a javaslatokat tekintse kiindulópontnak.

Virtual machines (Virtuális gépek)

A virtuális gépek konfigurálásával kapcsolatos javaslatokért lásd: Windows rendszerű virtuális gép futtatása az Azure Stack Hubon.

Virtuális hálózat

A virtuális hálózat létrehozásakor határozza meg, hogy az egyes alhálózatokban hány IP-cím szükséges az erőforrásokhoz. Adjon meg egy alhálózati maszkot és egy olyan hálózati címtartományt, amely elég nagy a szükséges IP-címekhez a CIDR-jelölés használatával. Használjon a szabványos magánhálózati IP-címblokkokba eső címterületet. Ezek az IP-címblokkok a következők: 10.0.0.0/8, 172.16.0.0/12 és 192.168.0.0/16.

Olyan címtartományt válasszon, amely nem fedi át a helyszíni hálózatot, ha később be kell állítania egy átjárót a virtuális hálózat és a helyszíni hálózat között. A virtuális hálózat létrehozása után nem módosíthatja a címtartományt.

Az alhálózatokat a funkciók és a biztonsági követelmények szem előtt tartásával tervezze meg. Minden ugyanazon szinthez vagy szerepkörhöz tartozó virtuális gépnek egyazon alhálózaton kell lennie. Ez az alhálózat biztonsági korlátot is képezhet. A virtuális hálózatok és alhálózatok tervezésével kapcsolatos további információkért lásd: Azure Virtual Networks tervezése és tervezése.

Terheléselosztók

Ne tegye közzé a virtuális gépeket közvetlenül az interneten, hanem adjon meg minden virtuális gépnek egy privát IP-címet. Az ügyfelek a 7. réteg Load Balancer társított nyilvános IP-cím használatával csatlakoznak.

Adja meg a terheléselosztó a virtuális gépek felé irányuló közvetlen hálózati forgalomra vonatkozó szabályait. Ha például engedélyezni szeretné a HTTP-forgalmat, rendelje le a 80-s portot az előtér-konfigurációból a háttércímkészlet 80-ra. Amikor egy ügyfél HTTP-kérelmet küld a 80-as port felé, a terheléselosztó kiválaszt egy háttérbeli IP-címet egy kivonatoló algoritmus használatával, amely tartalmazza a forrás IP-címét. Az ügyfélkérések a háttércímkészlet összes virtuális gépén el vannak osztva.

Network security groups (Hálózati biztonsági csoportok)

A szintek közötti forgalmat NSG-szabályokkal korlátozhatja. A fent látható háromrétegű architektúrában a webes szint nem kommunikál közvetlenül az adatbázisszinttel. A szabály kikényszerítéséhez az adatbázisszintnek blokkolnia kell a webes szintű alhálózat bejövő forgalmát.

Tiltsa le a virtuális hálózatról érkező összes bejövő forgalmat. (Használja a szabály VIRTUAL_NETWORK címkéjét.)

Engedélyezze a bejövő forgalmat az üzleti szintű alhálózatról.

Engedélyezze a bejövő forgalmat magáról az adatbázisszintű alhálózatról. Ez a szabály lehetővé teszi az adatbázis virtuális gépei közötti kommunikációt, amely az adatbázis-replikációhoz és a feladatátvételhez szükséges.

Engedélyezze az RDP-forgalmat (3389-ös port) a jumpbox alhálózatáról. Ez lehetővé teszi, hogy a rendszergazdák csatlakozni tudjanak az adatbázisszinthez a jumpboxból.

Hozzon létre 2– 4. szabályt az első szabálynál magasabb prioritással, ezért felülbírálják.

SQL Server Always On rendelkezésre állási csoportok

Magas rendelkezésre állású SQL Server esetén az Always On rendelkezésre állási csoportok használatát javasoljuk. A Windows Server 2016-nál régebbi kiadásokban az Always On rendelkezésre állási csoportok tartományvezérlőt igényelnek, és a rendelkezésre állási csoport összes csomópontjának azonos AD-tartományban kell lennie.

A virtuálisgép-réteg magas rendelkezésre állása esetén minden SQL-virtuális gépnek rendelkezésre állási csoportban kell lennie.

A többi szint egy rendelkezésre állási csoport figyelőjén keresztül csatlakozik az adatbázishoz. A figyelő lehetővé teszi, hogy az SQL-ügyfél anélkül csatlakozzon, hogy ismerné az SQL-kiszolgáló fizikai példányának nevét. Az adatbázishoz hozzáférő virtuális gépeket csatlakozni kell a tartományhoz. Az ügyfél (ebben az esetben egy másik szint) DNS használatával oldja fel a figyelő virtuális hálózati nevét IP-címekké.

A SQL Server Always On rendelkezésre állási csoportot az alábbiak szerint konfigurálja:

Hozzon létre egy Windows Server feladatátvételi fürtszolgáltatási (WSFC-) fürtöt, egy SQL Server Always On rendelkezésre állási csoportot és egy elsődleges replikát. További információ: Ismerkedés az Always On rendelkezésre állási csoportokkal.

Hozzon létre egy belső terheléselosztót statikus magánhálózati IP-címmel.

Hozzon létre egy figyelőt a rendelkezésre állási csoporthoz, és rendelje hozzá a figyelő DNS-nevét a belső terheléselosztó IP-címéhez.

Hozzon létre egy terheléselosztó szabályt az SQL Server figyelőportjához (alapértelmezés szerint az 1433-as TCP-port). A terheléselosztó szabálynak engedélyeznie kell a nem fix IP-címek használatát, más néven a közvetlen kiszolgálói választ. Ezáltal a virtuális gép közvetlenül válaszol az ügyfélnek, és közvetlen kapcsolatot hozható létre az elsődleges replikával.

Megjegyzés

Ha a nem fix IP engedélyezve van, az előtérbeli portszámnak egyeznie kell a terheléselosztó szabály háttérbeli portszámával.

Ha egy SQL-ügyfél csatlakozni próbál, a terheléselosztó továbbítja az elsődleges replikának a kapcsolódási kérelmet. Ha feladatátvétel történik egy másik replikára, a terheléselosztó automatikusan átirányítja az új kéréseket egy új elsődleges replikára. További információ: ILB-figyelő konfigurálása SQL Server Always On rendelkezésre állási csoportokhoz.

A feladatátvétel során a meglévő ügyfélkapcsolatok lezárulnak. A feladatátvétel befejezése után a rendszer az új elsődleges replikára irányítja az új kapcsolatokat.

Ha az alkalmazás több olvasást végez, mint az írás, néhány írásvédett lekérdezést kioszthat egy másodlagos replikára. Lásd: Csak olvasási másodlagos replikához való csatlakozás figyelővel (csak olvasási útválasztás).

Kényszerítse a rendelkezésre állási csoport manuális feladatátvételét az üzemelő példány teszteléséhez.

Az SQL-teljesítmény optimalizálásához tekintse meg az SQL Server ajánlott eljárásait az Azure Stack Hub teljesítményének optimalizálásához.

Jumpbox

Ne engedélyezze az RDP-hozzáférést a nyilvános internetről az alkalmazás számítási feladatát futtató virtuális gépekhez. Ehelyett ezeknek a virtuális gépeknek minden RDP-hozzáférésnek át kell mennie a jumpboxon. A rendszergazda először bejelentkezik a jumpboxba, majd azon keresztül bejelentkezik a többi virtuális gépbe. A jumpbox engedélyezi az internetről érkező RDP-forgalmat, de csak az ismert, biztonságos IP-címekről.

A jumpbox minimális teljesítménykövetelményekkel rendelkezik, ezért válasszon egy kis virtuálisgép-méretet. Hozzon létre egy nyilvános IP-címet a jumpbox számára. Helyezze a jumpboxot ugyanabban a virtuális hálózatban, mint a többi virtuális gép, de egy külön felügyeleti alhálózatban.

A jumpbox védelméhez adjon hozzá egy NSG-szabályt, amely csak nyilvános IP-címek biztonságos készletéből engedélyezi az RDP-kapcsolatokat. Állítsa be az NSG-t a többi alhálózathoz is úgy, hogy engedélyezzék a felügyeleti alhálózatból érkező RDP-forgalmat.

Méretezési szempontok

Méretezési csoportok

A webes és az üzleti szintek esetében fontolja meg a virtuálisgép-méretezési csoportok használatát a különálló virtuális gépek üzembe helyezése helyett. A méretezési csoportok megkönnyítik az azonos virtuális gépek halmazának üzembe helyezését és kezelését. Fontolja meg a méretezési csoportokat, ha gyorsan fel kell méreteznie a virtuális gépeket.

A méretezési csoportokban üzembe helyezett virtuális gépek konfigurálásának két alapvető módja van:

Bővítmények használatával konfigurálhatja a virtuális gépet az üzembe helyezés után. Ezzel a módszerrel az új virtuálisgép-példányok indítása több időt vehet igénybe, mint a bővítmények nélküli virtuális gépeké.

Üzembe helyezhet egy felügyelt lemezt egy egyéni rendszerképpel. Ez a módszer gyorsabban kivitelezhető. Ehhez azonban naprakészen kell tartania a képet.

További információ: Méretezési csoportok tervezési szempontjai. Ez a kialakítási szempont leginkább az Azure Stack Hubra vonatkozik, azonban van néhány kikötés:

Az Azure Stack Hub virtuálisgép-méretezési csoportjai nem támogatják a túlprojektelést vagy a működés közbeni frissítéseket.

Az Azure Stack Hubon nem lehet automatikusan skálázni a virtuálisgép-méretezési csoportokat.

Határozottan javasoljuk, hogy felügyelt lemezeket használjunk az Azure Stack Hubon a virtuálisgép-méretezési csoport nem felügyelt lemezei helyett

Jelenleg 700 virtuálisgép-korlát van érvényben az Azure Stack Hubon, amely az összes Azure Stack Hub-infrastruktúra virtuális géphez, egyéni virtuális géphez és méretezési csoportpéldányhoz tartozik.

Előfizetés korlátai

Minden Azure Stack Hub-bérlő-előfizetés alapértelmezett korlátozásokkal rendelkezik, beleértve az Azure Stack Hub operátor által konfigurált régiónkénti virtuális gépek maximális számát. További információ: Azure Stack Hub-szolgáltatások, -csomagok, -ajánlatok és -előfizetések áttekintése. Tekintse meg az Azure Stack Hub kvótatípusát is.

Biztonsági szempontok

A virtuális hálózatok forgalomelkülönítési határok az Azure-ban. Alapértelmezés szerint az egyik virtuális hálózat virtuális gépei nem tudnak közvetlenül kommunikálni egy másik virtuális hálózaton lévő virtuális gépekkel.

NSG-k. Hálózati biztonsági csoportok (NSG-k) használatával korlátozhatja az internetre és az internetről érkező forgalmat. További információ: A Microsoft felhőszolgáltatásai és hálózati biztonság.

DMZ. Érdemes lehet hozzáadnia egy hálózati virtuális berendezést (network virtual appliance, NVA), hogy DMZ-t lehessen létrehozni az internet és az Azure-beli virtuális hálózat között. Az NVA egy általános kifejezés egy olyan virtuális berendezésre, amely hálózatokhoz kapcsolódó feladatokat lát el, például gondoskodik a tűzfalról, a csomagvizsgálatról, a naplózásról és az egyéni útválasztásról.

Titkosítás. Bizalmas adatok titkosítása inaktív állapotban, és Key Vault az Azure Stack Hubban az adatbázis-titkosítási kulcsok kezeléséhez. További információkért lásd: Configure Azure Key Vault Integration for SQL Server on Azure VMs Az Azure Key Vault-integráció konfigurálása az SQL Serverhez Azure virtuális gépeken. Azt is javasoljuk, hogy az alkalmazás titkos kulcsait, például az adatbázis-kapcsolati sztringeket Key Vault tárolja.

Következő lépések

- Az Azure Cloud Patterns szolgáltatással kapcsolatos további információkért lásd: Felhőtervezési minták.

Visszajelzés

Hamarosan elérhető: 2024-ben fokozatosan kivezetjük a GitHub-problémákat a tartalom visszajelzési mechanizmusaként, és lecseréljük egy új visszajelzési rendszerre. További információ: https://aka.ms/ContentUserFeedback.

Visszajelzés küldése és megtekintése a következőhöz: