Feltételes hozzáférés hozzáadása a felhasználói folyamatokhoz az Azure Active Directory B2C-ben

Mielőtt hozzákezdene, a Szabályzattípus kiválasztása választóval válassza ki a beállított szabályzat típusát. Az Azure Active Directory B2C két módszert kínál annak meghatározására, hogy a felhasználók hogyan használják az alkalmazásokat: előre definiált felhasználói folyamatokon vagy teljesen konfigurálható egyéni szabályzatokon keresztül. A cikkben szereplő lépések különbözőek az egyes metódusok esetében.

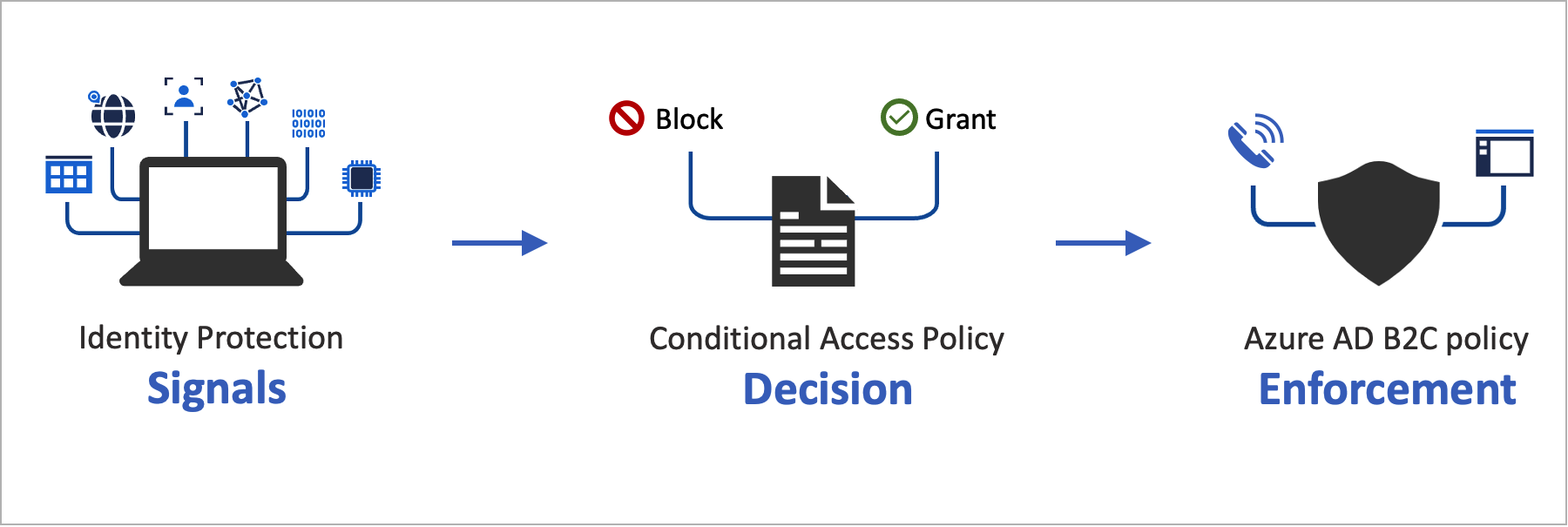

A feltételes hozzáférés hozzáadható az Azure Active Directory B2C (Azure AD B2C) felhasználói folyamataihoz vagy egyéni szabályzataihoz az alkalmazásokba való kockázatos bejelentkezések kezeléséhez. A Microsoft Entra Feltételes hozzáférés az Azure AD B2C által használt eszköz a jelek összehozására, a döntések meghozatalára és a szervezeti szabályzatok kikényszerítésére.

A kockázatértékelés szabályzatfeltételekkel történő automatizálása azt jelenti, hogy a kockázatos bejelentkezések azonnal azonosíthatók, majd szervizelhetők vagy blokkolhatók.

A kockázatértékelés szabályzatfeltételekkel történő automatizálása azt jelenti, hogy a kockázatos bejelentkezések azonnal azonosíthatók, majd szervizelhetők vagy blokkolhatók.

Szolgáltatás áttekintése

Az Azure AD B2C kiértékeli az egyes bejelentkezési eseményeket, és biztosítja, hogy a felhasználói hozzáférés biztosítása előtt minden szabályzatkövetelmények teljesülnek. Ebben a kiértékelési fázisban a feltételes hozzáférési szolgáltatás kiértékeli az Identity Protection-kockázatészlelések által a bejelentkezési események során gyűjtött jeleket. A kiértékelési folyamat eredménye egy jogcímkészlet, amely jelzi, hogy a bejelentkezést meg kell-e adni vagy le kell tiltani. Az Azure AD B2C-szabályzat ezeket a jogcímeket használja a felhasználói folyamaton belüli működéshez. Ilyen például a hozzáférés letiltása vagy a felhasználó egy adott szervizeléssel, például többtényezős hitelesítéssel (MFA) való megtámadása. A "Hozzáférés letiltása" felülbírálja az összes többi beállítást.

Az alábbi példa egy feltételes hozzáférési műszaki profilt mutat be, amely a bejelentkezési fenyegetés kiértékelésére szolgál.

<TechnicalProfile Id="ConditionalAccessEvaluation">

<DisplayName>Conditional Access Provider</DisplayName>

<Protocol Name="Proprietary" Handler="Web.TPEngine.Providers.ConditionalAccessProtocolProvider, Web.TPEngine, Version=1.0.0.0, Culture=neutral, PublicKeyToken=null" />

<Metadata>

<Item Key="OperationType">Evaluation</Item>

</Metadata>

...

</TechnicalProfile>

Az Identity Protection-jelek megfelelő kiértékelésének biztosítása érdekében minden felhasználónak meg kell hívnia a technikai profilt, beleértve a ConditionalAccessEvaluation helyi és a közösségi fiókokat is. Ellenkező esetben az Identity Protection helytelen kockázati fokot jelez a felhasználókhoz.

A következő szervizelési fázisban a felhasználó mFA-val van megtámadva. Miután elkészült, az Azure AD B2C tájékoztatja az Identity Protectiont, hogy az azonosított bejelentkezési fenyegetést kijavították, és melyik módszerrel. Ebben a példában az Azure AD B2C azt jelzi, hogy a felhasználó sikeresen teljesítette a többtényezős hitelesítési feladatot. A szervizelés más csatornákon is megtörténhet. Ha például a fiók jelszavát alaphelyzetbe állítja a rendszergazda vagy a felhasználó. A kockázatos felhasználók jelentésében ellenőrizheti a felhasználó kockázati állapotát.

Fontos

A kockázat sikeres elhárításához az út során győződjön meg arról, hogy a szervizelési műszaki profil meghívása a kiértékelési műszaki profil végrehajtása után történik. Ha a kiértékelés szervizelés nélkül van meghívva, a kockázat állapota veszélyben lesz.

Amikor a kiértékelési műszaki profilra vonatkozó javaslat visszatér Block, nem szükséges meghívni a kiértékelési műszaki profilt. A kockázati állapot kockázati értékre van állítva.

Az alábbi példa egy feltételes hozzáférési műszaki profilt mutat be az azonosított fenyegetés elhárításához:

<TechnicalProfile Id="ConditionalAccessRemediation">

<DisplayName>Conditional Access Remediation</DisplayName>

<Protocol Name="Proprietary" Handler="Web.TPEngine.Providers.ConditionalAccessProtocolProvider, Web.TPEngine, Version=1.0.0.0, Culture=neutral, PublicKeyToken=null"/>

<Metadata>

<Item Key="OperationType">Remediation</Item>

</Metadata>

...

</TechnicalProfile>

A megoldás összetevői

Ezek azok az összetevők, amelyek engedélyezik a feltételes hozzáférést az Azure AD B2C-ben:

- Felhasználói folyamat vagy egyéni szabályzat , amely végigvezeti a felhasználót a bejelentkezési és a regisztrációs folyamaton.

- Feltételes hozzáférési szabályzat , amely jeleket hoz létre a döntések meghozatalához és a szervezeti szabályzatok kikényszerítéséhez. Amikor egy felhasználó egy Azure AD B2C-szabályzaton keresztül jelentkezik be az alkalmazásba, a feltételes hozzáférési szabályzat Microsoft Entra ID-védelem jeleket használ a kockázatos bejelentkezések azonosítására, és megjeleníti a megfelelő szervizelési műveletet.

- Regisztrált alkalmazás , amely a megfelelő Azure AD B2C felhasználói folyamathoz vagy egyéni szabályzathoz irányítja a felhasználókat.

- TOR Browser a kockázatos bejelentkezés szimulálásához.

Szolgáltatáskorlátozások és szempontok

A Microsoft Entra feltételes hozzáférés használatakor vegye figyelembe a következőket:

- Az Identity Protection helyi és közösségi identitásokhoz, például a Google-hoz vagy a Facebookhoz is elérhető. A közösségi identitások esetében manuálisan kell aktiválnia a feltételes hozzáférést. Az észlelés korlátozott, mert a közösségi fiók hitelesítő adatait a külső identitásszolgáltató kezeli.

- Az Azure AD B2C-bérlőkben csak a Microsoft Entra feltételes hozzáférési szabályzatainak egy része érhető el.

Előfeltételek

- Végezze el az Egyéni szabályzatok használatának első lépéseit az Active Directory B2C-ben.

- Ha még nem tette meg, regisztráljon egy webalkalmazást.

Tarifacsomag

Kockázatos bejelentkezési szabályzatok létrehozásához az Azure AD B2C Premium P2 szükséges. A prémium P1-bérlők hely-, alkalmazás-, felhasználó- vagy csoportalapú házirendeken alapuló szabályzatot hozhatnak létre. További információ: Az Azure AD B2C tarifacsomagjának módosítása

Az Azure AD B2C-bérlő előkészítése

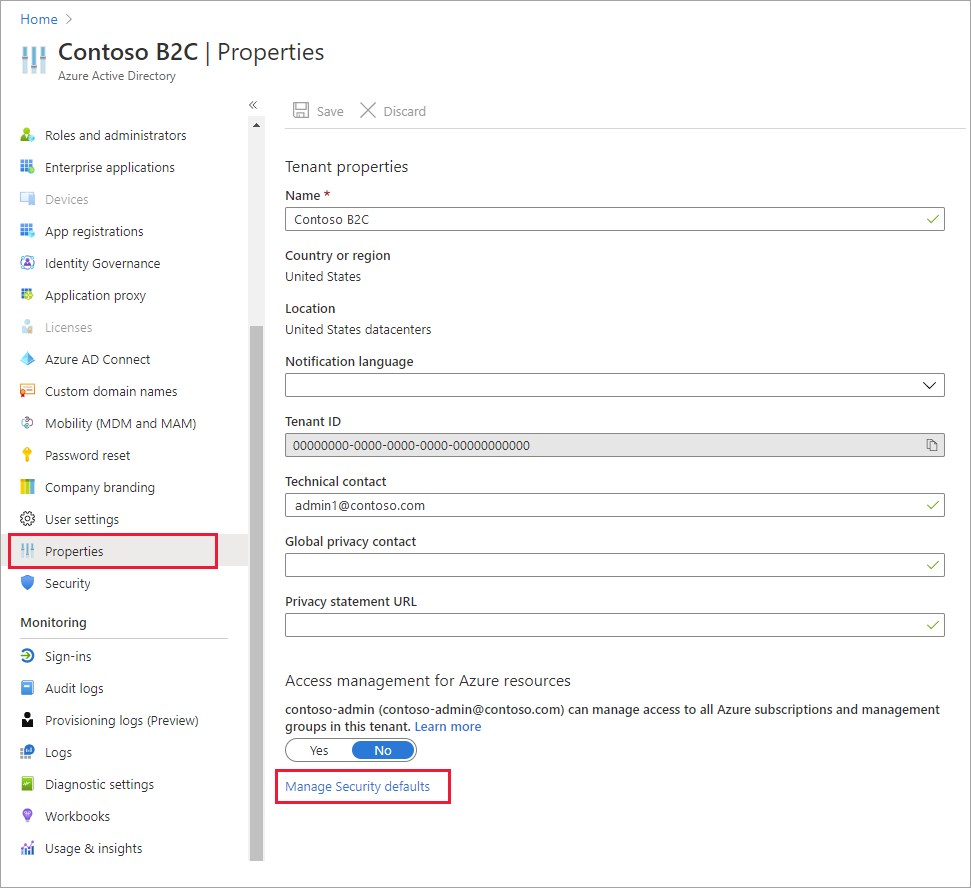

Feltételes hozzáférési szabályzat hozzáadásához tiltsa le a biztonsági alapértelmezett beállításokat:

Jelentkezzen be az Azure Portalra.

Ha több bérlőhöz is hozzáfér, a felső menüben válassza a Gépház ikont az Azure AD B2C-bérlőre való váltáshoz a Címtárak + előfizetések menüből.

Az Azure-szolgáltatások alatt válassza a Microsoft Entra-azonosítót. Vagy a keresőmezővel megkeresheti és kiválaszthatja a Microsoft Entra-azonosítót.

Válassza a Tulajdonságok lehetőséget, majd válassza az Alapértelmezett biztonsági beállítások kezelése lehetőséget.

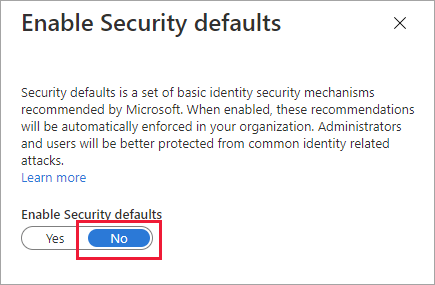

Az Alapértelmezett biztonsági beállítások engedélyezése csoportban válassza a Nem lehetőséget.

Feltételes hozzáférési szabályzat hozzáadása

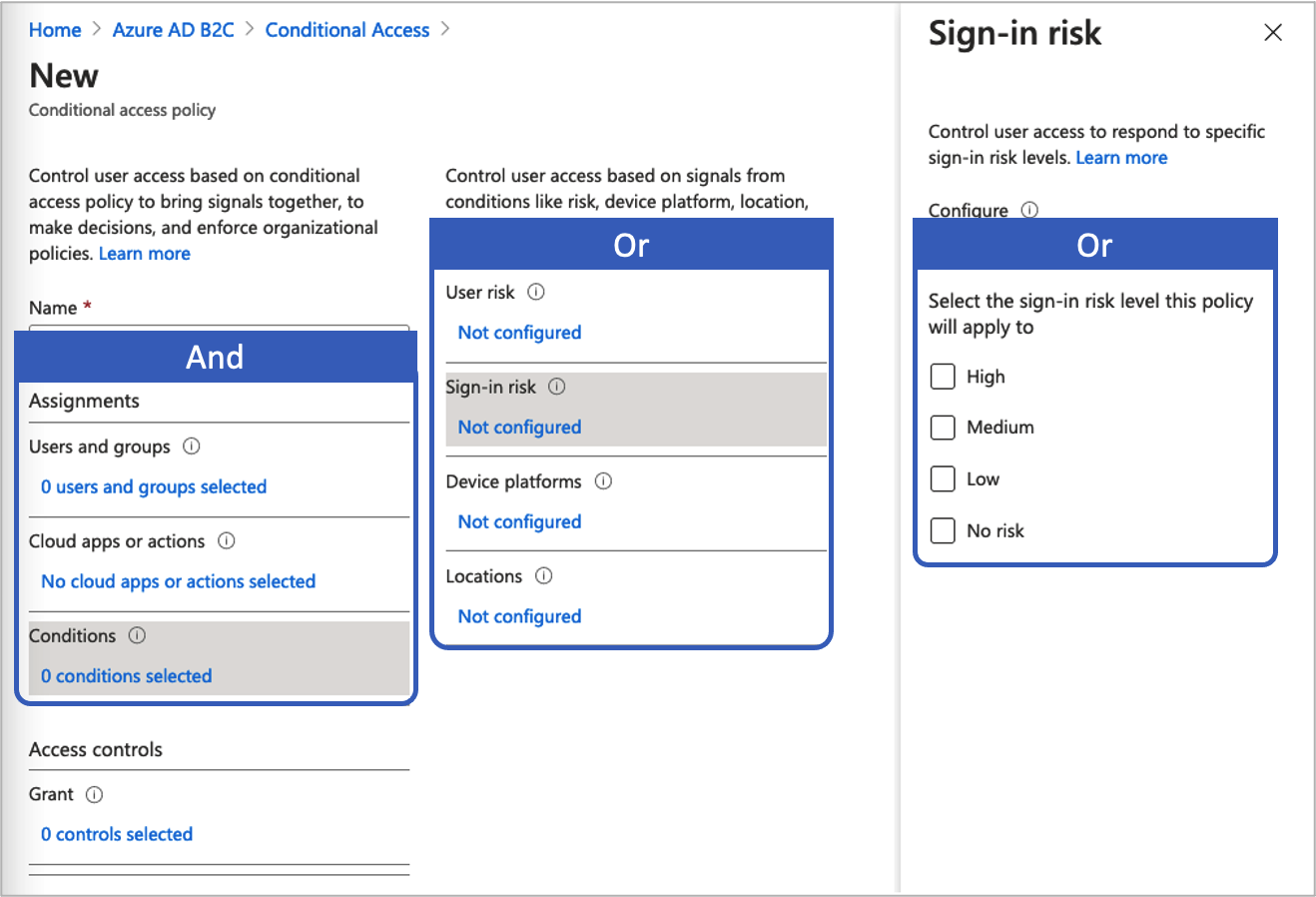

A feltételes hozzáférési szabályzatok a hozzárendelések és hozzáférés-vezérlések if-then utasításai. A feltételes hozzáférési szabályzatok jeleket hoznak létre a döntések meghozatalához és a szervezeti szabályzatok kikényszerítéséhez.

Tipp.

Ebben a lépésben konfigurálja a feltételes hozzáférési szabályzatot. Javasoljuk, hogy a következő sablonok egyikét használja: 1. sablon: Bejelentkezési kockázatalapú feltételes hozzáférés, 2. sablon: Felhasználó kockázatalapú feltételes hozzáférése vagy 3. sablon: Helyek letiltása feltételes hozzáféréssel. A feltételes hozzáférési szabályzatot az Azure Portalon vagy az MS Graph API-n keresztül konfigurálhatja.

A hozzárendelések közötti logikai operátor az And. Az egyes hozzárendelések operátora vagy.

Feltételes hozzáférési szabályzat hozzáadása:

Feltételes hozzáférési szabályzat hozzáadása:

Az Azure Portalon keresse meg és válassza ki az Azure AD B2C-t.

A Biztonsági alatt válassza a Feltételes hozzáférés lehetőséget. Megnyílik a Feltételes hozzáférési szabályzatok lap.

Válassza az + Új szabályzat lehetőséget.

Adjon nevet a szabályzatnak, például tiltsa le a kockázatos bejelentkezést.

A Hozzárendelések csoportban válassza a Felhasználók és csoportok lehetőséget, majd válassza ki a következő támogatott konfigurációk egyikét:

Tartalmaz Licenc Jegyzetek Minden felhasználó P1, P2 Ez a szabályzat az összes felhasználót érinti. Ha biztos szeretne lenni abban, hogy nem zárja ki magát, zárja ki a rendszergazdai fiókját a Kizárás, a Címtárszerepkörök kiválasztása, majd a Globális Rendszergazda istrator kiválasztása a listában. Kiválaszthatja a Felhasználók és csoportok lehetőséget is, majd kiválaszthatja a fiókját a Kizárt felhasználók kiválasztása listában. Válassza ki a Felhőalkalmazások vagy -műveletek lehetőséget, majd válassza ki az alkalmazásokat. Keresse meg a függő entitásalkalmazást.

Válassza a Feltételek lehetőséget, majd válasszon a következő feltételek közül. Válassza például a bejelentkezési kockázatot, valamint a magas, közepes és alacsony kockázati szinteket.

Feltétel Licenc Jegyzetek Felhasználói kockázat P2 User risk represents the probability that a given identity or account is compromised. Bejelentkezési kockázat P2 Sign-in risk represents the probability that a given authentication request isn't authorized by the identity owner. Eszközplatformok Nem támogatott Az eszközön futó operációs rendszer jellemzi. További információ: Eszközplatformok. Helyek P1, P2 A megnevezett helyek közé tartozhatnak a nyilvános IPv4-hálózati információk, az ország vagy régió, illetve az ismeretlen területek, amelyek nem adott országokra vagy régiókra vonatkoznak. További információ: Helyek. A Hozzáférés-vezérlés csoportban válassza a Támogatás lehetőséget. Ezután válassza ki, hogy letiltja vagy engedélyezi-e a hozzáférést:

Beállítás Licenc Jegyzetek Hozzáférés letiltása P1, P2 Megakadályozza a hozzáférést a feltételes hozzáférési szabályzatban megadott feltételek alapján. Hozzáférés biztosítása többtényezős hitelesítés megkövetelése mellett P1, P2 A feltételes hozzáférési szabályzatban megadott feltételek alapján a felhasználónak többtényezős Azure AD B2C-hitelesítést kell végeznie. A Szabályzat engedélyezése csoportban válasszon az alábbiak közül:

Beállítás Licenc Jegyzetek Csak jelentés P1, P2 A csak jelentéssel rendelkező rendszergazdák kiértékelhetik a feltételes hozzáférési szabályzatok hatását, mielőtt engedélyezik őket a környezetükben. Javasoljuk, hogy ellenőrizze a szabályzatot ezzel az állapottal, és állapítsa meg a végfelhasználókra gyakorolt hatást anélkül, hogy többtényezős hitelesítésre vagy a felhasználók blokkolására lenne szükség. További információ: A feltételes hozzáférés eredményeinek áttekintése az auditjelentésben Bekapcsolva P1, P2 A hozzáférési szabályzat kiértékelése és kényszerítése nem történik meg. Kikapcsolva P1, P2 A hozzáférési szabályzat nincs aktiválva, és nincs hatással a felhasználókra. Engedélyezze a feltételes hozzáférési tesztszabályzatot a Létrehozás gombra kattintva.

1. sablon: Bejelentkezés kockázatalapú feltételes hozzáférés

A legtöbb felhasználó viselkedése normális, amely követhető, és amikor eltérnek a normálistól, kockázatos lehet engedni, hogy egyszerűen bejelentkezzenek. Letilthatja a felhasználót, vagy megkérheti őket, hogy hajtsanak végre többtényezős hitelesítést, hogy bizonyítsák, valóban azok, akikről azt mondják, hogy ők. A bejelentkezéssel együtt jár az a lehetőség, hogy az adott hitelesítési kérést az identitás tulajdonosa nem engedélyezi. A P2-licenccel rendelkező Azure AD B2C-bérlők feltételes hozzáférési szabályzatokat hozhatnak létre, amelyek Microsoft Entra ID-védelem bejelentkezési kockázatészleléseket tartalmaznak.

Figyelje meg a B2C-hez tartozó Identity Protection-észlelések korlátozásait. Kockázat észlelése esetén a felhasználók többtényezős hitelesítést végezhetnek az önműködő szervizelés érdekében, és bezárhatják a kockázatos bejelentkezési eseményt, hogy megakadályozzák a szükségtelen zajt a rendszergazdák számára.

Konfigurálja a feltételes hozzáférést az Azure Portalon vagy a Microsoft Graph API-kon keresztül egy MFA-t igénylő bejelentkezési kockázatalapú feltételes hozzáférési szabályzat engedélyezéséhez, ha a bejelentkezési kockázat közepes vagy magas.

- A Belefoglalás csoportban válassza a Minden felhasználó lehetőséget.

- A Kizárás területen válassza ki a Felhasználók és csoportok lehetőséget, és válassza ki a szervezet vészhelyzeti hozzáférését vagy törés-üvegfiókját.

- Válassza a Kész lehetőséget.

- A Felhőalkalmazások vagy műveletek>belefoglalása területen válassza az Összes felhőalkalmazás lehetőséget.

- A bejelentkezési kockázat feltételei>között állítsa a Konfigurálás igen értékre. A bejelentkezési kockázati szint kiválasztása területen ez a szabályzat a következőre vonatkozik:

- Válassza a Magas és a Közepes lehetőséget.

- Válassza a Kész lehetőséget.

- A Hozzáférés-vezérlések>Megadása csoportban válassza a Hozzáférés megadása, a Többtényezős hitelesítés megkövetelése, majd a Kiválasztás lehetőséget.

- Erősítse meg a beállításokat, és állítsa be a Házirend engedélyezése beállítást.

- Válassza a Létrehozás lehetőséget a szabályzat engedélyezéséhez.

1. sablon engedélyezése feltételes hozzáférési API-kkal (nem kötelező)

Bejelentkezési kockázatalapú feltételes hozzáférési szabályzat létrehozása MS Graph API-kkal. További információ: Feltételes hozzáférési API-k. Az alábbi sablonnal létrehozhat egy feltételes hozzáférési szabályzatot a "Template 1: Require MFA for medium+ sign-in risk" (1. sablon: MFA megkövetelése közepes vagy bejelentkezési kockázat esetén) megjelenítési névvel, csak jelentésalapú módban.

{

"displayName": "Template 1: Require MFA for medium+ sign-in risk",

"state": "enabledForReportingButNotEnforced",

"conditions": {

"signInRiskLevels": [ "high" ,

"medium"

],

"applications": {

"includeApplications": [

"All"

]

},

"users": {

"includeUsers": [

"All"

],

"excludeUsers": [

"f753047e-de31-4c74-a6fb-c38589047723"

]

}

},

"grantControls": {

"operator": "OR",

"builtInControls": [

"mfa"

]

}

}

2. sablon: Felhasználó kockázatalapú feltételes hozzáférése

Az Identity Protection kiszámíthatja, hogy mi a normális a felhasználó viselkedése szempontjából, és ez alapján hozhat döntéseket a kockázatukra vonatkozóan. A felhasználói kockázat az identitás sérülésének valószínűségének kiszámítása. A P2 licenccel rendelkező B2C-bérlők felhasználói kockázatot tartalmazó feltételes hozzáférési szabályzatokat hozhatnak létre. Ha egy felhasználó veszélyben van, megkövetelheti, hogy biztonságosan módosítsa a jelszavát a kockázat elhárításához és a fiókhoz való hozzáféréshez. Javasoljuk, hogy állítson be egy felhasználói kockázati szabályzatot, hogy biztonságos jelszómódosítást igényeljen, hogy a felhasználók önjavítást végezhetnek.

További információ a felhasználói kockázatról az Identity Protectionben, figyelembe véve a B2C-hez tartozó Identity Protection-észlelések korlátait.

Konfigurálja a feltételes hozzáférést az Azure Portalon vagy a Microsoft Graph API-kon keresztül, hogy lehetővé tegye a többtényezős hitelesítést (MFA) és a jelszómódosítást igénylő, kockázatalapú feltételes hozzáférési szabályzatot, ha a felhasználói kockázat közepes vagy magas.

A felhasználóalapú feltételes hozzáférés konfigurálása:

- Jelentkezzen be az Azure Portalra.

- Keresse meg az Azure AD B2C>biztonsági>feltételes hozzáférését.

- Válassza az Új szabályzat lehetőséget.

- Adjon nevet a szabályzatnak. Javasoljuk, hogy a szervezetek hozzanak létre egy értelmes szabványt a szabályzataik nevének megfelelően.

- A Hozzárendelések csoportban válassza a Felhasználók és csoportok lehetőséget.

- A Belefoglalás csoportban válassza a Minden felhasználó lehetőséget.

- A Kizárás területen válassza ki a Felhasználók és csoportok lehetőséget, és válassza ki a szervezet vészhelyzeti hozzáférését vagy törés-üvegfiókját.

- Válassza a Kész lehetőséget.

- A Felhőalkalmazások vagy műveletek>belefoglalása területen válassza az Összes felhőalkalmazás lehetőséget.

- Felhasználói kockázat esetén>állítsa a Konfigurálás igen értékre. A szabályzat kikényszerítéséhez szükséges felhasználói kockázati szintek konfigurálása csoportban

- Válassza a Magas és a Közepes lehetőséget.

- Válassza a Kész lehetőséget.

- A Hozzáférés-vezérlések>megadása csoportban válassza a Hozzáférés megadása, Jelszómódosítás megkövetelése, majd a Kiválasztás lehetőséget. Alapértelmezés szerint többtényezős hitelesítésre is szükség lesz.

- Erősítse meg a beállításokat, és állítsa be a Házirend engedélyezése beállítást.

- Válassza a Létrehozás lehetőséget a szabályzat engedélyezéséhez.

2. sablon engedélyezése feltételes hozzáférési API-kkal (nem kötelező)

Ha felhasználói kockázatalapú feltételes hozzáférési szabályzatot szeretne létrehozni feltételes hozzáférési API-kkal, tekintse meg a feltételes hozzáférési API-k dokumentációját.

A következő sablonnal létrehozhat egy feltételes hozzáférési szabályzatot a "2. sablon: Biztonságos jelszómódosítás megkövetelése közepes vagy felhasználói kockázat esetén" megjelenítési névvel, csak jelentéskészítési módban.

{

"displayName": "Template 2: Require secure password change for medium+ user risk",

"state": "enabledForReportingButNotEnforced",

"conditions": {

"userRiskLevels": [ "high" ,

"medium"

],

"applications": {

"includeApplications": [

"All"

]

},

"users": {

"includeUsers": [

"All"

],

"excludeUsers": [

"f753047e-de31-4c74-a6fb-c38589047723"

]

}

},

"grantControls": {

"operator": "AND",

"builtInControls": [

"mfa",

"passwordChange"

]

}

}

3. sablon: Helyek letiltása feltételes hozzáféréssel

With the location condition in Conditional Access, you can control access to your cloud apps based on the network location of a user. Konfigurálja a feltételes hozzáférést az Azure Portalon vagy a Microsoft Graph API-kon keresztül, hogy engedélyezhessen egy feltételes hozzáférési szabályzatot, amely blokkolja az adott helyekhez való hozzáférést. További információ: A helyfeltétel használata feltételes hozzáférési szabályzatban

Helyek meghatározása

- Jelentkezzen be az Azure Portalra.

- Keresse meg az Azure AD B2C>Security>feltételes hozzáférésének>nevesített helyeket.

- Ország vagyIP-tartományok helyének kiválasztása

- Adjon nevet a tartózkodási helyének.

- Adja meg az IP-címtartományokat, vagy válassza ki a megadott hely országait/régióit. Ha az Országok/Régiók lehetőséget választja, opcionálisan választhat, hogy ismeretlen területeket is tartalmazzon.

- Válassza a Mentés elemet.

Az engedélyezés feltételes hozzáférési szabályzattal:

- Jelentkezzen be az Azure Portalra.

- Keresse meg az Azure AD B2C>biztonsági>feltételes hozzáférését.

- Válassza az Új szabályzat lehetőséget.

- Adjon nevet a szabályzatnak. Javasoljuk, hogy a szervezetek hozzanak létre egy értelmes szabványt a szabályzataik nevének megfelelően.

- A Hozzárendelések csoportban válassza a Felhasználók és csoportok lehetőséget.

- A Belefoglalás csoportban válassza a Minden felhasználó lehetőséget.

- A Kizárás területen válassza ki a Felhasználók és csoportok lehetőséget, és válassza ki a szervezet vészhelyzeti hozzáférését vagy törés-üvegfiókját.

- Válassza a Kész lehetőséget.

- A Felhőalkalmazások vagy műveletek>belefoglalása területen válassza az Összes felhőalkalmazás lehetőséget.

- Feltételek mellett >hely

- Állítsa be a konfigurálást igen értékre.

- A Belefoglalás csoportban válassza a Kijelölt helyek lehetőséget

- Válassza ki a létrehozott elnevezett helyet.

- Kattintson a Kiválasztás gombra

- A Hozzáférés-vezérlés csoportban> válassza a Hozzáférés letiltása, majd a Kiválasztás lehetőséget.

- Erősítse meg a beállításokat, és állítsa be a Házirend engedélyezése beállítást.

- Válassza a Létrehozás lehetőséget a szabályzat engedélyezéséhez.

3. sablon engedélyezése feltételes hozzáférési API-kkal (nem kötelező)

Ha feltételes hozzáférési API-kkal szeretne helyalapú feltételes hozzáférési szabályzatot létrehozni, tekintse meg a feltételes hozzáférési API-k dokumentációját. A névvel ellátott helyek beállításához tekintse meg a nevesített helyek dokumentációját.

A következő sablonnal létrehozhat egy feltételes hozzáférési szabályzatot a "3. sablon: Nem engedélyezett helyek blokkolása" megjelenítési névvel, csak jelentés módban.

{

"displayName": "Template 3: Block unallowed locations",

"state": "enabledForReportingButNotEnforced",

"conditions": {

"applications": {

"includeApplications": [

"All"

]

},

"users": {

"includeUsers": [

"All"

],

"excludeUsers": [

"f753047e-de31-4c74-a6fb-c38589047723"

]

},

"locations": {

"includeLocations": [

"b5c47916-b835-4c77-bd91-807ec08bf2a3"

]

}

},

"grantControls": {

"operator": "OR",

"builtInControls": [

"block"

]

}

}

Feltételes hozzáférés hozzáadása felhasználói folyamathoz

A Microsoft Entra feltételes hozzáférési szabályzat hozzáadása után engedélyezze a feltételes hozzáférést a felhasználói folyamatban vagy az egyéni házirendben. A feltételes hozzáférés engedélyezésekor nem kell megadnia egy szabályzatnevet. Egy adott felhasználóra bármikor több feltételes hozzáférési szabályzat vonatkozhat. Ebben az esetben a legszigorúbb hozzáférés-vezérlési szabályzat elsőbbséget élvez. Ha például az egyik szabályzat MFA-t igényel, míg a másik blokkolja a hozzáférést, a rendszer letiltja a felhasználót.

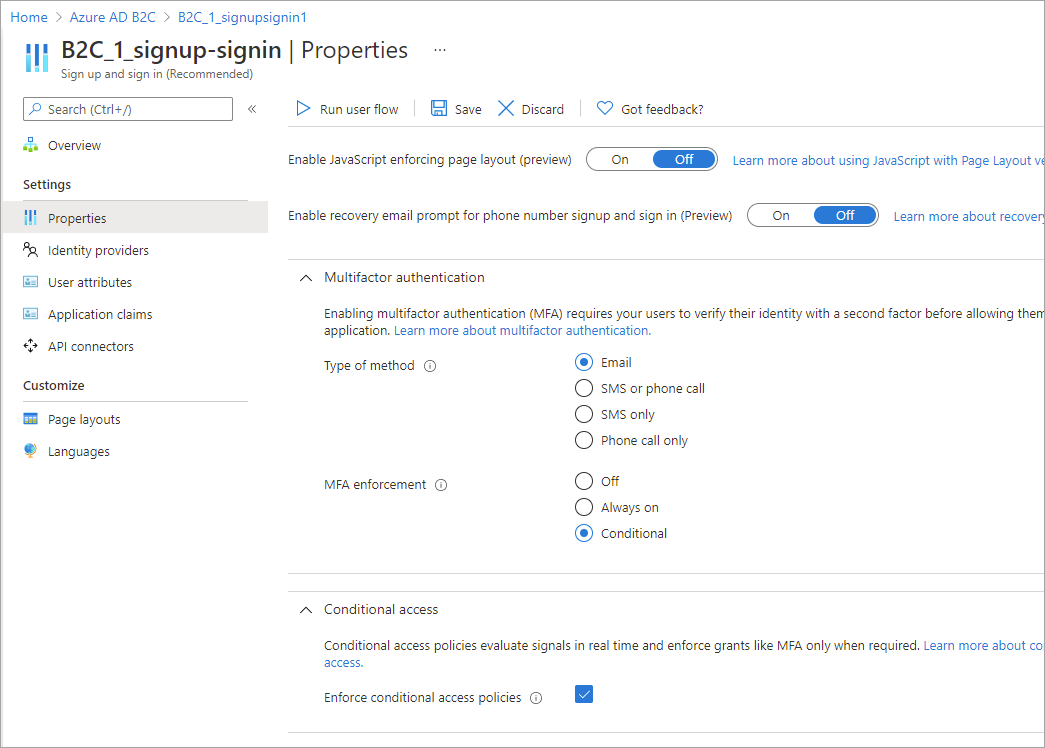

Többtényezős hitelesítés engedélyezése (nem kötelező)

Ha feltételes hozzáférést ad hozzá egy felhasználói folyamathoz, fontolja meg a többtényezős hitelesítés (MFA) használatát. A felhasználók egyszeri kódot használhatnak SMS-ben vagy hangon, egyszeri jelszót e-mailben, vagy egy egyszeri jelszó (TOTP) kódot egy hitelesítő alkalmazáson keresztül a többtényezős hitelesítéshez. Az MFA-beállítások a feltételes hozzáférési beállításoktól külön vannak konfigurálva. Az alábbi MFA-beállítások közül választhat:

- Kikapcsolva – Az MFA soha nem lesz kényszerítve a bejelentkezés során, és a rendszer nem kéri a felhasználókat, hogy regisztráljanak az MFA-ba a regisztráció vagy a bejelentkezés során.

- Mindig bekapcsolva – Az MFA mindig kötelező, függetlenül a feltételes hozzáférés beállításától. A regisztráció során a rendszer kérni fogja a felhasználókat, hogy regisztráljanak az MFA-ban. A bejelentkezés során, ha a felhasználók még nincsenek regisztrálva az MFA-ban, a rendszer kérni fogja a regisztrációt.

- Feltételes – A regisztráció és a bejelentkezés során a rendszer arra kéri a felhasználókat, hogy regisztráljanak az MFA-ban (mind az új, mind a meglévő felhasználók, akik nem regisztráltak az MFA-ban). A bejelentkezés során az MFA csak akkor lesz kényszerítve, ha egy aktív feltételes hozzáférési szabályzat kiértékelése megköveteli:

- Ha az eredmény egy kockázat nélküli MFA-kihívás, az MFA érvénybe lép. Ha a felhasználó még nincs regisztrálva az MFA-ban, a rendszer kérni fogja a regisztrációt.

- Ha az eredmény egy MFA-kihívás kockázat miatt, és a felhasználó nincs regisztrálva az MFA-ban, a bejelentkezés le lesz tiltva.

Megjegyzés:

Mivel az Azure AD B2C-ben általánosan elérhető a feltételes hozzáférés, a rendszer most arra kéri a felhasználókat, hogy regisztráljanak egy MFA-metódusban a regisztráció során. Az általános rendelkezésre állás előtt létrehozott regisztrációs felhasználói folyamatok nem tükrözik automatikusan ezt az új viselkedést, de a viselkedést új felhasználói folyamatok létrehozásával is felveheti.

Ha engedélyezni szeretné a feltételes hozzáférést egy felhasználói folyamathoz, győződjön meg arról, hogy a verzió támogatja a feltételes hozzáférést. Ezek a felhasználói folyamatverziók ajánlott címkével vannak ellátva.

- Jelentkezzen be az Azure Portalra.

- Ha több bérlőhöz is hozzáfér, a felső menüben válassza a Gépház ikont az Azure AD B2C-bérlőre való váltáshoz a Címtárak + előfizetések menüből.

- Az Azure-szolgáltatások területen válassza az Azure AD B2C-t. Vagy a keresőmezővel megkeresheti és kiválaszthatja az Azure AD B2C-t.

- A Szabályzatok csoportban válassza a Felhasználói folyamatok lehetőséget. Ezután válassza ki a felhasználói folyamatot.

- Válassza a Tulajdonságok lehetőséget, és győződjön meg arról, hogy a felhasználói folyamat támogatja a feltételes hozzáférést a feltételes hozzáférés címkével ellátott beállítással.

- A Többtényezős hitelesítés szakaszban válassza ki a kívánt metódustípust, majd az MFA-kényszerítés alatt válassza a Feltételes lehetőséget.

- A Feltételes hozzáférési szakaszban jelölje be a Feltételes hozzáférési szabályzatok kikényszerítése jelölőnégyzetet.

- Válassza a Mentés parancsot.

Feltételes hozzáférés hozzáadása a szabályzathoz

- A GitHubon megismerheti a feltételes hozzáférési szabályzat példáját.

- Minden fájlban cserélje le a sztringet

yourtenantaz Azure AD B2C-bérlő nevére. Ha például a B2C-bérlő neve contosob2c, akkor a rendszer minden példányayourtenant.onmicrosoft.comleszcontosob2c.onmicrosoft.com. - Töltse fel a szabályzatfájlokat.

Az MFA-hoz használandó telefonszámtól eltérő jogcím konfigurálása

A fenti Feltételes hozzáférési szabályzatban a DoesClaimExist jogcím-átalakítási módszer ellenőrzi, hogy egy jogcím tartalmaz-e értéket, például hogy a strongAuthenticationPhoneNumber jogcím telefonszámot tartalmaz-e.

A jogcímátalakítás nem korlátozódik a strongAuthenticationPhoneNumber jogcímre. A forgatókönyvtől függően bármilyen más jogcímet használhat. A következő XML-kódrészletben a strongAuthenticationEmailAddress jogcím be van jelölve. A választott jogcímnek érvényes értékkel kell rendelkeznie, ellenkező esetben a IsMfaRegistered jogcím Falseértéke . Ha be van Falseállítva, a feltételes hozzáférési szabályzat kiértékelése egy támogatási típust Block ad vissza, ami megakadályozza, hogy a felhasználó befejezze a felhasználói folyamatot.

<ClaimsTransformation Id="IsMfaRegisteredCT" TransformationMethod="DoesClaimExist">

<InputClaims>

<InputClaim ClaimTypeReferenceId="strongAuthenticationEmailAddress" TransformationClaimType="inputClaim" />

</InputClaims>

<OutputClaims>

<OutputClaim ClaimTypeReferenceId="IsMfaRegistered" TransformationClaimType="outputClaim" />

</OutputClaims>

</ClaimsTransformation>

Egyéni szabályzat tesztelése

- Válassza ki a szabályzatot

B2C_1A_signup_signin_with_ca_whatifazB2C_1A_signup_signin_with_caáttekintési oldal megnyitásához. Ezután válassza a Felhasználói folyamat futtatása lehetőséget. Az Alkalmazás területen válassza a webapp1 lehetőséget. A Válasz URL-címnek meg kell jelenniehttps://jwt.ms. - Másolja ki az URL-címet a Felhasználói folyamat futtatása végpont alatt.

- Kockázatos bejelentkezés szimulálásához nyissa meg a Tor Browsert , és használja az előző lépésben másolt URL-címet a regisztrált alkalmazásba való bejelentkezéshez.

- Adja meg a kért adatokat a bejelentkezési oldalon, majd próbáljon meg bejelentkezni. A rendszer visszaadja a jogkivonatot

https://jwt.ms, és meg kell jelennie Önnek. A jwt.ms dekódolt jogkivonatban látnia kell, hogy a bejelentkezés le lett tiltva.

A felhasználói folyamat tesztelése

- Válassza ki a létrehozott felhasználói folyamatot az áttekintési oldal megnyitásához, majd válassza a Felhasználói folyamat futtatása lehetőséget. Az Alkalmazás területen válassza a webapp1 lehetőséget. A Válasz URL-címnek meg kell jelennie

https://jwt.ms. - Másolja ki az URL-címet a Felhasználói folyamat futtatása végpont alatt.

- Kockázatos bejelentkezés szimulálásához nyissa meg a Tor Browsert , és használja az előző lépésben másolt URL-címet a regisztrált alkalmazásba való bejelentkezéshez.

- Adja meg a kért adatokat a bejelentkezési oldalon, majd próbáljon meg bejelentkezni. A rendszer visszaadja a jogkivonatot

https://jwt.ms, és meg kell jelennie Önnek. A jwt.ms dekódolt jogkivonatban látnia kell, hogy a bejelentkezés le lett tiltva.

A feltételes hozzáférés eredményeinek áttekintése az auditjelentésben

Feltételes hozzáférési esemény eredményének áttekintése:

- Jelentkezzen be az Azure Portalra.

- Ha több bérlőhöz is hozzáfér, a felső menüben válassza a Gépház ikont az Azure AD B2C-bérlőre való váltáshoz a Címtárak + előfizetések menüből.

- Az Azure-szolgáltatások területen válassza az Azure AD B2C-t. Vagy a keresőmezővel megkeresheti és kiválaszthatja az Azure AD B2C-t.

- A Tevékenységek területen válassza a Naplózási naplók lehetőséget.

- Szűrje a naplót úgy, hogy a kategória B2C értékre van állítva, és a tevékenység erőforrástípusát Az IdentityProtection értékre állítja. Then select Apply.

- Tekintse át a naplózási tevékenységet az elmúlt hét napban. A következő tevékenységtípusok tartoznak ide:

- Feltételes hozzáférési szabályzatok kiértékelése: Ez a naplóbejegyzés azt jelzi, hogy a hitelesítés során feltételes hozzáférés-kiértékelést hajtottak végre.

- Felhasználó szervizelése: Ez a bejegyzés azt jelzi, hogy egy feltételes hozzáférési szabályzat megadását vagy követelményeit a végfelhasználó teljesítette, és ezt a tevékenységet a kockázati motornak jelentette a felhasználó csökkentése (kockázatának csökkentése) érdekében.

- Válasszon ki egy feltételes hozzáférési szabályzat naplóbejegyzését a listában a Tevékenység részletei: Naplózási napló lap megnyitásához, amely megjeleníti az auditnapló-azonosítókat, valamint a További részletek szakaszban található információkat:

- ConditionalAccessResult: A feltételes szabályzat kiértékelése által igényelt támogatás.

- AppliedPolicies: Azon feltételes hozzáférési szabályzatok listája, amelyekben teljesültek a feltételek, és a szabályzatok be vannak kapcsolva.

- ReportingPolicies: A feltételes hozzáférési szabályzatok listája, amelyek csak jelentési módra lettek beállítva, és ahol a feltételek teljesültek.

Következő lépések

A felhasználói felület testreszabása az Azure AD B2C felhasználói folyamatában

Visszajelzés

Hamarosan elérhető: 2024-ben fokozatosan kivezetjük a GitHub-problémákat a tartalom visszajelzési mechanizmusaként, és lecseréljük egy új visszajelzési rendszerre. További információ: https://aka.ms/ContentUserFeedback.

Visszajelzés küldése és megtekintése a következőhöz: