AD FS hozzáadása OpenID Csatlakozás identitásszolgáltatóként egyéni szabályzatok használatával az Azure Active Directory B2C-ben

Mielőtt hozzákezdene, a Szabályzattípus kiválasztása választóval válassza ki a beállított szabályzat típusát. Az Azure Active Directory B2C két módszert kínál annak meghatározására, hogy a felhasználók hogyan használják az alkalmazásokat: előre definiált felhasználói folyamatokon vagy teljesen konfigurálható egyéni szabályzatokon keresztül. A cikkben szereplő lépések különbözőek az egyes metódusok esetében.

Előfeltételek

- Hozzon létre egy felhasználói folyamatot , hogy a felhasználók regisztrálhassák és bejelentkezhessenek az alkalmazásba.

- Webalkalmazás regisztrálása.

- Az Egyéni szabályzatok használatának első lépései az Active Directory B2C-ben

- Webalkalmazás regisztrálása.

AD FS-alkalmazás létrehozása

Ha engedélyezni szeretné az AD FS-fiókkal rendelkező felhasználók bejelentkezését az Azure Active Directory B2C-ben (Azure AD B2C), hozzon létre egy alkalmazáscsoportot az AD FS-ben. További információ: Webalkalmazás létrehozása OpenID Csatlakozás az AD FS 2016-os és újabb verzióival

Alkalmazáscsoport létrehozásához kövesse az alábbi lépéseket:

- A Kiszolgálókezelő válassza az Eszközök, majd az AD FS Management lehetőséget.

- Az AD FS Managementben kattintson a jobb gombbal az alkalmazáscsoportokra, és válassza az Alkalmazáscsoport hozzáadása lehetőséget.

- Az Alkalmazáscsoport varázsló üdvözlőképernyőjén :

- Adja meg az alkalmazás nevét . Például az Azure AD B2C-alkalmazás.

- Az Ügyfélkiszolgáló alkalmazások területen válassza ki azt a webböngészőt, amely hozzáfér egy webalkalmazás-sablonhoz.

- Válassza a Következő lehetőséget.

- Az Alkalmazáscsoport varázsló natív alkalmazás képernyőjén:

- Másolja ki az ügyfélazonosító értékét. Az ügyfélazonosító az AD FS-alkalmazás azonosítója. A cikk későbbi részében szüksége lesz az alkalmazásazonosítóra.

- Az Átirányítási URI-ban adja meg, majd adja meg

https://your-tenant-name.b2clogin.com/your-tenant-name.onmicrosoft.com/oauth2/authrespa Hozzáadás parancsot. Ha egyéni tartományt használ, írja be a következőt:https://your-domain-name/your-tenant-name.onmicrosoft.com/oauth2/authrespCserélje leyour-tenant-namea bérlő nevére ésyour-domain-nameaz egyéni tartományára. - Válassza a Tovább, majd a Tovább, majd a Tovább lehetőséget az alkalmazásregisztrációs varázsló befejezéséhez.

- Válassza a Bezárás lehetőséget.

Az alkalmazásjogcímek konfigurálása

Ebben a lépésben konfigurálja a jogcímek AD FS-alkalmazásának visszatérését az Azure AD B2C-be.

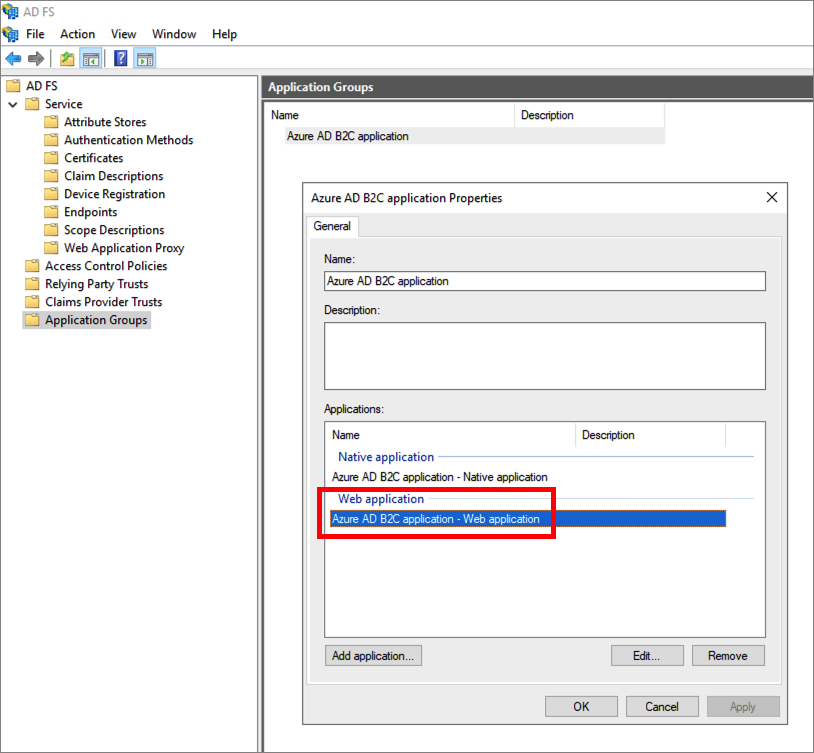

Az alkalmazáscsoportokban válassza ki a létrehozott alkalmazást.

Az alkalmazás tulajdonságai ablak Alkalmazások területén válassza ki a webalkalmazást. Ezután válassza az Edit (Szerkesztés) elemet.

Válassza a Kiállítási átalakítási szabályok lapot. Ezután válassza a Szabály hozzáadása lehetőséget.

A Jogcímszabály sablonban válassza az LDAP-attribútumok küldése jogcímként, majd a Tovább lehetőséget.

Adjon meg egy jogcímszabálynevet. Az Attribútumtárban válassza az Active Directoryt, és adja hozzá a következő jogcímeket.

LDAP-attribútum Kimenő jogcím típusa Egyszerű felhasználónév Upn Surname family_name Utónév given_name Megjelenítendő név név Vegye figyelembe, hogy néhány név nem jelenik meg a kimenő jogcímtípus legördülő listájában. Manuálisan kell beírnia őket (a legördülő lista szerkeszthető).

Select Finish.

Kattintson az Alkalmaz gombra, majd az OK gombra.

A befejezéshez kattintson ismét az OK gombra.

Az AD FS konfigurálása identitásszolgáltatóként

Jelentkezzen be az Azure Portalra az Azure AD B2C-bérlő globális rendszergazdájaként.

Ha több bérlőhöz is hozzáfér, a felső menüben válassza a Gépház ikont az Azure AD B2C-bérlőre való váltáshoz a Címtárak + előfizetések menüből.

Válassza az Összes szolgáltatást az Azure Portal bal felső sarkában, majd keresse meg és válassza az Azure AD B2C-t.

Válassza az Identitásszolgáltatók lehetőséget, majd válassza az Új OpenID Csatlakozás szolgáltatót.

Adjon meg egy nevet. Például a Contoso.

Metaadatok url-címeként adja meg az AD FS OpenID Csatlakozás konfigurációs dokumentum URL-címét. Például:

https://adfs.contoso.com/adfs/.well-known/openid-configurationÜgyfélazonosítóként adja meg a korábban rögzített alkalmazásazonosítót.

A Hatókör mezőben adja meg a

openid.Választípus esetén válassza a id_token. Az ügyfél titkos kódjának értéke tehát nem szükséges. További információ az ügyfélazonosító és a titkos kód használatáról általános OpenID-Csatlakozás identitásszolgáltató hozzáadásakor.

(Nem kötelező) A Tartomány tipp mezőbe írja be a következőt

contoso.com: További információ: Közvetlen bejelentkezés beállítása az Azure Active Directory B2C használatával.Az Identitásszolgáltató jogcímleképezés területén válassza ki a következő jogcímeket:

- Felhasználói azonosító:

upn - Megjelenítendő név:

unique_name - Utónév:

given_name - Vezetéknév:

family_name

- Felhasználói azonosító:

Válassza a Mentés parancsot.

AD FS-identitásszolgáltató hozzáadása egy felhasználói folyamathoz

Ezen a ponton az AD FS (Contoso) identitásszolgáltatója be van állítva, de még nem érhető el egyik bejelentkezési oldalon sem. Az AD FS-identitásszolgáltató hozzáadása egy felhasználói folyamathoz:

- Az Azure AD B2C-bérlőben válassza a Felhasználói folyamatok lehetőséget.

- Válassza ki az AD FS-identitásszolgáltatót (Contoso) hozzáadni kívánt felhasználói folyamatot.

- A Közösségi identitásszolgáltatók területen válassza a Contoso lehetőséget.

- Válassza a Mentés parancsot.

- A szabályzat teszteléséhez válassza a Felhasználói folyamat futtatása lehetőséget.

- Alkalmazás esetén válassza ki a korábban regisztrált testapp1 nevű webalkalmazást. A Válasz URL-címnek meg kell jelennie

https://jwt.ms. - Válassza a Felhasználói folyamat futtatása gombot.

- A regisztrációs vagy bejelentkezési lapon válassza a Contoso lehetőséget a Contoso-fiókkal való bejelentkezéshez.

Ha a bejelentkezési folyamat sikeres, a rendszer átirányítja a böngészőt, amely megjeleníti az Azure AD B2C által visszaadott https://jwt.msjogkivonat tartalmát.

Az AD FS konfigurálása identitásszolgáltatóként

Ahhoz, hogy a felhasználók AD FS-fiókkal jelentkezzenek be, meg kell határoznia az AD FS-t jogcímszolgáltatóként, amellyel az Azure AD B2C egy végponton keresztül tud kommunikálni.

Nyissa meg az TrustFrameworkExtensions.xml fájlt.

Keresse meg a ClaimsProviders elemet. Ha nem létezik, adja hozzá a gyökérelemhez.

Adjon hozzá egy új ClaimsProvidert az alábbiak szerint:

<ClaimsProvider> <Domain>contoso.com</Domain> <DisplayName>Contoso</DisplayName> <TechnicalProfiles> <TechnicalProfile Id="Contoso-OpenIdConnect"> <DisplayName>Contoso</DisplayName> <Protocol Name="OpenIdConnect" /> <Metadata> <Item Key="METADATA">https://your-adfs-domain/adfs/.well-known/openid-configuration</Item> <Item Key="response_types">id_token</Item> <Item Key="response_mode">form_post</Item> <Item Key="scope">openid</Item> <Item Key="HttpBinding">POST</Item> <Item Key="UsePolicyInRedirectUri">0</Item> <!-- Update the Client ID below to the Application ID --> <Item Key="client_id">Your AD FS application ID</Item> </Metadata> <OutputClaims> <OutputClaim ClaimTypeReferenceId="issuerUserId" PartnerClaimType="upn" /> <OutputClaim ClaimTypeReferenceId="givenName" PartnerClaimType="given_name" /> <OutputClaim ClaimTypeReferenceId="surname" PartnerClaimType="family_name" /> <OutputClaim ClaimTypeReferenceId="displayName" PartnerClaimType="unique_name" /> <OutputClaim ClaimTypeReferenceId="identityProvider" PartnerClaimType="iss" /> <OutputClaim ClaimTypeReferenceId="authenticationSource" DefaultValue="socialIdpAuthentication" AlwaysUseDefaultValue="true" /> </OutputClaims> <OutputClaimsTransformations> <OutputClaimsTransformation ReferenceId="CreateRandomUPNUserName" /> <OutputClaimsTransformation ReferenceId="CreateUserPrincipalName" /> <OutputClaimsTransformation ReferenceId="CreateAlternativeSecurityId" /> </OutputClaimsTransformations> <UseTechnicalProfileForSessionManagement ReferenceId="SM-SocialLogin" /> </TechnicalProfile> </TechnicalProfiles> </ClaimsProvider>A Metaadatok URL-címéhez adja meg az AD FS OpenID Csatlakozás konfigurációs dokumentum URL-címét. Például:

https://adfs.contoso.com/adfs/.well-known/openid-configurationÁllítsa be a client_id az alkalmazásregisztráció alkalmazásazonosítójának.

Mentse a fájlt.

Felhasználói folyamat hozzáadása

Ezen a ponton az identitásszolgáltató be van állítva, de még nem érhető el egyik bejelentkezési oldalon sem. Ha nem rendelkezik saját egyéni felhasználói folyamatokkal, hozzon létre egy meglévő sablonfelhasználói folyamat másolatát, ellenkező esetben folytassa a következő lépéssel.

- Nyissa meg az TrustFrameworkBase.xml fájlt a kezdőcsomagból.

- Keresse meg és másolja ki a UserJourney elem teljes tartalmát, amely tartalmazza

Id="SignUpOrSignIn"a elemet. - Nyissa meg az TrustFrameworkExtensions.xml fájlt , és keresse meg a UserJourneys elemet. Ha az elem nem létezik, adjon hozzá egyet.

- Illessze be a UserJourney elem gyermekként másolt UserJourney elem teljes tartalmát.

- Nevezze át a felhasználói folyamat azonosítóját. For example,

Id="CustomSignUpSignIn".

Identitásszolgáltató hozzáadása egy felhasználói folyamathoz

Most, hogy már rendelkezik felhasználói folyamatokkal, adja hozzá az új identitásszolgáltatót a felhasználói folyamathoz. Először hozzáad egy bejelentkezési gombot, majd csatolja a gombot egy művelethez. A művelet a korábban létrehozott technikai profil.

Keresse meg a vezénylési lépés azon elemét, amely tartalmazza

Type="CombinedSignInAndSignUp"vagyType="ClaimsProviderSelection"a felhasználói folyamat során. Általában ez az első vezénylési lépés. A ClaimsProviderSelections elem azon identitásszolgáltatók listáját tartalmazza, amelyekkel a felhasználó bejelentkezhet. Az elemek sorrendje szabályozza a felhasználónak megjelenített bejelentkezési gombok sorrendjét. Adjon hozzá egy ClaimsProviderSelection XML-elemet. Állítsa be a TargetClaimsExchangeId értékét egy rövid névre.A következő vezénylési lépésben adjon hozzá egy ClaimsExchange elemet. Állítsa az azonosítót a cél jogcímcsere-azonosító értékére. Frissítse a TechnicalProfileReferenceId értékét a korábban létrehozott műszaki profil azonosítójára.

Az alábbi XML a felhasználói folyamat első két vezénylési lépését mutatja be az identitásszolgáltatóval:

<OrchestrationStep Order="1" Type="CombinedSignInAndSignUp" ContentDefinitionReferenceId="api.signuporsignin">

<ClaimsProviderSelections>

...

<ClaimsProviderSelection TargetClaimsExchangeId="ContosoExchange" />

</ClaimsProviderSelections>

...

</OrchestrationStep>

<OrchestrationStep Order="2" Type="ClaimsExchange">

...

<ClaimsExchanges>

<ClaimsExchange Id="ContosoExchange" TechnicalProfileReferenceId="Contoso-OpenIdConnect" />

</ClaimsExchanges>

</OrchestrationStep>

A függő entitás házirendjének konfigurálása

A függő entitás házirendje( például SignUpSignIn.xml) meghatározza az Azure AD B2C által végrehajtandó felhasználói folyamatot. Keresse meg a DefaultUserJourney elemet a függő entitáson belül. Frissítse a referenciaazonosítót a felhasználói útazonosítónak megfelelően, amelyben hozzáadta az identitásszolgáltatót.

A következő példában a CustomSignUpSignIn felhasználói folyamat referenciaazonosítója a következőre CustomSignUpSignInvan állítva:

<RelyingParty>

<DefaultUserJourney ReferenceId="CustomSignUpSignIn" />

...

</RelyingParty>

Az egyéni szabályzat feltöltése

- Jelentkezzen be az Azure Portalra.

- Válassza a Címtár + Előfizetés ikont a portál eszköztárán, majd válassza ki az Azure AD B2C-bérlőt tartalmazó könyvtárat.

- Az Azure Portalon keresse meg és válassza ki az Azure AD B2C-t.

- A Szabályzatok területen válassza az Identity Experience Framework lehetőséget.

- Válassza az Egyéni házirend feltöltése lehetőséget, majd töltse fel a módosított két házirendfájlt a következő sorrendben: a bővítményházirend, például

TrustFrameworkExtensions.xmla függő entitás házirendje, példáulSignUpSignIn.xml.

Egyéni szabályzat tesztelése

- Válassza ki például

B2C_1A_signup_signina függő entitás szabályzatát. - Alkalmazás esetén válasszon ki egy korábban regisztrált webalkalmazást. A Válasz URL-címnek meg kell jelennie

https://jwt.ms. - Válassza a Futtatás most gombot.

- A regisztrációs vagy bejelentkezési oldalon válassza a Contoso lehetőséget a Contoso-fiókkal való bejelentkezéshez.

Ha a bejelentkezési folyamat sikeres, a rendszer átirányítja a böngészőt, amely megjeleníti az Azure AD B2C által visszaadott https://jwt.msjogkivonat tartalmát.

Következő lépések

Megtudhatja, hogyan adhatja át az AD-FS-jogkivonatot az alkalmazásnak.