Megjegyzés

Az oldalhoz való hozzáféréshez engedély szükséges. Megpróbálhat bejelentkezni vagy módosítani a címtárat.

Az oldalhoz való hozzáféréshez engedély szükséges. Megpróbálhatja módosítani a címtárat.

Fontos

2025. május 1-jére az Azure AD B2C már nem lesz elérhető az új ügyfelek számára. További információ a GYIK-ben.

Mielőtt hozzákezdene, a lap tetején található Szabályzattípus kiválasztása választóval válassza ki a beállított szabályzat típusát. Az Azure Active Directory B2C két módszert kínál annak meghatározására, hogy a felhasználók hogyan használják az alkalmazásokat: előre definiált felhasználói folyamatokon vagy teljesen konfigurálható egyéni szabályzatokon keresztül. A cikkben szereplő lépések különbözőek az egyes metódusok esetében.

Az alkalmazásokban lehetnek olyan felhasználói folyamatok, amelyek lehetővé teszik a felhasználók számára a regisztrációt, a bejelentkezést vagy a profiljuk kezelését. Az Azure Active Directory B2C (Azure AD B2C) bérlőjében több különböző típusú felhasználói folyamatot hozhat létre, és szükség szerint használhatja őket az alkalmazásokban. A felhasználói folyamatok az alkalmazásokban újra felhasználhatók.

A felhasználói folyamatok segítségével meghatározhatja, hogy a felhasználók hogyan használják az alkalmazást, amikor olyan műveleteket végeznek, mint a bejelentkezés, a regisztráció, a profil szerkesztése vagy a jelszó alaphelyzetbe állítása. Ebből a cikkből megtudhatja, hogyan:

Az egyéni szabályzatok olyan konfigurációs fájlok, amelyek meghatározzák az Azure Active Directory B2C (Azure AD B2C) bérlő viselkedését. Ebből a cikkből megtudhatja, hogyan:

- Regisztrációs és bejelentkezési felhasználói folyamat létrehozása

- Önkiszolgáló jelszó-visszaállítás engedélyezése

- Profilszerkesztési felhasználói folyamat létrehozása

Fontos

Módosítottuk a felhasználói folyamat verzióira való hivatkozás módját. Korábban a V1 (éles üzemre kész) és az 1.1-s és a V2-s (előzetes verzió) verziót kínáltuk. Most két verzióban összevontuk a felhasználói folyamatokat: az ajánlott felhasználói folyamatokat a legújabb funkciókkal, valamint a Standard (Örökölt) felhasználói folyamatokat. Minden korábbi előzetes verziójú felhasználói folyamat (V1.1 és V2) elavult. További részletekért tekintse meg az Azure AD B2C felhasználói folyamatainak verzióit. Ezek a módosítások csak az Azure nyilvános felhőre vonatkoznak. Más környezetek továbbra is régi felhasználói folyamat verziószámozását használják.

Előfeltételek

- Ha még nincs ilyenje, hozzon létre egy Azure AD B2C-bérlőt , amely az Azure-előfizetéséhez van csatolva.

- Regisztráljon egy webalkalmazást, és engedélyezze az azonosító jogkivonat implicit megadását.

- Ha még nincs ilyenje, hozzon létre egy Azure AD B2C-bérlőt , amely az Azure-előfizetéséhez van csatolva.

- Regisztráljon egy webalkalmazást, és engedélyezze az azonosító jogkivonat implicit megadását.

Regisztrációs és bejelentkezési felhasználói folyamat létrehozása

A regisztrációs és bejelentkezési felhasználói folyamat mindkét felületet egyetlen konfigurációval kezeli. Az alkalmazás felhasználói a környezettől függően a helyes útra vannak terelve. Regisztrációs és bejelentkezési felhasználói folyamat létrehozása:

Jelentkezzen be a Azure portalra.

Ha több bérlőhöz is hozzáférése van, a felső menüben a Beállítások ikont választva váltson az Azure AD B2C-bérlőre a Címtárak + előfizetések menüből.

Az Azure Portalon keresse meg és válassza ki az Azure AD B2C-t.

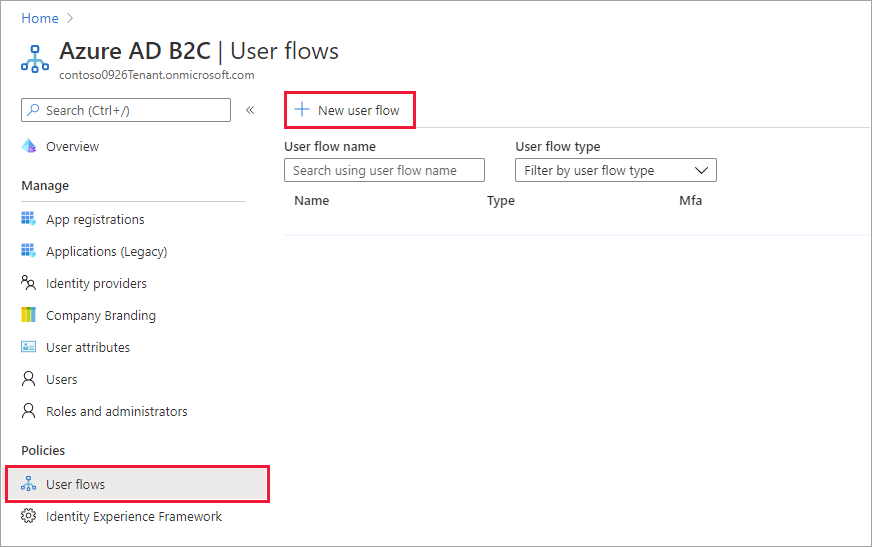

A Szabályzatok területen válassza a Felhasználói folyamatok lehetőséget, majd az Új felhasználói folyamatot.

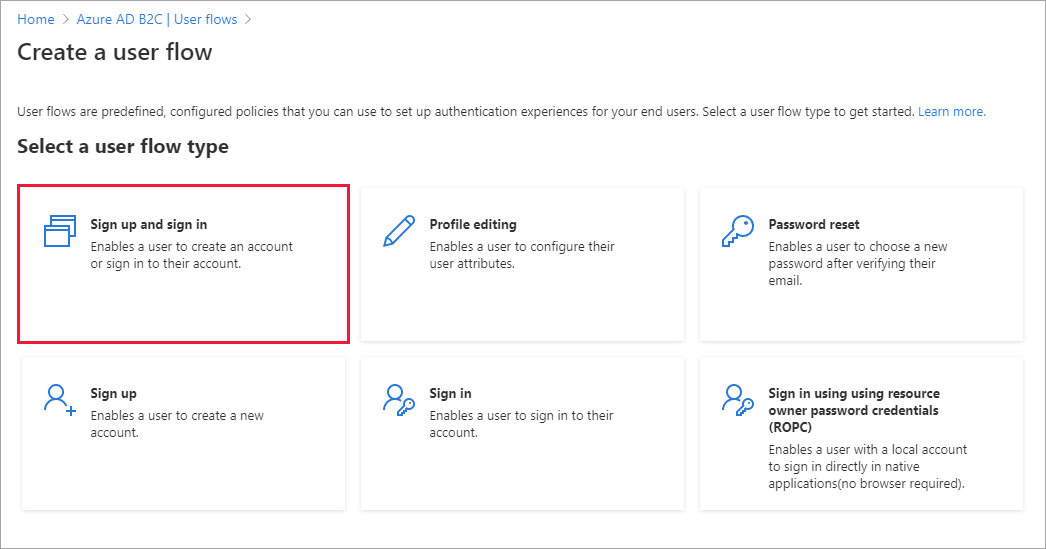

A Felhasználói folyamat létrehozása lapon válassza a Regisztráció lehetőséget, és jelentkezzen be a felhasználói folyamatba.

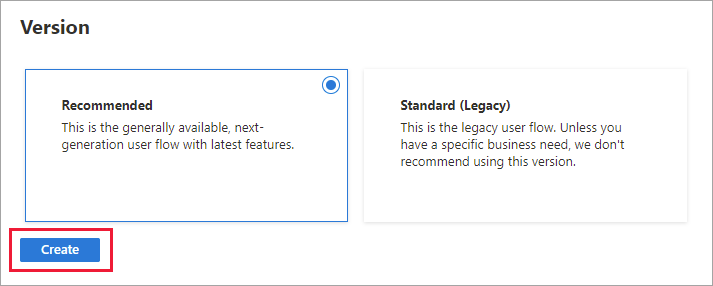

A Verzió kiválasztása csoportban válassza az Ajánlott, majd a Létrehozás lehetőséget. (További információ a felhasználói folyamat verzióiról.)

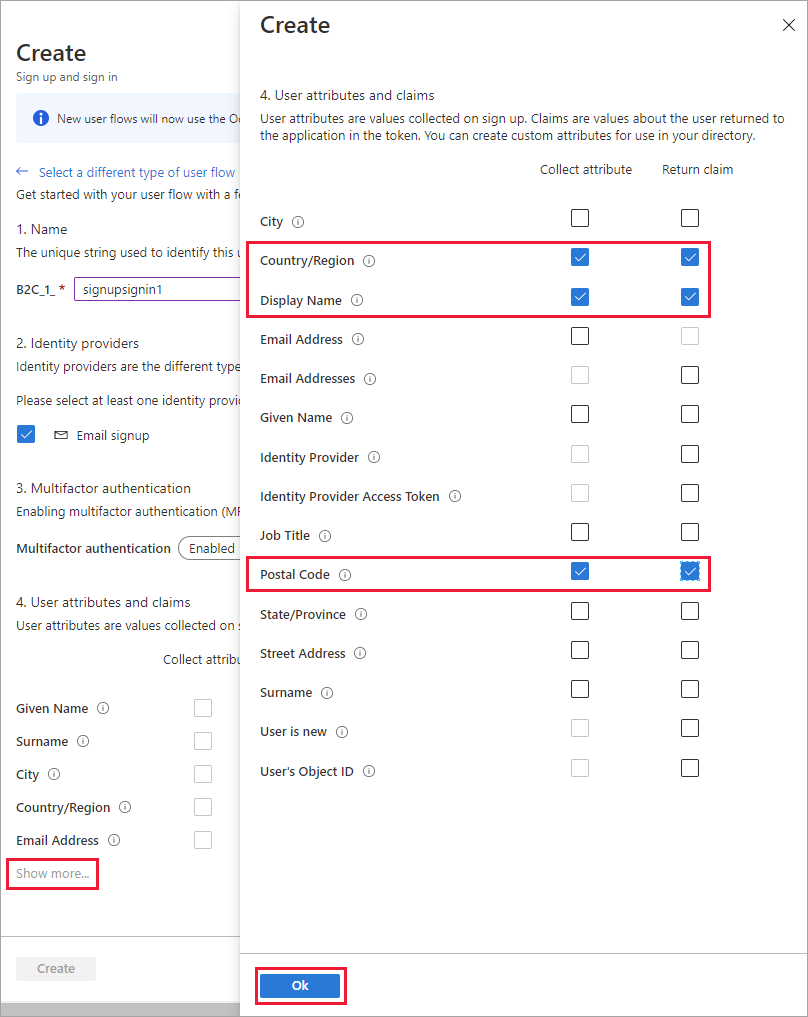

Adja meg a felhasználói folyamat nevét. Például : signupsignin1.

Identitásszolgáltatók esetén válassza az E-mail-regisztráció lehetőséget.

Felhasználói attribútumok és jogkivonat-jogcímek esetén válassza ki azokat a jogcímeket és attribútumokat, amelyeket a felhasználótól a regisztráció során gyűjteni és küldeni szeretne. Válassza például a Továbbiak megjelenítése lehetőséget, majd válassza ki az ország/régió, a megjelenítendő név és az irányítószám attribútumait és jogcímeit. Kattintson az OK gombra.

Válassza a Létrehozás lehetőséget a felhasználói folyamat hozzáadásához. A B2C_1_ előtag automatikusan hozzáadódik a korábban megadott név elejéhez. Például B2C_1_signupsignin1.

A felhasználói folyamat tesztelése

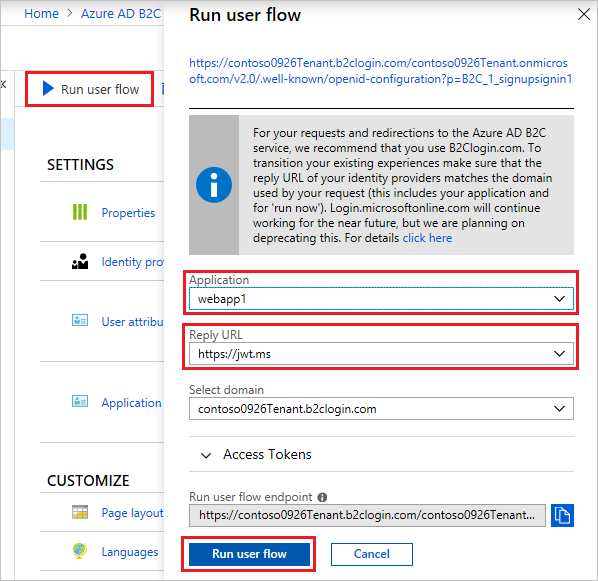

A Felhasználói folyamatok lapon válassza ki az imént létrehozott felhasználói folyamatot az áttekintési oldal megnyitásához.

A felhasználói folyamat áttekintési oldal tetején válassza a Felhasználói folyamat futtatása lehetőséget. Ekkor megnyílik egy ablaktábla a lap jobb oldalán.

Az Alkalmazás esetében válassza ki a tesztelni kívánt webalkalmazást, például a webapp1 nevű alkalmazást. A Válasz URL-címnek meg kell jelennie

https://jwt.ms.Válassza a Felhasználói folyamat futtatása, majd a Regisztráció most lehetőséget.

Adjon meg egy érvényes e-mail-címet, válassza az Ellenőrző kód küldése lehetőséget, adja meg a kapott ellenőrző kódot, majd válassza a Kód ellenőrzése lehetőséget.

Adjon meg egy új jelszót, és erősítse meg a jelszót.

Jelölje ki az országot és a régiót, adja meg a megjelenítendő nevet, írjon be egy irányítószámot, majd válassza a Létrehozás lehetőséget. A

https://jwt.msjogkivonatot a rendszer visszaadja, és az megjelenik az Ön böngészőjében.Most már újra futtathatja a felhasználói folyamatot, és be kell tudnia jelentkezni az imént létrehozott fiókkal. A visszaadott jogkivonat tartalmazza az Ön által kiválasztott jogcímeket: ország/régió, név és irányítószám.

Megjegyzés

A "Felhasználói folyamat futtatása" élmény jelenleg nem kompatibilis az SPA válasz-URL típussal az engedélyezési kód folyamat esetén. Ha a "Felhasználói folyamat futtatása" felületet szeretné használni az ilyen típusú alkalmazásokhoz, regisztráljon egy "Web" típusú válasz URL-címet, és engedélyezze az implicit folyamatot.

Önkiszolgáló jelszó-visszaállítás engedélyezése

Az önkiszolgáló jelszó-visszaállítás engedélyezése a regisztrációs vagy bejelentkezési felhasználói folyamathoz:

- A Felhasználói folyamatok lapon válassza ki az imént létrehozott regisztrációs vagy bejelentkezési felhasználói folyamatot.

- A bal oldali menü Beállítások területén válassza a Tulajdonságok lehetőséget.

- A Jelszókonfiguráció területen válassza az Önkiszolgáló jelszó-visszaállítás lehetőséget.

- Válassza az Mentésgombot.

A felhasználói folyamat tesztelése

- A Felhasználói folyamatok lapon válassza ki az imént létrehozott felhasználói folyamatot az áttekintési oldal megnyitásához, majd válassza a Felhasználói folyamat futtatása lehetőséget.

-

Az Alkalmazás esetében válassza ki a tesztelni kívánt webalkalmazást, például a webapp1 nevű alkalmazást. A Válasz URL-címnek meg kell jelennie

https://jwt.ms. - Válassza a Felhasználói folyamat futtatása lehetőséget.

- A regisztrációs vagy bejelentkezési oldalon válassza az Elfelejtette a jelszavát? lehetőséget.

- Ellenőrizze a korábban létrehozott fiók e-mail-címét, majd válassza a Folytatás lehetőséget.

- Most már lehetősége van a felhasználó jelszavának módosítására. Módosítsa a jelszót, és válassza a Folytatás lehetőséget. A jogkivonat visszaadásra kerül,

https://jwt.msés meg kell jelennie a böngészőben.

Profilszerkesztési felhasználói folyamat létrehozása

Ha engedélyezni szeretné a felhasználók számára, hogy szerkeszthessék a profiljukat az alkalmazásban, akkor a profilszerkesztési felhasználói folyamatot kell használnia.

- Az Azure AD B2C bérlői áttekintési oldal menüjében válassza a Felhasználói folyamatok lehetőséget, majd az Új felhasználói folyamatot.

- A Felhasználói folyamat létrehozása lapon válassza ki a Profilszerkesztő felhasználói folyamatot.

- A Verzió kiválasztása csoportban válassza az Ajánlott, majd a Létrehozás lehetőséget.

- Adja meg a felhasználói folyamat nevét. Például profilszerkesztés1.

- Identitásszolgáltatók esetén a Helyi fiókok területen válassza az E-mail-regisztráció lehetőséget.

- Felhasználói attribútumok esetén válassza ki azokat az attribútumokat, amelyeket az ügyfél szerkeszteni szeretne a profiljában. Válassza például a Továbbiak megjelenítése lehetőséget, majd válassza ki a Megjelenítendő név és a Feladat cím attribútumait és jogcímeit is. Kattintson az OK gombra.

- Válassza a Létrehozás lehetőséget a felhasználói folyamat hozzáadásához. A B2C_1_ előtagja automatikusan hozzá van fűzve a névhez.

A felhasználói folyamat tesztelése

- Válassza ki a létrehozott felhasználói folyamatot az áttekintési oldal megnyitásához.

- A felhasználói folyamat áttekintési oldal tetején válassza a Felhasználói folyamat futtatása lehetőséget. Ekkor megnyílik egy ablaktábla a lap jobb oldalán.

-

Az Alkalmazás esetében válassza ki a tesztelni kívánt webalkalmazást, például a webapp1 nevű alkalmazást. A Válasz URL-címnek meg kell jelennie

https://jwt.ms. - Válassza a Felhasználói folyamat futtatása lehetőséget, majd jelentkezzen be a korábban létrehozott fiókkal.

- Mostantól módosíthatja a felhasználó megjelenítendő nevét és beosztását. Válassza a Folytatáslehetőséget. A jogkivonat visszaadásra kerül,

https://jwt.msés meg kell jelennie a böngészőben.

Jótanács

Ez a cikk bemutatja, hogyan állíthatja be manuálisan a bérlőt. A teljes folyamatot automatizálhatja ebből a cikkből. Az automatizálás üzembe helyezi az Azure AD B2C SocialAndLocalAccountsWithMFA kezdőcsomagot, amely regisztrációs és bejelentkezési, jelszó-visszaállítási és profil-szerkesztési folyamatokat biztosít. Az alábbi útmutató automatizálásához látogasson el az IEF telepítőalkalmazásba , és kövesse az utasításokat.

Aláírási és titkosítási kulcsok hozzáadása az Identity Experience Framework-alkalmazásokhoz

- Jelentkezzen be a Azure portalra.

- Ha több bérlőhöz is hozzáférése van, a felső menüben a Beállítások ikont választva váltson az Azure AD B2C-bérlőre a Címtárak + előfizetések menüből.

- Az Azure Portalon keresse meg és válassza ki az Azure AD B2C-t.

- Az áttekintési lapon, a Szabályzatokterületen válassza Identity Experience Frameworklehetőséget.

Az aláírási kulcs létrehozása

- Válassza a Házirendkulcsok lehetőséget, majd válassza a Hozzáadás lehetőséget.

- A Beállítások beállításnál válassza a

Generatelehetőséget. - A Név mezőbe írja be a következőt

TokenSigningKeyContainer: Előfordulhat, hogy az előtagB2C_1A_automatikusan hozzáadódik. - Kulcstípus esetén válassza az RSA lehetőséget.

- A Kulcshasználat pontnál válassza az Aláírás lehetőséget.

- Válassza a Create gombot.

A titkosítási kulcs létrehozása

- Válassza a Házirendkulcsok lehetőséget, majd válassza a Hozzáadás lehetőséget.

- A Beállítások beállításnál válassza a

Generatelehetőséget. - A Név mezőbe írja be a következőt

TokenEncryptionKeyContainer: Előfordulhat, hogy a _ előtagB2C_1Aautomatikusan hozzáadódik. - Kulcstípus esetén válassza az RSA lehetőséget.

- Kulcshasználat esetén válassza a Titkosítás lehetőséget.

- Válassza a Create gombot.

Identity Experience Framework-alkalmazások regisztrálása

Az Azure AD B2C-hez két alkalmazást kell regisztrálnia, amelyeket a helyi fiókokkal való regisztrációhoz és bejelentkezéshez használ: IdentityExperienceFramework, webes API és ProxyIdentityExperienceFramework, egy natív alkalmazás, amely delegált engedéllyel rendelkezik az IdentityExperienceFramework alkalmazáshoz. A felhasználók regisztrálhatnak egy e-mail-címet vagy felhasználónevet és jelszót a bérlőjéhez regisztrált alkalmazások eléréséhez, amely létrehoz egy "helyi fiókot". A helyi fiókok csak az Azure AD B2C-bérlőben léteznek.

Ezt a két alkalmazást csak egyszer kell regisztrálnia az Azure AD B2C-bérlőben.

Az IdentityExperienceFramework alkalmazás regisztrálása

Ha regisztrálni szeretne egy alkalmazást az Azure AD B2C-bérlőben, használhatja az alkalmazásregisztrációk felületét .

- Válassza Alkalmazásregisztrációklehetőséget, majd válassza Új regisztrációslehetőséget.

- A Név mezőbe írja be a következőt

IdentityExperienceFramework: - A támogatott fióktípusokalatt válassza a csak a jelen szervezeti könyvtárban található fiókokat.

- Az Átirányítási URI alatt válassza a Web lehetőséget, majd adja meg a

https://your-tenant-name.b2clogin.com/your-tenant-name.onmicrosoft.comértékét, ahol azyour-tenant-nameaz Azure AD B2C-bérlő tartományneve. - Az Engedélyekcsoportban jelölje be a Rendszergazdai hozzájárulás megadása az openid és offline_access engedélyekhez jelölőnégyzetet.

- Válassza a Regisztrálás lehetőséget.

- Jegyezze fel az alkalmazás (ügyfél) azonosítóját egy későbbi lépésben való használatra.

Ezután tegye közzé az API-t egy hatókör hozzáadásával:

- A bal oldali menü Kezelés területén válassza az API-k felfedése lehetőséget.

- Válassza a Hatókör hozzáadása lehetőséget, majd válassza a Mentés és folytatás lehetőséget az alapértelmezett alkalmazásazonosító URI-jának elfogadásához.

- Adja meg a következő értékeket egy olyan hatókör létrehozásához, amely lehetővé teszi az egyéni szabályzat végrehajtását az Azure AD B2C-bérlőben:

-

Hatókör neve:

user_impersonation -

Rendszergazdai hozzájárulás megjelenítendő neve:

Access IdentityExperienceFramework -

Rendszergazdai hozzájárulás leírása:

Allow the application to access IdentityExperienceFramework on behalf of the signed-in user.

-

Hatókör neve:

- Válassza a Hatókör hozzáadása lehetőséget

A ProxyIdentityExperienceFramework alkalmazás regisztrálása

- Válassza Alkalmazásregisztrációklehetőséget, majd válassza Új regisztrációslehetőséget.

- A Név mezőbe írja be a következőt

ProxyIdentityExperienceFramework: - A támogatott fióktípusokalatt válassza a csak a jelen szervezeti könyvtárban található fiókokat.

- Az Átirányítási URI területen a legördülő menüben válassza ki a Nyilvános ügyfél/natív (mobil & asztali) lehetőséget.

- Az átirányítási URI mezőbe írja be a következőt

myapp://auth: - Az Engedélyekcsoportban jelölje be a Rendszergazdai hozzájárulás megadása az openid és offline_access engedélyekhez jelölőnégyzetet.

- Válassza a Regisztrálás lehetőséget.

- Jegyezze fel az alkalmazás (ügyfél) azonosítóját egy későbbi lépésben való használatra.

Ezután adja meg, hogy az alkalmazást nyilvános ügyfélként kell kezelni:

- A bal oldali menü Kezelés területén válassza a Hitelesítés lehetőséget.

- A Speciális beállítások területen a Nyilvános ügyfélfolyamatok engedélyezése szakaszban állítsa Az alábbi mobil- és asztali folyamatok engedélyezéseIgen értékre.

- Válassza az Mentésgombot.

- Győződjön meg arról, hogy az "isFallbackPublicClient": true (igaz) érték be van állítva a Microsoft Graph alkalmazásjegyzékében (Új):

- A bal oldali menü Kezelés területén válassza a Jegyzék elemet a Microsoft Graph-alkalmazás jegyzékfájljának (Új) megnyitásához

- Váltson a Microsoft Graph Alkalmazásjegyzék (Új) lapjáról az AAD Graph-alkalmazásjegyzék (rövidesen elavult) lapra.

- Keresse meg az isFallbackPublicClient kulcsot, és győződjön meg arról, hogy értéke igaz.

Most adjon engedélyeket az IdentityExperienceFramework regisztrációjában korábban közzétett API-hatókörnek:

- A bal oldali menü Kezelés csoportjában válassza az API-engedélyeket.

- A Konfigurált engedélyek csoportban válassza az Engedély hozzáadása lehetőséget.

- Válassza ki a szervezetem által használt API-kat , majd válassza az IdentityExperienceFramework alkalmazást.

- Az Engedély csoportban válassza ki a korábban definiált user_impersonation hatókört.

- Válassza a(z) Engedélyek hozzáadásalehetőséget. Az utasításnak megfelelően várjon néhány percet, mielőtt továbblép a következő lépésre.

- Válassza a rendszergazdai hozzájárulás megadását a <bérlő nevének>.

- Válassza Igenlehetőséget.

- Válassza a Frissítés lehetőséget, majd ellenőrizze, hogy "Megjelent-e ..." a hatókör Állapota alatt.

Egyéni szabályzat kezdőcsomagja

Az egyéni szabályzatok olyan XML-fájlok, amelyeket feltölt az Azure AD B2C-bérlőbe a technikai profilok és a felhasználói folyamatok definiálásához. Kezdőcsomagokat több előre elkészített szabályzattal biztosítjuk, hogy gyorsan elindulhasson. Ezen kezdőcsomagok mindegyike tartalmazza a leírt forgatókönyvek eléréséhez szükséges legkisebb számú technikai profilt és felhasználói folyamatot. Az Azure AD B2C egyéni szabályzatainak részletesebb útmutatója az egyéni szabályzatok útmutatósorozatában található.

- LocalAccounts – Csak a helyi fiókok használatát engedélyezi.

- SocialAccounts – Csak közösségi (vagy összevont) fiókok használatát engedélyezi.

- SocialAndLocalAccounts – Lehetővé teszi a helyi és a közösségi fiókok használatát is.

- SocialAndLocalAccountsWithMFA – Engedélyezi a közösségi, helyi és többtényezős hitelesítési lehetőségeket.

Minden kezdőcsomag a következőket tartalmazza:

- Alapfájl – Kevés módosításra van szükség az alaphoz. Példa: TrustFrameworkBase.xml

- Honosítási fájl – Ebben a fájlban történik a honosítási módosítás. Példa: TrustFrameworkLocalization.xml

- Bővítményfájl – A legtöbb konfigurációs módosítás ebben a fájlban történik. Példa: TrustFrameworkExtensions.xml

- Függő entitás fájljai – Az alkalmazás által hívott feladatspecifikus fájlok. Példák: SignUpOrSignin.xml, ProfileEdit.xml, PasswordReset.xml

Ebben a cikkben a SocialAndLocalAccounts kezdőcsomagban szerkesztjük az egyéni XML-házirendfájlokat. Ha XML-szerkesztőre van szüksége, próbálja ki a Visual Studio Code-ot, egy egyszerű platformfüggetlen szerkesztőt.

A kezdőcsomag lekérése

Szerezze be az egyéni szabályzat kezdőcsomagjait a GitHubról, majd frissítse az XML-fájlokat a SocialAndLocalAccounts kezdőcsomagban az Azure AD B2C-bérlő nevével.

Töltse le a .zip fájlt , vagy klónozza az adattárat:

git clone https://github.com/Azure-Samples/active-directory-b2c-custom-policy-starterpackA SocialAndLocalAccounts könyvtárban lévő összes fájlban cserélje le a sztringet

yourtenantaz Azure AD B2C-bérlő nevére.Ha például a B2C-bérlő neve contosotenant, akkor a

yourtenant.onmicrosoft.comminden példányacontosotenant.onmicrosoft.com-re változik.

Alkalmazásazonosítók hozzáadása az egyéni szabályzathoz

Adja hozzá az alkalmazásazonosítókat a bővítményfájlhozTrustFrameworkExtensions.xml.

- Nyissa meg

SocialAndLocalAccounts/TrustFrameworkExtensions.xmlés keresse meg az elemet<TechnicalProfile Id="login-NonInteractive">. - Helyettesítse mindkét

IdentityExperienceFrameworkAppIdelemet az IdentityExperienceFramework alkalmazás azon korábban létrehozott azonosítójával. - Cserélje le a

ProxyIdentityExperienceFrameworkAppIdmindkét példányát a korábban létrehozott ProxyIdentityExperienceFramework alkalmazásazonosítójára. - Mentse a fájlt.

Facebook hozzáadása identitásszolgáltatóként

A SocialAndLocalAccounts kezdőcsomag tartalmazza a Facebook közösségi bejelentkezését. A Facebook nem szükséges az egyéni szabályzatok használatához, de itt bemutatjuk, hogyan engedélyezheti az összevont közösségi bejelentkezést egy egyéni szabályzatban. Ha nem kell engedélyeznie az összevont közösségi bejelentkezést, használja helyette a LocalAccounts kezdőcsomagot, és ugorjon a Szabályzatok feltöltése szakaszra.

Facebook-alkalmazás létrehozása

A Facebook-alkalmazás létrehozása című témakörben ismertetett lépésekkel szerezheti be a Facebook-alkalmazásazonosítót és az alkalmazás titkos kódját. Hagyja ki az előfeltételeket és a többi lépést a Facebook-fiókkal történő regisztráció és bejelentkezés beállítása című cikkben.

A Facebook-kulcs létrehozása

Adja hozzá a Facebook-alkalmazás alkalmazáskulcsát szabályzatkulcsként. A cikk előfeltételeinek részeként használhatja a létrehozott alkalmazás titkos kódját.

- Jelentkezzen be a Azure portalra.

- Ha több bérlőhöz is hozzáférése van, a felső menüben a Beállítások ikont választva váltson az Azure AD B2C-bérlőre a Címtárak + előfizetések menüből.

- Az Azure Portalon keresse meg és válassza ki az Azure AD B2C-t.

- Az áttekintési lapon, a Szabályzatokterületen válassza Identity Experience Frameworklehetőséget.

- Válassza a Házirendkulcsok lehetőséget, majd válassza a Hozzáadás lehetőséget.

- A Beállítások beállításnál válassza a

Manuallehetőséget. - A Név mezőbe írja be a következőt

FacebookSecret: Előfordulhat, hogy az előtagB2C_1A_automatikusan hozzáadódik. - A Titkos kód-hoz adja meg a Facebook-alkalmazás titkos kódját a developers.facebook.com oldalról. Ez az érték a titkos kód, nem az alkalmazás azonosítója.

- A Kulcshasználat pontnál válassza az Aláírás lehetőséget.

- Válassza a Create gombot.

TrustFrameworkExtensions.xml frissítése egyéni szabályzat kezdőcsomagjában

A SocialAndLocalAccounts/TrustFrameworkExtensions.xml fájlban cserélje le a client_id értékét a Facebook-alkalmazásazonosítóval, és mentse a módosításokat.

<TechnicalProfile Id="Facebook-OAUTH">

<Metadata>

<!--Replace the value of client_id in this technical profile with the Facebook app ID"-->

<Item Key="client_id">00000000000000</Item>

Szabályzatok feltöltése

- Válassza az Identity Experience Framework menüelemet a B2C-bérlőben az Azure Portalon.

- Válassza az Egyéni szabályzat feltöltése lehetőséget.

- Ebben a sorrendben töltse fel a szabályzatfájlokat:

- TrustFrameworkBase.xml

- TrustFrameworkLocalization.xml

- TrustFrameworkExtensions.xml

- SignUpOrSignin.xml

- ProfileEdit.xml

- PasswordReset.xml

A fájlok feltöltése során az Azure mindegyikhez hozzáadja az előtagot B2C_1A_ .

Jótanács

Ha az XML-szerkesztő támogatja az ellenőrzést, ellenőrizze a fájlokat a TrustFrameworkPolicy_0.3.0.0.xsd kezdőcsomag gyökérkönyvtárában található XML-sémán. Az XML-séma érvényesítése a feltöltés előtt azonosítja a hibákat.

Az egyéni szabályzat tesztelése

- Az Egyéni szabályzatok csoportban válassza a B2C_1A_signup_signin.

- Ha az egyéni szabályzat áttekintési lapján az Alkalmazás kiválasztása lehetőséget választja, válassza ki a tesztelni kívánt webalkalmazást, például a webapp1 nevű alkalmazást.

- Győződjön meg arról, hogy a Válasz URL-címe

https://jwt.ms. - Válassza a Futtatás most parancsot.

- Regisztráció e-mail-címmel.

- Válassza ismét a Futtatás lehetőséget .

- Jelentkezzen be ugyanazzal a fiókkal, hogy meggyőződjön arról, hogy a megfelelő konfigurációval rendelkezik.

- Válassza ismét a Futtatás lehetőséget, majd a Facebookot választva jelentkezzen be a Facebookkal, és tesztelje az egyéni szabályzatot.

Következő lépések

Ebben a cikkben megtanulta, hogyan:

- Regisztrációs és bejelentkezési felhasználói folyamat létrehozása

- Profilszerkesztési felhasználói folyamat létrehozása

- Felhasználói jelszó-visszaállítási folyamat létrehozása

Ezután megtudhatja, hogyan használhatja az Azure AD B2C-t a felhasználók alkalmazásba való bejelentkezésére és regisztrálására. Kövesse az alább hivatkozott mintaalkalmazásokat:

- Minta ASP.NET Core-webalkalmazás konfigurálása

- Webes API-t meghívó minta ASP.NET Core-webalkalmazás konfigurálása

- Hitelesítés konfigurálása python-minta webalkalmazásban

- Egyoldalas mintaalkalmazás (SPA) konfigurálása

- Egy egyoldalas Angular-mintaalkalmazás konfigurálása

- Android-minta mobilalkalmazás konfigurálása

- Minta iOS-mobilalkalmazás konfigurálása

- Hitelesítés konfigurálása asztali WPF-mintaalkalmazásban

- Hitelesítés engedélyezése a webes API-ban

- SAML-alkalmazás konfigurálása

Az Azure AD B2C architektúra mély merülési sorozatában további információt is megtudhat.