Oktatóanyag: Kulcs nélküli konfigurálása az Azure Active Directory B2C-vel

Ismerje meg az Azure Active Directory B2C (Azure AD B2C) konfigurálását a Sift kulcs nélküli jelszó nélküli megoldással. A Azure AD B2C identitásszolgáltatóként (IDP) integrálja a Kulcs nélküli szolgáltatást az ügyfélalkalmazásokkal a jelszó nélküli hitelesítés biztosítása érdekében. A kulcs nélküli Zero-Knowledge biometriai (ZKB) jelszó nélküli többtényezős hitelesítés, amely segít kiküszöbölni a csalásokat, az adathalászatot és a hitelesítő adatok újrafelhasználását, miközben növeli az ügyfélélményt és védi az adatvédelmet.

A keyless.io a következőket ismerteti:

- Kulcs nélküli szitálás

- Hogyan védi a keyless a nulla tudású bizonyítékokat a biometrikus adatok védelméhez?

Előfeltételek

Az első lépésekhez a következőkre lesz szüksége:

- Azure-előfizetés

- Ha nem rendelkezik ilyen fiókkal, szerezzen be egy ingyenes Azure-fiókot

- Azure-előfizetéshez társított Azure AD B2C-bérlő

- Kulcs nélküli felhőbeli bérlő

- A bemutató kérése keyless.io

- A keyless Authenticator alkalmazás telepítve van egy felhasználói eszközön

Forgatókönyv leírása

A Kulcs nélküli integráció a következő összetevőket tartalmazza:

- Azure AD B2C – a felhasználói hitelesítő adatokat ellenőrző engedélyezési kiszolgáló. Más néven identitásszolgáltató.

- Web- és mobilalkalmazások – kulcs nélküli és Azure AD B2C-vel védhető mobil- vagy webalkalmazások

- A Keyless Authenticator mobilalkalmazás – Sift mobilalkalmazás a Azure AD B2C-kompatibilis alkalmazásokhoz való hitelesítéshez

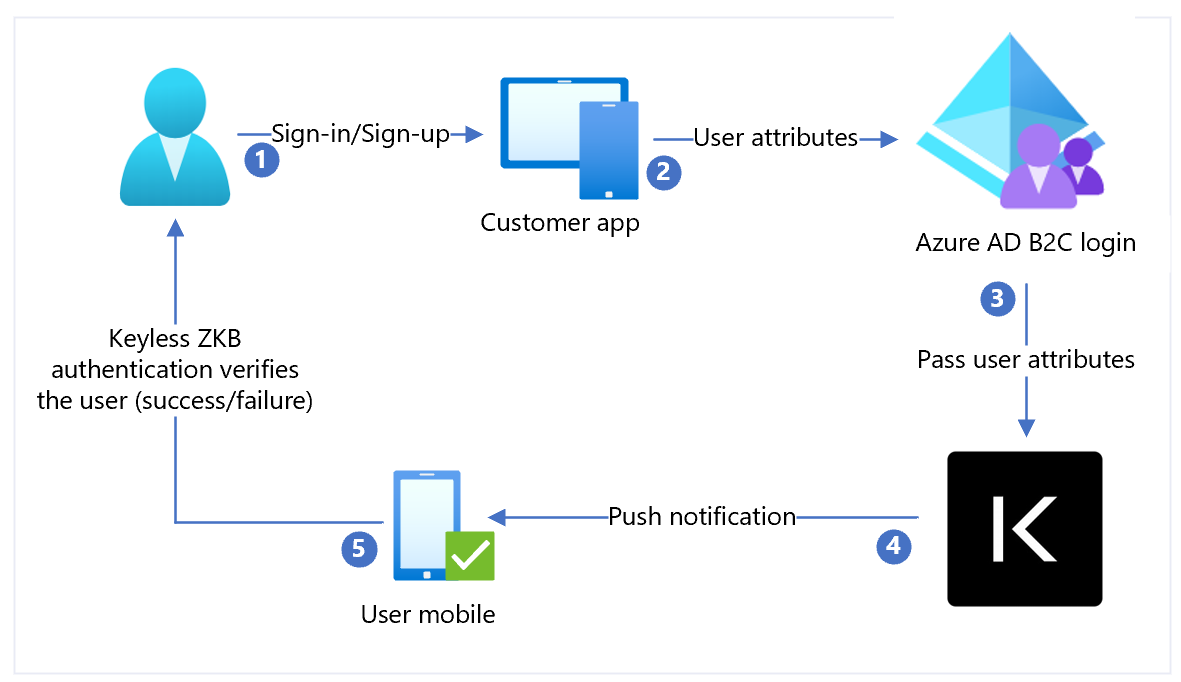

Az alábbi architektúradiagram egy implementációt szemléltet.

- A felhasználó egy bejelentkezési oldalra érkezik. A felhasználó kiválasztja a bejelentkezést/regisztrációt, és megadja a felhasználónevet.

- Az alkalmazás felhasználói attribútumokat küld Azure AD B2C-nek identitás-ellenőrzés céljából.

- Azure AD B2C felhasználói attribútumokat küld a Keylessnek hitelesítés céljából.

- A Keyless leküldéses értesítést küld a felhasználók regisztrált mobileszközére hitelesítés céljából, egy arcbiometriai vizsgálat céljából.

- A felhasználó válaszol a leküldéses értesítésre, és hozzáférést kap vagy megtagad.

Identitásszolgáltató hozzáadása, az identitásszolgáltató konfigurálása és felhasználóifolyamat-szabályzat létrehozása

Az alábbi szakaszokban megadhat egy identitásszolgáltatót, konfigurálhatja az identitásszolgáltatót, és létrehozhat egy felhasználói folyamatra vonatkozó szabályzatot.

Új identitásszolgáltató hozzáadása

Új identitásszolgáltató hozzáadása:

- Jelentkezzen be a Azure Portal a Azure AD B2C-bérlő globális rendszergazdájaként.

- Válassza a Könyvtárak + előfizetések lehetőséget.

- A Portál beállításai, Címtárak és előfizetések lapon, a Címtárnév listában keresse meg a Azure AD B2C-címtárat.

- Válassza a Váltás lehetőséget.

- A Azure Portal bal felső sarkában válassza a Minden szolgáltatás lehetőséget.

- Keresse meg és válassza Azure AD B2C lehetőséget.

- Lépjen az Irányítópult>Azure Active Directory B2C-identitásszolgáltatókhoz>.

- Válassza az Identitásszolgáltatók lehetőséget.

- Válassza a Hozzáadás lehetőséget.

Identitásszolgáltató konfigurálása

Identitásszolgáltató konfigurálása:

- Válassza az Identitásszolgáltató típusaOpenID Connect (előzetes verzió) lehetőséget>.

- A Név mezőben válassza a Kulcs nélküli lehetőséget.

- Metaadat URL-címeként szúrja be az üzemeltetett kulcs nélküli hitelesítési alkalmazás URI-ját, majd az elérési utat, például

https://keyless.auth/.well-known/openid-configuration: . - Az Ügyfélkód mezőben válassza ki a kulcs nélküli hitelesítési példányhoz társított titkos kódot. A titkos kód később használatos a kulcs nélküli tárolókonfigurációban.

- Az Ügyfél-azonosító mezőben válassza ki az ügyfél-azonosítót. Az ügyfél-azonosítót később használják a kulcs nélküli tárolókonfigurációban.

- A Hatókör mezőben válassza az openid lehetőséget.

- A Válasz típusa mezőben válassza a id_token lehetőséget.

- A Válasz mód beállításnál válassza a form_post lehetőséget.

- Válassza az OK lehetőséget.

- Válassza az Identitásszolgáltató jogcímeinek leképezése lehetőséget.

- A UserID mezőben válassza az Előfizetésből lehetőséget.

- A Megjelenítendő név mezőben válassza az Előfizetésből lehetőséget.

- A Válasz mód beállításnál válassza az Előfizetésből lehetőséget.

- Kattintson a Mentés gombra.

Felhasználói folyamat szabályzatának létrehozása

A kulcs nélküli új OpenID Connect-identitásszolgáltatóként (OIDC) jelenik meg b2C identitásszolgáltatókkal.

- Nyissa meg a Azure AD B2C-bérlőt.

- A Szabályzatok területen válassza a Felhasználói folyamatok lehetőséget.

- Válassza az Új felhasználói folyamat lehetőséget.

- Válassza a Regisztráció és bejelentkezés lehetőséget.

- Válasszon egy verziót.

- Válassza a Létrehozás lehetőséget.

- Adja meg a szabályzat nevét .

- Az Identitásszolgáltatók szakaszban válassza ki a létrehozott kulcs nélküli identitásszolgáltatót.

- Adjon meg egy nevet.

- Válassza ki a létrehozott identitásszolgáltatót.

- Adjon meg egy e-mail-címet. Az Azure nem irányítja át a bejelentkezést a Kulcs nélkülire; megjelenik egy képernyő egy felhasználói beállítással.

- Hagyja meg a Többtényezős hitelesítés mezőt.

- Válassza a Feltételes hozzáférési szabályzatok kényszerítése lehetőséget.

- A Felhasználói attribútumok és jogkivonat jogcímek területen az Attribútum összegyűjtése beállításnál válassza Email Cím lehetőséget.

- Adjon hozzá felhasználói attribútumokat, Microsoft Entra azonosító által gyűjtött jogcímekkel Azure AD B2C visszatér az ügyfélalkalmazáshoz.

- Válassza a Létrehozás lehetőséget.

- Válassza ki az új Felhasználói folyamatot.

- A bal oldali panelen válassza az Alkalmazásjogcímek lehetőséget.

- A Beállítások területen jelölje be az e-mail jelölőnégyzetet.

- Kattintson a Mentés gombra.

A felhasználói folyamat tesztelése

- Nyissa meg a Azure AD B2C-bérlőt.

- A Szabályzatok területen válassza az Identity Experience Framework lehetőséget.

- Válassza ki a létrehozott SignUpSignIn elemet.

- Válassza a Felhasználói folyamat futtatása lehetőséget.

- Az Alkalmazás mezőben válassza ki a regisztrált alkalmazást (a példa a JWT).

- A Válasz URL-cím mezőben válassza ki az átirányítási URL-címet.

- Válassza a Felhasználói folyamat futtatása lehetőséget.

- Fejezze be a regisztrációs folyamatot, és hozzon létre egy fiókot.

- A felhasználói attribútum létrehozása után a rendszer meghívja a kulcs nélkülit a folyamat során.

Ha a folyamat hiányos, győződjön meg arról, hogy a felhasználó a könyvtárba van mentve, vagy nincs mentve.