A megbízhatósági kapcsolatok működése erdők esetén az Active Directoryban

Active Directory tartományi szolgáltatások (AD DS) több tartomány vagy erdő biztonságát biztosítja tartomány- és erdőmegbízhatósági kapcsolatokon keresztül. Mielőtt hitelesítést végezhetne a megbízhatósági kapcsolatok között, a Windowsnak először ellenőriznie kell, hogy a felhasználó, számítógép vagy szolgáltatás által kért tartomány megbízhatósági kapcsolatban áll-e a kérelmező fiók tartományával.

A megbízhatósági kapcsolat ellenőrzéséhez a Windows biztonsági rendszer kiszámítja a megbízhatósági útvonalat a kérést fogadó kiszolgáló tartományvezérlője (DC) és a tartományvezérlő között a kérelmező fiók tartományában.

Az AD DS és a Windows elosztott biztonsági modell által biztosított hozzáférés-vezérlési mechanizmusok környezetet biztosítanak a tartomány- és erdőmegbízhatóságok működéséhez. Ahhoz, hogy ezek a megbízhatósági kapcsolatok megfelelően működjenek, minden erőforrásnak vagy számítógépnek rendelkeznie kell egy közvetlen megbízhatósági elérési útmal abban a tartományban, amelyben található.

A megbízhatósági útvonalat a Net Logon szolgáltatás egy hitelesített távoli eljáráshívási (RPC) kapcsolattal valósítja meg a megbízható tartományi szolgáltatóval. A biztonságos csatorna más AD DS-tartományokra is kiterjed a tartományok közötti megbízhatósági kapcsolatokon keresztül. Ez a biztonságos csatorna biztonsági információk beszerzésére és ellenőrzésére szolgál, beleértve a felhasználók és csoportok biztonsági azonosítóit (SID-ket).

Megjegyzés:

A Domain Services több erdőszintű megbízhatósági irányt támogat, beleértve a kétirányú megbízhatósági kapcsolatokat és az egyirányú megbízhatóságokat, amelyek bejövő vagy kimenőek is lehetnek.

A tartományi szolgáltatásokra vonatkozó megbízhatósági kapcsolatokról az erdő fogalmait és funkcióit ismertető cikkben olvashat.

A tartományi szolgáltatások megbízhatósági szolgáltatásainak használatának megkezdéséhez hozzon létre egy felügyelt tartományt, amely erdőmegbízhatóságokat használ.

Kapcsolati folyamatok megbízhatósága

A bizalmi kapcsolatokon keresztüli biztonságos kommunikáció folyamata határozza meg a megbízhatóság rugalmasságát. A megbízhatósági kapcsolat létrehozásának vagy konfigurálása határozza meg, hogy a kommunikáció milyen mértékben terjed ki az erdőkben vagy az erdőkben.

A bizalmi kapcsolatok közötti kommunikáció áramlását a megbízhatóság iránya határozza meg. A bizalmi kapcsolatok lehetnek egyirányúak vagy kétirányúak, és tranzitívak vagy nem tranzitívak is lehetnek.

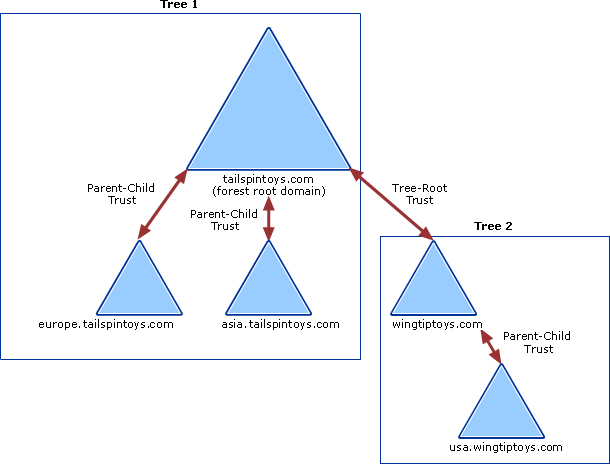

Az alábbi ábrán látható, hogy az 1. és a 2. fa összes tartománya alapértelmezés szerint tranzitív megbízhatósági kapcsolatokkal rendelkezik. Ennek eredményeképpen az 1. fa felhasználói hozzáférhetnek a 2. fa tartományaiban lévő erőforrásokhoz, a 2. fa felhasználói pedig hozzáférhetnek az 1. fa erőforrásaihoz, ha a megfelelő engedélyek vannak hozzárendelve az erőforráshoz.

Egyirányú és kétirányú megbízhatósági kapcsolatok

A megbízhatósági kapcsolatok lehetővé teszik az erőforrásokhoz való hozzáférést egyirányú vagy kétirányú lehet.

Az egyirányú megbízhatóság egy két tartomány között létrehozott egyirányú hitelesítési útvonal. Az A tartomány és a B tartomány közötti egyirányú megbízhatóság esetén az A tartomány felhasználói hozzáférhetnek a B tartomány erőforrásaihoz. A B tartomány felhasználói azonban nem férhetnek hozzá az A tartomány erőforrásaihoz.

Az egyirányú megbízhatósági kapcsolatok némelyike nem tranzitív vagy tranzitív lehet a létrehozott megbízhatóság típusától függően.

Kétirányú megbízhatóság esetén az A tartomány megbízik a B tartományban, a B tartomány pedig az A tartományban. Ez a konfiguráció azt jelenti, hogy a hitelesítési kérések mindkét irányban átadhatók a két tartomány között. Néhány kétirányú kapcsolat nem tranzitív vagy tranzitív lehet a létrehozott megbízhatóság típusától függően.

A helyszíni AD DS-erdőben lévő összes tartománymegbízhatóság kétirányú, tranzitív megbízhatósági kapcsolat. Új gyermektartomány létrehozásakor a rendszer automatikusan kétirányú, tranzitív megbízhatósági kapcsolatot hoz létre az új gyermektartomány és a szülőtartomány között.

Tranzitív és nem tranzitív megbízhatóságok

A tranzitivitás határozza meg, hogy a megbízhatósági kapcsolat kiterjeszthető-e azon a két tartományon kívül, amellyel létrejött.

- A tranzitív megbízhatósági kapcsolat más tartományokkal való megbízhatósági kapcsolatok kiterjesztésére használható.

- A nem tranzitív megbízhatósági kapcsolatokkal megtagadhatja a más tartományokkal fennálló megbízhatósági kapcsolatokat.

Minden alkalommal, amikor új tartományt hoz létre egy erdőben, a rendszer automatikusan kétirányú, tranzitív megbízhatósági kapcsolatot hoz létre az új tartomány és annak szülőtartománya között. Ha gyermektartományokat ad hozzá az új tartományhoz, a megbízhatósági útvonal felfelé halad végig a tartományhierarchián, és kiterjeszti az új tartomány és a szülőtartomány között létrehozott kezdeti megbízhatósági útvonalat. A tranzitív megbízhatósági kapcsolatok a kialakult tartományfán keresztül haladnak felfelé, és tranzitív megbízhatósági viszonyokat hoznak létre a tartományfa összes tartománya között.

A hitelesítési kérelmek ezeket a megbízhatósági útvonalakat követik, így az erdő bármely tartományából származó fiókokat az erdő bármely más tartománya hitelesítheti. Egyetlen bejelentkezési folyamattal a megfelelő engedélyekkel rendelkező fiókok az erdő bármely tartományában hozzáférhetnek az erőforrásokhoz.

Erdőszintű megbízhatóságok

Az erdőmegbízhatóságok segítenek a szegmentált AD DS-infrastruktúrák kezelésében, valamint az erőforrásokhoz és más objektumokhoz való hozzáférés támogatásában több erdő között. Az erdőmegbízhatóságok hasznosak a szolgáltatók, az egyesülések vagy felvásárlások alatt álló vállalatok, az együttműködésen alapuló üzleti extranetek és az adminisztratív autonómia megoldását kereső vállalatok számára.

Az erdőmegbízhatóságok használatával összekapcsolhat két különböző erdőt egyirányú vagy kétirányú tranzitív megbízhatósági kapcsolat létrehozásához. Az erdőmegbízhatóság lehetővé teszi, hogy a rendszergazdák egyetlen megbízhatósági kapcsolattal összekapcsoljanak két AD DS-erdőt, hogy zökkenőmentes hitelesítési és engedélyezési élményt nyújtsanak az erdőkben.

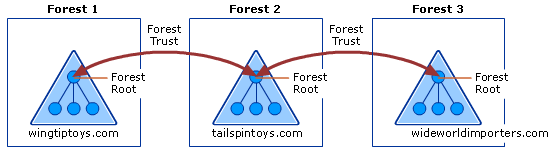

Az erdőszintű megbízhatósági kapcsolat csak egy erdő gyökértartománya és egy másik erdő gyökértartománya között hozható létre. Az erdőmegbízhatóságok csak két erdő között hozhatók létre, és nem terjeszthetők ki implicit módon egy harmadik erdőre. Ez a viselkedés azt jelenti, hogy ha az 1. erdő és a 2. erdő között erdőszintű megbízhatóság jön létre, és egy másik erdőszintű megbízhatóság jön létre a 2. erdő és a 3. erdő között, az 1. erdő nem rendelkezik implicit megbízhatósággal a 3. erdővel.

Az alábbi ábra két különálló erdőmegbízhatósági kapcsolatot mutat be egy szervezet három AD DS-erdője között.

Ez a példakonfiguráció a következő hozzáférést biztosítja:

- A Forest 2 felhasználói az 1. erdő vagy a 3. erdő bármely tartományában hozzáférhetnek az erőforrásokhoz

- A Forest 3 felhasználói a 2. erdő bármely tartományában hozzáférhetnek az erőforrásokhoz

- Az 1. erdő felhasználói a 2. erdő bármely tartományában hozzáférhetnek az erőforrásokhoz

Ez a konfiguráció nem teszi lehetővé, hogy az 1 . erdő felhasználói hozzáférjenek a 3 . erdő erőforrásaihoz, vagy fordítva. Ahhoz, hogy az 1 . és a 3 . erdő felhasználói megoszthatják az erőforrásokat, kétirányú tranzitív megbízhatósági kapcsolatot kell létrehozni a két erdő között.

Ha egyirányú erdőszintű megbízhatósági kapcsolat jön létre két erdő között, a megbízható erdő tagjai használhatják a megbízható erdőben található erőforrásokat. A megbízhatóság azonban csak egy irányban működik.

Ha például egyirányú, erdőszintű megbízhatóság jön létre az 1. erdő (a megbízható erdő) és a 2. erdő (a megbízható erdő) között:

- Az 1. erdő tagjai hozzáférhetnek a 2. erdőben található erőforrásokhoz.

- A Forest 2 tagjai nem férhetnek hozzá az 1. erdőben található erőforrásokhoz ugyanazzal a megbízhatósággal.

Fontos

A Microsoft Entra Domain Services több irányt is támogat az erdőmegbízhatóságok esetében.

Erdőmegbízhatósági követelmények

Az erdőszintű megbízhatóság létrehozása előtt ellenőriznie kell, hogy a megfelelő dns-infrastruktúrával rendelkezik-e. Az erdőmegbízhatóságok csak akkor hozhatók létre, ha az alábbi DNS-konfigurációk egyike érhető el:

Egyetlen gyökér DNS-kiszolgáló mindkét erdő DNS-névterének gyökér DNS-kiszolgálója – a gyökérzóna delegálásokat tartalmaz az egyes DNS-névterekhez, és az összes DNS-kiszolgáló gyökérmutatói közé tartozik a gyökér DNS-kiszolgáló.

Ha nincs megosztott gyökér DNS-kiszolgáló, és az egyes erdőbeli DNS-névterek gyökér DNS-kiszolgálói az egyes DNS-névterek dns-feltételes továbbítóival irányítják a lekérdezéseket a másik névtérben lévő nevekhez.

Fontos

Minden megbízható Microsoft Entra Domain Services-erdőnek ezt a DNS-konfigurációt kell használnia. Az erdő DNS-névterétől eltérő DNS-névtér üzemeltetése nem a Microsoft Entra Domain Services egyik funkciója. A feltételes továbbítók a megfelelő konfiguráció.

Ha nincs megosztott gyökér DNS-kiszolgáló, és az egyes erdőbeli DNS-névterek gyökér DNS-kiszolgálói dns-másodlagos DNS-zónákat használnak az egyes DNS-névterekben a másik névtérben lévő nevek lekérdezéseinek átirányítására.

Ha erdőszintű megbízhatóságot szeretne létrehozni az AD DS-ben, akkor a Tartomány Rendszergazda s csoport tagjának kell lennie (az erdő gyökértartományában) vagy az Active Directory Vállalati Rendszergazda s csoportjának. Minden megbízhatósághoz hozzá van rendelve egy jelszó, amelyet mindkét erdőben a rendszergazdáknak tudniuk kell. A nagyvállalati Rendszergazda tagjai mindkét erdőben egyszerre hozhatják létre a megbízhatósági kapcsolatot, és ebben a forgatókönyvben a rendszer automatikusan létrehoz és mindkét erdőhöz ír egy kriptográfiailag véletlenszerű jelszót.

A felügyelt tartományi erdő legfeljebb öt, egyirányú kimenő erdőmegbízhatóságot támogat a helyszíni erdőkben. A Microsoft Entra Domain Services kimenő erdőmegbízhatósága a Microsoft Entra felügyeleti központban jön létre. A bejövő erdőmegbízhatóságot egy felhasználónak kell konfigurálnia a helyi Active Directory korábban feljegyzett jogosultságokkal.

Folyamatok és interakciók megbízhatósága

Számos tartományközi és erdőközi tranzakció függ a tartomány- vagy erdőmegbízhatóságoktól a különböző feladatok elvégzéséhez. Ez a szakasz azokat a folyamatokat és interakciókat ismerteti, amelyek az erőforrások megbízhatósági kapcsolatokon keresztüli elérésekor fordulnak elő, és a hitelesítési javaslatok kiértékelése történik.

A hitelesítési javaslatok feldolgozásának áttekintése

Ha egy hitelesítésre irányuló kérelmet tartományra hivatkoznak, a tartomány tartományvezérlőjének meg kell határoznia, hogy létezik-e megbízhatósági kapcsolat azzal a tartománnyal, ahonnan a kérés származik. A megbízhatóság irányát, valamint azt, hogy a megbízhatóság tranzitív vagy nem tranzitív-e, azt is meg kell határozni, mielőtt hitelesíti a felhasználót a tartomány erőforrásainak eléréséhez. A megbízható tartományok közötti hitelesítési folyamat a használt hitelesítési protokolltól függően változik. A Kerberos V5- és NTLM-protokollok eltérő módon dolgozzák fel a tartományhoz való hitelesítéshez szükséges átirányításokat

Kerberos V5-javaslat feldolgozása

A Kerberos V5 hitelesítési protokoll a tartományvezérlők net-bejelentkezési szolgáltatásától függ az ügyfél-hitelesítési és engedélyezési információkhoz. A Kerberos-protokoll egy online kulcsterjesztési központhoz (KDC) és az Active Directory-fióktárolóhoz csatlakozik a munkamenetjegyekhez.

A Kerberos-protokoll emellett megbízhatósági kapcsolatokat használ a tartományok közötti jegyátadási szolgáltatásokhoz (TGS), valamint a privilege attribute certificates (PACs) hitelesítéséhez egy biztonságos csatornán. A Kerberos protokoll csak nem Windows-márkájú Kerberos-tartományokkal, például MIT Kerberos-tartományokkal végez tartományközi hitelesítést, és nem kell kommunikálnia a Net Logon szolgáltatással.

Ha az ügyfél a Kerberos V5-öt használja a hitelesítéshez, egy jegyet kér a céltartomány kiszolgálójára a fióktartományában lévő tartományvezérlőtől. A Kerberos KDC megbízható közvetítőként működik az ügyfél és a kiszolgáló között, és egy munkamenetkulcsot biztosít, amely lehetővé teszi a két fél számára, hogy hitelesítsék egymást. Ha a céltartomány eltér az aktuális tartománytól, a KDC egy logikai folyamatot követ annak megállapításához, hogy hivatkozható-e hitelesítési kérelem:

Az aktuális tartományt közvetlenül a kért kiszolgáló tartománya megbízhatónak minősíti?

- Ha igen, küldjön egy átirányítást az ügyfélnek a kért tartományra.

- Ha nem, lépjen a következő lépésre.

Létezik tranzitív megbízhatósági kapcsolat az aktuális tartomány és a következő tartomány között a megbízhatósági útvonalon?

- Ha igen, küldjön egy átirányítást az ügyfélnek a megbízhatósági útvonal következő tartományára.

- Ha nem, küldjön egy bejelentkezési megtagadott üzenetet az ügyfélnek.

NTLM-javaslatok feldolgozása

Az NTLM hitelesítési protokoll a tartományvezérlők net bejelentkezési szolgáltatásától függ az ügyfélhitelesítési és engedélyezési információk érdekében. Ez a protokoll hitelesíti a Kerberos-hitelesítést nem használó ügyfeleket. Az NTLM megbízhatósági kapcsolatokkal továbbítja a hitelesítési kérelmeket a tartományok között.

Ha az ügyfél NTLM-et használ a hitelesítéshez, a kezdeti hitelesítési kérelem közvetlenül az ügyféltől a céltartomány erőforrás-kiszolgálója felé halad. Ez a kiszolgáló kihívást jelent, amelyre az ügyfél válaszol. A kiszolgáló ezután elküldi a felhasználó válaszát a számítógépfiók tartományában lévő tartományvezérlőnek. Ez a tartományvezérlő ellenőrzi a felhasználói fiókot a biztonsági fiók adatbázisában.

Ha a fiók nem létezik az adatbázisban, a tartományvezérlő az alábbi logikával határozza meg, hogy hajtja-e végre az átmenő hitelesítést, továbbítja-e a kérést, vagy megtagadja-e a kérést:

Az aktuális tartomány közvetlen megbízhatósági kapcsolatban áll a felhasználó tartományával?

- Ha igen, a tartományvezérlő elküldi az ügyfél hitelesítő adatait a felhasználó tartományában lévő tartományvezérlőnek az átmenő hitelesítéshez.

- Ha nem, lépjen a következő lépésre.

Az aktuális tartomány tranzitív megbízhatósági kapcsolatban áll a felhasználó tartományával?

- Ha igen, adja át a hitelesítési kérést a következő tartománynak a megbízhatósági útvonalon. Ez a tartományvezérlő megismétli a folyamatot a felhasználó hitelesítő adatainak a saját biztonsági fiókok adatbázisában való ellenőrzésével.

- Ha nem, küldjön egy bejelentkezési üzenetet az ügyfélnek.

Kerberos-alapú hitelesítési kérelmek feldolgozása erdőszintű megbízhatósági kapcsolatokon keresztül

Ha két erdőhöz erdőmegbízhatóság csatlakozik, a Kerberos V5- vagy NTLM-protokollok használatával végrehajtott hitelesítési kérések irányíthatók az erdők között, hogy hozzáférést biztosítsanak mindkét erdő erőforrásaihoz.

Az erdőmegbízhatóság első létrehozásakor minden erdő összegyűjti a partnererdőben található összes megbízható névteret, és az adatokat egy megbízható tartományobjektumban tárolja. A megbízható névterek közé tartoznak a tartományfanevek, a felhasználónév (UPN) utótagjai, a szolgáltatásnév (SPN) utótagjai, valamint a biztonsági azonosító (SID) névterei, amelyeket a másik erdőben használnak. A TDO-objektumok replikálódnak a globális katalógusba.

Megjegyzés:

A megbízhatósági kapcsolatok alternatív UPN-utótagjai nem támogatottak. Ha egy helyszíni tartomány ugyanazt az UPN-utótagot használja, mint a Domain Services, a bejelentkezéshez sAMAccountName nevet kell használnia.

Mielőtt a hitelesítési protokollok követni tudják az erdő megbízhatósági útvonalát, az erőforrás-számítógép egyszerű szolgáltatásnevét (SPN) fel kell oldani a másik erdőben található helyre. Az egyszerű szolgáltatásnév a következő nevek egyike lehet:

- A gazdagép DNS-neve.

- Egy tartomány DNS-neve.

- Egy szolgáltatáskapcsolati pont objektum megkülönböztető neve.

Amikor egy munkaállomás egy erdőben egy másik erdőben lévő erőforrás-számítógépen próbál hozzáférni az adatokhoz, a Kerberos-hitelesítési folyamat kapcsolatba lép a tartományvezérlővel egy szolgáltatásjegyért az erőforrás-számítógép egyszerű szolgáltatásnévével. Ha a tartományvezérlő lekérdezi a globális katalógust, és megállapítja, hogy az egyszerű szolgáltatásnév nincs ugyanabban az erdőben, mint a tartományvezérlő, a tartományvezérlő visszaküldi a szülőtartományra vonatkozó javaslatot a munkaállomásnak. Ezen a ponton a munkaállomás lekérdezi a szülőtartományt a szolgáltatásjegyhez, és addig követi az átirányítási láncot, amíg el nem éri azt a tartományt, ahol az erőforrás található.

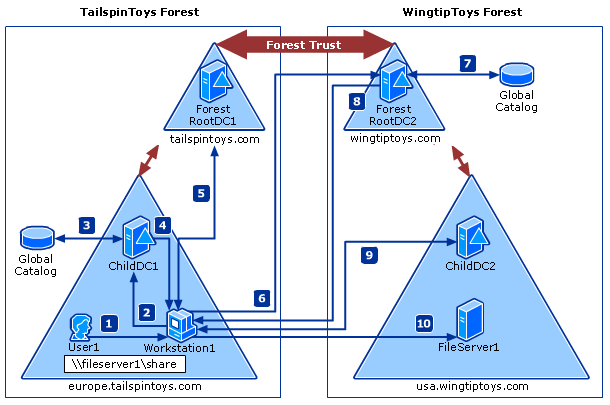

Az alábbi ábra és lépések részletes leírást nyújtanak a Kerberos hitelesítési folyamatról, amelyet akkor használnak, amikor a Windows rendszert futtató számítógépek egy másik erdőben található számítógépről próbálnak erőforrásokat elérni.

Az 1. felhasználó a europe.tailspintoys.com tartomány hitelesítő adataival jelentkezik be a Workstation1-be. A felhasználó ezután megpróbál hozzáférni egy megosztott erőforráshoz a FileServer1-en, amely a usa.wingtiptoys.com erdőben található.

A Workstation1 kapcsolatba lép a Kerberos KDC-sel a tartomány egyik tartományvezérlőjén, a ChildDC1-en, és szolgáltatási jegyet kér a FileServer1 SPN-hez.

A ChildDC1 nem találja az SPN-t a tartományadatbázisában, és lekérdezi a globális katalógust, hogy a tailspintoys.com erdőben található tartományok tartalmazzák-e ezt az egyszerű szolgáltatásnevet. Mivel a globális katalógus a saját erdőre korlátozódik, az egyszerű szolgáltatásnév nem található.

A globális katalógus ezután ellenőrzi az adatbázisát az erdővel létrehozott erdőmegbízhatóságokról. Ha megtalálta, összehasonlítja az erdő megbízható tartományobjektumában (TDO) felsorolt név utótagjait a cél egyszerű szolgáltatásnév utótagjával egyezés kereséséhez. Miután megtalálta az egyezést, a globális katalógus útválasztási tippet ad vissza a ChildDC1-hez.

Az útválasztási tippek segítenek a célerdő felé irányuló hitelesítési kérések közvetlen irányításában. A tippeket csak akkor használja a rendszer, ha az összes hagyományos hitelesítési csatorna, például a helyi tartományvezérlő, majd a globális katalógus nem talál egy egyszerű szolgáltatásnevet.

A ChildDC1 visszaküldi a szülőtartományára vonatkozó javaslatot a Workstation1-nek.

A Workstation1 a ForestRootDC1 (szülőtartománya) egyik tartományvezérlőjéhez fordul, hogy a wingtiptoys.com erdő gyökértartományában lévő tartományvezérlőre (ForestRootDC2) hivatkozzon.

A Workstation1 kapcsolatba lép a ForestRootDC2-sel az wingtiptoys.com erdőben a kért szolgáltatáshoz tartozó szolgáltatásjegyért.

A ForestRootDC2 kapcsolatba lép a globális katalógussal az egyszerű szolgáltatásnév megkereséséhez, a globális katalógus pedig megkeresi az egyszerű szolgáltatásnév egyezését, és visszaküldi a ForestRootDC2-nek.

A ForestRootDC2 ezután elküldi az átirányítást usa.wingtiptoys.com vissza a Workstation1-be.

A Workstation1 kapcsolatba lép a KDC-sel a ChildDC2-n, és egyezteti az 1. felhasználó jegyét a FileServer1 eléréséhez.

Miután a Workstation1 rendelkezik szolgáltatásjegyekkel, elküldi a szolgáltatásjegyet a FileServer1-nek, amely beolvassa a User1 biztonsági hitelesítő adatait, és ennek megfelelően létrehoz egy hozzáférési jogkivonatot.

Megbízható tartományobjektum

A szervezeten belüli minden tartomány- vagy erdőmegbízhatóságot egy megbízható tartományobjektum (TDO) képviseli, amelyet a rendszertároló a tartományán belül tárol.

TDO-tartalom

A TDO-ban található információk attól függően változnak, hogy a TDO-t tartományi megbízhatóság vagy erdőszintű megbízhatóság hozta-e létre.

A tartománymegbízhatóság létrehozásakor az olyan attribútumok, mint a DNS-tartománynév, a tartományi SID, a megbízhatóság típusa, a megbízhatósági tranzitivitás és a reciprok tartománynév a TDO-ban jelennek meg. Az erdőmegbízhatósági TDO-k további attribútumokat tárolnak a partnererdő összes megbízható névterének azonosításához. Ezek az attribútumok közé tartoznak a tartományfanevek, a felhasználónevek (UPN) utótagjai, a szolgáltatásnév (SPN) utótagjai és a biztonsági azonosító (SID) névterei.

Mivel a megbízhatóságok TDOs-ként vannak tárolva az Active Directoryban, az erdő összes tartománya ismeri az erdő teljes területén fennálló megbízhatósági kapcsolatokat. Hasonlóképpen, ha két vagy több erdő csatlakozik egy erdőmegbízhatóságon keresztül, az egyes erdők erdőgyökér-tartományai ismerik a megbízható erdők összes tartományában fennálló megbízhatósági kapcsolatokat.

TDO-jelszó módosítása

A megbízhatósági kapcsolat mindkét tartománya rendelkezik jelszóval, amelyet az Active Directory TDO-objektuma tárol. A fiókkarbantartási folyamat részeként a megbízható tartományvezérlő 30 naponta módosítja a TDO-ban tárolt jelszót. Mivel az összes kétirányú megbízhatóság valójában két egyirányú megbízhatósági kapcsolat, amelyek ellentétes irányba haladnak, a folyamat kétszer fordul elő a kétirányú megbízhatósági kapcsolatok esetében.

A megbízhatóságnak megbízható és megbízható oldala van. A megbízható oldalon bármilyen írható tartományvezérlő használható a folyamathoz. A megbízhatósági oldalon az PDC emulátor végrehajtja a jelszómódosítást.

Jelszó módosításához a tartományvezérlők a következő folyamatot hajtják végre:

A megbízható tartományban lévő elsődleges tartományvezérlő (PDC) emulátor új jelszót hoz létre. A megbízható tartományban lévő tartományvezérlő soha nem kezdeményezi a jelszó módosítását. Ezt mindig a megbízható tartomány PDC emulátora kezdeményezi.

A megbízható tartomány PDC-emulátora a TDO objektum OldPassword mezőjét az aktuális NewPassword mezőre állítja.

A megbízható tartományban lévő PDC-emulátor a TDO-objektum NewPassword mezőjét az új jelszóra állítja. Az előző jelszó másolatának megőrzése lehetővé teszi a régi jelszó visszaállítását, ha a megbízható tartomány tartományvezérlője nem kapja meg a módosítást, vagy ha a módosítás nem replikálódik az új megbízhatósági jelszót használó kérés végrehajtása előtt.

A megbízható tartomány PDC-emulátora távoli hívást kezdeményez a megbízható tartományban lévő tartományvezérlőhöz, és kéri, hogy állítsa be a jelszót a megbízhatósági fiókban az új jelszóra.

A megbízható tartomány tartományvezérlője az új jelszóra módosítja a megbízhatósági jelszót.

A megbízhatóság mindkét oldalán a rendszer replikálja a frissítéseket a tartomány többi tartományvezérlőjének. A megbízható tartományban a módosítás a megbízható tartományobjektum sürgős replikálását váltja ki.

A jelszó mindkét tartományvezérlőn módosul. A normál replikáció elosztja a TDO-objektumokat a tartomány többi tartományvezérlőjének. Előfordulhat azonban, hogy a megbízható tartomány tartományvezérlője anélkül módosítja a jelszót, hogy sikeresen frissítenének egy tartományvezérlőt a megbízható tartományban. Ez a forgatókönyv azért fordulhat elő, mert a jelszómódosítás feldolgozásához szükséges biztonságos csatorna nem hozható létre. Az is előfordulhat, hogy a megbízható tartomány tartományvezérlője a folyamat egy bizonyos pontján nem érhető el, és előfordulhat, hogy nem kapja meg a frissített jelszót.

Ha olyan helyzeteket szeretne kezelni, amikor a jelszómódosítást nem sikerült kommunikálni, a megbízható tartomány tartományvezérlője csak akkor módosítja az új jelszót, ha sikeresen hitelesítette (biztonságos csatornát állított be) az új jelszóval. Ez a viselkedés az oka annak, hogy a régi és az új jelszavak is a megbízható tartomány TDO objektumában vannak tárolva.

A jelszómódosítás csak akkor fejeződik be, ha a jelszóval történő hitelesítés sikeres. A régi, tárolt jelszó a biztonságos csatornán keresztül használható, amíg a megbízható tartomány tartományvezérlője nem kapja meg az új jelszót, így a szolgáltatás zavartalanul használható.

Ha az új jelszóval történő hitelesítés meghiúsul, mert a jelszó érvénytelen, a megbízható tartományvezérlő a régi jelszóval próbál hitelesíteni. Ha sikeresen hitelesíti a régi jelszót, 15 percen belül folytatja a jelszóváltoztatási folyamatot.

A megbízhatósági jelszófrissítéseket 30 napon belül replikálni kell a megbízhatóság mindkét oldalának tartományvezérlőire. Ha a megbízhatósági jelszó 30 nap után módosul, és egy tartományvezérlő csak az N-2 jelszavával rendelkezik, nem használhatja a megbízhatósági oldalt, és nem hozhat létre biztonságos csatornát a megbízható oldalon.

A megbízhatósági kapcsolatok által használt hálózati portok

Mivel a megbízhatóságokat különböző hálózati határokon kell üzembe helyezni, előfordulhat, hogy egy vagy több tűzfalra is át kell terjedniük. Ebben az esetben megbízhat a tűzfalon keresztüli forgalomban, vagy megnyithat bizonyos portokat a tűzfalon, hogy a forgalom áthaladhasson.

Fontos

Active Directory tartományi szolgáltatások nem támogatja az Active Directory RPC-forgalom meghatározott portokra való korlátozását.

Olvassa el a Windows Server 2008 és újabb verziók szakaszát a Microsoft ügyfélszolgálata Cikk: Tűzfal konfigurálása Active Directory-tartományokhoz és megbízhatósági kapcsolatokhoz az erdőszintű megbízhatósághoz szükséges portok megismeréséhez.

Támogató szolgáltatások és eszközök

A megbízhatóság és a hitelesítés támogatásához további funkciókat és felügyeleti eszközöket is használunk.

Net Logon

A Net Logon szolgáltatás biztonságos csatornát tart fenn Egy Windows-alapú számítógépről egy tartományvezérlőre. A következő megbízhatósági folyamatokban is használják:

Megbízhatóság beállítása és kezelése – A Net Logon segít a megbízhatósági jelszavak fenntartásában, a megbízhatósági adatok gyűjtésében és a megbízhatósági adatok hitelesítésében az LSA-folyamat és az TDO használatával.

Az erdőmegbízhatóságok esetében a megbízhatósági adatok közé tartozik az Erdőmegbízhatósági adatok (FTInfo) rekord, amely tartalmazza a megbízható erdő által kezelendő névterek készletét, és egy olyan mezővel van megjelölve, amely jelzi, hogy az egyes jogcímeket a megbízható erdő megbízhatónak minősíti-e.

Hitelesítés – Biztonságos csatornán keresztül biztosítja a felhasználói hitelesítő adatokat egy tartományvezérlőnek, és visszaadja a felhasználó tartományi azonosítóit és felhasználói jogosultságait.

Tartományvezérlő helye – Segít megtalálni vagy megtalálni a tartományvezérlőket egy tartományban vagy a tartományok között.

Átmenő érvényesítés – A más tartományok felhasználóinak hitelesítő adatait a Net Logon dolgozza fel. Ha egy megbízható tartománynak ellenőriznie kell egy felhasználó identitását, a felhasználó hitelesítő adatait a Net Logonon keresztül továbbítja a megbízható tartománynak ellenőrzés céljából.

Privilege Attribute Certificate (PAC) ellenőrzése – Ha a Kerberos protokollt hitelesítésre használó kiszolgálónak egy szolgáltatásjegyben ellenőriznie kell a PAC-t, a pacienst elküldi a biztonságos csatornán keresztül a tartományvezérlőnek ellenőrzés céljából.

Helyi biztonsági szervezet

A helyi biztonsági hatóság (LSA) egy védett alrendszer, amely a rendszer helyi biztonságának minden aspektusáról biztosít információt. A helyi biztonsági szabályzatként ismert LSA különböző szolgáltatásokat biztosít a nevek és azonosítók közötti fordításhoz.

Az LSA biztonsági alrendszer kernel módban és felhasználói módban is biztosít szolgáltatásokat az objektumokhoz való hozzáférés ellenőrzéséhez, a felhasználói jogosultságok ellenőrzéséhez és az auditüzenetek generálásához. Az LSA felelős a megbízható vagy nem megbízható tartományokban található szolgáltatások által bemutatott összes munkamenetjegy érvényességének ellenőrzéséért.

Felügyeleti eszközök

Rendszergazda istratorok Active Directory-tartomány és megbízhatósági kapcsolatok, Netdom és Nltest használatával tehetnek közzé, hozhatnak létre, távolíthatnak el vagy módosíthatnak megbízhatósági adatokat.

- Active Directory-tartomány és megbízhatósági kapcsolatok a Microsoft Felügyeleti konzol (MMC), amely a tartománymegbízhatóságok, a tartomány- és erdőfunkciók, valamint a felhasználónév utótagjai felügyeletére szolgál.

- A Netdom és az Nltest parancssori eszközeivel megkeresheti, megjelenítheti, létrehozhatja és kezelheti a megbízhatóságokat. Ezek az eszközök közvetlenül kommunikálnak az LSA-szolgáltatóval egy tartományvezérlőn.

További lépések

A felügyelt tartományok erdőszintű megbízhatósági kapcsolattal történő létrehozásáról a Domain Services által felügyelt tartomány létrehozása és konfigurálása című témakörben olvashat. Ezután létrehozhat egy helyszíni tartományra irányuló kimenő erdőmegbízhatóságot.