Oktatóanyag: Windows Server rendszerű virtuális gép csatlakoztatása felügyelt Microsoft Entra Domain Services-tartományhoz

A Microsoft Entra Domain Services olyan felügyelt tartományi szolgáltatásokat biztosít, mint a tartományhoz való csatlakozás, a csoportházirend, az LDAP, a Kerberos/NTLM-hitelesítés, amely teljes mértékben kompatibilis a Windows Server Active Directoryval. A Domain Services által felügyelt tartományokkal tartománycsatlakozási szolgáltatásokat és felügyeletet biztosíthat az Azure-beli virtuális gépek (VM-ek) számára. Ez az oktatóanyag bemutatja, hogyan hozhat létre Windows Server rendszerű virtuális gépet, majd csatlakozhat egy felügyelt tartományhoz.

Ebben az oktatóanyagban az alábbiakkal fog megismerkedni:

- Windows Server rendszerű virtuális gép létrehozása

- A Windows Server virtuális gép Csatlakozás Egy Azure-beli virtuális hálózatra

- A virtuális gép csatlakoztatása a felügyelt tartományhoz

Ha nem rendelkezik Azure-előfizetéssel, a kezdés előtt hozzon létre egy fiókot .

Előfeltételek

Az oktatóanyag elvégzéséhez a következő erőforrásokra van szüksége:

- Aktív Azure-előfizetés.

- Ha nem rendelkezik Azure-előfizetéssel, hozzon létre egy fiókot.

- Az előfizetéséhez társított Microsoft Entra-bérlő, amely egy helyszíni vagy egy csak felhőalapú címtárral van szinkronizálva.

- Szükség esetén hozzon létre egy Microsoft Entra-bérlőt, vagy rendelje hozzá az Azure-előfizetést a fiókjához.

- A Microsoft Entra Domain Services által felügyelt tartomány engedélyezve és konfigurálva van a Microsoft Entra-bérlőben.

- A felügyelt tartomány részét képező felhasználói fiók.

- Győződjön meg arról, hogy a Microsoft Entra Csatlakozás jelszókivonat-szinkronizálás vagy önkiszolgáló jelszó-visszaállítás megtörtént, hogy a fiók bejelentkezhessen a felügyelt tartományba.

- A Domain Services virtuális hálózatában üzembe helyezett Azure Bastion-gazdagép.

- Szükség esetén hozzon létre egy Azure Bastion-gazdagépet.

Ha már rendelkezik tartományhoz csatlakoztatni kívánt virtuális géppel, ugorjon a szakaszra a virtuális gép felügyelt tartományhoz való csatlakoztatásához.

Jelentkezzen be a Microsoft Entra felügyeleti központba

Ebben az oktatóanyagban egy Windows Server rendszerű virtuális gépet hoz létre a felügyelt tartományhoz való csatlakozáshoz a Microsoft Entra felügyeleti központ használatával. Első lépésként jelentkezzen be a Microsoft Entra felügyeleti központjába.

Hozzon létre egy Windows Server virtuális gépet

Ha meg szeretné tudni, hogyan csatlakozhat egy számítógéphez egy felügyelt tartományhoz, hozzon létre egy Windows Server rendszerű virtuális gépet. Ez a virtuális gép egy Azure-beli virtuális hálózathoz csatlakozik, amely kapcsolatot biztosít a felügyelt tartományhoz. A felügyelt tartományhoz való csatlakozás folyamata ugyanaz, mint egy normál helyi Active Directory Domain Services-tartományhoz való csatlakozás.

Ha már rendelkezik tartományhoz csatlakoztatni kívánt virtuális géppel, ugorjon a szakaszra a virtuális gép felügyelt tartományhoz való csatlakoztatásához.

A Microsoft Entra Felügyeleti központ menüjében vagy a Kezdőlapon válassza az Erőforrás létrehozása lehetőséget.

A virtuális gép alatt kattintson a Létrehozás gombra.

Az Alapszintű beállítások ablakban konfigurálja ezeket a beállításokat a virtuális géphez. Más beállításokhoz használja az alapértelmezett értékeket.

Paraméter Ajánlott érték Erőforráscsoport Erőforráscsoport (például myResourceGroup) kiválasztása vagy létrehozása Virtuális gép neve Adja meg a virtuális gép nevét, például a myVM-et Régió Válassza ki azt a régiót, amelyben létre szeretné hozni a virtuális gépet, például az USA keleti régiójában Kép Windows Server-verzió kiválasztása Felhasználónév Adja meg a virtuális gépen létrehozandó helyi rendszergazdai fiók (például azureuser) felhasználónevét Jelszó Adjon meg egy biztonságos jelszót, majd erősítse meg, hogy a helyi rendszergazda létrehozhasson egy biztonságos jelszót a virtuális gépen. Ne adja meg a tartományi felhasználói fiók hitelesítő adatait. A Windows LAPS nem támogatott. Az Azure-ban létrehozott virtuális gépek alapértelmezés szerint RDP használatával érhetők el az internetről. Ha az RDP engedélyezve van, valószínű, hogy automatikus bejelentkezési támadások történnek, amelyek letilthatják az olyan gyakori nevű fiókokat, mint például a rendszergazda vagy a rendszergazda , mert több sikertelen egymást követő bejelentkezési kísérlet történt.

Az RDP csak akkor engedélyezhető, ha szükséges, és engedélyezett IP-tartományokra korlátozódik. Ez a konfiguráció segít javítani a virtuális gép biztonságát, és csökkenti a potenciális támadási területet. Vagy hozzon létre és használjon olyan Azure Bastion-gazdagépet, amely csak a Microsoft Entra felügyeleti központon keresztül teszi lehetővé a hozzáférést TLS-en keresztül. Az oktatóanyag következő lépésében egy Azure Bastion-gazdagépet használ a virtuális géphez való biztonságos csatlakozáshoz.

A Nyilvános bejövő portok területen válassza a Nincs lehetőséget.

Ha elkészült, válassza a Tovább: Lemezek lehetőséget.

Az operációsrendszer-lemeztípus legördülő menüjében válassza a Standard SSD, majd a Tovább: Hálózatkezelés lehetőséget.

A virtuális gépnek csatlakoznia kell egy Azure-beli virtuális hálózati alhálózathoz, amely képes kommunikálni azzal az alhálózattal, amelybe a felügyelt tartomány telepítve van. Javasoljuk, hogy egy felügyelt tartományt a saját dedikált alhálózatába helyezzünk üzembe. Ne helyezze üzembe a virtuális gépet ugyanabban az alhálózatban, mint a felügyelt tartomány.

A virtuális gép üzembe helyezésének és a megfelelő virtuális hálózati alhálózathoz való csatlakozásnak két fő módja van:

- Hozzon létre vagy válasszon ki egy meglévő alhálózatot ugyanabban a virtuális hálózatban, amelyben a felügyelt tartomány telepítve van.

- Válasszon ki egy alhálózatot egy Azure-beli virtuális hálózatban, amely azure-beli virtuális hálózatok közötti társviszony-létesítéssel csatlakozik hozzá.

Ha olyan virtuális hálózati alhálózatot választ ki, amely nem csatlakozik a felügyelt tartomány alhálózatához, nem csatlakoztathatja a virtuális gépet a felügyelt tartományhoz. Ebben az oktatóanyagban hozzunk létre egy új alhálózatot az Azure-beli virtuális hálózaton.

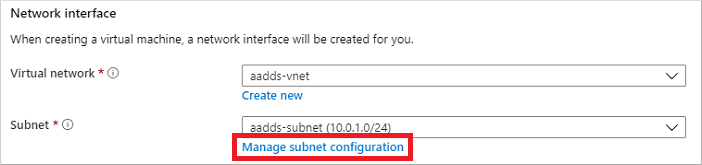

A Hálózatkezelés panelen válassza ki azt a virtuális hálózatot, amelyben a felügyelt tartomány üzembe van helyezve, például aaads-vnet

Ebben a példában a meglévő aaads-alhálózat látható, amelyhez a felügyelt tartomány kapcsolódik. Ne csatlakoztassa a virtuális gépet ehhez az alhálózathoz. Ha alhálózatot szeretne létrehozni a virtuális géphez, válassza az Alhálózat-konfiguráció kezelése lehetőséget.

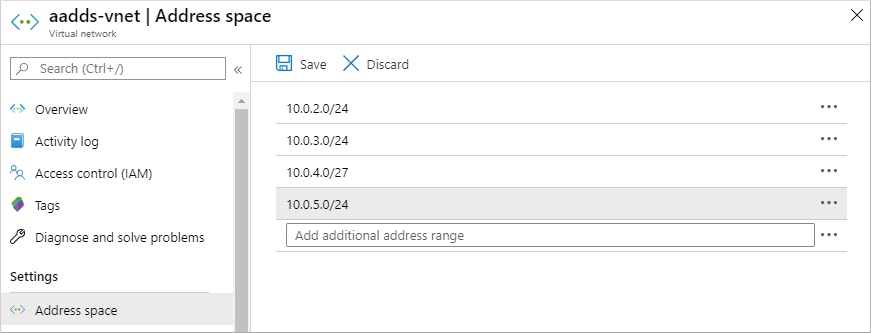

A virtuális hálózat ablakának bal oldali menüjében válassza a Címtér lehetőséget. A virtuális hálózat egyetlen 10.0.2.0/24 címtérrel jön létre, amelyet az alapértelmezett alhálózat használ. Más alhálózatok is létezhetnek, például számítási feladatokhoz vagy az Azure Bastionhoz.

Adjon hozzá egy további IP-címtartományt a virtuális hálózathoz. A címtartomány mérete és a ténylegesen használandó IP-címtartomány a már üzembe helyezett egyéb hálózati erőforrásoktól függ. Az IP-címtartomány nem lehet átfedésben az Azure-ban vagy a helyszíni környezetben meglévő címtartományokkal. Győződjön meg arról, hogy az IP-címtartomány elég nagy ahhoz a virtuális géphez, amelyet az alhálózaton üzembe kíván helyezni.

Az alábbi példában egy további, 10.0.5.0/24 IP-címtartományt adunk hozzá. Ha elkészült, válassza a Mentés lehetőséget.

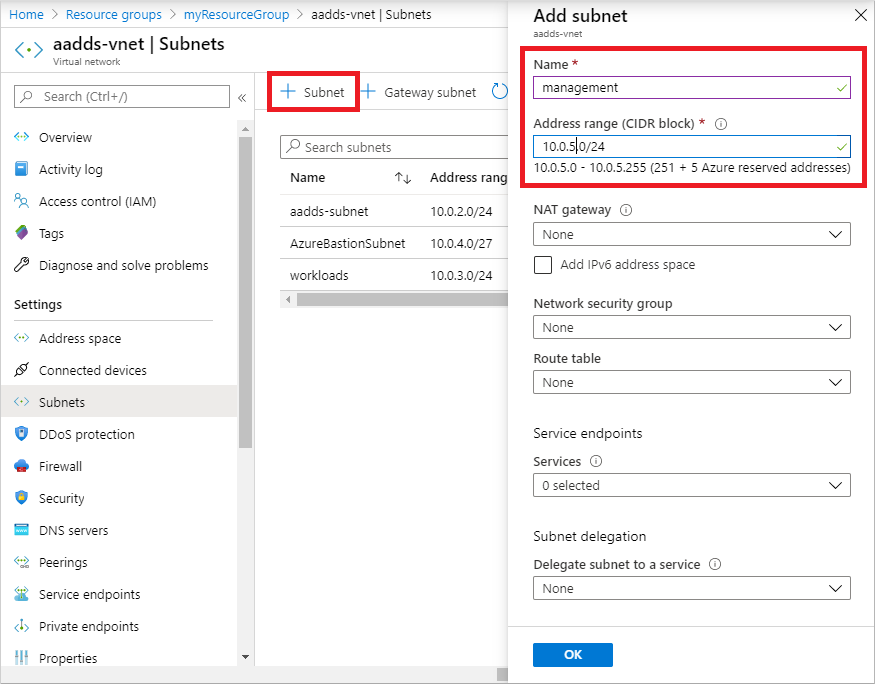

Ezután a virtuális hálózat ablakának bal oldali menüjében válassza az Alhálózatok lehetőséget, majd az alhálózat hozzáadásához válassza az + Alhálózat lehetőséget.

Válassza a + Alhálózat lehetőséget, majd adjon meg egy nevet az alhálózatnak, például a felügyeletnek. Adjon meg egy címtartományt (CIDR-blokk), például 10.0.5.0/24. Győződjön meg arról, hogy ez az IP-címtartomány nem fedi egymást más meglévő Azure- vagy helyszíni címtartományokkal. Hagyja meg a többi beállítást alapértelmezett értékként, majd kattintson az OK gombra.

Az alhálózat létrehozása néhány másodpercet vesz igénybe. Miután létrejött, válassza az X lehetőséget az alhálózat ablakának bezárásához.

A Hálózatkezelés panelen a virtuális gép létrehozásához válassza ki a legördülő menüben létrehozott alhálózatot, például a felügyeletet. Győződjön meg arról, hogy a megfelelő alhálózatot választja, és nem helyezi üzembe a virtuális gépet ugyanabban az alhálózatban, mint a felügyelt tartomány.

Nyilvános IP-cím esetén válassza a Nincs lehetőséget a legördülő menüben. Mivel ebben az oktatóanyagban az Azure Bastiont használja a felügyelethez való csatlakozáshoz, nincs szükség a virtuális géphez hozzárendelt nyilvános IP-címre.

Hagyja meg a többi beállítást alapértelmezett értékként, majd válassza a Felügyelet lehetőséget.

Állítsa ki a rendszerindítási diagnosztikát. Hagyja meg a többi beállítást alapértelmezett értékként, majd válassza a Véleményezés + létrehozás lehetőséget.

Tekintse át a virtuális gép beállításait, majd válassza a Létrehozás lehetőséget.

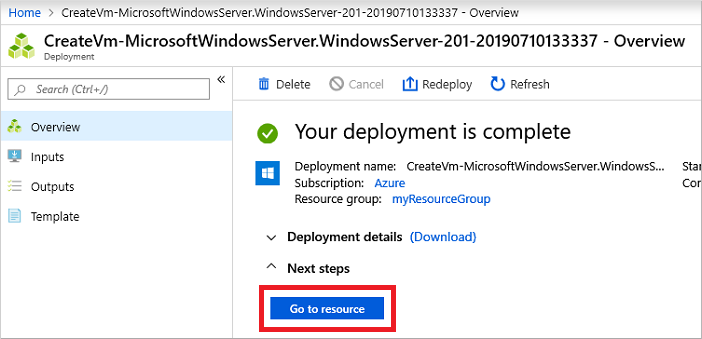

A virtuális gép létrehozása néhány percet vesz igénybe. A Microsoft Entra felügyeleti központ megjeleníti az üzembe helyezés állapotát. Ha a virtuális gép elkészült, válassza az Erőforrás megnyitása lehetőséget.

Csatlakozás a Windows Server rendszerű virtuális gépre

A virtuális gépekhez való biztonságos csatlakozáshoz használjon egy Azure Bastion-gazdagépet. Az Azure Bastion használatával a rendszer egy felügyelt gazdagépet helyez üzembe a virtuális hálózatban, és webes RDP- vagy SSH-kapcsolatokat biztosít a virtuális gépekhez. A virtuális gépekhez nincs szükség nyilvános IP-címekre, és nem kell megnyitnia a hálózati biztonsági csoport szabályait a külső távoli forgalomhoz. A böngészőből a Microsoft Entra felügyeleti központ használatával csatlakozhat virtuális gépekhez. Szükség esetén hozzon létre egy Azure Bastion-gazdagépet.

Ha Bastion-gazdagépet szeretne használni a virtuális géphez való csatlakozáshoz, hajtsa végre a következő lépéseket:

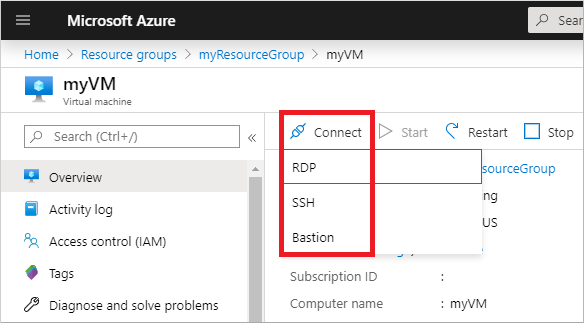

A virtuális gép Áttekintés paneljén válassza a Csatlakozás, majd a Bastion lehetőséget.

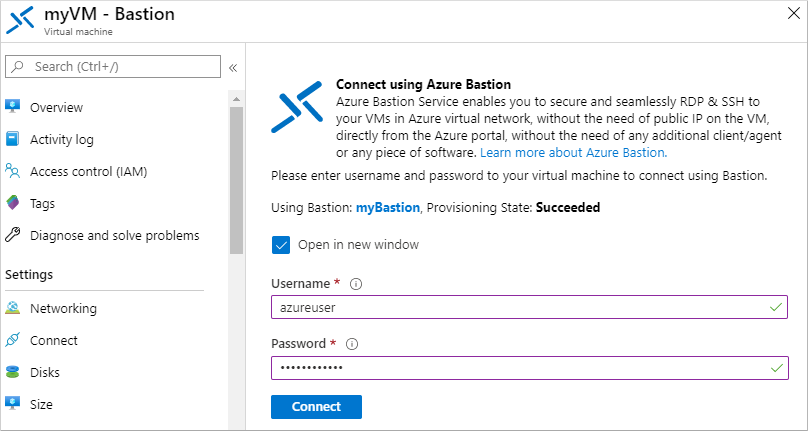

Adja meg az előző szakaszban megadott virtuális gép hitelesítő adatait, majd válassza a Csatlakozás.

Ha szükséges, engedélyezze a webböngészőnek, hogy előugró ablakokat nyisson meg a Bastion-kapcsolat megjelenítéséhez. A virtuális géphez való csatlakozás néhány másodpercet vesz igénybe.

A virtuális gép csatlakoztatása a felügyelt tartományhoz

A virtuális gép létrehozásával és az Azure Bastion használatával létrehozott webes RDP-kapcsolattal most csatlakozzunk a Windows Server virtuális géphez a felügyelt tartományhoz. Ez a folyamat megegyezik egy normál helyi Active Directory Domain Services-tartományhoz csatlakozó számítógéppel.

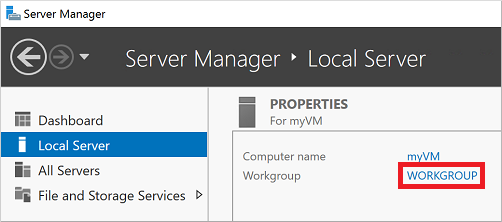

Ha Kiszolgálókezelő alapértelmezés szerint nem nyílik meg a virtuális gépre való bejelentkezéskor, válassza a Start menüt, majd válassza a Kiszolgálókezelő.

A Kiszolgálókezelő ablak bal oldali ablaktábláján válassza a Helyi kiszolgáló lehetőséget. A jobb oldali panel Tulajdonságok csoportjában válassza a Munkacsoport lehetőséget.

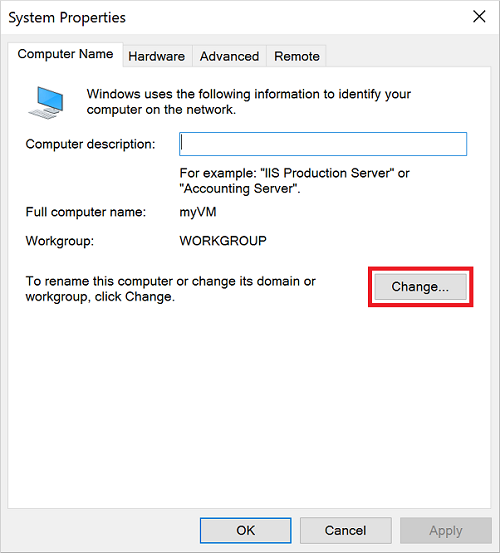

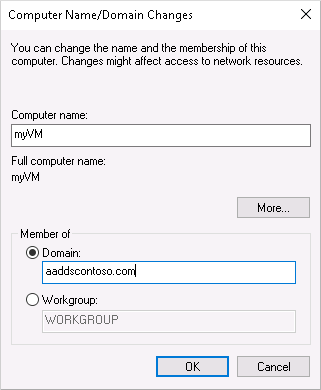

A Rendszer tulajdonságai ablakban válassza a Módosítás lehetőséget a felügyelt tartományhoz való csatlakozáshoz.

A Tartomány mezőben adja meg a felügyelt tartomány nevét(például aaddscontoso.com), majd kattintson az OK gombra.

Adja meg a tartomány hitelesítő adatait a tartományhoz való csatlakozáshoz. Adja meg a felügyelt tartomány részét képező felhasználó hitelesítő adatait. A fióknak a felügyelt tartományhoz vagy a Microsoft Entra-bérlőhöz kell tartoznia – a Microsoft Entra-bérlőhöz társított külső címtárakból származó fiókok nem tudnak megfelelően hitelesíteni a tartományhoz való csatlakozás során.

A fiók hitelesítő adatai az alábbi módok egyikével adhatók meg:

- UPN formátum (ajánlott) – Adja meg a felhasználói fiók egyszerű neve (UPN) utótagját a Microsoft Entra ID-ban konfigurált módon. A contosoadmin felhasználó UPN-utótagja például a következő.

contosoadmin@aaddscontoso.onmicrosoft.comVan néhány gyakori használati eset, amikor az UPN formátum megbízhatóan használható a tartományba való bejelentkezéshez a SAMAccountName formátum helyett:- Ha egy felhasználó UPN-előtagja hosszú , például deehasareallylongname, a SAMAccountName automatikusan létrejön.

- Ha több felhasználó rendelkezik ugyanazzal az UPN-előtaggal a Microsoft Entra-bérlőben(például dee), akkor előfordulhat, hogy a SAMAccountName formátuma automatikusan létrejön.

- SAMAccountName formátum – Adja meg a fiók nevét SAMAccountName formátumban. A felhasználói contosoadmin SAMAccountName neve például az lenne

AADDSCONTOSO\contosoadmin.

- UPN formátum (ajánlott) – Adja meg a felhasználói fiók egyszerű neve (UPN) utótagját a Microsoft Entra ID-ban konfigurált módon. A contosoadmin felhasználó UPN-utótagja például a következő.

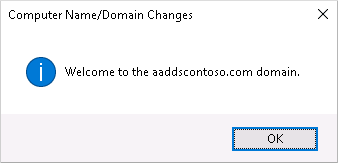

A felügyelt tartományhoz való csatlakozás néhány másodpercet vesz igénybe. Ha elkészült, a következő üzenet üdvözli Önt a tartományban:

A folytatáshoz kattintson az OK gombra .

A felügyelt tartományhoz való csatlakozás folyamatának befejezéséhez indítsa újra a virtuális gépet.

Tipp.

A Virtuális gépek tartományhoz való csatlakoztatása a PowerShell használatával a Számítógép hozzáadása parancsmaggal történik. Az alábbi példa csatlakozik az AADDSCONTOSO tartományhoz, majd újraindítja a virtuális gépet. Amikor a rendszer kéri, adja meg a felügyelt tartomány részét képező felhasználó hitelesítő adatait:

Add-Computer -DomainName AADDSCONTOSO -Restart

Ha tartományhoz szeretne csatlakoztatni egy virtuális gépet anélkül, hogy csatlakozna hozzá, és manuálisan konfigurálja a kapcsolatot, használhatja a Set-AzVmAdDomainExtension Azure PowerShell-parancsmagot.

A Windows Server rendszerű virtuális gép újraindítása után a felügyelt tartományban alkalmazott házirendek le lesznek küldve a virtuális gépre. Most már a megfelelő tartományi hitelesítő adatokkal is bejelentkezhet a Windows Server rendszerű virtuális gépre.

Az erőforrások eltávolítása

A következő oktatóanyagban ezzel a Windows Server rendszerű virtuális géppel telepítheti a felügyelt tartomány felügyeletét lehetővé tevő felügyeleti eszközöket. Ha nem szeretné folytatni ezt az oktatóanyag-sorozatot, tekintse át az alábbi tisztítási lépéseket a virtuális gép törléséhez. Ellenkező esetben folytassa a következő oktatóanyagban.

A virtuális gép csatlakoztatásának megszüntetése a felügyelt tartományból

Ha el szeretné távolítani a virtuális gépet a felügyelt tartományból, kövesse újra a lépéseket a virtuális gép tartományhoz való csatlakoztatásához. A felügyelt tartományhoz való csatlakozás helyett válasszon egy munkacsoporthoz való csatlakozást, például az alapértelmezett MUNKACSOPORTot. A virtuális gép újraindítása után a számítógépobjektum el lesz távolítva a felügyelt tartományból.

Ha anélkül törli a virtuális gépet, hogy nem csatlakozik a tartományhoz, egy árva számítógépobjektum marad a Domain Servicesben.

A virtuális gép törlése

Ha nem használja ezt a Windows Server rendszerű virtuális gépet, törölje a virtuális gépet az alábbi lépésekkel:

- A bal oldali menüben válassza az Erőforráscsoportok lehetőséget

- Válassza ki az erőforráscsoportot, például a myResourceGroupot.

- Válassza ki a virtuális gépet, például a myVM-et, majd válassza a Törlés lehetőséget. Válassza az Igen lehetőséget az erőforrás törlésének megerősítéséhez. A virtuális gép törlése néhány percet vesz igénybe.

- A virtuális gép törlésekor válassza ki az operációsrendszer-lemezt, a hálózati adapterkártyát és a myVM előtaggal rendelkező egyéb erőforrásokat, és törölje őket.

Tartományhoz való csatlakozással kapcsolatos problémák elhárítása

A Windows Server rendszerű virtuális gépnek sikeresen csatlakoznia kell a felügyelt tartományhoz, ugyanúgy, ahogy egy normál helyszíni számítógép csatlakozna egy Active Directory tartományi szolgáltatások tartományhoz. Ha a Windows Server virtuális gép nem tud csatlakozni a felügyelt tartományhoz, az azt jelzi, hogy kapcsolati vagy hitelesítő adatokkal kapcsolatos probléma áll fenn. A felügyelt tartományhoz való sikeres csatlakozáshoz tekintse át az alábbi hibaelhárítási szakaszokat.

Csatlakozási problémák

Ha nem kap egy olyan kérést, amely hitelesítő adatokat kér a tartományhoz való csatlakozáshoz, csatlakozási probléma lép fel. A virtuális gép nem tudja elérni a felügyelt tartományt a virtuális hálózaton.

Miután kipróbálta ezeket a hibaelhárítási lépéseket, próbálkozzon újra a Windows Server rendszerű virtuális gép felügyelt tartományhoz való csatlakoztatásával.

- Ellenőrizze, hogy a virtuális gép ugyanahhoz a virtuális hálózathoz csatlakozik-e, amelyben a Domain Services engedélyezve van, vagy van-e társhálózati kapcsolata.

- Próbálja meg pingelni a felügyelt tartomány DNS-tartománynevét, például

ping aaddscontoso.com.- Ha a pingelési kérelem sikertelen, próbálja meg pingelni a felügyelt tartomány IP-címeit, például

ping 10.0.0.4. A környezet IP-címe akkor jelenik meg a Tulajdonságok lapon, amikor kiválasztja a felügyelt tartományt az Azure-erőforrások listájából. - Ha pingelheti az IP-címet, de nem a tartományt, előfordulhat, hogy a DNS helytelenül van konfigurálva. Ellenőrizze, hogy a felügyelt tartomány IP-címei DNS-kiszolgálóként vannak-e konfigurálva a virtuális hálózathoz.

- Ha a pingelési kérelem sikertelen, próbálja meg pingelni a felügyelt tartomány IP-címeit, például

- Próbálja meg kiüríteni a DNS-feloldó gyorsítótárát a virtuális gépen a

ipconfig /flushdnsparanccsal.

Hitelesítő adatokkal kapcsolatos problémák

Ha a rendszer arra kéri a hitelesítő adatokat, hogy csatlakozzanak a tartományhoz, de a hitelesítő adatok megadása után hibaüzenet jelenik meg, a virtuális gép képes csatlakozni a felügyelt tartományhoz. A megadott hitelesítő adatok ezután nem teszik lehetővé, hogy a virtuális gép csatlakozzon a felügyelt tartományhoz.

Miután kipróbálta ezeket a hibaelhárítási lépéseket, próbálkozzon újra a Windows Server rendszerű virtuális gép felügyelt tartományhoz való csatlakoztatásával.

- Győződjön meg arról, hogy a megadott felhasználói fiók a felügyelt tartományhoz tartozik.

- Ellenőrizze, hogy a fiók a felügyelt tartomány vagy a Microsoft Entra-bérlő része-e. A Microsoft Entra-bérlőhöz társított külső címtárak fiókjai nem tudnak megfelelően hitelesíteni a tartományhoz való csatlakozás során.

- Próbálja meg az UPN formátumot használni a hitelesítő adatok megadásához, például

contosoadmin@aaddscontoso.onmicrosoft.com. Ha sok felhasználó ugyanazt az UPN-előtagot használja a bérlőben, vagy ha az UPN-előtag túl hosszú, előfordulhat, hogy a fiók SAMAccountName neve automatikusan létrejön. Ezekben az esetekben a fiók SAMAccountName formátuma eltérhet a helyszíni tartományban elvárttól vagy használattól. - Ellenőrizze, hogy engedélyezte-e a jelszó-szinkronizálást a felügyelt tartományra. A konfigurációs lépés nélkül a szükséges jelszókivonatok nem lesznek jelen a felügyelt tartományban a bejelentkezési kísérlet helyes hitelesítéséhez.

- Várja meg, amíg befejeződik a jelszó-szinkronizálás. A felhasználói fiók jelszavának módosításakor a Microsoft Entra ID automatikus háttér-szinkronizálása frissíti a jelszót a Domain Servicesben. Időbe telik, mire a jelszó elérhetővé válik a tartományhoz való csatlakozáshoz.

Következő lépések

Ez az oktatóanyag bemutatta, hogyan végezheti el az alábbi műveleteket:

- Windows Server rendszerű virtuális gép létrehozása

- Csatlakozás a Windows Server virtuális gépre egy Azure-beli virtuális hálózatra

- A virtuális gép csatlakoztatása a felügyelt tartományhoz

A felügyelt tartomány felügyeletéhez konfiguráljon egy felügyeleti virtuális gépet az Active Directory Rendszergazda istrative Center (ADAC) használatával.

Visszajelzés

Hamarosan elérhető: 2024-ben fokozatosan kivezetjük a GitHub-problémákat a tartalom visszajelzési mechanizmusaként, és lecseréljük egy új visszajelzési rendszerre. További információ: https://aka.ms/ContentUserFeedback.

Visszajelzés küldése és megtekintése a következőhöz: