Megfeleltetés a CertificateUserIds attribútumhoz a Microsoft Entra ID-ban

A Microsoft Entra ID felhasználói objektumai tanúsítványUserIds nevű attribútummal rendelkeznek.

- A certificateUserIds attribútum többértékű, és legfeljebb 10 értéket tartalmazhat.

- Minden érték legfeljebb 1024 karakter lehet.

- Minden értéknek egyedinek kell lennie. Ha egy érték megtalálható egy felhasználói fiókban, az nem írható egy másik felhasználói fiókba ugyanabban a Microsoft Entra-bérlőben.

- Az értéknek nem kell e-mail-azonosító formátumban lennie. A certificateUserIds attribútum nem átirányítható egyszerű felhasználóneveket (UPN-eket) tárolhat, például bob@woodgrove vagy bob@local.

Feljegyzés

Bár minden értéknek egyedinek kell lennie a Microsoft Entra-azonosítóban, több felhasználónév-kötés implementálásával egyetlen tanúsítványt több fiókhoz is hozzárendelhet. További információ: Több felhasználónév-kötés.

A tanúsítványfelhasználói azonosítók támogatott mintái

A certificateUserIdsben tárolt értékeknek az alábbi táblázatban leírt formátumban kell lenniük. Az X509:<Mapping> előtagok megkülönböztetik a kis- és nagybetűket.

| Tanúsítványleképezési mező | Példák a certificateUserIds értékeire |

|---|---|

| Egyszerű név | X509:<PN>bob@woodgrove.com |

| Egyszerű név | X509:<PN>bob@woodgrove |

| RFC822Name | X509:<RFC822>user@woodgrove.com |

| IssuerAndSubject | X509:<I>DC=com,DC=contoso,CN=CONTOSO-DC-CA<S>DC=com,DC=contoso,OU=UserAccounts,CN=mfatest |

| Tárgy | X509:<S>DC=com,DC=contoso,OU=UserAccounts,CN=mfatest |

| SÍEL | X509:<SKI>aB1cD2eF3gH4iJ5kL6mN7oP8qR |

| SHA1PublicKey | X509:<SHA1-PUKEY>cD2eF3gH4iJ5kL6mN7oP8qR9sT |

| IssuerAndSerialNumber | X509:<I>DC=com,DC=contoso,CN=CONTOSO-DC-CA<SR>eF3gH4iJ5kL6mN7oP8qR9sT0uV A sorozatszám helyes értékének lekéréséhez futtassa ezt a parancsot, és tárolja a certificateUserIdsben látható értéket: Szintaxis: Certutil –dump –v [~certificate path~] >> [~dumpFile path~] Példa: certutil -dump -v firstusercert.cer >> firstCertDump.txt |

A certificateUserIds frissítéséhez szükséges szerepkörök

A csak felhőalapú felhasználóknak rendelkezniük kell legalább Privileged Authentication Administrator szerepkörsel a certificateUserIds frissítéséhez. A csak felhőalapú felhasználók a Microsoft Entra felügyeleti központot vagy a Microsoft Graphot használhatják a certificateUserIds frissítéséhez.

A szinkronizált felhasználóknak legalább hibrid identitásadminisztrátori szerepkörre van szükség a certificateUserIds frissítéséhez. Csak a Microsoft Entra Connect használható a certificateUserIds frissítéséhez a helyszíni érték szinkronizálásával.

Feljegyzés

Az Active Directory rendszergazdái bármilyen szinkronizált fiók esetén módosíthatják a Microsoft Entra ID tanúsítványuserIds értékét. A rendszergazdák delegált rendszergazdai jogosultsággal rendelkező fiókokat is tartalmazhatnak szinkronizált felhasználói fiókokon keresztül, vagy rendszergazdai jogosultságokat a Microsoft Entra Connect-kiszolgálókon keresztül.

CertificateUserIds frissítése

A következő lépésekkel frissítheti a certificateUserIds szolgáltatást a felhasználók számára:

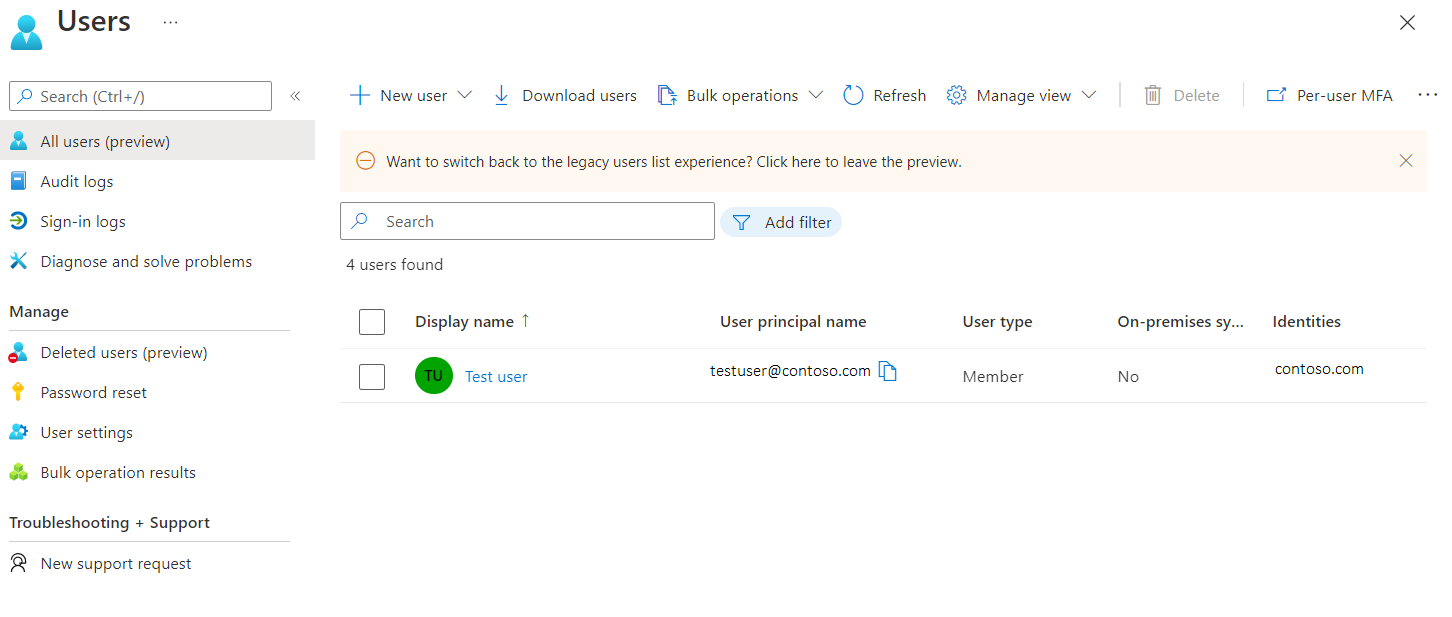

Jelentkezzen be a Microsoft Entra felügyeleti központba legalább emelt szintű hitelesítés-rendszergazdaként a csak felhőalapú felhasználók számára, vagy legalább hibrid identitáskezelőként szinkronizált felhasználók számára.

Keresse meg és válassza a Minden felhasználó lehetőséget.

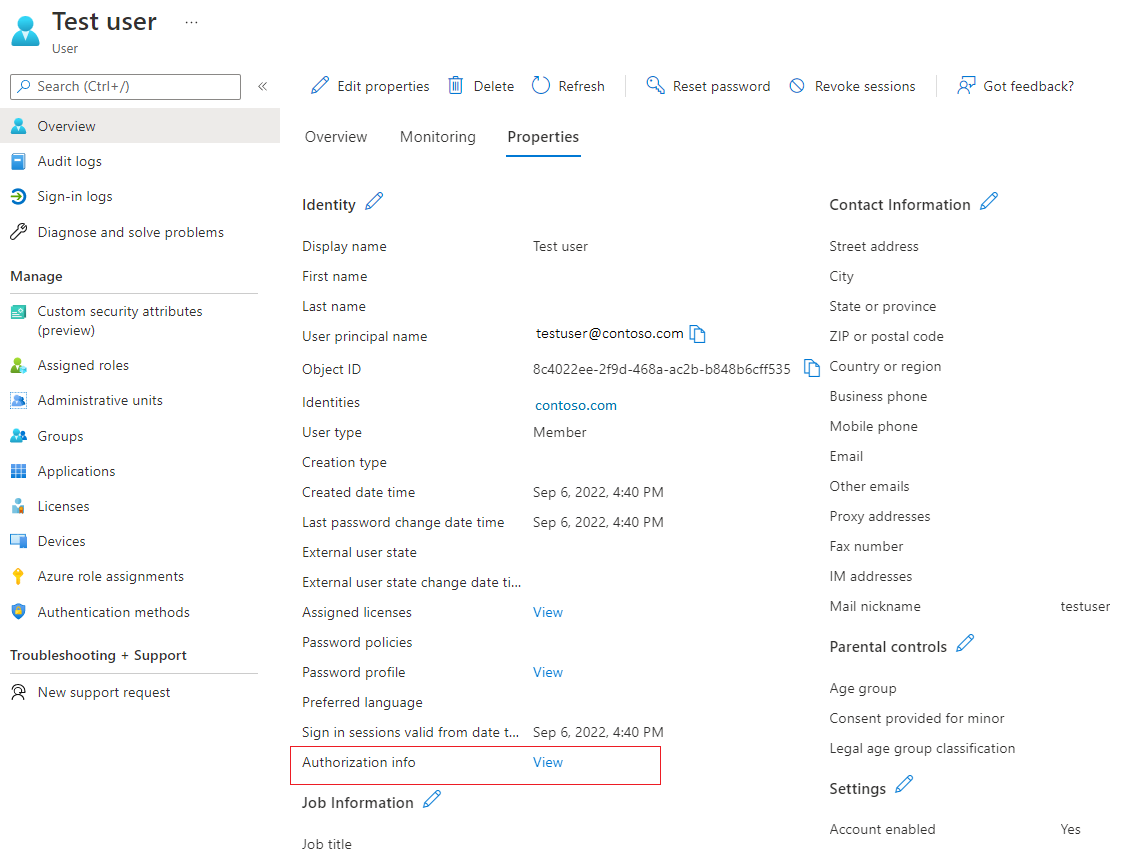

Kattintson egy felhasználóra, és kattintson a Tulajdonságok szerkesztése parancsra.

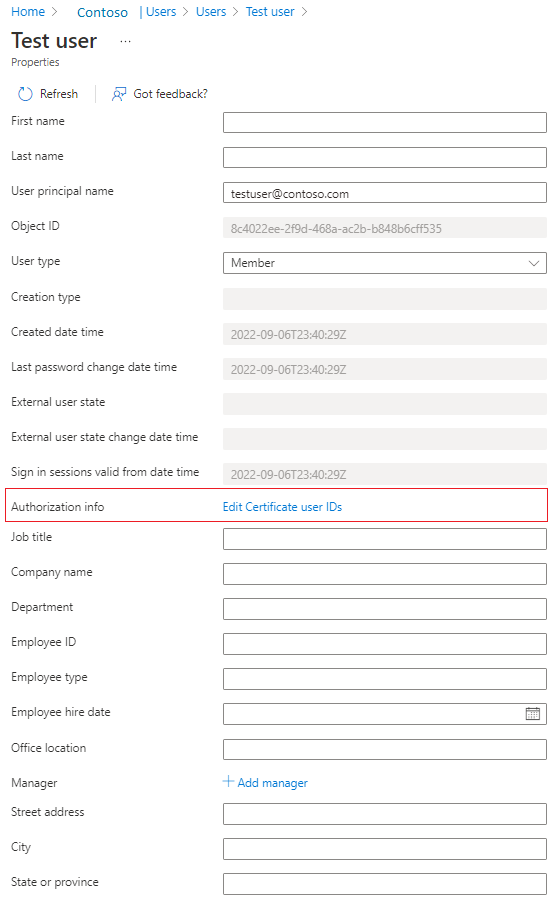

Az engedélyezési adatok mellett kattintson a Nézet gombra.

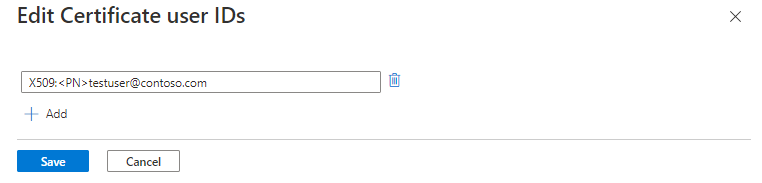

Kattintson a Tanúsítványfelhasználói azonosítók szerkesztése elemre.

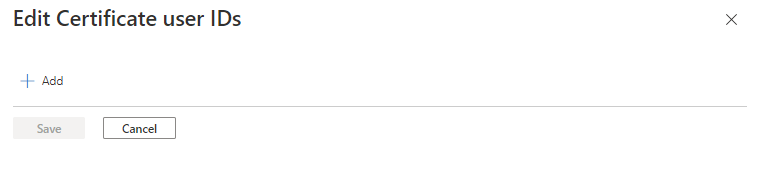

Kattintson a Hozzáadás gombra.

Adja meg az értéket, és kattintson a Mentés gombra. Legfeljebb négy értéket adhat hozzá, egyenként 120 karakterből.

CertificateUserIds frissítése Microsoft Graph-lekérdezésekkel

Az alábbi példák bemutatják, hogyan használható a Microsoft Graph a certificateUserIds keresésére és frissítésére.

CertificateUserIds keresése

A jogosult hívók Microsoft Graph-lekérdezéseket futtatva megkereshetik az adott certificateUserId értékkel rendelkező összes felhasználót. A Microsoft Graph felhasználói objektumán a certificateUserIds gyűjtemény az authorizationInfo tulajdonságban van tárolva.

Az összes felhasználói objektum tanúsítványfelhasználói azonosítóinak lekérése:

GET https://graph.microsoft.com/v1.0/users?$select=authorizationinfo

ConsistencyLevel: eventual

Egy adott felhasználó tanúsítványfelhasználói azonosítóinak lekérése a felhasználó ObjectId azonosítója alapján:

GET https://graph.microsoft.com/v1.0/users/{user-object-id}?$select=authorizationinfo

ConsistencyLevel: eventual

Egy adott értékkel rendelkező felhasználói objektum lekérése a certificateUserIdsben:

GET https://graph.microsoft.com/v1.0/users?$select=authorizationinfo&$filter=authorizationInfo/certificateUserIds/any(x:x eq 'X509:<PN>user@contoso.com')&$count=true

ConsistencyLevel: eventual

A szűrőfeltételnek megfelelő operátorokkal és startsWith operátorokkal not is megfelelhet. A certificateUserIds objektumra való szűréshez a kérelemnek tartalmaznia kell a lekérdezési $count=true sztringet, a Konzisztenciaszint fejlécet pedig a következőre eventualkell állítani.

CertificateUserIds frissítése

Futtasson egy PATCH-kérést egy adott felhasználó tanúsítványfelhasználói azonosítóinak frissítéséhez.

Kérés törzse

PATCH https://graph.microsoft.com/v1.0/users/{user-object-id}

Content-Type: application/json

{

"authorizationInfo": {

"certificateUserIds": [

"X509:<PN>123456789098765@mil"

]

}

}

CertificateUserIds frissítése PowerShell-parancsokkal

Ehhez a konfigurációhoz használhatja a Microsoft Graph PowerShellt.

Indítsa el a PowerShellt rendszergazdai jogosultságokkal.

Telepítse és importálja a Microsoft Graph PowerShell SDK-t.

Install-Module Microsoft.Graph -Scope AllUsers Import-Module Microsoft.Graph.Authentication Set-ExecutionPolicy -ExecutionPolicy RemoteSigned -Scope CurrentUserCsatlakozzon a bérlőhöz, és fogadja el az összeset.

Connect-MGGraph -Scopes "Directory.ReadWrite.All", "User.ReadWrite.All" -TenantId <tenantId>Egy adott felhasználó certificateUserIds attribútumának listázása.

$results = Invoke-MGGraphRequest -Method get -Uri 'https://graph.microsoft.com/v1.0/users/<userId>?$select=authorizationinfo' -OutputType PSObject -Headers @{'ConsistencyLevel' = 'eventual' } #list certificateUserIds $results.authorizationInfoHozzon létre egy változót certificateUserIds értékekkel.

#Create a new variable to prepare the change. Ensure that you list any existing values you want to keep as this operation will overwrite the existing value $params = @{ authorizationInfo = @{ certificateUserIds = @( "X509:<SKI>gH4iJ5kL6mN7oP8qR9sT0uV1wX", "X509:<PN>user@contoso.com" ) } }Frissítse a certificateUserIds attribútumot.

$results = Invoke-MGGraphRequest -Method patch -Uri 'https://graph.microsoft.com/v1.0/users/<UserId>/?$select=authorizationinfo' -OutputType PSObject -Headers @{'ConsistencyLevel' = 'eventual' } -Body $params

CertificateUserIds frissítése felhasználói objektum használatával

A felhasználói objektum lekérése.

$userObjectId = "aaaaaaaa-0000-1111-2222-bbbbbbbbbbbb" $user = Get-MgUser -UserId $userObjectId -Property AuthorizationInfoFrissítse a felhasználói objektum certificateUserIds attribútumát.

$user.AuthorizationInfo.certificateUserIds = @("X509:<SKI>iJ5kL6mN7oP8qR9sT0uV1wX2yZ", "X509:<PN>user1@contoso.com") Update-MgUser -UserId $userObjectId -AuthorizationInfo $user.AuthorizationInfo

CertificateUserIds frissítése a Microsoft Entra Connect használatával

A Microsoft Entra Connect támogatja az értékek helyi Active Directory környezetből származó certificateUserIdsre való szinkronizálását. A helyszíni Active Directory támogatja a tanúsítványalapú hitelesítést és több felhasználónév-kötést. Győződjön meg arról, hogy a Microsoft Entra Connect legújabb verzióját használja.

A leképezési módszerek használatához fel kell töltenie a felhasználói objektumok altSecurityIdentities attribútumát a helyi Active Directory. Emellett a tanúsítványalapú hitelesítési módosítások windowsos tartományvezérlőkre való alkalmazása után a KB5014754 leírtak szerint előfordulhat, hogy a helyszíni Active Directory erős tanúsítványkötés-kényszerítési követelményeinek megfelelően implementált néhány nem újrafelhasználható leképezési metódust (Type=strong).

A szinkronizálási hibák elkerülése érdekében győződjön meg arról, hogy a szinkronizált értékek a certificateUserIds egyik támogatott formátumát követik.

Mielőtt hozzákezdene, győződjön meg arról, hogy a helyi Active Directory szinkronizált felhasználói fiókok a következők:

5 vagy kevesebb érték az altSecurityIdentities attribútumokban

Nincs 1024 karakternél hosszabb érték

Nincsenek ismétlődő értékek

Alaposan gondolja át, hogy egy duplikált érték egy tanúsítvány több helyi Active Directory-fiókhoz való leképezésére szolgál-e. További információ: Több felhasználónév-kötés.

Feljegyzés

Bizonyos esetekben előfordulhat, hogy a felhasználók egy részhalmaza érvényes üzleti indoklással rendelkezik ahhoz, hogy egyetlen tanúsítványt több helyi Active Directory fiókhoz rendeljen. Tekintse át ezeket a forgatókönyveket, és szükség esetén implementáljon külön leképezési módszereket, amelyekkel a helyi Active Directory és a Microsoft Entra-azonosítóban egyszerre több fiókra is leképezheti őket.

A certificateUserIds folyamatos szinkronizálásának szempontjai

- Győződjön meg arról, hogy a helyi Active Directory értékeinek feltöltésére szolgáló kiépítési folyamat megfelelő higiéniát valósít meg. A rendszer csak az aktuális érvényes tanúsítványokkal társított értékeket tölti ki.

- A rendszer eltávolítja az értékeket a megfelelő tanúsítvány lejártával vagy visszavonásával.

- Az 1024 karakternél nagyobb értékek nincsenek kitöltve.

- Az ismétlődő értékek nincsenek kiépítve.

- A Microsoft Entra Connect Health használatával monitorozza a szinkronizálást.

Kövesse az alábbi lépéseket a Microsoft Entra Connect konfigurálásához a userPrincipalName és a certificateUserIds szinkronizálásához:

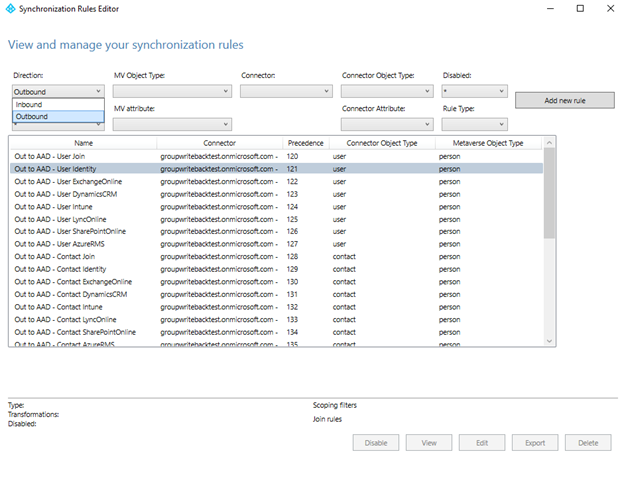

A Microsoft Entra Connect-kiszolgálón keresse meg és indítsa el a Szinkronizálási szabályok szerkesztőt.

Kattintson az Irány gombra, majd a Kimenő gombra.

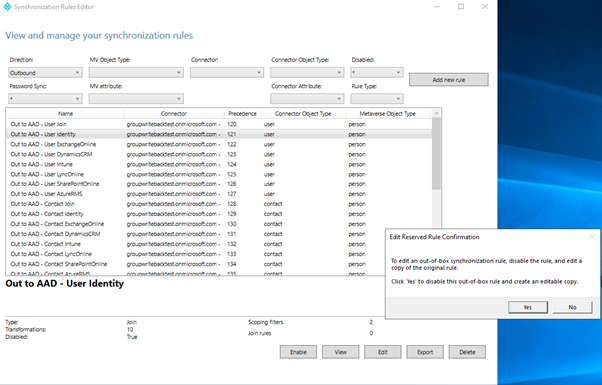

Keresse meg a Microsoft Entra-azonosítóra vonatkozó kivételt – Felhasználói identitás, kattintson a Szerkesztés gombra, majd az Igen gombra a megerősítéshez.

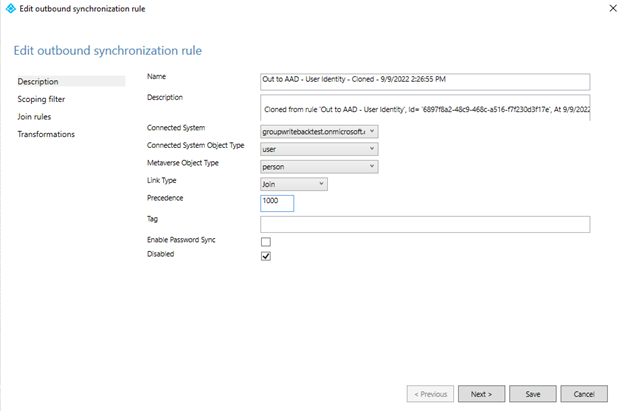

Adjon meg egy magas számot a Precedencia mezőben, majd kattintson a Tovább gombra.

Kattintson az Átalakítás hozzáadása>gombra. Előfordulhat, hogy le kell görgetnie az átalakítások listáját, mielőtt újat hoz létre.

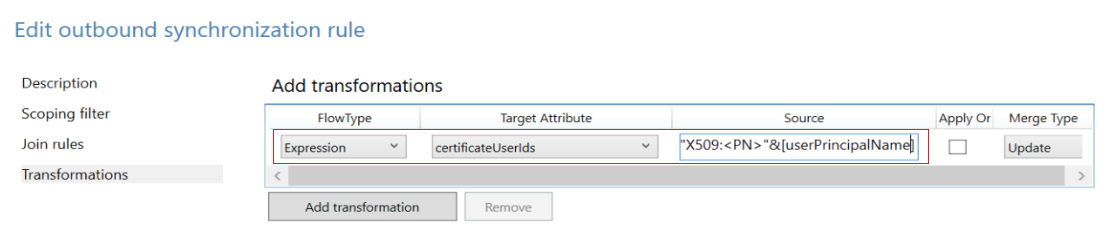

X509:<PN>PrincipalNameValue szinkronizálása

Az X509:<PN>PrincipalNameValue szinkronizálásához hozzon létre egy kimenő szinkronizálási szabályt, és válassza a Folyamattípus kifejezését. Válassza ki a célattribútumot certificateUserIdsként, és a forrásmezőben adja hozzá a következő kifejezést. Ha a forrásattribútum nem userPrincipalName, ennek megfelelően módosíthatja a kifejezést.

"X509:<PN>"&[userPrincipalName]

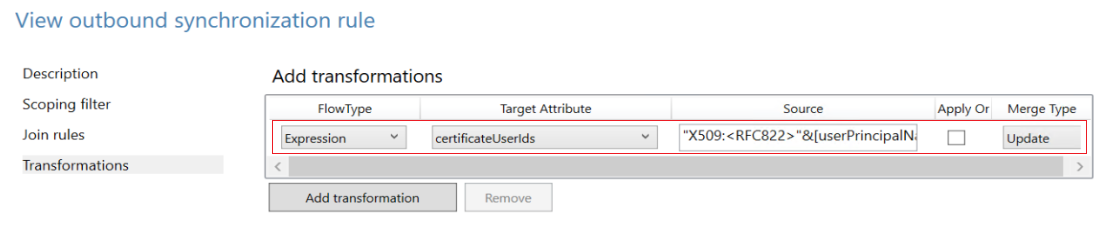

X509:<RFC822>RFC822Name szinkronizálása

Az X509:<RFC822>RFC822Name szinkronizálásához hozzon létre egy kimenő szinkronizálási szabályt, és válassza a Folyamattípus kifejezését . Válassza ki a célattribútumot certificateUserIdsként, és a forrásmezőben adja hozzá a következő kifejezést. Ha a forrásattribútum nem userPrincipalName, ennek megfelelően módosíthatja a kifejezést.

"X509:<RFC822>"&[userPrincipalName]

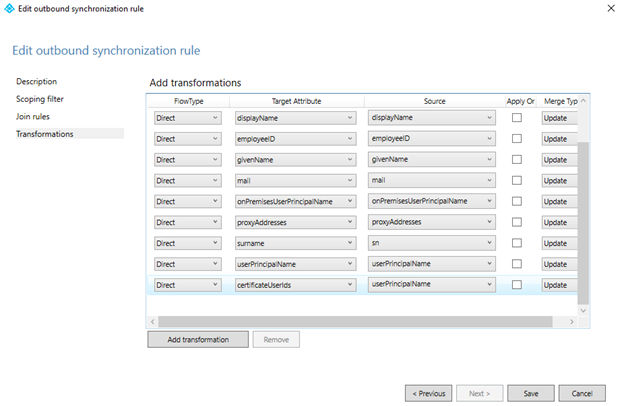

Kattintson a Célattribútum, a CertificateUserIds, a Forrás, a userPrincipalName, majd a Mentés gombra.

A megerősítéshez kattintson az OK gombra .

Fontos

Az előző példák a userPrincipalName attribútumot használják forrásattribútumként az átalakítási szabályban. Bármilyen elérhető attribútumot használhat a megfelelő értékkel. Egyes szervezetek például a levelezési attribútumot használják. Összetettebb átalakítási szabályokért lásd : Microsoft Entra Connect Sync: Understanding Deklaratív kiépítési kifejezések

További információ a deklaratív kiépítési kifejezésekről: Microsoft Entra Connect: Deklaratív kiépítési kifejezések.

AltSecurityIdentities attribútum szinkronizálása az Active Directoryból a Microsoft Entra certificateUserIds szolgáltatásba

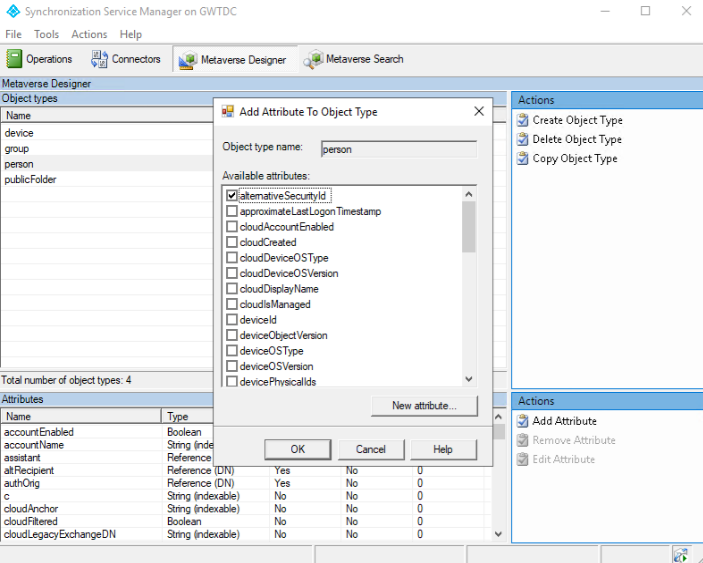

Az altSecurityIdentities attribútum nem része az alapértelmezett attribútumkészletnek. A rendszergazdának hozzá kell adnia egy új attribútumot a Metaverse személyobjektumához, majd létre kell hoznia a megfelelő szinkronizálási szabályokat, hogy ezeket az adatokat továbbadja a Microsoft Entra ID-ban található certificateUserIds azonosítóknak.

Nyissa meg a Metaverse Designert, és válassza ki a személyobjektumot. Az alternativeSecurityId attribútum létrehozásához kattintson az Új attribútum gombra. A sztring (nem indexelhető) kiválasztásával legfeljebb 1024 karakter hosszúságú attribútumot hozhat létre, amely a certificateUserIds maximálisan támogatott hossza. Ha a Sztring (indexelhető) lehetőséget választja, az attribútumérték maximális mérete 448 karakter. Győződjön meg arról, hogy a Többszörös érték lehetőséget választja.

Nyissa meg a Metaverse Designert, és válassza az alternativeSecurityId lehetőséget a személyobjektumhoz való hozzáadásához.

Hozzon létre egy bejövő szinkronizálási szabályt az altSecurityIdentities attribútumról az alternativeSecurityId attribútumra való átalakításhoz.

A bejövő szabályban használja az alábbi beállításokat.

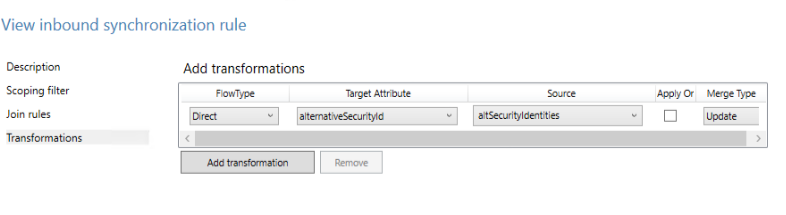

Lehetőség Érték Név A szabály leíró neve, például: In from Active Directory – altSecurityIdentities Csatlakoztatott rendszer Az Ön helyi Active Directory tartománya Csatlakoztatott rendszerobjektum típusa user Metaverzum objektumtípus személy Prioritás Válasszon egy 100 alatti számot, amely jelenleg nincs használatban Ezután kattintson az Átalakítások elemre, és hozzon létre egy közvetlen leképezést az alternativeSecurityId célattribútumhoz az altSecurityIdentities forrásattribútumból, ahogyan az az alábbi képernyőképen látható.

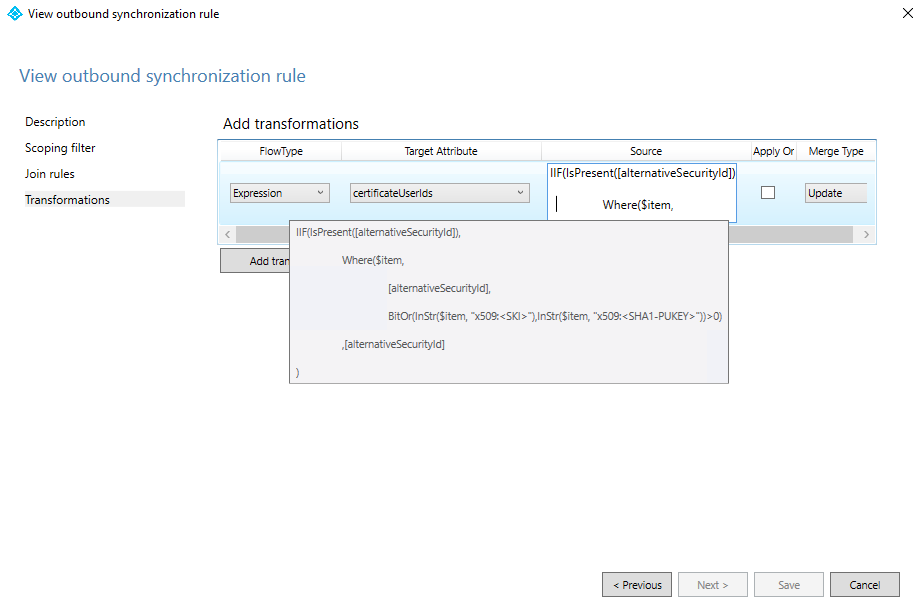

Hozzon létre egy kimenő szinkronizálási szabályt az alternativeSecurityId attribútumból a Microsoft Entra ID certificateUserIds attribútumára való átalakításhoz.

Lehetőség Érték Név A szabály leíró neve, például: Out to Microsoft Entra ID – certificateUserIds Csatlakoztatott rendszer Az Ön Microsoft Entra tartománya Csatlakoztatott rendszerobjektum típusa user Metaverzum objektumtípus személy Prioritás Válassza ki a jelenleg nem használt magas számot az összes alapértelmezett szabálynál, például a 150-esnél Ezután kattintson az Átalakítások elemre, és hozzon létre egy közvetlen megfeleltetést a célattribútum-tanúsítványraUserIds elemhez az alternativeSecurityId forrásattribútumból, ahogyan az az alábbi képernyőképen látható.

A szinkronizálás futtatásával töltse fel az adatokat a certificateUserIds attribútumba.

A sikeresség ellenőrzéséhez tekintse meg egy felhasználó engedélyezési adatait a Microsoft Entra-azonosítóban.

Az altSecurityIdentities attribútum értékeinek egy részhalmazának leképezéséhez cserélje le az átalakítást a 4. lépésben egy Kifejezésre. Kifejezés használatához lépjen az Átalakítások lapra, és módosítsa a FlowType beállítást Kifejezésre, a certificateUserIds célattribútumára, majd írja be a kifejezést a Forrás mezőbe. Az alábbi példa csak a SKI és az SHA1PublicKey tanúsítványleképezési mezőkhöz igazított értékeket szűri:

Kifejezéskód:

IIF(IsPresent([alternativeSecurityId]),

Where($item,[alternativeSecurityId],BitOr(InStr($item, "X509:<SKI>"),InStr($item, "X509:<SHA1-PUKEY>"))>0),[alternativeSecurityId]

)

A rendszergazdák szűrhetik az altSecurityIdentities értékeit, amelyek megfelelnek a támogatott mintáknak. Győződjön meg arról, hogy a CBA-konfiguráció frissült, hogy támogassa a certificateUserIds azonosítókkal szinkronizált felhasználónév-kötéseket az értékeket használó hitelesítés engedélyezéséhez.

Következő lépések

- A Microsoft Entra CBA áttekintése

- Technikai mélyrepülés a Microsoft Entra CBA-hoz

- A Microsoft Entra CBA konfigurálása

- Microsoft Entra CBA iOS-eszközökön

- Microsoft Entra CBA Android-eszközökön

- Windows intelligenskártya-bejelentkezés a Microsoft Entra CBA használatával

- Összevont felhasználók migrálása

- Gyakori kérdések