A Microsoft Entra tanúsítványalapú hitelesítésének áttekintése

A Microsoft Entra tanúsítványalapú hitelesítés (CBA) lehetővé teszi az ügyfelek számára, hogy közvetlenül X.509-tanúsítványokkal hitelesítsék magukat a Microsoft Entra-azonosítójukon az alkalmazásokhoz és a böngészőbe való bejelentkezéshez. Ez a funkció lehetővé teszi az ügyfelek számára, hogy adathalászatnak ellenálló hitelesítést alkalmazzanak, és X.509-tanúsítvánnyal hitelesítsék magukat a nyilvános kulcsú infrastruktúrájukon (PKI).

A CBA Microsoft Entra ID-hez való felhőalapú támogatása előtt az ügyfeleknek összevont tanúsítványalapú hitelesítést kellett implementálniuk, ami megköveteli az Active Directory összevonási szolgáltatások (AD FS) (AD FS) üzembe helyezését, hogy X.509-tanúsítványokkal hitelesíthessenek a Microsoft Entra ID-n. A Microsoft Entra tanúsítványalapú hitelesítéssel az ügyfelek közvetlenül a Microsoft Entra-azonosítóval hitelesíthetik magukat, és szükségtelenné tehetik az összevont AD FS használatát egyszerűsített ügyfélkörnyezetekkel és költségcsökkentéssel.

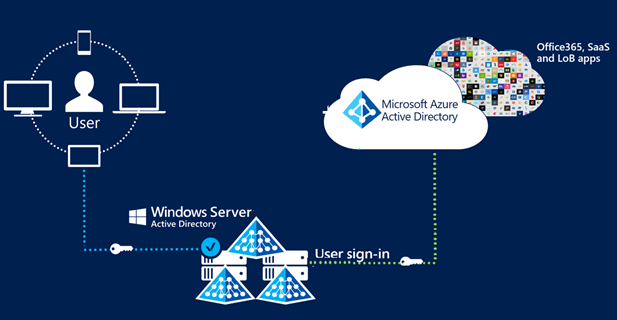

Az alábbi képek bemutatják, hogyan egyszerűsíti a Microsoft Entra CBA az ügyfélkörnyezetet az összevont AD FS kiiktatásával.

Tanúsítványalapú hitelesítés összevont AD FS használatával

Microsoft Entra tanúsítványalapú hitelesítés

| Előnyök | Leírás |

|---|---|

| Nagyszerű felhasználói élmény | – A tanúsítványalapú hitelesítést igénylő felhasználók mostantól közvetlenül hitelesíthetik magukat a Microsoft Entra-azonosítóval, és nem kell összevont AD FS-be fektetniük. – A portál felhasználói felülete lehetővé teszi a felhasználók számára, hogy egyszerűen konfigurálják, hogyan képezhetik le a tanúsítványmezőket egy felhasználói objektumattribútumra, hogy megkeresse a felhasználót a bérlőben (tanúsítványnév-kötések) – A portál felhasználói felülete hitelesítési szabályzatok konfigurálásához, amelyek segítenek meghatározni, hogy mely tanúsítványok egytényezősek és többtényezősek. |

| Egyszerűen üzembe helyezhető és felügyelhető | – A Microsoft Entra CBA egy ingyenes funkció, és a használatához nincs szükség a Microsoft Entra ID fizetős kiadásaira. - Nincs szükség összetett helyszíni üzembe helyezésre vagy hálózati konfigurációra. – Közvetlen hitelesítés a Microsoft Entra-azonosítón. |

| Biztonságos | – A helyszíni jelszavakat semmilyen formában nem kell a felhőben tárolni. – A Felhasználói fiókok védelme a Microsoft Entra feltételes hozzáférési szabályzataival való zökkenőmentes munkával, beleértve az adathalászatnak ellenálló többtényezős hitelesítést (az MFA licenccel rendelkező kiadást igényel), és blokkolja az örökölt hitelesítést. - Erős hitelesítési támogatás, ahol a felhasználók hitelesítési szabályzatokat határozhatnak meg a tanúsítványmezőkön keresztül, például a kiállító vagy a szabályzat OID (objektumazonosítók) segítségével annak meghatározásához, hogy mely tanúsítványok minősülnek egytényezősnek a többtényezős helyett. – A funkció zökkenőmentesen működik a feltételes hozzáférési funkciókkal és a hitelesítés erősségével, hogy kényszerítse az MFA-t a felhasználók védelme érdekében. |

A következő forgatókönyvek támogatottak:

- A felhasználók minden platformon bejelentkeznek böngészőalapú alkalmazásokba.

- A felhasználók bejelentkeznek az Office-mobilalkalmazásokba iOS-/Android-platformokon, valamint a Windows office natív alkalmazásaiba, például az Outlookba, a OneDrive-ba stb.

- Felhasználói bejelentkezések mobil natív böngészőkben.

- A többtényezős hitelesítés részletes hitelesítési szabályainak támogatása a tanúsítványkibocsátó Subject-jének és irányelvek OID-jeinek használatával.

- Tanúsítvány-felhasználói fiók kötéseinek konfigurálása a tanúsítványmezők bármelyikével:

- Alany alternatív neve (SAN) PrincipalName és SAN RFC822Name

- Tárgykulcs-azonosító (SKI) és SHA1PublicKey

- Kibocsátó + Tárgy, Tárgy és Kibocsátó + Sorozatszám

- Tanúsítvány-felhasználó fiók kötéseinek konfigurálása a felhasználói objektum bármely attribútumának használatával:

- Felhasználói főnév

- onPremises felhasználói név (UserPrincipalName)

- TanúsítványFelhasználóAzonosítók

A következő forgatókönyvek nem támogatottak:

- A hitelesítésszolgáltatói tippek nem támogatottak, ezért a tanúsítványválasztó felhasználói felületén a felhasználók számára megjelenő tanúsítványok listája nincs hatókörben.

- A megbízható hitelesítésszolgáltató esetében csak egy CRL terjesztési pont (CDP) van támogatva.

- A CDP csak HTTP URL-címek lehetnek. Nem támogatjuk az online tanúsítványállapot-protokoll (OCSP) vagy az egyszerűsített címtárelérési protokoll (LDAP) URL-címeit.

- A jelszó hitelesítési módszerként nem tiltható le, és a jelszóval való bejelentkezés lehetősége a felhasználó számára elérhető Microsoft Entra CBA-metódussal is megjelenik.

- Bár a Windows Hello For Business (WHFB) többtényezős hitelesítéshez használható a Microsoft Entra ID-ban, a WHFB nem támogatott a friss MFA-ban. Az ügyfelek dönthetnek úgy, hogy tanúsítványokat regisztrálnak a felhasználók számára a WHFB-kulcspár használatával. Ha megfelelően van konfigurálva, ezek a WHFB-tanúsítványok használhatók többtényezős hitelesítéshez a Microsoft Entra ID-ban. A WHFB-tanúsítványok kompatibilisek a Microsoft Entra tanúsítványalapú hitelesítéssel (CBA) a Microsoft Edge- és Chrome-böngészőkben; A WHFB-tanúsítványok azonban jelenleg nem kompatibilisek a Microsoft Entra CBA-val nem böngészős forgatókönyvekben (például Office 365-alkalmazásokban). A megkerülő megoldás a "Bejelentkezés a Windows Hello vagy a biztonsági kulcs" lehetőség használata a bejelentkezéshez (ha elérhető), mivel ez a beállítás nem használ tanúsítványokat hitelesítéshez, és elkerüli a Microsoft Entra CBA-val kapcsolatos problémát; ez a lehetőség azonban egyes régebbi alkalmazásokban nem érhető el.

A Microsoft Entra CBA esetében a következő forgatókönyvek nem tartoznak hatókörbe:

- Nyilvános kulcsú infrastruktúra ügyféltanúsítványok létrehozásához. Az ügyfeleknek saját nyilvános kulcsú infrastruktúrát (PKI) kell konfigurálniuk, és tanúsítványokat kell kiépíteniük a felhasználók és az eszközök számára.

- Technikai mélyreható elemzés a Microsoft Entra CBA-hoz

- A Microsoft Entra CBA konfigurálása

- Microsoft Entra CBA iOS-eszközökön

- Microsoft Entra CBA Android-eszközökön

- Bejelentkezés Windows intelligens kártyával a Microsoft Entra CBA használatával

- Tanúsítványfelhasználói azonosítók

- Összevont felhasználók migrálása

- Gyakori kérdések