Hozzáférés biztosítása a Microsoft Entra B2B-felhasználóknak a helyszíni alkalmazásokhoz

Olyan szervezetként, amely a Microsoft Entra B2B együttműködési képességeit használja a partnerszervezetek vendégfelhasználóinak meghívására, mostantól hozzáférést biztosíthat ezeknek a B2B-felhasználóknak a helyszíni alkalmazásokhoz. Ezek a helyszíni alkalmazások SAML-alapú hitelesítést vagy integrált Windows-hitelesítést (IWA) használhatnak Kerberos korlátozott delegálással (KCD).

Hozzáférés SAML-alkalmazásokhoz

Ha a helyszíni alkalmazás SAML-alapú hitelesítést használ, ezeket az alkalmazásokat egyszerűen elérhetővé teheti a Microsoft Entra B2B együttműködési felhasználói számára a Microsoft Entra felügyeleti központban a Microsoft Entra alkalmazásproxy használatával.

A következőket kell tennie:

- Engedélyezze alkalmazásproxy, és telepítsen egy összekötőt. Útmutatásért lásd : Alkalmazások közzététele a Microsoft Entra alkalmazásproxyval.

- Tegye közzé a helyszíni SAML-alapú alkalmazást a Microsoft Entra alkalmazásproxyn keresztül az SAML egyszeri bejelentkezésre vonatkozó utasításait követve a alkalmazásproxy rendelkező helyszíni alkalmazásokhoz.

- Microsoft Entra B2B-felhasználók hozzárendelése az SAML-alkalmazáshoz.

A fenti lépések elvégzése után az alkalmazásnak futnia kell. A Microsoft Entra B2B-hozzáférés tesztelése:

- Nyisson meg egy böngészőt, és keresse meg az alkalmazás közzétételekor létrehozott külső URL-címet.

- Jelentkezzen be az alkalmazáshoz rendelt Microsoft Entra B2B-fiókkal. Meg kell nyitnia az alkalmazást, és egyetlen bejelentkezéssel kell elérnie.

IWA- és KCD-alkalmazások elérése

Ahhoz, hogy a B2B-felhasználók hozzáférjenek az integrált Windows-hitelesítéssel és a Kerberos korlátozott delegálásával védett helyszíni alkalmazásokhoz, a következő összetevőkre van szüksége:

Hitelesítés a Microsoft Entra alkalmazásproxyn keresztül. A B2B-felhasználóknak képesnek kell lenniük a helyszíni alkalmazáson való hitelesítésre. Ehhez közzé kell tennie a helyszíni alkalmazást a Microsoft Entra alkalmazásproxyn keresztül. További információ: Oktatóanyag: Helyszíni alkalmazás hozzáadása távoli hozzáféréshez alkalmazásproxy keresztül.

Engedélyezés egy B2B felhasználói objektumon keresztül a helyszíni címtárban. Az alkalmazásnak képesnek kell lennie a felhasználói hozzáférés ellenőrzésére, és hozzáférést kell biztosítani a megfelelő erőforrásokhoz. Az IWA és a KCD megköveteli, hogy a helyszíni Windows Server Active Directoryban egy felhasználói objektum végezze el ezt az engedélyezést. A KCD-vel való egyszeri bejelentkezés működése című cikkben leírtak szerint alkalmazásproxy szüksége van erre a felhasználói objektumra, hogy megszemélyesítse a felhasználót, és kerberos-jogkivonatot kapjon az alkalmazáshoz.

Feljegyzés

A Microsoft Entra alkalmazásproxy konfigurálásakor győződjön meg arról, hogy a delegált bejelentkezési identitás felhasználónévre (alapértelmezett) van állítva az integrált Windows-hitelesítés (IWA) egyszeri bejelentkezési konfigurációjában.

A B2B felhasználói forgatókönyv esetében két módszerrel hozhatja létre a vendégfelhasználói objektumokat, amelyek a helyszíni címtárban való engedélyezéshez szükségesek:

- A Microsoft Identity Manager (MIM) és a Microsoft Graph MIM felügyeleti ügynöke.

- Egy PowerShell-szkript, amely egy egyszerűbb megoldás, amely nem igényel MIM-et.

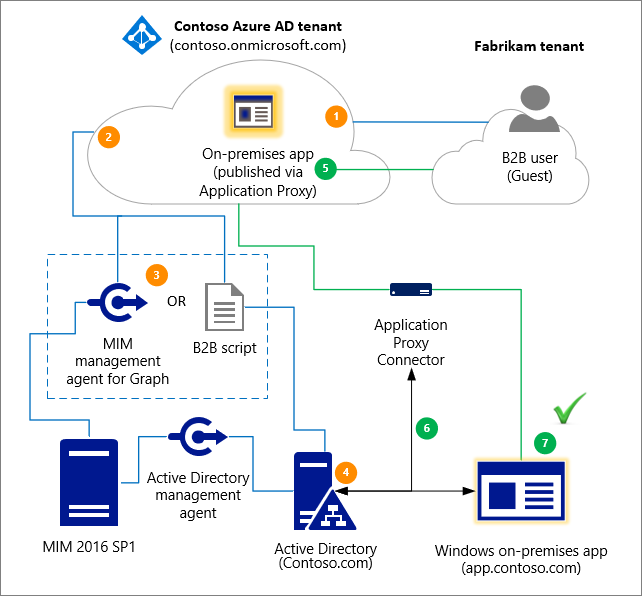

Az alábbi ábra magas szintű áttekintést nyújt arról, hogyan működik együtt a Microsoft Entra alkalmazásproxyja és a helyszíni címtárban található B2B felhasználói objektum generációja, hogy hozzáférést biztosítson a B2B-felhasználóknak a helyszíni IWA- és KCD-alkalmazásokhoz. A számozott lépéseket a diagram alatt részletesen ismertetjük.

- A rendszer meghív egy partnerszervezet (a Fabrikam-bérlő) egy felhasználóját a Contoso-bérlőbe.

- A contoso-bérlőben létrejön egy vendégfelhasználói objektum (például egy guest_fabrikam.com#EXT#@contoso.onmicrosoft.com UPN-jével rendelkező felhasználói objektum).

- A Fabrikam-vendég importálása a Contoso-ból a MIM-ben vagy a B2B PowerShell-szkripten keresztül történik.

- A Fabrikam vendégfelhasználói objektum (Guest#EXT#) reprezentációja vagy "lábnyoma" a helyszíni címtárban, Contoso.com a MIM-en vagy a B2B PowerShell-szkripten keresztül jön létre.

- A vendégfelhasználó hozzáfér a helyszíni alkalmazáshoz, app.contoso.com.

- A hitelesítési kérés a Kerberos korlátozott delegálásával alkalmazásproxy keresztül engedélyezett.

- Mivel a vendégfelhasználói objektum helyileg létezik, a hitelesítés sikeres.

Életciklus-felügyeleti szabályzatok

A helyszíni B2B felhasználói objektumokat életciklus-kezelési szabályzatokkal kezelheti. Példa:

- Többtényezős hitelesítési (MFA) házirendeket állíthat be a vendégfelhasználó számára, hogy az MFA-t alkalmazásproxy hitelesítés során használják. További információ: Feltételes hozzáférés a B2B együttműködési felhasználók számára.

- A felhőalapú B2B-felhasználón végrehajtott szponzorálások, hozzáférési felülvizsgálatok, fiókellenőrzések stb. a helyszíni felhasználókra vonatkoznak. Ha például a felhőfelhasználót az életciklus-kezelési szabályzatokkal törlik, a helyszíni felhasználót a MIM Sync vagy a Microsoft Entra B2B szkript is törli. További információ: Vendéghozzáférés kezelése a Microsoft Entra hozzáférési felülvizsgálataival.

B2B vendégfelhasználói objektumok létrehozása Microsoft Entra B2B-szkripttel

A Microsoft Entra B2B mintaszkripttel árnyék Microsoft Entra-fiókokat hozhat létre a Microsoft Entra B2B-fiókokból szinkronizált árnyék Microsoft Entra-fiókok létrehozásához. Ezután használhatja az árnyékfiókokat a KCD-t használó helyszíni alkalmazásokhoz.

B2B vendégfelhasználói objektumok létrehozása a MIM használatával

A MIM és a Microsoft Graph MIM-összekötője segítségével létrehozhatja a vendégfelhasználói objektumokat a helyszíni címtárban. További információ: Microsoft Entra vállalati (B2B) együttműködés a Microsoft Identity Manager (MIM) 2016 SP1 és Azure-alkalmazás Proxy között.

Licencekkel kapcsolatos szempontok

Győződjön meg arról, hogy rendelkezik a megfelelő ügyfélelérési licencekkel (CALs) vagy külső Csatlakozás orokkal azon külső vendégfelhasználók számára, akik helyszíni alkalmazásokat érnek el, vagy akiknek az identitásait a helyszínen kezelik. További információ: "Külső Csatlakozás orok" szakasz ügyfélhozzáférési licencek és felügyeleti licencek. Az adott licencelési igényekről a Microsoft képviselőjével vagy helyi viszonteladójával egyeztethet.