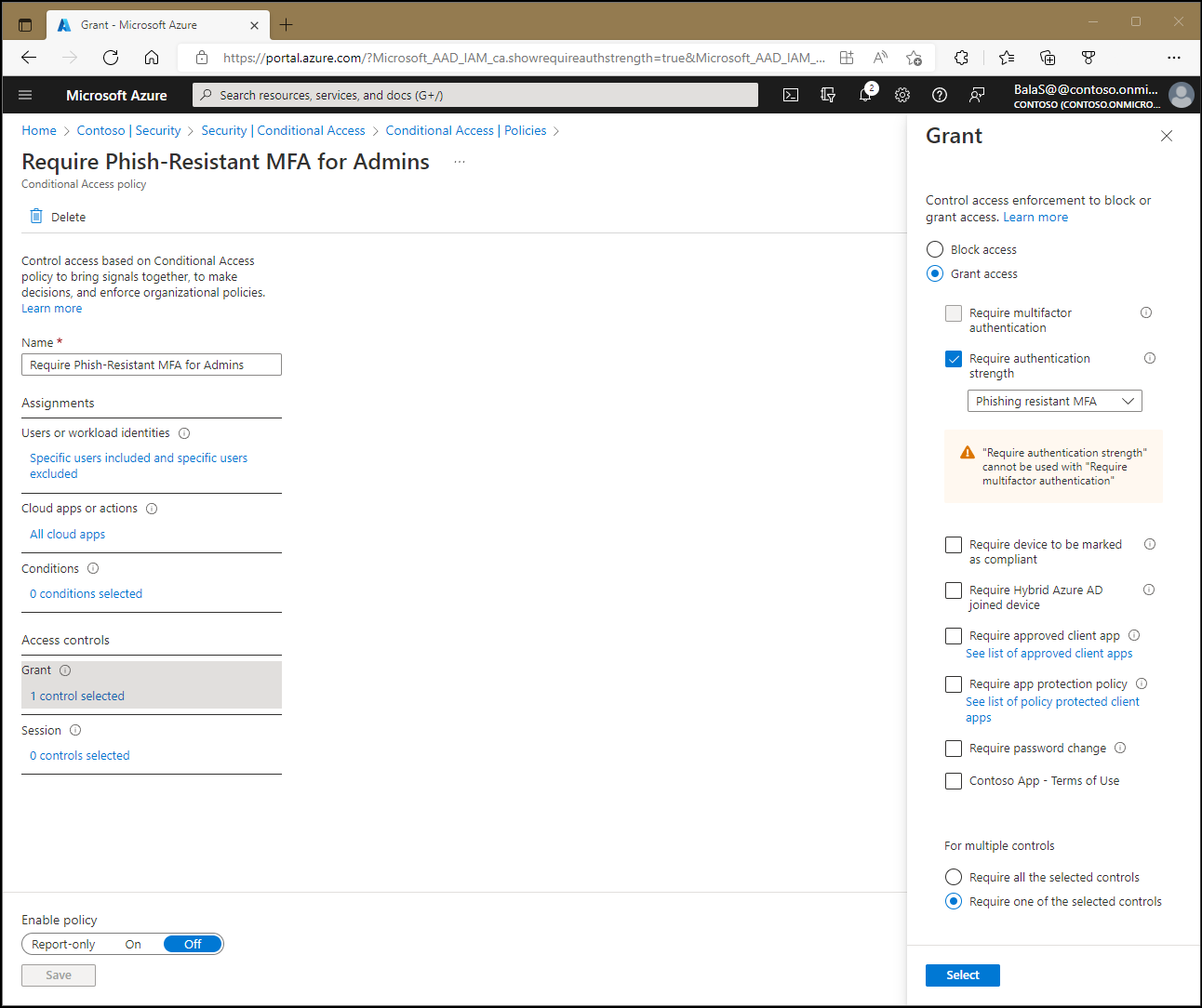

Feltételes hozzáférés: Megadás

A feltételes hozzáférési szabályzaton belül a rendszergazdák hozzáférés-vezérlést használhatnak az erőforrásokhoz való hozzáférés megadásához vagy letiltásához.

Hozzáférés letiltása

A hozzáférés letiltásának vezérlője figyelembe veszi a hozzárendeléseket, és megakadályozza a hozzáférést a feltételes hozzáférési szabályzat konfigurációja alapján.

A hozzáférés letiltása egy hatékony vezérlő, amelyet csak a megfelelő ismeretek birtokában szabad alkalmazni. A letiltási utasításokat tartalmazó szabályzatok használata nem kívánt mellékhatásokkal járhat. A megfelelő tesztelés és ellenőrzés létfontosságú a nagy léptékű vezérlés engedélyezése előtt. A rendszergazdáknak olyan eszközöket kell használniuk, mint a feltételes hozzáférés jelentéskészítési módja és a What If eszköz a feltételes hozzáférésben a módosítások végrehajtásakor.

Hozzáférés megadása

A rendszergazdák dönthetnek úgy, hogy egy vagy több vezérlőt kényszerítenek ki a hozzáférés megadásakor. Ezek a vezérlők a következő lehetőségeket tartalmazzák:

- Többtényezős hitelesítés megkövetelése (Microsoft Entra többtényezős hitelesítés)

- Hitelesítés erősségének megkövetelése

- Az eszköz megfelelőként való megjelölésének megkövetelése (Microsoft Intune)

- Microsoft Entra hibrid csatlakoztatott eszköz megkövetelése

- Jóváhagyott ügyfélalkalmazás megkövetelése

- Alkalmazásvédelmi szabályzat megkövetelése

- Jelszómódosítás megkövetelése

Ha a rendszergazdák úgy döntenek, hogy kombinálják ezeket a beállításokat, a következő módszereket használhatják:

- Az összes kijelölt vezérlő megkövetelése (vezérlő és vezérlő)

- A kijelölt vezérlők (vezérlők vagy vezérlők) egyikének megkövetelése

Alapértelmezés szerint a feltételes hozzáféréshez minden kiválasztott vezérlő szükséges.

Többtényezős hitelesítés megkövetelése

Ha bejelöli ezt a jelölőnégyzetet, a felhasználóknak Microsoft Entra többfaktoros hitelesítést kell végrehajtaniuk. A Microsoft Entra többtényezős hitelesítés üzembe helyezéséről további információt a felhőalapú Microsoft Entra többtényezős hitelesítés üzembe helyezésének tervezésében talál.

A Vállalati Windows Hello eleget tesz a feltételes hozzáférési szabályzatok többtényezős hitelesítési követelményeinek.

Hitelesítés erősségének megkövetelése

A rendszergazdák dönthetnek úgy, hogy speciális hitelesítési erősségeket igényelnek a feltételes hozzáférési szabályzataikban. Ezek a hitelesítési erősségek a Microsoft Entra felügyeleti központ>védelmi>hitelesítési módszereiben>vannak meghatározva. A rendszergazdák dönthetnek úgy, hogy saját verziót hoznak létre, vagy a beépített verziókat használják.

Eszköz megfelelőként való megjelölésének megkövetelése

Az Intune-t üzembe helyező szervezetek az eszközükről visszaadott információkat felhasználhatják az adott szabályzatmegfelelési követelményeknek megfelelő eszközök azonosítására. Az Intune megfelelőségi adatokat küld a Microsoft Entra-azonosítónak, így a feltételes hozzáférés dönthet úgy, hogy engedélyezi vagy letiltja az erőforrásokhoz való hozzáférést. A megfelelőségi szabályzatokkal kapcsolatos további információkért lásd : Eszközökre vonatkozó szabályok beállítása a szervezet erőforrásaihoz való hozzáférés engedélyezéséhez az Intune-nal.

Az eszközöket az Intune bármilyen eszköz operációs rendszeréhez megfelelőként, vagy windowsos eszközök külső mobileszköz-felügyeleti rendszereként jelölheti meg. A támogatott harmadik féltől származó mobileszköz-kezelő rendszerek listáját itt találja: Támogatott harmadik féltől származó eszközmegfelelőségi partnerek az Intune-ban.

Az eszközöket regisztrálni kell a Microsoft Entra ID-ban, mielőtt megfelelőnek jelölhetők lennének. Az eszközregisztrációval kapcsolatos további információkért lásd: Mi az az eszközidentitás?

Az eszköz megfelelő vezérlőként való megjelölésének megkövetelése:

- Csak a Microsoft Entra ID azonosítóval regisztrált és az Intune-ban regisztrált Windows 10+, iOS, Android, macOS és Linux Ubuntu rendszerű eszközöket támogatja.

- A Microsoft Edge InPrivate módban Windows rendszeren nem megfelelő eszköznek minősül.

Feljegyzés

Windows, iOS, Android, macOS és néhány külső webböngésző esetén a Microsoft Entra ID egy ügyféltanúsítvány használatával azonosítja az eszközt, amely akkor van kiépítve, amikor az eszköz regisztrálva van a Microsoft Entra ID-val. Amikor egy felhasználó először jelentkezik be a böngészőben, a rendszer felkéri a felhasználót a tanúsítvány kiválasztására. A felhasználónak ki kell választania ezt a tanúsítványt, mielőtt tovább használhatja a böngészőt.

A Végponthoz készült Microsoft Defender alkalmazás az Intune jóváhagyott ügyfélalkalmazás-szabályzatával beállíthatja az eszközmegfelelési szabályzatot feltételes hozzáférési szabályzatokká. A feltételes hozzáférés beállításakor nincs szükség kizárásra az Végponthoz készült Microsoft Defender alkalmazáshoz. Bár a Végponthoz készült Microsoft Defender Android és iOS rendszeren (az alkalmazásazonosító: dd47d17a-3194-4d86-bfd5-c6ae6f5651e3) nem jóváhagyott alkalmazás, rendelkezik engedéllyel az eszköz biztonsági helyzetének jelentésére. Ez az engedély lehetővé teszi a megfelelőségi információk feltételes hozzáférésre való áramlását.

Microsoft Entra hibrid csatlakoztatott eszköz megkövetelése

A szervezetek dönthetnek úgy, hogy az eszközidentitást a feltételes hozzáférési szabályzatuk részeként használják. A szervezetek megkövetelhetik, hogy az eszközök hibrid Microsoft Entra csatlakozva legyenek ezzel a jelölőnégyzettel. Az eszközidentitásokról további információt a Mi az eszközidentitás? című témakörben talál.

Az eszközkódos OAuth-folyamat használatakor a felügyelt eszközhöz vagy eszközállapot-feltételhez szükséges engedélyezési vezérlő nem támogatott. Ennek az az oka, hogy a hitelesítést végző eszköz nem tudja megadni az eszköz állapotát a kódot biztosító eszköznek. Emellett a jogkivonat eszközállapota zárolva van a hitelesítést végző eszközre. Használja inkább a Többtényezős hitelesítés megkövetelése vezérlőt.

A Microsoft Entra hibrid csatlakoztatott eszközvezérlőjének megkövetelése:

- Csak a tartományhoz csatlakoztatott Windows alacsonyabb szintű (Windows 10 előtti) és a Windows aktuális (Windows 10+) rendszerű eszközöket támogatja.

- A Microsoft Edge inPrivate módban nem tekinthető hibrid Microsoft Entra-eszköznek.

Jóváhagyott ügyfélalkalmazás megkövetelése

A szervezetek megkövetelhetik, hogy egy jóváhagyott ügyfélalkalmazást használjon a kiválasztott felhőalkalmazások eléréséhez. Ezek a jóváhagyott ügyfélalkalmazások minden mobileszköz-kezelési megoldástól függetlenül támogatják az Intune alkalmazásvédelmi szabályzatait .

Figyelmeztetés

A jóváhagyott ügyfélalkalmazás-támogatás 2026 márciusának elején nyugdíjba vonul. A szervezeteknek 2026 márciusára át kell váltaniuk az összes olyan jelenlegi feltételes hozzáférési szabályzatot, amely csak a jóváhagyott ügyfélalkalmazás-engedélyt használja, hogy jóváhagyott ügyfélalkalmazást vagy alkalmazásvédelmi szabályzatot igényeljenek. Emellett minden új feltételes hozzáférési szabályzat esetében csak az alkalmazásvédelmi szabályzat megadásának megkövetelése alkalmazható. További információ: A jóváhagyott ügyfélalkalmazás áttelepítése alkalmazásvédelmi szabályzatba a feltételes hozzáférésben.

A támogatás-vezérlés alkalmazásához az eszközt regisztrálni kell a Microsoft Entra-azonosítóban, amelyhez közvetítőalkalmazást kell használni. A közvetítőalkalmazás lehet iOS-hez készült Microsoft Authenticator, androidos eszközökhöz készült Microsoft Authenticator vagy Microsoft Céges portál. Ha egy közvetítőalkalmazás nincs telepítve az eszközön, amikor a felhasználó megkísérli a hitelesítést, a rendszer átirányítja a felhasználót a megfelelő alkalmazástárba a szükséges közvetítőalkalmazás telepítéséhez.

A következő ügyfélalkalmazások támogatják ezt a beállítást. Ez a lista nem teljes, és változhat:

- Microsoft Azure Information Protection

- Microsoft Cortana

- Microsoft Dynamics 365

- Microsoft Edge

- Microsoft Excel

- Microsoft Power Automate

- Microsoft Számlázás

- Microsoft Kaizala

- Microsoft Launcher

- Microsoft Listák

- Microsoft Office

- Microsoft OneDrive

- Microsoft OneNote

- Microsoft Outlook

- Microsoft Planner

- Microsoft Power Apps

- Microsoft Power BI

- Microsoft PowerPoint

- Microsoft SharePoint

- Microsoft Skype Vállalati verzió

- Microsoft Stream

- Microsoft Teams

- Microsoft To Do

- Microsoft Visio

- Microsoft Word

- Microsoft Yammer

- Microsoft Whiteboard

- Microsoft 365 Felügyeleti központ

Megjegyzések

- A jóváhagyott ügyfélalkalmazások támogatják az Intune mobilalkalmazás-kezelési funkciót.

- A Jóváhagyott ügyfélalkalmazás megkövetelése követelmény:

- Csak az iOS és androidos eszközök platformfeltételét támogatja.

- Az eszköz regisztrálásához közvetítőalkalmazás szükséges. A közvetítőalkalmazás lehet iOS-hez készült Microsoft Authenticator, androidos eszközökhöz készült Microsoft Authenticator vagy Microsoft Céges portál.

- A feltételes hozzáférés nem tekintheti a Microsoft Edge-et InPrivate módban jóváhagyott ügyfélalkalmazásnak.

- A Microsoft Power BI-t jóváhagyott ügyfélalkalmazásként megkövetelő feltételes hozzáférési szabályzatok nem támogatják a Microsoft Entra alkalmazásproxy használatát a Power BI mobilalkalmazás helyszíni Power BI jelentéskészítő kiszolgáló való csatlakoztatásához.

- A Microsoft Edge-en kívül üzemeltetett WebViews nem felel meg a jóváhagyott ügyfélalkalmazás-szabályzatnak. Például: Ha egy alkalmazás egy webnézetbe próbálja betölteni a SharePointot, az alkalmazásvédelmi szabályzatok meghiúsulnak.

Konfigurációs példákért lásd: Jóváhagyott ügyfélalkalmazások megkövetelése a felhőalkalmazások hozzáféréséhez feltételes hozzáféréssel .

Alkalmazásvédelmi szabályzat megkövetelése

A feltételes hozzáférési szabályzatban megkövetelheti, hogy egy Intune alkalmazásvédelmi szabályzat legyen jelen az ügyfélalkalmazásban, mielőtt a hozzáférés elérhető lenne a kiválasztott alkalmazások számára. Ezek a mobilalkalmazás-kezelési (MAM) alkalmazásvédelmi szabályzatok lehetővé teszik a szervezet adatainak adott alkalmazásokon belüli kezelését és védelmét.

A támogatás-vezérlés alkalmazásához a feltételes hozzáférés megköveteli, hogy az eszköz regisztrálva legyen a Microsoft Entra-azonosítóban, amelyhez közvetítőalkalmazást kell használnia. A közvetítőalkalmazás lehet iOS-hez készült Microsoft Authenticator vagy Android-eszközökhöz készült Microsoft Céges portál. Ha egy közvetítőalkalmazás nincs telepítve az eszközön, amikor a felhasználó megkísérli a hitelesítést, a rendszer átirányítja a felhasználót az app store-ba a közvetítőalkalmazás telepítéséhez. A Microsoft Authenticator alkalmazás használható közvetítőalkalmazásként, de nem támogatja, hogy jóváhagyott ügyfélalkalmazásként legyen megcélzva. Alkalmazásvédelem szabályzatok általánosan elérhetők iOS és Android rendszeren, valamint a Windows Microsoft Edge nyilvános előzetes verziójában. A Windows-eszközök ugyanabban a munkamenetben legfeljebb három Microsoft Entra-felhasználói fiókot támogatnak. A szabályzat Windows-eszközökre való alkalmazásával kapcsolatos további információkért lásd: Alkalmazásvédelmi szabályzat megkövetelése Windows-eszközökön (előzetes verzió).

Az alkalmazásoknak meg kell felelniük bizonyos követelményeknek az alkalmazásvédelmi szabályzatok támogatásához. A fejlesztők ezekről a követelményekről az alkalmazásvédelmi szabályzatokkal kezelhető alkalmazások című szakaszban találnak további információt.

A következő ügyfélalkalmazások támogatják ezt a beállítást. Ez a lista nem teljes, és változhat. Ha az alkalmazás nem szerepel a listában, forduljon az alkalmazás gyártójához a támogatás megerősítéséhez:

- Adobe Acrobat Reader mobilalkalmazás

- iAnnotate office 365-höz

- Microsoft Cortana

- Microsoft Dynamics 365 telefonokhoz

- Microsoft Dynamics 365 Sales

- Microsoft Edge

- Microsoft Excel

- Microsoft Power Automate

- Microsoft Launcher

- Microsoft Listák

- Microsoft Loop

- Microsoft Office

- Microsoft OneDrive

- Microsoft OneNote

- Microsoft Outlook

- Microsoft Planner

- Microsoft Power BI

- Microsoft PowerApps

- Microsoft PowerPoint

- Microsoft SharePoint

- Microsoft Stream Mobile Native 2.0

- Microsoft Teams

- Microsoft To Do

- Microsoft Word

- Microsoft Whiteboard Services

- MultiLine for Intune

- Nine Mail – E-mail és naptár

- Az Intune jelölése

- Provectus – Biztonságos névjegyek

- Viva Engage (Android, iOS és iPadOS)

Feljegyzés

A Kaizala, a Skype Vállalati verzió és a Visio nem támogatja az alkalmazásvédelmi szabályzat megadását. Ha ezeknek az alkalmazásoknak a működésére van szüksége, használja kizárólag a Jóváhagyott alkalmazások megkövetelése engedélyt. A két támogatás közötti "vagy" záradék használata nem fog működni e három pályázat esetében.

Konfigurációs példákért lásd: Alkalmazásvédelmi szabályzat megkövetelése és jóváhagyott ügyfélalkalmazás a felhőalkalmazások hozzáféréséhez feltételes hozzáféréssel .

Jelszómódosítás megkövetelése

A felhasználói kockázat észlelésekor a rendszergazdák a felhasználói kockázati szabályzat feltételeinek alkalmazásával biztosíthatják, hogy a felhasználó biztonságosan módosítsa a jelszót a Microsoft Entra önkiszolgáló jelszóátállításával. A felhasználók önkiszolgáló jelszó-visszaállítást végezhetnek önjavításra. Ez a folyamat bezárja a felhasználói kockázati eseményt, hogy megakadályozza a szükségtelen riasztásokat a rendszergazdák számára.

Amikor a rendszer kéri a felhasználót a jelszó módosítására, először többtényezős hitelesítést kell végrehajtania. Győződjön meg arról, hogy minden felhasználó regisztrál a többtényezős hitelesítésre, hogy felkészült legyen arra az esetre, ha a fiók kockázatokat észlel.

Figyelmeztetés

A felhasználói kockázati szabályzat aktiválása előtt a felhasználóknak korábban regisztrálniuk kell a többtényezős hitelesítésre.

A következő korlátozások érvényesek, ha a jelszómódosítás-vezérlővel konfigurál egy szabályzatot:

- A szabályzatot minden erőforráshoz hozzá kell rendelni. Ez a követelmény megakadályozza, hogy a támadó egy másik alkalmazást használjon a felhasználó jelszavának módosításához és a fiók kockázatának alaphelyzetbe állításához egy másik alkalmazásba való bejelentkezéssel.

- A jelszómódosítás megkövetelése nem használható más vezérlőkkel, például megfelelő eszköz megkövetelése esetén.

- A jelszómódosítás-vezérlés csak a felhasználó- és csoporthozzárendelési feltétellel, a felhőalkalmazás-hozzárendelési feltétellel (amelynek "mind" értékre kell állítania) és a felhasználói kockázati feltételekkel használható.

Használati feltételek

Ha a szervezet használati feltételeket hozott létre, más lehetőségek is megjelenhetnek a támogatási vezérlők alatt. Ezek a beállítások lehetővé teszik, hogy a rendszergazdák megköveteljék a használati feltételek elismerését a szabályzat által védett erőforrások elérésének feltételeként. A használati feltételekről a Microsoft Entra használati feltételeiben talál további információt.

Egyéni vezérlők (előzetes verzió)

Az egyéni vezérlők a Microsoft Entra ID előzetes verziójának funkciói. Egyéni vezérlők használatakor a rendszer átirányítja a felhasználókat egy kompatibilis szolgáltatásba, hogy megfeleljenek a Microsoft Entra-azonosítótól eltérő hitelesítési követelményeknek. További információkért tekintse meg az Egyéni vezérlők című cikket.