Alkalmazásvédelmi szabályzatok áttekintése

Az Intune alkalmazásvédelmi szabályzatai (APP) olyan szabályok, amelyek biztosítják, hogy a szervezet adatai biztonságban legyenek vagy egy felügyelt alkalmazásban legyenek tárolva. Ezek a szabályzatok lehetővé teszik az adatok mobileszközökön futó alkalmazások általi elérésének és megosztásának szabályozását. A szabályzatok lehetnek olyan szabályok, amelyek akkor lépnek érvénybe, amikor a felhasználó "vállalati" adatokhoz próbál hozzáférni vagy áthelyezni, vagy olyan műveletek halmaza, amelyeket a felhasználó az alkalmazáson belül tilt vagy figyel. A felügyelt alkalmazások az Intune-ban olyan védett alkalmazások , amelyekre az Intune alkalmazásvédelmi szabályzatai vonatkoznak, és amelyeket az Intune felügyel.

Az Intune alkalmazásvédelmi szabályzatainak számos előnye van, például a vállalati adatok védelme mobileszközökön anélkül, hogy eszközregisztrációra van szükség, valamint szabályozható, hogy az alkalmazások hogyan férnek hozzá és osztják meg az adatokat a mobileszközökön.

Az alkalmazásvédelmi szabályzatok a Microsoft Intune-nal való használatára a következők példák:

- PIN-kód vagy ujjlenyomat megkövetelése a vállalati e-mailek mobileszközön való eléréséhez

- A felhasználók nem másolhatják és illeszthetik be a vállalati adatokat a személyes alkalmazásokba

- A vállalati adatokhoz való hozzáférés korlátozása csak jóváhagyott alkalmazásokra

Számos hatékonyságnövelő alkalmazás, például a Microsoft 365 (Office) alkalmazás az Intune MAM használatával kezelhető. Tekintse meg a nyilvánosan elérhető Microsoft Intune által védett alkalmazások hivatalos listáját.

Hogyan védheti meg az alkalmazásadatokat?

Az alkalmazottak a személyes és a munkahelyi feladatokhoz is mobileszközöket használnak. Miközben gondoskodik arról, hogy az alkalmazottak produktívak legyenek, meg szeretné akadályozni az adatvesztést, a szándékos és a véletlen adatvesztést. Emellett a nem Ön által felügyelt eszközökről elért vállalati adatokat is védenie kell.

Az Intune alkalmazásvédelmi szabályzatait a mobileszköz-felügyeleti (MDM) megoldásoktól függetlenül használhatja. Ez a függetlenség segít megvédeni cége adatait az eszközök eszközfelügyeleti megoldásban való regisztrálásával vagy anélkül. Az alkalmazásszintű szabályzatok implementálásával korlátozhatja a vállalati erőforrásokhoz való hozzáférést, és az adatokat az informatikai részlegen belül tarthatja.

Alkalmazásvédelmi szabályzatok az eszközökön

Az alkalmazásvédelmi szabályzatok a következő eszközökön futó alkalmazásokhoz konfigurálhatók:

Regisztrálva a Microsoft Intune-ban: Ezek az eszközök általában vállalati tulajdonban vannak.

Regisztrálva van egy külső mobileszköz-kezelési (MDM-) megoldásban: Ezek az eszközök általában vállalati tulajdonban vannak.

Megjegyzés:

A mobilalkalmazás-felügyeleti szabályzatok nem használhatók külső mobilalkalmazás-felügyelettel vagy biztonságos tárolómegoldásokkal.

Nincs regisztrálva egyetlen mobileszköz-kezelési megoldásban sem: Ezek az eszközök általában olyan alkalmazottak tulajdonában lévő eszközök, amelyek nincsenek felügyelve vagy regisztrálva az Intune-ban vagy más MDM-megoldásokban.

Fontos

Létrehozhat mobilalkalmazás-felügyeleti házirendeket a Microsoft 365-szolgáltatásokhoz csatlakozó Office-mobilalkalmazásokhoz. A helyszíni Exchange-postaládákhoz való hozzáférést úgy is megvédheti, ha intune-alkalmazásvédelmi szabályzatokat hoz létre az iOS/iPadOS Outlookhoz és az Androidhoz, hibrid modern hitelesítéssel engedélyezve. A funkció használata előtt győződjön meg arról, hogy megfelel az iOS/iPadOS és az Android Outlook követelményeinek. Az alkalmazásvédelmi szabályzatok nem támogatottak a helyszíni Exchange- vagy SharePoint-szolgáltatásokhoz csatlakozó más alkalmazások esetében.

Az alkalmazásvédelmi szabályzatok használatának előnyei

Az alkalmazásvédelmi szabályzatok használatának legfontosabb előnyei a következők:

A vállalati adatok védelme az alkalmazás szintjén. Mivel a mobilalkalmazás-kezeléshez nincs szükség eszközkezelésre, a céges adatokat a felügyelt és a nem felügyelt eszközökön is megvédheti. A felügyelet a felhasználói identitásra van kapcsolva, ami megszünteti az eszközfelügyelet követelményét.

A végfelhasználói hatékonyságra nincs hatással, és a szabályzatok nem vonatkoznak az alkalmazás személyes környezetben való használatakor. A szabályzatok csak munkahelyi környezetben vannak alkalmazva, így a személyes adatok érintése nélkül védheti a vállalati adatokat.

Az alkalmazásvédelmi szabályzatok biztosítják az alkalmazásrétegek védelmét. Lehetőség van például a következőkre:

- PIN-kód megkövetelése egy alkalmazás munkahelyi környezetben való megnyitásához

- Az adatok alkalmazások közötti megosztásának szabályozása

- A vállalati alkalmazásadatok személyes tárhelyre való mentésének megakadályozása

Az MDM a MAM mellett gondoskodik arról, hogy az eszköz védett legyen. Megkövetelhet például PIN-kódot az eszköz eléréséhez, vagy üzembe helyezhet felügyelt alkalmazásokat az eszközön. Az MDM-megoldáson keresztül alkalmazásokat is telepíthet az eszközökre, így jobban szabályozhatja az alkalmazáskezelést.

Az MDM alkalmazásvédelmi szabályzatokkal való használatának további előnyei is vannak, és a vállalatok alkalmazásvédelmi szabályzatokat használhatnak MDM-ekkel és anélkül is. Vegyünk például egy olyan alkalmazottat, aki a vállalat által kiadott telefont és a saját személyes táblagépét is használja. A vállalati telefon regisztrálva van az MDM-ben, és alkalmazásvédelmi szabályzatok védik, míg a személyes eszközt csak alkalmazásvédelmi szabályzatok védik.

Ha az eszközállapot beállítása nélkül alkalmaz MAM-szabályzatot a felhasználóra, a FELHASZNÁLÓ a BYOD-eszközön és az Intune által felügyelt eszközön is megkapja a MAM-szabályzatot. Mam-szabályzatokat az eszközfelügyeleti állapot alapján is alkalmazhat. További információ: Az eszközfelügyeleti állapoton alapuló alkalmazásvédelmi szabályzatok megcélzása. Alkalmazásvédelmi szabályzat létrehozásakor válassza a Nem lehetőséget a Cél minden alkalmazástípus mellett. Ezután tegye a következők egyikét:

- Alkalmazzon kevésbé szigorú MAM-szabályzatot az Intune által felügyelt eszközökre, és alkalmazzon szigorúbb MAM-szabályzatot a nem MDM-ben regisztrált eszközökre.

- Mam-szabályzat alkalmazása csak a nem regisztrált eszközökre.

Az alkalmazásvédelmi szabályzatok támogatott platformjai

Az Intune számos képességet kínál a szükséges alkalmazások beszerzéséhez azokon az eszközökön, amelyeken futtatni szeretné őket. További információ: Alkalmazáskezelési képességek platform szerint.

Az Intune alkalmazásvédelmi szabályzatainak platformtámogatása megfelel az Office mobilalkalmazás-platform androidos és iOS/iPadOS-eszközökhöz nyújtott támogatásának. Részletekért lásd az Office rendszerkövetelményeinekMobilalkalmazások szakaszát.

Előzetes verzió: Emellett alkalmazásvédelmi szabályzatokat is létrehozhat Windows-eszközökhöz. További részletekért lásd: Alkalmazásvédelmi felület Windows-eszközökhöz.

Fontos

Az Alkalmazásvédelmi szabályzatok fogadásához az eszközön az Intune Vállalati portálra van szükség.

Alkalmazásvédelmi szabályzat adatvédelmi keretrendszere

Az alkalmazásvédelmi szabályzatokban (APP) elérhető választási lehetőségek lehetővé teszik a szervezetek számára, hogy a védelmet a saját igényeiknek megfelelően alakítsák. Előfordulhat, hogy egyes esetekben nem egyértelmű, hogy mely házirend-beállítások szükségesek egy teljes forgatókönyv implementálásához. Annak érdekében, hogy a szervezetek előnyben részesítsék a mobilügyfél-végpontok megerősítését, a Microsoft bevezette az APP adatvédelmi keretrendszerének osztályozását az iOS és Android rendszerű mobilalkalmazás-felügyelethez.

Az APP adatvédelmi keretrendszer három különböző konfigurációs szintre van rendezve, és mindegyik szint az előző szintből építkezik:

- Az alapszintű nagyvállalati adatvédelem (1. szint) biztosítja, hogy az alkalmazások PIN-kóddal legyenek védve, titkosítva legyenek, és szelektív adattörlési műveleteket hajtsanak végre. Android-eszközök esetén ez a szint ellenőrzi az Android-eszközök hitelesítését. Ez egy kezdő szintű konfiguráció, amely hasonló adatvédelmi vezérlést biztosít az Exchange Online postaládára vonatkozó házirendjeiben, és az informatikai megoldásokat és a felhasználók rendszerbe való feltöltését vezeti be az APP-ben.

- A nagyvállalati szintű fokozott adatvédelem (2. szint) alkalmazásadatok kiszivárgásának megelőzésére szolgáló mechanizmusokat és minimális operációsrendszer-követelményeket vezet be. Ez az a konfiguráció, amely a munkahelyi vagy iskolai adatokhoz hozzáférő mobilfelhasználók többségére vonatkozik.

- Anagyvállalati szintű magas fokú adatvédelem (3. szint) fejlett adatvédelmi mechanizmusokat, továbbfejlesztett PIN-konfigurációt és az APP mobilfenyegetés-védelmét vezeti be. Ez a konfiguráció olyan felhasználóknak kellhet, akik magas kockázatú adatokhoz férnek hozzá.

Az egyes konfigurációs szintekre vonatkozó konkrét javaslatok és a minimális mennyiségű védelemre szoruló alkalmazások megtekintéséhez tekintse át az Alkalmazásvédelmi házirendeket használó adatvédelmi keretrendszert ismertető cikket.

Hogyan védik az alkalmazásvédelmi szabályzatok az alkalmazásadatokat?

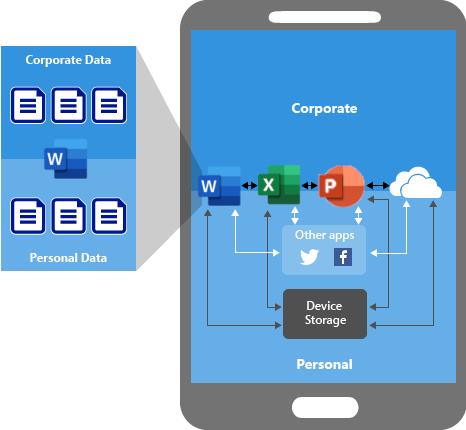

Alkalmazásvédelmi szabályzatok nélküli alkalmazások

Ha korlátozás nélkül használják az alkalmazásokat, a vállalati és a személyes adatok nem lesznek korlátozva. A vállalati adatok olyan helyekre kerülhetnek, mint a személyes tárhely, vagy a purview-t meghaladó alkalmazásokba továbbíthatók, és adatvesztést okozhatnak. Az alábbi ábrán látható nyilak a vállalati és a személyes alkalmazások, valamint a tárolási helyek közötti korlátlan adatáthelyezési lehetőségeket mutatják be.

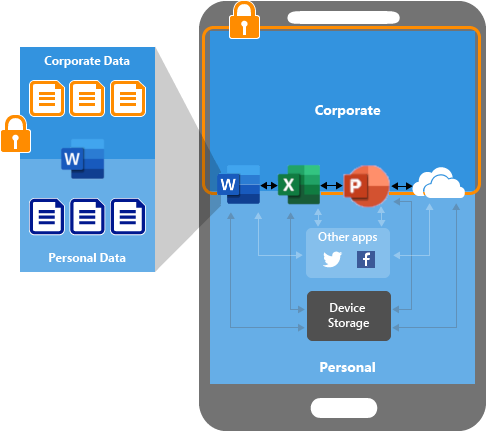

Adatvédelem alkalmazásvédelmi szabályzatokkal (APP)

Az alkalmazásvédelmi szabályzatokkal megakadályozhatja, hogy a vállalati adatok az eszköz helyi tárhelyére kerüljenek (lásd az alábbi képet). Korlátozhatja az adatáthelyezési műveleteket más olyan alkalmazásokra is, amelyeket nem védenek alkalmazásvédelmi szabályzatok. Az alkalmazásvédelmi szabályzat beállításai a következők:

- Adatáthelyezési szabályzatok, például Szervezeti adatok másolatainak mentése és Kivágás, másolás és beillesztés korlátozása.

- Hozzáférési szabályzat beállításai, például Egyszerű PIN-kód megkövetelése a hozzáféréshez és Felügyelt alkalmazások futtatásának letiltása feltört vagy feltört eszközökön.

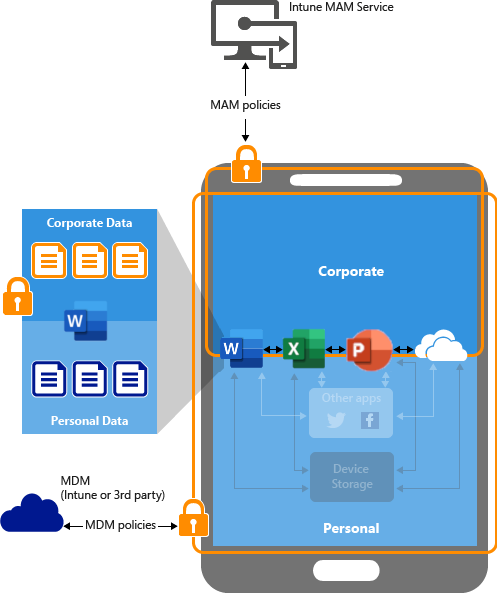

Adatvédelem alkalmazással az MDM-megoldás által felügyelt eszközökön

Az alábbi ábrán az MDM és az alkalmazásvédelmi szabályzatok együttes védelmi rétegei láthatók.

Az MDM-megoldás az alábbiak megadásával ad értéket:

- Regisztrálja az eszközt

- Az alkalmazások központi telepítése az eszközön

- Folyamatos eszközmegfelelést és -felügyeletet biztosít

Az alkalmazásvédelmi szabályzatok a következők megadásával adnak értéket:

- A vállalati adatok fogyasztói alkalmazásokba és szolgáltatásokba való kiszivárgásának védelme

- Korlátozások, például mentés másként, vágólap vagy PIN-kód alkalmazása az ügyfélalkalmazásokra

- Ha szükséges, törölje a vállalati adatokat az alkalmazásokból anélkül, hogy eltávolítaná ezeket az alkalmazásokat az eszközről

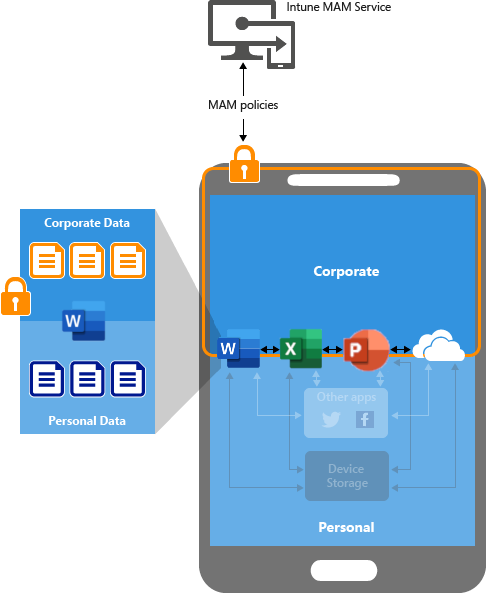

Adatvédelem appal regisztráció nélküli eszközökhöz

Az alábbi ábra bemutatja, hogyan működnek az adatvédelmi szabályzatok az alkalmazás szintjén MDM nélkül.

Az MDM-megoldásban nem regisztrált BYOD-eszközök esetén az alkalmazásvédelmi szabályzatok segíthetnek a vállalati adatok alkalmazásszintű védelmében. Vannak azonban olyan korlátozások, amelyeket érdemes figyelembe venni, például:

- Az eszközön nem telepíthet alkalmazásokat. A végfelhasználónak le kell szereznie az alkalmazásokat az áruházból.

- Ezeken az eszközökön nem lehet tanúsítványprofilokat kiépíteni.

- Ezeken az eszközökön nem építhet ki vállalati Wi-Fi és VPN-beállításokat.

Alkalmazásvédelmi szabályzatokkal kezelhető alkalmazások

Az Intune SDK-val integrált vagy az Intune alkalmazásburkoló eszközével burkolt alkalmazások integrálhatók az Intune alkalmazásvédelmi szabályzataival. Tekintse meg azoknak a Microsoft Intune által védett alkalmazásoknak a hivatalos listáját, amelyeket ezekkel az eszközökkel hoztak létre, és amelyek nyilvános használatra elérhetők.

Az Intune SDK fejlesztői csapata aktívan teszteli és támogatja a natív Android, iOS/iPadOS (Obj-C, Swift), Xamarin és Xamarin.Forms platformokkal készült alkalmazásokat. Bár egyes ügyfelek sikeresen integrálták az Intune SDK-t más platformokkal, például a React Native és a NativeScript platformokkal, nem biztosítunk explicit útmutatást vagy beépülő modulokat az alkalmazásfejlesztők számára, amelyek a támogatott platformokon kívül mást is használnak.

Végfelhasználói követelmények az alkalmazásvédelmi szabályzatok használatához

Az alábbi lista a végfelhasználóknak az Intune által felügyelt alkalmazások alkalmazásvédelmi szabályzatainak használatára vonatkozó követelményeit tartalmazza:

A végfelhasználónak Microsoft Entra-fiókkal kell rendelkeznie. Ha tudni szeretné, hogyan hozhat létre Intune-felhasználókat a Microsoft Entra ID-ban, olvassa el a Felhasználók hozzáadása és rendszergazdai engedély megadása az Intune-nak című témakört.

A végfelhasználónak rendelkeznie kell a Microsoft Entra-fiókjához rendelt Microsoft Intune-licenccel. Az Intune-licencek végfelhasználókhoz való hozzárendeléséről az Intune-licencek kezelése című témakörben olvashat.

A végfelhasználónak egy alkalmazásvédelmi szabályzat által megcélzott biztonsági csoporthoz kell tartoznia. Ugyanannak az alkalmazásvédelmi szabályzatnak a használt alkalmazást kell céloznia. Az alkalmazásvédelmi szabályzatok a Microsoft Intune Felügyeleti központban hozhatók létre és helyezhetők üzembe. A biztonsági csoportok jelenleg a Microsoft 365 Felügyeleti központban hozhatók létre.

A végfelhasználónak be kell jelentkeznie az alkalmazásba a Microsoft Entra-fiókjával.

Alkalmazásvédelmi szabályzatok Microsoft 365-alkalmazásokhoz (Office)

Az alkalmazásvédelmi szabályzatok Microsoft 365-ös (Office-) alkalmazásokkal való használatakor figyelembe kell vennie néhány további követelményt.

Fontos

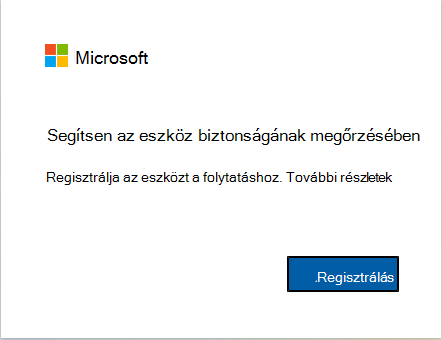

Az Androidon futó Intune mobilalkalmazás-kezeléshez (MAM) Microsoft Entra ID eszközregisztrációra van szükség a Microsoft 365-alkalmazásokhoz. A biztonság javítása érdekében az Android-eszközöket regisztrálni kell a Microsoft Entra-azonosítóval, hogy továbbra is megkapják a Microsoft 365-alkalmazások MAM-szabályzatát.

Mam-szabályzattal megcélzott Microsoft 365-alkalmazások elérésekor a rendszer kérheti a felhasználók hitelesítését, ha az eszköz még nincs regisztrálva az Entra-azonosítóval. A felhasználóknak be kell fejezniük a hitelesítési és regisztrációs folyamatot a Microsoft 365 MAM-kompatibilis alkalmazásaik eléréséhez.

Ha engedélyezve vannak a feltételes hozzáférési szabályzatok vagy a többtényezős hitelesítés, az eszközöknek már regisztrálva kell lenniük, és a felhasználók nem fognak változást tapasztalni.

A regisztrált eszközök megtekintéséhez lépjen a Microsoft Entra Felügyeleti központ>Eszközök>Minden eszköz jelentésére, szűrjön operációs rendszer szerint, és rendezze a Regisztráltak szerint. További információ: Eszközidentitások kezelése a Microsoft Entra felügyeleti központ használatával.

Outlook mobilapp

Az Outlook mobilalkalmazás használatának további követelményei a következők:

A végfelhasználónak telepítve kell lennie az Outlook mobilappnak az eszközén.

A végfelhasználónak microsoftos Entra-fiókjához társított Microsoft 365 Exchange Online-postaládával és licenccel kell rendelkeznie.

Megjegyzés:

Az Outlook mobilapp jelenleg csak a Microsoft Exchange Online-hoz és az Exchange Serverhez készült Intune App Protectiont támogatja hibrid modern hitelesítéssel , és az Office 365 Dedikált verzióban nem támogatja az Exchange-et.

Word, Excel és PowerPoint

A Word-, Excel- és PowerPoint-alkalmazások használatának további követelményei a következők:

A végfelhasználónak rendelkeznie kell a Microsoft Entra-fiókjához társított vállalati vagy nagyvállalati Microsoft 365-alkalmazások licencével. Az előfizetésnek tartalmaznia kell az Office-alkalmazásokat a mobileszközökön, és tartalmaznia kell egy felhőalapú tárfiókot a OneDrive Vállalati verzióban. A Microsoft 365-licencek az alábbi utasításokat követve rendelhetők hozzá a Microsoft 365 Felügyeleti központban.

A végfelhasználónak rendelkeznie kell egy felügyelt hellyel, amely a részletes mentés másként funkcióval van konfigurálva a "Szervezeti adatok másolatainak mentése" alkalmazásvédelmi házirend-beállításban. Ha például a felügyelt hely a OneDrive, a OneDrive alkalmazást a végfelhasználó Word, Excel vagy PowerPoint appjában kell konfigurálni.

Ha a felügyelt hely a OneDrive, az alkalmazást a végfelhasználó számára telepített alkalmazásvédelmi szabályzatnak kell céloznia.

Megjegyzés:

Az Office-mobilappok jelenleg csak a SharePoint Online-t támogatják, a helyszíni SharePointot nem.

Az Office-hoz szükséges felügyelt hely

Az Office-hoz felügyelt helyre (azaz OneDrive-ra) van szükség. Az Intune az alkalmazás összes adatát "vállalati" vagy "személyes" megjelölésűként jelöli meg. Az adatok akkor minősülnek "vállalatinak", ha üzleti helyről származnak. Az Office-appok esetében az Intune a következőket tekinti üzleti helynek: levelezés (Exchange) vagy felhőtárhely (OneDrive alkalmazás OneDrive Vállalati verziós fiókkal).

Skype Vállalati verzió

A Skype Vállalati verzió használatára további követelmények vonatkoznak. Lásd: A Skype Vállalati verzió licenckövetelményei. A Skype Vállalati verzió (SfB) hibrid és helyszíni konfigurációival kapcsolatban lásd: Hibrid modern hitelesítés az SfB-hez és az Exchange általánosan elérhető, az SfB OnPrem esetében pedig Modern hitelesítés a Microsoft Entra-azonosítóval.

Alkalmazásvédelmi globális szabályzat

Ha egy OneDrive-rendszergazda megtekinti az admin.onedrive.com és kiválasztja az Eszközhozzáférés lehetőséget, beállíthatja a Mobilalkalmazás-felügyeleti vezérlőket a OneDrive- és SharePoint-ügyfélalkalmazásokra.

A OneDrive felügyeleti konzolján elérhetővé tett beállítások egy speciális Intune-alkalmazásvédelmi szabályzatot konfigurálnak, amelynek neve Globális szabályzat. Ez a globális szabályzat a bérlő összes felhasználójára vonatkozik, és nem szabályozhatja a szabályzatok célzását.

Az engedélyezést követően az iOS/iPadOS és Android rendszerhez készült OneDrive- és SharePoint-alkalmazások alapértelmezés szerint a kiválasztott beállításokkal vannak védve. Az informatikai szakemberek szerkeszthetik ezt a házirendet a Microsoft Intune Felügyeleti központban , hogy több célzott alkalmazást vegyenek fel, és módosíthassák a házirend-beállításokat.

Alapértelmezés szerint bérlőnként csak egy globális szabályzat lehet. Az Intune Graph API-k használatával azonban bérlőnként további globális szabályzatokat hozhat létre, de ez nem ajánlott. Az extra globális szabályzatok létrehozása nem ajánlott, mert egy ilyen szabályzat végrehajtásának hibaelhárítása bonyolulttá válhat.

Bár a globális szabályzat a bérlő összes felhasználójára vonatkozik, a szokásos Intune alkalmazásvédelmi szabályzatok felülbírálják ezeket a beállításokat.

Megjegyzés:

A OneDrive Felügyeleti központ házirend-beállításai már nem frissülnek. Ehelyett a Microsoft Intune használható. További információt a Funkciókhoz való hozzáférés szabályozása a OneDrive- és SharePoint-mobilalkalmazásokban című témakörben talál.

Alkalmazásvédelmi funkciók

Többszörös identitás

A többszörös identitás támogatása lehetővé teszi, hogy egy alkalmazás több célközönséget is támogatjon. Ezek a célközönségek "vállalati" és "személyes" felhasználók is. A munkahelyi és iskolai fiókokat a "vállalati" célközönségek használják, míg a személyes fiókokat a fogyasztói célközönségek, például a Microsoft 365 (Office) felhasználói használják. A többszörös identitást támogató alkalmazások nyilvánosan is kiadhatók, ahol az alkalmazásvédelmi szabályzatok csak akkor érvényesek, ha az alkalmazást munkahelyi és iskolai ("vállalati") környezetben használják. A többszörös identitás támogatása az Intune SDK-val csak az alkalmazásba bejelentkezett munkahelyi vagy iskolai fiókra alkalmazza az alkalmazásvédelmi szabályzatokat. Ha egy személyes fiók be van jelentkezve az alkalmazásba, az adatok érintetlenek lesznek. Az alkalmazásvédelmi szabályzatokkal megakadályozhatja a munkahelyi vagy iskolai fiókadatok személyes fiókokba való átvitelét a többszörös identitású alkalmazásban, a más alkalmazásokban lévő személyes fiókokba vagy a személyes alkalmazásokba.

Fontos

Függetlenül attól, hogy egy alkalmazás támogatja-e a többszörös identitást, csak egyetlen "vállalati" identitás alkalmazhat intune-alkalmazásvédelmi szabályzatot.

A "személyes" környezetre példaként tekintsünk egy olyan felhasználóra, aki új dokumentumot indít el a Wordben, ez személyes környezetnek minősül, így az Intune App Protection-szabályzatok nem lesznek alkalmazva. Miután a dokumentumot a "vállalati" OneDrive-fiókba mentette, a rendszer "vállalati" környezetnek tekinti, és alkalmazza az Intune appvédelmi szabályzatokat.

Tekintse meg az alábbi példákat a munkahelyi vagy a "vállalati" környezethez:

- Egy felhasználó a munkahelyi fiókjával indítja el a OneDrive alkalmazást. A munkahelyi környezetben nem helyezhetnek át fájlokat személyes tárhelyre. Később, amikor a OneDrive-ot a személyes fiókjával együtt használják, korlátozás nélkül másolhatják és áthelyezhetik az adatokat a személyes OneDrive-jukról.

- A felhasználók elkezdenek e-maileket piszkozatokat készíteni az Outlook alkalmazásban. A tárgy vagy az üzenettörzs feltöltése után a felhasználó nem tudja a FROM címet a munkahelyi környezetről a személyes környezetre váltani, mivel a tárgyat és az üzenettörzset az alkalmazásvédelmi szabályzat védi.

Megjegyzés:

Az Outlook a "személyes" és a "vállalati" e-maileket is tartalmazza. Ebben az esetben az Outlook app indításkor kéri az Intune PIN-kódjának megadását.

Fontos

Bár az Edge "vállalati" környezetben van, a felhasználók szándékosan áthelyezhetik a OneDrive "vállalati" környezeti fájljait egy ismeretlen személyes felhőtárhelyre. Ennek elkerülése érdekében lásd: Webhelyek kezelése fájlok feltöltésének engedélyezéséhez és az Edge engedélyezett/letiltott webhelylistájának konfigurálásához.

Intune-alkalmazás PIN-kódja

A személyes azonosítószám (PIN-kód) annak ellenőrzésére szolgál, hogy a megfelelő felhasználó hozzáfér-e a szervezet adataihoz egy alkalmazásban.

PIN-kód kérése

Az Intune rákérdez a felhasználó alkalmazásÁNAK PIN-kódjára, amikor a felhasználó a "vállalati" adatokhoz való hozzáférésre készül. A több identitást használó alkalmazásokban, például a Wordben, az Excelben vagy a PowerPointban a felhasználónak pin-kódot kell kérnie, amikor megpróbál megnyitni egy "vállalati" dokumentumot vagy fájlt. Az egy identitással rendelkező alkalmazásokban, például az Intune alkalmazásburkoló eszközével felügyelt üzletági alkalmazásokban a RENDSZER indításkor kéri a PIN-kódot, mert az Intune SDK tudja, hogy az alkalmazás felhasználói élménye mindig "vállalati".

PIN-kód kérése vagy vállalati hitelesítő adatok kérése, gyakoriság

A rendszergazda meghatározhatja az Intune alkalmazásvédelmi szabályzatbeállítást A hozzáférési követelmények ismételt ellenőrzése ennyi perc után (perc) után a Microsoft Intune Felügyeleti központban. Ez a beállítás határozza meg, hogy mennyi idő után ellenőrizze a hozzáférési követelményeket az eszközön, és az alkalmazás PIN-kódjának képernyője vagy a vállalati hitelesítő adatok kérése ismét megjelenik. A PIN-kód fontos részletei azonban befolyásolják, hogy a rendszer milyen gyakran kéri a felhasználót:

-

A PIN-kód meg van osztva ugyanazon közzétevő alkalmazásai között a használhatóság javítása érdekében:

iOS/iPadOS rendszeren egyetlen alkalmazás PIN-kódja van megosztva az ugyanazon alkalmazás-közzétevő összes alkalmazása között. Például minden Microsoft-alkalmazás ugyanazt a PIN-kódot használja. Androidon egy alkalmazás PIN-kódja minden alkalmazás között meg van osztva. -

Az eszköz újraindítása után ellenőrizze újra a hozzáférési követelményeket (percek) után:

Az időzítő nyomon követi az inaktivitás perceinek számát, amelyek meghatározzák, hogy mikor jelenjen meg az Intune-alkalmazás PIN-kódja vagy a vállalati hitelesítő adatokra vonatkozó kérés. iOS/iPadOS rendszeren az eszköz újraindítása nem befolyásolja az időzítőt. Így az eszköz újraindítása nincs hatással arra a percszámra, amellyel a felhasználó inaktív volt egy olyan iOS/iPadOS-alkalmazásból, amelyre az Intune PIN-kódra (vagy vállalati hitelesítő adatokra) vonatkozó szabályzat van megcélzva. Android rendszeren az időzítő alaphelyzetbe áll az eszköz újraindításakor. Ezért az Intune PIN-kóddal (vagy vállalati hitelesítő adatokkal) kapcsolatos szabályzattal rendelkező Android-alkalmazások valószínűleg kérni fogják az alkalmazás PIN-kódját vagy a vállalati hitelesítő adatokat, függetlenül attól, hogy az eszköz újraindítása után "A hozzáférési követelmények újraellenőrzése ennyi perc után". -

A PIN-kódhoz társított időzítő működés közbeni jellege:

Miután megadta a PIN-kódot egy alkalmazás (A alkalmazás) eléréséhez, és az alkalmazás elhagyja az előteret (a fő bemeneti fókuszt) az eszközön, az időzítő alaphelyzetbe áll az adott PIN-kódhoz. A PIN-kódot megosztó alkalmazások (B alkalmazás) nem kérik a felhasználótól a PIN-kód megadását, mert az időzítő alaphelyzetbe áll. A parancssor újra megjelenik, ha a "Hozzáférési követelmények újraellenőrzése ennyi perc után" érték ismét teljesül.

iOS-/iPadOS-eszközök esetén, még akkor is, ha a PIN-kód meg van osztva a különböző közzétevőktől származó alkalmazások között, a parancssor újra megjelenik, amikor a hozzáférési követelmények ismételt ellenőrzése ennyi perc után érték ismét teljesül azon alkalmazás esetében, amely nem a fő bemeneti fókusz. Egy felhasználó például rendelkezik az X kiadó A és B alkalmazásával az Y közzétevőtől, és ez a két alkalmazás ugyanazt a PIN-kódot használja. A felhasználó az A alkalmazásra (előtér) összpontosít, és a B alkalmazás kis méretűre van állítva. Miután a hozzáférési követelmények ismételt ellenőrzése (perc) után teljesült, és a felhasználó átváltott a B alkalmazásra, a PIN-kódra lesz szükség.

Megjegyzés:

A felhasználó hozzáférési követelményeinek gyakoribb ellenőrzése (azaz PIN-kód kérése) érdekében, különösen a gyakran használt alkalmazások esetében ajánlott csökkenteni a "Hozzáférési követelmények újbóli ellenőrzése ennyi perc után" beállítás értékét.

Beépített app PIN-jei az Outlookhoz és a OneDrive-hoz

Az Intune PIN-kódja inaktivitás-alapú időzítőn alapul (a hozzáférési követelmények ismételt ellenőrzése ennyi idő után (perc)). Így az Intune PIN-kód-kérései az Outlook és a OneDrive beépített PIN-kód-kéréseitől függetlenül jelennek meg, amelyek gyakran alapértelmezés szerint az alkalmazások indításához kapcsolódnak. Ha a felhasználó egyidejűleg mindkét PIN-kódot kéri, a várt viselkedés az, hogy az Intune PIN-kódja elsőbbséget élvez.

Intune PIN-kód biztonsága

A PIN-kód arra szolgál, hogy csak a megfelelő felhasználó férhessen hozzá a szervezet adataihoz az alkalmazásban. Ezért a végfelhasználónak be kell jelentkeznie a munkahelyi vagy iskolai fiókjával, mielőtt beállíthatja vagy alaphelyzetbe állíthatja az Intune-alkalmazás PIN-kódját. Ezt a hitelesítést a Microsoft Entra ID kezeli biztonságos jogkivonatcsere útján, és nem átlátható az Intune SDK számára. Biztonsági szempontból a munkahelyi vagy iskolai adatok védelmének legjobb módja az adatok titkosítása. A titkosítás nem kapcsolódik az alkalmazás PIN-kódhoz, hanem saját alkalmazásvédelmi szabályzata.

A találgatásos támadások és az Intune PIN-kódjának védelme

Az alkalmazás PIN-kód-szabályzatának részeként a rendszergazda beállíthatja, hogy a felhasználó legfeljebb hányszor próbálja meg hitelesíteni a PIN-kódját az alkalmazás zárolása előtt. A kísérletek száma után az Intune SDK törölheti az alkalmazásban lévő "vállalati" adatokat.

Intune PIN-kód és szelektív törlés

iOS/iPadOS rendszeren az alkalmazásszintű PIN-kód adatai abban a kulcskarikában tárolódnak, amelyet ugyanazzal a közzétevővel rendelkező alkalmazások, például az összes belső Microsoft-alkalmazás között osztanak meg. Ezek a PIN-kódok egy végfelhasználói fiókhoz is kapcsolódnak. Egy alkalmazás szelektív törlése nincs hatással egy másik alkalmazásra.

A bejelentkezett felhasználó outlookos PIN-kódkészletét például egy megosztott kulcslánc tárolja. Amikor a felhasználó bejelentkezik a OneDrive-ba (amelyet szintén a Microsoft tett közzé), ugyanazt a PIN-kódot fogja látni, mint az Outlook, mivel ugyanazt a megosztott kulcsláncot használja. Ha kijelentkezik az Outlookból, vagy törli a felhasználói adatokat az Outlookban, az Intune SDK nem törli a kulcskarikát, mert előfordulhat, hogy a OneDrive továbbra is ezt a PIN-kódot használja. Emiatt a szelektív törlés nem törli a megosztott kulcskarikát, beleértve a PIN-kódot sem. Ez a viselkedés akkor is ugyanaz marad, ha egy közzétevő csak egy alkalmazása létezik az eszközön.

Mivel a PIN-kódot ugyanazzal a közzétevővel rendelkező alkalmazások között osztják meg, ha a törlés egyetlen alkalmazásba kerül, az Intune SDK nem tudja, hogy vannak-e más alkalmazások az eszközön ugyanazzal a közzétevővel. Így az Intune SDK nem törli a PIN-kódot, mivel továbbra is használható más alkalmazásokhoz. Az elvárás az, hogy az alkalmazás PIN-kódját törölni kell, amikor a közzétevőtől származó utolsó alkalmazás törlődik az operációs rendszer bizonyos karbantartása során.

Ha azt tapasztalja, hogy egyes eszközökön a PIN-kód törlődik, a következő történik: Mivel a PIN-kód egy identitáshoz van kötve, ha a felhasználó egy másik fiókkal jelentkezett be a törlés után, a rendszer kérni fogja, hogy adjon meg egy új PIN-kódot. Ha azonban egy korábban már meglévő fiókkal jelentkeznek be, a kulcskarikán tárolt PIN-kód már használható a bejelentkezéshez.

Kétszer állít be PIN-kódot ugyanabból a közzétevőből származó alkalmazásokra?

A MAM (iOS/iPadOS rendszeren) jelenleg lehetővé teszi az alkalmazásszintű PIN-kódot alfanumerikus és speciális karakterekkel (úgynevezett "PIN-kód"), amelyhez az alkalmazások (pl. WXP, Outlook, Managed Browser, Viva Engage) részvétele szükséges az iOS-hez készült Intune SDK integrálásához. Enélkül a pin-kód beállításai nem lesznek megfelelően kikényszerítve a megcélzott alkalmazásokhoz. Ez a funkció az iOS-hez készült Intune SDK 7.1.12-s verzióban jelent meg.

Ennek a funkciónak a támogatása és az iOS/iPadOS-hez készült Intune SDK korábbi verzióival való kompatibilitás biztosítása érdekében a 7.1.12+-os vagy újabb verziókban az összes PIN-kód (numerikus vagy pin-kód) az SDK korábbi verzióiban használt numerikus PIN-kódtól elkülönítve lesz kezelve. Az iOS-hez készült Intune SDK 14.6.0-s verziójában egy másik módosítást vezetnek be, amely miatt a 14.6.0-s vagy újabb verzióban lévő összes PIN-elemet külön kell kezelni az SDK korábbi verzióiban használt PIN-kódoktól.

Ezért ha egy eszköznek ugyanabból a közzétevőből származó 7.1.12-es és 7.1.12-es verziót követő iOS-verziókhoz készült Intune SDK-val rendelkező alkalmazásai vannak (vagy a 14.6.0-s és a 14.6.0-s verziót megelőző verziók), két PIN-et kell beállítania. A két PIN-szám (alkalmazásonként) semmilyen módon nem kapcsolódik egymáshoz (azaz meg kell felelniük az alkalmazásra alkalmazott alkalmazásvédelmi szabályzatnak). Így a felhasználó csak akkor állíthatja be kétszer ugyanazt a PIN-kódot, ha az A és a B alkalmazásra ugyanazok a szabályzatok vonatkoznak (a PIN-kódra vonatkozóan).

Ez a viselkedés az Intune Mobile App Managementtel engedélyezett iOS-/iPadOS-alkalmazások PIN-kódjára jellemző. Idővel, amikor az alkalmazások az iOS/iPadOS-hez készült Intune SDK újabb verzióit vezetik be, az ugyanabból a közzétevőből származó alkalmazásokon kétszer kell pin-kódot beállítani, kevésbé lesz probléma. Példaként tekintse meg az alábbi megjegyzést.

Megjegyzés:

Ha például az A alkalmazás 7.1.12-es (vagy 14.6.0-s) előtti verzióval készült, és a B alkalmazás 7.1.12-nél (vagy 14.6.0-nál) régebbi verzióval készült ugyanabból a közzétevőből, a végfelhasználónak külön kell beállítania a PIN-kódokat az A és a B rendszerhez, ha mindkettő iOS/iPadOS-eszközön van telepítve.

Ha az eszközön telepítve van az SDK 7.1.9-es (vagy 14.5.0-s) verzióját tartalmazó C alkalmazás, ugyanazzal a PIN-kóddal fog osztozni, mint az A alkalmazás.

A 7.1.14-zel (vagy 14.6.2-vel) készült D alkalmazás ugyanazt a PIN-kódot fogja használni, mint a B alkalmazás.

Ha egy eszközön csak az A és a C alkalmazás van telepítve, akkor egy PIN-kódot kell beállítani. Ugyanez vonatkozik arra az esetre, ha csak a B és a D alkalmazás van telepítve egy eszközön.

Alkalmazásadatok titkosítása

A rendszergazdák olyan alkalmazásvédelmi szabályzatot telepíthetnek, amely megköveteli az alkalmazásadatok titkosítását. A szabályzat részeként a rendszergazda azt is megadhatja, hogy mikor legyen titkosítva a tartalom.

Hogyan történik az Intune adattitkosítási folyamata?

A titkosítási alkalmazásvédelmi szabályzat beállításával kapcsolatos részletes információkért tekintse meg az Android alkalmazásvédelmi szabályzatának beállításait és az iOS/iPadOS alkalmazásvédelmi házirend-beállításait .

Titkosított adatok

Csak a "vállalatiként" megjelölt adatok vannak titkosítva a rendszergazda alkalmazásvédelmi szabályzatának megfelelően. Az adatok akkor minősülnek "vállalatinak", ha üzleti helyről származnak. Az Office-appok esetében az Intune a következőket tekinti üzleti helynek:

- E-mail (Exchange)

- Felhőtárhely (OneDrive alkalmazás OneDrive Vállalati verziós fiókkal)

Az Intune alkalmazásburkoló eszköz által felügyelt üzletági alkalmazások esetében az összes alkalmazásadat "vállalatinak" minősül.

Szelektív törlés

Adatok távoli törlése

Az Intune háromféleképpen törölheti az alkalmazásadatokat:

- Teljes eszköztörlés

- Szelektív törlés az MDM-hez

- MAM szelektív törlése

Az MDM távoli törlésével kapcsolatos további információkért lásd: Eszközök eltávolítása törléssel vagy kivonással. A MAM használatával végzett szelektív törlésről további információt a Kivonás művelet és a Csak a vállalati adatok törlése alkalmazásokból című cikkben talál.

Az eszköz teljes törlése eltávolítja az összes felhasználói adatot és beállítást az eszköz gyári alapértelmezett beállításainak visszaállításával. Az eszköz el lesz távolítva az Intune-ból.

Megjegyzés:

A teljes eszköztörlés és az MDM szelektív törlése csak az Intune mobileszköz-felügyelettel (MDM) regisztrált eszközökön érhető el.

Szelektív törlés az MDM-hez

A céges adatok eltávolításáról az Eszközök eltávolítása – kivonás című témakörben olvashat.

Szelektív törlés MAM esetén

A MAM szelektív törlése egyszerűen eltávolítja a vállalati alkalmazásadatokat egy alkalmazásból. A kérés az Intune-ból kezdeményezhető. A törlési kérés kezdeményezéséről a Csak a vállalati adatok törlése alkalmazásokból című témakörben olvashat.

Ha a felhasználó szelektív törlés kezdeményezésekor használja az alkalmazást, az Intune SDK 30 percenként ellenőrzi, hogy van-e szelektív törlési kérés az Intune MAM szolgáltatástól. A szelektív törlést is ellenőrzi, amikor a felhasználó első alkalommal indítja el az alkalmazást, és bejelentkezik a munkahelyi vagy iskolai fiókjával.

Ha a helyszíni (helyszíni) szolgáltatások nem működnek az Intune által védett alkalmazásokkal

Az Intune alkalmazásvédelem a felhasználó identitásától függ, hogy konzisztens legyen az alkalmazás és az Intune SDK között. Ezt csak a modern hitelesítéssel garantálhatja. Vannak olyan forgatókönyvek, amikor az alkalmazások helyszíni konfigurációval működnek, de nem konzisztensek és nem garantáltak.

Webes hivatkozások biztonságos megnyitása felügyelt alkalmazásokból

A rendszergazda alkalmazásvédelmi szabályzatot telepíthet és állíthat be a Microsoft Edge böngészőhöz, amely könnyen kezelhető az Intune-nal. A rendszergazda megkövetelheti, hogy az Intune által felügyelt alkalmazások összes webes hivatkozása egy felügyelt böngészővel nyíljon meg.

Alkalmazásvédelmi élmény iOS-eszközökhöz

Eszköz ujjlenyomata vagy arcazonosítója

Az Intune alkalmazásvédelmi szabályzatai csak az Intune-licenccel rendelkező felhasználó számára teszik lehetővé az alkalmazás-hozzáférés vezérlését. Az alkalmazáshoz való hozzáférés szabályozásának egyik módja, ha az Apple Touch ID vagy Face ID azonosítóját igényli a támogatott eszközökön. Az Intune olyan viselkedést valósít meg, amelyben az eszköz biometrikus adatbázisának módosítása esetén az Intune PIN-kódot kér a felhasználótól, amikor a következő tétlenségi időtúllépési érték teljesül. A biometrikus adatok változásai közé tartozik az ujjlenyomat vagy az arc hozzáadása vagy eltávolítása. Ha az Intune-felhasználó nem rendelkezik PIN-kóddal, a rendszer intune PIN-kód beállításához vezet.

Ennek a folyamatnak az a célja, hogy továbbra is biztonságosan és az alkalmazás szintjén védve tartsa a szervezet adatait az alkalmazásban. Ez a funkció csak iOS/iPadOS rendszeren érhető el, és az iOS/iPadOS-hez készült Intune SDK 9.0.1-es vagy újabb verzióját integráló alkalmazások részvételét igényli. Az SDK integrációjára azért van szükség, hogy a viselkedés kényszeríthető legyen a megcélzott alkalmazásokon. Ez az integráció gördülő alapon történik, és az adott alkalmazáscsapatoktól függ. A programban részt vevő alkalmazások közé tartozik a WXP, az Outlook, a Managed Browser és a Viva Engage.

iOS-megosztási bővítmény

Az iOS/iPadOS megosztási bővítmény használatával megnyithatja a munkahelyi vagy iskolai adatokat nem felügyelt alkalmazásokban, még akkor is, ha az adatátviteli szabályzat csak felügyelt alkalmazásokra vagy alkalmazásokra van beállítva. Az Intune alkalmazásvédelmi szabályzata nem tudja vezérelni az iOS/iPadOS megosztási bővítményt az eszköz kezelése nélkül. Ezért az Intune titkosítja a "vállalati" adatokat, mielőtt megosztanák azokat az alkalmazáson kívül. Ezt a titkosítási viselkedést úgy ellenőrizheti, hogy megpróbál megnyitni egy "vállalati" fájlt a felügyelt alkalmazáson kívül. A fájlnak titkosítva kell lennie, és nem nyitható meg a felügyelt alkalmazáson kívül.

Univerzális hivatkozások támogatása

Alapértelmezés szerint az Intune alkalmazásvédelmi szabályzatai megakadályozzák a jogosulatlan alkalmazástartalmakhoz való hozzáférést. Az iOS/iPadOS rendszerben az univerzális hivatkozások használatával bizonyos tartalmak vagy alkalmazások nyithatók meg.

A felhasználók letilthatják az alkalmazások univerzális hivatkozásait, ha felkeresik őket a Safariban, és a Megnyitás új lapon vagy a Megnyitás lehetőséget választják. Az univerzális hivatkozások Intune-alkalmazásvédelmi szabályzatokkal való használatához fontos újra engedélyezni az univerzális hivatkozásokat. A végfelhasználónak meg kell nyitnia az<alkalmazás nevét> a Safariban, miután hosszú ideig lenyomta a megfelelő hivatkozást. Ennek minden további védett alkalmazást fel kell kérnie, hogy az összes univerzális hivatkozást az eszközön lévő védett alkalmazáshoz iránya.

Több Intune alkalmazásvédelmi hozzáférési beállítás ugyanazon alkalmazás- és felhasználókészlethez

Az Intune alkalmazásvédelmi szabályzatai adott sorrendben lesznek alkalmazva a végfelhasználói eszközökön, amikor megpróbálnak hozzáférni egy célzott alkalmazáshoz a vállalati fiókjukból. Általánosságban elmondható, hogy a törlés elsőbbséget élvez, amelyet egy blokk, majd egy elutasítható figyelmeztetés követ. Ha például az adott felhasználóra/alkalmazásra vonatkozik, a rendszer egy minimális iOS/iPadOS operációsrendszer-beállítást alkalmaz, amely arra figyelmezteti a felhasználót, hogy frissítse az iOS/iPadOS-verziót, miután a felhasználó hozzáférését letiltó minimális iOS/iPadOS operációs rendszerbeállítást alkalmazta. Tehát abban a forgatókönyvben, amikor a rendszergazda a minimális iOS operációs rendszert 11.0.0.0-ra, a minimális iOS operációs rendszert (csak figyelmeztetés) pedig 11.1.0.0-ra konfigurálja, miközben az alkalmazáshoz hozzáférni próbáló eszköz iOS 10-en volt, a végfelhasználót a minimális iOS operációsrendszer-verzió korlátozóbb beállítása blokkolja, amely letiltotta a hozzáférést.

A különböző típusú beállítások kezelésekor az Intune SDK verziókövetelménye elsőbbséget élvez, majd egy alkalmazásverzióra vonatkozó követelmény, amelyet az iOS/iPadOS operációs rendszer verziókövetelménye követ. Ezután az ugyanabban a sorrendben található összes beállításra vonatkozó figyelmeztetéseket ellenőrzi a rendszer. Azt javasoljuk, hogy az Intune SDK verziókövetelménye csak az Intune termékcsapatának útmutatása alapján legyen konfigurálva az alapvető blokkolási forgatókönyvekhez.

Alkalmazásvédelmi élmény Android-eszközökhöz

Megjegyzés:

Az alkalmazásvédelmi szabályzatok (APP) nem támogatottak az Intune által felügyelt, dedikált Android Enterprise-eszközökön , megosztott eszköz mód nélkül. Ezeken az eszközökön a Vállalati portál telepítésére van szükség ahhoz, hogy az alkalmazásblokk-szabályzat a felhasználóra gyakorolt hatás nélkül érvénybe lépjen. Az alkalmazásvédelmi szabályzatok támogatottak az Intune által felügyelt, Megosztott eszköz módú, Android Enterprise rendszerű dedikált eszközökön, valamint a megosztott eszköz módot használó, felhasználó nélküli AOSP-eszközökön.

Microsoft Teams Android-eszközök

A Microsoft Teams Android-eszközökön futó Teams alkalmazás nem támogatja az APP alkalmazást (nem kap szabályzatot a Céges portál alkalmazáson keresztül). Ez azt jelenti, hogy az alkalmazásvédelmi szabályzat beállításai nem lesznek alkalmazva a Teamsre a Microsoft Teams Android-eszközökön. Ha ezekhez az eszközökhöz alkalmazásvédelmi szabályzatok vannak konfigurálva, fontolja meg a Teams-eszközfelhasználók egy csoportjának létrehozását, és zárja ki ezt a csoportot a kapcsolódó alkalmazásvédelmi szabályzatokból. Emellett érdemes lehet módosítani az Intune regisztrációs szabályzatát, a feltételes hozzáférési szabályzatokat és az Intune megfelelőségi szabályzatokat, hogy támogatott beállításokkal rendelkezzenek. Ha nem tudja módosítani a meglévő szabályzatokat, konfigurálnia kell (kizárási) eszközszűrőket. Ellenőrizze az egyes beállításokat a meglévő feltételes hozzáférési konfiguráción és az Intune megfelelőségi szabályzatán, hogy megtudja, vannak-e nem támogatott beállításai. További információ: A Microsoft Teams Konferencia és a Teams Android-eszközök támogatott feltételes hozzáférési és Intune-eszközmegfelelési szabályzatai. A Microsoft Teams-szobákkal kapcsolatos információkért lásd: Feltételes hozzáférés és Intune-megfelelőség a Microsoft Teams-szobákhoz.

Eszköz biometrikus hitelesítése

A biometrikus hitelesítést támogató Android-eszközök esetében engedélyezheti a végfelhasználók számára az ujjlenyomat vagy az Arcfeloldás használatát attól függően, hogy az Android-eszközük mit támogat. Konfigurálhatja, hogy az ujjlenyomaton kívül minden biometrikus típus használható-e a hitelesítéshez. Vegye figyelembe, hogy az ujjlenyomat és a Face Unlock csak az ilyen biometrikus típusokat támogató és az Android megfelelő verzióját futtató eszközökhöz érhető el. Az ujjlenyomathoz Android 6 és újabb, az Arcfeloldáshoz pedig Android 10 és újabb verziók szükségesek.

A Céges portál alkalmazás és az Intune alkalmazásvédelem

Az alkalmazásvédelmi funkciók nagy része be van építve a Céges portál alkalmazásba. Az eszközregisztrációra nincs szükség annak ellenére, hogy a Céges portál alkalmazásra mindig szükség van. Mobilalkalmazás-kezelés (MAM) esetén a végfelhasználónak csak telepítenie kell a Céges portál alkalmazást az eszközön.

Több Intune alkalmazásvédelmi hozzáférési beállítás ugyanazon alkalmazás- és felhasználókészlethez

Az Intune alkalmazásvédelmi szabályzatai adott sorrendben lesznek alkalmazva a végfelhasználói eszközökön, amikor megpróbálnak hozzáférni egy célzott alkalmazáshoz a vállalati fiókjukból. A blokkok általában elsőbbséget élveznek, majd elutasítható figyelmeztetést jelentenek. Ha például az adott felhasználóra/alkalmazásra vonatkozik, a rendszer egy minimális Android-javításverzió-beállítást alkalmaz, amely figyelmezteti a felhasználót a javításfrissítésre, miután a felhasználó hozzáférését letiltó minimális Android-javításverzió-beállítás életbe lép. Tehát abban a forgatókönyvben, amikor a rendszergazda a minimális Android-javítási verziót 2018-03-01-es verzióra és az Android minimális javításverzióját (csak figyelmeztetés) 2018-02-01-es verzióra konfigurálja, míg az alkalmazáshoz hozzáférni próbáló eszköz a 2018-01-01-es frissítési verzión volt, a végfelhasználót a rendszer a minimális Android-javítási verzió korlátozóbb beállítása alapján letiltja, amely letiltja a hozzáférést.

A különböző típusú beállítások kezelésekor az alkalmazásverzióra vonatkozó követelmények elsőbbséget élveznek, amelyet az Android operációs rendszer verziókövetelménye és az Android-javítások verziókövetelménye követ. Ezután a rendszer minden figyelmeztetést ugyanabban a sorrendben ellenőriz minden beállítástípus esetében.

Az Intune alkalmazásvédelmi szabályzatai és a Google Play eszközintegritási ellenőrzése Android-eszközökön

Az Intune alkalmazásvédelmi szabályzatai lehetővé teszik a rendszergazdák számára, hogy megkövetelje a végfelhasználóktól a Google Play eszközintegritási ellenőrzésének átadását androidos eszközökön. A Google Play szolgáltatás új meghatározása az Intune szolgáltatás által meghatározott időközönként lesz jelentve a rendszergazdának. Milyen gyakran történik a szolgáltatáshívás szabályozása a terhelés miatt, ezért ez az érték belsőleg van fenntartva, és nem konfigurálható. A Google-eszközintegritási beállítás rendszergazda által konfigurált összes művelete az Intune szolgáltatásnak a feltételes indításkor jelentett utolsó jelentett eredmény alapján lesz végrehajtva. Ha nincsenek adatok, a hozzáférés engedélyezve lesz attól függően, hogy más feltételes indítási ellenőrzések nem hiúsulnak meg, és a Google Play szolgáltatás "roundtrip" az igazolási eredmények meghatározásához a háttérrendszerben kezdődik, és aszinkron módon kéri a felhasználót, ha az eszköz meghibásodott. Ha elavult adatok vannak, a hozzáférés az utolsó jelentett eredménytől függően le lesz tiltva vagy engedélyezve lesz, és ehhez hasonlóan elindul egy Google Play szolgáltatás "roundtrip" az igazolási eredmények meghatározásához, és aszinkron módon kéri a felhasználót, ha az eszköz meghibásodott.

Az Intune alkalmazásvédelmi szabályzatai és a Google Verify Apps API androidos eszközökhöz

Az Intune alkalmazásvédelmi szabályzatai lehetővé teszik, hogy a rendszergazdák megköveteljék a végfelhasználóktól, hogy jeleket küldjenek a Google Verify Apps API-ján keresztül Android-eszközökön. Ennek módjára vonatkozó utasítások eszközönként kissé eltérnek. Az általános folyamat része a Google Play Áruház megnyitása, majd a Saját alkalmazások & játékok elemre kattintva az utolsó alkalmazásvizsgálat eredményére kattintva, amely a Védelem lejátszása menübe kerül. Győződjön meg arról, hogy az Eszköz biztonsági fenyegetések keresése kapcsoló be van kapcsolva.

A Google Play Integrity API-ja

Az Intune a Google Play Integrity API-jait használja a regisztráció nélküli eszközök meglévő gyökérészlelési ellenőrzéseihez való hozzáadásához. A Google kifejlesztette és fenntartotta ezt az API-készletet az Android-alkalmazások számára, ha nem szeretnék, hogy az alkalmazásaik rootolt eszközökön fussanak. Az Android Pay alkalmazás beépítette például ezt. Bár a Google nem osztja meg nyilvánosan a gyökérészlelési ellenőrzések teljes egészét, elvárjuk, hogy ezek az API-k észleljék az eszközeiket gyökerező felhasználókat. Ezeket a felhasználókat ezután letilthatja a hozzáférésük, vagy a vállalati fiókjuk törölhető a szabályzatot engedélyező alkalmazásaikból. Az alapvető integritás ellenőrzése tájékoztatja az eszköz általános integritásáról. A feltört eszközök, emulátorok, virtuális eszközök és illetéktelen módosításra utaló jeleket tartalmazó eszközök alapvető integritása meghiúsul. Ellenőrizze az alapvető integritást, & hitelesített eszközök tájékoztatják az eszköz és a Google szolgáltatásainak kompatibilitásáról. Ezt az ellenőrzést csak a Google által hitelesített, nem módosított eszközök tudják átadni. A sikertelen eszközök közé tartoznak a következők:

- Alapszintű integritást nem használó eszközök

- Zárolt rendszertöltővel rendelkező eszközök

- Egyéni rendszerképpel/ROM-tal rendelkező eszközök

- Olyan eszközök, amelyekhez a gyártó nem igényelt vagy nem adott át Google-minősítést

- Közvetlenül az Android nyílt forráskódú program forrásfájljaiból létrehozott rendszerképpel rendelkező eszközök

- Bétaverziós/fejlesztői előzetes verziójú rendszerképpel rendelkező eszközök

Technikai részletekért tekintse meg a Google play integrity API-jának dokumentációját .

Az integritási ítélet és a "feltört/rootolt eszközök" beállítás lejátszása

A játékintegritási ítélet megköveteli, hogy a végfelhasználó online állapotban legyen, legalább arra az időtartamra, amikor az igazolási eredmények meghatározásához a "roundtrip" lefut. Ha a végfelhasználó offline állapotban van, a rendszergazda továbbra is számíthat az eredmény kényszerítésére a feltört/rootolt eszközök beállításával. Ez azt jelenti, hogy ha a végfelhasználó túl hosszú ideig volt offline, az Offline türelmi időszak értéke megjelenik, és a munkahelyi vagy iskolai adatokhoz való hozzáférés az időzítő értékének elérése után le lesz tiltva, amíg el nem érhető a hálózati hozzáférés. Mindkét beállítás bekapcsolása lehetővé teszi a végfelhasználói eszközök kifogástalan állapotának megőrzésére szolgáló rétegzett megközelítést, ami akkor fontos, ha a végfelhasználók mobileszközökön férnek hozzá a munkahelyi vagy iskolai adatokhoz.

Google Play Protect API-k és Google Play-szolgáltatások

A Google Play Protect API-kat használó alkalmazásvédelmi szabályzat beállításainak működéséhez a Google Play-szolgáltatásokra van szükség. A Play integritási ítéletének és az alkalmazások fenyegetésvizsgálatának beállításaihoz a Google Play-szolgáltatások Google által meghatározott verziójának megfelelően kell működnie. Mivel ezek a beállítások a biztonság területére esnek, a rendszer letiltja a végfelhasználót, ha ezeket a beállításokat célozza meg, és nem felel meg a Google Play Services megfelelő verziójának, vagy nem rendelkezik hozzáféréssel a Google Play Szolgáltatásokhoz.

Előzetes verzió: Alkalmazásvédelmi felület Windows-eszközökhöz

A szabályzatbeállításoknak két kategóriája van: adatvédelem és állapot-ellenőrzések. A szabályzattal felügyelt alkalmazás kifejezés az alkalmazásvédelmi szabályzatokkal konfigurált alkalmazásokra vonatkozik.

Adatvédelem

Az adatvédelmi beállítások hatással vannak a szervezeti adatokra és a környezetre. Rendszergazdaként szabályozhatja, hogy az adatok a szervezet védelmének környezetébe és azon kívülre kerülnek. A szervezeti környezetet a megadott szervezeti fiók által elért dokumentumok, szolgáltatások és webhelyek határozzák meg. Az alábbi szabályzatbeállítások segítenek szabályozni a szervezeti környezetbe érkező külső adatokat és a szervezeti környezetből küldött szervezeti adatokat.

Állapotellenőrzések

Az állapot-ellenőrzések lehetővé teszik a feltételes indítási képességek konfigurálását. Ehhez meg kell adnia az alkalmazásvédelmi szabályzat állapot-ellenőrzési feltételeit. Válasszon ki egy beállítást , és adja meg azt az értéket , amelyet a felhasználóknak meg kell felelniük a szervezeti adatok eléréséhez. Ezután válassza ki azt a műveletet , amelyet el szeretne végezni, ha a felhasználók nem felelnek meg a feltételes feltételeknek. Bizonyos esetekben több művelet is konfigurálható egyetlen beállításhoz.

Következő lépések

Alkalmazásvédelmi szabályzatok létrehozása és telepítése a Microsoft Intune-nal

Az Android alkalmazásvédelmi szabályzatának elérhető beállításai a Microsoft Intune-nal

Az iOS/iPadOS alkalmazásvédelmi szabályzatának elérhető beállításai a Microsoft Intune-nal