Útmutató: A Microsoft Entra csatlakozás implementálásának megtervezve

Az eszközöket közvetlenül a Microsoft Entra-azonosítóhoz csatlakoztathatja anélkül, hogy csatlakoznia kellene a helyi Active Directory, miközben a felhasználók hatékonyan és biztonságosan dolgozhatnak. A Microsoft Entra join nagyvállalati szintű és hatókörű üzembe helyezésre is alkalmas. A helyszíni erőforrások egyszeri bejelentkezési (SSO)-hozzáférése a Microsoft Entra által csatlakoztatott eszközök számára is elérhető. További információ: Hogyan működik a helyszíni erőforrások egyszeri bejelentkezése a Microsoft Entra által csatlakoztatott eszközökön.

Ez a cikk a Microsoft Entra-csatlakozás megvalósításának megtervezéséhez szükséges információkat tartalmazza.

Előfeltételek

Ez a cikk feltételezi, hogy ismeri a Microsoft Entra ID eszközfelügyeleti útmutatóját.

Az implementáció megtervezése

A Microsoft Entra csatlakozás implementálásának megtervezéséhez ismerkedjen meg a következőkkel:

- A forgatókönyvek áttekintése

- Identitásinfrastruktúra áttekintése

- Az eszközkezelés értékelése

- Az alkalmazások és erőforrások szempontjainak megismerése

- A kiépítési lehetőségek ismertetése

- Vállalati állapotroaming konfigurálása

- Feltételes hozzáférés konfigurálása

A forgatókönyvek áttekintése

A Microsoft Entra join lehetővé teszi, hogy áttérjen egy felhőbeli modellre a Windows használatával. Ha az eszközök felügyeletének modernizálását és az eszközhöz kapcsolódó informatikai költségek csökkentését tervezi, a Microsoft Entra join nagyszerű alapot nyújt e célok eléréséhez.

Vegye fontolóra a Microsoft Entra csatlakozását, ha a céljai megfelelnek a következő feltételeknek:

- A Microsoft 365-öt használja a felhasználók számára készült hatékonyságnövelő csomagként.

- Az eszközöket egy felhőalapú eszközfelügyeleti megoldással szeretné kezelni.

- Egyszerűbbé szeretné tenni az eszközök kiépítését a földrajzilag elosztott felhasználók számára.

- Az alkalmazásinfrastruktúra modernizálását tervezi.

Identitásinfrastruktúra áttekintése

A Microsoft Entra illesztése felügyelt és összevont környezetekben működik. A legtöbb szervezet felügyelt tartományokat helyez üzembe. A felügyelt tartományi forgatókönyvek nem igényelnek összevonási kiszolgáló, például Active Directory összevonási szolgáltatások (AD FS) (AD FS) konfigurálását és kezelését.

Felügyelt környezet

A felügyelt környezetek jelszókivonat-szinkronizálással vagy átmenő hitelesítéssel, közvetlen egyszeri bejelentkezéssel helyezhetők üzembe.

Összevont környezet

Az összevont környezeteknek rendelkezniük kell olyan identitásszolgáltatóval, amely támogatja a WS-Trust és a WS-Fed protokollokat is:

- WS-Fed: Ez a protokoll szükséges egy eszköz Microsoft Entra-azonosítóhoz való csatlakoztatásához.

- WS-Trust: Ez a protokoll szükséges a Microsoft Entra-hoz csatlakoztatott eszközre való bejelentkezéshez.

Az AD FS használatakor engedélyeznie kell a következő WS-Trust végpontokat: /adfs/services/trust/2005/usernamemixed/adfs/services/trust/13/usernamemixed/adfs/services/trust/2005/certificatemixed/adfs/services/trust/13/certificatemixed

Ha az identitásszolgáltató nem támogatja ezeket a protokollokat, a Microsoft Entra-csatlakozás nem működik natív módon.

Feljegyzés

A Microsoft Entra csatlakozás jelenleg nem működik a külső hitelesítésszolgáltatókkal konfigurált AD FS 2019-zel elsődleges hitelesítési módszerként. A Microsoft Entra alapértelmezés szerint a jelszó-hitelesítéshez csatlakozik elsődleges módszerként, ami hitelesítési hibákat eredményez ebben a forgatókönyvben

Felhasználói konfiguráció

Ha felhasználókat hoz létre a következő helyen:

- A helyszíni Active Directoryban szinkronizálnia kell őket a Microsoft Entra-azonosítóval a Microsoft Entra Csatlakozás használatával.

- Microsoft Entra-azonosító, nincs szükség további beállításra.

A Microsoft Entra UPN-től eltérő helyszíni felhasználónevek (UPN-ek) nem támogatottak a Microsoft Entra-hoz csatlakoztatott eszközökön. Ha a felhasználók helyszíni UPN-et használnak, érdemes az elsődleges UPN használatára váltani a Microsoft Entra ID-ban.

Az UPN-módosítások csak a Windows 10 2004-frissítéstől kezdve támogatottak. A frissítéssel rendelkező eszközök felhasználói nem fognak problémát tapasztalni az UPN-jük módosítása után. A Windows 10 2004-frissítés előtti eszközök esetében a felhasználók SSO- és feltételes hozzáféréssel kapcsolatos problémákat tapasztalhatnak az eszközeiken. A probléma megoldásához az "Egyéb felhasználó" csempén keresztül kell bejelentkezniük a Windowsba az új UPN használatával.

Az eszközkezelés értékelése

Támogatott eszközök

Microsoft Entra-csatlakozás:

- Támogatja a Windows 10 és a Windows 11 rendszerű eszközöket.

- A Windows vagy más operációs rendszerek korábbi verziói nem támogatottak. Ha Windows 7/8.1 rendszerű eszközökkel rendelkezik, a Microsoft Entra join telepítéséhez legalább Windows 10-re kell frissítenie.

- Támogatott a Federal Information Processing Standard (FIPS)-kompatibilis megbízható platformmodul (TPM) 2.0-s szabványa, de a TPM 1.2-ben nem támogatott. Ha az eszközei FIPS-kompatibilis TPM 1.2-vel rendelkeznek, le kell tiltania őket, mielőtt folytatna a Microsoft Entra-csatlakozással. A Microsoft nem biztosít eszközöket a FIPS mód letiltására a TPM-ekhez, mivel az a TPM gyártójától függ. Kérjen támogatást a hardvergyártótól.

Javaslat: Mindig a legújabb Windows-kiadással használja a frissített funkciók előnyeit.

Felügyeleti platform

A Microsoft Entra-hoz csatlakoztatott eszközök eszközfelügyelete egy mobileszköz-kezelési (MDM-) platformon alapul, például az Intune-on és az MDM CSP-n. A Windows 10-től kezdve létezik egy beépített MDM-ügynök, amely minden kompatibilis MDM-megoldással működik.

Feljegyzés

A Microsoft Entra-hoz csatlakoztatott eszközök nem támogatják a csoportházirendeket, mivel nem csatlakoznak helyi Active Directory. A Microsoft Entra-hoz csatlakoztatott eszközök kezelése csak MDM-en keresztül lehetséges

A Microsoft Entra-hoz csatlakoztatott eszközök kezelésére két módszer létezik:

- Csak MDM – Az eszközöket kizárólag egy olyan MDM-szolgáltató felügyeli, mint az Intune. Minden szabályzat az MDM-regisztrációs folyamat részeként lesz kézbesítve. A Microsoft Entra ID P1 vagy P2 vagy EMS-ügyfelek esetében az MDM-regisztráció egy automatizált lépés, amely a Microsoft Entra-csatlakozás része.

- Társfelügyelet – Az eszközöket egy MDM-szolgáltató és a Microsoft Configuration Manager felügyeli. Ebben a megközelítésben a Microsoft Configuration Manager-ügynök egy MDM által felügyelt eszközön van telepítve bizonyos szempontok felügyeletéhez.

Csoportházirendek használata esetén értékelje ki a csoportházirend-objektum (GPO) és az MDM-szabályzat paritását a Microsoft Intune Csoportházirend-elemzésével.

Tekintse át a támogatott és nem támogatott szabályzatokat annak megállapításához, hogy használhat-e MDM-megoldást a csoportházirendek helyett. A nem támogatott szabályzatok esetén vegye figyelembe a következő kérdéseket:

- Szükség van a Microsoft Entra által csatlakoztatott eszközökre vagy felhasználókra vonatkozó nem támogatott szabályzatokra?

- A nem támogatott szabályzatok alkalmazhatók a felhőalapú üzemelő példányokban?

Ha az MDM-megoldás nem érhető el a Microsoft Entra alkalmazáskatalógusán keresztül, a Microsoft Entra MDM-hez való integrációjának folyamatát követve veheti fel.

A társfelügyelet révén a Microsoft Configuration Managerrel kezelheti az eszközök bizonyos aspektusait, miközben a szabályzatok az MDM-platformon keresztül érkeznek. A Microsoft Intune lehetővé teszi a Microsoft Configuration Managerrel való közös felügyeletet. További információ a Windows 10 vagy újabb eszközök együttes felügyeletéről: Mi a közös kezelés? Ha az Intune-on kívül más MDM-terméket használ, kérdezze meg az MDM-szolgáltatót a vonatkozó társfelügyeleti forgatókönyvekről.

Javaslat: Fontolja meg az MDM csak a Microsoft Entra-hoz csatlakoztatott eszközök felügyeletét.

Az alkalmazások és erőforrások szempontjainak megismerése

Azt javasoljuk, hogy a jobb felhasználói élmény és hozzáférés-vezérlés érdekében migrálja az alkalmazásokat a helyszíniről a felhőbe. A Microsoft Entra-hoz csatlakoztatott eszközök zökkenőmentesen biztosítják a hozzáférést a helyszíni és a felhőalkalmazásokhoz is. További információ: Hogyan működik a helyszíni erőforrások egyszeri bejelentkezése a Microsoft Entra által csatlakoztatott eszközökön.

Az alábbi szakaszok az alkalmazások és erőforrások különböző típusaival kapcsolatos szempontokat sorolják fel.

Felhőalapú alkalmazások

Ha egy alkalmazás hozzáadódik a Microsoft Entra alkalmazáskatalógusához, a felhasználók a Microsoft Entra-hoz csatlakoztatott eszközökön keresztül kapják meg az egyszeri bejelentkezést. Nincs szükség más konfigurációra. A felhasználók SSO-t kapnak mind a Microsoft Edge, mind a Chrome böngészőkben. A Chrome-ban telepítenie kell a Windows 10-fiókok bővítményt.

Minden Win32-alkalmazás, amely:

- A tokenkérelmekhez a Web Account Manager (WAM) is SSO-t kap a Microsoft Entra-hoz csatlakoztatott eszközökön.

- Ha nem a WAM-ra támaszkodik, előfordulhat, hogy a felhasználók hitelesítést kérnek.

Helyszíni webalkalmazások

Ha az alkalmazások egyénileg vannak létrehozva vagy helyben üzemeltetve, a böngésző megbízható webhelyeihez kell hozzáadnia őket a következőkhöz:

- A Windows integrált hitelesítésének engedélyezése

- Adjon meg egy nem azonnali egyszeri bejelentkezést a felhasználóknak.

Ha AD FS-t használ, olvassa el az Egyszeri bejelentkezés ellenőrzése és kezelése az AD FS-sel című témakört.

Javaslat: Fontolja meg a felhőben való üzemeltetést (például az Azure-t), és integráljon a Microsoft Entra ID-val a jobb élmény érdekében.

Örökölt protokollokra támaszkodó helyszíni alkalmazások

A felhasználók SSO-t kapnak a Microsoft Entra-hoz csatlakoztatott eszközökről, ha az eszköz rendelkezik hozzáféréssel egy tartományvezérlőhöz.

Feljegyzés

A Microsoft Entra-hoz csatlakoztatott eszközök zökkenőmentesen biztosítják a hozzáférést a helyszíni és a felhőalkalmazásokhoz is. További információ: Hogyan működik a helyszíni erőforrások egyszeri bejelentkezése a Microsoft Entra által csatlakoztatott eszközökön.

Javaslat: A Microsoft Entra alkalmazásproxy üzembe helyezése az alkalmazások biztonságos hozzáférésének engedélyezéséhez.

Helyszíni hálózati megosztások

A felhasználók SSO-val rendelkeznek a Microsoft Entra-hoz csatlakoztatott eszközökről, ha egy eszköz hozzáféréssel rendelkezik egy helyszíni tartományvezérlőhöz. Ismerje meg, hogyan működik ez

Nyomtatók

Javasoljuk, hogy az Universal Print üzembe helyezését egy felhőalapú, helyszíni függőségek nélküli nyomtatási felügyeleti megoldással rendelkezzen.

Gépi hitelesítésre támaszkodó helyszíni alkalmazások

A Microsoft Entra-hoz csatlakoztatott eszközök nem támogatják a gépi hitelesítésre támaszkodó helyszíni alkalmazásokat.

Javaslat: Fontolja meg ezeknek az alkalmazásoknak a kivonását és a modern alternatívákra való áttérést.

Távoli asztali szolgáltatások

A Microsoft Entra csatlakoztatott eszközökhöz való távoli asztali kapcsolathoz a gazdagépnek a Microsoft Entra-hoz vagy a Microsoft Entra hibrid csatlakoztatásához kell csatlakoznia. A távoli asztal nem csatlakoztatott vagy nem Windows rendszerű eszközről nem támogatott. További információ: Csatlakozás távoli Microsoft Entra-hez csatlakoztatott PC-hez

A Windows 10 2004 frissítése után a felhasználók távoli asztalt használhatnak a Microsoft Entra által regisztrált Windows 10-ről vagy újabb eszközről egy másik Microsoft Entra-eszközre.

RADIUS- és Wi-Fi-hitelesítés

A Microsoft Entra-hoz csatlakoztatott eszközök jelenleg nem támogatják a RADIUS-hitelesítést helyszíni számítógép-objektum és -tanúsítvány használatával a Wi-Fi hozzáférési pontokhoz való csatlakozáshoz, mivel ebben a forgatókönyvben a RADIUS egy helyszíni számítógépobjektum jelenlétére támaszkodik. Másik lehetőségként használhatja az Intune-on keresztül leküldett tanúsítványokat vagy a felhasználói hitelesítő adatokat a Wi-Fi-hitelesítéshez.

A kiépítési lehetőségek ismertetése

Feljegyzés

A Microsoft Entra-hoz csatlakoztatott eszközök nem helyezhetők üzembe a System Preparation Tool (Sysprep) vagy hasonló képalkotó eszközök használatával.

A Microsoft Entra-hoz csatlakoztatott eszközöket az alábbi módszerekkel építheti ki:

- Önkiszolgáló OOBE/Gépház – Önkiszolgáló módban a felhasználók végighaladnak a Microsoft Entra csatlakozási folyamatán a Windows Out of Box Experience (OOBE) vagy a Windows Gépház során. További információt a Munkahelyi eszköz csatlakoztatása a szervezet hálózatához című témakörben talál.

- Windows Autopilot – A Windows Autopilot lehetővé teszi az eszközök előre konfigurálását az OOBE zökkenőmentesebb Microsoft Entra illesztési élményéhez. További információ: A Windows Autopilot áttekintése.

- Tömeges regisztráció – A tömeges regisztráció lehetővé teszi a rendszergazda által irányított Microsoft Entra-csatlakozást egy tömeges kiépítési eszköz használatával az eszközök konfigurálásához. További információ: Windows-eszközök tömeges regisztrálása.

Íme a három módszer összehasonlítása

| Elem | Önkiszolgáló beállítás | Windows Autopilot | Csoportos regisztráció |

|---|---|---|---|

| Felhasználói beavatkozás megkövetelése a beállításhoz | Igen | Igen | Nem |

| Informatikai munka megkövetelése | Nem | Igen | Igen |

| Érintett folyamatok | OOBE &Gépház | Csak OOBE | Csak OOBE |

| Rendszergazdai jogosultságok az elsődleges felhasználó számára | Igen, alapértelmezés szerint | Konfigurálható | Nem |

| Eszköz OEM-támogatásának megkövetelése | Nem | Igen | Nem |

| Támogatott verziók | 1511+ | 1709+ | 1703+ |

Válassza ki az üzembehelyezési megközelítést vagy megközelítéseket az előző táblázat áttekintésével, és tekintse át a következő szempontokat bármelyik megközelítés bevezetéséhez:

- A felhasználók a technikai hozzáértés, hogy menjen végig a beállítás magukat?

- Az önkiszolgáló szolgáltatás ezeknek a felhasználóknak a legjobban működik. A felhasználói élmény fokozása érdekében fontolja meg a Windows Autopilot használatát.

- Távol vannak a felhasználói, vagy vállalati környezetben vannak?

- Az önkiszolgáló vagy az Autopilot a legjobban a távoli felhasználók számára működik a zökkenőmentes beállítás érdekében.

- Felhasználóalapú vagy rendszergazda által felügyelt konfigurációt szeretne?

- A tömeges regisztráció jobban működik a rendszergazdai alapú üzembe helyezésnél az eszközök beállításához, mielőtt átadják a felhasználóknak.

- 1-2 OEM-ből vásárol eszközöket, vagy széles körben terjeszti az OEM-eszközöket?

- Ha korlátozott, az Autopilotot is támogató oem-ektől vásárol, akkor az Autopilottal való szorosabb integráció előnyeit élvezheti.

Eszközbeállítások konfigurálása

A Microsoft Entra felügyeleti központ lehetővé teszi a Microsoft Entra-hoz csatlakoztatott eszközök központi telepítésének szabályozását a szervezetben. A kapcsolódó beállítások konfigurálásához keresse meg az Identitáseszközök>>minden eszköz>eszközbeállítást. További információ

A felhasználók csatlakozhatnak az eszközökhöz a Microsoft Entra-azonosítóhoz

Ezt a beállítást az üzemelő példány hatóköre és a Microsoft Entra-hoz csatlakoztatott eszköz beállítása alapján állítsa be az Összes vagy a Kijelölt értékre.

További helyi rendszergazdák a Microsoft Entra-hoz csatlakoztatott eszközökön

Válassza a Kijelölt lehetőséget, és kiválasztja azokat a felhasználókat, amelyeket hozzá szeretne adni a helyi rendszergazdák csoportjához az összes Microsoft Entra-csatlakoztatott eszközön.

Többtényezős hitelesítés (MFA) megkövetelése az eszközök csatlakoztatásához

Válassza az "Igen , ha az eszközök Microsoft Entra-azonosítóhoz való csatlakoztatása során a felhasználóknak MFA-t kell végeznie.

Javaslat: A feltételes hozzáférésben lévő eszközök regisztrálása vagy csatlakoztatása felhasználói művelet használatával kényszerítheti az MFA-t az eszközökhöz való csatlakozáshoz.

A mobilitási beállítások konfigurálása

A mobilitási beállítások konfigurálása előtt előfordulhat, hogy előbb hozzá kell adnia egy MDM-szolgáltatót.

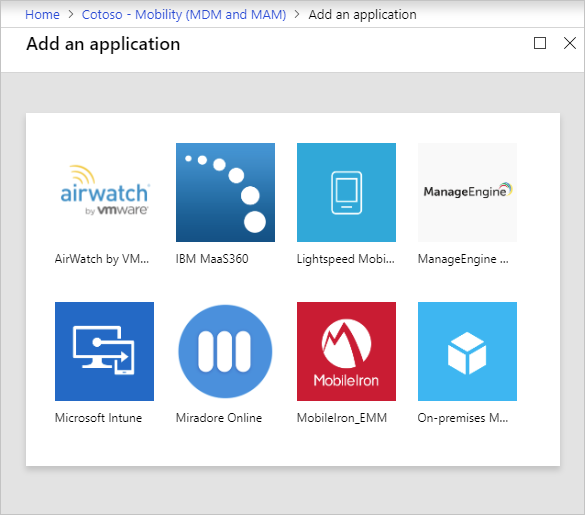

MDM-szolgáltató hozzáadása:

A Microsoft Entra ID lap Kezelés szakaszában válassza a lehetőséget

Mobility (MDM and MAM).Válassza az Alkalmazás hozzáadása lehetőséget.

Válassza ki az MDM-szolgáltatót a listából.

Válassza ki az MDM-szolgáltatót a kapcsolódó beállítások konfigurálásához.

MDM-felhasználói hatókör

Válassza a Néhány vagy az Összes lehetőséget az üzembe helyezés hatóköre alapján.

A hatóköre alapján az alábbiak egyike történik:

- A felhasználó MDM-hatókörben van: Ha Microsoft Entra ID P1 vagy P2 előfizetéssel rendelkezik, az MDM-regisztráció a Microsoft Entra-csatlakozással együtt automatikusan történik. Minden hatókörrel rendelkező felhasználónak rendelkeznie kell egy megfelelő licenccel az MDM-hez. Ha ebben a forgatókönyvben az MDM-regisztráció meghiúsul, a Microsoft Entra-csatlakozás vissza lesz vonva.

- A felhasználó nincs MDM-hatókörben: Ha a felhasználók nincsenek MDM-hatókörben, a Microsoft Entra-csatlakozás MDM-regisztráció nélkül befejeződik. Ez a hatókör nem felügyelt eszközt eredményez.

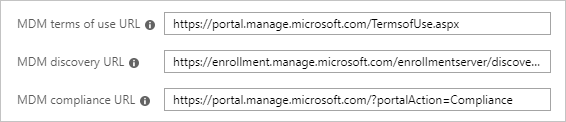

MDM-URL-címek

Az MDM-konfigurációhoz három URL-cím kapcsolódik:

- MDM használati feltételek URL-címe

- MDM felderítési URL-címe

- MDM-megfelelőségi URL-cím

Mindegyik URL-címnek előre definiált alapértelmezett értéke van. Ha ezek a mezők üresek, kérjen további tájékoztatást az MDM-szolgáltatótól.

MAM-beállítások

A mobilalkalmazás-kezelés (MAM) nem vonatkozik a Microsoft Entra-csatlakozásra.

Vállalati állapotroaming konfigurálása

Ha engedélyezni szeretné az állapotroamingot a Microsoft Entra ID-ra, hogy a felhasználók szinkronizálhassák a beállításokat az eszközökön, olvassa el az Enterprise State Roaming engedélyezése a Microsoft Entra ID-ban című témakört.

Javaslat: Engedélyezze ezt a beállítást még a Microsoft Entra hibrid csatlakoztatott eszközökön is.

Feltételes hozzáférés konfigurálása

Ha mDM-szolgáltató van konfigurálva a Microsoft Entra-hoz csatlakoztatott eszközökhöz, a szolgáltató az eszközt a felügyelet alatt álló eszköz után megfelelőként jelöli meg.

Ezzel az implementációval felügyelt eszközöket igényelhet a felhőalkalmazások feltételes hozzáféréssel való eléréséhez.