A Microsoft Enterprise SSO bővítmény beépülő modul hibaelhárítása Apple-eszközökön

Ez a cikk hibaelhárítási útmutatást nyújt a rendszergazdáknak a vállalati egyszeri bejelentkezés beépülő modul üzembe helyezésével és használatával kapcsolatos problémák megoldásához. Az Apple SSO bővítmény üzembe helyezhető iOS/iPadOS és macOS rendszeren.

A szervezetek dönthetnek úgy, hogy SSO-t helyeznek üzembe a vállalati eszközeiken, hogy jobb élményt nyújtsanak a végfelhasználók számára. Az Apple-platformokon ez a folyamat magában foglalja a Egyszeri bejelentkezés (SSO) elsődleges frissítési jogkivonatokon keresztüli implementálását. Az egyszeri bejelentkezés enyhíti a végfelhasználókat a túlzott hitelesítési kérések terhei alól.

A Microsoft az Apple SSO-keretrendszerére épülő beépülő modult implementált, amely a Microsoft Entra ID-val integrált alkalmazásokhoz biztosít közvetítőalapú hitelesítést. További információ: Microsoft Enterprise SSO beépülő modul Apple-eszközökhöz.

Bővítménytípusok

Az Apple kétféle SSO-bővítményt támogat, amelyek a keretrendszer részét képezik: Átirányítás és Hitelesítő adatok. A Microsoft Enterprise SSO beépülő modul átirányítási típusként lett implementálva, és leginkább a Microsoft Entra-azonosítóhoz való hitelesítés közvetítéséhez alkalmas. Az alábbi táblázat a két bővítménytípust hasonlítja össze.

| Bővítmény típusa | A legjobban a | Működés | Fő eltérések |

|---|---|---|---|

| Átirányítás | Modern hitelesítési módszerek, például OpenID Csatlakozás, OAUTH2 és SAML (Microsoft Entra ID) | Az operációs rendszer elfogja az alkalmazástól a bővítmény MDM konfigurációs profiljában meghatározott identitásszolgáltatói URL-címekre irányuló hitelesítési kérést. Az átirányítási bővítmények fogadása: URL-címek, fejlécek és törzs. | Adatok kérése előtt kérje le a hitelesítő adatokat. URL-címeket használ az MDM-konfigurációs profilban. |

| Hitelesítő adat | Kihívás- és válaszhitelesítési típusok, például a Kerberos (helyi Active Directory Domain Services) | A rendszer elküldi a kérést az alkalmazásból a hitelesítési kiszolgálónak (AD tartományvezérlőnek). A hitelesítőadat-bővítmények gazdagépekkel vannak konfigurálva az MDM konfigurációs profiljában. Ha a hitelesítési kiszolgáló olyan feladatot ad vissza, amely megfelel a profilban felsorolt gazdagépnek, az operációs rendszer átirányítja a kihívást a bővítményre. A bővítménynek lehetősége van kezelni vagy elutasítani a kihívást. Ha a rendszer kezeli, a bővítmény visszaadja az engedélyezési fejléceket a kérés teljesítéséhez, a hitelesítési kiszolgáló pedig választ ad vissza a hívónak. | Kérje le az adatokat, majd kérje le a hitelesítést. HoST-eket használjon az MDM konfigurációs profiljában. |

A Microsoft a következő ügyfél operációs rendszerekhez rendelkezik közvetítő hitelesítésre szolgáló implementációkkal:

| OS | Hitelesítési közvetítő |

|---|---|

| Windows | Web Account Manager (WAM) |

| iOS/iPadOS | Microsoft Authenticator |

| Android | Microsoft Authenticator vagy Microsoft Intune Céges portál |

| macOS | Microsoft Intune Céges portál (SSO-bővítményen keresztül) |

Minden Microsoft-közvetítő alkalmazás egy elsődleges frissítési jogkivonatnak (PRT) nevezett kulcsösszetevőt használ, amely egy JSON-webjogkivonat (JWT), amellyel hozzáférési jogkivonatokat szerezhet be a Microsoft Entra-azonosítóval védett alkalmazásokhoz és webes erőforrásokhoz. MDM-en keresztül történő üzembe helyezéskor a macOS vagy iOS enterprise SSO bővítménye olyan PRT-t szerez be, amely hasonló a Web Account Manager (WAM) által a Windows-eszközökön használt PRT-ekhez. További információ: Mi az elsődleges frissítési jogkivonat?

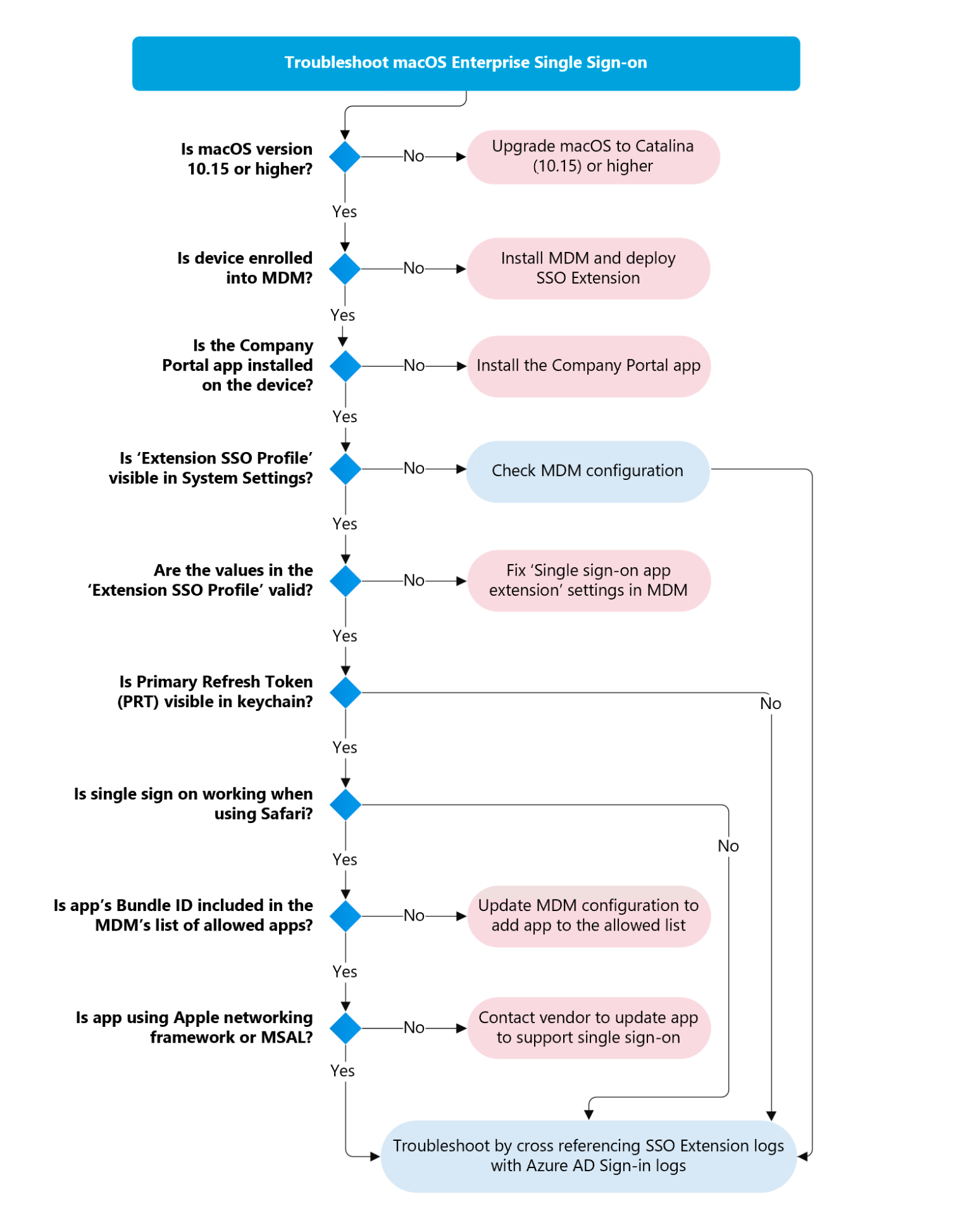

Hibaelhárítási modell

Az alábbi folyamatábra egy logikai folyamatot vázol fel az SSO-bővítmény hibaelhárításának megközelítéséhez. A cikk további része részletesen ismerteti a folyamatábra lépéseit. A hibaelhárítás két külön fókuszterületre bontható: az üzembe helyezésre és az alkalmazás-hitelesítés folyamatára.

A platform egyszeri bejelentkezésének letiltása macOS rendszeren

Ha a véletlenül engedélyezett PSSO-t szeretné kikapcsolni, a rendszergazdáknak el kell távolítaniuk az SSO-bővítményprofilt az eszközökről, és egy új SSO-bővítményprofilt kell üzembe helyezni a psSO-jelzőkkel letiltva/eltávolítva.

Környezet:

A felhasználók két forgatókönyvben láthatják a PSSO regisztrációs értesítését macOS 13+ rendszerű eszközökön:

- Ha az eszköz már rendelkezik Intune Céges portál PSSO-t támogató verzióval, és a rendszergazda új SSO-bővítményházirendet helyez üzembe a PSSO engedélyezésével

- Ha a felhasználó már rendelkezik olyan SSO-bővítményszabályzattal, amely engedélyezi a PSSO-t, és később egy Intune Céges portál PSSO-t támogató verzió van telepítve az eszközön.

Figyelemfelhívás

Rendszergazda ne célozzák meg a PSSO-t engedélyező SSO-bővítményszabályzattal rendelkező felhasználókat, kivéve, ha tesztelik őket, és készen állnak az üzembe helyezésre, mivel ez potenciálisan megszakíthatja a meglévő felhasználókat és azok megfelelőségi feltételeit.

Fontos

Megjegyzés: A PSSO-regisztrációt végző felhasználók esetében a rendszer eltávolítja az örökölt WPJ-regisztrációt a kulcskarikáról. Ha a PSSO-regisztráció tévedésből történt, miután a rendszergazda eltávolítja az SSO-profilt a PSSO-val, és psSO nélkül telepíti az új profilt, a régi WPJ-regisztrációt újra el kell végezni az eszközmegfelelés működéséhez.

Üzembe helyezés hibaelhárítása

Az ügyfelek által tapasztalt problémák többsége vagy az SSO-bővítményprofil helytelen Mobile Eszközkezelés (MDM) konfigurációjából ered, vagy az Apple-eszköz nem fogja megkapni a konfigurációs profilt az MDM-ből. Ez a szakasz azokat a lépéseket ismerteti, amelyekkel meggyőződhet arról, hogy az MDM-profil üzembe lett helyezve Egy Mac gépen, és hogy a megfelelő konfigurációval rendelkezik.

Üzembe helyezési követelmények

- macOS operációs rendszer: 10.15-ös verzió (Catalina) vagy újabb.

- iOS operációs rendszer: 13-os vagy újabb verzió.

- Az Apple macOS-t és/vagy iOS-t (MDM-regisztrációt) támogató bármely MDM-gyártó által felügyelt eszköz.

- A hitelesítési közvetítő szoftver telepítve van: Microsoft Intune Céges portál vagy Microsoft Authenticator for iOS.

A macOS operációs rendszer verziójának ellenőrzése

Az alábbi lépésekkel ellenőrizheti az operációs rendszer (OS) verzióját a macOS-eszközön. Az Apple SSO-bővítményprofilok csak macOS 10.15 (Catalina) vagy újabb rendszerű eszközökön vannak üzembe helyezve. A macOS-verziót a felhasználói felületen vagy a terminálon ellenőrizheti.

Felhasználói felület

A macOS-eszközön válassza az Apple ikont a bal felső sarokban, és válassza a Mac névjegye lehetőséget.

Az operációs rendszer verziója a macOS mellett szerepel.

Terminál

A macOS-eszközön kattintson duplán az Alkalmazások mappára, majd kattintson duplán a Segédprogramok mappára.

Kattintson duplán a terminálalkalmazásra .

Amikor a terminál megnyitja a sw_vers típust a parancssorban, keressen az alábbihoz hasonló eredményt:

% sw_vers ProductName: macOS ProductVersion: 13.0.1 BuildVersion: 22A400

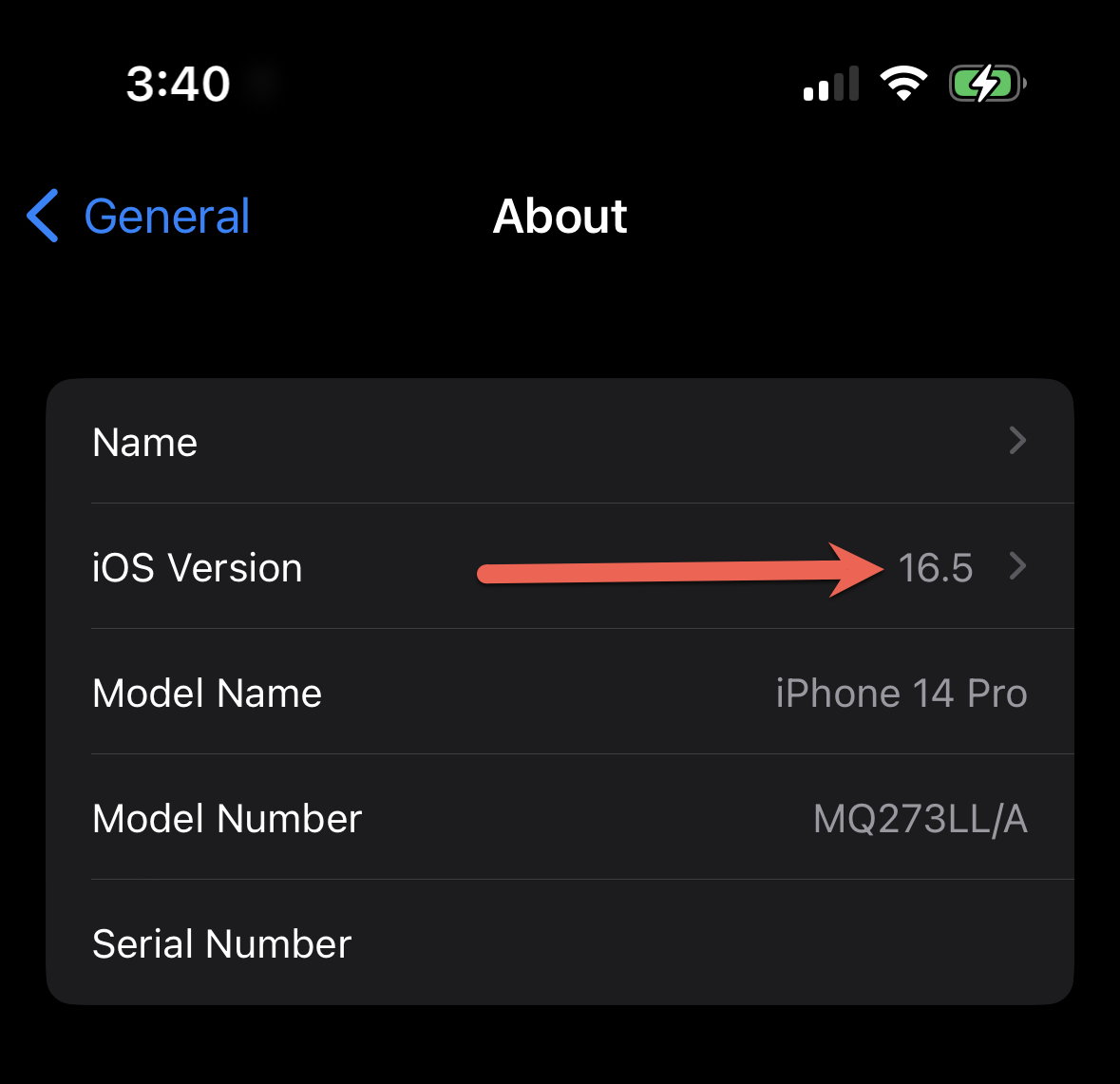

Az iOS operációs rendszer verziójának ellenőrzése

Az alábbi lépésekkel ellenőrizheti az operációs rendszer (OS) verzióját az iOS-eszközön. Az Apple SSO-bővítményprofilok csak az iOS 13 vagy újabb rendszerű eszközökön vannak üzembe helyezve. Az iOS-verziót az Gépház alkalmazásból ellenőrizheti. Nyissa meg a Gépház alkalmazást:

Lépjen az Általános , majd a Névjegy elemre. Ez a képernyő felsorolja az eszköz adatait, beleértve az iOS-verziószámot:

SSO-bővítmény konfigurációs profiljának MDM-üzembe helyezése

Az MDM-rendszergazdával (vagy Eszközkezelés csapatával) együttműködve győződjön meg arról, hogy a bővítménykonfigurációs profil telepítve van az Apple-eszközökön. A bővítményprofil bármely olyan MDM-ből üzembe helyezhető, amely támogatja a macOS- vagy iOS-eszközöket.

Fontos

Az Apple megköveteli, hogy az eszközök regisztrálva legyenek egy MDM-ben az SSO-bővítmény üzembe helyezéséhez.

Az alábbi táblázat konkrét MDM telepítési útmutatót tartalmaz attól függően, hogy melyik operációs rendszerre telepíti a bővítményt:

- iOS/iPadOS: A Microsoft Enterprise SSO beépülő modul üzembe helyezése

- macOS: A Microsoft Enterprise SSO beépülő modul üzembe helyezése

Fontos

Bár az SSO-bővítmény üzembe helyezéséhez minden MDM támogatott, számos szervezet eszközalapú feltételes hozzáférési szabályzatokat implementál az MDM megfelelőségi szabályzatainak kiértékelésével. Ha külső MDM-et használ, győződjön meg arról, hogy az MDM-szállító támogatja az Intune partnermegfelelését , ha eszközalapú feltételes hozzáférési szabályzatokat szeretne használni. Ha az SSO-bővítmény az Intune-on vagy az Intune partnermegfelelőségét támogató MDM-szolgáltatón keresztül van üzembe helyezve, a bővítmény átadhatja az eszköztanúsítványt a Microsoft Entra-azonosítónak, hogy az eszközhitelesítés befejeződjön.

Hálózati konfiguráció ellenőrzése macOS-eszközön

Az Apple SSO-bővítmény-keretrendszere és az arra épülő Microsoft Enterprise SSO-bővítmény megköveteli, hogy bizonyos tartományok mentesülnek a TLS-lehallgatás/ellenőrzés (más néven törés- és vizsgálati proxyzás) alól. A következő tartományok nem tartozhatnak TLS-vizsgálat alá:

- app-site-association.cdn-apple.com

- app-site-association.networking.apple

Ellenőrizze, hogy az egyszeri bejelentkezés konfigurációja megszakadt-e a TLS-vizsgálat miatt

Annak ellenőrzéséhez, hogy a TLS-ellenőrzés hatással van-e az egyszeri bejelentkezés konfigurációjára, futtasson egy sysdiagnose-t a terminálalkalmazásból egy érintett eszközön:

sudo sysdiagnose -f ~/Desktop/

A rendszer a sysdiagnose-t .tar.gz archívumként menti az asztalra. Bontsa ki az archívumot, és nyissa meg a system_logs.logarchive fájlt. Ez a konzolalkalmazásban nyílik meg. Keressen rá a com.apple.appsso webhelyre, és módosítsa a szűrőt ALRENDSZER értékre:

Keresse meg azokat az eseményeket, amelyek azt jelzik, hogy vannak társított tartományhibák, különösen a Microsoft-tartományokhoz, például login.microsoftonline.com. Ezek az események TLS-ellenőrzési problémákat jelezhetnek, ami megakadályozza az SSO-bővítmény megfelelő működését. Az Apple-tartományok nem jelennek meg a sysdiagnose naplóban, még akkor sem, ha egy nem támogatott TLS-ellenőrzési konfiguráció hatással van rájuk.

TLS-vizsgálat konfigurációjának ellenőrzése

Az Apple egy macOS-eszközt biztosít a Mac Evaluation Utility nevű gyakori konfigurációs problémák ellenőrzéséhez. Ez az eszköz letölthető az AppleSeed for IT-ből. Ha rendelkezik hozzáféréssel az AppleSeed for IT-hez, töltse le a Mac Evaluation Segédprogramot az Erőforrások területről. Az alkalmazás telepítése után futtasson egy értékelést. A kiértékelés befejezése után keresse meg a HTTPS Interception -->További tartalom -- lehetőséget,> és ellenőrizze az alábbi két elemet:

Ha ezek az ellenőrzések figyelmeztetéssel vagy hibával rendelkeznek, akkor előfordulhat, hogy TLS-vizsgálat történik az eszközön. A hálózati csapattal együttműködve mentesítheti a *.cdn-apple.com és a *.networking.apple fájlt a TLS-vizsgálat alól.

Kimenet részletes swcd naplói

Az Apple egy parancssori segédprogramot biztosít swcutil , amely lehetővé teszi a kapcsolódó tartományérvényesítés előrehaladásának monitorozását. A társított tartományhibákat az alábbi paranccsal figyelheti:

sudo swcutil watch --verbose

Keresse meg a következő bejegyzést a naplókban, és ellenőrizze, hogy jóváhagyottként van-e megjelölve, vagy hogy vannak-e hibák:

```

Entry s = authsrv, a = UBF8T346G9.com.microsoft.CompanyPortalMac, d = login.microsoftonline.com

```

A macOS TLS felügyeleti gyorsítótárának törlése

Ha problémákat tapasztal a társított tartományokkal kapcsolatban, és az eszköz TLS-ellenőrző eszközében engedélyezve vannak a tartományok, akkor eltarthat egy ideig, amíg az Apple társított tartományérvényesítési gyorsítótárát érvényteleníti. Sajnos nincs olyan determinisztikus lépés, amely újra aktiválja a társított tartomány újraérvényesítését az összes gépen, de van néhány dolog, amelyet meg lehet kísérelni.

Az eszköz gyorsítótárának alaphelyzetbe állításához az alábbi parancsokat futtathatja:

pkill -9 swcd

sudo swcutil reset

pkill -9 AppSSOAgent

A gyorsítótár alaphelyzetbe állítása után tesztelje újra az SSO-bővítmény konfigurációját.

Néha ez a parancs nem elegendő, és nem állítja vissza teljesen a gyorsítótárat. Ezekben az esetekben az alábbiakat kísérelheti meg:

- Távolítsa el vagy helyezze át a Intune Céges portál alkalmazást a Kukába, majd indítsa újra az eszközt. Az újraindítás befejezése után újra telepítheti a Céges portál alkalmazást.

- Regisztrálja újra az eszközt.

Ha a fenti módszerek egyike sem oldja meg a problémát, előfordulhat, hogy a környezetben más is blokkolja a társított tartományérvényesítést. Ha ez történik, forduljon az Apple ügyfélszolgálatához a további hibaelhárításhoz.

SSO-konfigurációs profil ellenőrzése macOS-eszközön

Feltételezve, hogy az MDM-rendszergazda követte az SSO-bővítményprofil MDM-telepítésének előző szakaszában leírt lépéseket, a következő lépés annak ellenőrzése, hogy a profil sikeresen üzembe lett-e helyezve az eszközön.

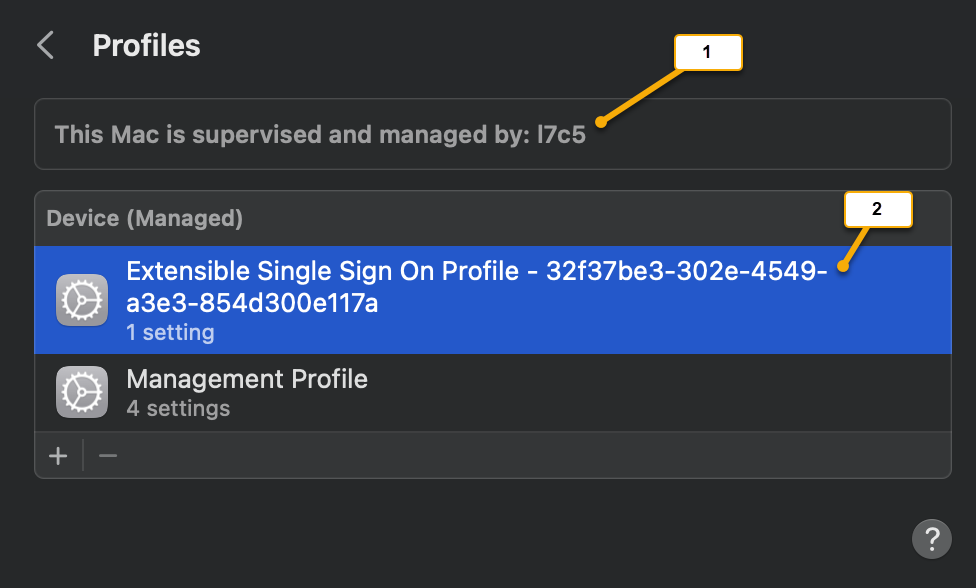

SSO-bővítmény MDM-konfigurációs profiljának megkeresése

A macOS-eszközön válassza a System Gépház lehetőséget.

Amikor a rendszer Gépház megjelenik, írja be a Profilok parancsot, és nyomja le a visszatérést.

Ennek a műveletnek meg kell jelennie a Profilok panelen.

Képernyőkép a képfeliratról Leírás 1 Azt jelzi, hogy az eszköz az MDM Management alatt van. 2 Több profil közül is választhat. Ebben a példában a Microsoft Enterprise SSO-bővítményprofil neve Bővíthető Egyszeri bejelentkezés Profile-32f37be3-302e-4549-a3e3-854d300e117a. Feljegyzés

A használt MDM típusától függően több profil is szerepelhet a listában, és az elnevezési sémájuk az MDM konfigurációjától függően tetszőleges lehet. Jelölje ki mindegyiket, és ellenőrizze, hogy a Gépház sor azt jelzi-e, hogy az Egyszeri bejelentkezés bővítmény.

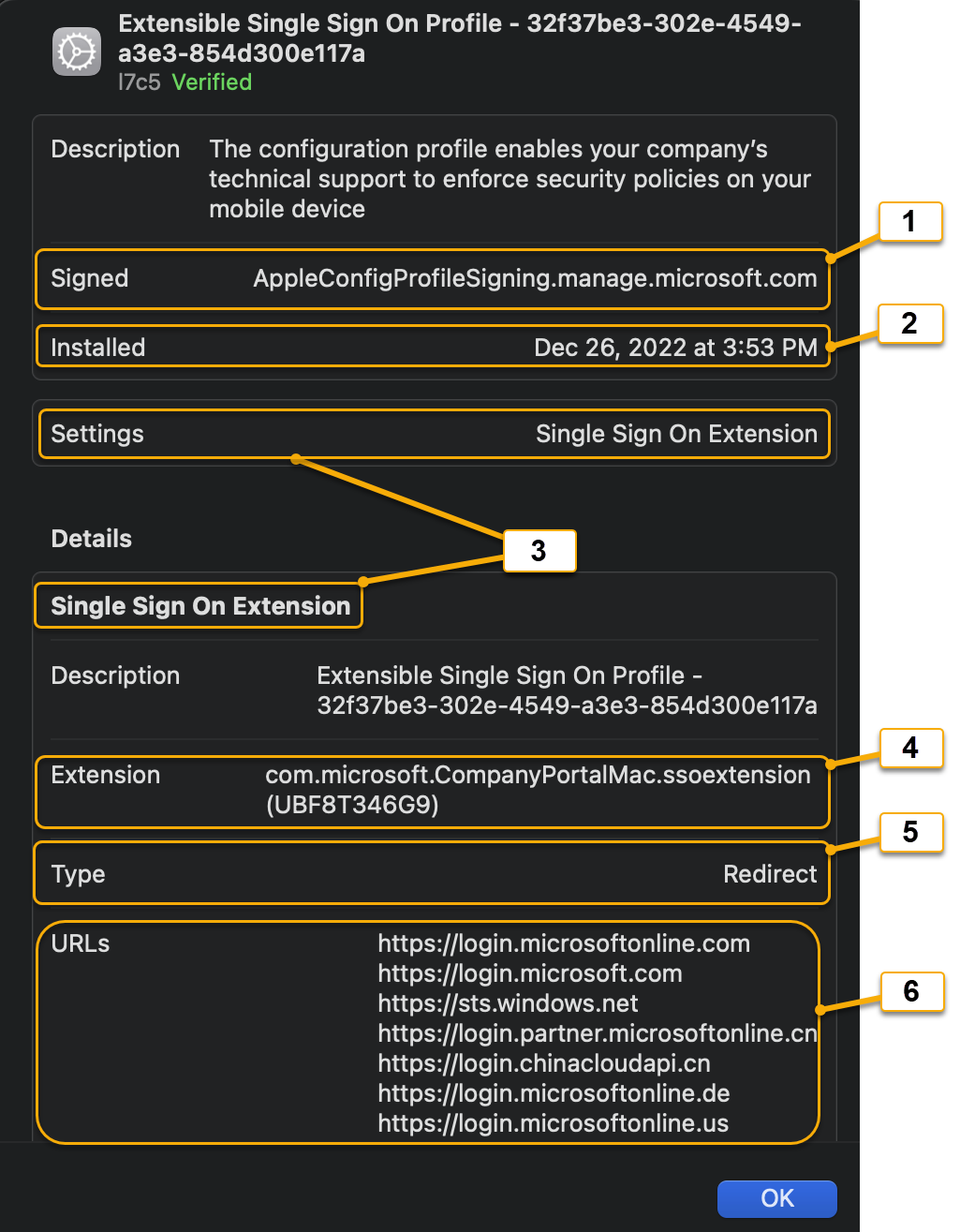

Kattintson duplán a Egyszeri bejelentkezés bővítmény Gépház értékének megfelelő konfigurációs profilra.

Képernyőkép a képfeliratról Konfigurációs profil beállítása Leírás 1 Aláírt Az MDM-szolgáltató aláíró hatósága. 2 Telepített A bővítmény telepítésének (vagy frissítésének) dátuma/időbélyege. 3 Gépház: Egyszeri bejelentkezés bővítmény Azt jelzi, hogy ez a konfigurációs profil egy Apple SSO-bővítménytípus . 4 Kiterjesztés A Microsoft Enterprise bővítmény beépülő modult futtató alkalmazás csomagazonosítójának megfeleltethető azonosító. Az azonosítót mindig be kell állítani, com.microsoft.CompanyPortalMac.ssoextensionés a csoportazonosítónak (UBF8T346G9) kell megjelennie, ha a profil macOS-eszközön van telepítve. Ha bármilyen érték eltér, akkor az MDM nem hívja meg megfelelően a bővítményt.5 Típus A Microsoft Enterprise SSO-bővítményt mindig átirányítási bővítménytípusra kell állítani. További információ: Átirányítás és hitelesítőadat-bővítménytípusok. 6 Urls Az identitásszolgáltatóhoz (Microsoft Entra ID) tartozó bejelentkezési URL-címek. Tekintse meg a támogatott URL-címek listáját. Minden Apple SSO-átirányítási bővítménynek a következő MDM hasznos adatösszetevőkkel kell rendelkeznie a konfigurációs profilban:

MDM hasznos adatösszetevő Leírás Bővítményazonosító Tartalmazza az alkalmazás csomagazonosítóját és csapatazonosítóját a macOS-eszközön, amely a bővítményt futtatja. Megjegyzés: A Microsoft Enterprise SSO-bővítményt mindig a következőre kell állítani: com.microsoft.CompanyPortalMac.ssoextension (UBF8T346G9), hogy tájékoztassa a macOS operációs rendszert arról, hogy a bővítmény ügyfélkódja az Intune Céges portál alkalmazás része. Típus Átirányítási bővítmény típusának jelzéséhez átirányítási értékre kell állítani. Urls Az identitásszolgáltató végponti URL-címei (Microsoft Entra ID), ahol az operációs rendszer a hitelesítési kérelmeket a bővítményhez irányítja. Opcionális bővítményspecifikus konfiguráció Olyan szótárértékek, amelyek konfigurációs paraméterekként működhetnek. A Microsoft Enterprise SSO-bővítmény kontextusában ezeket a konfigurációs paramétereket funkciójelzőknek nevezzük. Lásd a funkciójelző definícióit. Feljegyzés

Az Apple SSO-bővítményprofiljának MDM-definícióira az Extensible Single Sign-on MDM payload settings for Apple devices Microsoft implementálta a bővítményt ezen séma alapján. Lásd: Microsoft Enterprise SSO beépülő modul Apple-eszközökhöz

Annak ellenőrzéséhez, hogy a Microsoft Enterprise SSO-bővítmény megfelelő profilja telepítve van-e, a Bővítmény mezőnek meg kell egyeznie a következővel: com.microsoft.CompanyPortalMac.ssoextension (UBF8T346G9).

Jegyezze fel a konfigurációs profil Telepített mezőjét, mivel hasznos hibaelhárítási mutató lehet a konfiguráció módosításakor.

Ha a megfelelő konfigurációs profil ellenőrzése megtörtént, folytassa az alkalmazás hitelesítésének folyamatával kapcsolatos hibaelhárítási szakaszsal .

Hiányzik az MDM konfigurációs profilja

Ha az SSO-bővítmény konfigurációs profilja az előző szakasz követése után nem jelenik meg a Profilok listában, előfordulhat, hogy az MDM-konfiguráció engedélyezve van a felhasználó/eszköz célzással, ami hatékonyan kiszűri a felhasználót vagy az eszközt a konfigurációs profil fogadásától. Kérdezze meg az MDM-rendszergazdát, és gyűjtse össze a következő szakaszban található konzolnaplókat.

MDM-specifikus konzolnaplók gyűjtése

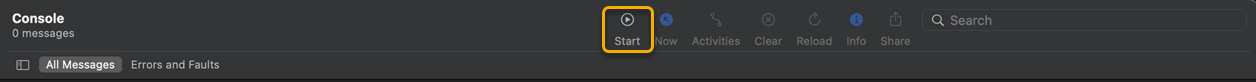

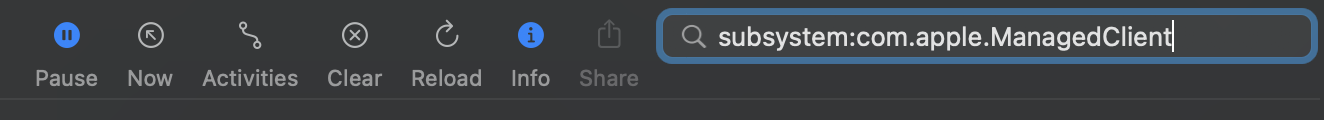

A macOS-eszközön kattintson duplán az Alkalmazások mappára, majd kattintson duplán a Segédprogramok mappára.

Kattintson duplán a konzolalkalmazásra .

Kattintson a Start gombra a konzol nyomkövetési naplózásának engedélyezéséhez.

Kérje meg az MDM-rendszergazdát, hogy telepítse újra a konfigurációs profilt erre a macOS-eszközre/felhasználóra, és kényszerítse ki a szinkronizálási ciklust.

Írja be az alrendszer:com.apple.ManagedClient kifejezést a keresősávba, és nyomja le a visszatérést.

Ahol a kurzor villog a keresősávon, írja be a következő üzenetet: Bővíthető.

Most már látnia kell az MDM-konzol naplóit az bővíthető egyszeri bejelentkezés konfigurációs profil tevékenységeire szűrve. Az alábbi képernyőképen a telepített konfigurációs profil naplóbejegyzése látható, amely azt mutatja, hogy a konfigurációs profil telepítve van.

Alkalmazás-hitelesítési folyamat hibaelhárítása

Az ebben a szakaszban található útmutató feltételezi, hogy a macOS-eszköz megfelelően üzembe helyezett konfigurációs profillal rendelkezik. A lépésekért tekintse meg az SSO konfigurációs profiljának ellenőrzése macOS-eszközön .

Az Apple-eszközökhöz készült Microsoft Enterprise SSO-bővítmény üzembe helyezése után minden alkalmazástípushoz kétféle alkalmazáshitelesítési folyamat érhető el. A hibaelhárítás során fontos tisztában lenni a használt alkalmazás típusával.

Alkalmazástípusok

| Alkalmazástípus | Interaktív hitelesítés | Csendes hitelesítés | Leírás | Példák |

|---|---|---|---|---|

| Natív MSAL-alkalmazás | X | X | Az MSAL (Microsoft Authentication Library) egy alkalmazásfejlesztői keretrendszer, amely a Microsoft Identitásplatform (Microsoft Entra ID) használatával készült alkalmazások létrehozásához készült. Az MSAL 1.1-es vagy újabb verziójára épülő alkalmazások integrálhatók a Microsoft Enterprise SSO-bővítménysel. Ha az alkalmazás SSO-bővítmény (közvetítő) tud róla, hogy további konfiguráció nélkül használja a bővítményt, tekintse meg az MSAL fejlesztői mintadokumentációját. |

Microsoft To Do |

| Nem MSAL natív/böngészős egyszeri bejelentkezés | X | Az Apple hálózatkezelési technológiáit vagy webnézeteit használó alkalmazások úgy konfigurálhatók, hogy közös hitelesítő adatokat szerezzenek be az SSO-bővítményből A funkciójelzőket úgy kell konfigurálni, hogy az egyes alkalmazások csomagazonosítója megkaphassa a megosztott hitelesítő adatokat (PRT). |

Microsoft Word Safari Microsoft Edge Visual Studio |

Fontos

Nem minden microsoftos belső natív alkalmazás használja az MSAL-keretrendszert. A cikk megjelenésekor a Microsoft Office macOS-alkalmazások többsége továbbra is a régebbi ADAL-kódtár-keretrendszerre támaszkodik, és így a Böngésző egyszeri bejelentkezés folyamatára támaszkodik.

Alkalmazás csomagazonosítójának megkeresése macOS rendszeren

A macOS-eszközön kattintson duplán az Alkalmazások mappára, majd kattintson duplán a Segédprogramok mappára.

Kattintson duplán a terminálalkalmazásra .

Amikor a terminál megnyílik, írja

osascript -e 'id of app "<appname>"'be a parancssorba. Tekintse meg a következő példákat:% osascript -e 'id of app "Safari"' com.apple.Safari % osascript -e 'id of app "OneDrive"' com.microsoft.OneDrive % osascript -e 'id of app "Microsoft Edge"' com.microsoft.edgemacMost, hogy összegyűjtötte a csomagazonosító(ka)t, kövesse útmutatásunkat a funkciójelzők konfigurálásához, hogy a nem MSAL natív/böngészőSSO-alkalmazások használhassák az SSO-bővítményt. Megjegyzés: Minden csomagazonosító megkülönbözteti a kis- és nagybetűket a funkciójelző konfigurációja szempontjából.

Figyelemfelhívás

Az Apple Hálózatkezelési technológiákat (például WKWebview és NSURLSession) nem használó alkalmazások nem fogják tudni használni a megosztott hitelesítő adatokat (PRT) az SSO-bővítményből. Ebbe a kategóriába tartozik a Google Chrome és a Mozilla Firefox is. Még akkor is, ha az MDM konfigurációs profiljában vannak konfigurálva, az eredmény egy rendszeres hitelesítési kérés lesz a böngészőben.

Rendszerindítás

Alapértelmezés szerint csak az MSAL-alkalmazások hívják meg az SSO-bővítményt, majd a bővítmény egy megosztott hitelesítő adatot (PRT) szerez be a Microsoft Entra ID-ból. A Safari böngészőalkalmazás vagy más nem MSAL-alkalmazások azonban konfigurálhatók a PRT beszerzésére. Lásd: Az MSAL-t és a Safari böngészőt nem használó alkalmazásokból való bejelentkezés engedélyezése a felhasználóknak. Miután az SSO-bővítmény lekért egy PRT-t, a hitelesítő adatokat a felhasználói bejelentkezési kulcskarikában fogja tárolni. Ezután ellenőrizze, hogy a PRT megtalálható-e a felhasználó kulcsláncában:

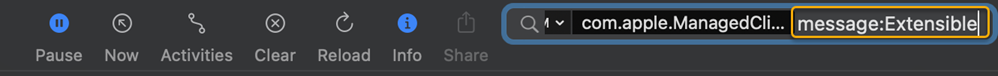

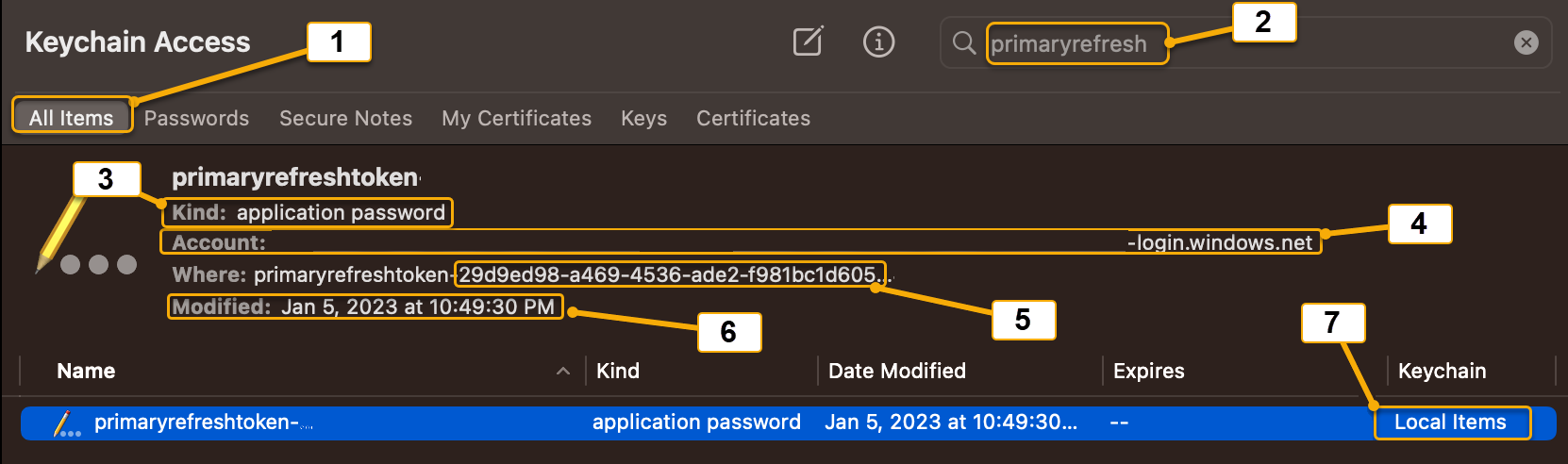

Kulcskarika-hozzáférés ellenőrzése a PRT-hez

A macOS-eszközön kattintson duplán az Alkalmazások mappára, majd kattintson duplán a Segédprogramok mappára.

Kattintson duplán a Keychain Access alkalmazásra.

Az Alapértelmezett kulcsláncok területen válassza a Helyi elemek (vagy iCloud) lehetőséget.

- Győződjön meg arról, hogy az Összes elem ki van jelölve.

- A keresősáv jobb oldalán írja be a (Szűrés) parancsot

primaryrefresh.

Képernyőkép a képfeliratról Kulcskarika hitelesítő összetevő Leírás 1 Minden elem Minden típusú hitelesítő adat megjelenítése a Keychain Accessben 2 Kulcskarika keresősávja Lehetővé teszi a hitelesítő adatok szerinti szűrést. A Microsoft Entra PRT típus szűrése primaryrefresh3 Fajta A hitelesítő adatok típusára hivatkozik. A Microsoft Entra PRT hitelesítő adat egy alkalmazásjelszavas hitelesítő adattípus 4 Számla Megjeleníti a Microsoft Entra felhasználói fiókot, amely a PRT-t a következő formátumban birtokolja: UserObjectId.TenantId-login.windows.net5 Ahol Megjeleníti a hitelesítő adatok teljes nevét. A Microsoft Entra PRT hitelesítő adatok a következő formátummal kezdődnek: primaryrefreshtoken-29d9ed98-a469-4536-ade2-f981bc1d605A 29d9ed98-a469-4536-ade2-f981bc1d605 a Microsoft Authentication Broker szolgáltatás alkalmazásazonosítója, amely a PRT-beszerzési kérelmek kezeléséért felelős6 Módosított A hitelesítő adatok legutóbbi frissítésének időpontja. A Microsoft Entra PRT-hitelesítő adatok esetében bármikor, amikor a hitelesítő adatokat egy interaktív bejelentkezési esemény elindítja vagy frissíti, az frissíti a dátumot/időbélyeget 7 Kulcstartó Azt jelzi, hogy a kiválasztott hitelesítő adat melyik kulcslánca található. A Microsoft Entra PRT hitelesítő adatai a helyi elemekben vagy az iCloud-kulcskarikában találhatók. Ha az iCloud engedélyezve van a macOS-eszközön, a Helyi elemek kulcskarika iCloud-kulcskarikává válik Ha a PRT nem található a Keychain Accessben, tegye a következőket az alkalmazás típusa alapján:

- Natív MSAL: Ellenőrizze, hogy az alkalmazás fejlesztője , ha az alkalmazás az 1.1-es vagy újabb MSAL-verzióval készült, engedélyezte-e az alkalmazás számára, hogy közvetítői ismeretekkel rendelkezhessen. Az üzembe helyezéssel kapcsolatos problémák elhárításához tekintse meg az üzembe helyezés hibaelhárítási lépéseit is.

- Nem MSAL (Safari): Ellenőrizze, hogy a funkciójelző

browser_sso_interaction_enabled1 értékre van-e állítva, és nem 0-ra az MDM konfigurációs profiljában

Hitelesítési folyamat a PRT rendszerindítása után

Most, hogy a PRT (megosztott hitelesítő adatok) ellenőrzése megtörtént, mielőtt részletesebb hibaelhárítást végezne, hasznos megismerni az egyes alkalmazástípusok magas szintű lépéseit, valamint azt, hogy hogyan működik együtt a Microsoft Enterprise SSO Bővítmény beépülő modullal (közvetítőalkalmazás). Az alábbi animációk és leírások segítenek a macOS-rendszergazdáknak megérteni a forgatókönyvet, mielőtt bármilyen naplózási adatot megvizsgálnak.

Natív MSAL-alkalmazás

Forgatókönyv: Egy Apple-eszközön futó MSAL használatára fejlesztett alkalmazásnak (például Microsoft To Do-ügyfélnek ) be kell jelentkeznie a felhasználónak a Microsoft Entra-fiókjával a Microsoft Entra által védett szolgáltatás eléréséhez (példa: Microsoft To Do szolgáltatás).

- Az MSAL által fejlesztett alkalmazások közvetlenül meghívják az SSO-bővítményt, és elküldik a PRT-t a Microsoft Entra-jogkivonat végpontjának, valamint az alkalmazás által a Microsoft Entra által védett erőforrás jogkivonatára vonatkozó kérését

- A Microsoft Entra ID ellenőrzi a PRT-hitelesítő adatokat, és egy alkalmazásspecifikus jogkivonatot ad vissza az SSO-bővítményközvetítőnek

- Az SSO-bővítményközvetítő ezután átadja a jogkivonatot az MSAL-ügyfélalkalmazásnak, majd elküldi azt a Microsoft Entra által védett erőforrásnak

- A felhasználó be van jelentkezve az alkalmazásba, és a hitelesítési folyamat befejeződött

Nem MSAL/Böngésző egyszeri bejelentkezés

Forgatókönyv: Egy Apple-eszközön lévő felhasználó megnyitja a Safari webböngészőt (vagy az Apple Networking Stacket támogató nem MSAL natív alkalmazást) a Microsoft Entra által védett erőforrásba való bejelentkezéshez (példa: https://office.com).

- Nem MSAL-alkalmazás (például: Safari) használatával a felhasználó megpróbál bejelentkezni egy Microsoft Entra integrált alkalmazásba (például: office.com), és átirányítja, hogy jogkivonatot szerezzen be a Microsoft Entra-azonosítóból

- Amíg a nem MSAL alkalmazás engedélyezve van az MDM hasznos adatkonfigurációjában, az Apple hálózati verem elfogja a hitelesítési kérést, és átirányítja a kérést az SSO-bővítményközvetítőhöz

- Miután az SSO-bővítmény megkapta a lehallgatott kérést, a rendszer elküldi a PRT-t a Microsoft Entra-jogkivonat végpontjának

- A Microsoft Entra ID ellenőrzi a PRT-t, és egy alkalmazásspecifikus jogkivonatot ad vissza az SSO-bővítményhez

- Az alkalmazásspecifikus jogkivonatot a nem MSAL ügyfélalkalmazás kapja, és az ügyfélalkalmazás elküldi a jogkivonatot a Microsoft Entra által védett szolgáltatás eléréséhez

- A felhasználó befejezte a bejelentkezést, és a hitelesítési folyamat befejeződött

Az egyszeri bejelentkezés bővítménynaplóinak beszerzése

Az SSO-bővítménysel kapcsolatos különböző problémák elhárításához az egyik legkedvesebb eszköz az Apple-eszközről származó ügyfélnaplók.

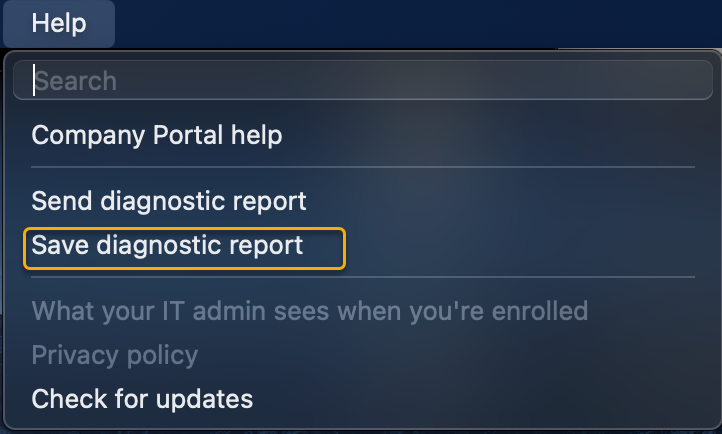

SSO-bővítménynaplók mentése Céges portál alkalmazásból

A macOS-eszközről kattintson duplán az Alkalmazások mappára.

Kattintson duplán a Céges portál alkalmazásra.

Amikor a Céges portál betöltődik, lépjen a felső menüsávra: Súgó mentési> diagnosztikai jelentés. Nincs szükség az alkalmazásba való bejelentkezésre.

Mentse a Céges portál naplóarchívumot a kívánt helyre (például: Asztal).

Nyissa meg a CompanyPortal.zip archívumot, és nyissa meg a SSOExtension.log fájlt bármely szövegszerkesztővel.

Tipp.

A naplók megtekintésének hasznos módja a Visual Studio Code használata és a Naplónapló bővítmény telepítése.

SSO-bővítménynaplók a macOS-en terminállal

A hibaelhárítás során hasznos lehet egy probléma reprodukálása az SSOExtension-naplók valós idejű futtatása közben:

A macOS-eszközön kattintson duplán az Alkalmazások mappára, majd kattintson duplán a Segédprogramok mappára.

Kattintson duplán a terminálalkalmazásra .

Amikor megnyílik a terminál típusa:

tail -F ~/Library/Containers/com.microsoft.CompanyPortalMac.ssoextension/Data/Library/Caches/Logs/Microsoft/SSOExtension/*Feljegyzés

A záró /* azt jelzi, hogy a rendszer több naplót is követ, ha léteznek

% tail -F ~/Library/Containers/com.microsoft.CompanyPortalMac.ssoextension/Data/Library/Caches/Logs/Microsoft/SSOExtension/* ==> /Users/<username>/Library/Containers/com.microsoft.CompanyPortalMac.ssoextension/Data/Library/Caches/Logs/Microsoft/SSOExtension/SSOExtension 2022-12-25--13-11-52-855.log <== 2022-12-29 14:49:59:281 | I | TID=783491 MSAL 1.2.4 Mac 13.0.1 [2022-12-29 19:49:59] Handling SSO request, requested operation: 2022-12-29 14:49:59:281 | I | TID=783491 MSAL 1.2.4 Mac 13.0.1 [2022-12-29 19:49:59] Ignoring this SSO request... 2022-12-29 14:49:59:282 | I | TID=783491 MSAL 1.2.4 Mac 13.0.1 [2022-12-29 19:49:59] Finished SSO request. 2022-12-29 14:49:59:599 | I | Beginning authorization request 2022-12-29 14:49:59:599 | I | TID=783491 MSAL 1.2.4 Mac 13.0.1 [2022-12-29 19:49:59] Checking for feature flag browser_sso_interaction_enabled, value in config 1, value type __NSCFNumber 2022-12-29 14:49:59:599 | I | TID=783491 MSAL 1.2.4 Mac 13.0.1 [2022-12-29 19:49:59] Feature flag browser_sso_interaction_enabled is enabled 2022-12-29 14:49:59:599 | I | TID=783491 MSAL 1.2.4 Mac 13.0.1 [2022-12-29 19:49:59] Checking for feature flag browser_sso_disable_mfa, value in config (null), value type (null) 2022-12-29 14:49:59:599 | I | TID=783491 MSAL 1.2.4 Mac 13.0.1 [2022-12-29 19:49:59] Checking for feature flag disable_browser_sso_intercept_all, value in config (null), value type (null) 2022-12-29 14:49:59:600 | I | Request does not need UI 2022-12-29 14:49:59:600 | I | TID=783491 MSAL 1.2.4 Mac 13.0.1 [2022-12-29 19:49:59] Checking for feature flag admin_debug_mode_enabled, value in config (null), value type (null)A probléma reprodukálása során tartsa nyitva a terminálablakot , hogy megfigyelje a farkú SSOExtension-naplók kimenetét.

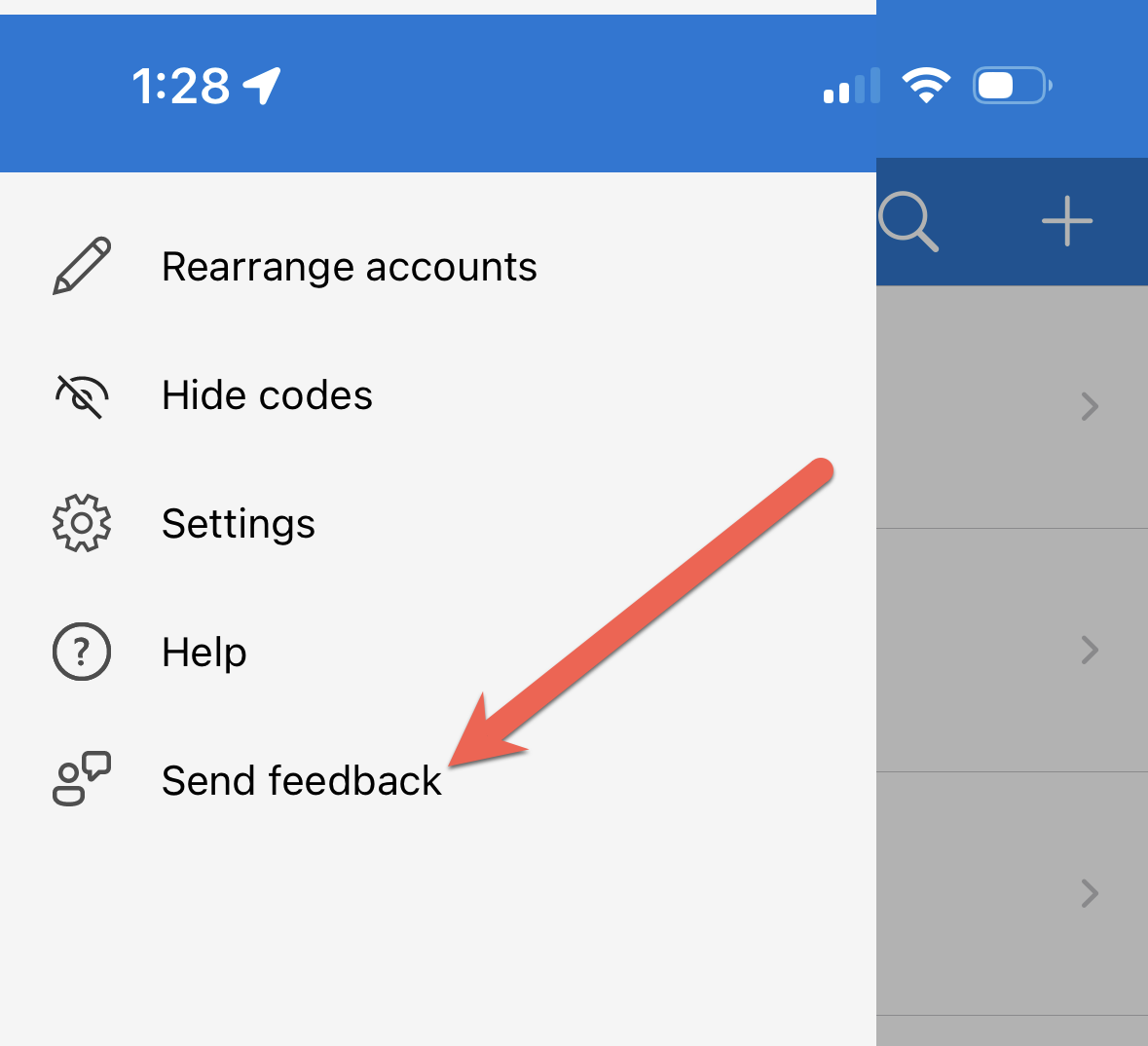

SSO-bővítménynaplók exportálása iOS-en

Az iOS SSO-bővítménynaplók nem tekinthetők meg valós időben, mivel macOS rendszeren van. Az iOS SSO-bővítménynaplók exportálhatók a Microsoft Authenticator alkalmazásból, majd áttekinthetők egy másik eszközről:

Nyissa meg a Microsoft Authenticator alkalmazást:

Nyomja le a menügombot a bal felső sarokban:

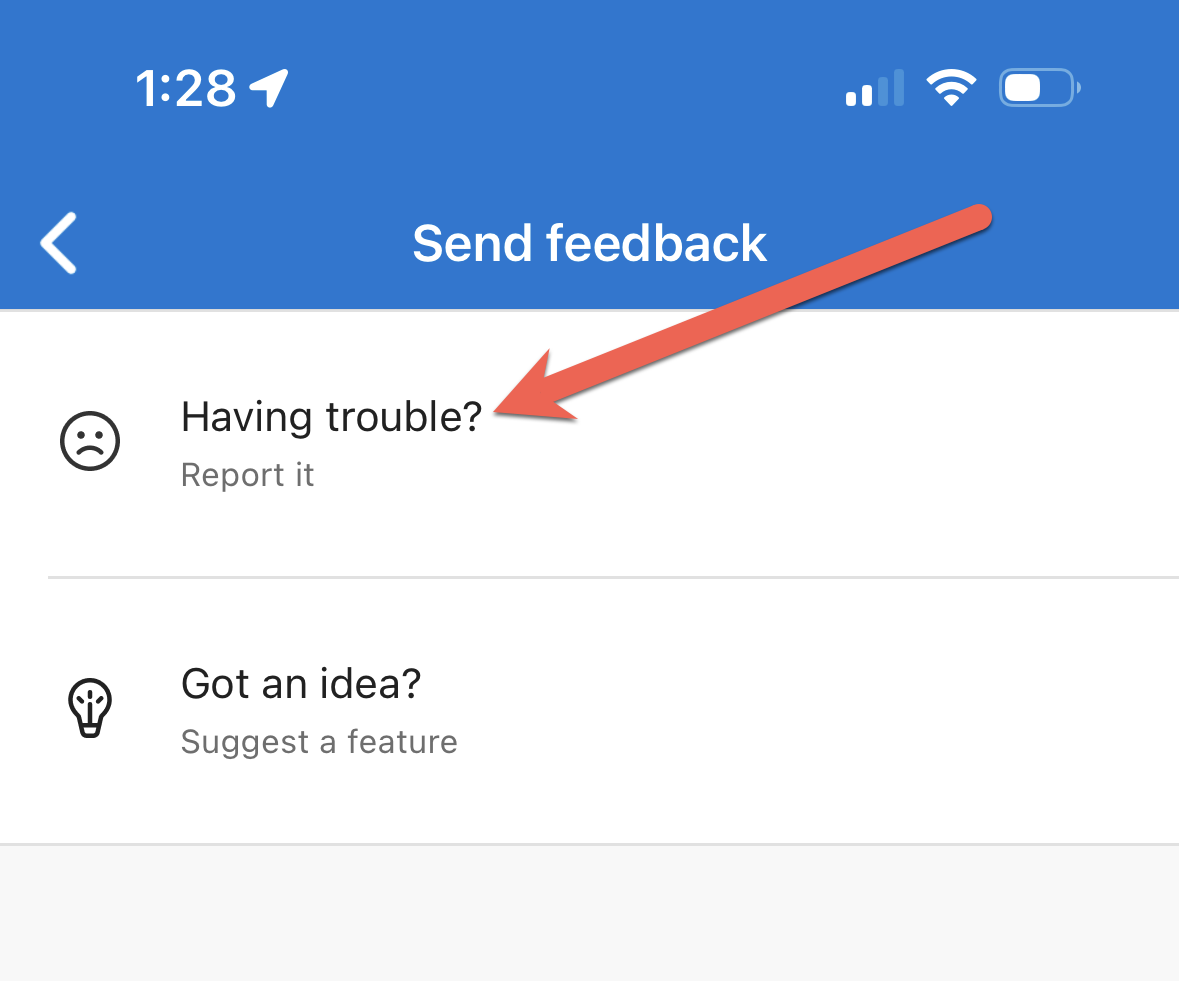

Válassza a "Visszajelzés küldése" lehetőséget:

Válassza a "Probléma megoldása" lehetőséget:

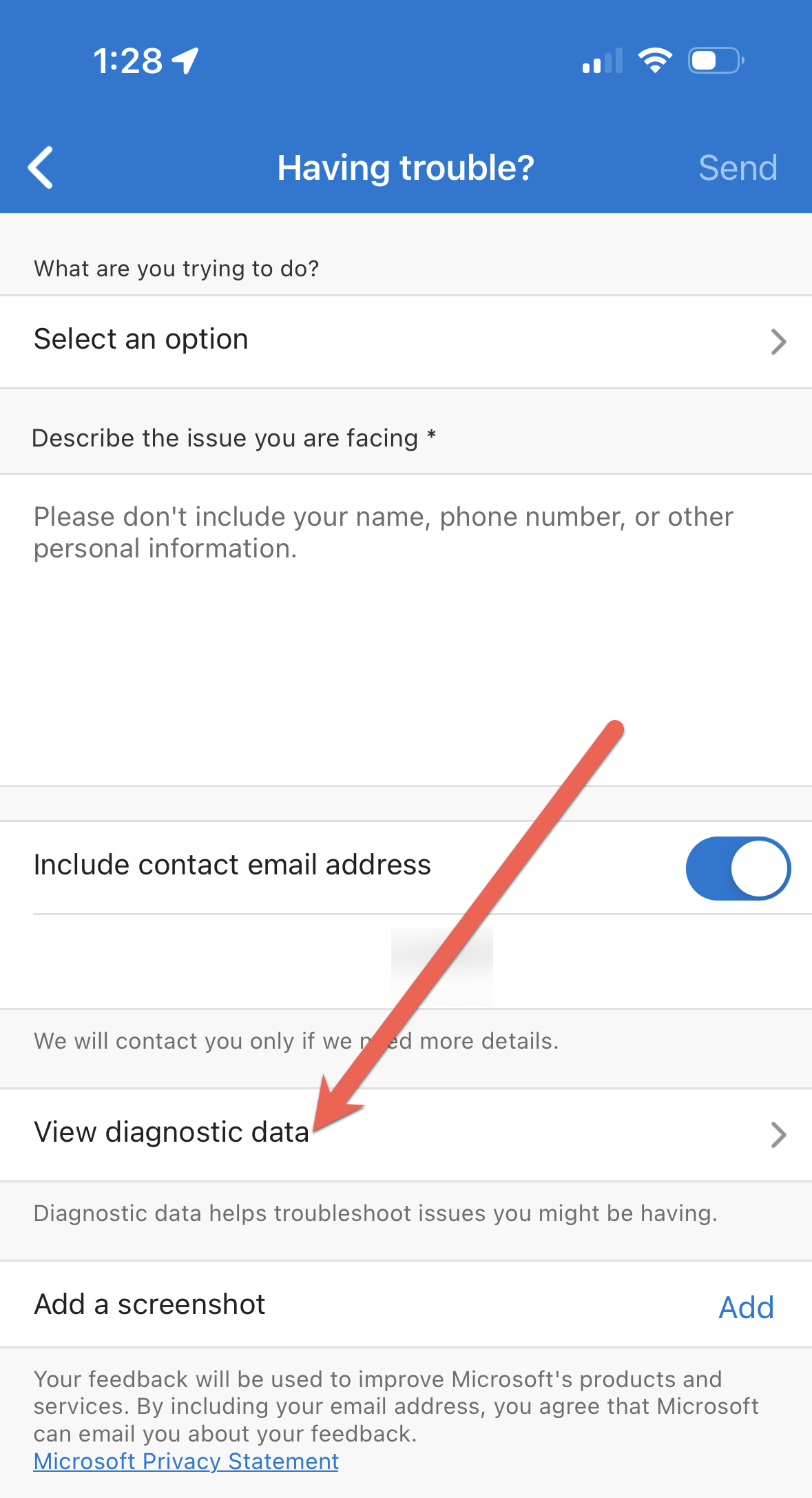

Nyomja le a Diagnosztikai adatok megtekintése lehetőséget:

Tipp.

Ha Microsoft ügyfélszolgálata dolgozik, akkor ebben a szakaszban a Küldés gombra kattintva elküldheti a naplókat a támogatásnak. Ez megadja önnek az incidens azonosítóját, amelyet meg tud adni a Microsoft ügyfélszolgálata kapcsolattartónak.

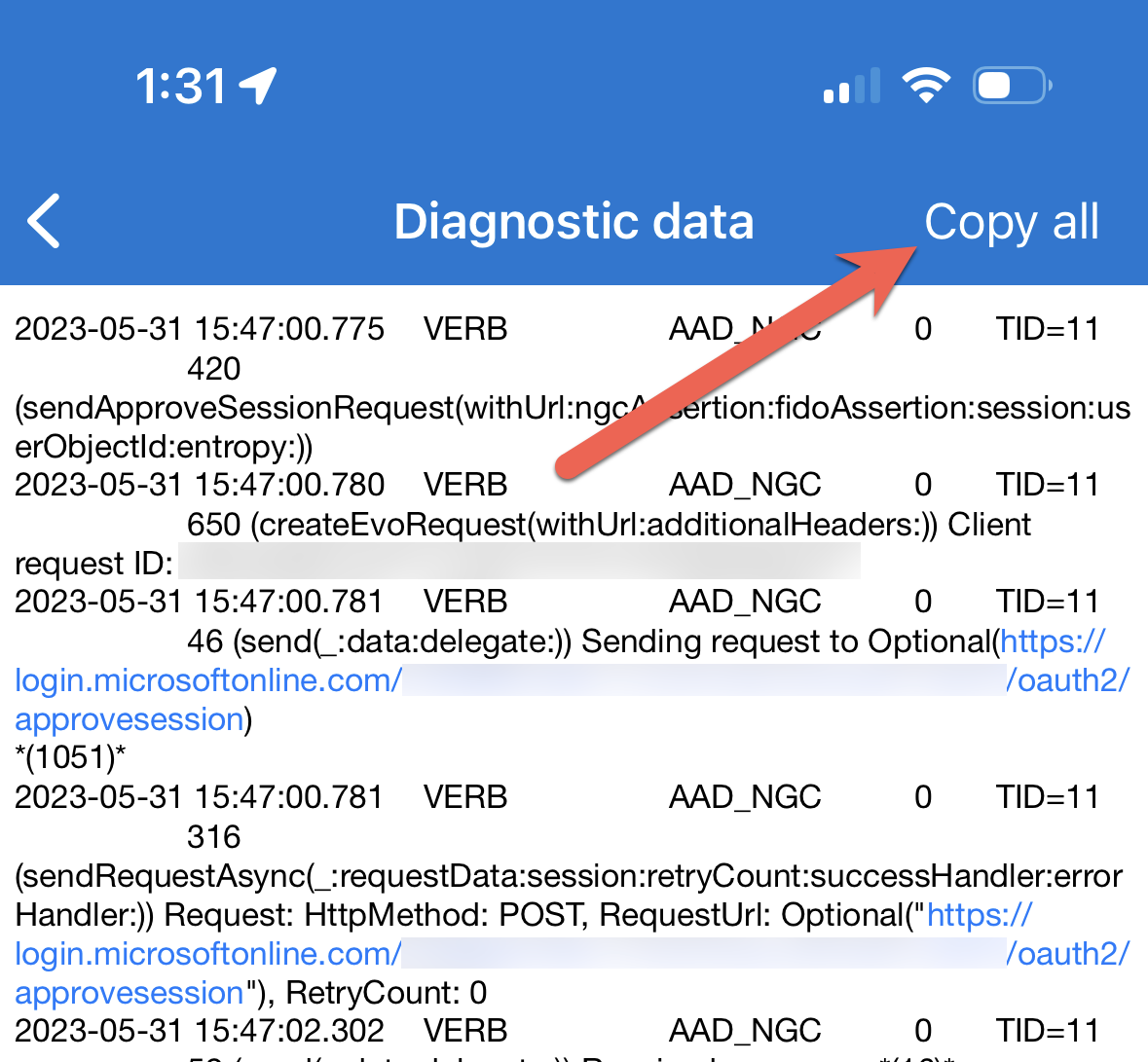

A naplók iOS-eszköz vágólapra másolásához nyomja le az "Összes másolása" gombot. Ezután máshová mentheti a naplófájlokat véleményezésre, vagy elküldheti őket e-mailben vagy más fájlmegosztási módszerekkel:

Az egyszeri bejelentkezés bővítménynaplóinak ismertetése

Az egyszeri bejelentkezés bővítménynaplóinak elemzése kiváló módszer a hitelesítési folyamat hibaelhárítására, amely során az alkalmazások hitelesítési kéréseket küldenek a Microsoft Entra-azonosítónak. Minden alkalommal, amikor az egyszeri bejelentkezés bővítmény-közvetítőt meghívják, naplózási tevékenységek eredményeinek sorozata, és ezeket a tevékenységeket engedélyezési kérelmeknek nevezzük. A naplók a következő hasznos információkat tartalmazzák a hibaelhárításhoz:

- Funkciójelölő konfigurálása

- Engedélyezési kérelemtípusok

- Natív MSAL

- Nem MSAL/Böngésző egyszeri bejelentkezés

- A macOS-kulcskarika használata hitelesítő adatok újrapróbálkozási/tárolási műveleteihez

- Korrelációs azonosítók a Microsoft Entra bejelentkezési eseményeihez

- PRT-beszerzés

- Eszközregisztráció

Figyelemfelhívás

Az SSO-bővítménynaplók rendkívül részletesek, különösen a kulcskarika hitelesítő műveleteinek megtekintéséhez. Ezért mindig érdemes megérteni a forgatókönyvet, mielőtt a hibaelhárítás során a naplókat nézné.

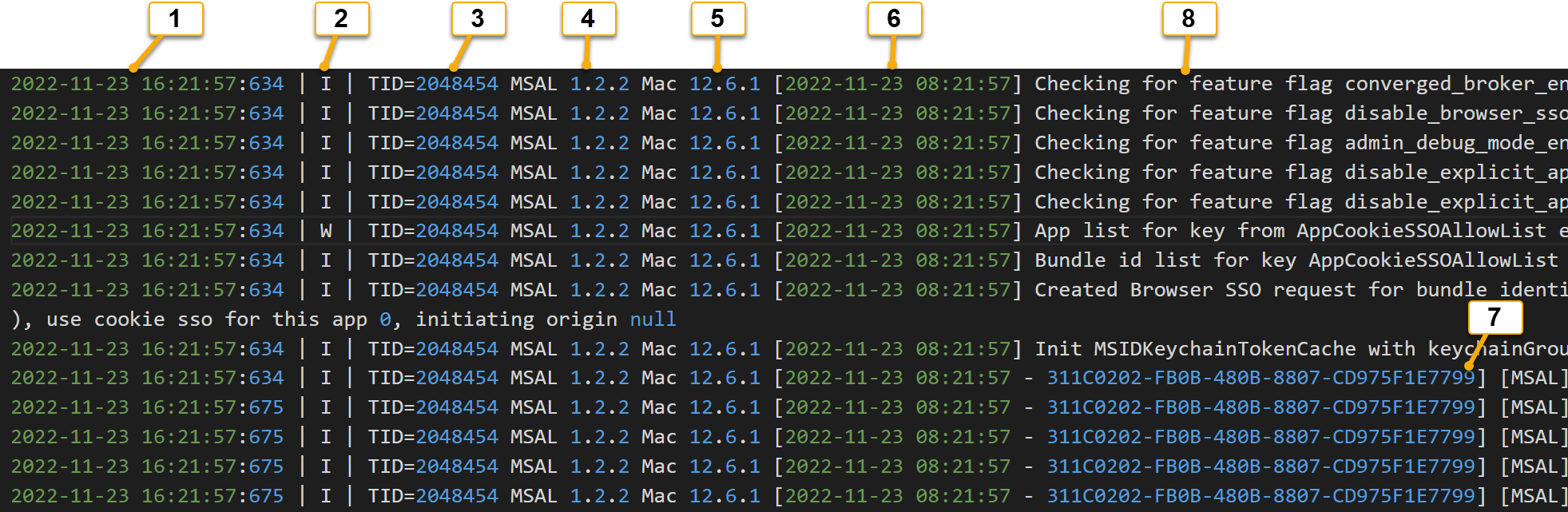

Naplóstruktúra

Az egyszeri bejelentkezés bővítménynaplói oszlopokra vannak lebontva. Az alábbi képernyőképen a naplók oszloplebontása látható:

| Oszlop | Oszlop neve | Leírás |

|---|---|---|

| 1 | Helyi dátum/idő | A megjelenített helyi dátum és idő |

| 2 | I-Információ W-Warning E-hiba |

Információk, figyelmeztetések vagy hibák megjelenítése |

| 3 | Szálazonosító (TID) | Megjeleníti az SSO-bővítmény Broker-alkalmazás végrehajtásának szálazonosítóját |

| 4 | MSAL verziószám | A Microsoft Enterprise SSO-bővítményközvetítő beépülő modul MSAL-alkalmazásként készült. Ez az oszlop az MSAL azon verzióját jelöli, amelyet a közvetítőalkalmazás futtat |

| 5 | macOS-verzió | A macOS operációs rendszer verziójának megjelenítése |

| 6 | UTC dátum/idő | A megjelenített UTC dátum és idő |

| 7 | Korrelációs azonosító | A Microsoft Entra-azonosítóval vagy kulcskarikaműveletekkel kapcsolatos naplók sorai kiterjesztik az UTC Dátum/idő oszlopot korrelációs azonosítóval |

| 8 | Üzenet | A naplók részletes üzenetküldését jeleníti meg. A hibaelhárítási információk többsége az oszlop vizsgálatával érhető el |

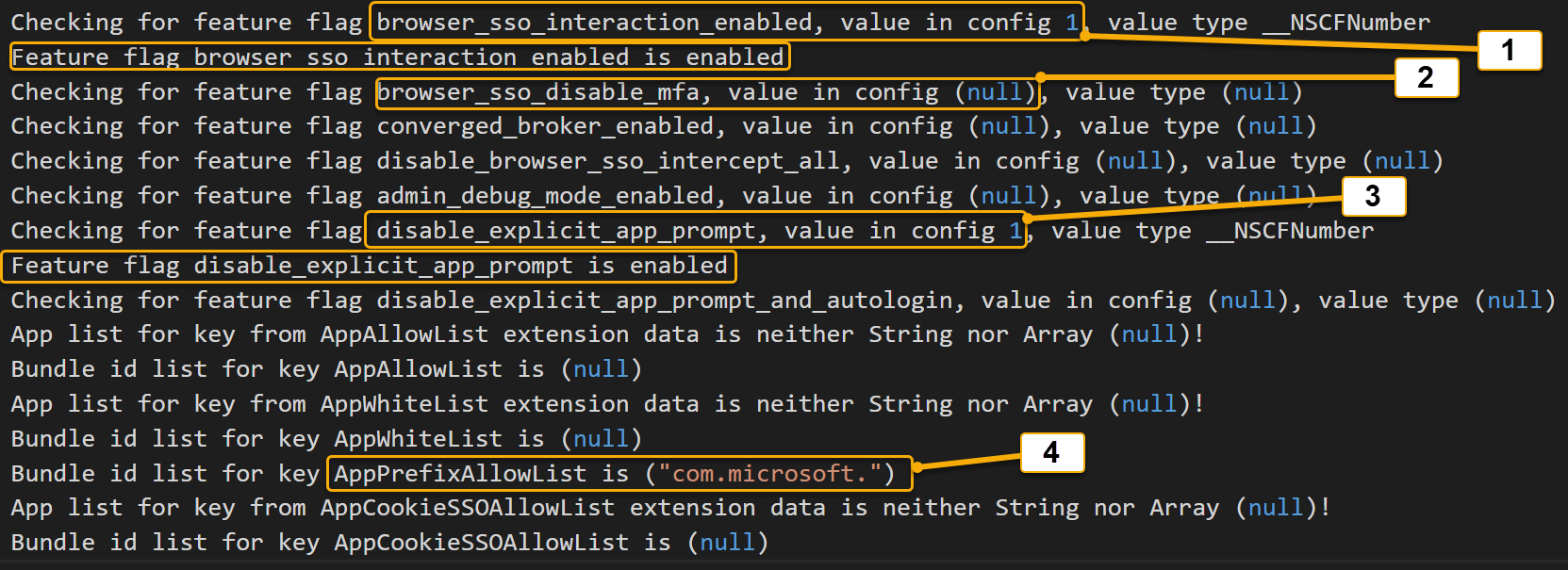

Funkciójelző konfigurációja

A Microsoft Enterprise SSO-bővítmény MDM-konfigurációja során egy opcionális bővítményspecifikus adat küldhető el az SSO-bővítmény működésének módosítására vonatkozó utasításokként. Ezeket a konfigurációspecifikus utasításokat funkciójelzőknek nevezzük. A funkciójelölő konfigurációja különösen fontos a nem MSAL/Browser SSO engedélyezési kérelmek típusainál, mivel a csomagazonosító meghatározhatja, hogy a bővítményt meghívják-e. Lásd a funkciójelző dokumentációját. Minden engedélyezési kérelem egy funkciójelző konfigurációs jelentéssel kezdődik. Az alábbi képernyőkép egy példa funkciójelölő konfigurációját ismerteti:

| Callout | Funkciójelző | Leírás |

|---|---|---|

| 1 | browser_sso_interaction_enabled | A nem MSAL vagy Safari böngésző elindíthat egy PRT-t |

| 2 | browser_sso_disable_mfa | (Most elavult) A PRT-hitelesítő adatok rendszerindítása során alapértelmezés szerint MFA szükséges. Figyelje meg, hogy ez a konfiguráció null értékűre van állítva, ami azt jelenti, hogy az alapértelmezett konfiguráció kényszerítve van |

| 3 | disable_explicit_app_prompt | Az prompt=bejelentkezési hitelesítési kérések cseréje az alkalmazásoktól a kérések csökkentése érdekében |

| 4 | AppPrefixAllowList | Az SSO-bővítményközvetítő elfoghatja és kezelheti azokat a nem MSAL-alkalmazásokat, amelyek csomagazonosítóval com.micorosoft. kezdődnek. |

Fontos

A null értékre beállított funkciójelölők azt jelentik, hogy az alapértelmezett konfigurációjuk érvényben van. További részletekért tekintse meg a Funkciójelölő dokumentációját

Natív MSAL-alkalmazás bejelentkezési folyamata

Az alábbi szakasz bemutatja, hogyan vizsgálhatja meg a Natív MSAL-alkalmazás hitelesítési folyamatának SSO-bővítménynaplóit. Ebben a példában az MSAL macOS/iOS mintaalkalmazást használjuk ügyfélalkalmazásként, és az alkalmazás meghívja a Microsoft Graph API-t a bejelentkezési felhasználó adatainak megjelenítéséhez.

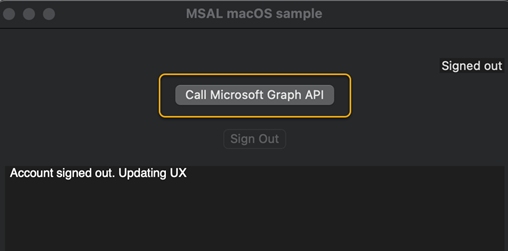

Natív MSAL: Interaktív folyamat bemutatója

A sikeres interaktív bejelentkezéshez a következő műveleteket kell végrehajtani:

- A felhasználó bejelentkezik az MSAL macOS mintaalkalmazásba.

- A rendszer meghívja a Microsoft SSO-bővítményközvetítőt, és kezeli a kérést.

- A Microsoft SSO Extension Broker rendszerindítási folyamaton megy keresztül a bejelentkezett felhasználó prT-jének beszerzéséhez.

- Tárolja a PRT-t a kulcskarikában.

- Ellenőrizze, hogy van-e eszközregisztrációs objektum a Microsoft Entra-azonosítóban (WPJ).

- Adjon vissza egy hozzáférési jogkivonatot az ügyfélalkalmazásnak, hogy hozzáférjen a Microsoft Graphhoz a User.Read hatókörrel.

Fontos

Az alábbi mintanapló-kódrészleteket a naplókban nem látható megjegyzésfejlécekkel // jegyzetelték. Ezek segítségével szemléltetik a végrehajtott konkrét intézkedéseket. Így dokumentáltuk a naplórészleteket, hogy segítséget nyújtsunk a másolási és beillesztési műveletekhez. Emellett a napló példákat levágták, hogy csak a hibaelhárítás szempontjából jelentőséggel bíró sorokat jelenítsen meg.

A felhasználó a Microsoft Graph API meghívása gombra kattintva hívja meg a bejelentkezési folyamatot.

//////////////////////////

//get_accounts_operation//

//////////////////////////

Handling SSO request, requested operation: get_accounts_operation

(Default accessor) Get accounts.

(MSIDAccountCredentialCache) retrieving cached credentials using credential query

(Default accessor) Looking for token with aliases (null), tenant (null), clientId 08dc26ab-e050-465e-beb4-d3f2d66647a5, scopes (null)

(Default accessor) No accounts found in default accessor.

(Default accessor) No accounts found in other accessors.

Completed get accounts SSO request with a personal device mode.

Request complete

Request needs UI

ADB 3.1.40 -[ADBrokerAccountManager allBrokerAccounts:]

ADB 3.1.40 -[ADBrokerAccountManager allMSIDBrokerAccounts:]

(Default accessor) Get accounts.

No existing accounts found, showing webview

/////////

//login//

/////////

Handling SSO request, requested operation: login

Handling interactive SSO request...

Starting SSO broker request with payload: {

authority = "https://login.microsoftonline.com/common";

"client_app_name" = MSALMacOS;

"client_app_version" = "1.0";

"client_id" = "08dc26ab-e050-465e-beb4-d3f2d66647a5";

"client_version" = "1.1.7";

"correlation_id" = "3506307A-E90F-4916-9ED5-25CF81AE97FC";

"extra_oidc_scopes" = "openid profile offline_access";

"instance_aware" = 0;

"msg_protocol_ver" = 4;

prompt = "select_account";

"provider_type" = "provider_aad_v2";

"redirect_uri" = "msauth.com.microsoft.idnaace.MSALMacOS://auth";

scope = "user.read";

}

////////////////////////////////////////////////////////////

//Request PRT from Microsoft Authentication Broker Service//

////////////////////////////////////////////////////////////

Using request handler <ADInteractiveDevicelessPRTBrokerRequestHandler: 0x117ea50b0>

(Default accessor) Looking for token with aliases (null), tenant (null), clientId 29d9ed98-a469-4536-ade2-f981bc1d605e, scopes (null)

Attempting to get Deviceless Primary Refresh Token interactively.

Caching AAD Environements

networkHost: login.microsoftonline.com, cacheHost: login.windows.net, aliases: login.microsoftonline.com, login.windows.net, login.microsoft.com, sts.windows.net

networkHost: login.partner.microsoftonline.cn, cacheHost: login.partner.microsoftonline.cn, aliases: login.partner.microsoftonline.cn, login.chinacloudapi.cn

networkHost: login.microsoftonline.de, cacheHost: login.microsoftonline.de, aliases: login.microsoftonline.de

networkHost: login.microsoftonline.us, cacheHost: login.microsoftonline.us, aliases: login.microsoftonline.us, login.usgovcloudapi.net

networkHost: login-us.microsoftonline.com, cacheHost: login-us.microsoftonline.com, aliases: login-us.microsoftonline.com

Resolved authority, validated: YES, error: 0

[MSAL] Resolving authority: Masked(not-null), upn: Masked(null)

[MSAL] Resolved authority, validated: YES, error: 0

[MSAL] Start webview authorization session with webview controller class MSIDAADOAuthEmbeddedWebviewController:

[MSAL] Presenting web view controller.

A naplózási minta három szegmensre bontható:

| Szegmens | Leírás |

|---|---|

get_accounts_operation |

Ellenőrzi, hogy vannak-e meglévő fiókok a gyorsítótárban - ClientID: Az MSAL-alkalmazás Microsoft Entra-azonosítójában regisztrált alkalmazásazonosító Az ADB 3.1.40 azt jelzi, hogy a Microsoft Enterprise SSO Extension Broker beépülő modul verziója |

login |

A Broker kezeli a Microsoft Entra-azonosítóra vonatkozó kérést: - Interaktív egyszeri bejelentkezéssel kapcsolatos kérés kezelése...: Interaktív kérést jelöl - correlation_id: Hasznos a Microsoft Entra kiszolgálóoldali bejelentkezési naplókkal való kereszthivatkozáshoz - hatókör: A Microsoft Graphtól kért User.Read API-engedély hatóköre - client_version: az alkalmazás által futtatott MSAL verziója - redirect_uri: Az MSAL-alkalmazások a formátumot használják msauth.com.<Bundle ID>://auth |

| PRT-kérelem | Elindították a PRT interaktív beszerzésének rendszerindítási folyamatát, és rendereli a Webview SSO-munkamenetet Microsoft Authentication Broker Service - clientId: 29d9ed98-a469-4536-ade2-f981bc1d605e – Minden PRT-kérés a Microsoft Authentication Broker Service-hez kerül |

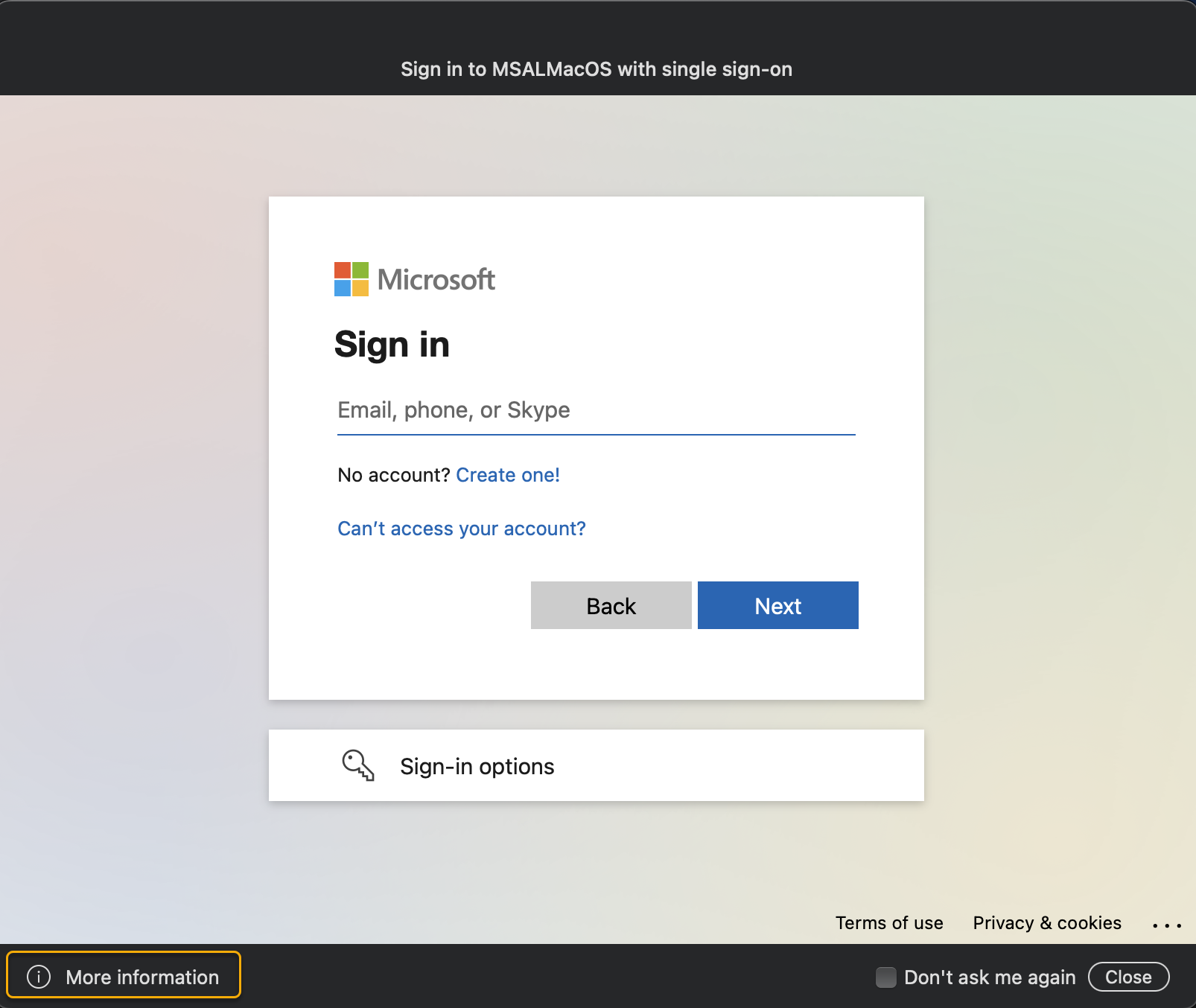

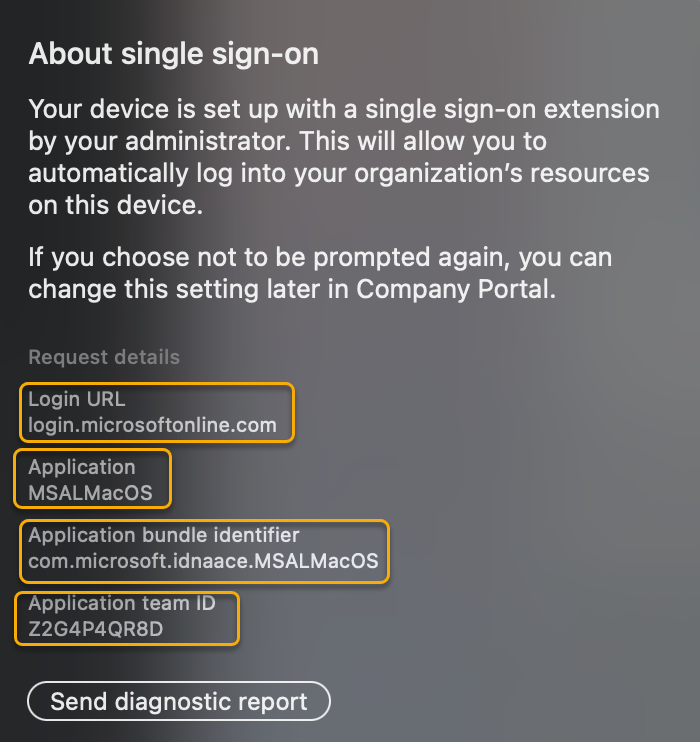

Megjelenik az SSO Webview Controller, és a rendszer kéri a felhasználót, hogy adja meg Microsoft Entra-bejelentkezését (UPN/e-mail)

Feljegyzés

A webview vezérlő bal alsó sarkában lévő i elemre kattintva további információk jelennek meg az egyszeri bejelentkezés bővítményéről és az azt meghívó alkalmazás jellemzőiről.

Miután a felhasználó sikeresen megadta a Microsoft Entra hitelesítő adatait, a rendszer az alábbi naplóbejegyzéseket írja az egyszeri bejelentkezés bővítménynaplóiba

Miután a felhasználó sikeresen megadta a Microsoft Entra hitelesítő adatait, a rendszer az alábbi naplóbejegyzéseket írja az egyszeri bejelentkezés bővítménynaplóiba

SSOExtensionLogs

///////////////

//Acquire PRT//

///////////////

[MSAL] -completeWebAuthWithURL: msauth://microsoft.aad.brokerplugin/?code=(not-null)&client_info=(not-null)&state=(not-null)&session_state=(not-null)

[MSAL] Dismissed web view controller.

[MSAL] Result from authorization session callbackURL host: microsoft.aad.brokerplugin , has error: NO

[MSAL] (Default accessor) Looking for token with aliases (

"login.windows.net",

"login.microsoftonline.com",

"login.windows.net",

"login.microsoft.com",

"sts.windows.net"

), tenant (null), clientId 29d9ed98-a469-4536-ade2-f981bc1d605e, scopes (null)

Saving PRT response in cache since no other PRT was found

[MSAL] Saving keychain item, item info Masked(not-null)

[MSAL] Keychain find status: 0

Acquired PRT.

///////////////////////////////////////////////////////////////////////

//Discover if there is an Azure AD Device Registration (WPJ) present //

//and if so re-acquire a PRT and associate with Device ID //

///////////////////////////////////////////////////////////////////////

WPJ Discovery: do discovery in environment 0

Attempt WPJ discovery using tenantId.

WPJ discovery succeeded.

Using cloud authority from WPJ discovery: https://login.microsoftonline.com/common

ADBrokerDiscoveryAction completed. Continuing Broker Flow.

PRT needs upgrade as device registration state has changed. Device is joined 1, prt is joined 0

Beginning ADBrokerAcquirePRTInteractivelyAction

Attempting to get Primary Refresh Token interactively.

Acquiring broker tokens for broker client id.

Resolving authority: Masked(not-null), upn: auth.placeholder-61945244__domainname.com

Resolved authority, validated: YES, error: 0

Enrollment id read from intune cache : (null).

Handle silent PRT response Masked(not-null), error Masked(null)

Acquired broker tokens.

Acquiring PRT.

Acquiring PRT using broker refresh token.

Requesting PRT from authority https://login.microsoftonline.com/<TenantID>/oauth2/v2.0/token

[MSAL] (Default accessor) Looking for token with aliases (

"login.windows.net",

"login.microsoftonline.com",

"login.windows.net",

"login.microsoft.com",

"sts.windows.net"

), tenant (null), clientId (null), scopes (null)

[MSAL] Acquired PRT successfully!

Acquired PRT.

ADBrokerAcquirePRTInteractivelyAction completed. Continuing Broker Flow.

Beginning ADBrokerAcquireTokenWithPRTAction

Resolving authority: Masked(not-null), upn: auth.placeholder-61945244__domainname.com

Resolved authority, validated: YES, error: 0

Handle silent PRT response Masked(not-null), error Masked(null)

//////////////////////////////////////////////////////////////////////////

//Provide Access Token received from Azure AD back to Client Application//

//and complete authorization request //

//////////////////////////////////////////////////////////////////////////

[MSAL] (Default cache) Removing credentials with type AccessToken, environment login.windows.net, realm TenantID, clientID 08dc26ab-e050-465e-beb4-d3f2d66647a5, unique user ID dbb22b2f, target User.Read profile openid email

ADBrokerAcquireTokenWithPRTAction succeeded.

Composing broker response.

Sending broker response.

Returning to app (msauth.com.microsoft.idnaace.MSALMacOS://auth) - protocol version: 3

hash: 4A07DFC2796FD75A27005238287F2505A86BA7BB9E6A00E16A8F077D47D6D879

payload: Masked(not-null)

Completed interactive SSO request.

Completed interactive SSO request.

Request complete

Completing SSO request...

Finished SSO request.

A hitelesítési/engedélyezési folyamat ezen pontján a PRT le lett állítva, és láthatónak kell lennie a macOS kulcskarika-hozzáférésben. Lásd: Kulcskarika-hozzáférés ellenőrzése a PRT-hez. Az MSAL macOS-mintaalkalmazás a Microsoft SSO Extension Brokertől kapott hozzáférési jogkivonatot használja a felhasználó adatainak megjelenítéséhez.

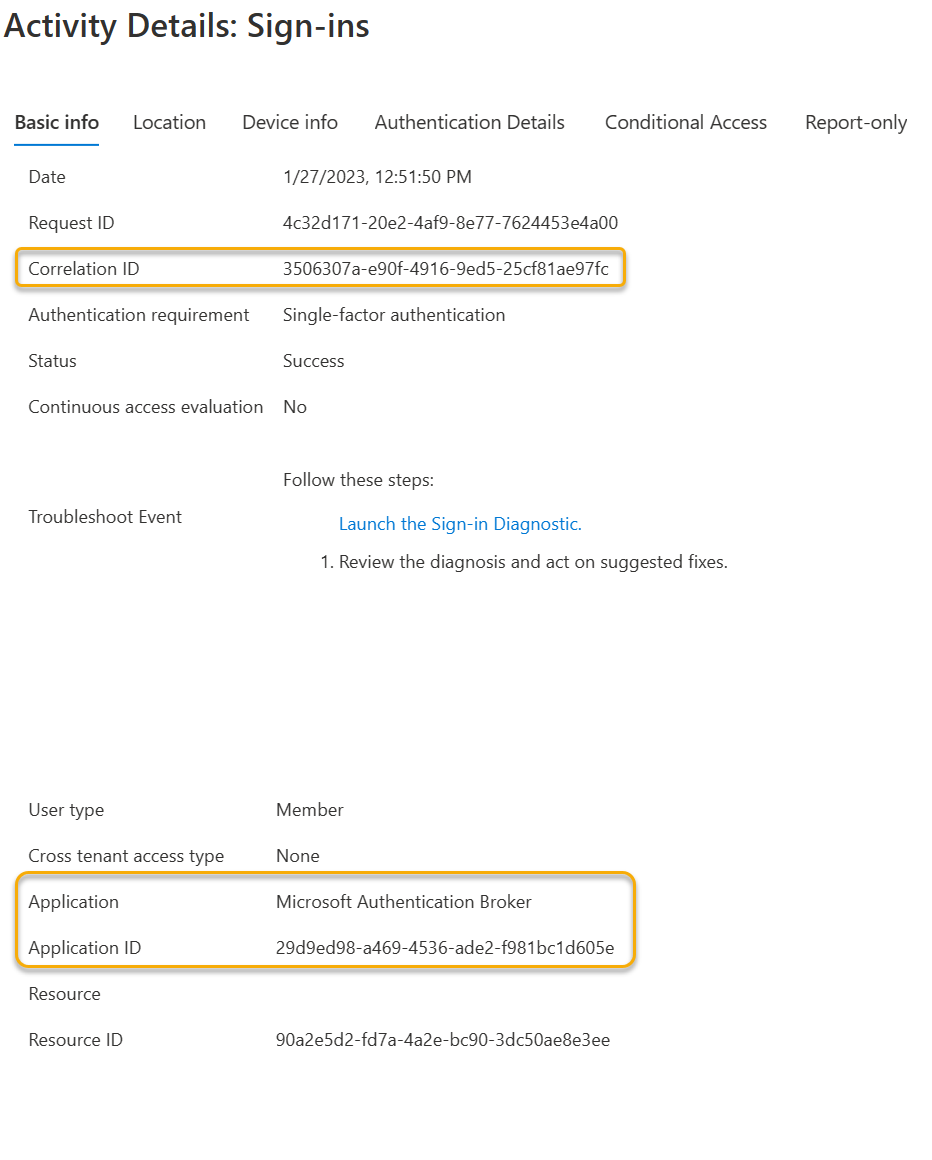

Ezután vizsgálja meg a kiszolgálóoldali Microsoft Entra bejelentkezési naplóit az ügyféloldali egyszeri bejelentkezés bővítménynaplóiból gyűjtött korrelációs azonosító alapján. További információ: Bejelentkezési naplók a Microsoft Entra-azonosítóban.

A Microsoft Entra bejelentkezési naplóinak megtekintése korrelációs azonosító szűrő alapján

- Nyissa meg annak a bérlőnek a Microsoft Entra-bejelentkezéseit, ahol az alkalmazás regisztrálva van.

- Válassza ki a Felhasználói bejelentkezések (interaktív) lehetőséget.

- Válassza a Szűrők hozzáadása lehetőséget, és válassza a Korrelációs azonosító választógombot.

- Másolja és illessze be az egyszeri bejelentkezés bővítménynaplóiból beszerzett korrelációs azonosítót, és válassza az Alkalmaz lehetőséget.

Az MSAL interaktív bejelentkezési folyamatához egy interaktív bejelentkezést várunk az erőforrás Microsoft Authentication Broker szolgáltatásához. Ez az esemény az, ahol a felhasználó megadta a jelszavát a PRT rendszerindításához.

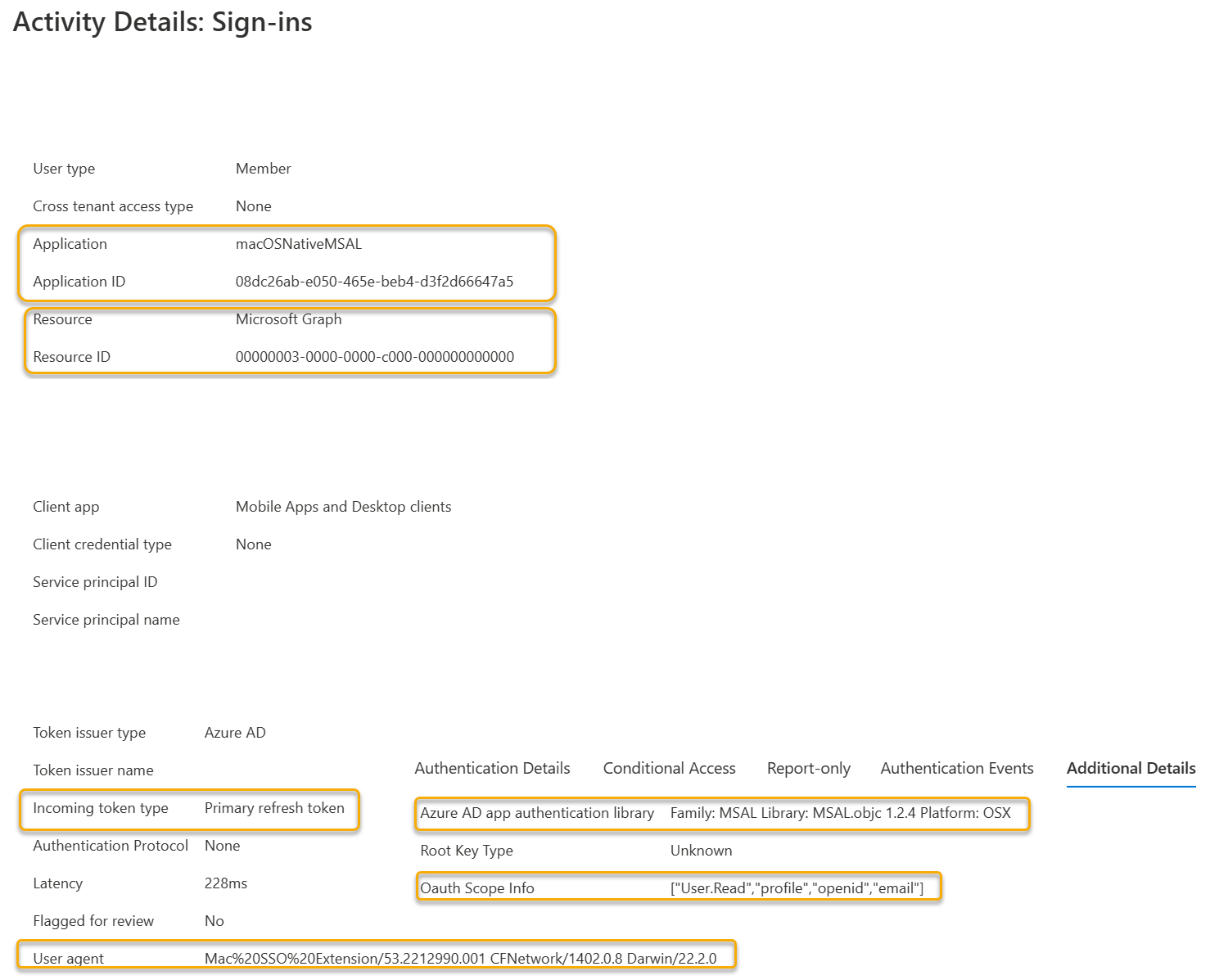

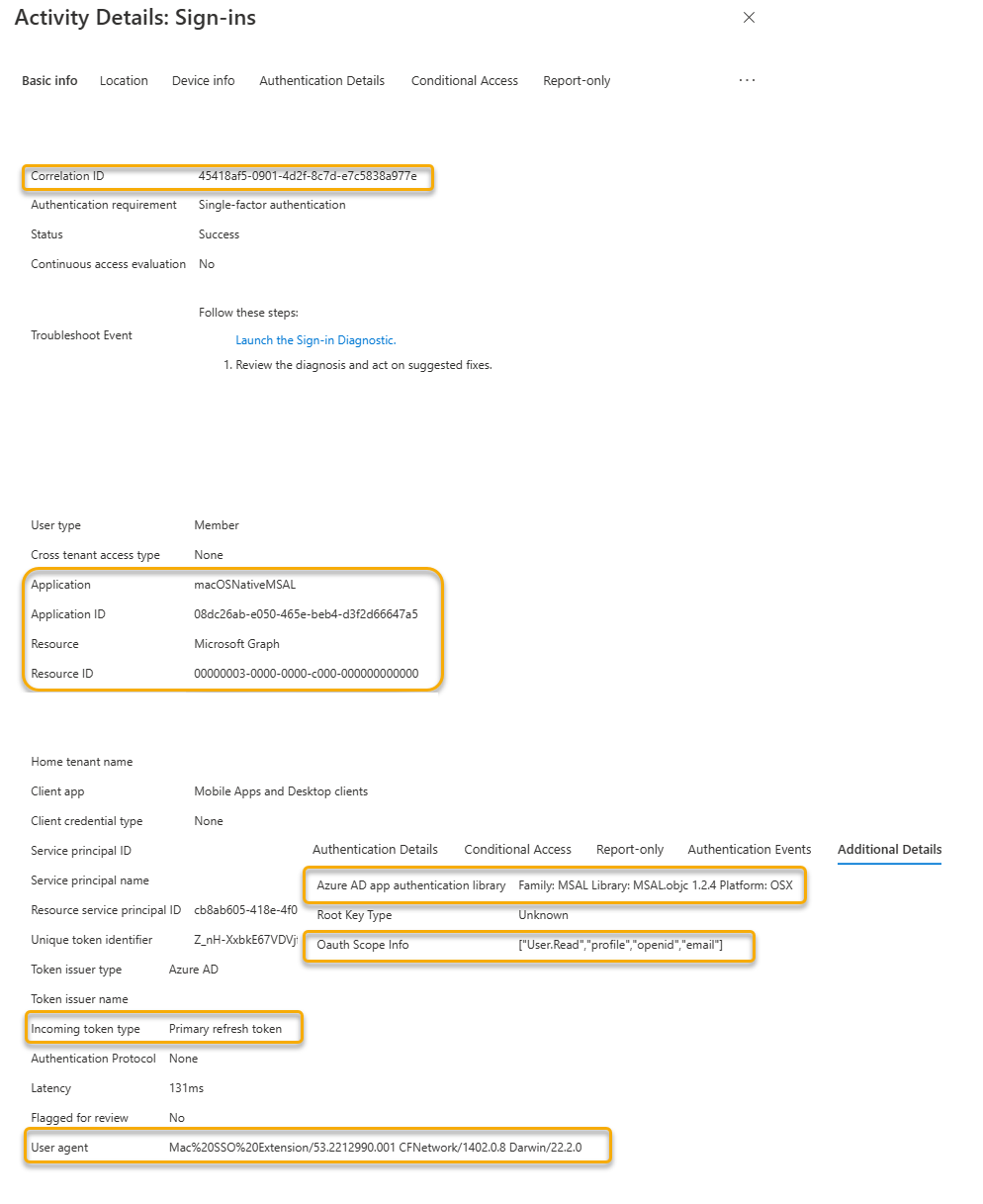

Vannak nem interaktív bejelentkezési események is, mivel a PRT az ügyfélalkalmazás kéréséhez tartozó hozzáférési jogkivonat beszerzésére szolgál. Kövesse a Microsoft Entra bejelentkezési naplóinak megtekintése korrelációs azonosító szűrővel , de a 2. lépésben válassza a Felhasználói bejelentkezések (nem interaktív) lehetőséget.

| Bejelentkezési napló attribútum | Leírás |

|---|---|

| Alkalmazás | Megjelenítheti az alkalmazásregisztráció nevét abban a Microsoft Entra-bérlőben, ahol az ügyfélalkalmazás hitelesít. |

| Alkalmazásazonosító | A Microsoft Entra-bérlőben az alkalmazásregisztráció ügyfélazonosítójára is utalt. |

| Erőforrás | Az AZ API-erőforrás, amelyhez az ügyfélalkalmazás hozzáférést próbál szerezni. Ebben a példában az erőforrás a Microsoft Graph API. |

| Bejövő jogkivonat típusa | Az elsődleges frissítési jogkivonat (PRT) bejövő jogkivonattípusa az erőforrás hozzáférési jogkivonatának beszerzéséhez használt bemeneti jogkivonatot jeleníti meg. |

| Felhasználói ügynök | A jelen példában szereplő felhasználói ügynök sztringje azt mutatja, hogy a Microsoft SSO-bővítmény a kérést feldolgozó alkalmazás. Hasznos jelzés az SSO-bővítmény használatbavételéről, és a közvetítői hitelesítési kérelem folyamatban van. |

| Microsoft Entra alkalmazáshitelesítési kódtár | Ha egy MSAL-alkalmazást használ, a kódtár és a platform részletei itt lesznek megírva. |

| Oauth-hatókör adatai | A hozzáférési jogkivonathoz kért Oauth2 hatóköradatok. (User.Read,profile,openid,email). |

Natív MSAL: Csendes folyamat – útmutató

Egy idő elteltével a hozzáférési jogkivonat már nem lesz érvényes. Ha tehát a felhasználó a Microsoft Graph API meghívása gombra kattint. Az SSO-bővítmény megpróbálja frissíteni a hozzáférési jogkivonatot a már beszerzett PRT-vel.

SSOExtensionLogs

/////////////////////////////////////////////////////////////////////////

//refresh operation: Assemble Request based on User information in PRT /

/////////////////////////////////////////////////////////////////////////

Beginning authorization request

Request does not need UI

Handling SSO request, requested operation: refresh

Handling silent SSO request...

Looking account up by home account ID dbb22b2f, displayable ID auth.placeholder-61945244__domainname.com

Account identifier used for request: Masked(not-null), auth.placeholder-61945244__domainname.com

Starting SSO broker request with payload: {

authority = "https://login.microsoftonline.com/<TenantID>";

"client_app_name" = MSALMacOS;

"client_app_version" = "1.0";

"client_id" = "08dc26ab-e050-465e-beb4-d3f2d66647a5";

"client_version" = "1.1.7";

"correlation_id" = "45418AF5-0901-4D2F-8C7D-E7C5838A977E";

"extra_oidc_scopes" = "openid profile offline_access";

"home_account_id" = "<UserObjectId>.<TenantID>";

"instance_aware" = 0;

"msg_protocol_ver" = 4;

"provider_type" = "provider_aad_v2";

"redirect_uri" = "msauth.com.microsoft.idnaace.MSALMacOS://auth";

scope = "user.read";

username = "auth.placeholder-61945244__domainname.com";

}

//////////////////////////////////////////

//Acquire Access Token with PRT silently//

//////////////////////////////////////////

Using request handler <ADSSOSilentBrokerRequestHandler: 0x127226a10>

Executing new request

Beginning ADBrokerAcquireTokenSilentAction

Beginning silent flow.

[MSAL] Resolving authority: Masked(not-null), upn: auth.placeholder-61945244__domainname.com

[MSAL] (Default cache) Removing credentials with type AccessToken, environment login.windows.net, realm <TenantID>, clientID 08dc26ab-e050-465e-beb4-d3f2d66647a5, unique user ID dbb22b2f, target User.Read profile openid email

[MSAL] (MSIDAccountCredentialCache) retrieving cached credentials using credential query

[MSAL] Silent controller with PRT finished with error Masked(null)

ADBrokerAcquireTokenWithPRTAction succeeded.

Composing broker response.

Sending broker response.

Returning to app (msauth.com.microsoft.idnaace.MSALMacOS://auth) - protocol version: 3

hash: 292FBF0D32D7EEDEB520098E44C0236BA94DDD481FAF847F7FF6D5CD141B943C

payload: Masked(not-null)

Completed silent SSO request.

Request complete

Completing SSO request...

Finished SSO request.

A naplózási minta két szegmensre bontható:

| Szegmens | Leírás |

|---|---|

refresh |

A Broker kezeli a Microsoft Entra-azonosítóra vonatkozó kérést: - Csendes egyszeri bejelentkezéssel kapcsolatos kérés kezelése...: Csendes kérést jelöl - correlation_id: Hasznos a Microsoft Entra kiszolgálóoldali bejelentkezési naplókkal való kereszthivatkozáshoz - hatókör: A Microsoft Graphtól kért User.Read API-engedély hatóköre - client_version: az alkalmazás által futtatott MSAL verziója - redirect_uri: Az MSAL-alkalmazások a formátumot használják msauth.com.<Bundle ID>://authA frissítés jelentős különbségeket mutat a kérelem hasznos adatai között: - szolgáltató: A Microsoft Entra bérlői URL-végpontot tartalmazza, szemben a közös végponttal - home_account_id: A felhasználói fiók megjelenítése UserObjectId> formátumban<.<Bérlőazonosító> - felhasználónév: kivonatolt UPN formátum auth.placeholder-XXXXXXXX__domainname.com |

| PRT-frissítés és hozzáférési jogkivonat beszerzése | Ez a művelet újraértékeli a PRT-t, és szükség esetén frissíti, mielőtt visszaküldené a hozzáférési jogkivonatot a hívó ügyfélalkalmazásnak. |

A kiszolgálóoldali Microsoft Entra bejelentkezési naplókkal ismét átvehetjük az ügyféloldali SSO-bővítménynaplókból beszerzett korrelációs azonosítót.

A Microsoft Entra bejelentkezési adatai megegyeznek a Microsoft Graph-erőforrással az előző interaktív bejelentkezési szakaszban található bejelentkezési műveletből.

Nem MSAL/Browser SSO-alkalmazás bejelentkezési folyamata

Az alábbi szakasz bemutatja, hogyan vizsgálhatja meg a nem MSAL/Böngészőalkalmazás hitelesítési folyamat SSO-bővítménynaplóit. Ebben a példában az Apple Safari böngészőt használjuk ügyfélalkalmazásként, és az alkalmazás meghívja a Office.com (OfficeHome) webalkalmazást.

Nem MSAL/Böngésző egyszeri bejelentkezés folyamatának útmutatója

A sikeres bejelentkezéshez a következő műveleteket kell végrehajtani:

- Tegyük fel, hogy a rendszerindítási folyamaton már átesett felhasználó rendelkezik meglévő PRT-sel.

- A Microsoft SSO Bővítményközvetítő üzembe helyezésével rendelkező eszközökön a konfigurált funkciójelzők ellenőrzik, hogy az alkalmazás kezelhető-e az SSO-bővítménysel.

- Mivel a Safari böngésző megfelel az Apple Networking Stacknek, az SSO-bővítmény megpróbálja elfogni a Microsoft Entra hitelesítési kérését.

- A PRT a kért erőforrás jogkivonatának beszerzésére szolgál.

- Ha az eszköz regisztrálva van a Microsoft Entra szolgáltatásban, a kéréssel együtt átadja az eszköz azonosítóját.

- Az egyszeri bejelentkezés bővítmény feltölti a Böngésző kérés fejlécét az erőforrásba való bejelentkezéshez.

Az alábbi ügyféloldali SSO-bővítménynaplók azt mutatják, hogy az SSO-bővítményközvetítő transzparens módon kezeli a kérést a kérés teljesítéséhez.

SSOExtensionLogs

Created Browser SSO request for bundle identifier com.apple.Safari, cookie SSO include-list (

), use cookie sso for this app 0, initiating origin https://www.office.com

Init MSIDKeychainTokenCache with keychainGroup: Masked(not-null)

[Browser SSO] Starting Browser SSO request for authority https://login.microsoftonline.com/common

[MSAL] (Default accessor) Found 1 tokens

[Browser SSO] Checking PRTs for deviceId 73796663

[MSAL] [Browser SSO] Executing without UI for authority https://login.microsoftonline.com/common, number of PRTs 1, device registered 1

[MSAL] [Browser SSO] Processing request with PRTs and correlation ID in headers (null), query 67b6a62f-6c5d-40f1-8440-a8edac7a1f87

[MSAL] Resolving authority: Masked(not-null), upn: Masked(null)

[MSAL] No cached preferred_network for authority

[MSAL] Caching AAD Environements

[MSAL] networkHost: login.microsoftonline.com, cacheHost: login.windows.net, aliases: login.microsoftonline.com, login.windows.net, login.microsoft.com, sts.windows.net

[MSAL] networkHost: login.partner.microsoftonline.cn, cacheHost: login.partner.microsoftonline.cn, aliases: login.partner.microsoftonline.cn, login.chinacloudapi.cn

[MSAL] networkHost: login.microsoftonline.de, cacheHost: login.microsoftonline.de, aliases: login.microsoftonline.de

[MSAL] networkHost: login.microsoftonline.us, cacheHost: login.microsoftonline.us, aliases: login.microsoftonline.us, login.usgovcloudapi.net

[MSAL] networkHost: login-us.microsoftonline.com, cacheHost: login-us.microsoftonline.com, aliases: login-us.microsoftonline.com

[MSAL] Resolved authority, validated: YES, error: 0

[MSAL] Found registration registered in login.microsoftonline.com, isSameAsRequestEnvironment: Yes

[MSAL] Passing device header in browser SSO for device id 43cfaf69-0f94-4d2e-a815-c103226c4c04

[MSAL] Adding SSO-cookie header with PRT Masked(not-null)

SSO extension cleared cookies before handling request 1

[Browser SSO] SSO response is successful 0

[MSAL] Keychain find status: 0

[MSAL] (Default accessor) Found 1 tokens

Request does not need UI

[MSAL] [Browser SSO] Checking PRTs for deviceId 73796663

Request complete

| SSO-bővítménynapló-összetevő | Leírás |

|---|---|

| Létrehozott böngésző egyszeri bejelentkezés kérése | Az összes nem MSAL/Browser SSO-kérés ezzel a sortal kezdődik: - csomagazonosító: Csomagazonosító: com.apple.Safari- kezdeményező forrás: A böngésző által elért webes URL-cím, mielőtt a Microsoft Entra IDhttps://office.com () bejelentkezési URL-címének valamelyikét eléri |

| A böngésző egyszeri bejelentkezésének kérése a szolgáltatóhoz | Feloldja a PRT-k számát, és ha az eszköz regisztrálva van: https://login.microsoftonline.com/common, PRT-k száma 1, regisztrált eszköz 1 |

| Korrelációs azonosító | [Böngésző egyszeri bejelentkezése] Kérelem feldolgozása PRT-ekkel és korrelációs azonosítóval a fejlécekben (null), a lekérdezés korrelációs azonosítója>.< Ez az azonosító fontos a Microsoft Entra kiszolgálóoldali bejelentkezési naplókkal való kereszthivatkozáshoz |

| Eszközregisztráció | Ha az eszköz regisztrálva van a Microsoft Entra-ban, az SSO-bővítmény átadhatja az eszköz fejlécét a Browser SSO-kérésekben: - Regisztrált regisztrációt talált a következő helyen: - login.microsoftonline.com, isSameAsRequestEnvironment: Igen Eszközfejléc átadása a böngésző egyszeri bejelentkezésében az eszközazonosítóhoz 43cfaf69-0f94-4d2e-a815-c103226c4c04 |

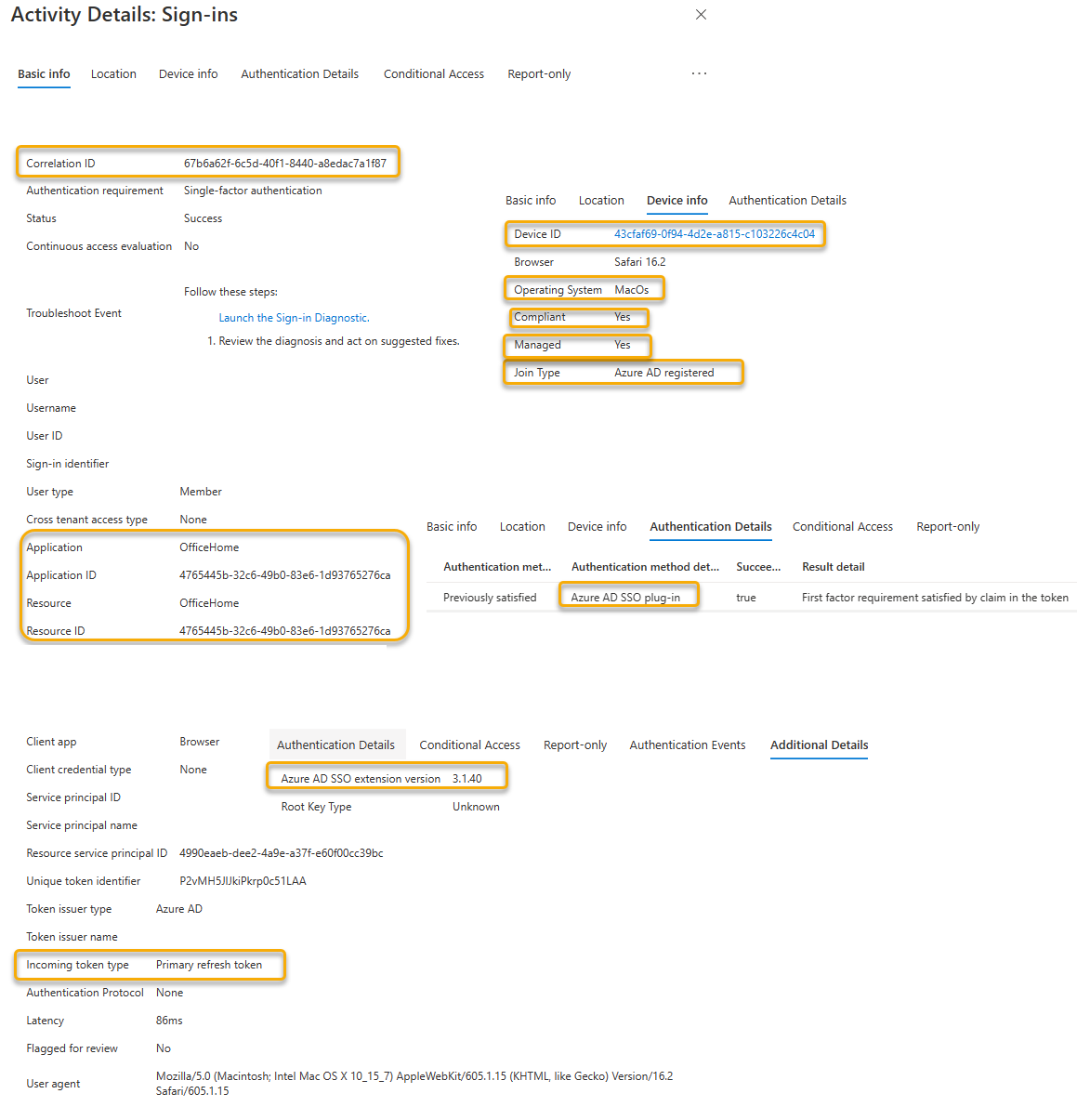

Ezután használja a Böngésző egyszeri bejelentkezés bővítménynaplóiból beszerzett korrelációs azonosítót a Microsoft Entra bejelentkezési naplóinak kereszthivatkozásához.

| Bejelentkezési napló attribútum | Leírás |

|---|---|

| Alkalmazás | Megjelenítheti az alkalmazásregisztráció nevét abban a Microsoft Entra-bérlőben, ahol az ügyfélalkalmazás hitelesít. Ebben a példában a megjelenítendő név OfficeHome. |

| Alkalmazásazonosító | A Microsoft Entra-bérlőben az alkalmazásregisztráció ügyfélazonosítójára is utalt. |

| Erőforrás | Az AZ API-erőforrás, amelyhez az ügyfélalkalmazás hozzáférést próbál szerezni. Ebben a példában az erőforrás az OfficeHome webalkalmazás. |

| Bejövő jogkivonat típusa | Az elsődleges frissítési jogkivonat (PRT) bejövő jogkivonattípusa az erőforrás hozzáférési jogkivonatának beszerzéséhez használt bemeneti jogkivonatot jeleníti meg. |

| Hitelesítési módszer észlelve | A Hitelesítés részletei lapon a Microsoft Entra SSO beépülő modul értéke hasznos azt jelzi, hogy az egyszeri bejelentkezés bővítménye a Böngésző egyszeri bejelentkezés kérésének megkönnyítésére szolgál |

| Microsoft Entra SSO-bővítmény verziója | A További részletek lapon ez az érték a Microsoft Enterprise SSO-bővítményközvetítő alkalmazás verzióját jeleníti meg. |

| Eszközazonosító | Ha az eszköz regisztrálva van, az SSO-bővítmény átadhatja az eszközazonosítót az eszközhitelesítési kérelmek kezeléséhez. |

| Operációs rendszer | Az operációs rendszer típusát jeleníti meg. |

| Kompatibilis | Az SSO-bővítmény az eszköz fejlécének átadásával megkönnyítheti a megfelelőségi szabályzatokat. Követelmények: - Microsoft Entra eszközregisztráció - MDM-kezelés - Intune vagy Intune partnermegfelelés |

| Felügyelt | Azt jelzi, hogy az eszköz felügyelet alatt áll. |

| Illesztés típusa | macOS és iOS, ha regisztrálva van, csak a következő típusú lehet: Microsoft Entra regisztrált. |

Tipp.

Ha a Jamf Csatlakozás használja, javasoljuk, hogy kövesse a Jamf Csatlakozás Microsoft Entra-azonosítóval való integrálására vonatkozó legújabb Jamf-útmutatót. Az ajánlott integrációs minta biztosítja, hogy a Jamf Csatlakozás megfelelően működjön a feltételes hozzáférési szabályzatokkal és Microsoft Entra ID-védelem.