Google hozzáadása identitásszolgáltatóként a B2B-vendégfelhasználók számára

A következőkre vonatkozik: Munkaerő-bérlők

Munkaerő-bérlők  Külső bérlők (további információ)

Külső bérlők (további információ)

Tipp.

Ez a cikk a Google identitásszolgáltatóként való hozzáadását ismerteti a B2B-együttműködéshez a munkaerő-bérlőkben. A külső bérlőkre vonatkozó utasításokért lásd: Google hozzáadása identitásszolgáltatóként.

A Google-összevonás beállításával lehetővé teheti a meghívott felhasználók számára, hogy saját Gmail-fiókjukkal jelentkezzenek be a megosztott alkalmazásokba és erőforrásokba anélkül, hogy Microsoft-fiókokat kellene létrehozniuk. Miután hozzáadta a Google-t az alkalmazás egyik bejelentkezési lehetőségeként, a Bejelentkezési lapon a felhasználó megadhatja a Google-ba való bejelentkezéshez használt Gmail-címet.

Feljegyzés

A Google összevonás kifejezetten Gmail-felhasználók számára készült. A Google Workspace-tartományok összevonásához használja az SAML/WS-Fed identitásszolgáltató összevonását.

Fontos

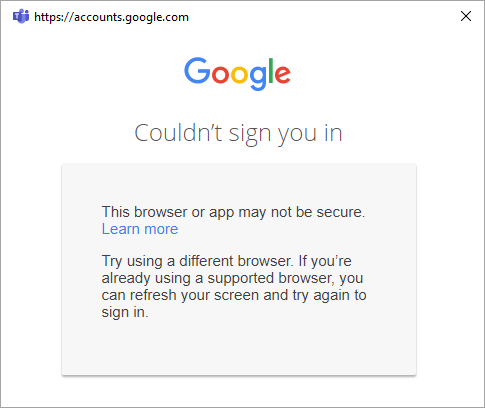

- 2021. július 12-től, ha a Microsoft Entra B2B ügyfelei új Google-integrációkat állítottak be az önkiszolgáló regisztrációhoz vagy külső felhasználók meghívásához egyéni vagy üzletági alkalmazásaikhoz, a hitelesítés letiltható a Gmail-felhasználók számára (a várható hibaképernyővel). Ez a probléma csak akkor fordul elő, ha 2021. július 12. után önkiszolgáló regisztrációs felhasználói folyamatokhoz vagy meghívókhoz hoz létre Google-integrációt, és az egyéni vagy üzletági alkalmazások Gmail-hitelesítéseit nem helyezték át a rendszer webnézeteibe. Mivel a rendszer webnézetei alapértelmezés szerint engedélyezve vannak, a legtöbb alkalmazásra nincs hatással. A probléma elkerülése érdekében határozottan javasoljuk, hogy helyezze át a Gmail-hitelesítéseket a rendszerböngészőkbe, mielőtt új Google-integrációkat hoz létre az önkiszolgáló regisztrációhoz. Tekintse meg a beágyazott webnézetekhez szükséges műveletet.

- 2021. szeptember 30-tól a Google elavulttá tette a webes nézet bejelentkezési támogatását. Ha alkalmazásai beágyazott webnézettel hitelesítik a felhasználókat, és a Google összevonást használja az Azure AD B2C-vel vagy a Microsoft Entra B2B-vel külső felhasználói meghívásokhoz vagy önkiszolgáló regisztrációhoz, a Google Gmail-felhasználók nem fognak tudni hitelesíteni. További információ.

Mi a Google-felhasználó élménye?

A Google-felhasználókat különböző módokon hívhatja meg a B2B-együttműködésre. Hozzáadhatja őket például a címtárához a Microsoft Entra felügyeleti központban. A meghívó beváltásakor a felhasználói élményük attól függően változik, hogy már bejelentkeztek-e a Google-ba:

- A google-ba nem bejelentkezett vendégfelhasználók erre kérik.

- A Google-ba már bejelentkezett vendégfelhasználók a használni kívánt fiók kiválasztását kérik. Ki kell választaniuk azt a fiókot, amellyel meghívta őket.

A "fejléc túl hosszú" hibaüzenetet kérő vendégfelhasználók törölhetik a cookie-kat, vagy megnyithatnak egy privát vagy inkognitóablakot, és megpróbálhatnak újra bejelentkezni.

Bejelentkezési végpontok

A Google vendégfelhasználói mostantól bejelentkezhetnek a több-bérlős vagy microsoftos belső alkalmazásokba egy közös végpont használatával (vagyis egy általános alkalmazás URL-címével, amely nem tartalmazza a bérlői környezetet). A bejelentkezési folyamat során a vendégfelhasználó kiválasztja a bejelentkezési beállításokat, majd kiválasztja a Bejelentkezés a szervezetbe lehetőséget. A felhasználó ezután begépeli a szervezet nevét, és továbbra is a Google hitelesítő adataival jelentkezik be.

A Google vendégfelhasználói olyan alkalmazásvégpontokat is használhatnak, amelyek tartalmazzák a bérlő adatait, például:

https://myapps.microsoft.com/?tenantid=<your tenant ID>https://myapps.microsoft.com/<your verified domain>.onmicrosoft.comhttps://portal.azure.com/<your tenant ID>

A Google vendégfelhasználóinak közvetlen hivatkozást is adhat egy alkalmazáshoz vagy erőforráshoz, például https://myapps.microsoft.com/signin/Twitter/<application ID?tenantId=<your tenant ID>a bérlői adatok megadásával.

A webes nézet bejelentkezési támogatásának elavulása

2021. szeptember 30-tól a Google elavulttá tette a beágyazott webes nézet bejelentkezési támogatását. Ha alkalmazásai beágyazott webnézettel hitelesítik a felhasználókat, és a Google összevonást használja az Azure AD B2C-vel vagy a Microsoft Entra B2B-vel külső felhasználói meghívásokhoz vagy önkiszolgáló regisztrációhoz, a Google Gmail-felhasználók nem fognak tudni hitelesíteni.

Az alábbi ismert forgatókönyvek érintik a Gmail-felhasználókat:

- Microsoft-alkalmazások (például Teams és Power Apps) Windows rendszeren

- A Hitelesítéshez a WebView vezérlőt, a WebView2-t vagy a régebbi WebBrowser-vezérlőt használó Windows-alkalmazások. Ezeknek az alkalmazásoknak át kell költöznie a Web Account Manager (WAM) folyamatba.

- A WebView felhasználói felületi elemét használó Android-alkalmazások

- iOS-alkalmazások az UIWebView/WKWebview használatával

- Az ADAL-t használó alkalmazások

Ez a módosítás nem érinti a következőt:

- Webalkalmazások

- Webhelyeken keresztül elérhető Microsoft 365-szolgáltatások (például SharePoint Online, Office-webalkalmazások és Teams-webalkalmazások)

- Mobilalkalmazások a hitelesítéshez használt rendszerwebnézetek használatával (SFSafariViewController iOS rendszeren, Egyéni lapok Android rendszeren).

- Google Workspace-identitások, például SAML-alapú összevonás és Google Workspace használata esetén

- A Web Account Managert (WAM) vagy a Web Authentication Brokert (WAB) használó Windows-alkalmazások.

Beágyazott webnézetekhez szükséges művelet

Módosítsa az alkalmazásokat úgy, hogy a rendszerböngészőt használja a bejelentkezéshez. További részletekért tekintse meg az Embedded webes nézetét és a rendszerböngészőt a MSAL.NET dokumentációjában. Minden MSAL SDK alapértelmezés szerint a rendszerböngészőt használja.

Amire számíthat

Szeptember 30-tól a Microsoft globálisan elindít egy eszköz bejelentkezési folyamatot, amely megkerülő megoldásként szolgál a beágyazott webnézeteket használó alkalmazások számára annak érdekében, hogy a hitelesítés ne legyen blokkolva.

Bejelentkezés az eszköz bejelentkezési folyamatával

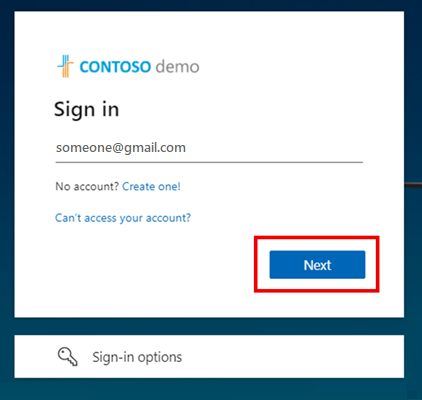

Az eszköz bejelentkezési folyamata arra kéri a Gmail-fiókkal bejelentkező felhasználókat egy beágyazott webes nézetben, hogy írjanak be egy kódot egy külön böngészőbe, mielőtt befejezhetik a bejelentkezést. Ha a felhasználók első alkalommal jelentkeznek be Gmail-fiókjukkal, és nincsenek aktív munkamenetek a böngészőben, a következő képernyősorozat jelenik meg. Ha egy meglévő Gmail-fiók már be van jelentkezve, a következő lépések némelyike megszűnhet.

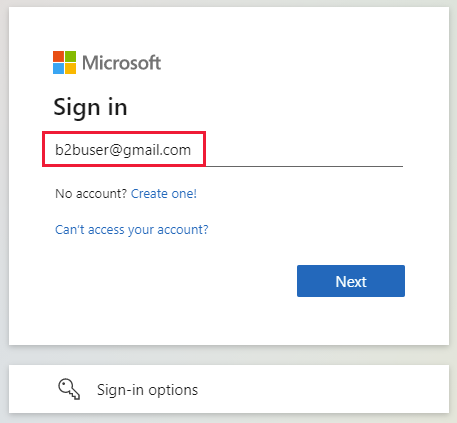

A Bejelentkezés képernyőn a felhasználó megadja a Gmail-címét, és a Tovább gombot választja.

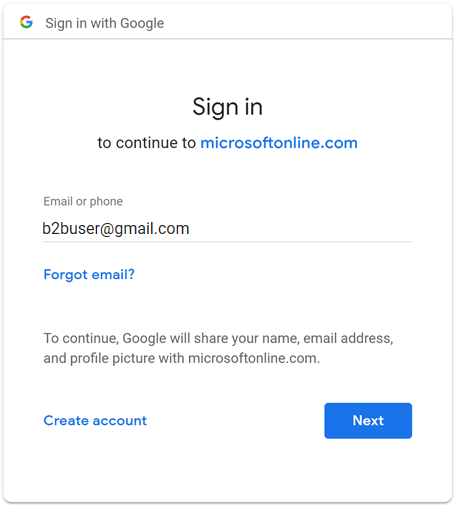

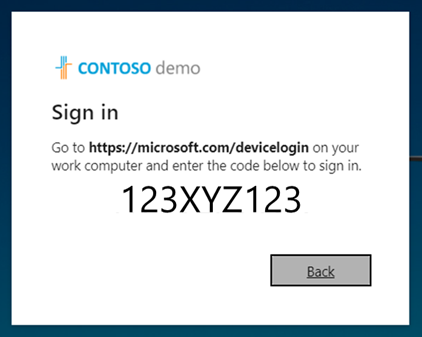

Ekkor megjelenik a következő képernyő, amely arra kéri a felhasználót, hogy nyisson meg egy új ablakot, navigáljon https://microsoft.com/devicelogin, és írja be a megjelenő kilenc számjegyből álló alfanumerikus kódot.

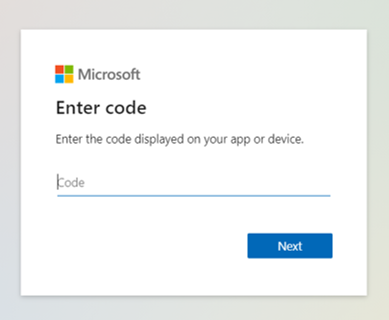

Megnyílik az eszköz bejelentkezési oldala, ahol a felhasználó beírhatja a kódot.

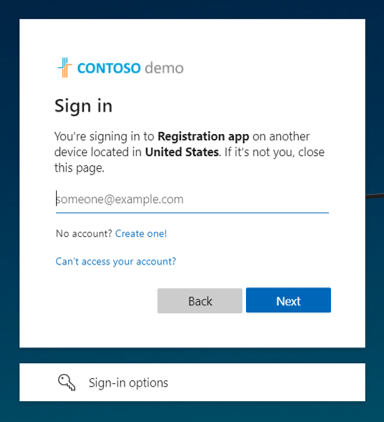

Ha a kódok egyeznek, a rendszer arra kéri a felhasználót, hogy biztonsági okokból küldje újra az e-mail-címét az alkalmazás megerősítéséhez és a bejelentkezési hely megerősítéséhez.

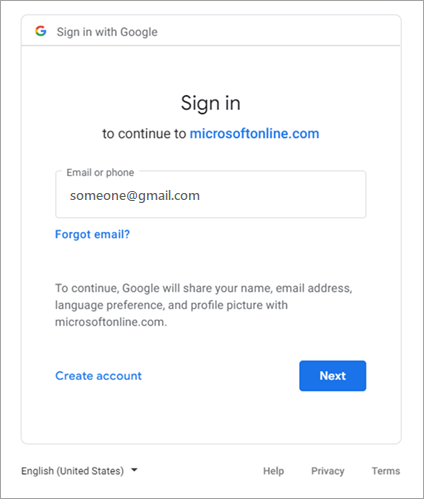

A felhasználó e-mail-címével és jelszavával jelentkezik be a Google-ba.

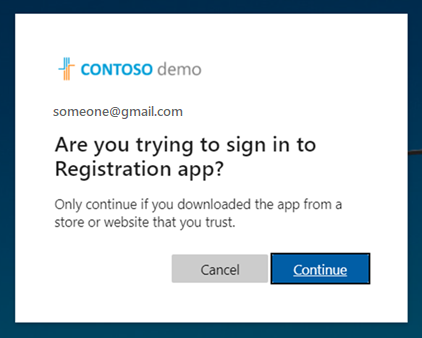

A rendszer ismét megkéri őket, hogy erősítse meg az alkalmazást, amelybe bejelentkeznek.

A felhasználó a Folytatás lehetőséget választja. Egy üzenet megerősíti, hogy bejelentkeztek. A felhasználó bezárja a lapot vagy az ablakot, és visszakerül az első képernyőre, ahol most bejelentkezett az alkalmazásba.

Azt is megteheti, hogy meglévő és új Gmail-felhasználói egyszeri jelszóval jelentkeznek be e-mailben. Ha azt szeretné, hogy a Gmail-felhasználók egyszeri pin-kóddal rendelkezzenek e-mailben:

- Egyszeri pin-kód engedélyezése az e-mailekben.

- Távolítsa el a Google-összevonást.

- Visszaállíthatja a Gmail-felhasználók beváltásának állapotát , hogy az e-maileket egyszeri pin-kóddal tovább tudják használni.

Ha bővítményt szeretne kérni, az érintett OAuth-ügyfélazonosítóval rendelkező érintett ügyfeleknek e-mailt kellett kapniuk a Google Fejlesztőitől az egyszeri szabályzatkényszerítési bővítményről, amelyet 2022. január 31-ig be kell fejezni:

- "Ha szükséges, 2022. január 31-ig kérheti a beágyazott webnézetek egyszeri szabályzatkényszerítési bővítményét az egyes felsorolt OAuth-ügyfélazonosítókhoz. Az egyértelműség kedvéért a beágyazott webnézetekre vonatkozó szabályzatot 2022. február 1-jén érvénybe léptetjük kivétel vagy bővítmény nélkül."

A hitelesítéshez engedélyezett webes nézetbe migrált alkalmazásokra nem lesz hatással, és a felhasználók a szokásos módon hitelesíthetik magukat a Google-on keresztül.

Ha az alkalmazások nem települnek át engedélyezett webes nézetbe hitelesítés céljából, akkor az érintett Gmail-felhasználók a következő képernyőt látják.

A CEF/Electron és a beágyazott webnézetek megkülönböztetése

A beágyazott webes nézet és keretrendszer bejelentkezési támogatásának elavulása mellett a Google a Chromium Embedded Framework (CEF) alapú Gmail-hitelesítést is elavulttá teszi. A CEF-en alapuló alkalmazások, például az Electron-alkalmazások esetében a Google 2021. június 30-án letiltja a hitelesítést. Az érintett alkalmazások közvetlenül a Google-tól kaptak értesítést, és nem szerepelnek a jelen dokumentációban. Ez a dokumentum a korábban ismertetett beágyazott webnézetekre vonatkozik, amelyeket a Google 2021. szeptember 30-án külön időpontban korlátoz.

Beágyazott keretrendszerekhez szükséges művelet

Kövesse a Google útmutatását annak megállapításához, hogy az alkalmazások érintettek-e.

1. lépés: Google fejlesztői projekt konfigurálása

Először hozzon létre egy új projektet a Google Fejlesztői konzolon egy ügyfélazonosító és egy titkos ügyfélkód beszerzéséhez, amelyet később hozzáadhat Microsoft Entra Külső ID.

Nyissa meg a Google API-kat, https://console.developers.google.comés jelentkezzen be Google-fiókjával. Javasoljuk, hogy használjon megosztott csapat Google-fiókot.

Ha a rendszer erre kéri, fogadja el a szolgáltatási feltételeket.

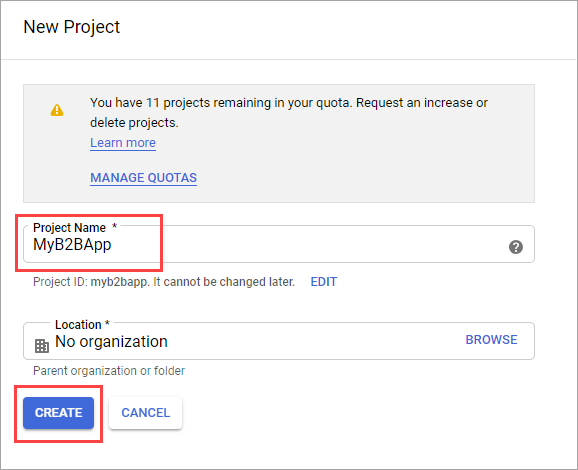

Új projekt létrehozása: A lap tetején válassza a projekt menüt a Projekt kiválasztása lap megnyitásához. Válassza az Új projekt lehetőséget.

Az Új projekt lapon adjon nevet a projektnek (például

MyB2BApp), majd válassza a Létrehozás lehetőséget:

Nyissa meg az új projektet az Értesítések üzenetmezőben található hivatkozás kiválasztásával vagy a lap tetején található projektmenü használatával.

A bal oldali menüben válassza az API-k > Szolgáltatások lehetőséget, majd az OAuth hozzájárulási képernyőjét.

A Felhasználó típusa csoportban válassza a Külső, majd a Létrehozás lehetőséget.

Az OAuth hozzájárulási képernyőjén az Alkalmazás adatai területen adjon meg egy alkalmazásnevet.

A Felhasználói támogatási e-mail csoportban válasszon ki egy e-mail-címet.

Az Engedélyezett tartományok területen válassza a Tartomány hozzáadása lehetőséget, majd adja hozzá a tartományt

microsoftonline.com.A Fejlesztői kapcsolattartási adatok csoportban adjon meg egy e-mail-címet.

Válassza a Mentés és folytatás lehetőséget.

A bal oldali menüben válassza a Hitelesítő adatok lehetőséget.

Válassza a Hitelesítő adatok létrehozása, majd az OAuth-ügyfélazonosító lehetőséget.

Az Alkalmazástípus menüben válassza a Webalkalmazás lehetőséget. Adjon meg egy megfelelő nevet az alkalmazásnak, például

Microsoft Entra B2B. Az Engedélyezett átirányítási URI-k területen adja hozzá a következő URI-kat:https://login.microsoftonline.comhttps://login.microsoftonline.com/te/<tenant ID>/oauth2/authresp

(hol<tenant ID>található a bérlőazonosító)https://login.microsoftonline.com/te/<tenant name>.onmicrosoft.com/oauth2/authresp

(hol<tenant name>található a bérlő neve)

Feljegyzés

A bérlőazonosító megkereséséhez jelentkezzen be a Microsoft Entra felügyeleti központjába. Az Identitás területen válassza az Áttekintés lehetőséget, és másolja ki a bérlőazonosítót.

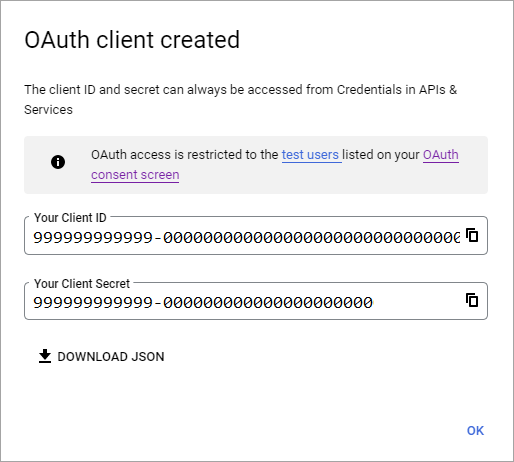

Válassza a Létrehozás lehetőséget. Másolja ki az ügyfélazonosítót és az ügyfél titkos kódját. Ezeket akkor használja, amikor hozzáadja az identitásszolgáltatót a Microsoft Entra Felügyeleti központban.

A projektet a Tesztelés közzétételi állapotában hagyhatja el, és tesztfelhasználót vehet fel az OAuth hozzájárulási képernyőjére. Vagy az OAuth hozzájárulási képernyőjén az Alkalmazás közzététele gombot választva elérhetővé teheti az alkalmazást bármely Google-fiókkal rendelkező felhasználó számára.

2. lépés: Google-összevonás konfigurálása Microsoft Entra Külső ID

Ekkor beállítja a Google-ügyfélazonosítót és az ügyfél titkos kódját. Ehhez használhatja a Microsoft Entra felügyeleti központját vagy a PowerShellt. Győződjön meg arról, hogy teszteli a Google összevonási konfigurációját, ha meghívja magát. Használjon Gmail-címet, és próbálja meg beváltani a meghívót a meghívott Google-fiókjával.

A Google összevonás konfigurálása a Microsoft Entra felügyeleti központban

Jelentkezzen be a Microsoft Entra felügyeleti központba legalább külső identitásszolgáltatói rendszergazdaként.

Keresse meg az Identitás>külső identitások>minden identitásszolgáltatót, majd a Google sorban válassza a Konfigurálás lehetőséget.

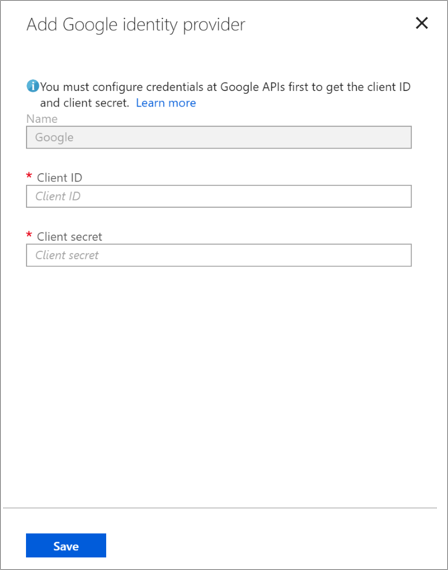

Adja meg a korábban beszerzett ügyfélazonosítót és ügyfélkulcsot. Válassza a Mentés lehetőséget:

A Google összevonás konfigurálása a PowerShell használatával

Telepítse a Microsoft Graph PowerShell modul legújabb verzióját.

Csatlakozzon a bérlőhöz a Connect-MgGraph paranccsal.

A bejelentkezési parancssorban jelentkezzen be legalább külső identitásszolgáltatói rendszergazdaként.

Futtassa az alábbi parancsot:

$params = @{ "@odata.type" = "microsoft.graph.socialIdentityProvider" displayName = "Login with Google" identityProviderType = "Google" clientId = "<client ID>" clientSecret = "<client secret>" } New-MgIdentityProvider -BodyParameter $paramsFeljegyzés

Használja az "1. lépés: Google fejlesztői projekt konfigurálása" című témakörben létrehozott alkalmazás ügyfélazonosítóját és titkos ügyfélkulcsát. További információ: New-MgIdentityProvider.

Google-identitásszolgáltató hozzáadása felhasználói folyamathoz

Ezen a ponton a Google identitásszolgáltatója a Microsoft Entra-bérlőben van beállítva. Azok a felhasználók, akik meghívókat váltanak be Öntől, a Google használatával jelentkezhetnek be. Ha azonban önkiszolgáló regisztrációs felhasználói folyamatokat hozott létre, a Google-t is hozzá kell adnia a felhasználói folyamat bejelentkezési oldalaihoz. A Google identitásszolgáltatójának hozzáadása egy felhasználói folyamathoz:

Tallózással keresse meg az Identitás>külső identitásai>felhasználói folyamatokat.

Válassza ki azt a felhasználói folyamatot, amelyhez hozzá szeretné adni a Google identitásszolgáltatót.

A Beállítások területen válassza az Identitásszolgáltatók lehetőséget .

Az identitásszolgáltatók listájában válassza a Google lehetőséget.

Válassza a Mentés lehetőséget.

Hogyan eltávolítja a Google-összevonást?

Törölheti a Google összevonási beállítását. Ha így tesz, a google-vendégfelhasználók, akik már beváltották a meghívásukat, nem jelentkezhetnek be. A visszaváltási állapot visszaállításával azonban ismét hozzáférést adhat nekik az erőforrásokhoz.

Google-összevonás törlése a Microsoft Entra felügyeleti központban

Jelentkezzen be a Microsoft Entra felügyeleti központba legalább külső identitásszolgáltatói rendszergazdaként.

Tallózással keresse meg az Identitás>külső identitások>minden identitásszolgáltatót.

A Google-sorban válassza a (Konfigurált), majd a Törlés lehetőséget.

A törlés megerősítéséhez válassza az Igen lehetőséget.

Google-összevonás törlése a PowerShell használatával

Telepítse a Microsoft Graph PowerShell modul legújabb verzióját.

Csatlakozzon a bérlőhöz a Connect-MgGraph paranccsal.

A bejelentkezési parancssorban jelentkezzen be legalább külső identitásszolgáltatói rendszergazdaként.

Írja be az alábbi parancsot:

Remove-MgIdentityProvider -IdentityProviderBaseId Google-OAUTHFeljegyzés

További információ: Remove-MgIdentityProvider.

Visszajelzés

Hamarosan elérhető: 2024-ben fokozatosan kivezetjük a GitHub-problémákat a tartalom visszajelzési mechanizmusaként, és lecseréljük egy új visszajelzési rendszerre. További információ: https://aka.ms/ContentUserFeedback.

Visszajelzés küldése és megtekintése a következőhöz: