Biztonsági alapértékek a Microsoft Entra ID-ben

A biztonsági alapértékek megkönnyítik a szervezet védelmét az identitással kapcsolatos támadások, például a jelszópermet, a visszajátszás és az adathalászat ellen a mai környezetekben.

A Microsoft ezeket az előre konfigurált biztonsági beállításokat mindenki számára elérhetővé teszi, mert tudjuk, hogy a biztonság kezelése nehézkes lehet. A tanulásunk alapján ezeknek a gyakori identitással kapcsolatos támadásoknak többtényezős hitelesítéssel és az örökölt hitelesítés blokkolásával a támadások több mint 99,9%-a leáll. Célunk annak biztosítása, hogy minden szervezetnek legyen legalább egy alapszintű biztonsági szintje, amely további költségek nélkül engedélyezve van.

Ezek az alapvető vezérlők a következők:

- A többtényezős hitelesítésre való regisztráció megkövetelése minden felhasználó számára

- Többtényezős hitelesítés megkövetelése a rendszergazdáktól

- Többtényezős hitelesítés megkövetelése a felhasználóknak, ha szükséges

- Régi hitelesítési protokollok blokkolása

- Kiemelt tevékenységek, például az Azure Portalhoz való hozzáférés védelme

Kinek?

- Azok a szervezetek, akik növelni szeretnék a biztonsági helyzetüket, de nem tudják, hogyan és hol kezdjenek.

- A Microsoft Entra ID licencelésének ingyenes szintjét használó szervezetek.

Ki használja a feltételes hozzáférést?

- Ha Ön Microsoft Entra id P1 vagy P2 licenccel rendelkező szervezet, akkor a biztonsági alapértelmezések valószínűleg nem megfelelőek Önnek.

- Ha a szervezet összetett biztonsági követelményekkel rendelkezik, érdemes megfontolnia a feltételes hozzáférést.

Alapértelmezett biztonsági beállítások engedélyezése

Ha a bérlő 2019. október 22-én vagy azt követően jött létre, a biztonsági beállítások engedélyezve lehetnek a bérlőben. Az összes felhasználó védelme érdekében a biztonsági alapértékek a létrehozáskor az összes új bérlőre ki lesznek állítva.

A szervezetek védelme érdekében folyamatosan dolgozunk a Microsoft-fiókszolgáltatások biztonságának javításán. A védelem részeként az ügyfelek rendszeres időközönként értesítést kapnak az alapértelmezett biztonsági beállítások automatikus engedélyezéséről, ha:

- Nincsenek feltételes hozzáférési szabályzatok

- Nem rendelkezik prémium licencekkel

- Nem használ aktívan régi hitelesítési ügyfeleket

A beállítás engedélyezése után a szervezet összes felhasználójának regisztrálnia kell a többtényezős hitelesítésre. A félreértések elkerülése érdekében tekintse meg a kapott e-mailt, és letilthatja az alapértelmezett biztonsági beállításokat az engedélyezés után.

A címtárban a biztonsági alapértelmezett beállítások konfigurálásához legalább a biztonsági rendszergazdai szerepkört kell hozzárendelni. Alapértelmezés szerint a címtárak első fiókja magasabb szintű, globális rendszergazdai szerepkörrel rendelkezik.

A biztonsági alapértékek engedélyezése:

- Jelentkezzen be a Microsoft Entra felügyeleti központba legalább biztonsági rendszergazdaként.

- Tallózással keresse meg az identitás>áttekintési>tulajdonságokat.

- Válassza a Biztonsági alapértelmezések kezelése lehetőséget.

- Állítsa be az alapértelmezett biztonsági beállításokat engedélyezett értékre.

- Válassza a Mentés lehetőséget.

Aktív jogkivonatok visszavonása

A biztonsági alapértékek engedélyezésének részeként a rendszergazdáknak vissza kell vonniuk az összes meglévő jogkivonatot, hogy minden felhasználónak regisztrálnia kell a többtényezős hitelesítésre. Ez a visszavonási esemény arra kényszeríti a korábban hitelesített felhasználókat, hogy hitelesítsék és regisztrálják a többtényezős hitelesítést. Ez a feladat a Revoke-AzureADUserAllRefreshToken PowerShell-parancsmaggal hajtható végre.

Kényszerített biztonsági szabályzatok

Minden felhasználónak regisztrálnia kell a Microsoft Entra többtényezős hitelesítésére

Minden felhasználónak 14 napja van regisztrálni a Microsoft Authenticator alkalmazással vagy az OATH TOTP-t támogató alkalmazással. A 14 nap elteltével a felhasználó csak a regisztráció befejezéséig tud bejelentkezni. A felhasználó 14 napos időszaka az első sikeres interaktív bejelentkezés után kezdődik, miután engedélyezte a biztonsági alapértelmezett beállításokat.

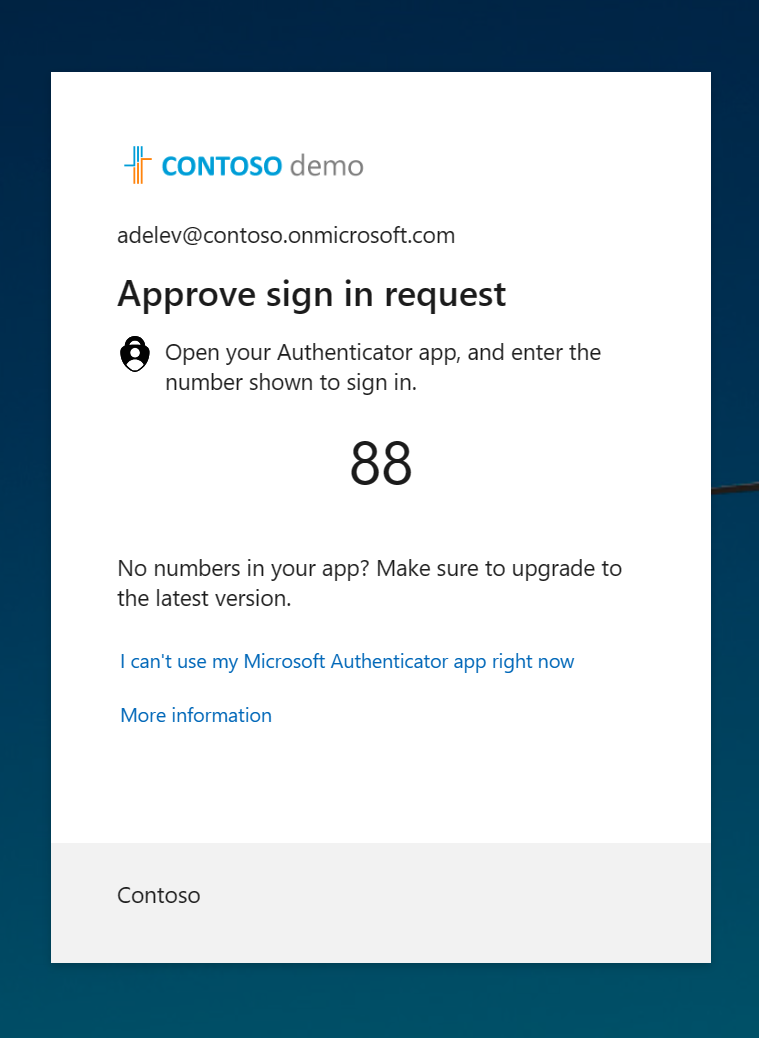

Amikor a felhasználók bejelentkeznek, és a rendszer többtényezős hitelesítést kér, megjelenik egy képernyő, amelyen egy szám szerepel a Microsoft Authenticator alkalmazásban. Ez a mérték segít megelőzni, hogy a felhasználók MFA-kimerülési támadásokat szenvednek.

Többtényezős hitelesítés megkövetelése a rendszergazdáktól

A rendszergazdák nagyobb hozzáféréssel rendelkeznek a környezethez. Mivel ezeknek a kiemelt jogosultságú fiókoknak a hatalma van, különös gondossággal kell kezelnie őket. A kiemelt fiókok védelmének javítására az egyik gyakori módszer, ha a bejelentkezéshez erősebb fiókhitelesítésre van szükség, például többtényezős hitelesítésre.

Tipp.

Javaslatok a rendszergazdáknak:

- Győződjön meg arról, hogy minden rendszergazda bejelentkezik a biztonsági beállítások engedélyezése után, hogy regisztrálhassanak a hitelesítési módszerekre.

- Külön fiókokkal rendelkezik az adminisztrációs és a standard hatékonysági feladatokhoz, így jelentősen csökkentheti a rendszergazdák MFA-kéréseinek számát.

A regisztráció befejezése után a következő rendszergazdai szerepkörökre lesz szükség a többtényezős hitelesítés minden bejelentkezéskor:

- Globális rendszergazda

- alkalmazás-rendszergazda

- Hitelesítési rendszergazda

- Számlázási rendszergazda

- Felhőalkalmazás-rendszergazda

- Feltételes hozzáférésű rendszergazda

- Exchange-rendszergazda

- Ügyfélszolgálati rendszergazda

- Jelszóadminisztrátor

- Kiemelt hitelesítési rendszergazda

- Kiemelt szerepkörű rendszergazda

- Biztonsági rendszergazda

- SharePoint-rendszergazda

- Felhasználói rendszergazda

- Hitelesítési szabályzatot felügyelő rendszergazda

- Identitásirányítási rendszergazda

Szükség esetén többtényezős hitelesítés megkövetelése a felhasználóknak

Általában úgy gondoljuk, hogy a rendszergazdai fiókok az egyetlen olyan fiók, amely további hitelesítési rétegeket igényel. A rendszergazdák széles körű hozzáféréssel rendelkeznek a bizalmas információkhoz, és módosíthatják az előfizetésre vonatkozó beállításokat. A támadók azonban gyakran célba érik a végfelhasználókat.

Miután ezek a támadók hozzáférést kapnak, hozzáférést kérhetnek az eredeti fióktulajdonos kiemelt adataihoz. Akár a teljes könyvtárat is letölthetik, hogy adathalász támadást hajtsanak végre az egész szervezeten.

Az összes felhasználó védelmét javító egyik gyakori módszer a fiókhitelesítés erősebb formája, például a többtényezős hitelesítés megkövetelése mindenki számára. Miután a felhasználók befejezték a regisztrációt, a rendszer szükség esetén egy másik hitelesítést fog kérni. A Microsoft többtényezős hitelesítést kér a felhasználótól olyan tényezők alapján, mint a hely, az eszköz, a szerepkör és a feladat. Ez a funkció az összes regisztrált alkalmazást védi, beleértve az SaaS-alkalmazásokat is.

Feljegyzés

B2B közvetlen csatlakozású felhasználók esetén az erőforrás-bérlőben engedélyezett biztonsági alapértelmezett biztonsági beállításokból származó többtényezős hitelesítési követelménynek teljesülnie kell, beleértve a többtényezős hitelesítés regisztrációját a közvetlen kapcsolat felhasználója által az otthoni bérlőben.

Régi hitelesítési protokollok letiltása

Annak érdekében, hogy a felhasználók könnyen hozzáférhessenek a felhőalkalmazásokhoz, támogatjuk a különböző hitelesítési protokollokat, beleértve az örökölt hitelesítést is. Az örökölt hitelesítés olyan kifejezés, amely a következő által küldött hitelesítési kérésre hivatkozik:

- Modern hitelesítést nem használó ügyfelek (például Office 2010-ügyfél)

- Minden olyan ügyfél, amely régebbi levelezési protokollokat használ, például IMAP, SMTP vagy POP3

Ma a legtöbb kompromittáló bejelentkezési kísérlet örökölt hitelesítésből származik. Az örökölt hitelesítés nem támogatja a többtényezős hitelesítést. Még ha engedélyezve is van egy többtényezős hitelesítési szabályzat a címtárban, a támadók egy régebbi protokoll használatával hitelesíthetik magukat, és megkerülhetik a többtényezős hitelesítést.

Miután engedélyezte a biztonsági alapértelmezett beállításokat a bérlőben, a rendszer letiltja a régebbi protokoll által küldött összes hitelesítési kérést. A biztonsági alapértelmezések letiltják az Exchange Active Sync alapszintű hitelesítését.

Figyelmeztetés

A biztonsági alapértékek engedélyezése előtt győződjön meg arról, hogy a rendszergazdák nem használnak régebbi hitelesítési protokollokat. További információ: Az örökölt hitelesítéstől való eltávolodás.

Kiemelt tevékenységek, például az Azure Portalhoz való hozzáférés védelme

A szervezetek az Azure Resource Manager API-val felügyelt különböző Azure-szolgáltatásokat használnak, többek között a következőket:

- Azure Portal

- Microsoft Entra felügyeleti központ

- Azure PowerShell

- Azure CLI

Az Azure Resource Manager használata a szolgáltatások kezeléséhez magas jogosultsági szintű művelet. Az Azure Resource Manager módosíthatja a bérlői szintű konfigurációkat, például a szolgáltatásbeállításokat és az előfizetés számlázását. Az egytényezős hitelesítés sebezhető a különböző támadások, például az adathalászat és a jelszópermet ellen.

Fontos ellenőrizni azon felhasználók identitását, akik hozzá szeretnének férni az Azure Resource Managerhez, és frissítenék a konfigurációkat. A hozzáférés engedélyezése előtt további hitelesítést igényelve ellenőrizheti az identitásukat.

Miután engedélyezte a bérlő biztonsági alapértelmezett beállításait, a következő szolgáltatásokat elérő összes felhasználónak többtényezős hitelesítést kell végrehajtania:

- Azure Portal

- Microsoft Entra felügyeleti központ

- Azure PowerShell

- Azure CLI

Ez a szabályzat minden olyan felhasználóra vonatkozik, aki hozzáfér az Azure Resource Manager-szolgáltatásokhoz, függetlenül attól, hogy rendszergazda vagy felhasználó. Ez a szabályzat olyan Azure Resource Manager API-kra vonatkozik, mint az előfizetés, a virtuális gépek, a tárfiókok stb. elérése. Ez a szabályzat nem tartalmazza a Microsoft Entra-azonosítót vagy a Microsoft Graphot.

Feljegyzés

A 2017 előtti Exchange Online-bérlők alapértelmezés szerint le vannak tiltva a modern hitelesítéssel. Annak érdekében, hogy elkerülhesse a bejelentkezési ciklus lehetőségét, miközben hitelesíti ezeket a bérlőket, engedélyeznie kell a modern hitelesítést.

Feljegyzés

A Microsoft Entra Connect-szinkronizálási fiók nem szerepel a biztonsági alapértelmezett beállítások között, és a rendszer nem kéri a többtényezős hitelesítés regisztrálását vagy végrehajtását. A szervezetek nem használhatják ezt a fiókot más célokra.

Telepítési szempontok

A felhasználók előkészítése

Fontos, hogy tájékoztassa a felhasználókat a közelgő változásokról, a regisztrációs követelményekről és a szükséges felhasználói műveletekről. Kommunikációs sablonokat és felhasználói dokumentációt biztosítunk, hogy felkészítsük a felhasználókat az új felületre, és segítsük a sikeres bevezetést. Küldje el a felhasználóknak a regisztrációt https://myprofile.microsoft.com a lapon található Biztonsági információk hivatkozásra kattintva.

Hitelesítési módszerek

A biztonsági alapértékeket a felhasználóknak többtényezős hitelesítésre kell regisztrálniuk és használniuk a Microsoft Authenticator alkalmazással, értesítések használatával. Előfordulhat, hogy a felhasználók a Microsoft Authenticator alkalmazás ellenőrzőkódjait használják, de csak az értesítési lehetőséggel regisztrálhatnak. A felhasználók bármely harmadik féltől származó alkalmazást használhatnak az OATH TOTP használatával kódok létrehozásához.

Figyelmeztetés

Ha biztonsági beállításokat használ, ne tiltsa le a szervezet metódusait. A metódusok letiltása azt eredményezheti, hogy kizárja magát a bérlőből. Hagyja az összes metódust engedélyezve azMFA szolgáltatásbeállítások portálján.

B2B-felhasználók

A címtárhoz hozzáférő B2B-vendégfelhasználók és közvetlen B2B-felhasználók ugyanúgy lesznek kezelve, mint a szervezet felhasználói.

Letiltott MFA-állapot

Ha a szervezet felhasználónkénti alapú többtényezős hitelesítés korábbi felhasználója, ne aggódjon, ha a többtényezős hitelesítés állapotlapján megtekinti, hogy a felhasználók engedélyezve vagy kikényszerítve állapotban legyenek. A letiltott állapot az alapértelmezett biztonsági beállításokat vagy feltételes hozzáférésen alapuló többtényezős hitelesítést használó felhasználók számára megfelelő állapot.

A biztonsági alapértelmezett beállítások letiltása

Azoknak a szervezeteknek, amelyek a biztonsági alapértelmezett beállításokat helyettesítő feltételes hozzáférési házirendek bevezetését választják, le kell tiltaniuk a biztonsági alapértelmezett beállításokat.

A könyvtár biztonsági alapértelmezéseinek letiltása:

- Jelentkezzen be a Microsoft Entra felügyeleti központba legalább biztonsági rendszergazdaként.

- Tallózással keresse meg az identitás>áttekintési>tulajdonságokat.

- Válassza a Biztonsági alapértelmezések kezelése lehetőséget.

- Állítsa a Biztonsági alapértelmezett értéket Kikapcsolva állapotra (nem ajánlott).

- Válassza a Mentés lehetőséget.

Váltás az alapértelmezett biztonsági beállításokról a feltételes hozzáférésre

Bár a biztonsági alapértékek jó alapkonfigurációk a biztonsági helyzet elindításához, nem teszik lehetővé a számos szervezet által igényelt testreszabást. A feltételes hozzáférési szabályzatok teljes körű testreszabást biztosítanak, amelyet az összetettebb szervezetek igényelnek.

| Alapértelmezett biztonsági szabályok | Feltételes hozzáférés | |

|---|---|---|

| Szükséges licencek | Egyik sem | Legalább Microsoft Entra ID P1 |

| Testreszabás | Nincs testreszabás (be- vagy kikapcsolva) | Teljesen testre szabható |

| Engedélyezve: | Microsoft vagy rendszergazda | Rendszergazda |

| Bonyolultság | Egyszerű használat | A követelményeknek megfelelően teljesen testre szabható |

Ajánlott lépések a biztonsági beállításokról való áttéréskor

Azok a szervezetek, amelyek tesztelni szeretnék a feltételes hozzáférés funkcióit, regisztrálhatnak egy ingyenes próbaverzióra az első lépésekhez.

Miután a rendszergazdák letiltják a biztonsági alapértékeket, a szervezeteknek azonnal engedélyezniük kell a feltételes hozzáférési szabályzatokat a szervezetük védelméhez. Ezeknek a szabályzatoknak legalább azokat a szabályzatokat kell tartalmazniuk a feltételes hozzáférési sablonok biztonságos alapok kategóriájában. Az Microsoft Entra ID-védelem-t tartalmazó Microsoft Entra ID P2-licencekkel rendelkező szervezetek kibővíthetik ezen a listán a felhasználói és a kockázati alapú szabályzatokat, hogy tovább erősítsék a helyzetüket.

A Microsoft azt javasolja, hogy a szervezetek két kizárólag felhőalapú segélyhívási fiókkal rendelkezzenek, amelyekhez véglegesen hozzárendelték a globális rendszergazdai szerepkört. Ezek a fiókok kiemelt jogosultságokkal rendelkeznek, és nincsenek meghatározott személyekhez rendelve. A fiókok vészhelyzeti vagy "töréstörési" forgatókönyvekre korlátozódnak, ahol a normál fiókok nem használhatók, vagy az összes többi rendszergazda véletlenül ki van zárva. Ezeket a fiókokat a segélyhívási fiók javaslatait követve kell létrehozni.

Következő lépések

- Blog: A biztonsági alapértékek bemutatása

- A licenceléssel kapcsolatos további információk a Microsoft Entra díjszabási oldalán találhatók.

Visszajelzés

Hamarosan elérhető: 2024-ben fokozatosan kivezetjük a GitHub-problémákat a tartalom visszajelzési mechanizmusaként, és lecseréljük egy új visszajelzési rendszerre. További információ: https://aka.ms/ContentUserFeedback.

Visszajelzés küldése és megtekintése a következőhöz: