Oktatóanyag: Az F5 BIG-IP hozzáférési szabályzatkezelő konfigurálása Kerberos-hitelesítéshez

Ebben az oktatóanyagban megtanulhatja, hogyan valósíthatja meg a biztonságos hibrid hozzáférést (SHA) egyszeri bejelentkezéssel (SSO) a Kerberos-alkalmazásokhoz az F5 BIG-IP speciális konfigurációjával. A BIG-IP által közzétett szolgáltatások engedélyezése a Microsoft Entra SSO-hoz számos előnnyel jár, többek között az alábbiakat:

- Továbbfejlesztett Teljes felügyelet szabályozás a Microsoft Entra előhitelesítésével és a feltételes hozzáférési biztonsági szabályzat kényszerítési megoldásának használatával.

- Teljes egyszeri bejelentkezés a Microsoft Entra ID és a BIG-IP által közzétett szolgáltatások között

- Identitáskezelés és hozzáférés egyetlen vezérlősíkról, a Microsoft Entra felügyeleti központból

További információ az előnyökről: F5 BIG-IP integrálása a Microsoft Entra ID-val.

Forgatókönyv leírása

Ebben a forgatókönyvben konfigurál egy üzletági alkalmazást a Kerberos-hitelesítéshez, más néven integrált Windows-hitelesítéshez.

Az alkalmazás Microsoft Entra-azonosítóval való integrálásához összevonási alapú protokoll, például a Security Assertion Markup Language (SAML) támogatása szükséges. Mivel az alkalmazás modernizálása potenciális állásidőt jelent, más lehetőségek is rendelkezésre állnak.

Miközben Kerberos Korlátozott delegálást (KCD) használ az egyszeri bejelentkezéshez, a Microsoft Entra alkalmazásproxyval távolról is elérheti az alkalmazást. A protokollváltással áthidalhatja az örökölt alkalmazást a modern identitásvezérlő síkra.

Egy másik megközelítés az F5 BIG-IP-alkalmazáskézbesítési vezérlő használata. Ez a megközelítés lehetővé teszi az alkalmazás átfedését a Microsoft Entra előhitelesítésével és a KCD SSO-val. Javítja az alkalmazás általános Teljes felügyelet testtartását.

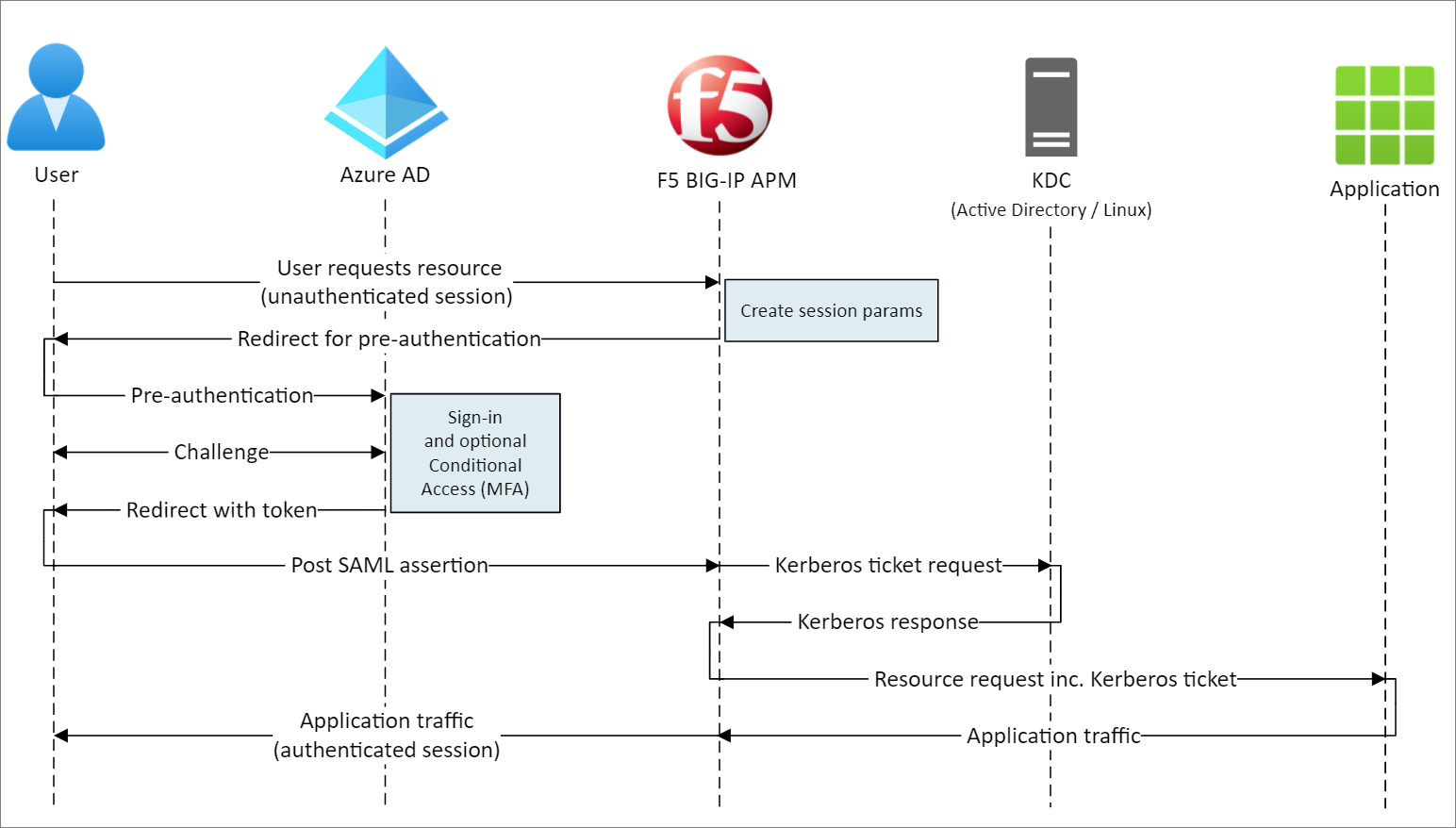

Forgatókönyv-architektúra

Ebben a forgatókönyvben az SHA-megoldás a következő elemeket tartalmazza:

Alkalmazás: A BIG-IP által külsőleg közzétett és SHA által védett háttérbeli Kerberos-alapú szolgáltatás

BIG-IP: Fordított proxyfunkciók háttéralkalmazások közzétételéhez. Az Access Policy Manager (APM) átfedi a közzétett alkalmazásokat az SAML-szolgáltató (SP) és az egyszeri bejelentkezés funkcióval.

Microsoft Entra ID: Identitásszolgáltató (IdP), amely ellenőrzi a felhasználói hitelesítő adatokat, a Microsoft Entra feltételes hozzáférést és az egyszeri bejelentkezést a BIG-IP APM-hez az SAML-en keresztül

KDC: Kulcsterjesztési központ szerepkör kerberos jegyeket tartalmazó tartományvezérlőn (DC)

Az alábbi képen az SAML SP által kezdeményezett folyamat látható ebben a forgatókönyvben, de az IdP által kezdeményezett folyamat is támogatott.

Felhasználói folyamat

- A felhasználó csatlakozik az alkalmazásvégponthoz (BIG-IP)

- A BIG-IP hozzáférési szabályzat átirányítja a felhasználót a Microsoft Entra-azonosítóra (SAML IdP)

- A Microsoft Entra ID előhitelesíti a felhasználót, és kikényszerített feltételes hozzáférési szabályzatokat alkalmaz

- A rendszer átirányítja a felhasználót a BIG-IP-címre (SAML SP), és az egyszeri bejelentkezés a kiadott SAML-jogkivonaton keresztül történik

- A BIG-IP hitelesíti a felhasználót, és Kerberos-jegyet kér a KDC-től

- A BIG-IP elküldi a kérést a háttéralkalmazásnak az SSO Kerberos-jegyével

- Az alkalmazás engedélyezi a kérést, és visszaadja a hasznos adatokat

Előfeltételek

Nincs szükség előzetes BIG-IP-élményre. A következők szükségesek:

- Ingyenes Azure-fiók vagy magasabb szintű előfizetés.

- BIG-IP- vagy BIG-IP-alapú virtuális kiadás üzembe helyezése az Azure-ban.

- Az alábbi F5 BIG-IP-licencek bármelyike:

- F5 BIG-IP legjobb csomag

- F5 BIG-IP APM önálló licenc

- F5 BIG-IP APM bővítménylicence BIG-IP Local Traffic Manageren (LTM)

- 90 napos BIG-IP ingyenes próbaverziós licenc

- A helyszíni címtárból a Microsoft Entra-azonosítóba szinkronizált vagy a Microsoft Entra-azonosítóban létrehozott felhasználói identitások visszafolytak a helyszíni címtárba.

- A Microsoft Entra-bérlőben az alábbi szerepkörök egyike: Globális Rendszergazda istrator, Felhőalkalmazás-Rendszergazda istrator vagy Application Rendszergazda istrator.

- Webkiszolgáló-tanúsítvány a szolgáltatások HTTPS-en keresztüli közzétételéhez, vagy az alapértelmezett BIG-IP-tanúsítványok használata tesztelés közben.

- Kerberos-alkalmazás, vagy lépjen active-directory-wp.com az egyszeri bejelentkezés windowsos IIS-vel való konfigurálásához.

BIG-IP konfigurációs módszerek

Ez a cikk a speciális konfigurációt, egy rugalmas SHA-implementálást ismerteti, amely BIG-IP konfigurációs objektumokat hoz létre. Ezt a megközelítést olyan forgatókönyvekhez használhatja, amelyekre az irányított konfigurációs sablonok nem vonatkoznak.

Feljegyzés

Cserélje le a cikkben szereplő összes példasztringet vagy értéket a tényleges környezethez tartozó karakterláncokra.

F5 BIG-IP regisztrálása a Microsoft Entra-azonosítóban

Tipp.

A cikkben szereplő lépések a portáltól függően kissé eltérhetnek.

Mielőtt a BIG-IP átadhatja az előhitelesítést a Microsoft Entra-azonosítónak, regisztrálja azt a bérlőjében. Ez a folyamat SSO-t kezdeményez mindkét entitás között. Az F5 BIG-IP katalógussablonból létrehozott alkalmazás az a függő entitás, amely a BIG-IP által közzétett alkalmazás SAML SP-jének felel meg.

Jelentkezzen be a Microsoft Entra felügyeleti központba legalább felhőalkalmazásként Rendszergazda istratorként.

Keresse meg az Identity>Applications>Enterprise-alkalmazásokat>Minden alkalmazás lehetőséget, majd válassza az Új alkalmazás lehetőséget.

A Microsoft Entra Katalógus tallózása panel a felhőplatformok, a helyszíni alkalmazások és a kiemelt alkalmazások csempéivel jelenik meg. A Kiemelt alkalmazások szakaszban található alkalmazások ikonjai jelzik, hogy támogatják-e az összevont egyszeri bejelentkezést és a kiépítést.

Az Azure-katalógusban keresse meg az F5-öt, és válassza az F5 BIG-IP APM Microsoft Entra ID-integrációt.

Adja meg az új alkalmazás nevét az alkalmazáspéldány felismeréséhez.

Válassza a Hozzáadás/Létrehozás lehetőséget a bérlőhöz való hozzáadásához.

Egyszeri bejelentkezés engedélyezése az F5 BIG-IP-címhez

Konfigurálja a BIG-IP-regisztrációt a BIG-IP APM által kért SAML-jogkivonatok teljesítéséhez.

- A bal oldali menü Kezelés szakaszában válassza az Egyszeri bejelentkezés lehetőséget. Megjelenik az egyszeri bejelentkezés panel.

- A Select a single sign-on method page, select SAML. Válassza a Nem lehetőséget , majd később mentöm a kérés kihagyásához.

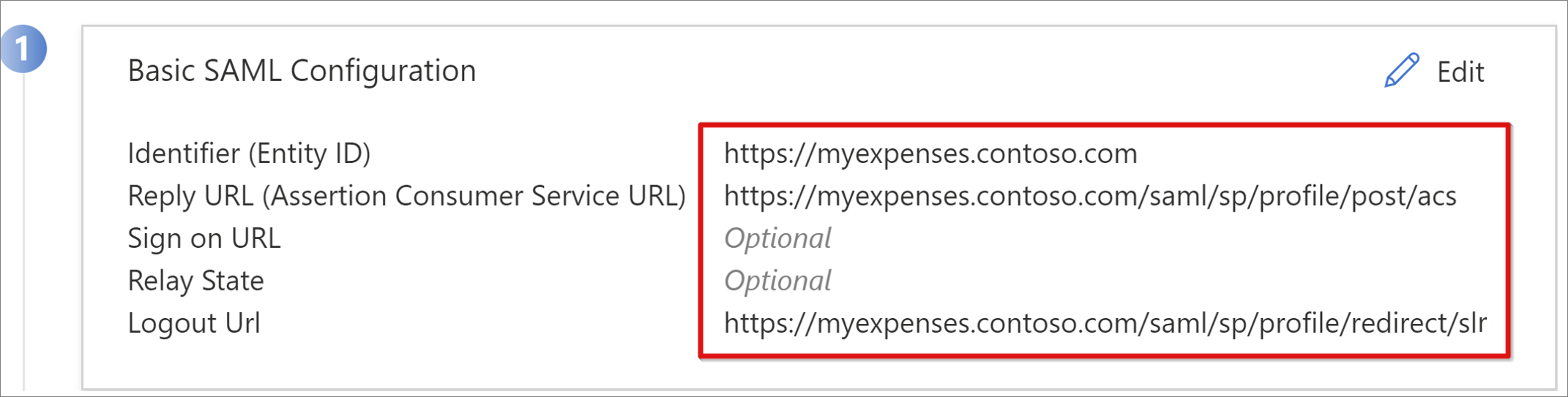

- Az saml-alapú egyszeri bejelentkezés beállítása panelen válassza a toll ikont az egyszerű SAML-konfiguráció szerkesztéséhez.

- Cserélje le az előre definiált azonosító értékét a BIG-IP által közzétett alkalmazás teljes URL-címére.

- Cserélje le a Válasz URL-címet , de őrizze meg az alkalmazás SAML SP-végpontjának elérési útját.

Feljegyzés

Ebben a konfigurációban az SAML-folyamat IdP által kezdeményezett módban működik. A Microsoft Entra ID egy SAML-állítást ad ki, mielőtt a felhasználót átirányítanák az alkalmazás BIG-IP-végpontjához.

Az SP által kezdeményezett mód használatához írja be az alkalmazás URL-címét a Bejelentkezés URL-címbe.

A kijelentkezés URL-címeként adja meg a big-IP APM egyszeri kijelentkezés (SLO) végpontot, amelyet a közzétett szolgáltatás gazdagépfejléce előír. Ez a művelet biztosítja, hogy a felhasználó BIG-IP APM-munkamenete befejeződjön, miután a felhasználó kijelentkezik a Microsoft Entra-azonosítóból.

Feljegyzés

A BIG-IP forgalomkezelő operációs rendszer (TMOS) 16-os v16-os verziójában az SAML SLO-végpont /saml/sp/profile/redirect/slo lett.

Az SAML-konfiguráció bezárása előtt válassza a Mentés lehetőséget.

Hagyja ki az egyszeri bejelentkezés tesztelési kérését.

Figyelje meg a Felhasználói attribútumok > Jogcímek szakasz tulajdonságait. A Microsoft Entra ID a BIG-IP APM-hitelesítéshez és az egyszeri bejelentkezéshez a háttéralkalmazáshoz tartozó tulajdonságokat ad ki a felhasználóknak.

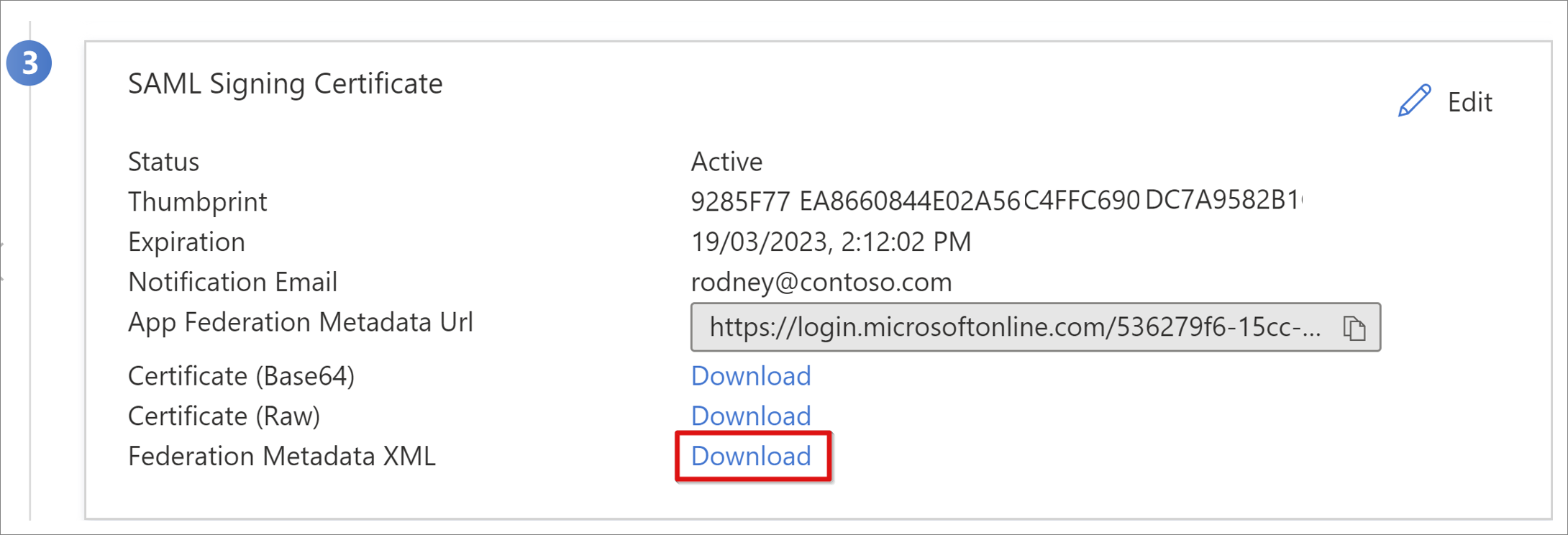

Az összevonási metaadatok XML-fájljának a számítógépre való mentéséhez az SAML aláíró tanúsítvány panelen válassza a Letöltés lehetőséget.

Feljegyzés

A Microsoft Entra ID által létrehozott SAML-aláíró tanúsítványok élettartama három év. További információ: Felügyelt tanúsítványok összevont egyszeri bejelentkezéshez.

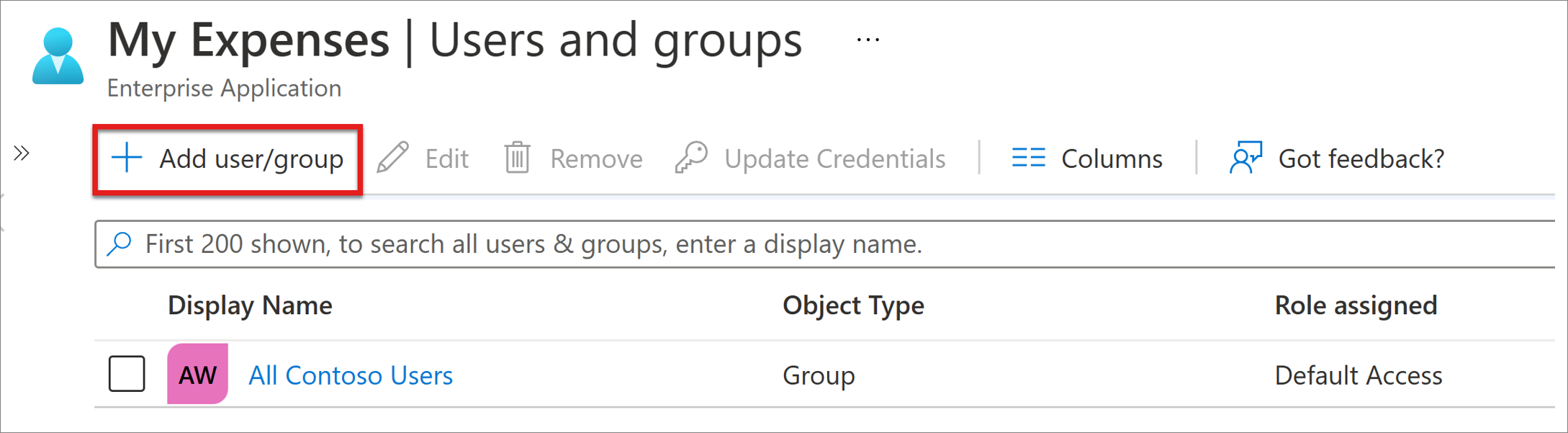

Hozzáférés biztosítása felhasználókhoz és csoportokhoz

Alapértelmezés szerint a Microsoft Entra ID jogkivonatokat ad ki az alkalmazásokhoz hozzáférést kapó felhasználók számára. Felhasználók és csoportok hozzáférésének biztosítása az alkalmazáshoz:

Az F5 BIG-IP-alkalmazás áttekintő ablaktábláján válassza a Felhasználók és csoportok hozzárendelése lehetőséget.

Válassza a + Felhasználó/csoport hozzáadása lehetőséget.

Jelölje ki a felhasználókat és csoportokat, majd válassza a Hozzárendelés lehetőséget.

Az Active Directory Kerberos korlátozott delegálásának konfigurálása

Ahhoz, hogy a BIG-IP APM SSO-t hajtson végre a háttéralkalmazásban a felhasználók nevében, konfigurálja a KCD-t a cél Active Directory (AD) tartományban. A hitelesítés delegálásához ki kell építenie a BIG-IP APM-et egy tartományi szolgáltatásfiókkal.

Ebben a forgatókönyvben az alkalmazás az APP-VM-01 kiszolgálón fut, és egy web_svc_account nevű szolgáltatásfiók környezetében fut, nem pedig a számítógép identitásában. Az APM-hez hozzárendelt delegáló szolgáltatásfiók F5-BIG-IP.

BIG-IP APM-delegálási fiók létrehozása

A BIG-IP nem támogatja a csoportos felügyelt szolgáltatásfiókokat (gMSA), ezért hozzon létre egy standard felhasználói fiókot az APM szolgáltatásfiókhoz.

Adja meg a következő PowerShell-parancsot. Cserélje le a UserPrincipalName és a SamAccountName értékeket a környezeti értékekre. A nagyobb biztonság érdekében használjon egy dedikált egyszerű szolgáltatásnevet (SPN), amely megfelel az alkalmazás gazdagépfejlécének.

New-ADUser -Name "F5 BIG-IP Delegation Account" UserPrincipalName $HOST_SPN SamAccountName "f5-big-ip" -PasswordNeverExpires $true Enabled $true -AccountPassword (Read-Host -AsSecureString "Account Password")HOST_SPN = gazdagép/f5-big-ip.contoso.com@contoso.com

Feljegyzés

A gazdagép használata esetén a gazdagépen futó alkalmazások delegálják a fiókot, míg HTTPS használata esetén csak a HTTP protokollhoz kapcsolódó műveleteket engedélyezi.

Hozzon létre egy egyszerű szolgáltatásnevet (SPN) az APM szolgáltatásfiókhoz a webalkalmazás-szolgáltatásfiók delegálása során:

Set-AdUser -Identity f5-big-ip -ServicePrincipalNames @Add="host/f5-big-ip.contoso.com"}Feljegyzés

A gazdagép/rész megadása kötelező UserPrincipleName (gazdagép/name.domain@domain) vagy ServicePrincipleName (host/name.domain) formátumban.

A cél egyszerű szolgáltatásnév megadása előtt tekintse meg annak SPN-konfigurációját. Győződjön meg arról, hogy az egyszerű szolgáltatásnév megjelenik az APM szolgáltatásfiókon. A webalkalmazás APM-szolgáltatásfiókjának delegáltjai:

Ellenőrizze, hogy a webalkalmazás a számítógép környezetében vagy egy dedikált szolgáltatásfiókban fut-e.

A számítógép környezetében a következő paranccsal kérdezheti le a fiókobjektumot az Active Directoryban a definiált egyszerű szolgáltatásneveinek megtekintéséhez. Cserélje le <name_of_account> a környezet fiókjára.

Get-ADComputer -identity <name_of_account> -properties ServicePrincipalNames | Select-Object -ExpandProperty ServicePrincipalNamesPéldául: Get-ADUser -identity f5-big-ip -properties ServicePrincipalNames | Select-Object -ExpandProperty ServicePrincipalNames

A dedikált szolgáltatásfiók esetében az alábbi paranccsal kérdezheti le a fiókobjektumot az Active Directoryban a definiált egyszerű szolgáltatásnevek megtekintéséhez. Cserélje le <name_of_account> a környezet fiókjára.

Get-ADUser -identity <name_of_account> -properties ServicePrincipalNames | Select-Object -ExpandProperty ServicePrincipalNamesPéldául: Get-ADComputer -identity f5-big-ip -properties ServicePrincipalNames | Select-Object -ExpandProperty ServicePrincipalNames

Ha az alkalmazás a gép kontextusában futott, adja hozzá az egyszerű felhasználónévt a számítógépfiók objektumához az Active Directoryban:

Set-ADComputer -Identity APP-VM-01 -ServicePrincipalNames @{Add="http/myexpenses.contoso.com"}

Az SPN-k definiálása esetén hozzon létre megbízhatóságot az adott szolgáltatáshoz delegált APM-szolgáltatásfiókhoz. A konfiguráció a BIG-IP-példány és az alkalmazáskiszolgáló topológiájától függően változik.

A BIG-IP és a célalkalmazás konfigurálása ugyanabban a tartományban

Az APM szolgáltatásfiók megbízhatóságának beállítása hitelesítés delegálásához:

Get-ADUser -Identity f5-big-ip | Set-ADAccountControl -TrustedToAuthForDelegation $trueAz APM-szolgáltatásfióknak ismernie kell azt a cél egyszerű szolgáltatásnevet, amelybe megbízhatóan delegálható. Állítsa be a cél egyszerű szolgáltatásnevet a webalkalmazást futtató szolgáltatásfiókra:

Set-ADUser -Identity f5-big-ip -Add @{'msDS-AllowedToDelegateTo'=@('HTTP/myexpenses.contoso.com')}Feljegyzés

Ezeket a feladatokat a Active Directory - felhasználók és számítógépek, a Microsoft Management Console (MMC) beépülő modullal hajthatja végre egy tartományvezérlőn.

A BIG-IP és a célalkalmazás konfigurálása különböző tartományokban

A Windows Server 2012-es és újabb verzióiban a tartományok közötti KCD erőforrás-alapú korlátozott delegálást (RBCD) használ. A szolgáltatásra vonatkozó korlátozások a tartományi rendszergazdától a szolgáltatásadminisztrátorhoz kerülnek. Ez a delegálás lehetővé teszi, hogy a háttérszolgáltatás rendszergazdája engedélyezze vagy tiltsa le az egyszeri bejelentkezést. Ez a helyzet egy másik megközelítést hoz létre a konfiguráció delegálásánál, amely a PowerShell vagy az Active Directory szolgáltatásfelület-szerkesztő (ADSI-szerkesztés) használatakor lehetséges.

Az alkalmazásszolgáltatás-fiók (számítógép vagy dedikált szolgáltatásfiók) PrincipalsAllowedToDelegateToAccount tulajdonságával delegálást adhat a BIG-IP-ről. Ebben az esetben használja a következő PowerShell-parancsot egy tartományvezérlőn (Windows Server 2012 R2 vagy újabb verzió) az alkalmazással azonos tartományban.

Webalkalmazás-szolgáltatásfiókhoz definiált egyszerű szolgáltatásnév használata. A nagyobb biztonság érdekében használjon egy dedikált SPN-t, amely megfelel az alkalmazás gazdagépfejlécének. Mivel például a webalkalmazás-gazdagép fejléce ebben a példában myexpenses.contoso.com, adjon hozzá HTTP/myexpenses.contoso.com az Active Directory (AD) alkalmazásszolgáltatás-fiókobjektumához:

Set-AdUser -Identity web_svc_account -ServicePrincipalNames @{Add="http/myexpenses.contoso.com"}

Az alábbi parancsok esetében jegyezze fel a környezetet.

Ha a web_svc_account szolgáltatás egy felhasználói fiók környezetében fut, használja az alábbi parancsokat:

$big-ip= Get-ADComputer -Identity f5-big-ip -server dc.contoso.com

Set-ADUser -Identity web_svc_account -PrincipalsAllowedToDelegateToAccount

$big-ip Get-ADUser web_svc_account -Properties PrincipalsAllowedToDelegateToAccount

Ha a web_svc_account szolgáltatás egy számítógépfiók környezetében fut, használja az alábbi parancsokat:

$big-ip= Get-ADComputer -Identity f5-big-ip -server dc.contoso.com

Set-ADComputer -Identity web_svc_account -PrincipalsAllowedToDelegateToAccount

$big-ip Get-ADComputer web_svc_account -Properties PrincipalsAllowedToDelegateToAccount

További információ: Kerberos korlátozott delegálás tartományok között.

BIG-IP speciális konfiguráció

Az alábbi szakaszban folytathatja a BIG-IP-konfigurációk beállítását.

SAML-szolgáltató beállításainak konfigurálása

Az SAML szolgáltatói beállításai határozzák meg az APM által az örökölt alkalmazás SAML-előhitelesítéssel való felülírásához használt SAML SP-tulajdonságokat. Konfigurálásuk:

Egy böngészőből jelentkezzen be az F5 BIG-IP felügyeleti konzolra.

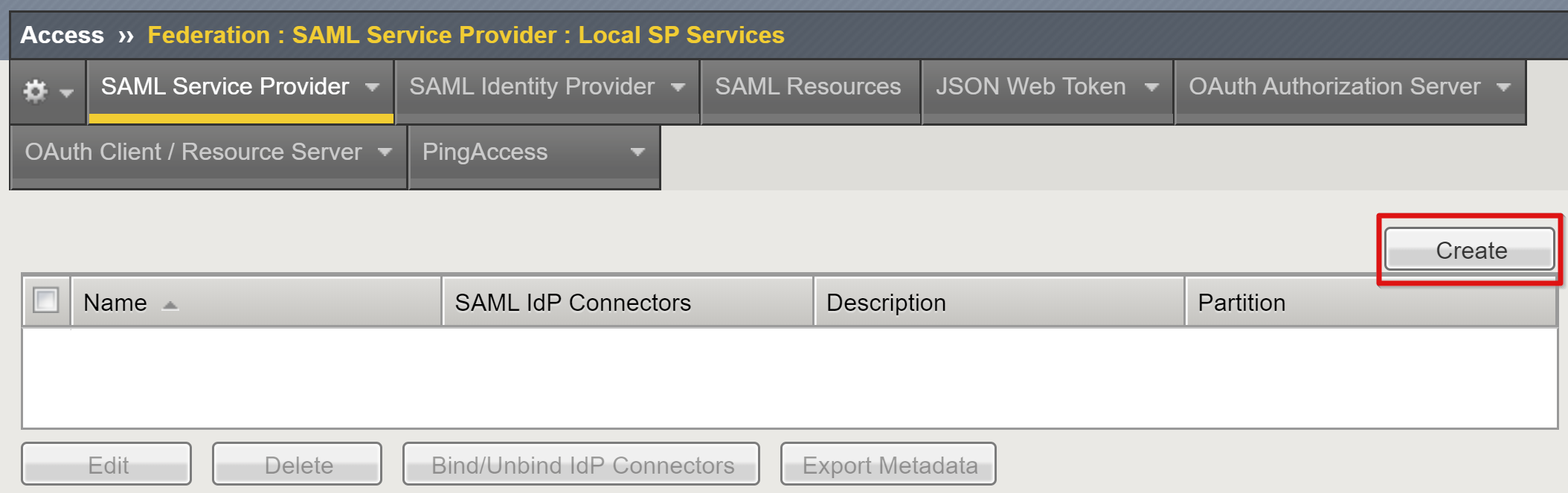

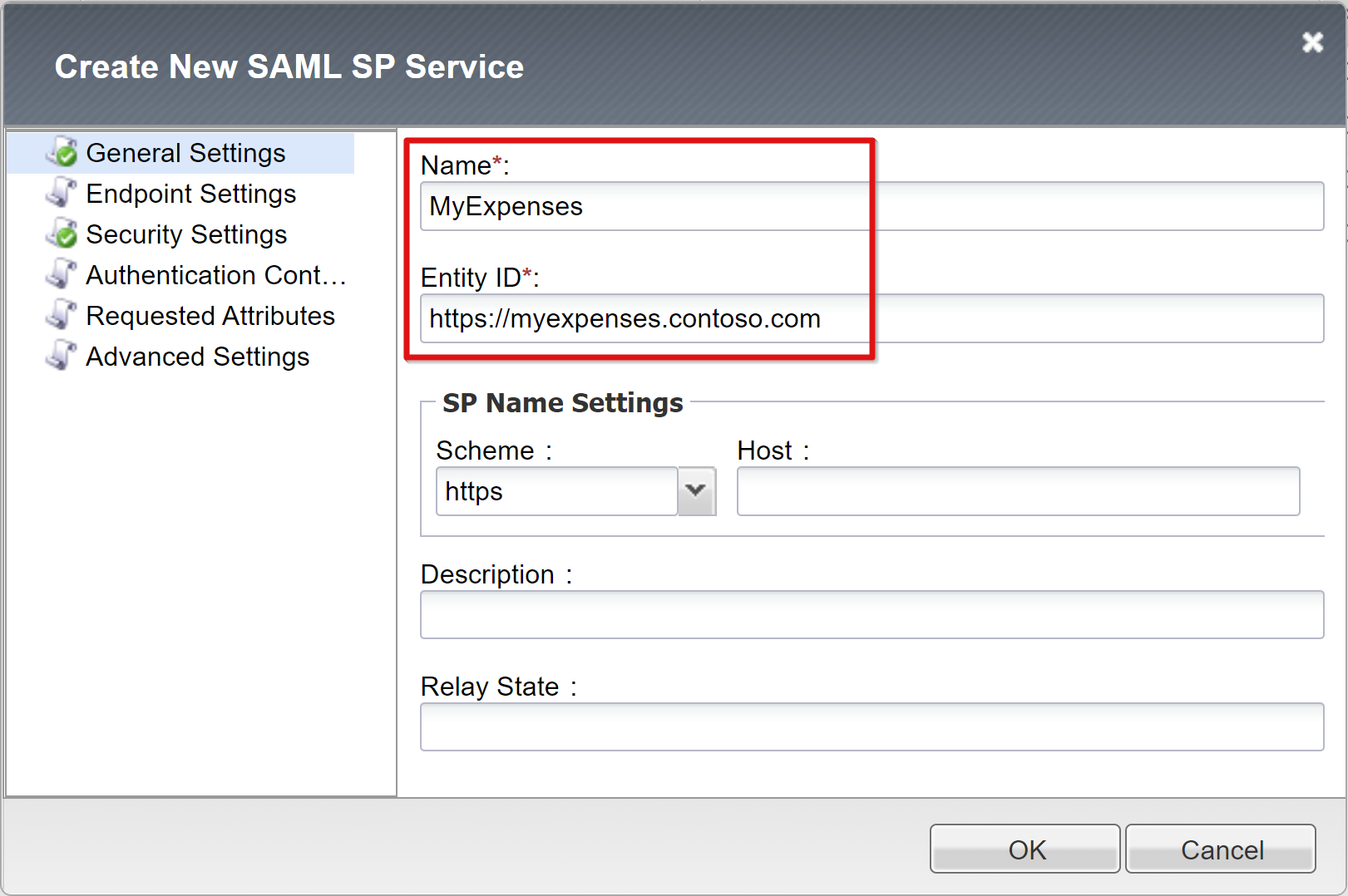

Válassza az Access federation SAML service provider>local SP Services Create (Hozzáférés összevonási>>SAML-szolgáltató helyi SP-szolgáltatások>létrehozása) lehetőséget.

Adja meg a Microsoft Entra ID egyszeri bejelentkezésének konfigurálásakor mentett név - és entitásazonosító-értékeket .

Ha az SAML-entitás azonosítója pontosan egyezik a közzétett alkalmazás URL-címével, kihagyhatja az SP-név Gépház. Ha például az entitás azonosítója urn:myexpenses:contosoonline, a séma értéke https; a gazdagép értéke myexpenses.contoso.com. Ha az entitás azonosítója "https://myexpenses.contoso.com", akkor nem kell megadnia ezeket az információkat.

Külső idP-összekötő konfigurálása

Az SAML IdP-összekötő határozza meg a BIG-IP APM beállításait, hogy a Microsoft Entra ID-t az SAML IdP-ként megbízhatónak minősítse. Ezek a beállítások az SAML SP-t egy SAML idP-hez rendelik, így létrejön az összevonási megbízhatóság az APM és a Microsoft Entra-azonosító között. Az összekötő konfigurálása:

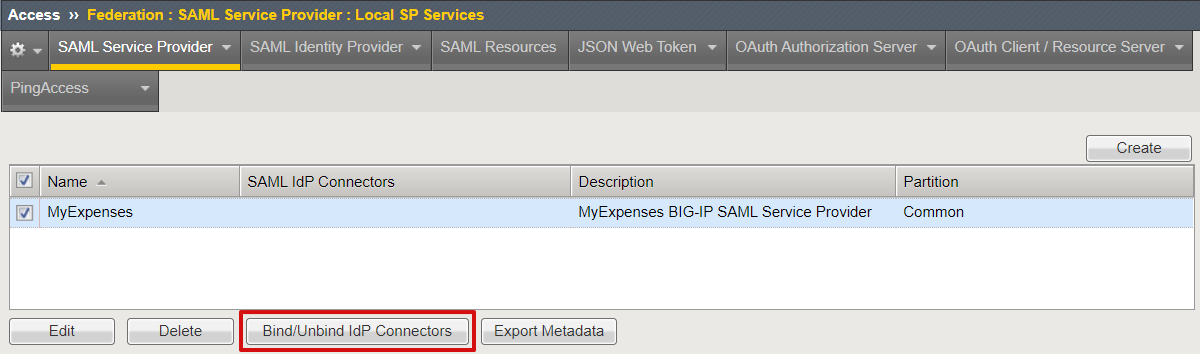

Görgessen le az új SAML SP-objektum kijelöléséhez, majd válassza a Kötés/Kapcsolat nélküli azonosító Csatlakozás orok lehetőséget.

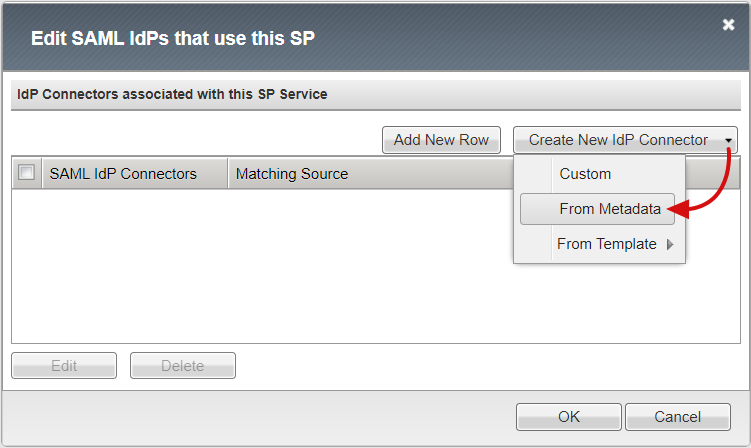

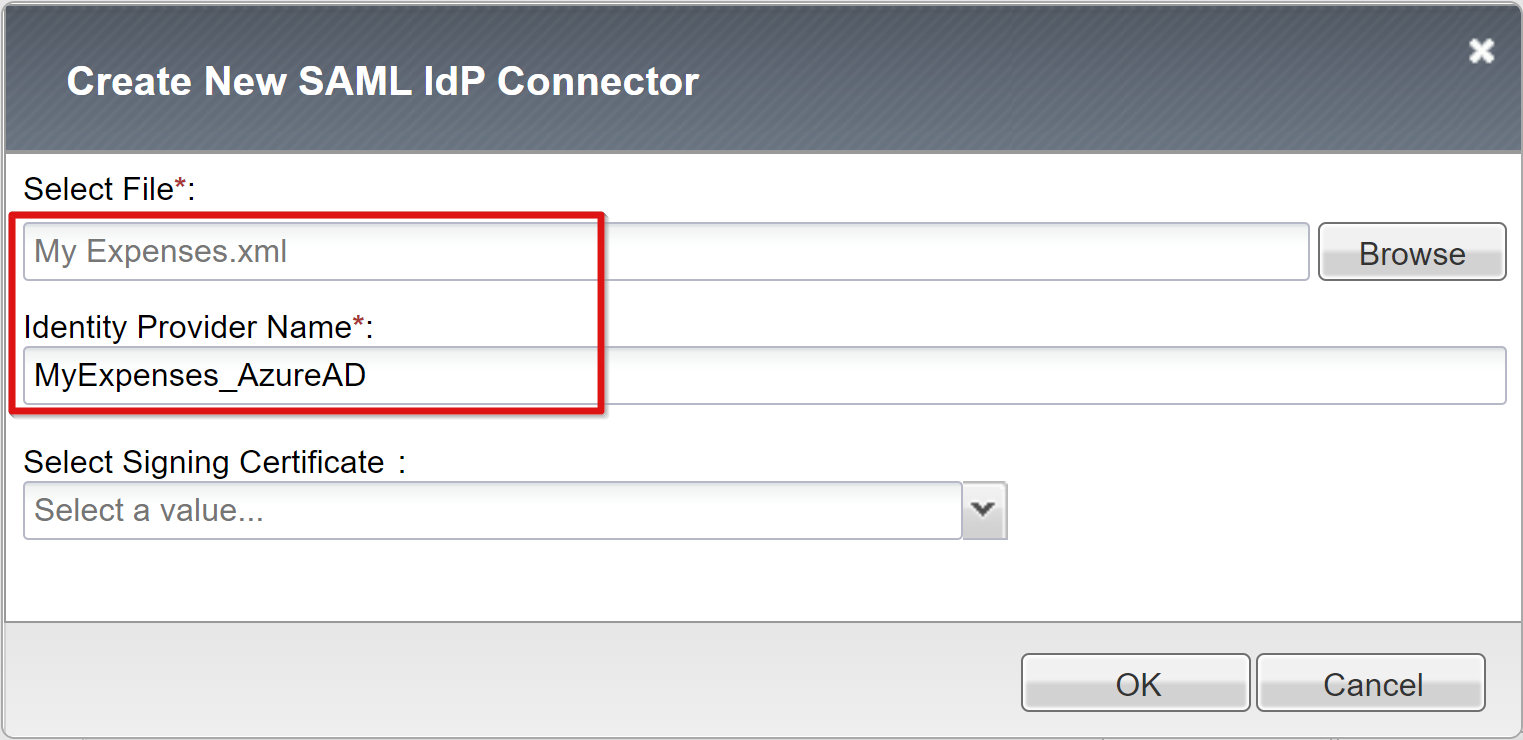

Válassza az Új azonosító Csatlakozás or>létrehozása metaadatokból lehetőséget.

Keresse meg a letöltött összevonási metaadat-XML-fájlt, és adja meg a külső SAML-azonosítót képviselő APM-objektum identitásszolgáltatójának nevét . Az alábbi példa a MyExpenses_AzureAD mutatja be.

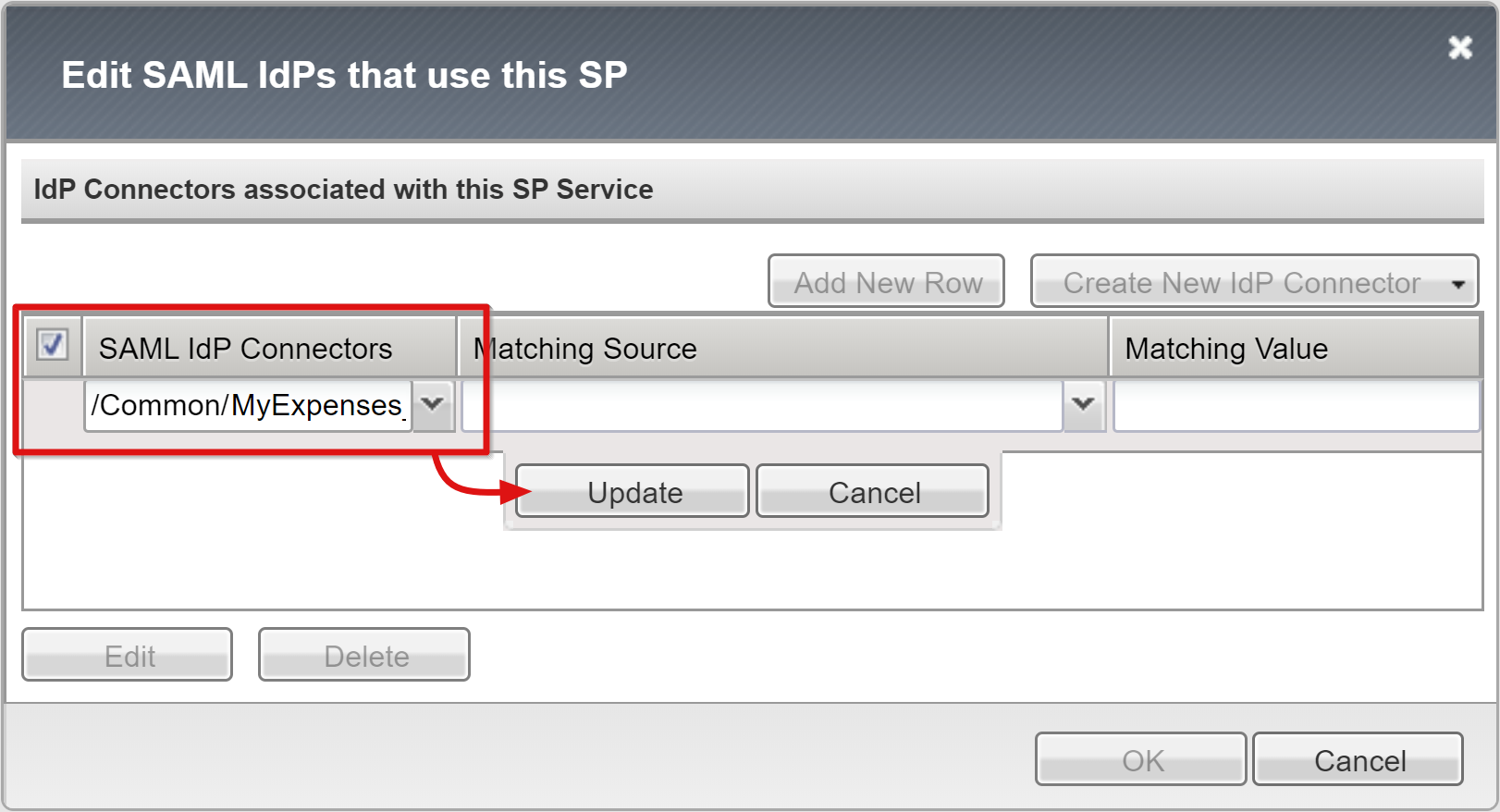

Válassza az Új sor hozzáadása lehetőséget az új SAML idP Csatlakozás ors érték kiválasztásához, majd válassza a Frissítés lehetőséget.

Kattintson az OK gombra.

Kerberos SSO konfigurálása

Hozzon létre egy APM SSO-objektumot a KCD SSO-hoz háttéralkalmazásokhoz. Használja a létrehozott APM-delegálási fiókot.

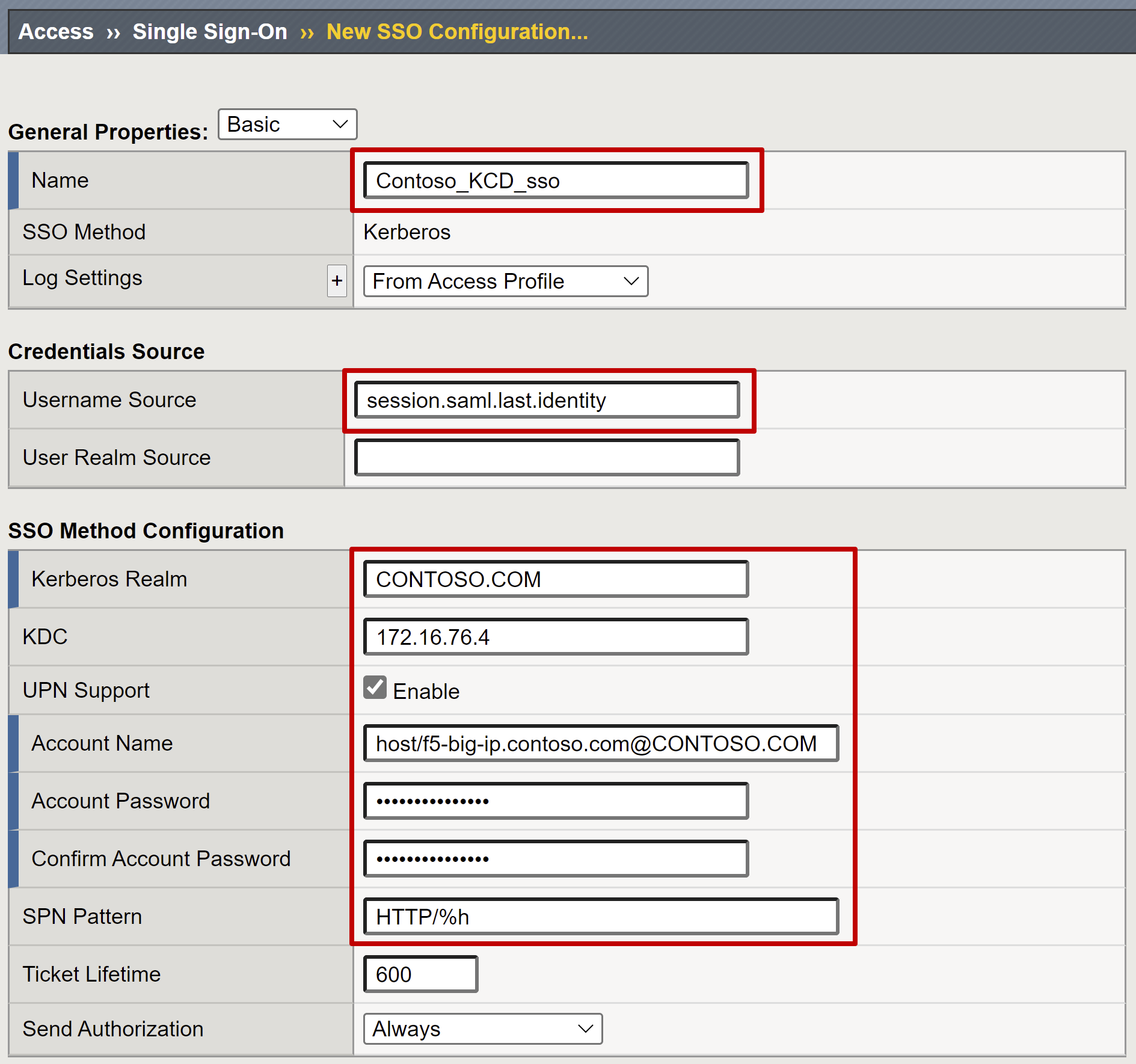

- Válassza az Access>egyszeri bejelentkezésű>Kerberos>Create lehetőséget, és adja meg a következő információkat:

Név: A létrehozás után más közzétett alkalmazások használhatják a Kerberos SSO APM objektumot. Használja például a Contoso_KCD_sso a Contoso tartomány több közzétett alkalmazásához. Egyetlen alkalmazáshoz használja a MyExpenses_KCD_sso.

Felhasználónév forrása: Adja meg a felhasználói azonosító forrását. Használjon forrásként egy APM-munkamenetváltozót. A session.saml.last.identity használata azért ajánlott, mert tartalmazza a Microsoft Entra-jogcím bejelentkezett felhasználói azonosítóját.

Felhasználói tartományforrás: Akkor szükséges, ha a felhasználói tartomány eltér a KCD Kerberos tartományától. Ha a felhasználók külön megbízható tartományban vannak, az APM-et az APM-munkamenet változójának és a bejelentkezett felhasználói tartománynak a megadásával tudathatja. Ilyen például a session.saml.last.attr.name.domain. Ezt a műveletet olyan helyzetekben hajtja végre, amikor a felhasználónév (UPN) egy alternatív utótagon alapul.

Kerberos-tartomány: Felhasználói tartomány utótagja nagybetűvel

KDC: Tartományvezérlő IP-címe. Vagy adjon meg egy teljes tartománynevet, ha a DNS konfigurálva van és hatékony.

UPN-támogatás: Jelölje be ezt a jelölőnégyzetet, ha a felhasználónév forrása UPN formátumban van, például a session.saml.last.identity változó.

Fióknév és fiókjelszó: Az APM szolgáltatásfiók hitelesítő adatai a KCD végrehajtásához

SPN-minta: HA HTTP/%h-t használ, az APM az ügyfélkérés gazdagépfejlécével hozza létre azt az egyszerű szolgáltatásnevt, amelyhez Kerberos-jogkivonatot kér.

Engedélyezés küldése: Tiltsa le ezt a beállítást az olyan alkalmazások esetében, amelyek a hitelesítést részesítik előnyben, ahelyett, hogy a Kerberos-jogkivonatot fogadják az első kérésben (például Tomcat).

Ha a felhasználói tartomány eltér a háttérkiszolgáló tartományától, a KDC nem definiálva marad. Ez a szabály többtartományos tartományokra vonatkozik. Ha a KDC-t nem definiálja, a BIG-IP megpróbálja felderíteni a Kerberos-tartományt a háttérkiszolgáló tartomány SRV rekordjainak DNS-keresésével. Azt várja, hogy a tartománynév megegyezik a tartománynévvel. Ha a tartománynév eltér, adja meg a /etc/krb5.conf fájlban.

A Kerberos egyszeri bejelentkezés feldolgozása gyorsabb, ha egy IP-cím egy KDC-t határoz meg. A Kerberos egyszeri bejelentkezés feldolgozása lassabb, ha egy gazdagép neve KDC-t ad meg. A több DNS-lekérdezés miatt a feldolgozás lassabb, ha a KDC nincs meghatározva. Győződjön meg arról, hogy a DNS optimálisan működik, mielőtt üzembe helyezne egy megvalósíthatósági igazolást.

Feljegyzés

Ha a háttérkiszolgálók több tartományba tartoznak, hozzon létre egy külön SSO-konfigurációs objektumot minden egyes tartományhoz.

Az SSO-kérés részeként fejléceket szúrhat be a háttéralkalmazásba. Módosítsa az Általános tulajdonságok beállítást Alapszintűről Speciálisra.

Az APM KCD SSO-hoz való konfigurálásáról további információt az F5 K17976428: A Kerberos által korlátozott delegálás áttekintése című cikkben talál.

Hozzáférési profil konfigurálása

A hozzáférési profil olyan APM-elemeket köt össze, amelyek a BIG-IP virtuális kiszolgálókhoz való hozzáférést kezelik. Ezek közé tartoznak a hozzáférési szabályzatok, az egyszeri bejelentkezés konfigurálása és a felhasználói felület beállításai.

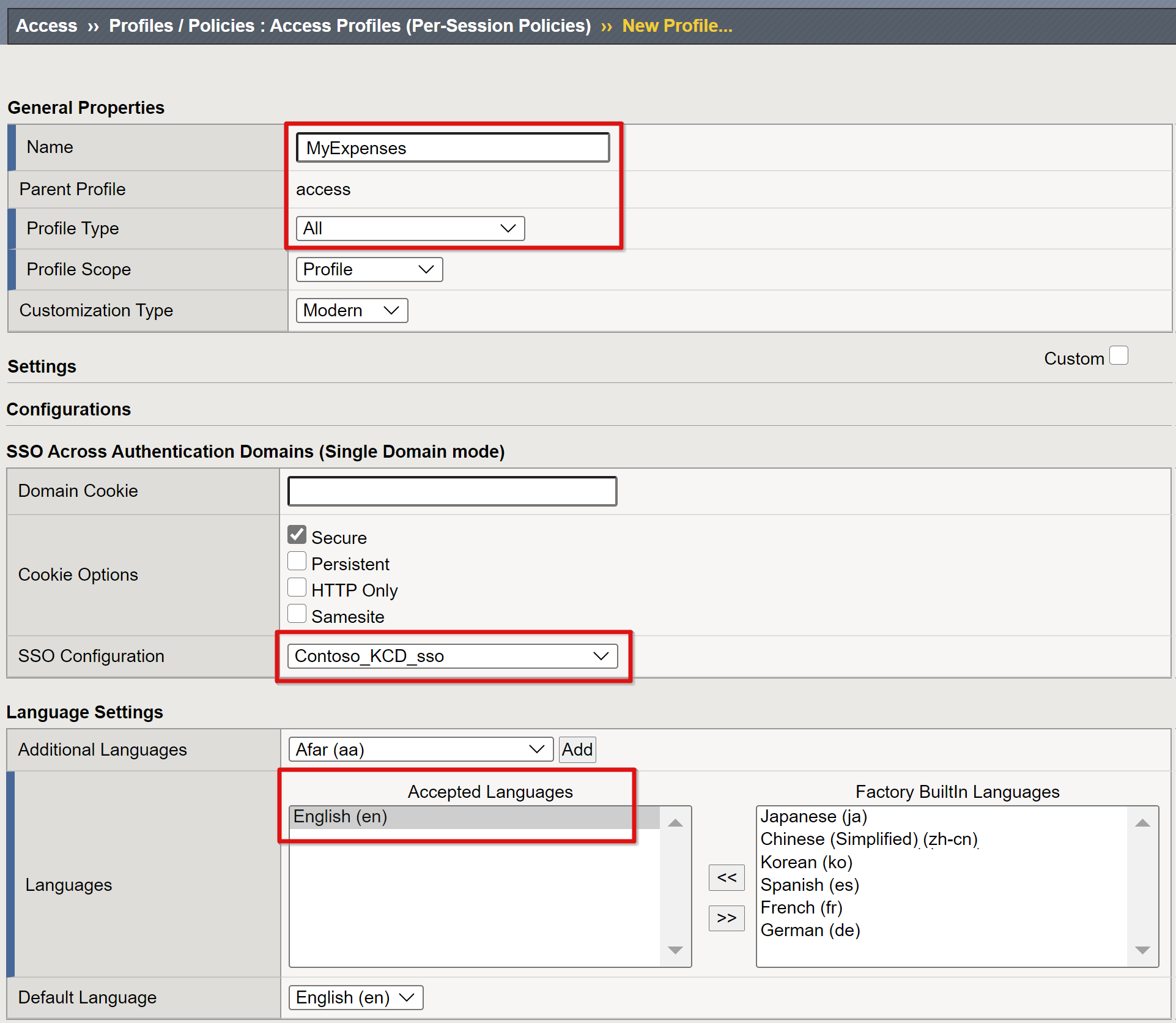

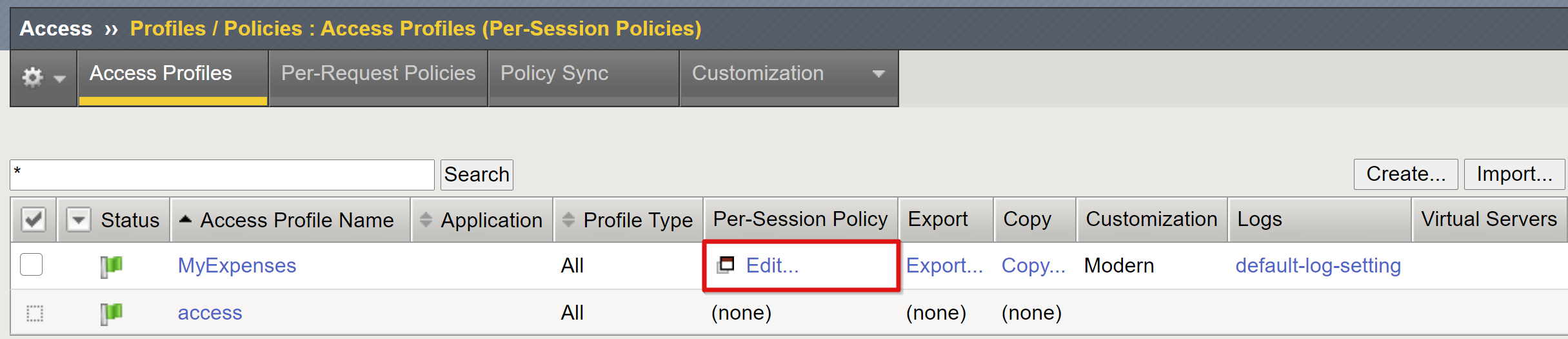

Válassza ki az Access-profilok>/ szabályzatok>hozzáférési profiljait (munkamenet-alapú szabályzatok)>Hozza létre és adja meg a következő tulajdonságokat:

Név: Írja be például a MyExpenses nevet

Profil típusa: Az összes kijelölése

Egyszeri bejelentkezés konfigurálása: Válassza ki a létrehozott KCD SSO konfigurációs objektumot

Elfogadott nyelvek: Legalább egy nyelv hozzáadása

A létrehozott munkamenet-profilhoz válassza a Szerkesztés lehetőséget.

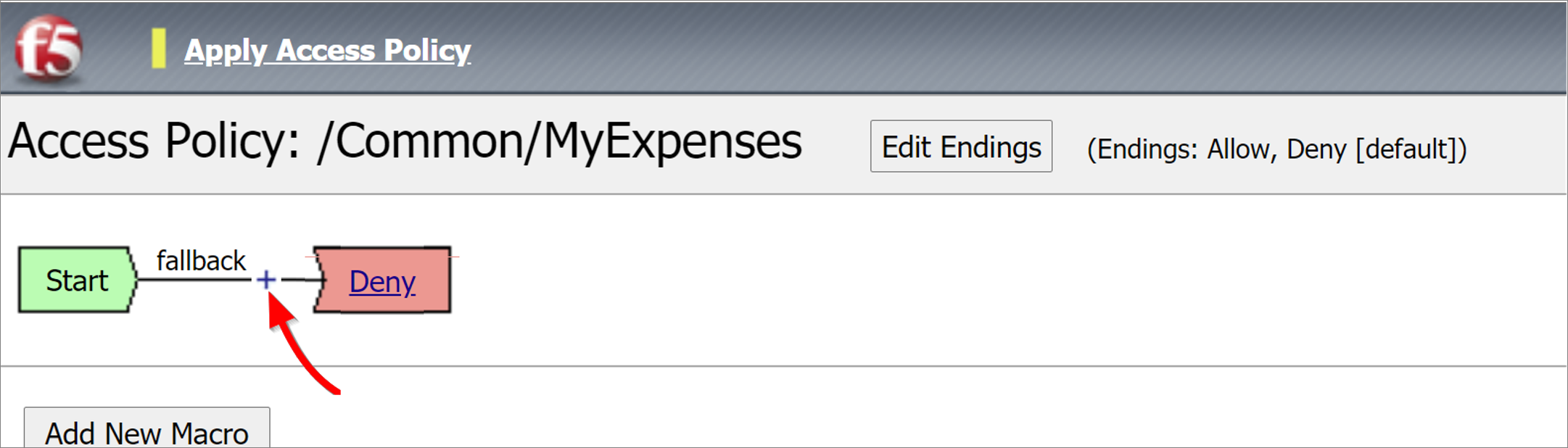

Megnyílik a vizualizációszabályzat-szerkesztő. Válassza ki a tartalék melletti pluszjelet .

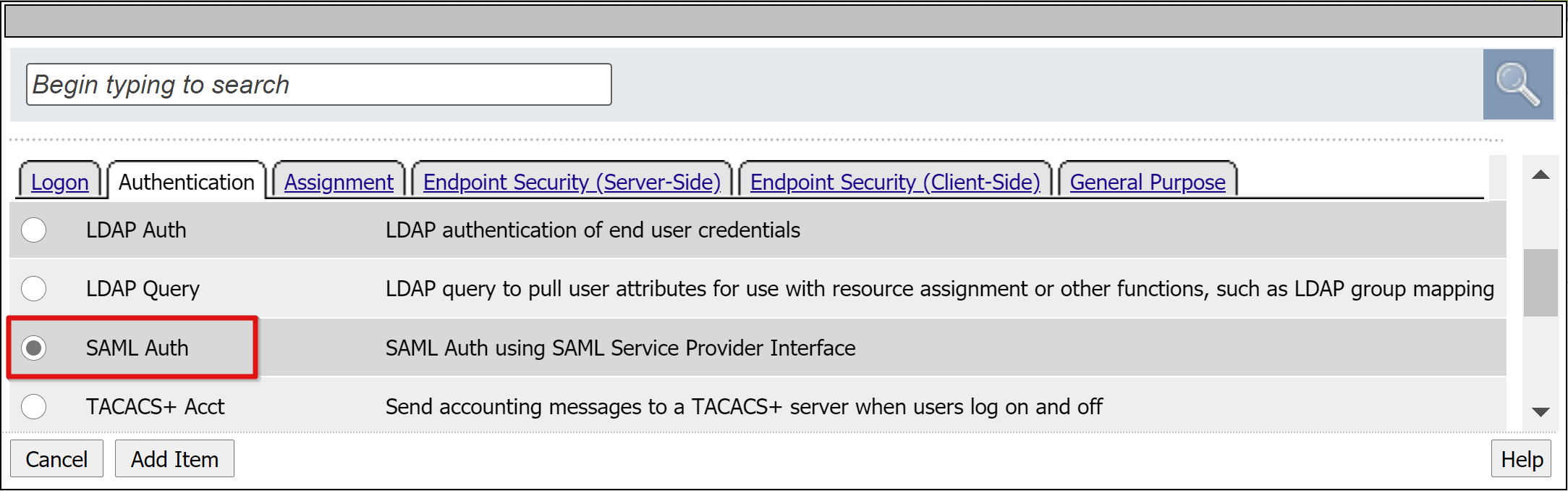

A párbeszédpanelen válassza a Hitelesítési>SAML-hitelesítési>elem hozzáadása elemet.

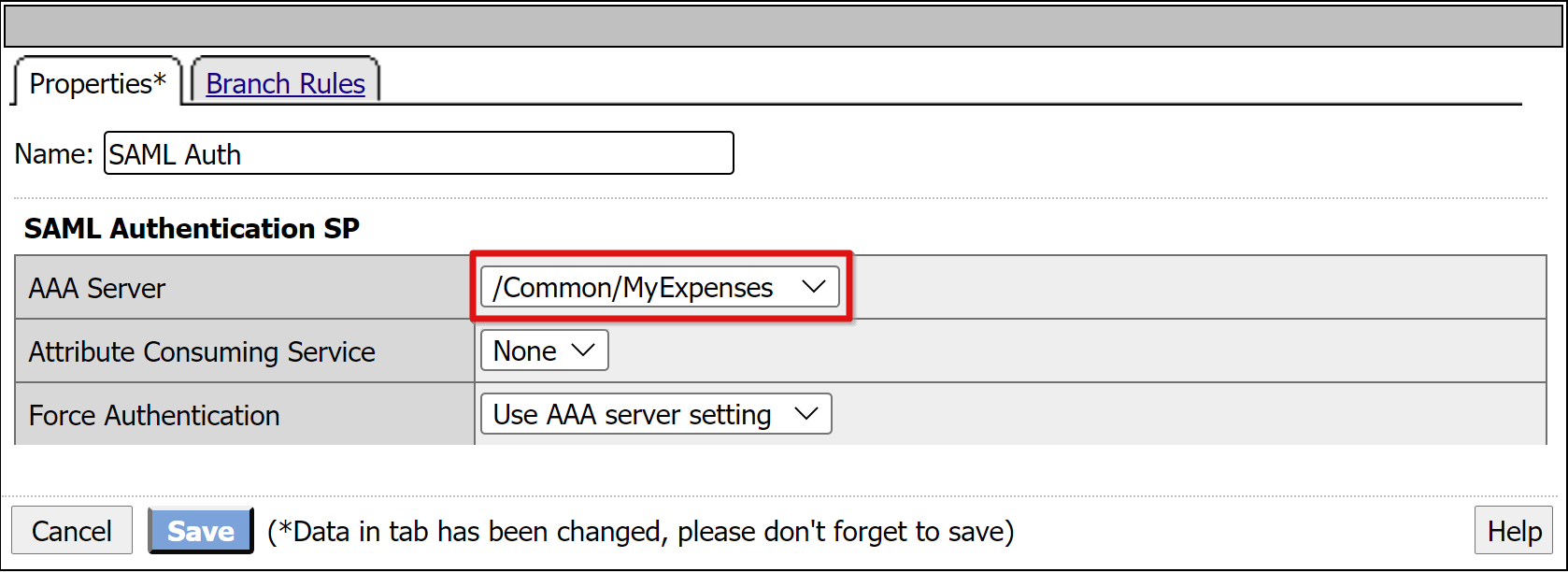

Az SAML hitelesítési SP konfigurációjában állítsa be az AAA-kiszolgáló beállítást a létrehozott SAML SP-objektum használatára.

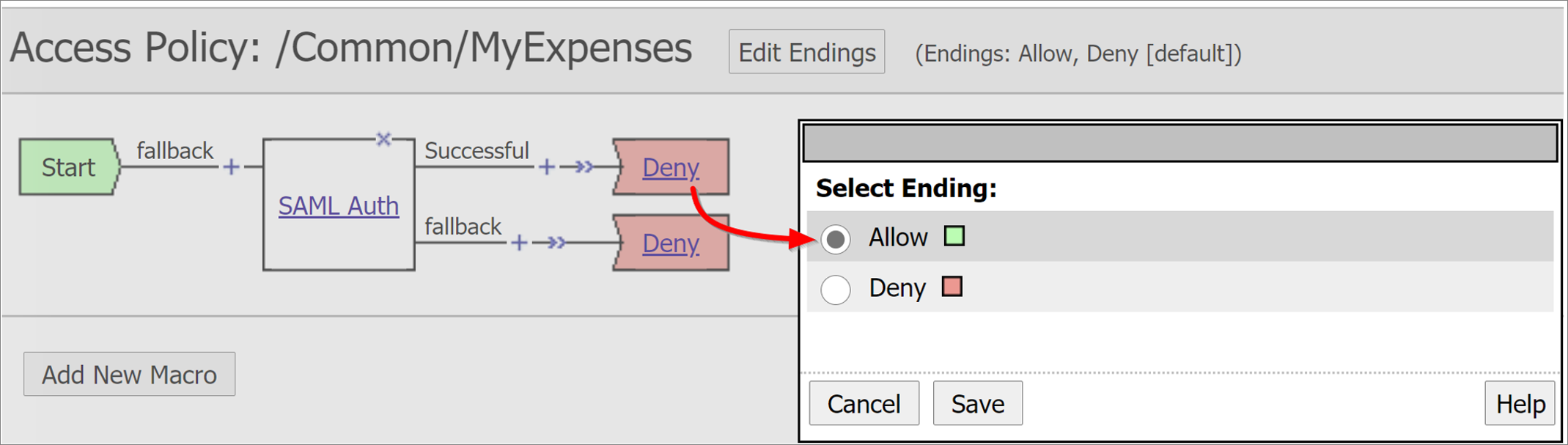

Ha engedélyezni szeretné a Sikeres ág beállítást, jelölje ki a felső Megtagadás mezőben található hivatkozást.

Válassza a Mentés lehetőséget.

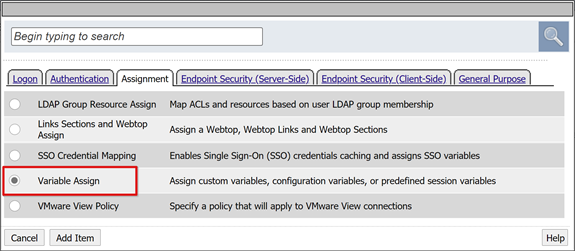

Attribútumleképezések konfigurálása

Bár nem kötelező, hozzáadhat egy LogonID_Mapping konfigurációt, amely lehetővé teszi, hogy a BIG-IP aktív munkamenetek listája munkamenetszám helyett a bejelentkezett felhasználó UPN-jét jelenítse meg. Ez az információ hasznos a naplók elemzéséhez vagy hibaelhárításhoz.

A SAML Auth Successful ághoz válassza a pluszjelet.

A párbeszédpanelen válassza a Hozzárendelési>változó elem hozzárendelése>elemet.

Adjon meg egy nevet.

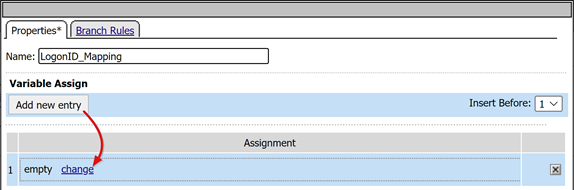

A Változó hozzárendelése panelen válassza az Új bejegyzésmódosítás> hozzáadása lehetőséget. Az alábbi példa a Név mezőben LogonID_Mapping mutatja be.

Mindkét változó beállítása:

- Egyéni változó: Adja meg a session.logon.last.username értéket

- Munkamenet-változó: Adja meg a session.saml.last.identity értéket

Válassza a Kész>mentés lehetőséget.

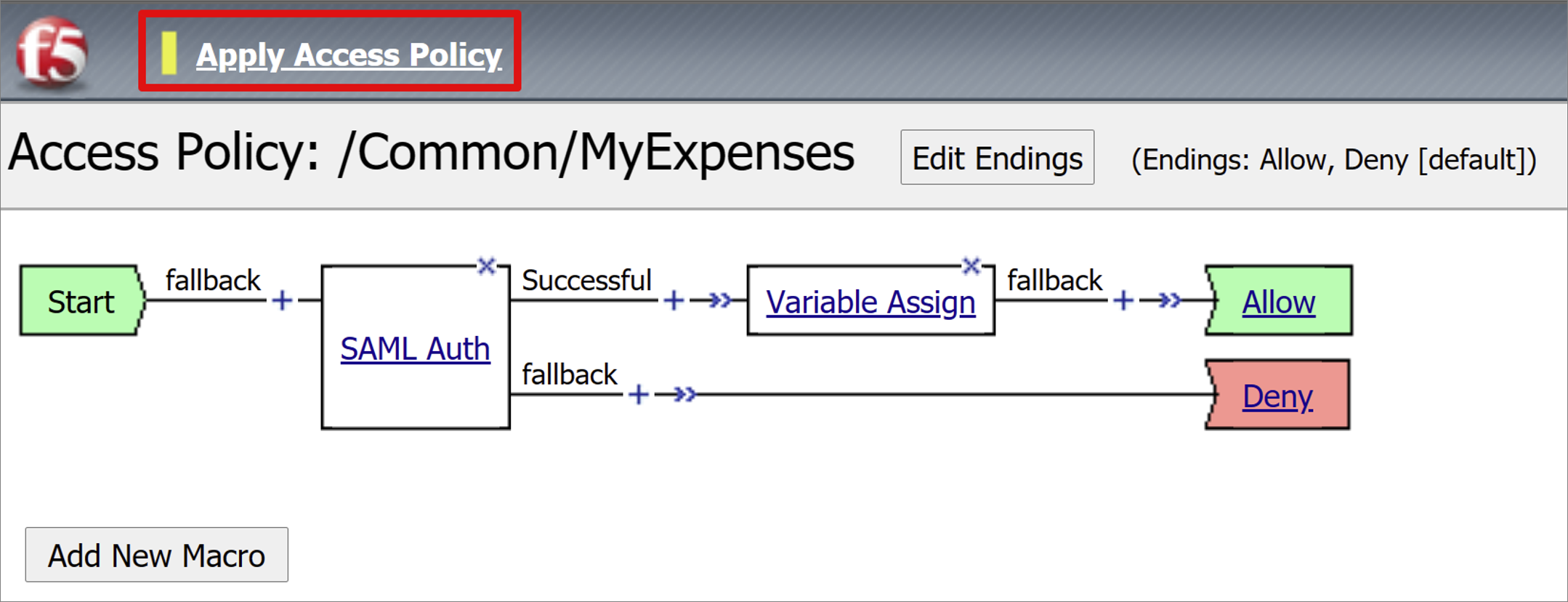

Válassza a Sikeres hozzáférési szabályzat ág Megtagadási terminálját. Módosítsa az Engedélyezés gombra.

Válassza a Mentés lehetőséget.

Válassza a Hozzáférési szabályzat alkalmazása lehetőséget, és zárja be a szerkesztőt.

A háttérkészlet konfigurálása

Ahhoz, hogy a BIG-IP pontosan továbbíthassa az ügyfélforgalmat, hozzon létre egy BIG-IP csomópontobjektumot, amely az alkalmazást futtató háttérkiszolgálót jelöli. Ezután helyezze a csomópontot egy BIG-IP-kiszolgálókészletbe.

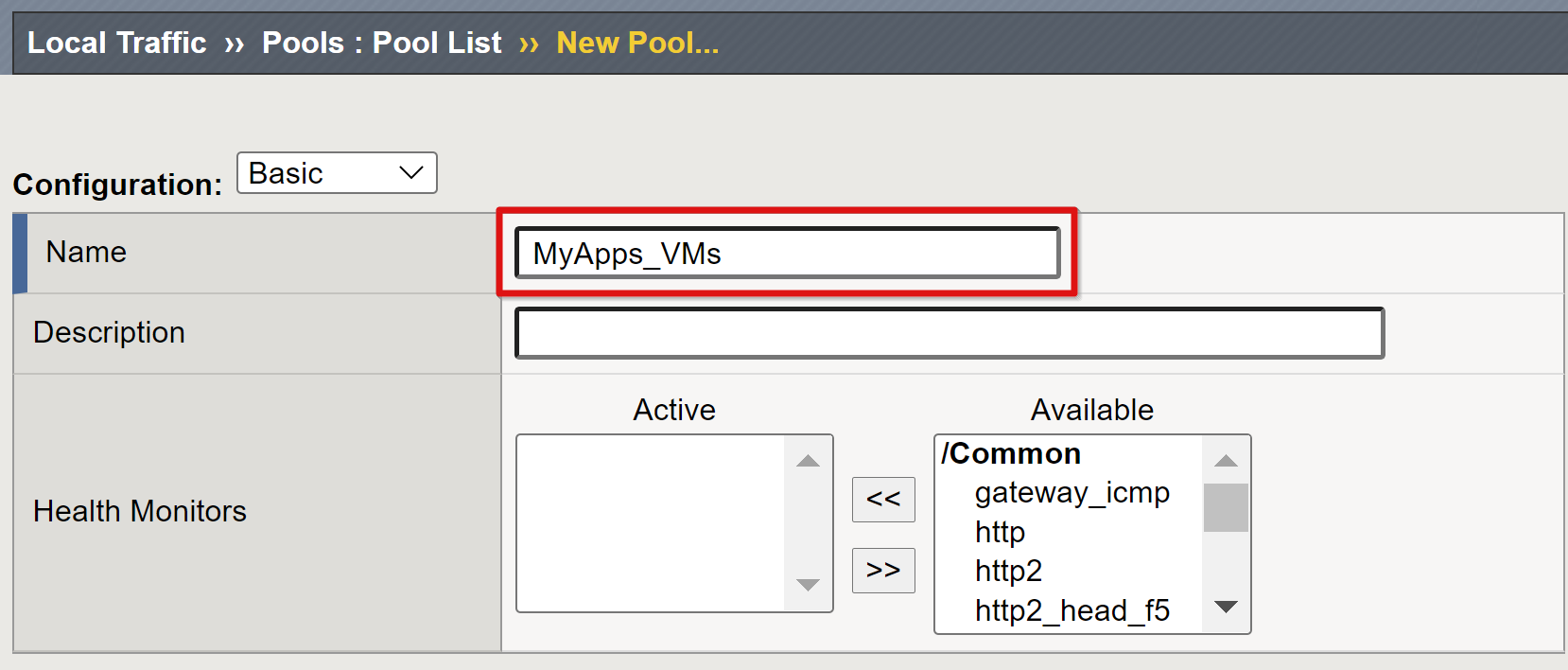

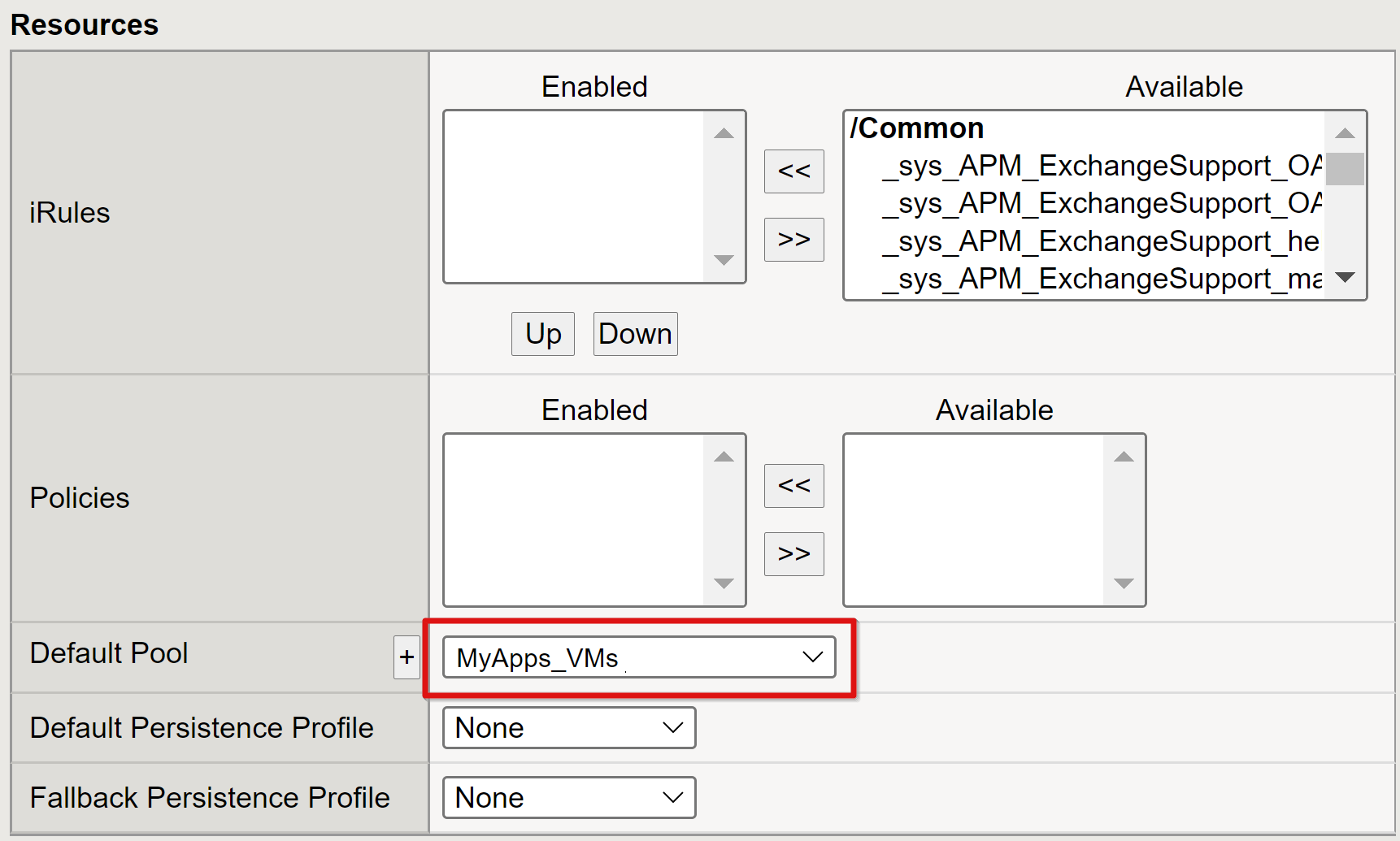

Válassza a Helyi forgalomkészletek>>készletlista>létrehozása lehetőséget, és adjon nevet egy kiszolgálókészlet-objektumnak. Írja be például a MyApps_VMs.

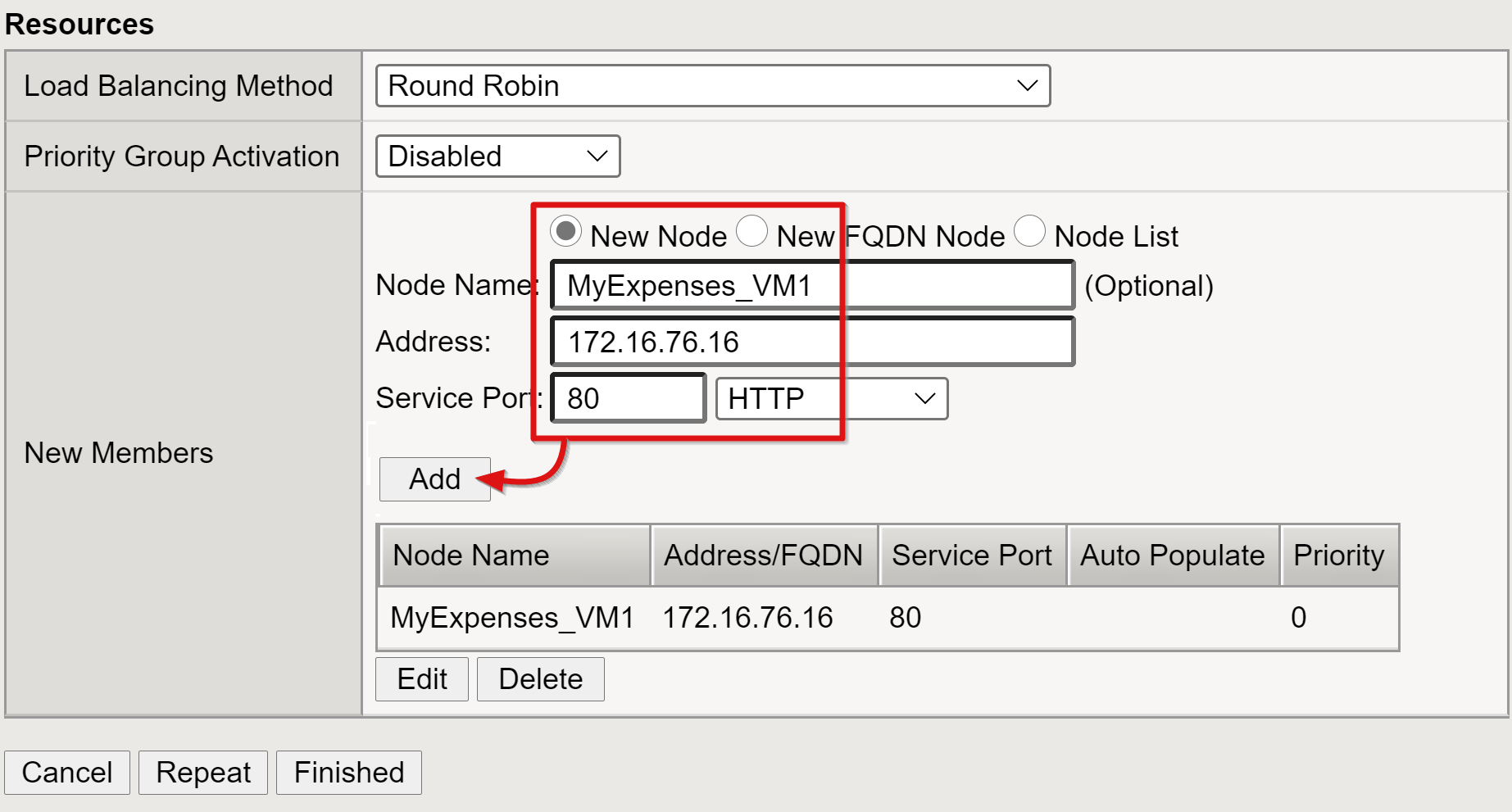

Adjon hozzá egy készlettag-objektumot az alábbi erőforrásadatokkal:

- Csomópont neve: A háttér-webalkalmazást üzemeltető kiszolgáló megjelenítendő neve

- Cím: Az alkalmazást üzemeltető kiszolgáló IP-címe

- Szolgáltatásport: HTTP/S-port, amelyen az alkalmazás figyel

Feljegyzés

Ez a cikk nem foglalkozik a konfigurációs állapotfigyelők által igényelt további figyelőkkel. Lásd: K13397: A BIG-IP DNS-rendszer HTTP-állapotfigyelő kéréseinek formázásának áttekintése.

A virtuális kiszolgáló konfigurálása

A virtuális kiszolgáló egy BIG-IP-adatsík objektum, amelyet egy virtuális IP-cím jelöl, amely figyeli az alkalmazáshoz érkező ügyfélkéréseket. A fogadott forgalom feldolgozása és kiértékelése a virtuális kiszolgálóhoz társított APM hozzáférési profil alapján történik, mielőtt a szabályzatnak megfelelően irányítanák őket.

Virtuális kiszolgáló konfigurálása:

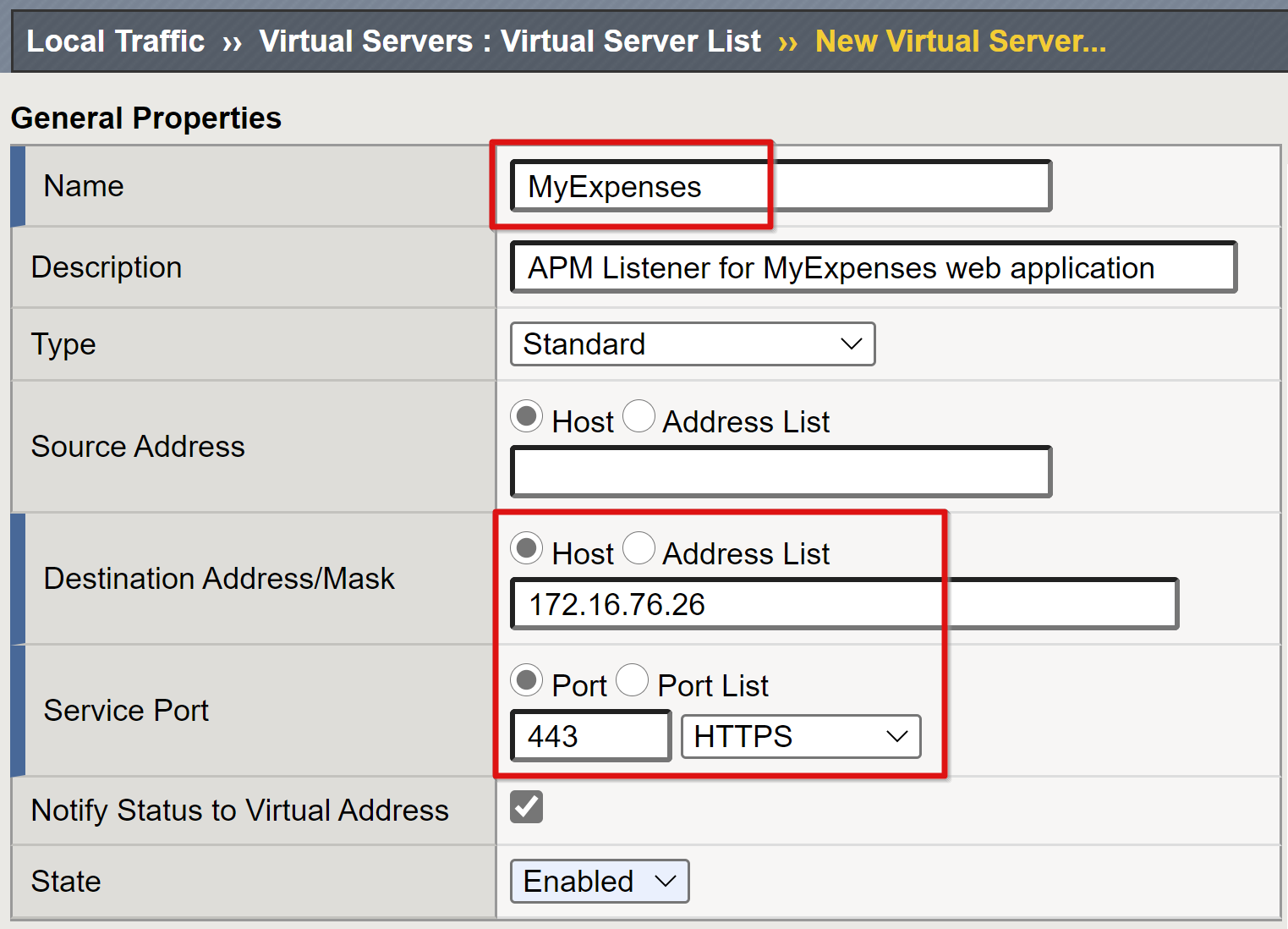

Válassza a Helyi forgalom virtuális>kiszolgálók virtuális kiszolgálói>lista>létrehozása lehetőséget.

Adjon meg egy nevet és egy olyan IPv4/IPv6-címet, amely nincs lefoglalva big-IP-objektumhoz vagy eszközhöz a csatlakoztatott hálózaton. Az IP-cím a közzétett háttéralkalmazás ügyfélforgalmának fogadására van dedikáltan.

Állítsa a szolgáltatásportot a 443-ra.

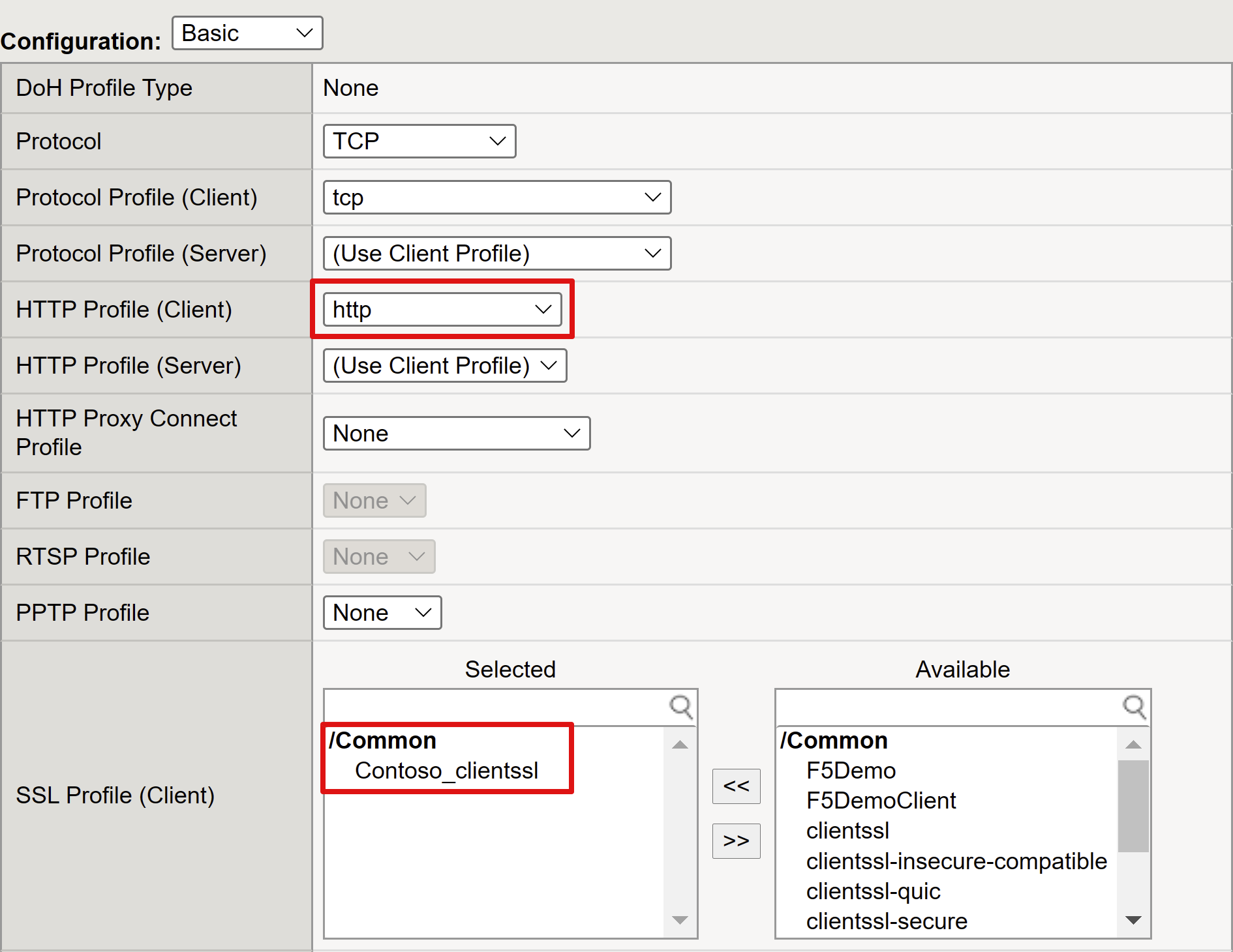

HTTP-profil (ügyfél) beállítása http-ra.

Engedélyezze a virtuális kiszolgálót a Transport Layer Security (TLS) számára a szolgáltatások HTTPS-en keresztüli közzétételének engedélyezéséhez.

SSL-profil (ügyfél) esetén válassza ki az előfeltételekhez létrehozott profilt. Vagy használja az alapértelmezett beállítást teszteléskor.

Módosítsa a forráscímfordítást automatikus leképezésre.

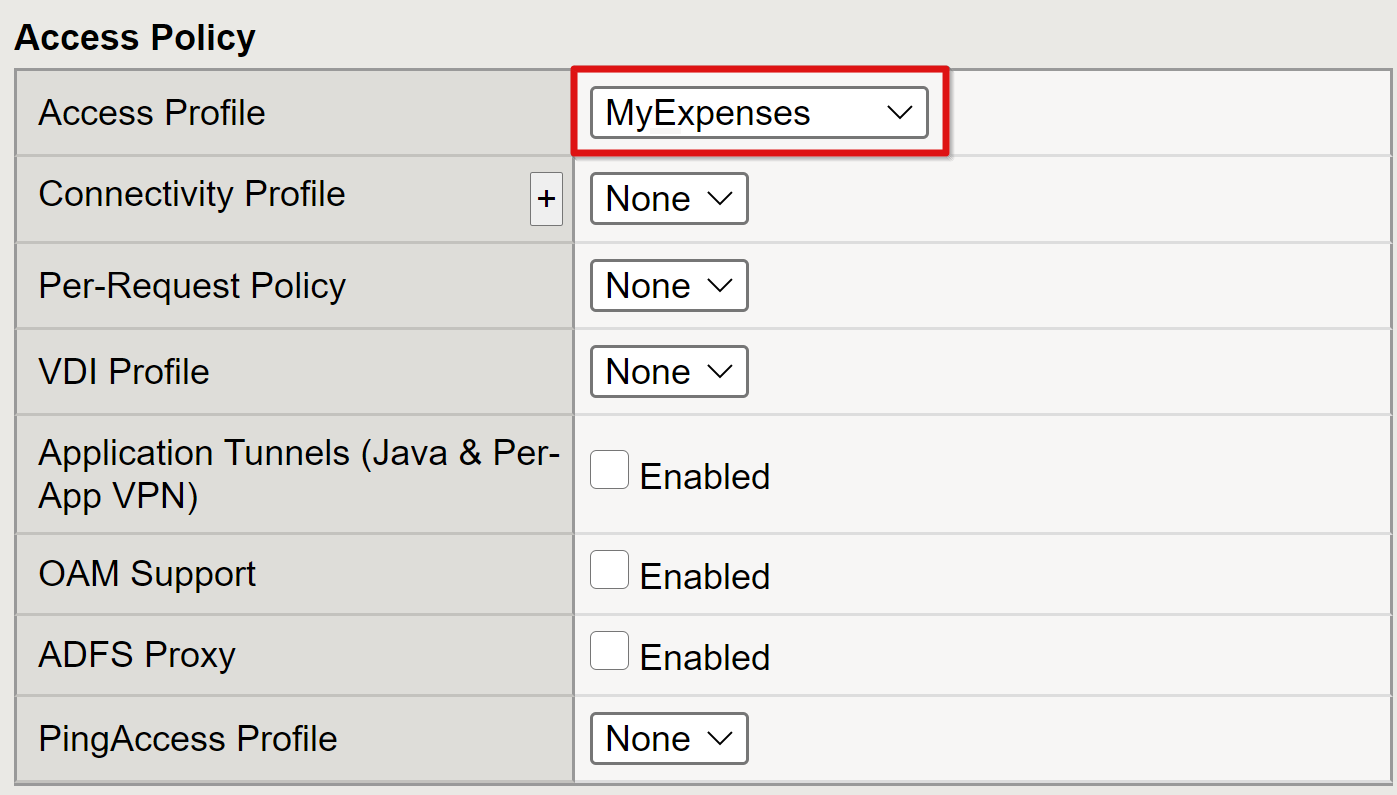

Az Hozzáférési szabályzat területen állítsa be az Access-profilt a létrehozott profil alapján. Ez a kijelölés a Microsoft Entra SAML előhitelesítési profilt és a KCD SSO-házirendet köti a virtuális kiszolgálóhoz.

Állítsa be az alapértelmezett készletet az előző szakaszban létrehozott háttérkészlet-objektumok használatára.

Válassza a Kész elemet.

Munkamenet-kezelési beállítások konfigurálása

A BIG-IP munkamenet-kezelési beállítások határozzák meg a felhasználói munkamenetek leállításának vagy folytatásának feltételeit, a felhasználókra és AZ IP-címekre vonatkozó korlátozásokat, valamint a hibaoldalakat. Itt hozhat létre házirendet.

Nyissa meg az Access Policy>Access-profilok>hozzáférési profilját, és válasszon ki egy alkalmazást a listából.

Ha egy egyszeri kijelentkezés URI-értékét definiálta a Microsoft Entra-azonosítóban, az biztosítja, hogy az IdP által kezdeményezett kijelentkezés a MyApps portálról befejezi az ügyfél és a BIG-IP APM közötti munkamenetet. Az importált alkalmazás-összevonási metaadatok XML-fájlja biztosítja az APM számára a Microsoft Entra SAML bejelentkezési végpontot az SP által kezdeményezett kijelentkezéshez. A hatékony eredmények érdekében az APM-nek tudnia kell, hogy mikor jelentkezik ki egy felhasználó.

Fontolja meg azt a forgatókönyvet, amikor egy BIG-IP-alapú webportál nincs használatban. A felhasználó nem utasíthatja az APM-et a kijelentkezésre. Még ha a felhasználó kijelentkezik is az alkalmazásból, a BIG-IP-cím nem kötelező, így az alkalmazás munkamenete SSO-n keresztül visszaállítható. Az SP által kezdeményezett kijelentkezésnek figyelembe kell vennie a munkamenetek biztonságos leállítását.

Feljegyzés

SLO-függvényt adhat hozzá az alkalmazás Kijelentkezés gombjához. Ez a függvény átirányítja az ügyfelet a Microsoft Entra SAML bejelentkezési végpontra. Keresse meg az SAML bejelentkezési végpontot az Alkalmazásregisztrációk végpontjainál.>

Ha nem tudja módosítani az alkalmazást, fontolja meg, hogy a BIG-IP figyeli az alkalmazás bejelentkezési hívását. Amikor észleli a kérést, aktiválja az SLO-t.

További információkért lásd az F5 cikkeket:

- K42052145: Az automatikus munkamenet-megszakítás (kijelentkezés) konfigurálása egy URI-ra hivatkozó fájlnév alapján

- K12056: A Kijelentkezés URI belefoglalása lehetőség áttekintése.

Összegzés

Az alkalmazás sha-on, URL-címen vagy Microsoft-alkalmazásportálokon keresztül érhető el. Az alkalmazás célerőforrásként látható a Microsoft Entra Feltételes hozzáférésben.

A nagyobb biztonság érdekében az ezt a mintát használó szervezetek blokkolhatják az alkalmazáshoz való közvetlen hozzáférést, ami szigorú utat kényszerít ki a BIG-IP-címen keresztül.

Következő lépések

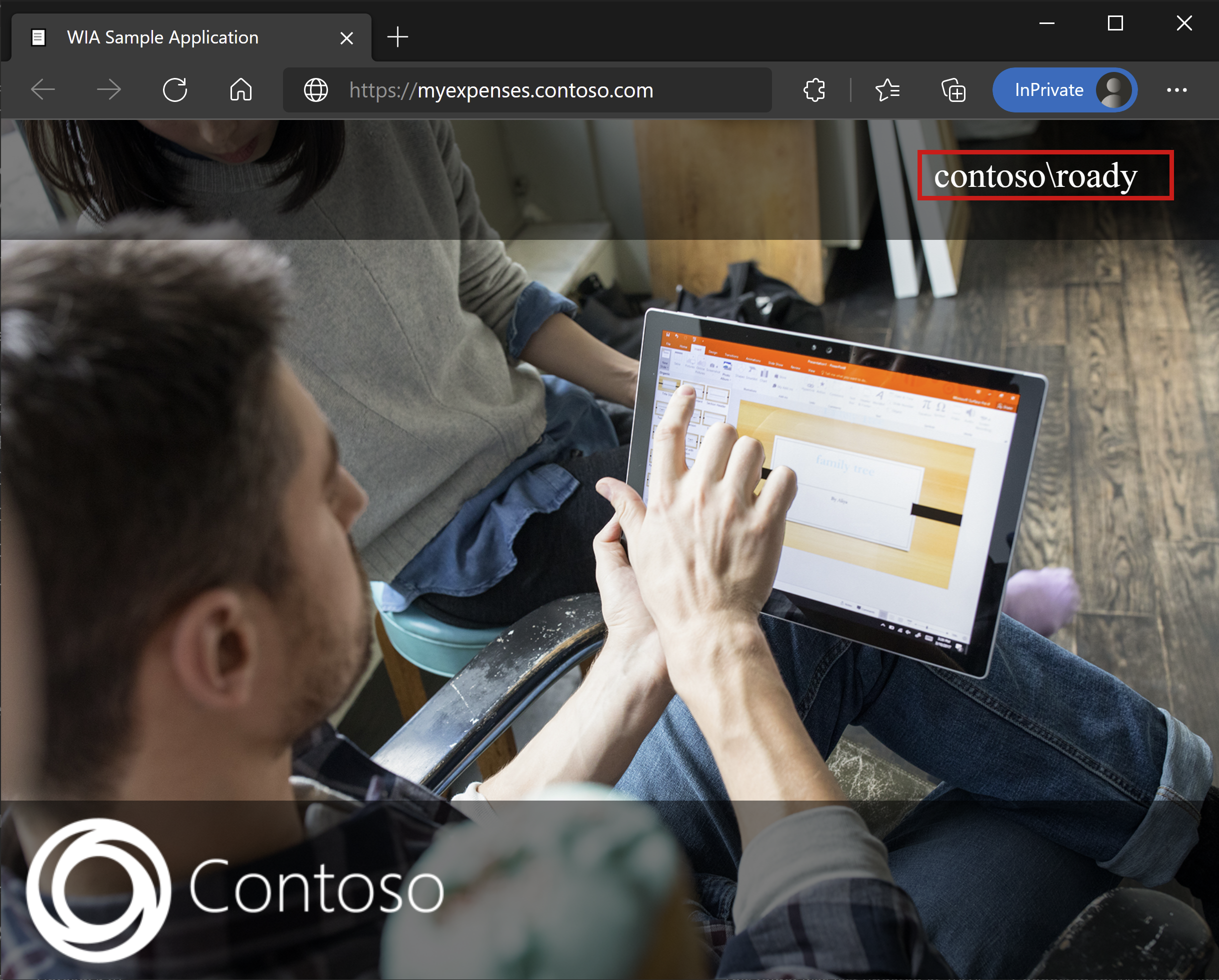

Felhasználóként nyisson meg egy böngészőt, és csatlakozzon az alkalmazás külső URL-címéhez. Az alkalmazás ikonját a Microsoft MyApps portálon választhatja ki. Miután hitelesítést végzett a Microsoft Entra-bérlőn, a rendszer átirányítja az alkalmazás BIG-IP-végpontjára, és egyszeri bejelentkezéssel jelentkezik be.

Microsoft Entra B2B vendéghozzáférés

Az SHA támogatja a Microsoft Entra B2B vendéghozzáférést. A vendégidentitások szinkronizálódnak a Microsoft Entra-bérlőről a cél Kerberos-tartományba. A BIG-IP-hez tartozó vendégobjektumok helyi ábrázolásával kCD SSO-t hajthat végre a háttéralkalmazásban.

Hibaelhárítás

A hibaelhárítás során vegye figyelembe a következő szempontokat:

- Kerberos időérzékeny. Ehhez a kiszolgálóknak és ügyfeleknek a megfelelő időpontra kell állítaniuk, és ha lehetséges, szinkronizálva kell egy megbízható időforrással.

- Győződjön meg arról, hogy a tartományvezérlő és a webalkalmazás gazdagépnevei feloldhatók a DNS-ben

- Győződjön meg arról, hogy a környezetben nincsenek ismétlődő egyszerű szolgáltatásnevek. Futtassa a következő lekérdezést a parancssorban:

setspn -q HTTP/my_target_SPN.

Feljegyzés

Ha ellenőrizni szeretné, hogy egy IIS-alkalmazás konfigurálva van-e a KCD-hez, tekintse meg a Kerberos által korlátozott delegálási konfigurációk hibaelhárítását alkalmazásproxy. Lásd még az AskF5 cikkét, a Kerberos single sign-on metódust.

A napló részletességének növelése

A BIG-IP-naplók megbízható információforrást jelentenek. A napló részletességi szintjének növelése:

- Nyissa meg az Access Szabályzat>áttekintése>eseménynaplókat> Gépház.

- Válassza ki a közzétett alkalmazás sorát.

- Válassza az Access-rendszernaplók szerkesztése>lehetőséget.

- Válassza a Hibakeresés lehetőséget az egyszeri bejelentkezés listájából.

- Kattintson az OK gombra.

A naplók megtekintése előtt reprodukálja a problémát. Ezt követően, ha elkészült, állítsa vissza ezt a funkciót. Ellenkező esetben a részletesség jelentős.

BIG-IP-hiba

Ha a Microsoft Entra előzetes hitelesítése után BIG-IP-hiba jelenik meg, a probléma az egyszeri bejelentkezéshez kapcsolódhat a Microsoft Entra-azonosítótól a BIG-IP-címig.

- Nyissa meg az Access>áttekintési>hozzáférési jelentéseit.

- Annak megtekintéséhez, hogy a naplóknak vannak-e nyomai, futtassa a jelentést az elmúlt órában.

- A munkamenet munkamenet változóinak megtekintése hivatkozásával megtudhatja, hogy az APM megkapja-e a várt jogcímeket a Microsoft Entra-azonosítótól.

Háttérkérelem

Ha nem jelenik meg BIG-IP-hiba, a probléma valószínűleg a háttérkérelemhez kapcsolódik, vagy a BIG-IP-ről az alkalmazásra irányuló egyszeri bejelentkezéssel kapcsolatos.

- Nyissa meg az Access Szabályzat>áttekintése>aktív munkameneteket.

- Válassza ki az aktív munkamenet hivatkozását.

- A Változók megtekintése hivatkozással meghatározhatja a KCD kiváltó okait, különösen akkor, ha a BIG-IP APM nem tudja lekérni a megfelelő felhasználó- és tartományazonosítókat.

A KCD-vel kapcsolatos problémák diagnosztizálásához a Kerberos korlátozott delegálásának konfigurálásával kapcsolatos F5 BIG-IP üzembe helyezési útmutató archiválása című témakörben talál segítséget.