Oktatóanyag: Hozzáférés az Azure Key Vaulthoz egy Windows VM-beli, rendszer által hozzárendelt felügyelt identitással

Az Azure-erőforrások felügyelt identitásai a Microsoft Entra ID egyik funkciója. Az Azure-erőforrások felügyelt identitását támogató összes Azure-szolgáltatásra a saját ütemterve vonatkozik. Mielőtt nekikezdene, tekintse át az erőforrásához tartozó felügyelt identitások elérhetőségi állapotát, valamint az ismert problémákat.

Ez az oktatóanyag bemutatja, hogyan férhet hozzá egy Windows rendszerű virtuális gép (VM) egy rendszer által hozzárendelt felügyelt identitással az Azure Key Vault eléréséhez. A Key Vault lehetővé teszi, hogy az ügyfélalkalmazás titkos kóddal férhessen hozzá a Microsoft Entra ID által nem védett erőforrásokhoz. A felügyelt identitásokat az Azure automatikusan felügyeli. Lehetővé teszik a Microsoft Entra-hitelesítést támogató szolgáltatások hitelesítését anélkül, hogy hitelesítési adatokat tartalmaznának a kódban.

Az alábbiak végrehajtásának módját ismerheti meg:

- Hozzáférés engedélyezése a VM számára a Key Vaultban tárolt titkos kódokhoz

- Hozzáférési jogkivonat lekérése a VM identitásával, majd a titkos kód lekérése a Key Vaultból

Előfeltételek

- A felügyelt identitások ismerete. Ha még nem ismeri az Azure-erőforrások felügyelt identitására vonatkozó funkciót, tekintse meg ezt az áttekintést.

- Egy Azure-fiók, regisztráljon egy ingyenes fiókra.

- "Tulajdonos" engedélyek a megfelelő hatókörben (az előfizetésben vagy az erőforráscsoportban) a szükséges erőforrás-létrehozási és szerepkör-kezelési lépések végrehajtásához. Ha segítségre van szüksége a szerepkör-hozzárendeléssel kapcsolatban, olvassa el az Azure-szerepkörök hozzárendelése az Azure-előfizetés erőforrásaihoz való hozzáférés kezeléséhez című témakört.

- Olyan Windows rendszerű virtuális gépre is szüksége van, amely engedélyezve van a rendszer által hozzárendelt felügyelt identitásokkal.

- Ha ehhez az oktatóanyaghoz létre kell hoznia egy virtuális gépet, kövesse a rendszer által hozzárendelt identitással rendelkező virtuális gép létrehozása című cikket

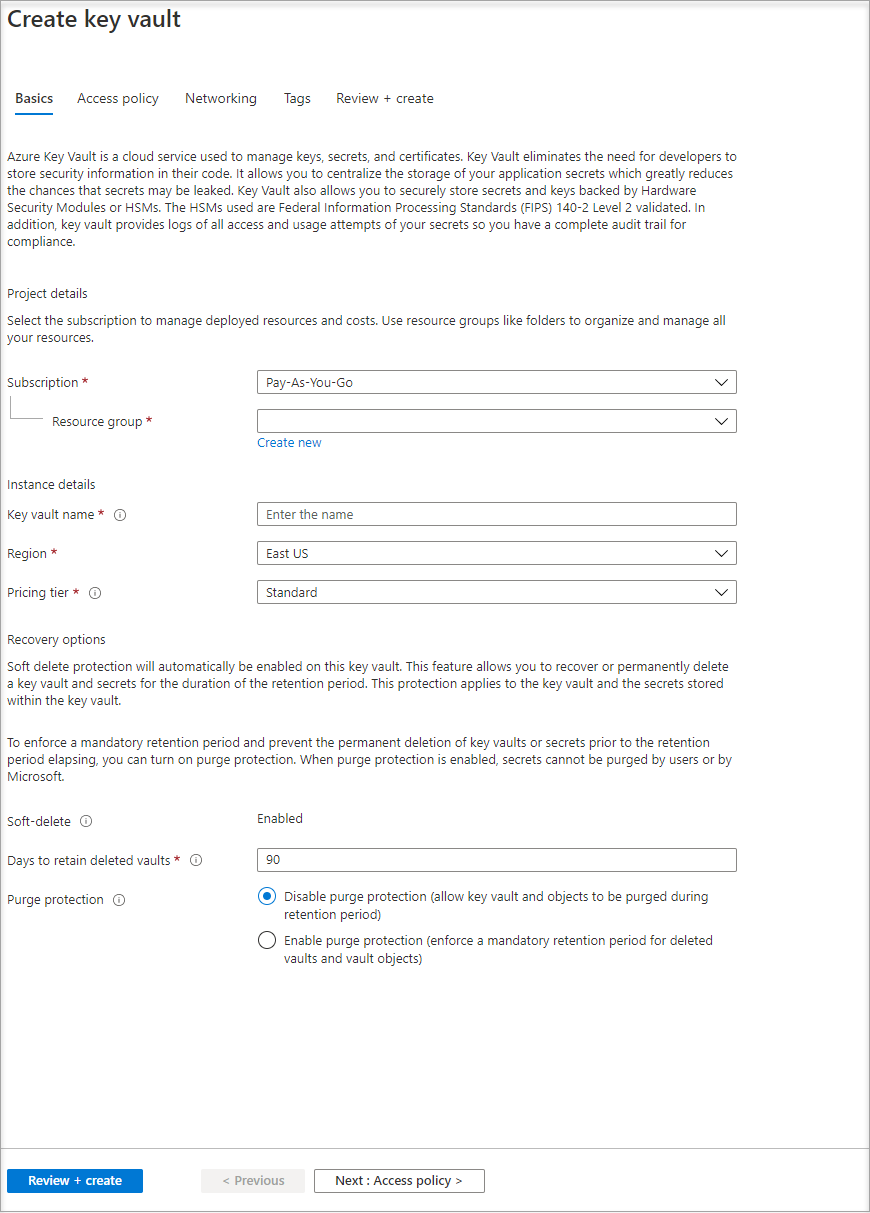

Key Vault létrehozása

Tipp.

A cikkben szereplő lépések a portáltól függően kissé eltérhetnek.

Ez a szakasz bemutatja, hogyan biztosíthat hozzáférést a virtuális gépnek egy Key Vaultban tárolt titkos kódhoz. Ha felügyelt identitásokat használ az Azure-erőforrásokhoz, a kód hozzáférési jogkivonatokat kaphat a Microsoft Entra-hitelesítést támogató erőforrások hitelesítéséhez. Azonban nem minden Azure-szolgáltatás támogatja a Microsoft Entra-hitelesítést. Az Azure-erőforrások felügyelt identitásainak ilyen szolgáltatásokkal való használatához tárolja el a szolgáltatás hitelesítő adatait az Azure Key Vaultban, és a virtuális gép felügyelt identitásával férjen hozzá a Key Vaulthoz, hogy le tudja kérni a hitelesítő adatokat.

Először létre kell hozni egy Key Vaultot, és gondoskodni kell róla, hogy a VM rendszer által hozzárendelt felügyelt identitása hozzá tudjon férni.

Jelentkezzen be az Azure Portalra.

A bal oldali navigációs sáv tetején válassza az Erőforrás létrehozása lehetőséget.

A Keresés a Piactéren mezőbe írja be a Key Vaultot, és nyomja le az Enter billentyűt.

Válassza a Key Vaultot az eredmények közül.

Válassza a Létrehozás lehetőséget.

Adja meg az új kulcstartó nevét.

Töltse ki az összes szükséges információt. Győződjön meg arról, hogy az oktatóanyaghoz használt előfizetést és erőforráscsoportot választja.

Válassza a Véleményezés+ létrehozás lehetőséget

Válassza a Létrehozás elemet

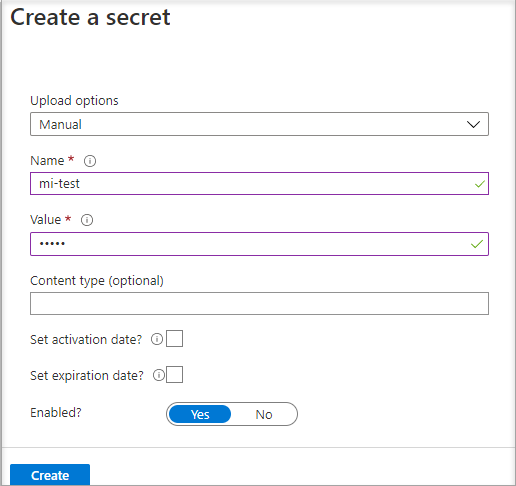

Titkos kulcs létrehozása

Ezután adjon hozzá egy titkos kulcsot a Key Vaulthoz, hogy később lekérhesse a virtuális gépen futó kóddal. Ebben az oktatóanyagban a PowerShellt használjuk, de ugyanezek a fogalmak vonatkoznak a virtuális gépen futó összes kódra.

Lépjen az újonnan létrehozott Key Vaultra.

Válassza a Titkos kulcsok lehetőséget, majd a Hozzáadás lehetőséget.

Válassza a Létrehozás/Importálás lehetőséget

A Titkos kód létrehozása képernyőn a Feltöltési beállítások között hagyja bejelölve a Manuális lehetőséget.

Adja meg a titkos kód nevét és értékét. Az érték bármi lehet.

Hagyja az aktiválási és a lejárati dátumot üresen, az Engedélyezve beállítást pedig az Igen értéken.

Válassza a Létrehozás lehetőséget a titkos kód létrehozásához.

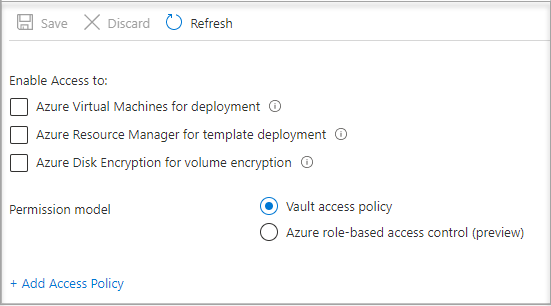

Hozzáférés biztosítása

A virtuális gép által használt felügyelt identitásnak hozzáférést kell biztosítani a Key Vaultban tárolt titkos kód olvasásához.

Navigáljon az újonnan létrehozott Key Vaulthoz

Válassza az Access Policy lehetőséget a bal oldali menüből.

Válassza a Hozzáférési szabályzat hozzáadása lehetőséget

A Hozzáférési szabályzat hozzáadása szakaszban a Konfigurálás sablonból (nem kötelező) területen válassza a Lekéréses menü Titkos kulcskezelés parancsát.

Válassza a Rendszerbiztonsági tag kijelölése lehetőséget, és a keresőmezőben adja meg a korábban létrehozott virtuális gép nevét. Válassza ki a virtuális gépet az eredménylistában, és válassza a Kiválasztás lehetőséget.

Válassza a Hozzáadás lehetőséget

Válassza a Mentés lehetőséget.

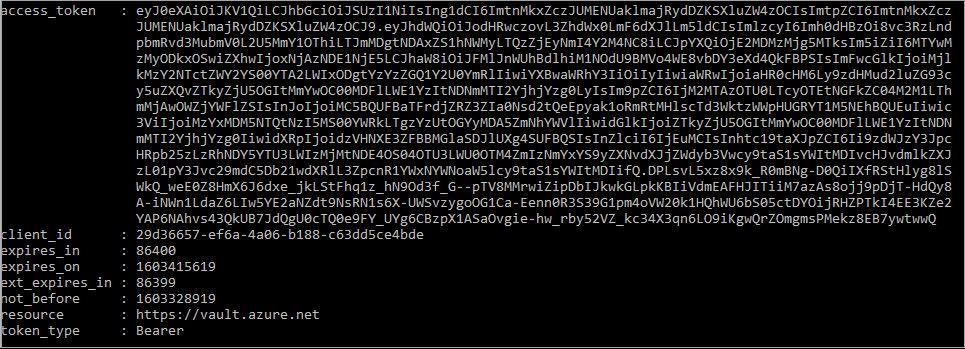

Adatok elérése

Ez a szakasz bemutatja, hogyan szerezhet be hozzáférési jogkivonatot a virtuálisgép-identitás használatával, és hogyan kérhet le titkos kulcsot a Key Vaultból. Ha nincs telepítve a PowerShell 4.3.1-es vagy újabb verziója, le kell töltenie és telepítenie kell a legújabb verziót.

Először a virtuális gép rendszer által hozzárendelt felügyelt identitásával szerzünk be egy hozzáférési jogkivonatot a Key Vaultban való hitelesítéshez:

- A portálon lépjen a Virtuális gépek elemre, és nyissa meg a Windows rendszerű virtuális gépet, és az Áttekintés területen válassza a Csatlakozás.

- A Felhasználónév és a Jelszó mezőbe azt a felhasználónevet és jelszót írja be, amelyet a Windows VM létrehozásakor adott meg.

- Most, hogy létrehozott egy távoli asztali Csatlakozás a virtuális géppel, nyissa meg a PowerShellt a távoli munkamenetben.

- A PowerShellben hívjon meg egy webes kérést a bérlőn, amellyel lekéri a jogkivonatot a helyi gazdagéphez a virtuális gép adott portján.

A PowerShell-kérés:

$Response = Invoke-RestMethod -Uri 'http://169.254.169.254/metadata/identity/oauth2/token?api-version=2018-02-01&resource=https%3A%2F%2Fvault.azure.net' -Method GET -Headers @{Metadata="true"}

A válasz alább látható:

Ezután nyerje ki a hozzáférési jogkivonatot a válaszból.

$KeyVaultToken = $Response.access_token

Végül a Powershell Invoke-WebRequest parancsával kérje le a Key Vaultban korábban létrehozott titkos kódot úgy, hogy a hozzáférési jogkivonatot az engedélyezési fejlécbe foglalja. Szüksége lesz a Key Vault URL-címére, amely a Key Vault Áttekintés lapjának Alapvető erőforrások szakaszában található.

Invoke-RestMethod -Uri https://<your-key-vault-URL>/secrets/<secret-name>?api-version=2016-10-01 -Method GET -Headers @{Authorization="Bearer $KeyVaultToken"}

A válasz a következőképpen fog kinézni:

value id attributes

----- -- ----------

'My Secret' https://mi-lab-vault.vault.azure.net/secrets/mi-test/50644e90b13249b584c44b9f712f2e51 @{enabled=True; created=16…

Miután lekérte a titkos kódot a Key Vaultból, a használatával hitelesítést végezhet olyan szolgáltatásokban, amelyekhez név és jelszó szükséges.

Az erőforrások eltávolítása

Ha törölni szeretné az erőforrásokat, jelentkezzen be az Azure Portalra, válassza ki az Erőforráscsoportokat, keresse meg és válassza ki az oktatóanyag során létrehozott erőforráscsoportot (például mi-test), majd használja az Erőforráscsoport törlése parancsot.

Az erőforrásokat a PowerShell vagy a parancssori felület használatával is törölheti

Következő lépések

Ebben az oktatóanyagban megtanulta, hogyan használhat windowsos virtuális gép által hozzárendelt felügyelt identitást az Azure Key Vault eléréséhez. Az Azure Key Vaultról a következő témakörben olvashat bővebben: