Bérlők közötti szinkronizálás konfigurálása

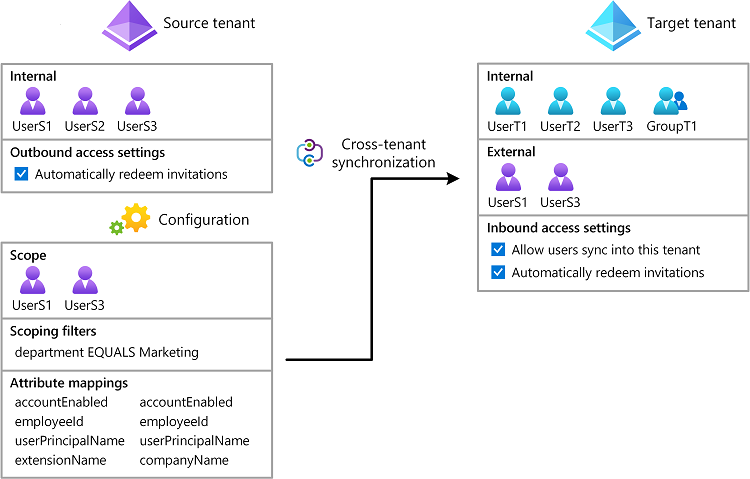

Ez a cikk a bérlők közötti szinkronizálás Microsoft Entra felügyeleti központ használatával történő konfigurálásához szükséges lépéseket ismerteti. Ha konfigurálva van, a Microsoft Entra ID automatikusan kiépítja és törli a B2B-felhasználókat a célbérlében. A szolgáltatás működéséről, működéséről és a gyakori kérdésekről a Microsoft Entra-azonosítóval rendelkező SaaS-alkalmazások felhasználói kiépítésének és leépítésének automatizálása című témakörben olvashat.

Tanulási célkitűzések

A cikk végére a következőre lesz képes:

- B2B-felhasználók létrehozása a célbérlében

- B2B-felhasználók eltávolítása a célbérlében

- A felhasználói attribútumok szinkronizálásának megtartása a forrás és a célbérlők között

Előfeltételek

![]()

Forrásbérl

- Microsoft Entra ID P1 vagy P2 licenc. További információ: Licenckövetelmények.

- Biztonsági rendszergazdai szerepkör a bérlők közötti hozzáférési beállítások konfigurálásához.

- Hibrid identitásadminisztrátori szerepkör a bérlők közötti szinkronizálás konfigurálásához.

- Felhőalkalmazás-rendszergazdai vagy alkalmazásadminisztrátori szerepkör a felhasználók konfigurációhoz rendeléséhez és egy konfiguráció törléséhez.

![]()

Célbérl

- Microsoft Entra ID P1 vagy P2 licenc. További információ: Licenckövetelmények.

- Biztonsági rendszergazdai szerepkör a bérlők közötti hozzáférési beállítások konfigurálásához.

1. lépés: A kiépítési üzembe helyezés megtervezése

Határozza meg, hogyan szeretné strukturálni a bérlőket a szervezetben.

Ismerje meg az átadási szolgáltatás működését.

Határozza meg, hogy ki lesz az átadás hatókörében.

Határozza meg, hogy mely adatok képezendők le a bérlők között.

2. lépés: Felhasználói szinkronizálás engedélyezése a célbérlelőben

Tipp.

A cikkben szereplő lépések a portáltól függően kissé eltérhetnek.

![]()

Célbérl

Jelentkezzen be a célbérlelő Microsoft Entra felügyeleti központjába .

Keresse meg az Identitás>külső identitásai>bérlők közötti hozzáférési beállításait.

A Szervezet beállításai lapon válassza a Szervezet hozzáadása lehetőséget.

Adja hozzá a forrásbérlelőt a bérlőazonosító vagy a tartománynév beírásával, majd a Hozzáadás gombra kattintva.

A hozzáadott szervezet bejövő hozzáférése csoportban válassza az Alapértelmezett öröklődés lehetőséget.

Válassza a Bérlőközi szinkronizálás lapot.

Jelölje be A felhasználók szinkronizálásának engedélyezése ebbe a bérlőbe jelölőnégyzetet.

Válassza a Mentés lehetőséget.

Ha megjelenik egy Bérlőközi szinkronizálás és automatikus beváltás engedélyezése párbeszédpanel, amely megkérdezi, hogy engedélyezni szeretné-e az automatikus beváltást, válassza az Igen lehetőséget.

Ha az Igen lehetőséget választja, a rendszer automatikusan beváltja a meghívókat a célbérlében.

3. lépés: Meghívások automatikus beváltása a célbérlelőben

![]()

Célbérl

Ebben a lépésben automatikusan beváltja a meghívókat, hogy a forrásbérbevevő felhasználóinak ne kelljen elfogadniuk a hozzájárulási kérést. Ezt a beállítást a forrás-bérlőben (kimenő) és a célbérlendőben (bejövő) is be kell jelölni. További információ: Automatikus beváltás beállítása.

A célbérltetőben, ugyanazon a Bejövő hozzáférés beállításai lapon válassza a Megbízhatósági beállítások lapot.

Jelölje be a meghívók automatikus beváltása jelölőnégyzetet a bérlői<bérlővel> .

Ez a jelölőnégyzet már be van jelölve, ha korábban az Igen lehetőséget választotta a bérlők közötti szinkronizálás és az automatikus beváltás engedélyezése párbeszédpanelen.

Válassza a Mentés lehetőséget.

4. lépés: Meghívások automatikus beváltása a forrásbérlében

![]()

Forrásbérl

Ebben a lépésben automatikusan beváltja a meghívókat a forrásbérlében.

Jelentkezzen be a forrásbérlelő Microsoft Entra felügyeleti központjába .

Keresse meg az Identitás>külső identitásai>bérlők közötti hozzáférési beállításait.

A Szervezet beállításai lapon válassza a Szervezet hozzáadása lehetőséget.

Adja hozzá a célbérlelőt a bérlőazonosító vagy tartománynév beírásával, majd a Hozzáadás gombra kattintva.

A célszervezet kimenő hozzáférése területén válassza az Alapértelmezett öröklés lehetőséget.

Válassza a Megbízhatósági beállítások lapot.

Jelölje be a meghívók automatikus beváltása jelölőnégyzetet a bérlői<bérlővel> .

Válassza a Mentés lehetőséget.

5. lépés: Konfiguráció létrehozása a forrásbérlében

![]()

Forrásbérl

A forrásbérlében keresse meg az Identitás>külső identitásainak>bérlőközi szinkronizálását.

Válassza a Konfigurációk lehetőséget.

A lap tetején válassza az Új konfiguráció lehetőséget.

Adjon nevet a konfigurációnak, és válassza a Létrehozás lehetőséget.

Akár 15 másodpercet is igénybe vehet, amíg az imént létrehozott konfiguráció megjelenik a listában.

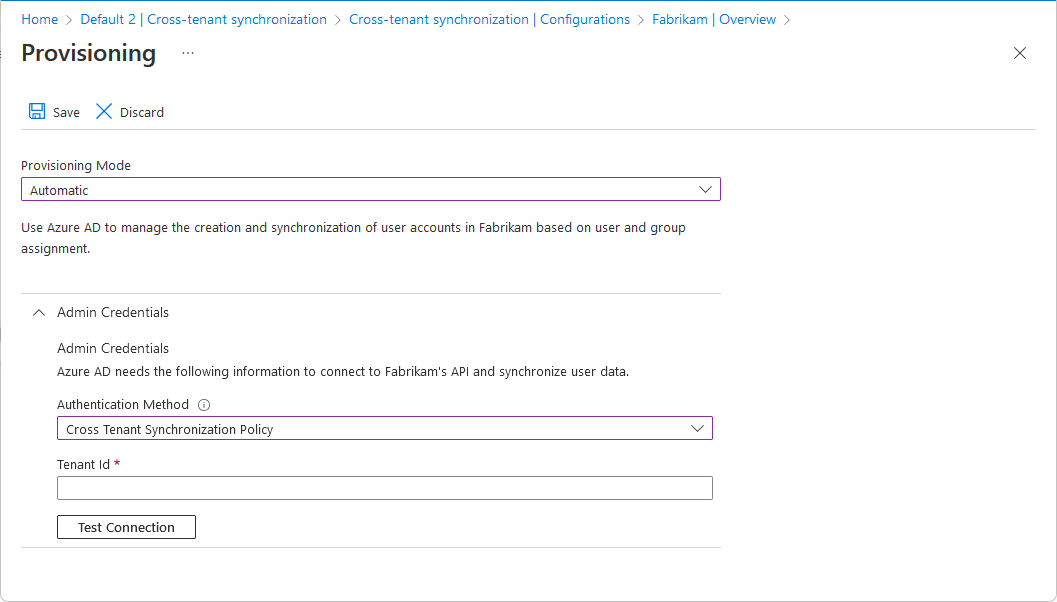

6. lépés: A célbérlelőhöz való kapcsolat tesztelése

![]()

Forrásbérl

A forrásbérlében meg kell jelennie az új konfigurációnak. Ha nem, a konfigurációs listában válassza ki a konfigurációt.

Válassza az Első lépések lehetőséget.

Állítsa a Kiépítési mód mezőt Automatikus értékre.

A Rendszergazdai hitelesítő adatok szakaszban módosítsa a hitelesítési módszert bérlők közötti szinkronizálási szabályzatra.

A Bérlőazonosító mezőbe írja be a célbérlő bérlőazonosítóját.

Válassza a Kapcsolat tesztelése lehetőséget a kapcsolat teszteléséhez.

Látnia kell egy üzenetet, amely szerint a megadott hitelesítő adatok jogosultak a kiépítés engedélyezésére. Ha a tesztkapcsolat meghiúsul, a cikk későbbi részében talál hibaelhárítási tippeket .

Válassza a Mentés lehetőséget.

Megjelennek a leképezések és a beállítások szakasz.

Zárja be a kiépítési lapot.

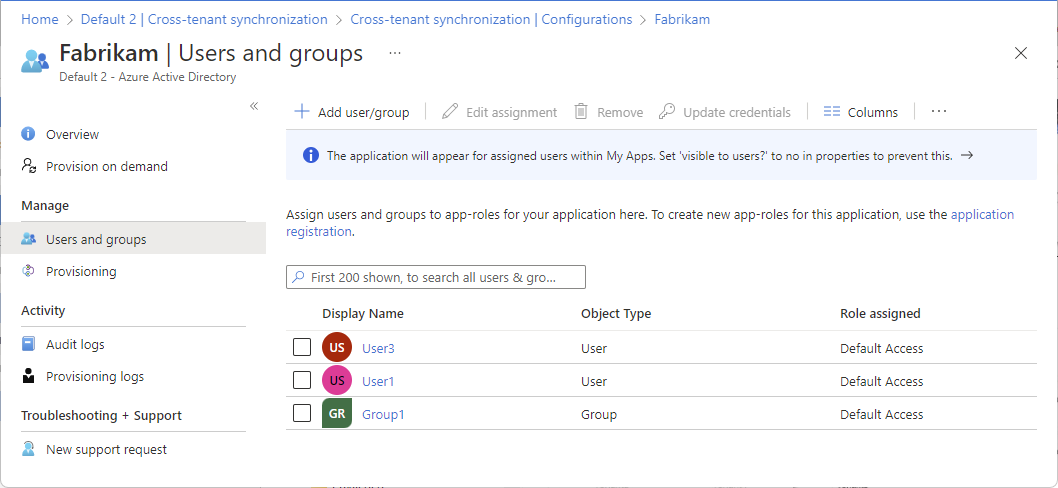

7. lépés: A kiépítés hatókörének meghatározása

![]()

Forrásbérl

A Microsoft Entra kiépítési szolgáltatással meghatározhatja, hogy ki lesz kiépítve az alábbi módokon:

- A konfigurációhoz való hozzárendelés alapján

- A felhasználó attribútumai alapján

Kezdje kicsiben. Tesztelje a felhasználók egy kis csoportját, mielőtt mindenkinek elérhetővé tesz. Ha a kiépítés hatóköre hozzárendelt felhasználókra és csoportokra van állítva, egy vagy két felhasználót rendelhet hozzá a konfigurációhoz. A következő lépésben ismertetett attribútumalapú hatókörszűrők létrehozásával tovább pontosíthatja a kiépítés hatókörét.

A forrásbérlében válassza a Kiépítés lehetőséget, és bontsa ki a Beállítások szakaszt.

A Hatókör listában válassza ki, hogy szinkronizálja-e a forrásbérlében lévő összes felhasználót, vagy csak a konfigurációhoz rendelt felhasználókat.

Javasoljuk, hogy az összes felhasználó és csoport szinkronizálása helyett csak a hozzárendelt felhasználók és csoportok szinkronizálása lehetőséget válassza. A hatókörben lévő felhasználók számának csökkentése javítja a teljesítményt.

Ha módosításokat végzett, válassza a Mentés lehetőséget.

A konfigurációs lapon válassza a Felhasználók és csoportok lehetőséget.

A bérlők közötti szinkronizálás működéséhez legalább egy belső felhasználót hozzá kell rendelni a konfigurációhoz.

Válassza a Felhasználó/csoport hozzáadása lehetőséget.

A Hozzárendelés hozzáadása lap Felhasználók és csoportok csoportjában válassza a Nincs kijelölve lehetőséget.

A Felhasználók és csoportok panelen keressen és jelöljön ki egy vagy több belső felhasználót vagy csoportot, amelyet hozzá szeretne rendelni a konfigurációhoz.

Ha kiválaszt egy csoportot, amely a konfigurációhoz rendelhető, csak a csoport közvetlen tagjai lesznek a kiépítés hatókörében. Választhat statikus vagy dinamikus csoportot. A hozzárendelés nem kaszkádolt beágyazott csoportokra.

Válassza a lehetőséget.

Válassza a Hozzárendelés lehetőséget.

További információ: Felhasználók és csoportok hozzárendelése egy alkalmazáshoz.

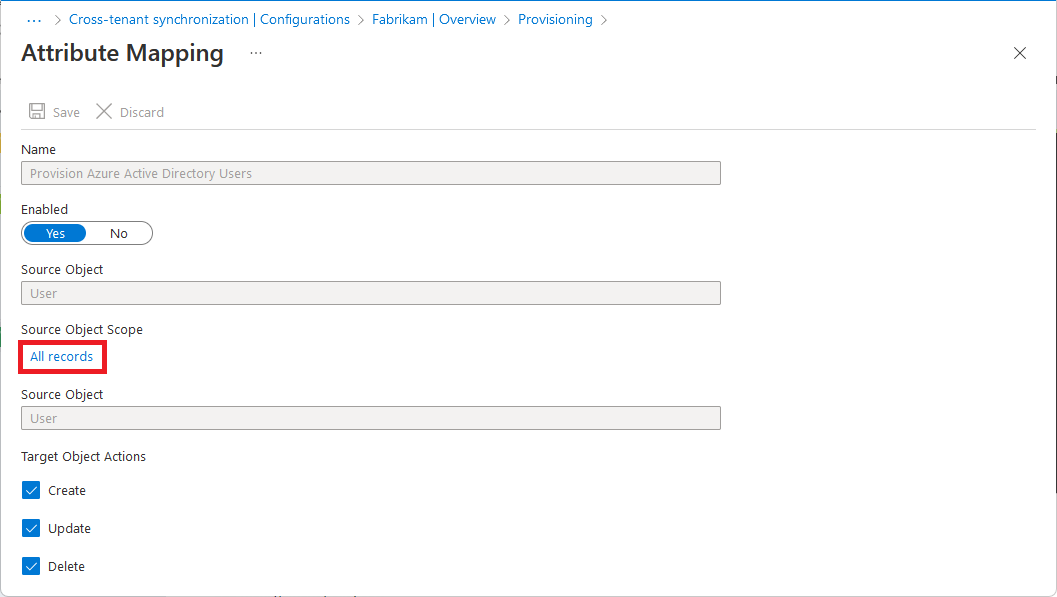

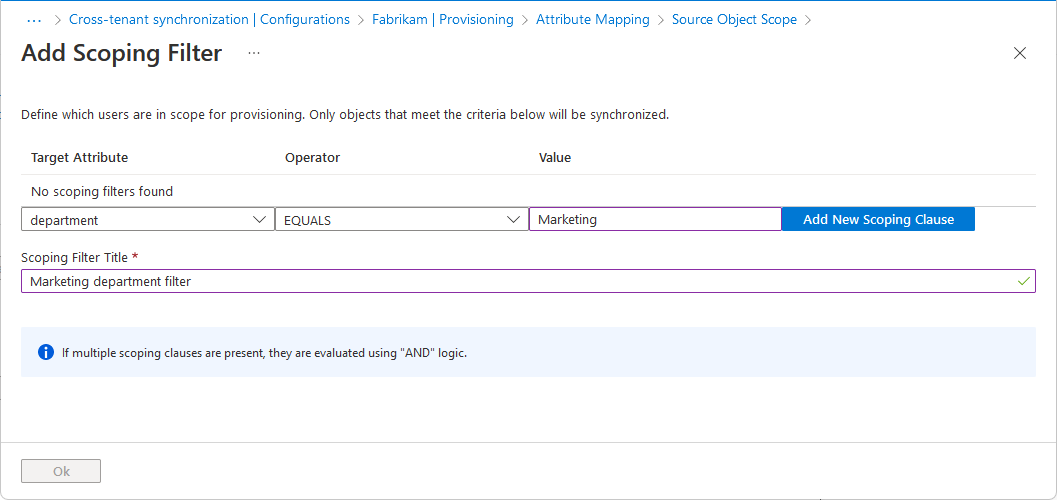

8. lépés: (Nem kötelező) Határozza meg, hogy ki rendelkezik hatókörrel a hatókörben a hatókör meghatározásához a hatókörrel rendelkező szűrőkkel

![]()

Forrásbérl

Függetlenül attól, hogy az előző lépésben milyen értéket választott a Hatókörhöz, attribútumalapú hatókörszűrők létrehozásával tovább korlátozhatja, hogy mely felhasználók szinkronizálódnak.

A forrásbérlében válassza a Kiépítés lehetőséget, és bontsa ki a Leképezések szakaszt .

Válassza a Microsoft Entra ID-felhasználók kiépítése lehetőséget az Attribútumleképezés lap megnyitásához.

A Forrásobjektum hatóköre területen válassza az Összes rekord lehetőséget.

A Forrásobjektum hatóköre lapon válassza a Hatókörszűrő hozzáadása lehetőséget.

Adjon hozzá hatókörszűrőket annak meghatározásához, hogy mely felhasználók tartoznak a kiépítés hatókörébe.

A hatókörszűrők konfigurálásához tekintse meg a hatókörkezelési felhasználók vagy csoportok hatókörkezelési szűrőkkel való kiépítéséhez megadott utasításokat.

A módosítások mentéséhez kattintson az Ok és a Mentés gombra.

Ha hozzáadott egy szűrőt, megjelenik egy üzenet, amely szerint a módosítások mentése az összes hozzárendelt felhasználó és csoport újraszinkronizálását eredményezi. Ez a könyvtár méretétől függően hosszú időt vehet igénybe.

Válassza az Igen lehetőséget, és zárja be az Attribútumleképezés lapot.

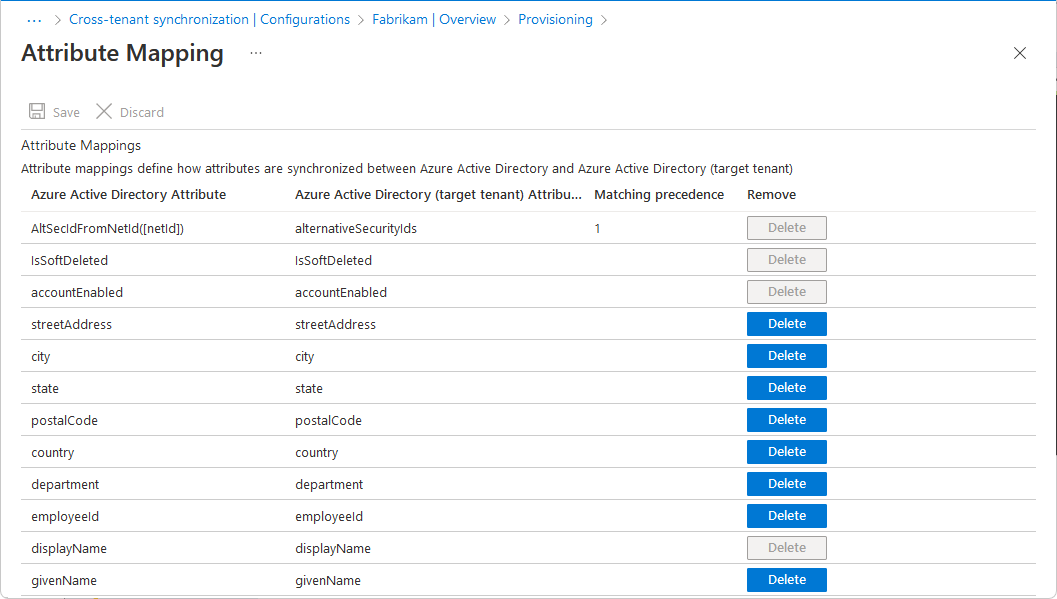

9. lépés: Attribútumleképezések áttekintése

![]()

Forrásbérl

Az attribútumleképezésekkel meghatározhatja, hogy az adatok hogyan áramlanak a forrásbérlendő és a célbérlő között. További információ az alapértelmezett attribútumleképezések testreszabásáról: Oktatóanyag – Felhasználói kiépítési attribútumleképezések testreszabása SaaS-alkalmazásokhoz a Microsoft Entra ID-ban.

A forrásbérlében válassza a Kiépítés lehetőséget, és bontsa ki a Leképezések szakaszt .

Válassza a Microsoft Entra ID-felhasználók kiépítése lehetőséget.

Az Attribútumleképezés lapon görgessen le a bérlők között szinkronizált felhasználói attribútumok áttekintéséhez az Attribútumleképezések szakaszban.

Az első attribútum, az alternativeSecurityIdentifier egy belső attribútum, amellyel egyedileg azonosíthatja a felhasználót a bérlők között, megfeleltethet a forrásbérlõ felhasználóinak a célbérlõben meglévő felhasználókkal, és biztosíthatja, hogy minden felhasználónak csak egy fiókja legyen. Az egyező attribútum nem módosítható. Ha megkísérli módosítani az egyező attribútumot, vagy további egyező attribútumokat ad hozzá, az hibát fog eredményezni

schemaInvalid.Válassza ki a Tag (userType) attribútumot az Attribútum szerkesztése lap megnyitásához.

Tekintse át a userType attribútum Állandó érték beállítását.

Ez a beállítás határozza meg a célbérlendőben létrehozandó felhasználó típusát, és az alábbi táblázatban szereplő értékek egyike lehet. Alapértelmezés szerint a felhasználók külső tagként lesznek létrehozva (B2B együttműködési felhasználók). További információ: A Microsoft Entra B2B együttműködési felhasználó tulajdonságai.

Állandó érték Leírás Tag Default (Alapértelmezett): A felhasználók külső tagként (B2B együttműködési felhasználókként) jönnek létre a célbérlében. A felhasználók a célbérlõ bármely belső tagjaként működhetnek. Vendég A felhasználók külső vendégként (B2B együttműködési felhasználók) jönnek létre a célbérlében. Feljegyzés

Ha a B2B-felhasználó már létezik a célbérlében, akkor a Tag (userType) nem változik Tagra, kivéve, ha a Leképezés alkalmazása beállítás Mindig értékre van állítva.

A választott felhasználótípusra az alábbi korlátozások vonatkoznak az alkalmazásokra vagy szolgáltatásokra (de nem korlátozódnak):

Alkalmazás vagy szolgáltatás Korlátozások Power BI – A Power BI UserType-tagjának támogatása jelenleg előzetes verzióban érhető el. További információ: Power BI-tartalom terjesztése külső vendégfelhasználóknak a Microsoft Entra B2B-vel. Azure Virtual Desktop – A külső tag és a külső vendég nem támogatott az Azure Virtual Desktopban. Ha bármilyen átalakítást szeretne definiálni, az Attribútumleképezés lapon válassza ki az átalakítani kívánt attribútumot( például displayName).

Adja meg a leképezés típusát Kifejezés értékre.

A Kifejezés mezőbe írja be az átalakítási kifejezést. A megjelenítendő névvel például a következőket teheti:

- Tükrözze az utónevet és a vezetéknevet, és adjon hozzá vesszőt a kettő közé.

- Adja hozzá a tartománynevet zárójelben a megjelenítendő név végén.

Példákat a Microsoft Entra ID attribútumleképezéseinek kifejezéseinek írására vonatkozó referencia című témakörben talál.

Tipp.

A címtárbővítményeket a bérlők közötti szinkronizálás sémájának frissítésével képezheti le. További információ: Címtárbővítmények leképezése bérlők közötti szinkronizálás esetén.

10. lépés: További kiépítési beállítások megadása

![]()

Forrásbérl

A forrásbérlében válassza a Kiépítés lehetőséget, és bontsa ki a Beállítások szakaszt.

Jelölje be az E-mail-értesítés küldése hiba esetén jelölőnégyzetet.

Az Értesítési e-mail mezőben adja meg annak a személynek vagy csoportnak az e-mail-címét, akinek kiépítési hibaértesítéseket kell kapnia.

Az e-mail-értesítéseket a feladat karanténba helyezését követő 24 órán belül küldjük el. Egyéni riasztások esetén tekintse meg , hogyan integrálható a kiépítés az Azure Monitor-naplókkal.

A véletlen törlés megelőzéséhez válassza a Véletlen törlés megakadályozása lehetőséget, és adjon meg egy küszöbértéket. Alapértelmezés szerint a küszöbérték 500.

További információ: Véletlen törlés megakadályozása a Microsoft Entra kiépítési szolgáltatásban.

A módosítások mentéséhez válassza a Mentés lehetőséget.

11. lépés: Igény szerinti kiépítés tesztelése

![]()

Forrásbérl

Most, hogy már rendelkezik egy konfigurációval, tesztelheti az igény szerinti kiépítést az egyik felhasználójával.

A forrásbérlében keresse meg az Identitás>külső identitásainak>bérlőközi szinkronizálását.

Válassza a Konfigurációk lehetőséget, majd válassza ki a konfigurációt.

Válassza az Igény szerinti kiépítés lehetőséget.

A Felhasználó vagy csoport kiválasztása mezőben keresse meg és válassza ki az egyik tesztfelhasználót.

Válassza a Kiépítés lehetőséget.

Néhány pillanat múlva megjelenik a Művelet végrehajtása lap, amely a tesztfelhasználó kiépítésével kapcsolatos információkat tartalmazza a célbérlelőben.

Ha a felhasználó nincs hatókörben, megjelenik egy lap, amelyből megtudhatja, hogy miért lett kihagyva a tesztfelhasználó.

Az Igény szerinti kiépítés lapon megtekintheti a kiépítés részleteit, és újrapróbálkozhat.

A célbérlében ellenőrizze, hogy a tesztfelhasználó ki lett-e építve.

Ha minden a várt módon működik, rendeljen hozzá további felhasználókat a konfigurációhoz.

További információ: Igény szerinti kiépítés a Microsoft Entra-azonosítóban.

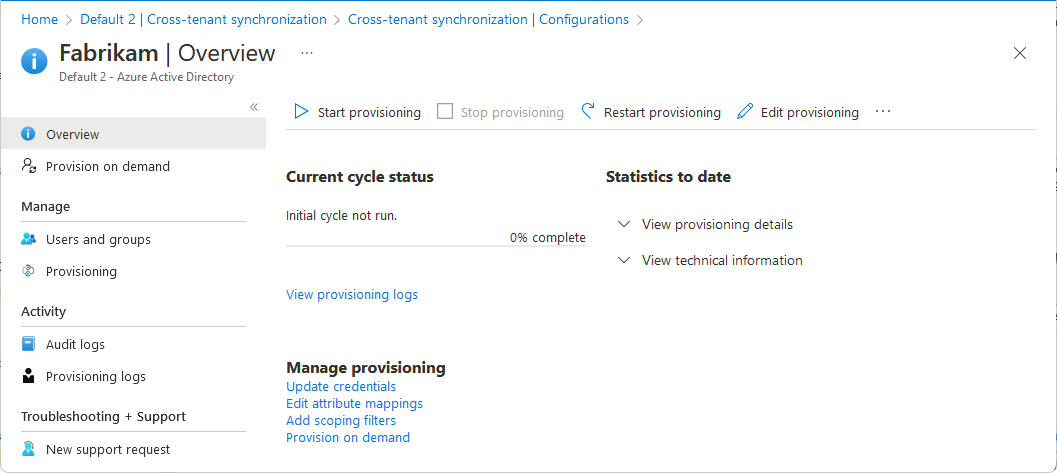

12. lépés: A kiépítési feladat indítása

![]()

Forrásbérl

A kiépítési feladat elindítja a Beállítások szakasz hatókörében definiált összes felhasználó kezdeti szinkronizálási ciklusát. A kezdeti ciklus végrehajtása több időt vesz igénybe, mint a következő ciklusok, amelyek körülbelül 40 percenként fordulnak elő, amíg a Microsoft Entra kiépítési szolgáltatás fut.

A forrásbérlében keresse meg az Identitás>külső identitásainak>bérlőközi szinkronizálását.

Válassza a Konfigurációk lehetőséget, majd válassza ki a konfigurációt.

Az Áttekintés lapon tekintse át a kiépítés részleteit.

A kiépítési feladat elindításához válassza a Kiépítés indítása lehetőséget.

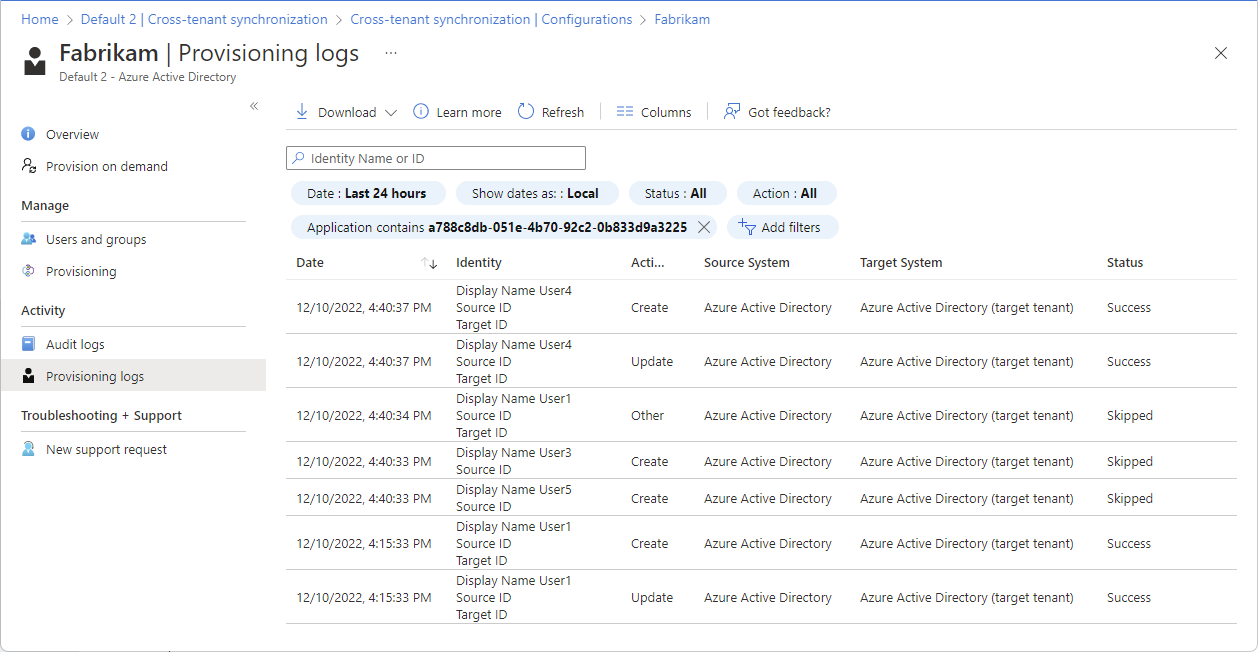

13. lépés: A kiépítés monitorozása

![]()

![]()

Forrás- és célbérlők

Miután elindított egy kiépítési feladatot, figyelheti az állapotot.

A forrásbérlében az Áttekintés lapon ellenőrizze a folyamatjelző sávot, hogy lássa a kiépítési ciklus állapotát, és hogy milyen közel van a befejezéshez. További információt a felhasználói kiépítés állapotának ellenőrzése című témakörben talál.

Ha úgy tűnik, hogy a kiépítés nem megfelelő állapotban van, a konfiguráció karanténba kerül. További információ: Az alkalmazás üzembe helyezése karanténállapotban.

Válassza a Kiépítési naplók lehetőséget annak megállapításához, hogy mely felhasználók lettek sikeresen vagy sikertelenül kiépítve. Alapértelmezés szerint a naplókat a konfiguráció egyszerű szolgáltatásazonosítója szűri. További információ: Kiépítési naplók a Microsoft Entra-azonosítóban.

A Naplók lehetőséget választva megtekintheti az összes naplózott eseményt a Microsoft Entra-azonosítóban. További információ: Naplózási naplók a Microsoft Entra-azonosítóban.

A naplózási naplókat a célbérlében is megtekintheti.

A célbérleményben válassza a Felhasználók>naplózási naplói lehetőséget a naplózott események megtekintéséhez a felhasználókezeléshez.

14. lépés: Kilépési beállítások konfigurálása

![]()

Célbérl

Annak ellenére, hogy a felhasználók ki vannak építve a célbérlében, továbbra is eltávolíthatják magukat. Ha a felhasználók eltávolítják magukat, és hatókörben vannak, a következő üzembe helyezési ciklus során újra ki lesznek építve. Ha szeretné letiltani, hogy a felhasználók eltávolítsák magukat a szervezetből, konfigurálnia kell a külső felhasználó kilépési beállításait.

A célbérlében keresse meg az Identity>External Identityes>Külső együttműködési beállításokat.

A Külső felhasználók kilépési beállításai csoportban adja meg, hogy engedélyezi-e, hogy a külső felhasználók maguk hagyják el a szervezetet.

Ez a beállítás a B2B-együttműködésre és a közvetlen B2B-kapcsolatra is vonatkozik, így ha a külső felhasználók kilépési beállításait Nem értékre állítja, a B2B együttműködési felhasználók és a közvetlen B2B-kapcsolatok felhasználói nem hagyhatják el a szervezetet. További információ: Szervezet elhagyása külső felhasználóként.

Hibaelhárítási tippek

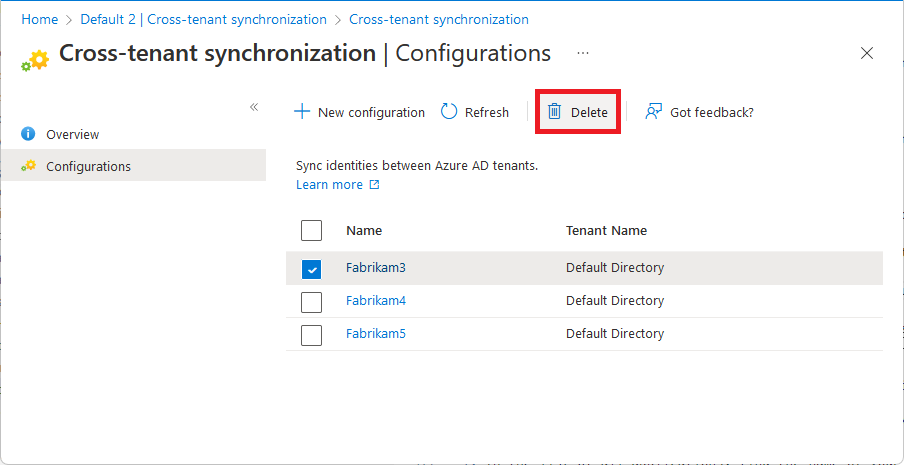

Konfiguráció törlése

Ezeket a lépéseket követve törölhet egy konfigurációt a Konfigurációk lapon.

A forrásbérlében keresse meg az Identitás>külső identitásainak>bérlőközi szinkronizálását.

A Konfigurációk lapon jelölje be a törölni kívánt konfiguráció melletti pipát.

A konfiguráció törléséhez válassza a Törlés , majd az OK gombot .

Gyakori forgatókönyvek és megoldások

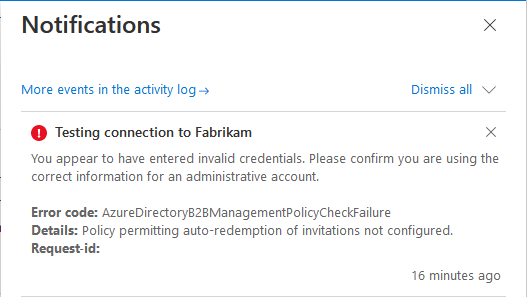

Tünet – A kapcsolat tesztelése meghiúsul az AzureDirectoryB2BManagementPolicyCheckFailure használatával

Ha bérlőközi szinkronizálást konfigurál a forrásbérlében, és teszteli a kapcsolatot, a következő hibaüzenettel meghiúsul:

You appear to have entered invalid credentials. Please confirm you are using the correct information for an administrative account.

Error code: AzureDirectoryB2BManagementPolicyCheckFailure

Details: Policy permitting auto-redemption of invitations not configured.

Ok

Ez a hiba azt jelzi, hogy a meghívások forrás- és célbérlőkben való automatikus beváltására szolgáló szabályzat nincs beállítva.

Megoldás

Kövesse a 3. lépés lépéseit : A meghívások automatikus beváltása a célbérlében és 4. lépés: A meghívók automatikus beváltása a forrásbérlében.

Tünet – Az automatikus beváltás jelölőnégyzet le van tiltva

A bérlők közötti szinkronizálás konfigurálásakor az Automatikus beváltás jelölőnégyzet le van tiltva.

Ok

A bérlő nem rendelkezik Microsoft Entra-azonosítójú P1 vagy P2 licenccel.

Megoldás

A megbízhatósági beállítások konfigurálásához p1 vagy P2 Microsoft Entra-azonosítóval kell rendelkeznie.

Hibajelenség – A célbérlében nemrég törölt felhasználó nem lett visszaállítva

Miután helyreállíthatóan törölt egy szinkronizált felhasználót a célbérlőben, a rendszer nem állítja vissza a felhasználót a következő szinkronizálási ciklus során. Ha helyreállíthatóan próbál törölni egy felhasználót igény szerinti kiépítéssel, majd visszaállítja a felhasználót, az ismétlődő felhasználókat eredményezhet.

Ok

A korábban helyreállíthatóan törölt felhasználók visszaállítása a célbérlelőben nem támogatott.

Megoldás

Manuálisan állítsa vissza a helyreállíthatóan törölt felhasználót a célbérlében. További információ: Nemrég törölt felhasználó visszaállítása vagy eltávolítása a Microsoft Entra-azonosítóval.

Hibajelenség – A rendszer kihagyja a felhasználókat, mert az SMS-bejelentkezés engedélyezve van a felhasználón

A rendszer kihagyja a felhasználók szinkronizálását. A hatókörkezelési lépés a következő, hamis állapotú szűrőt tartalmazza: "Külső felhasználók szűrése.alternativeSecurityIds EQUALS "None"

Ok

Ha az SMS-bejelentkezés engedélyezve van egy felhasználó számára, a kiépítési szolgáltatás kihagyja őket.

Megoldás

Tiltsa le az SMS-bejelentkezést a felhasználók számára. Az alábbi szkript bemutatja, hogyan tilthatja le az SMS-bejelentkezést a PowerShell használatával.

##### Disable SMS Sign-in options for the users

#### Import module

Install-Module Microsoft.Graph.Users.Actions

Install-Module Microsoft.Graph.Identity.SignIns

Import-Module Microsoft.Graph.Users.Actions

Connect-MgGraph -Scopes "User.Read.All", "Group.ReadWrite.All", "UserAuthenticationMethod.Read.All","UserAuthenticationMethod.ReadWrite","UserAuthenticationMethod.ReadWrite.All"

##### The value for phoneAuthenticationMethodId is 3179e48a-750b-4051-897c-87b9720928f7

$phoneAuthenticationMethodId = "3179e48a-750b-4051-897c-87b9720928f7"

#### Get the User Details

$userId = "objectid_of_the_user_in_Entra_ID"

#### validate the value for SmsSignInState

$smssignin = Get-MgUserAuthenticationPhoneMethod -UserId $userId

{

if($smssignin.SmsSignInState -eq "ready"){

#### Disable Sms Sign-In for the user is set to ready

Disable-MgUserAuthenticationPhoneMethodSmsSignIn -UserId $userId -PhoneAuthenticationMethodId $phoneAuthenticationMethodId

Write-Host "SMS sign-in disabled for the user" -ForegroundColor Green

}

else{

Write-Host "SMS sign-in status not set or found for the user " -ForegroundColor Yellow

}

}

##### End the script

Hibajelenség – A felhasználók nem építhetik ki az AzureActiveDirectoryForbidden hibát

A hatókörben lévő felhasználók nem építenek ki. A kiépítési naplók részletei a következő hibaüzenetet tartalmazzák:

Guest invitations not allowed for your company. Contact your company administrator for more details.

Ok

Ez a hiba azt jelzi, hogy a vendégmeghívási beállítások a célbérlében a legkorlátozóbb beállítással vannak konfigurálva: "A szervezeten belül senki sem hívhat meg vendégfelhasználókat, beleértve a rendszergazdákat is (a legkorlátozóbb)".

Megoldás

Módosítsa a vendégmeghívó beállításait a célbérbeadóban kevésbé korlátozó beállításra. További információ: Külső együttműködési beállítások konfigurálása.

Hibajelenség – A felhasználónév nem frissül a függőben lévő B2B-felhasználók esetében

Amikor egy felhasználót először manuális B2B-meghívással hívnak meg, a rendszer elküldi a meghívót a forrásfelhasználó e-mail-címére. Ennek eredményeképpen a célbérlõ vendégfelhasználója egy UPN-előtaggal jön létre a forráspostaérték tulajdonság használatával. Vannak olyan környezetek, ahol a forrásfelhasználói objektum tulajdonságai (UPN és Posta) különböző értékekkel rendelkeznek, például a Posta == user.mail@domain.com és az UPN == user.upn@otherdomain.comértékekkel. Ebben az esetben a célbérlény vendégfelhasználója az UPN-nel jön létre user.mail_domain.com#EXT#@contoso.onmicrosoft.com.

A probléma akkor merül fel, amikor a forrásobjektum hatókörbe kerül a bérlők közötti szinkronizáláshoz, és az elvárás az, hogy a többi tulajdonság mellett a cél vendégfelhasználó UPN-előtagja is frissüljön a forrásfelhasználó UPN-jének megfelelően (az érték fölötti példa a következő lenne: user.upn_otherdomain.com#EXT#@contoso.onmicrosoft.com). Ez azonban nem történik meg a növekményes szinkronizálási ciklusok során, és a rendszer figyelmen kívül hagyja a módosítást.

Ok

Ez a probléma akkor fordul elő, ha a célbérlába manuálisan meghívott B2B-felhasználó nem fogadta el vagy váltotta be a meghívást, így állapota elfogadásra vár. Amikor egy felhasználót e-mailben hívnak meg, a rendszer létrehoz egy objektumot a levelezésből feltöltött attribútumokkal, amelyek közül az egyik az UPN, amely a forrásfelhasználó levelezési értékére mutat. Ha később úgy dönt, hogy hozzáadja a felhasználót a bérlőközi szinkronizálás hatóköréhez, a rendszer megpróbál csatlakozni a forrásfelhasználóhoz egy B2B-felhasználóval a célbérleményben az alternativeSecurityIdentifier attribútum alapján, de a korábban létrehozott felhasználó nem rendelkezik alternatívSecurityIdentifier tulajdonsággal, mert a meghívás nem lett beváltva. A rendszer tehát nem tekinti ezt új felhasználói objektumnak, és nem frissíti az UPN-értéket. A felhasználónév nem frissül a következő esetekben:

- Az UPN és a levelezés eltérő a felhasználók esetében, amikor manuálisan lettek meghívva.

- A rendszer meghívta a felhasználót a bérlők közötti szinkronizálás engedélyezése előtt.

- A felhasználó soha nem fogadta el a meghívást, ezért "elfogadási állapotban van".

- A felhasználó a bérlők közötti szinkronizálás hatókörébe kerül.

Megoldás

A probléma megoldásához futtassa az igény szerinti kiépítést az érintett felhasználó(k) számára az UPN frissítéséhez. A kiépítés újraindításával frissítheti az UPN-et az összes érintett felhasználó számára. Vegye figyelembe, hogy ez elindít egy kezdeti ciklust, amely hosszú időt vehet igénybe a nagy bérlők számára. Ha szeretné lekérni a manuális meghívott felhasználók listáját a függőben lévő elfogadási állapotban, használhat szkriptet, lásd az alábbi mintát.

Connect-MgGraph -Scopes "User.Read.All"

$users = Get-MgUser -Filter "userType eq 'Guest' and externalUserState eq 'PendingAcceptance'"

$users | Select-Object DisplayName, UserPrincipalName | Export-Csv "C:\Temp\GuestUsersPending.csv"

Ezután minden felhasználóhoz használhatja a provisionOnDemand és a PowerShell használatát . Az API sebességkorlátja 10 másodpercenként 5 kérés. További információ: az igény szerinti kiépítés ismert korlátozásai.

Következő lépések

Visszajelzés

Hamarosan elérhető: 2024-ben fokozatosan kivezetjük a GitHub-problémákat a tartalom visszajelzési mechanizmusaként, és lecseréljük egy új visszajelzési rendszerre. További információ: https://aka.ms/ContentUserFeedback.

Visszajelzés küldése és megtekintése a következőhöz: