Megjegyzés

Az oldalhoz való hozzáféréshez engedély szükséges. Megpróbálhat bejelentkezni vagy módosítani a címtárat.

Az oldalhoz való hozzáféréshez engedély szükséges. Megpróbálhatja módosítani a címtárat.

Ez a cikk azt ismerteti, hogyan tilthatja le az alapszintű felhasználónevet és jelszó-hitelesítést a kód Azure App Service-alkalmazásokban való üzembe helyezéséhez. A cikk számos módszert ismertet az alapszintű hitelesítés letiltására, az esetleges tartalék üzembe helyezési módszerekre, valamint az alapszintű hitelesítési hozzáférési kísérletek monitorozására.

Az App Service alapvető hitelesítést biztosít az FTP- és webtelepítési ügyfelek számára a felhasználónév és a jelszó üzembe helyezési hitelesítő adataival való csatlakozáshoz. Az alapvető hitelesítési API-k alkalmasak a webhely fájlrendszerének böngészésére, az illesztőprogramok és segédprogramok feltöltésére, valamint az MSBuild használatával történő üzembe helyezésre. További információ: Üzembehelyezési hitelesítő adatok konfigurálása az Azure App Service-ben.

A vállalatoknak gyakran biztonságosabb üzembe helyezési módszerekre van szükségük, mint az alapszintű hitelesítésre, például a Microsoft Entra ID-ra. A Microsoft Entra OAuth 2.0 hozzáférési jogkivonatok élettartama korlátozott, azokra az alkalmazásokra és erőforrásokra vonatkoznak, amelyekhez ki vannak adva, és nem használhatók fel újra. Az OAuth-jogkivonat-alapú hitelesítés segít az alapszintű hitelesítéssel kapcsolatos számos probléma megoldásában.

A Microsoft Entra lehetővé teszi a más Azure-szolgáltatásokból történő üzembe helyezést felügyelt identitások használatával is. További információ: Hitelesítési típusok üzembe helyezési módszer szerint az Azure App Service-ben.

Előfeltételek

- Ha le szeretné tiltani az alkalmazások FTP-hozzáférésének alapszintű hitelesítését, tulajdonosi szintű hozzáféréssel kell rendelkeznie az alkalmazáshoz.

- Ha olyan szerepkört szeretne létrehozni és hozzárendelni, amely megakadályozza az alacsonyabb jogosultságú felhasználók számára az alapszintű hitelesítés engedélyezését, tulajdonosi vagy felhasználói hozzáférés-rendszergazdai engedélyekkel kell rendelkeznie az előfizetésben.

Alapszintű hitelesítés letiltása

FTP-telepítés esetén az alapszintű hitelesítést a basicPublishingCredentialsPolicies/ftp jelző vagy az FTP Basic Auth Publishing Credentials portálja szabályozza.

Az alapszintű hitelesítést használó egyéb üzembehelyezési módszerek, például a Visual Studio, a helyi Git és a GitHub esetében az alapszintű hitelesítést a basicPublishingCredentialsPolicies/scm zászló vagy az SCM alapszintű hitelesítési hitelesítő adatok portálopció vezérli.

Megjegyzés:

Az FTP alapszintű hitelesítésének engedélyezéséhez SCM alapszintű hitelesítés szükséges.

Az alapszintű hitelesítés letiltása:

Az Azure Portalon keresse meg és válassza ki az App Servicest, majd válassza ki az alkalmazást.

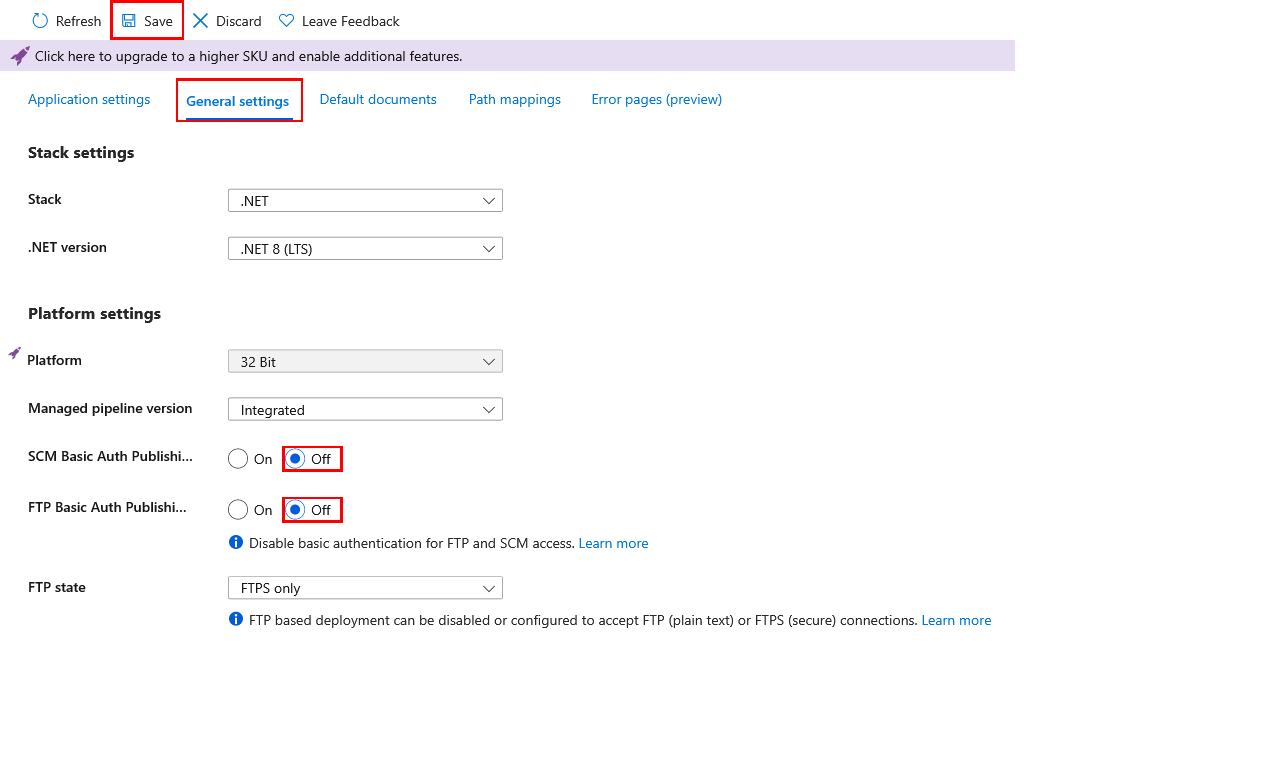

Az alkalmazás bal oldali navigációs menüjében válassza a Konfiguráció>általános beállításai lehetőséget.

Válassza a SCM alapszintű hitelesítési hitelesítő adatok, FTP alapszintű közzétételi hitelesítő adatok, vagy mindkettőnél a Kikapcsolva lehetőséget, majd válassza a Mentés lehetőséget.

Ha ellenőrizni szeretné, hogy az FTP-hozzáférés le van-e tiltva, próbáljon meg FTP/FTPS használatával csatlakozni az alkalmazáshoz. Egy 401 nem hitelesített üzenetet kell kapnia.

Annak ellenőrzéséhez, hogy a Git-hozzáférés le van-e tiltva, próbálkozzon a helyi Git-telepítéssel. Sikertelen hitelesítésről szóló üzenetet kell kapnia .

Üzembe helyezés alapszintű hitelesítés nélkül

Ha letiltja az alapszintű hitelesítést, az alapszintű hitelesítéstől függő üzembehelyezési módszerek már nem működnek. Egyes üzembehelyezési módszerek tartalék üzembe helyezési mechanizmusokkal rendelkeznek.

Az alábbi táblázat bemutatja, hogyan viselkednek a különböző üzembehelyezési módszerek az alapszintű hitelesítés letiltásakor, és ha van ilyen, a tartalék mechanizmus. További információ: Hitelesítési típusok üzembe helyezési módszerek szerint a Azure-alkalmazás Service-ben.

| Üzembe helyezési módszer | Ha az alapszintű hitelesítés le van tiltva |

|---|---|

| A Visual Studio üzembe helyezése | A Microsoft Entra-hitelesítéssel történő üzembe helyezéshez a Visual Studio 2022 17.12-es vagy újabb verziója szükséges. |

| FTP | Nem működik. |

| Helyi Git | Nem működik. |

| Azure CLI (Az Azure parancssori felülete) | Az Azure CLI 2.48.1-es vagy újabb verzióiban a következő parancsok a Microsoft Entra-hitelesítésre kerülnek vissza:az webapp up.az webapp deploy.az webapp log deployment show.az webapp log deployment list.az webapp log download.az webapp log tail.az webapp browse.az webapp create-remote-connection.az webapp ssh.az functionapp deploy.az functionapp log deployment list.az functionapp log deployment show.az functionapp deployment source config-zip. |

| Maven beépülő modul vagy Gradle beépülő modul | Működik. |

| GitHub-műveletek | Az alapszintű hitelesítést használó Meglévő GitHub Actions-munkafolyamatok nem működnek. Bontsa le a meglévő GitHub-konfigurációt, és hozzon létre egy új, felhasználó által hozzárendelt identitást használó GitHub Actions-konfigurációt. Ha a meglévő GitHub Actions telepítés manuálisan van konfigurálva, próbálkozzon a szolgáltatási főazonosító vagy az OpenID Connect használatával helyett. Új GitHub Actions-munkafolyamatok esetén használja a felhasználó által hozzárendelt identitás lehetőséget. |

| GitHub az App Service buildszolgáltatással | Nem működik. |

| Üzembe helyezés a portállétrehozás varázslóból | Ha egy folyamatos üzembehelyezési forrást választ, amikor az alapszintű hitelesítésletiltásra van állítva, a GitHub Actions a felhasználó által hozzárendelt identitásbeállítással (OpenID Connect) van konfigurálva. |

| Bitbucket | Nem működik. |

| Azure-tárházak az App Service build-szolgáltatással | Nem működik. |

| Azure-adattárak az Azure Pipelines használatával | Működik. |

Azure PipelinesAzureWebApp feladattal |

Működik. |

Egyéni szerepkör létrehozása az alapszintű hitelesítés engedélyezésének megakadályozásához

Ha meg szeretné akadályozni, hogy az alacsonyabb jogosultságú felhasználók bármely alkalmazáshoz engedélyezzék az alapszintű hitelesítést, létrehozhat egy egyéni szerepkört, és hozzárendelheti a felhasználókat a szerepkörhöz.

Az Azure Portalon válassza ki azt az előfizetést, amelyben létre szeretné hozni az egyéni szerepkört.

A bal oldali navigációs menüben válassza a Hozzáférés-vezérlés (IAM)>Egyéni szerepkör hozzáadása> lehetőséget.

Az egyéni szerepkör létrehozása lapon adjon nevet a szerepkörnek, majd válassza a Tovább gombot.

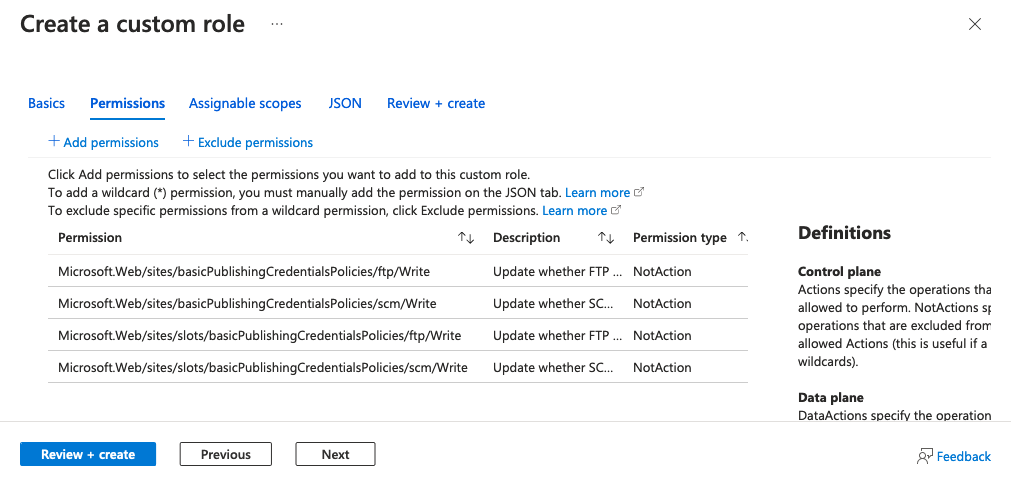

Az Engedélyek lapon válassza az Engedélyek kizárása lehetőséget.

Keressen rá és válassza ki a Microsoft Web Apps alkalmazást.

Keresse meg és bontsa ki a microsoft.web/sites/basicPublishingCredentialsPolicies webhelyet.

Jelölje ki az Írás jelölőnégyzetet, majd válassza a Hozzáadás lehetőséget. Ez a lépés hozzáadja a műveletet a notActions szerepkörhöz.

Válassza ismét az Engedélyek kizárása lehetőséget .

Keresse meg és bontsa ki a microsoft.web/sites/slots/basicPublishingCredentialsPolicies webhelyet, jelölje ki az Írás mezőt, majd válassza a Hozzáadás lehetőséget.

Az Engedélyek lapnak most az alábbi képernyőképhez hasonlóan kell kinéznie. Válassza az Áttekintés + létrehozás lehetőséget, majd válassza a Létrehozás lehetőséget.

Most már hozzárendelheti ezt a szerepkört a szervezet felhasználóihoz. További információ: Egyéni Azure-szerepkörök létrehozása vagy frissítése az Azure Portal használatával.

Alapszintű hitelesítési kísérletek figyelése

A rendszer minden sikeres és megkísérelt bejelentkezést az Azure Monitor AppServiceAuditLogs naplótípusba naplóz. A megkísérelt és sikeres bejelentkezések FTP-n és webes üzembe helyezésen való naplózásához kövesse a Naplók küldése az Azure Monitorba című témakörben leírt lépéseket, és engedélyezze a naplótípus szállítását AppServiceAuditLogs .

Annak ellenőrzéséhez, hogy a naplók a kiválasztott szolgáltatásokba vannak-e kézbesítve, próbáljon meg FTP-en vagy webes üzembe helyezésen keresztül bejelentkezni. Az alábbi példában egy tárfiók naplója látható.

{

"time": "2023-10-16T17:42:32.9322528Z",

"ResourceId": "/SUBSCRIPTIONS/aaaa0a0a-bb1b-cc2c-dd3d-eeeeee4e4e4e/RESOURCEGROUPS/MYRESOURCEGROUP/PROVIDERS/MICROSOFT.WEB/SITES/MY-DEMO-APP",

"Category": "AppServiceAuditLogs",

"OperationName": "Authorization",

"Properties": {

"User": "$my-demo-app",

"UserDisplayName": "$my-demo-app",

"UserAddress": "24.19.191.170",

"Protocol": "FTP"

}

}

Alapszintű hitelesítéssel kapcsolatos szabályzatok használata

Az Azure Policy segíthet a szervezeti szabványok betartatásában és a megfelelőség nagy léptékű értékelésében. Az Azure Policy használatával naplózhatja az alapszintű hitelesítést továbbra is használó alkalmazásokat, és szervizelheti a nem megfelelő erőforrásokat. Az alábbi listában az App Service-ben az alapszintű hitelesítés naplózására és szervizelására vonatkozó beépített szabályzatok láthatók:

- Az FTP ellenőrzési szabályzata

- SCM naplózási szabályzata

- Szervizelési szabályzat FTP-hez

- Szervizelési szabályzat az SCM-hez

Az alábbi lista a megfelelő helyek számára vonatkozó szabályzatokat tartalmazza.

- Az FTP ellenőrzési szabályzata

- SCM naplózási szabályzata

- Szervizelési szabályzat FTP-hez

- Szervizelési szabályzat az SCM-hez

Kapcsolódó tartalom

- Hitelesítési típusok üzembe helyezési módszer szerint az Azure App Service-ben

- Folyamatos üzembe helyezés konfigurálása az Azure App Service-ben

- Üzembe helyezés az Azure App Service-ben a GitHub Actions használatával

- Üzembe helyezés az Azure App Service-ben a Git helyi használatával

- Az alkalmazás üzembe helyezése Azure-alkalmazás Szolgáltatásban FTP/S használatával