Egyéni tartomány utótagja App Service-környezetekhez

Az App Service-környezet egy Azure-alkalmazás Szolgáltatás funkció, amely teljesen elkülönített és dedikált környezetet biztosít az App Service-alkalmazások nagy léptékű biztonságos futtatásához. Az App Service-környezet alapértelmezett tartományi utótagjának DNS-beállításai nem korlátozzák az alkalmazásokat, hogy csak ezek a nevek legyenek elérhetők. Az egyéni tartományutótag az App Service Environment belső terheléselosztó (ILB-) funkciója, amellyel saját tartományutótagot használhat az App Service Environment-környezetében található alkalmazások eléréséhez.

Ha nem rendelkezik App Service-környezettel, olvassa el az App Service-környezet létrehozása 3.

Feljegyzés

Ez a cikk az App Service Izolált v2-csomagokkal használt App Service Environment v3 funkcióit, előnyeit és használati eseteit ismerteti.

Az egyéni tartomány utótagja az App Service-környezet által használt gyökértartományt határozza meg. A Azure-alkalmazás Szolgáltatás nyilvános változatában az összes webalkalmazás alapértelmezett gyökértartománya azurewebsites.net. Az ILB App Service-környezetek esetében az alapértelmezett gyökértartomány appserviceenvironment.net. Mivel azonban az ILB App Service-környezet az ügyfél virtuális hálózatán belül van, az ügyfelek az alapértelmezett mellett egy gyökértartományt is használhatnak, amely a vállalat belső virtuális hálózatán belül használható. Egy hipotetikus Contoso Corporation például a internal.contoso.com alapértelmezett gyökértartományát használhatja olyan alkalmazásokhoz, amelyek csak a Contoso virtuális hálózatán belül oldhatók fel és érhetők el. A virtuális hálózatban lévő alkalmazás a APP-NAME.internal.contoso.com elérésével érhető el.

Az egyéni tartomány utótagja az App Service-környezethez tartozik. Ez a funkció eltér az App Service egyéni tartománykötésétől. További információ az egyéni tartománykötésekről: Meglévő egyéni DNS-név leképezése Azure-alkalmazás szolgáltatásra.

Ha az egyéni tartomány utótagjának tanúsítványa tartalmaz egy tulajdonos alternatív nevet (SAN) bejegyzést a *.scm-hez. CUSTOM-DOMAIN, az scm webhely az APP-NAME.scm.CUSTOM-DOMAIN webhelyről is elérhető. Az scm-et csak egyéni tartományon keresztül érheti el alapszintű hitelesítéssel. Az egyszeri bejelentkezés csak az alapértelmezett gyökértartományban lehetséges.

A korábbi verzióktól eltérően az App Services FTPS-végpontjai az App Service Environment v3-on csak az alapértelmezett tartomány utótagjával érhetőek el.

Az egyéni tartomány utótagvégpontjával való kapcsolatnak kiszolgálónév-jelzést (SNI) kell használnia a TLS-alapú kapcsolatokhoz.

Előfeltételek

- Az App Service Environment v3 ILB-változata.

- Az érvényes SSL/TLS-tanúsítványt egy Azure Key Vaultban kell tárolni. PFX formátum. További információ a tanúsítványok App Service-beli használatáról: TLS/SSL-tanúsítvány hozzáadása Azure-alkalmazás Szolgáltatásban.

- A tanúsítványnak 20 kb-nál kisebbnek kell lennie.

Felügyelt identitás

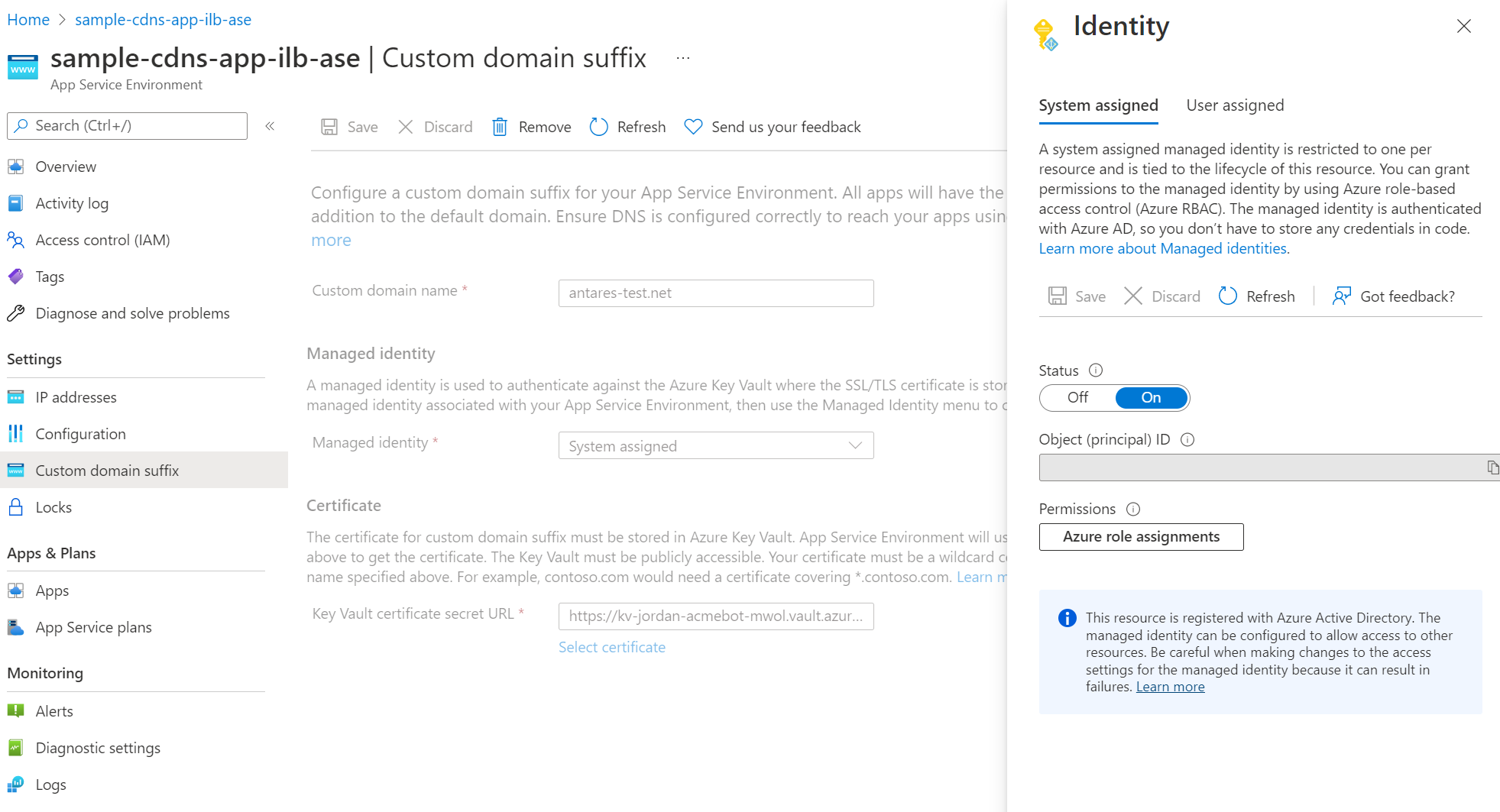

A rendszer felügyelt identitást használ az SSL/TLS-tanúsítványt tároló Azure Key Vaulton való hitelesítéshez. Ha jelenleg nincs hozzárendelve felügyelt identitás az App Service-környezethez, konfigurálnia kell egyet.

Használhat rendszer által hozzárendelt vagy felhasználó által hozzárendelt felügyelt identitást. Felhasználó által hozzárendelt felügyelt identitás létrehozásához lásd a felhasználó által hozzárendelt felügyelt identitások kezelését. Ha egy rendszer által hozzárendelt felügyelt identitást szeretne használni, és még nincs hozzárendelve az App Service-környezethez, az Egyéni tartomány utótag portálja végigvezeti a létrehozási folyamaton. Másik lehetőségként megnyithatja az App Service-környezet Identitás lapját, és ott konfigurálhatja és hozzárendelheti a felügyelt identitásokat.

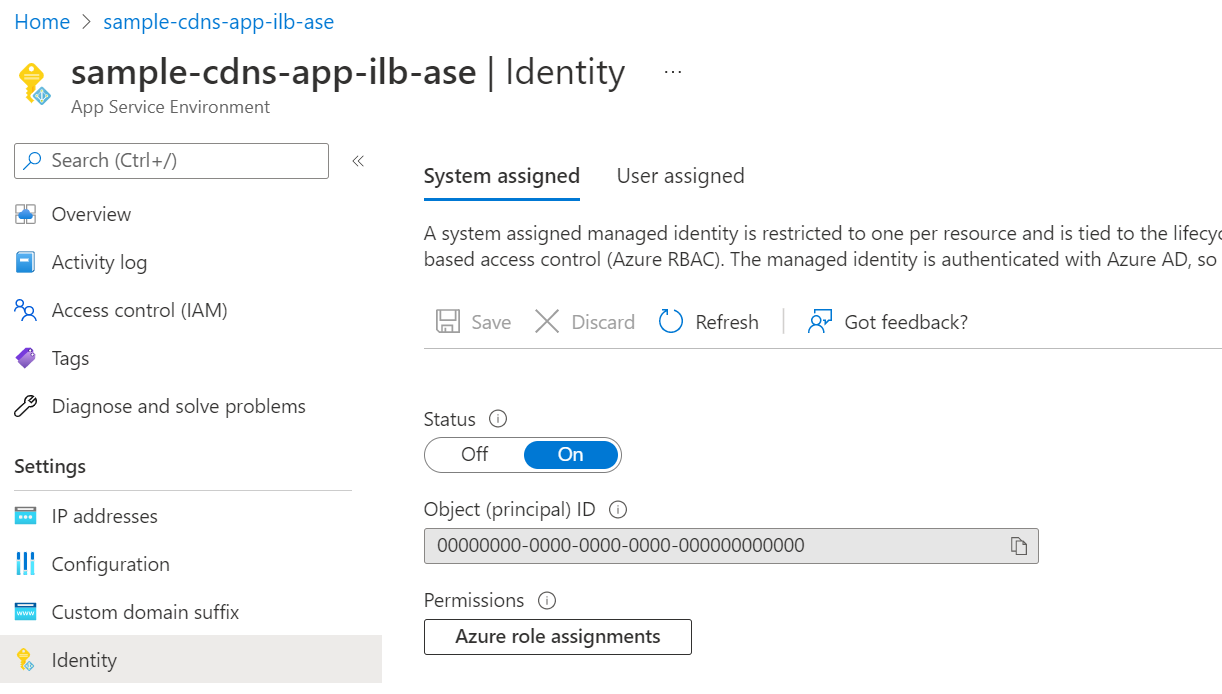

A rendszer által hozzárendelt felügyelt identitás engedélyezéséhez állítsa be az állapotot Be értékre.

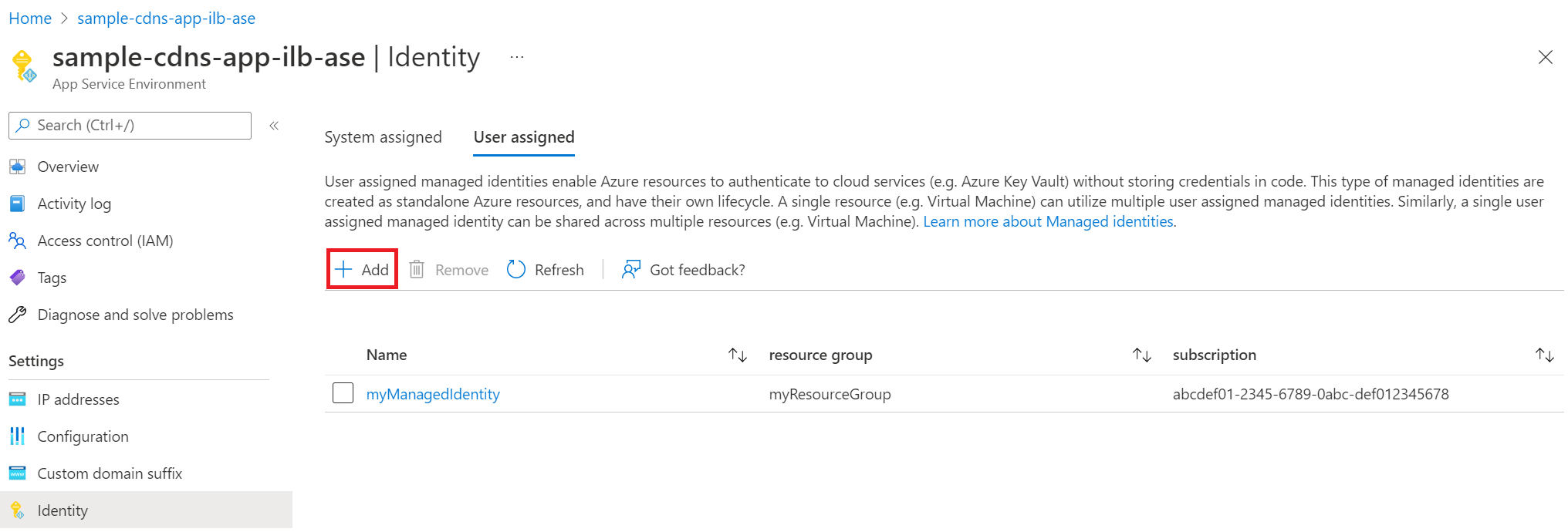

A felhasználó által hozzárendelt felügyelt identitás hozzárendeléséhez válassza a "A használni kívánt felügyelt identitás hozzáadása és megkeresése" lehetőséget.

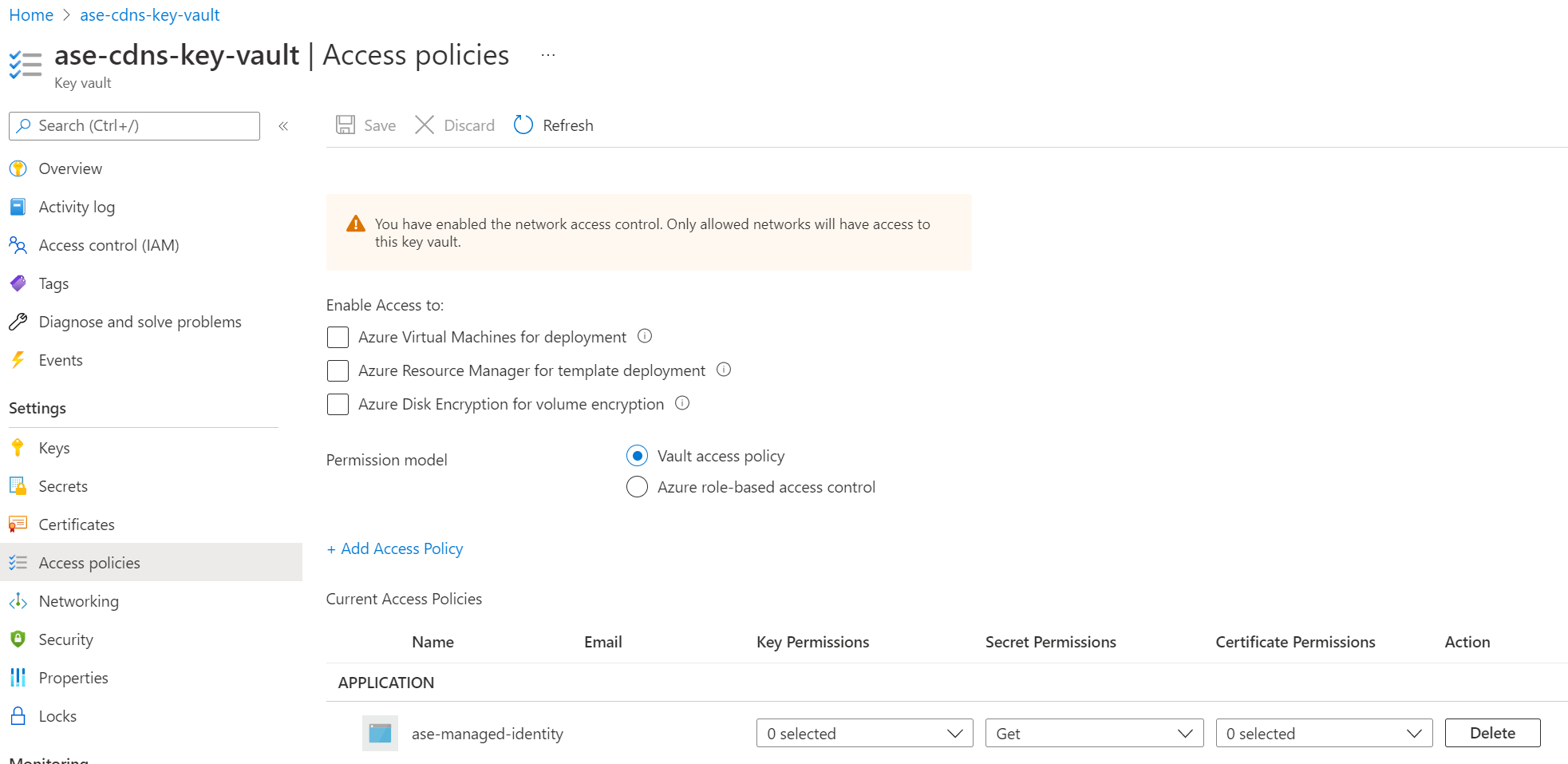

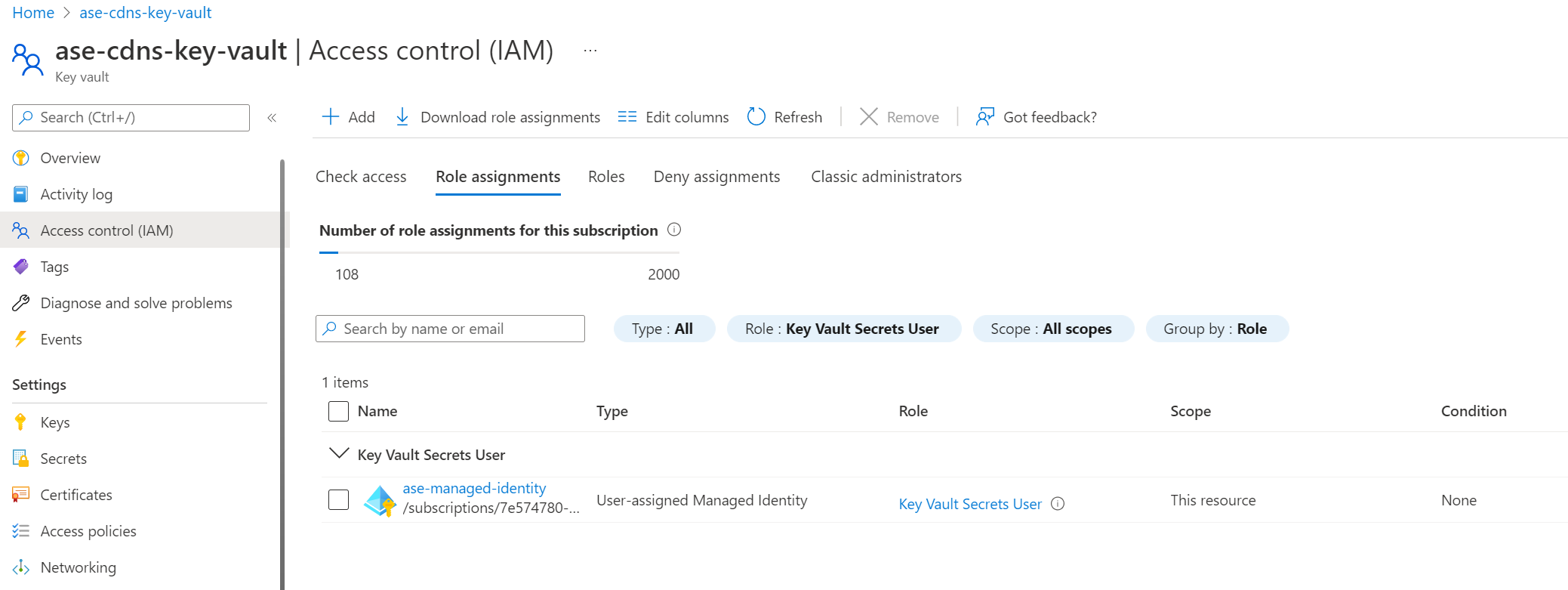

Miután hozzárendelte a felügyelt identitást az App Service-környezethez, győződjön meg arról, hogy a felügyelt identitás rendelkezik megfelelő engedélyekkel az Azure Key Vaulthoz. Használhat tárolóhozzáférési szabályzatot vagy azure-beli szerepköralapú hozzáférés-vezérlést.

Tároló-hozzáférési szabályzat használata esetén a felügyelt identitásnak legalább a kulcstartó titkos kulcsokra vonatkozó engedélyének lekérésére van szüksége.

Ha úgy dönt, hogy azure-beli szerepköralapú hozzáférés-vezérlést használ a kulcstartóhoz való hozzáférés kezeléséhez, legalább a "Key Vault titkos kulcsfelhasználója" szerepkört kell megadnia a felügyelt identitásnak.

Tanúsítvány

Az egyéni tartomány utótagjának tanúsítványát egy Azure Key Vaultban kell tárolni. A tanúsítványt fel kell tölteni a következőbe: . PFX formátum, és kisebb, mint 20 kb. Tanúsítványok a következőben: . A PEM formátum jelenleg nem támogatott. Az App Service Environment a kiválasztott felügyelt identitást használja a tanúsítvány lekéréséhez.

A tanúsítványnak helyettesítő tanúsítványnak kell lennie a kiválasztott egyéni tartománynévhez. Internal.contoso.com például *.internal.contoso.com tanúsítványra lenne szüksége. Ha az egyéni tartomány utótagja által használt tanúsítvány tartalmaz egy tulajdonos alternatív neve (SAN) bejegyzést az scm-hez(például *.scm.internal.contoso.com), az scm-hely az egyéni tartomány utótagjával is elérhető.

Ha a tanúsítványt az Azure Key Vaultban forgatja, az App Service-környezet 24 órán belül átveszi a módosítást.

Hálózati hozzáférés a Key Vaulthoz

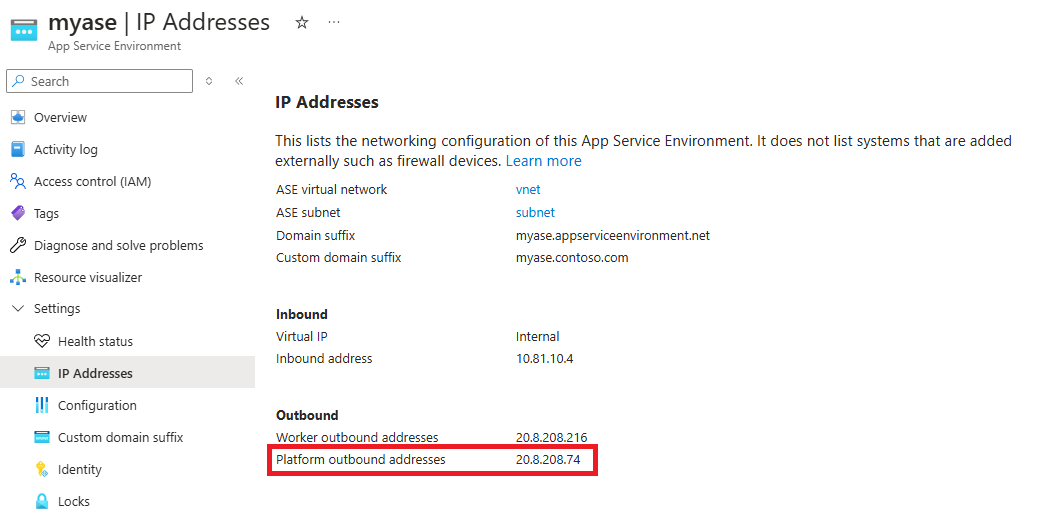

A kulcstartó nyilvánosan vagy az App Service Environment által üzembe helyezett alhálózatról elérhető privát végponton keresztül érhető el. A privát végpontok konfigurálásáról a Key Vault és az Azure Private Link integrálása című témakörben olvashat. Ha nyilvános hozzáférést használ, biztonságossá teheti a kulcstartót, hogy csak az App Service-környezet kimenő IP-címéről fogadja a forgalmat. Az App Service-környezet a platform kimenő IP-címét használja forráscímként a kulcstartó elérésekor. Az IP-címet az Azure Portal IP-címek lapján találja.

Egyéni tartomány utótagjának konfigurálása az Azure Portal használatával

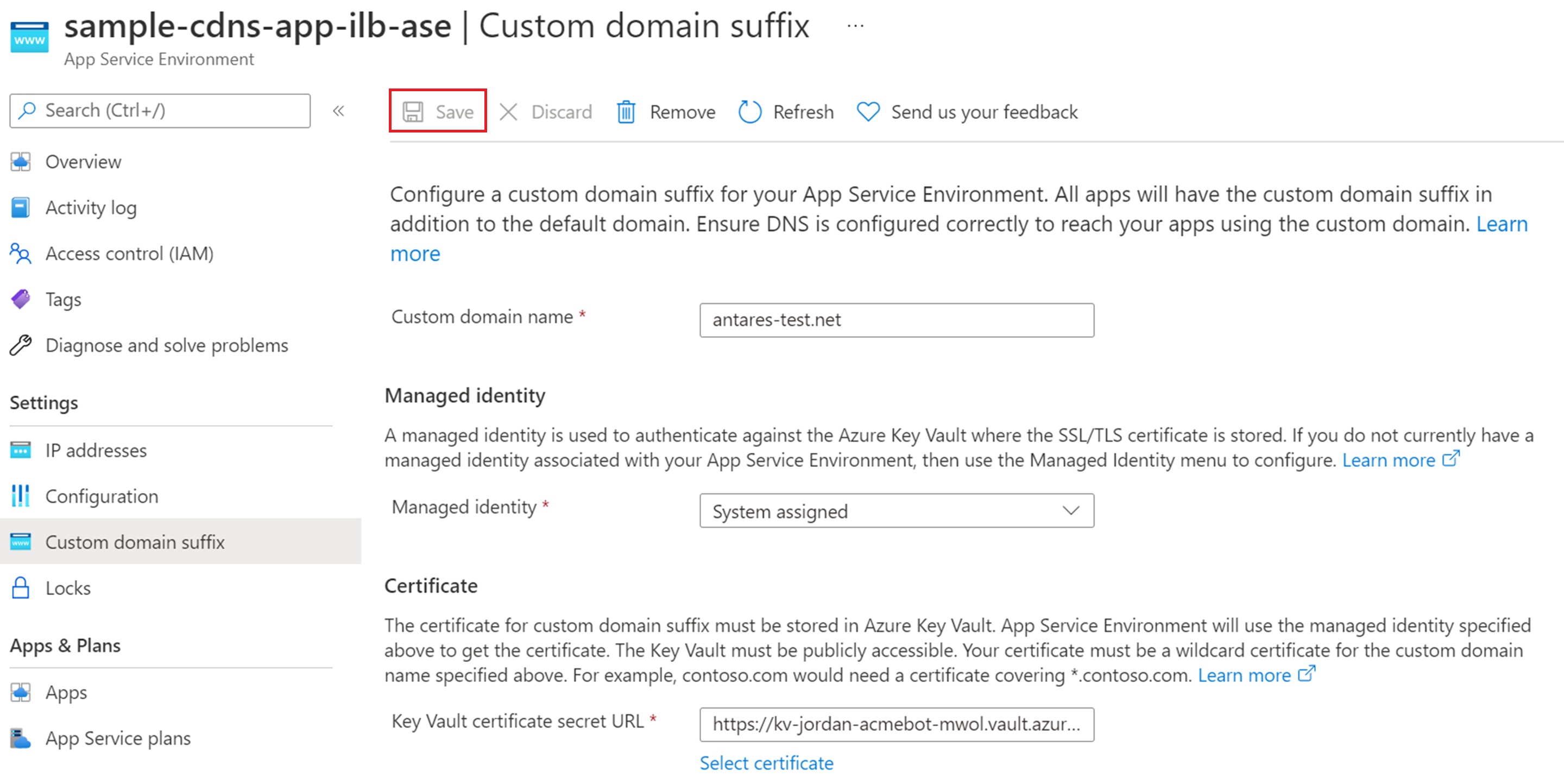

- Az Azure Portalon lépjen az App Service-környezet Egyéni tartomány utótag lapjára.

- Adja meg az egyéni tartománynevet.

- Válassza ki az App Service-környezethez definiált felügyelt identitást. Használhat rendszer által hozzárendelt vagy felhasználó által hozzárendelt felügyelt identitást. Ha még nem tette meg, konfigurálhatja a felügyelt identitást. A felügyelt identitást közvetlenül az egyéni tartomány utótaglapjáról konfigurálhatja a felügyelt identitáskijelölési mező "Identitás hozzáadása" lehetőségével.

- Válassza ki az egyéni tartomány utótagjának tanúsítványát.

- Ha privát végpontot használ a kulcstartó eléréséhez, mivel a hálózati hozzáférés a privát végpontra korlátozódik, a tanúsítvány kiválasztásához nem használhatja a portál felületét. Manuálisan kell megadnia a tanúsítvány URL-címét.

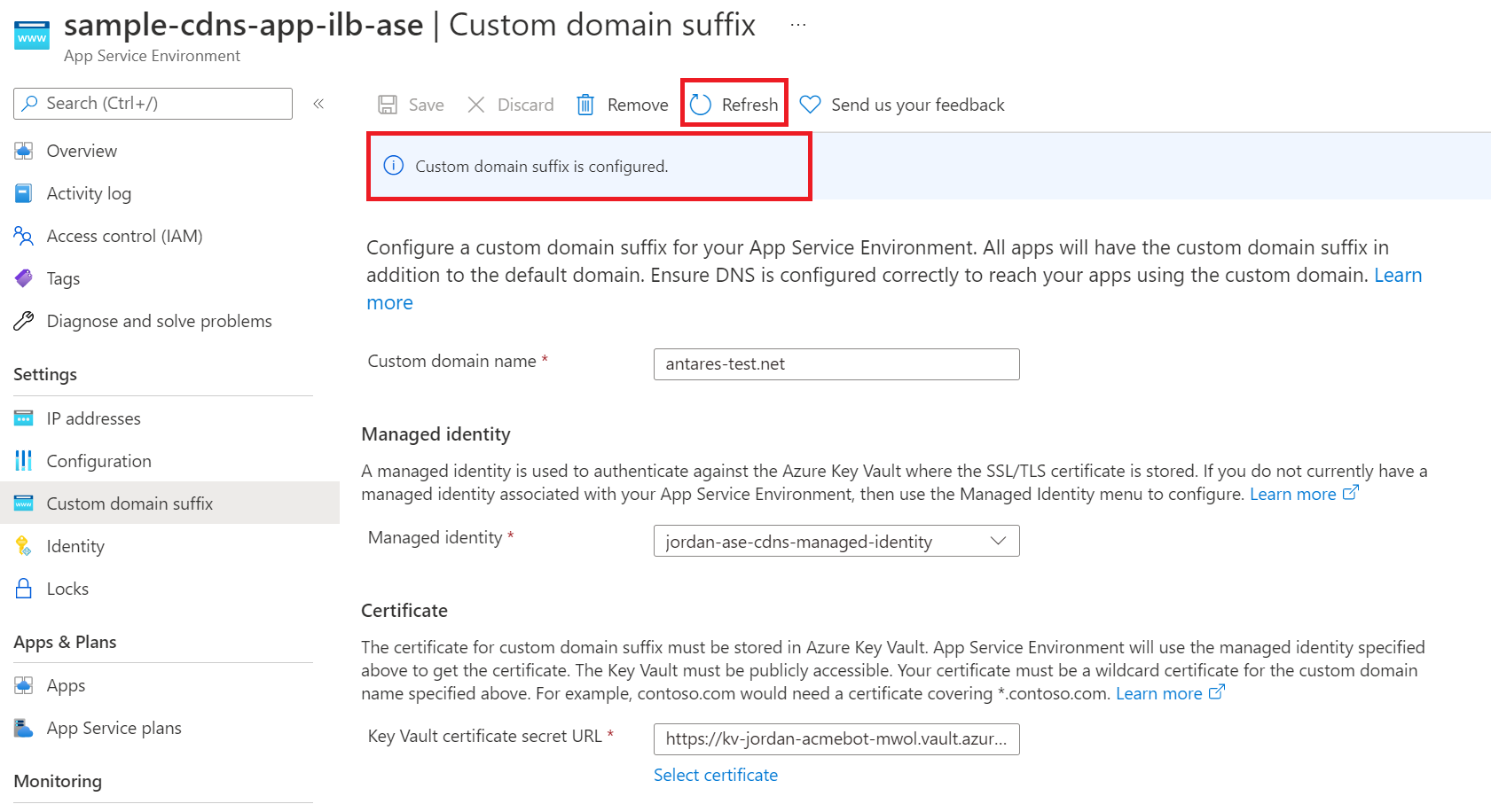

- Válassza a "Mentés" lehetőséget a lap tetején. A legújabb konfigurációfrissítések megtekintéséhez frissítse a lapot.

- Az egyéni tartomány utótag-konfigurációjának beállítása néhány percet vesz igénybe. Ellenőrizze az állapotot a lap tetején található "Frissítés" gombra kattintva. A szalagcím a legújabb állapottal frissül. Ha elkészült, a szalagcím azt fogja tartalmazni, hogy az egyéni tartomány utótagja konfigurálva van.

Egyéni tartomány utótagjának konfigurálása az Azure Resource Manager használatával

Ha egyéni tartomány utótagot szeretne konfigurálni az App Service-környezethez egy Azure Resource Manager-sablonnal, az alábbi tulajdonságokat kell tartalmaznia. Győződjön meg arról, hogy megfelel az előfeltételeknek , és hogy a felügyelt identitás és a tanúsítvány elérhető, és rendelkezik a megfelelő engedélyekkel az Azure Key Vaulthoz.

Konfigurálnia kell a felügyelt identitást, és meg kell győződnie arról, hogy létezik, mielőtt hozzárendeli a sablonhoz. A felügyelt identitásokkal kapcsolatos további információkért tekintse meg a felügyelt identitások áttekintését.

Felhasználó által hozzárendelt felügyelt identitás használata

"resources": [

{

"apiVersion": "2022-03-01",

"type": "Microsoft.Web/hostingEnvironments",

"name": ...,

"location": ...,

"identity": {

"type": "UserAssigned",

"userAssignedIdentities": {

"/subscriptions/00000000-0000-0000-0000-000000000000/resourcegroups/asev3-cdns-rg/providers/Microsoft.ManagedIdentity/userAssignedIdentities/ase-cdns-managed-identity"

}

},

"properties": {

"customDnsSuffixConfiguration": {

"dnsSuffix": "antares-test.net",

"certificateUrl": "https://kv-sample-key-vault.vault.azure.net/secrets/wildcard-antares-test-net",

"keyVaultReferenceIdentity": "/subscriptions/00000000-0000-0000-0000-000000000000/resourcegroups/asev3-cdns-rg/providers/Microsoft.ManagedIdentity/userAssignedIdentities/ase-cdns-managed-identity"

},

"internalLoadBalancingMode": "Web, Publishing",

etc...

}

}

Rendszer által hozzárendelt felügyelt identitás használata

"resources": [

{

"apiVersion": "2022-03-01",

"type": "Microsoft.Web/hostingEnvironments",

"name": ...,

"location": ...,

"identity": {

"type": "SystemAssigned"

}

"properties": {

"customDnsSuffixConfiguration": {

"dnsSuffix": "antares-test.net",

"certificateUrl": "https://kv-sample-key-vault.vault.azure.net/secrets/wildcard-antares-test-net",

"keyVaultReferenceIdentity": "systemassigned"

},

"internalLoadBalancingMode": "Web, Publishing",

etc...

}

}

Egyéni tartomány utótagjának konfigurálása az Azure Resource Explorer használatával

Másik lehetőségként frissítheti meglévő ILB App Service-környezetét az Azure Resource Explorer használatával.

- A Resource Explorerben nyissa meg az App Service-környezet csomópontját (előfizetések>{előfizetés}>resourceGroups>{saját erőforráscsoport}>szolgáltatók>Microsoft.Web>hostingEnvironments). Ezután válassza ki a frissíteni kívánt App Service-környezetet.

- Válassza az Olvasás/Írás lehetőséget a felső eszköztáron az interaktív szerkesztés engedélyezéséhez az Erőforrás-kezelőben.

- A Szerkesztés gombra kattintva szerkeszthetővé teheti a Resource Manager-sablont.

- Görgessen a jobb oldali panel aljára. A customDnsSuffixConfiguration attribútum alul található.

- Adja meg a dnsSuffix, a certificateUrl és a keyVaultReferenceIdentity értékeit.

- Lépjen az identitásattribútumra , és adja meg a használt felügyelt identitáshoz tartozó adatokat.

- A felül található PUT gombra kattintva véglegesítse a módosítást az App Service-környezetben.

- A customDnsSuffixConfiguration alatt található provisioningState állapotot biztosít a konfigurációfrissítéshez.

DNS-konfiguráció

Ha az App Service-környezetben az egyéni tartomány utótagjával szeretné elérni az alkalmazásait, konfigurálnia kell a saját DNS-kiszolgálóját, vagy konfigurálnia kell a DNS-t egy Azure-beli privát DNS-zónában az egyéni tartományhoz.

Ha saját DNS-kiszolgálót szeretne használni, adja hozzá a következő rekordokat:

- Hozzon létre egy zónát az egyéni tartományhoz.

- Hozzon létre egy A rekordot a zónában, amely * az App Service-környezet által használt bejövő IP-címre mutat.

- Hozzon létre egy A rekordot abban a zónában, amely az App Service-környezet által használt bejövő IP-címre mutat @ értékre.

- Ha szükséges, hozzon létre egy zónát az scm-altartományhoz egy * Rekorddal, amely az App Service-környezet által használt bejövő IP-címre mutat

A DNS konfigurálása az Azure DNS privát zónáiban:

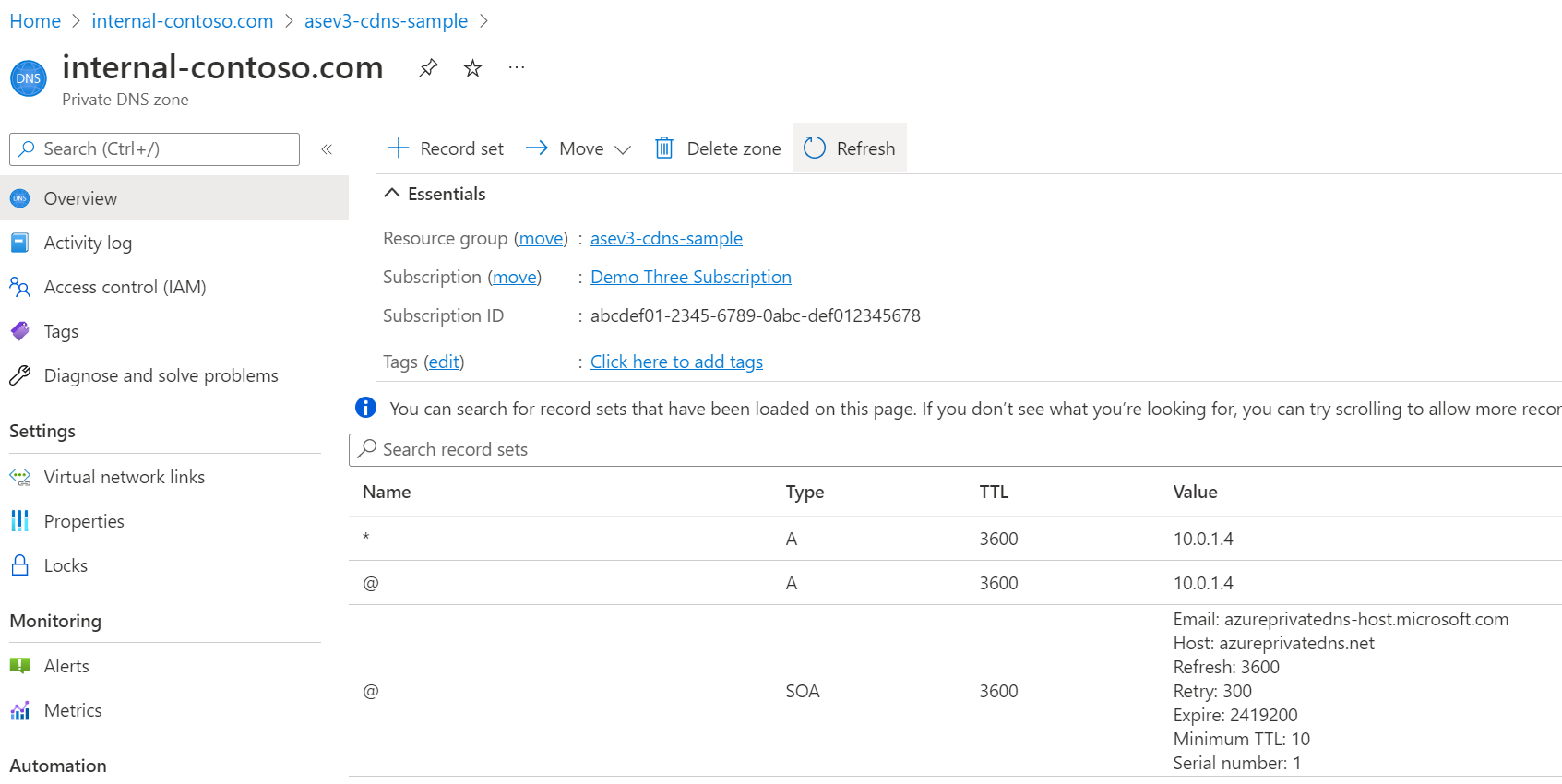

- Hozzon létre egy Azure DNS-privát zónát az egyéni tartományhoz. Az alábbi példában az egyéni tartomány internal.contoso.com.

- Hozzon létre egy A rekordot a zónában, amely * az App Service-környezet által használt bejövő IP-címre mutat.

- Hozzon létre egy A rekordot abban a zónában, amely az App Service-környezet által használt bejövő IP-címre mutat @ értékre.

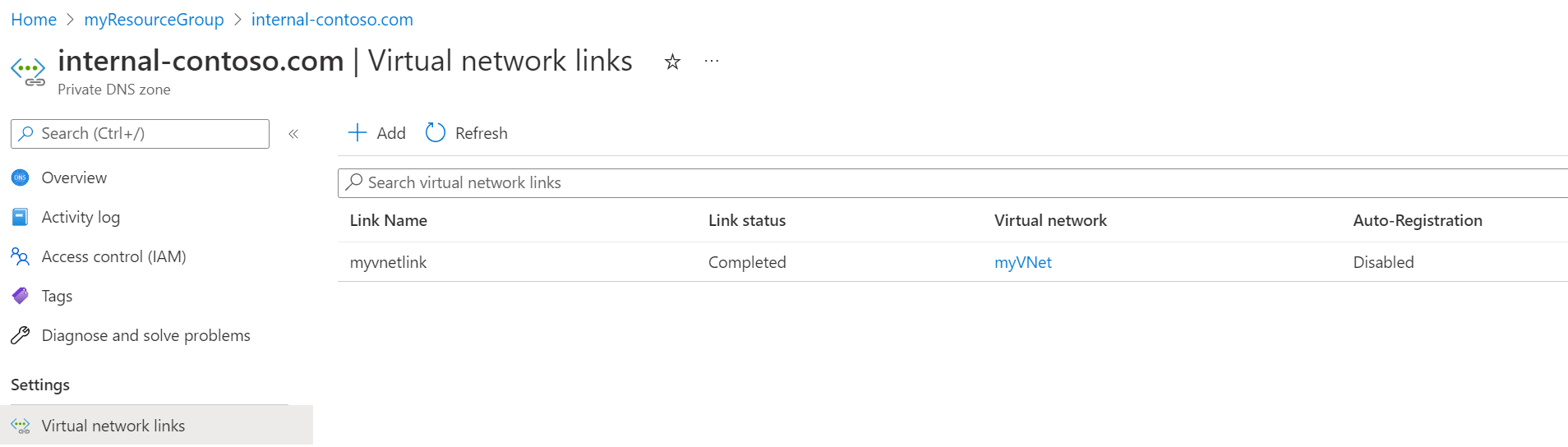

- Csatolja az Azure DNS privát zónáját az App Service-környezet virtuális hálózatához.

- Ha szeretné, hozzon létre egy A rekordot abban a zónában, amely a *.scm értéket az App Service-környezet által használt bejövő IP-címre mutatja.

További információ a DNS tartományhoz való konfigurálásáról: App Service-környezet használata.

Feljegyzés

Az egyéni tartomány utótagjához tartozó DNS konfigurálása mellett érdemes megfontolni a DNS alapértelmezett tartomány utótaghoz való konfigurálását is, hogy az App Service összes funkciója a várt módon működjön.

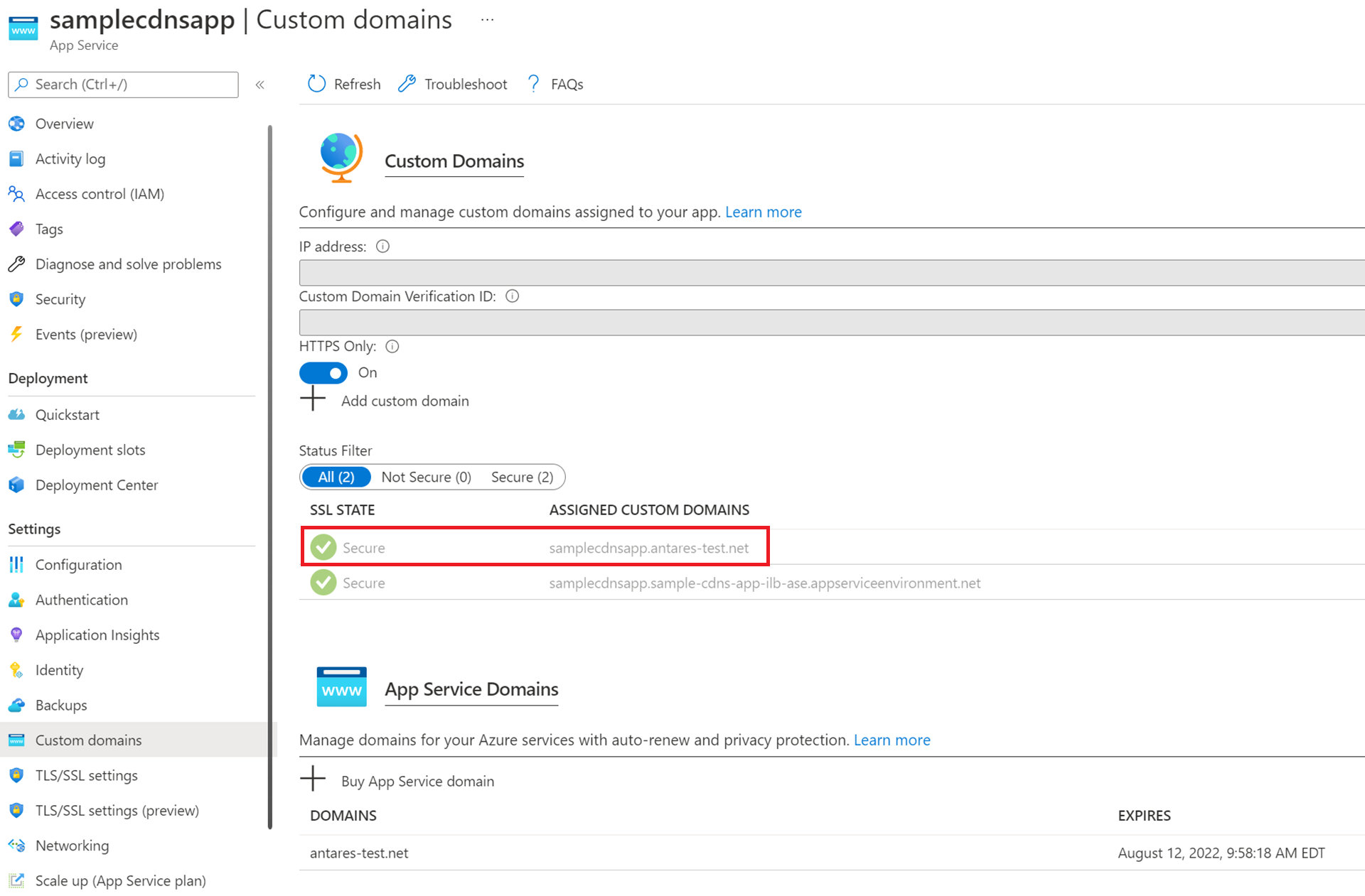

Alkalmazások elérése

Miután konfigurálta az egyéni tartomány utótagját és a DNS-t az App Service-környezethez, megnyithatja az App Service-környezet egyik App Service-alkalmazásának Egyéni tartományok lapját, és megerősítheti az alkalmazáshoz hozzárendelt egyéni tartomány hozzáadását.

Az ILB App Service-környezetben lévő alkalmazások biztonságosan elérhetők HTTPS-en keresztül a konfigurált egyéni tartományra vagy az alapértelmezett tartományra appserviceenvironment.net , mint az előző képen. Az alkalmazások az alapértelmezett App Service Environment-tartomány és az egyéni tartomány használatával való elérésének lehetősége egy egyedi funkció, amely csak az App Service Environment 3-on támogatott.

A nyilvános több-bérlős szolgáltatásban futó alkalmazásokhoz hasonlóan azonban egyéni gazdagépneveket is konfigurálhat az egyes alkalmazásokhoz, majd egyedi SNI TLS-/SSL-tanúsítványkötéseket konfigurálhat az egyes alkalmazásokhoz.

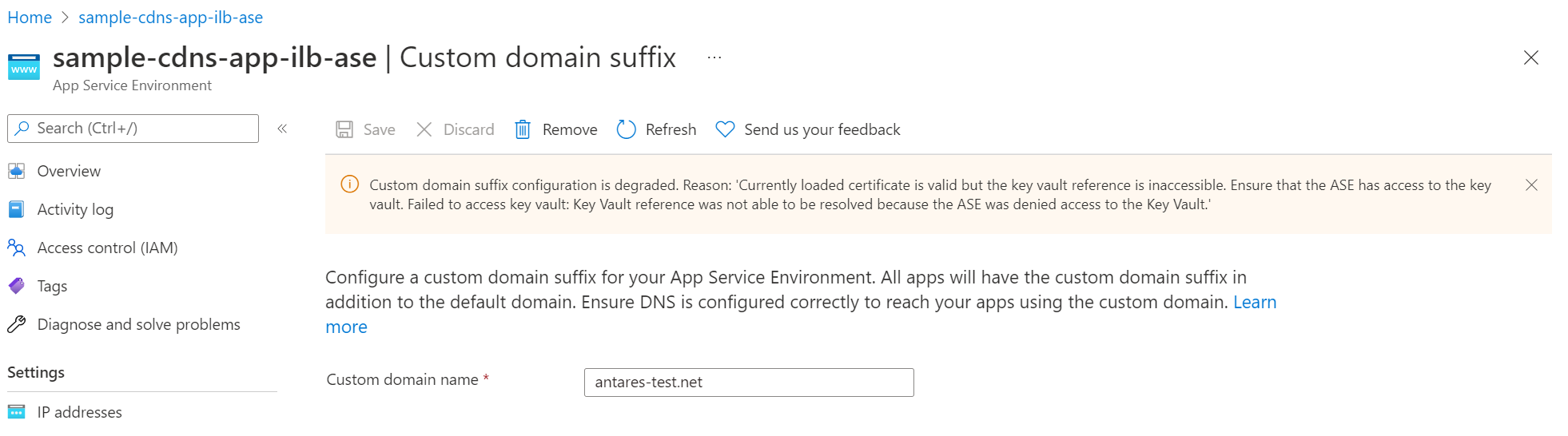

Hibaelhárítás

Az App Service platform rendszeresen ellenőrzi, hogy az App Service-környezet hozzáfér-e a kulcstartóhoz, és hogy a tanúsítvány érvényes-e. Ha a felügyelt identitás, kulcstartó vagy App Service-környezet engedélyeit vagy hálózati beállításait nem megfelelően vagy nemrégiben módosították, nem konfigurálhat egyéni tartomány utótagot. A képernyőképen látható példához hasonló hibaüzenet jelenik meg. Tekintse át az előfeltételeket , hogy biztosan konfigurálja a szükséges engedélyeket. Hasonló hibaüzenet jelenik meg, ha az App Service-platform azt észleli, hogy a tanúsítványa csökkentett vagy lejárt.

Következő lépések

Visszajelzés

Hamarosan elérhető: 2024-ben fokozatosan kivezetjük a GitHub-problémákat a tartalom visszajelzési mechanizmusaként, és lecseréljük egy új visszajelzési rendszerre. További információ: https://aka.ms/ContentUserFeedback.

Visszajelzés küldése és megtekintése a következőhöz: