Oktatóanyag: Cognitive Service-kapcsolat biztonságossá tétele a .NET App Service-ből a Key Vault használatával

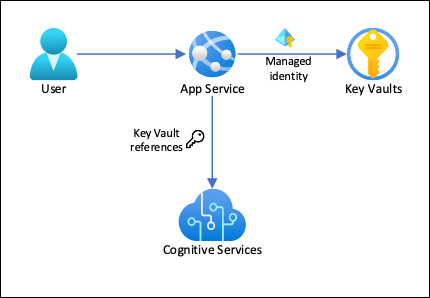

Azure-alkalmazás szolgáltatás felügyelt identitásokkal tud kapcsolati sztring nélkül csatlakozni a háttérszolgáltatásokhoz, ami kiküszöböli a kapcsolati titkos kulcsokat a háttérkapcsolatok kezeléséhez és biztonságossá tételéhez éles környezetben. Olyan háttérszolgáltatások esetén, amelyek nem támogatják a felügyelt identitásokat, és továbbra is kapcsolati titkos kulcsokat igényelnek, a Key Vault használatával kezelheti a kapcsolati titkos kulcsokat. Ez az oktatóanyag az Azure AI-szolgáltatásokat használja példaként, hogy bemutassuk, hogyan működik a gyakorlatban. Ha végzett, olyan alkalmazással rendelkezik, amely programozott hívásokat indít az Azure AI-szolgáltatásokba anélkül, hogy bármilyen kapcsolati titkos kódot tárolne az App Service-ben.

Tipp.

Az Azure AI-szolgáltatások támogatják a felügyelt identitásokon keresztüli hitelesítést, de ez az oktatóanyag az előfizetési kulcs hitelesítésével mutatja be, hogyan csatlakozhat olyan Azure-szolgáltatáshoz, amely nem támogatja az App Services által felügyelt identitásokat.

Ezzel az architektúrával:

- A Key Vaulthoz való csatlakozást felügyelt identitások védik

- Az App Service alkalmazásbeállításokként a Key Vault-hivatkozások használatával fér hozzá a titkos kulcsokhoz.

- A kulcstartóhoz való hozzáférés az alkalmazásra korlátozódik. Előfordulhat, hogy az alkalmazás közreműködői, például a rendszergazdák teljes mértékben felügyelik az App Service-erőforrásokat, és ugyanakkor nem férnek hozzá a Key Vault titkos kulcsaihoz.

- Ha az alkalmazáskód már hozzáfér a kapcsolati titkos kódokhoz az alkalmazás beállításaival, nincs szükség módosításra.

A következő tudnivalókat fogja elsajátítani:

- Felügyelt identitások engedélyezése

- Felügyelt identitások használata a Key Vaulthoz való csatlakozáshoz

- Key Vault-referenciák használata

- Azure AI-szolgáltatások elérése

Előfeltételek

A környezet előkészítése az Azure CLI-re.

Használja a Bash-környezetet az Azure Cloud Shellben. További információ: A Bash rövid útmutatója az Azure Cloud Shellben.

Ha inkább helyi cli-referenciaparancsokat szeretne futtatni, telepítse az Azure CLI-t. Ha Windows vagy macOS rendszert használ, fontolja meg az Azure CLI Docker-tárolóban való futtatását. További információ: Az Azure CLI futtatása Docker-tárolóban.

Ha helyi telepítést használ, jelentkezzen be az Azure CLI-be az az login parancs futtatásával. A hitelesítési folyamat befejezéséhez kövesse a terminálon megjelenő lépéseket. További bejelentkezési lehetőségekért lásd : Bejelentkezés az Azure CLI-vel.

Amikor a rendszer kéri, először telepítse az Azure CLI-bővítményt. További információ a bővítményekről: Bővítmények használata az Azure CLI-vel.

Futtassa az az version parancsot a telepített verzió és a függő kódtárak megkereséséhez. A legújabb verzióra az az upgrade paranccsal frissíthet.

Alkalmazás létrehozása azure AI-szolgáltatásokkal való kapcsolattal

Hozzon létre egy erőforráscsoportot, amely az összes erőforrást tartalmazza:

# Save resource group name as variable for convenience groupName=myKVResourceGroup region=westeurope az group create --name $groupName --location $regionHozzon létre egy Azure AI-szolgáltatási erőforrást. Cserélje le <a cs-resource-name> nevet egy tetszőleges egyedi névre.

# Save resource name as variable for convenience. csResourceName=<cs-resource-name> az cognitiveservices account create --resource-group $groupName --name $csResourceName --location $region --kind TextAnalytics --sku F0 --custom-domain $csResourceNameFeljegyzés

--sku F0ingyenes szintű Azure AI-szolgáltatási erőforrást hoz létre. Minden előfizetés egy ingyenes szintűTextAnalyticserőforrás kvótájára korlátozódik. Ha már túllépte a kvótát, használja--sku Sinkább.

.NET-alkalmazás konfigurálása

Klónozza a mintaadattárat helyileg, és telepítse a mintaalkalmazást az App Service-ben. Cserélje le <az alkalmazásnevet> egy egyedi névre.

# Save app name as variable for convenience

appName=<app-name>

# Clone sample application

git clone https://github.com/Azure-Samples/app-service-language-detector.git

cd app-service-language-detector/dotnet

az webapp up --sku F1 --resource-group $groupName --name $appName --plan $appName --location $region

Titkos kódok konfigurálása alkalmazásbeállításokként

Az Azure AI-szolgáltatások titkos kulcsainak konfigurálása alkalmazásbeállításokként

CS_ACCOUNT_NAMEésCS_ACCOUNT_KEY.# Get subscription key for Cognitive Services resource csKey1=$(az cognitiveservices account keys list --resource-group $groupName --name $csResourceName --query key1 --output tsv) az webapp config appsettings set --resource-group $groupName --name $appName --settings CS_ACCOUNT_NAME="$csResourceName" CS_ACCOUNT_KEY="$csKey1"A böngészőben keresse meg az üzembe helyezési

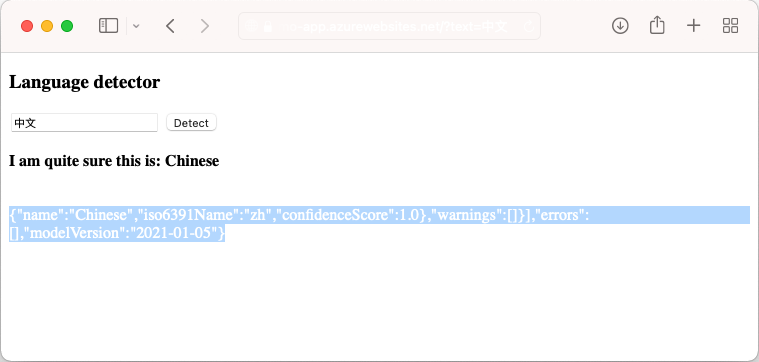

<app-name>.azurewebsites.netalkalmazást, és próbálja ki a nyelvérzékelőt sztringekkel különböző nyelveken.

Ha megtekinti az alkalmazáskódot, láthatja, hogy az észlelés hibakeresési kimenete ugyanolyan betűszínt eredményez, mint a háttér. Ezt úgy tekintheti meg, hogy megpróbálja kiemelni a fehér területet közvetlenül az eredmény alatt.

Biztonságos háttérkapcsolat

Jelenleg a kapcsolati titkos kulcsok alkalmazásbeállításokként vannak tárolva az App Service-alkalmazásban. Ez a módszer már biztosítja a kapcsolati titkos kulcsokat az alkalmazás kódbázisából. Az alkalmazás kezelésére képes közreműködők azonban láthatják az alkalmazás beállításait is. Ebben a lépésben áthelyezi a kapcsolat titkos kulcsait egy kulcstartóba, és zárolja a hozzáférést, hogy csak Ön felügyelhesse, és csak az App Service-alkalmazás tudja olvasni a felügyelt identitásával.

Kulcstartó létrehozása. Cserélje le <a tárolónevet> egy egyedi névre.

# Save app name as variable for convenience vaultName=<vault-name> az keyvault create --resource-group $groupName --name $vaultName --location $region --sku standard --enable-rbac-authorizationA

--enable-rbac-authorizationparaméter az Azure szerepköralapú hozzáférés-vezérlést (RBAC) állítja be engedélymodellként. Ez a beállítás alapértelmezés szerint érvényteleníti az összes hozzáférési szabályzat engedélyét.Adja meg magának a Key Vault titkos kulcstartójának RBAC-szerepkörét a tárolóhoz.

vaultResourceId=$(az keyvault show --name $vaultName --query id --output tsv) myId=$(az ad signed-in-user show --query id --output tsv) az role assignment create --role "Key Vault Secrets Officer" --assignee-object-id $myId --assignee-principal-type User --scope $vaultResourceIdEngedélyezze a rendszer által hozzárendelt felügyelt identitást az alkalmazáshoz, és adja meg neki a Key Vault titkos kulcsainak felhasználói RBAC-szerepkörét a tárolóhoz.

az webapp identity assign --resource-group $groupName --name $appName --scope $vaultResourceId --role "Key Vault Secrets User"Adja hozzá az Azure AI-szolgáltatások erőforrásnevét és előfizetési kulcsát titkos kulcsként a tárolóhoz, és mentse az azonosítóikat környezeti változókként a következő lépéshez.

csResourceKVUri=$(az keyvault secret set --vault-name $vaultName --name csresource --value $csResourceName --query id --output tsv) csKeyKVUri=$(az keyvault secret set --vault-name $vaultName --name cskey --value $csKey1 --query id --output tsv)Korábban a titkos kulcsokat alkalmazásbeállításokként

CS_ACCOUNT_NAMEésCS_ACCOUNT_KEYaz alkalmazásban állította be. Most állítsa be őket kulcstartó-hivatkozásokként.az webapp config appsettings set --resource-group $groupName --name $appName --settings CS_ACCOUNT_NAME="@Microsoft.KeyVault(SecretUri=$csResourceKVUri)" CS_ACCOUNT_KEY="@Microsoft.KeyVault(SecretUri=$csKeyKVUri)"A böngészőben lépjen

<app-name>.azurewebsites.netújra. Ha visszakapja az észlelési eredményeket, akkor kulcstartó-hivatkozásokkal csatlakozik az Azure AI-szolgáltatások végpontjához.

Gratulálunk, az alkalmazás most már a kulcstartóban tárolt titkos kulcsok használatával csatlakozik az Azure AI-szolgáltatásokhoz, az alkalmazáskód módosítása nélkül.

Az erőforrások eltávolítása

Az előző lépésekben Azure-erőforrásokat hozott létre egy erőforráscsoportban. Ha várhatóan nem lesz szüksége ezekre az erőforrásokra a jövőben, törölje az erőforráscsoportot a következő parancs Cloud Shellben történő futtatásával:

az group delete --name $groupName

A parancs futtatása egy percig is eltarthat.