Megjegyzés

Az oldalhoz való hozzáféréshez engedély szükséges. Megpróbálhat bejelentkezni vagy módosítani a címtárat.

Az oldalhoz való hozzáféréshez engedély szükséges. Megpróbálhatja módosítani a címtárat.

Feljegyzés

A Key Vault erőforrás-szolgáltató két erőforrástípust támogat: tárolókat és felügyelt HSM-eket. A cikkben ismertetett hozzáférés-vezérlés csak a tárolókra vonatkozik. A felügyelt HSM hozzáférés-vezérléséről további információt a Felügyelt HSM hozzáférés-vezérlés című témakörben talál.

Az Azure szerepköralapú hozzáférés-vezérlés (Azure RBAC) az Azure Resource Managerre épülő engedélyezési rendszer, amely az Azure-erőforrások központosított hozzáférés-kezelését biztosítja.

Az Azure RBAC lehetővé teszi a felhasználók számára a kulcsok, titkos kódok és tanúsítványok engedélyeinek kezelését, és egy helyet biztosít az összes kulcstartó összes engedélyének kezeléséhez.

Az Azure RBAC-modell lehetővé teszi a felhasználók számára az engedélyek beállítását különböző hatókörszinteken: felügyeleti csoport, előfizetés, erőforráscsoport vagy egyéni erőforrások. A Key Vaulthoz készült Azure RBAC lehetővé teszi a felhasználók számára, hogy külön engedélyekkel rendelkezzenek az egyes kulcsokhoz, titkos kódokhoz és tanúsítványokhoz.

További információ: Azure szerepköralapú hozzáférés-vezérlés (Azure RBAC).

Ajánlott eljárások az egyes kulcsok, titkos kódok és tanúsítványok szerepkör-hozzárendeléseihez

Javaslatunk az, hogy egy kulcstartót használjon alkalmazásonként és környezetenként (fejlesztés, éles üzem előtti, és éles környezet) a kulcstartó hatókörén belül hozzárendelt szerepkörökkel.

Kerülni kell a szerepkörök hozzárendelését az egyes kulcsokhoz, titkos kulcsokhoz és tanúsítványokhoz. Kivételt képeznek azok a forgatókönyvek, amelyekben az egyes titkos kulcsokat több alkalmazás között kell megosztani; például ahol az egyik alkalmazásnak hozzá kell férnie egy másik alkalmazás adataihoz.

További információ az Azure Key Vault felügyeleti irányelveiről:

Azure beépített szerepkörök a Key Vault adatsík-műveleteihez

Feljegyzés

A Key Vault Contributor szerepkör csak a kulcstartóboltok kezelésére szolgáló vezérlősík-műveletekre vonatkozik. Nem teszi lehetővé a kulcsokhoz, titkos kódokhoz és tanúsítványokhoz való hozzáférést.

| Beépített szerepkör | Leírás | ID (Azonosító) |

|---|---|---|

| Key Vault-rendszergazda | Minden adatsík-műveletet végrehajthat egy kulcstáron és a benne lévő összes objektumon, beleértve a tanúsítványokat, kulcsokat és titkokat. A kulcstartó készlet erőforrásai és a szerepkör-hozzárendelések nem kezelhetők. Csak az "Azure szerepköralapú hozzáférés-vezérlési" engedélymodellt használó kulcstartók esetében működik. | 00482a5a-887f-4fb3-b363-3b7fe8e74483 |

| Key Vault-olvasó | Olvassa el a kulcstartók metaadatait, valamint azok tanúsítványait, kulcsait és titkosait. Nem olvashatók olyan bizalmas értékek, mint a titkos tartalom vagy a kulcsanyag. Csak az "Azure szerepköralapú hozzáférés-vezérlési" engedélymodellt használó kulcstartók esetében működik. | 21090545-7ca7-4776-b22c-e363652d74d2 |

| Key Vault törlés kezelő | Lehetővé teszi a helyreállíthatóan törölt tárolók végleges törlését. | a68e7c17-0ab2-4c09-9a58-125dae29748c |

| Key Vault tanúsítványkezelő | A kulcstartó tanúsítványán bármilyen műveletet végrehajthat, kivéve az engedélyek kezelését. Csak az "Azure szerepköralapú hozzáférés-vezérlési" engedélymodellt használó kulcstartók esetében működik. | a4417e6f-fecd-4de8-b567-7b0420556985 |

| Key Vault-tanúsítványfelhasználó | Olvassa el a teljes tanúsítványtartalmat, beleértve a titkos kulcsot és a kulcsrészt. Csak az "Azure szerepköralapú hozzáférés-vezérlési" engedélymodellt használó kulcstartók esetében működik. | db79e9a7-68ee-4b58-9aeb-b90e7c24fcba |

| Kulcs-tároló titkosítási tisztviselő | Kulcstár kulcsaival bármilyen műveletet végrehajthat, kivéve az engedélyek kezelését. Csak az "Azure szerepköralapú hozzáférés-vezérlési" engedélymodellt használó kulcstartók esetében működik. | 14b46e9e-c2b7-41b4-b07b-48a6ebf60603 |

| Key Vault titkosítási szolgáltatás titkosítási felhasználója | Olvassa el a kulcsok metaadatait, és végezzen wrap/unwrap műveleteket. Csak az "Azure szerepköralapú hozzáférés-vezérlési" engedélymodellt használó kulcstartók esetében működik. | e147488a-f6f5-4113-8e2d-b22465e65bf6 |

| Key Vault titkosítási felhasználó | Titkosítási műveletek végrehajtása kulcsokkal. Csak az "Azure szerepköralapú hozzáférés-vezérlési" engedélymodellt használó kulcstartók esetében működik. | 12338af0-0e69-4776-bea7-57ae8d297424 |

| Kulcstár Kripto Szolgáltatás Kiadás Felhasználó | Kiadási kulcsok az Azure Confidential Computinghoz és az azzal egyenértékű környezetekhez. Csak az "Azure szerepköralapú hozzáférés-vezérlési" engedélymodellt használó kulcstartók esetében működik. | |

| Key Vault titkos kulcsok tisztviselője | Minden művelet végrehajtható egy kulcstartó titkai felett, kivéve az engedélyek kezelését. Csak az "Azure szerepköralapú hozzáférés-vezérlési" engedélymodellt használó kulcstartók esetében működik. | b86a8fe4-44ce-4948-aee5-eccb2c155cd7 |

| Key Vault titkos kulcsok felhasználója | Titkos kódtartalmak olvasása, beleértve a tanúsítvány titkos részét titkos kulccsal. Csak az "Azure szerepköralapú hozzáférés-vezérlési" engedélymodellt használó kulcstartók esetében működik. | 4633458b-17de-408a-b874-0445c86b69e6 |

További információ az Azure beépített szerepkör-definícióiról: Azure beépített szerepkörök.

Beépített Key Vault adatforgalmi szerepkör-hozzárendelések kezelése

| Beépített szerepkör | Leírás | ID (Azonosító) |

|---|---|---|

| Key Vault adatelérési rendszergazda | Az Azure Key Vaulthoz való hozzáférés kezeléséhez szerepkör-hozzárendeléseket adhat hozzá vagy távolíthat el a Key Vault-rendszergazda, a Key Vault tanúsítványkezelője, a Key Vault titkosítási tisztviselője, a Key Vault titkosítási szolgáltatás titkosítási felhasználója, a Key Vault titkosítási felhasználója, a Key Vault titkos kulcsolvasója, a Key Vault titkos kulcskezelője vagy a Key Vault titkos kulcsainak felhasználói szerepkörei számára. Tartalmaz egy ABAC-feltételt a szerepkör-hozzárendelések korlátozásához. | 8b54135c-b56d-4d72-a534-26097cfdc8d8 |

Az Azure RBAC titkos kulcs-, kulcs- és tanúsítványengedélyeinek használata a Key Vaulttal

A Key Vault új Azure RBAC-engedélymodellje alternatívát kínál a tároló hozzáférési szabályzat engedélymodellje helyett.

Előfeltételek

Rendelkeznie kell egy Azure-előfizetéssel. Ha nem, a kezdés előtt létrehozhat egy ingyenes fiókot .

A szerepkör-hozzárendelések kezeléséhez rendelkeznie kell és Microsoft.Authorization/roleAssignments/write engedélyekkel kell rendelkeznieMicrosoft.Authorization/roleAssignments/delete, például a Key Vault adathozzáférési rendszergazdájával (korlátozott engedélyekkel csak adott Key Vault-szerepkörök hozzárendeléséhez vagy eltávolításához), felhasználói hozzáférési rendszergazdához vagy tulajdonoshoz.

Azure RBAC-engedélyek engedélyezése a Key Vaultban

Feljegyzés

Az engedélymodell módosításához korlátlan "Microsoft.Authorization/roleAssignments/write" engedély szükséges, amely a tulajdonosi és felhasználói hozzáférés-rendszergazdai szerepkörök része. A klasszikus előfizetés-rendszergazdai szerepkörök, például a "Szolgáltatásadminisztrátor" és a "Társadminisztrátor" vagy a korlátozott "Key Vault adatelérési rendszergazda" nem használhatók az engedélymodell módosításához.

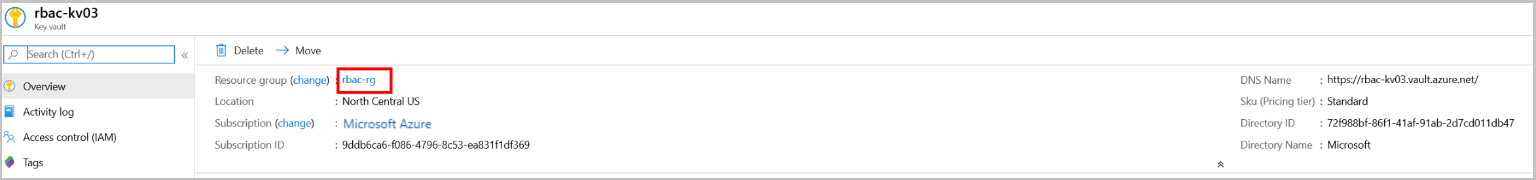

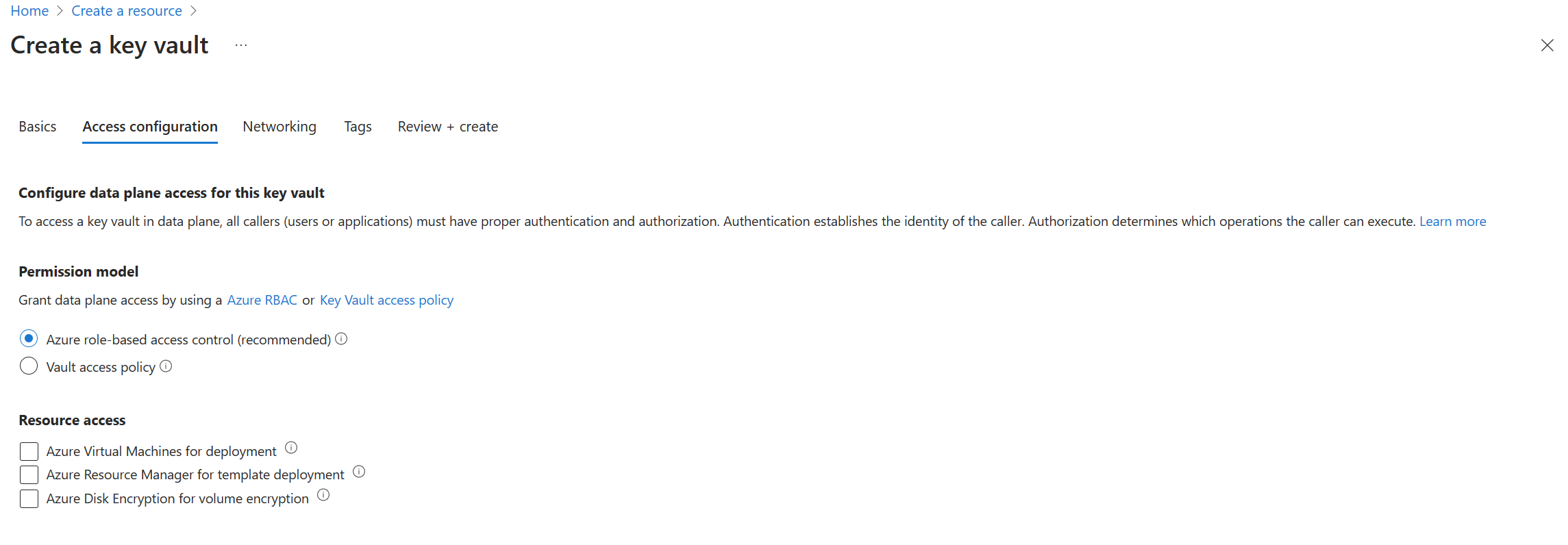

Azure RBAC-engedélyek engedélyezése az új kulcstartón:

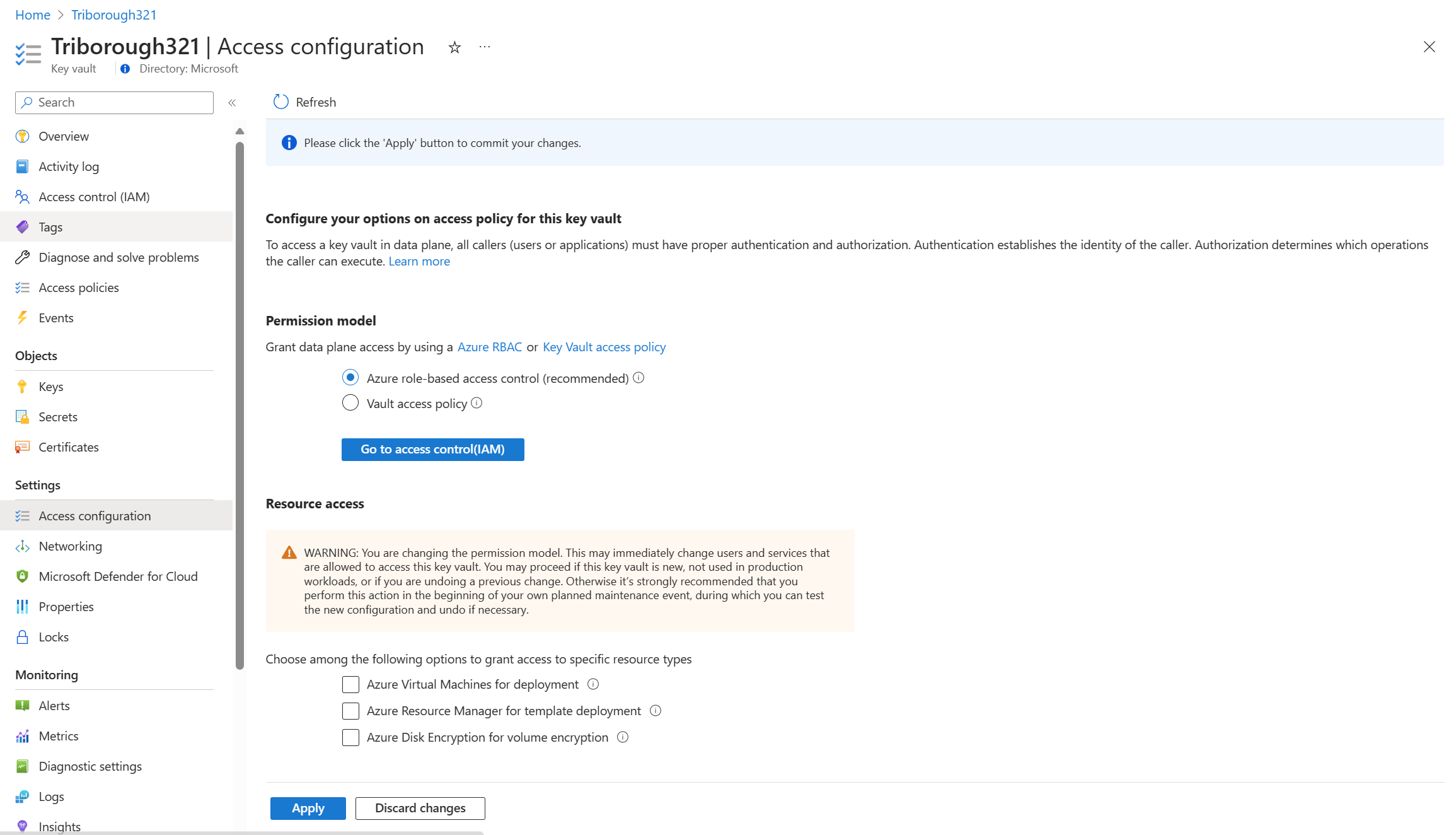

Azure RBAC-engedélyek engedélyezése a meglévő kulcstartón:

Fontos

Az Azure RBAC-engedélymodell beállítása érvényteleníti az összes hozzáférési szabályzat engedélyét. Ez kimaradásokat okozhat, ha az egyenértékű Azure-szerepkörök nincsenek hozzárendelve.

Szerepkör hozzárendelése

Feljegyzés

A szkriptek szerepkörneve helyett ajánlott az egyedi szerepkör-azonosítót használni. Ezért ha egy szerepkört átneveznek, a szkriptek továbbra is működni fognak. Ebben a dokumentumszerepkörben a rendszer az olvashatóság érdekében használja a nevet.

Ha az Azure CLI használatával szeretne szerepkör-hozzárendelést létrehozni, használja az az szerepkör-hozzárendelési parancsot:

az role assignment create --role {role-name-or-id} --assignee {assignee-upn}> --scope {scope}

További részletekért lásd: Azure-szerepkörök hozzárendelése az Azure CLI használatával.

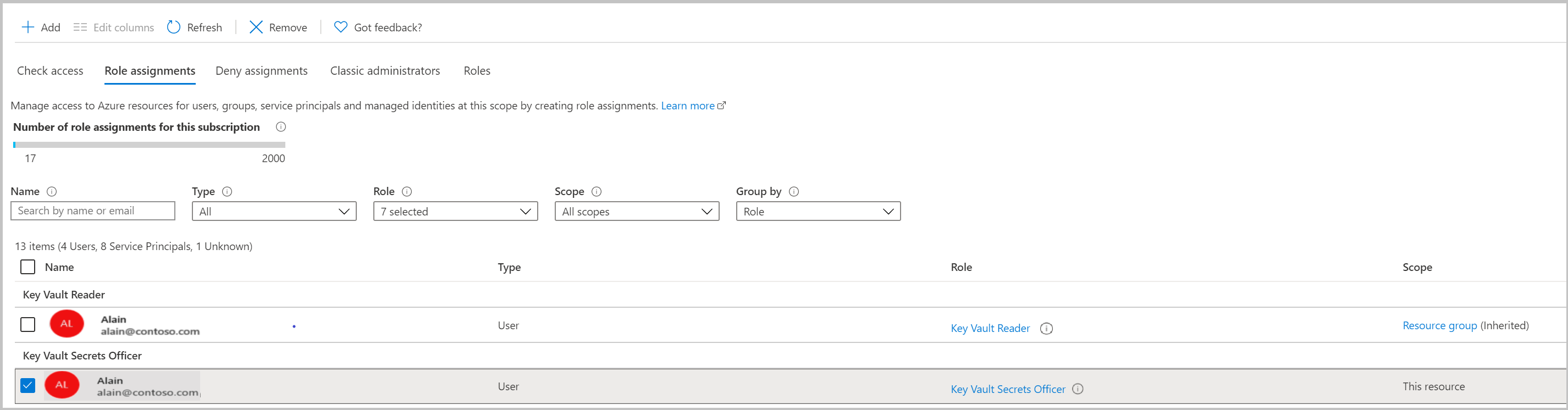

Erőforráscsoport hatókörének szerepkör-hozzárendelése

az role assignment create --role "Key Vault Reader" --assignee {i.e user@microsoft.com} --scope /subscriptions/{subscriptionid}/resourcegroups/{resource-group-name}

További részletekért lásd: Azure-szerepkörök hozzárendelése az Azure CLI használatával.

A fenti szerepkör-hozzárendelés lehetővé teszi a Key Vault-ban lévő objektumok listázását.

Key Vault hatókörének szerepkörhozzárendelése

az role assignment create --role "Key Vault Secrets Officer" --assignee {assignee-upn} --scope /subscriptions/{subscriptionid}/resourcegroups/{resource-group-name}/providers/Microsoft.KeyVault/vaults/{key-vault-name}

További részletekért lásd: Azure-szerepkörök hozzárendelése az Azure CLI használatával.

Titkos hatókör szerepkör-hozzárendelése

Feljegyzés

A kulcstartó titkos kulcsai, tanúsítványai és kulcshatókör szerepkör-hozzárendelései csak az itt ismertetett korlátozott forgatókönyvekhez használhatók a biztonsági legjobb gyakorlatoknak való megfelelés érdekében.

az role assignment create --role "Key Vault Secrets Officer" --assignee {i.e user@microsoft.com} --scope /subscriptions/{subscriptionid}/resourcegroups/{resource-group-name}/providers/Microsoft.KeyVault/vaults/{key-vault-name}/secrets/RBACSecret

További részletekért lásd: Azure-szerepkörök hozzárendelése az Azure CLI használatával.

Tesztelés és ellenőrzés

Feljegyzés

A böngészők gyorsítótárazást használnak, és a szerepkör-hozzárendelések eltávolítása után lapfrissítésre van szükség. A szerepkör-hozzárendelések frissítésének engedélyezése néhány percig

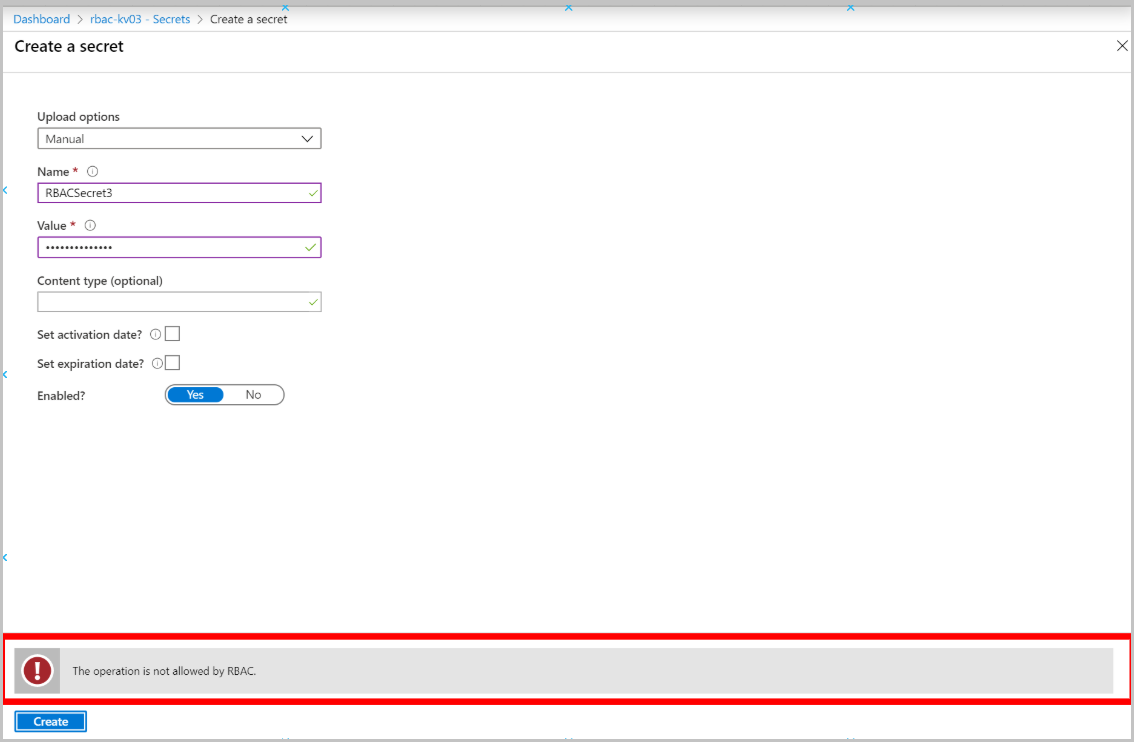

Ellenőrizze, hogy új titkos kulcsokat ad-e hozzá a key vault szintjén a "Key Vault Titkos kulcsok tisztviselője" szerepkör nélkül.

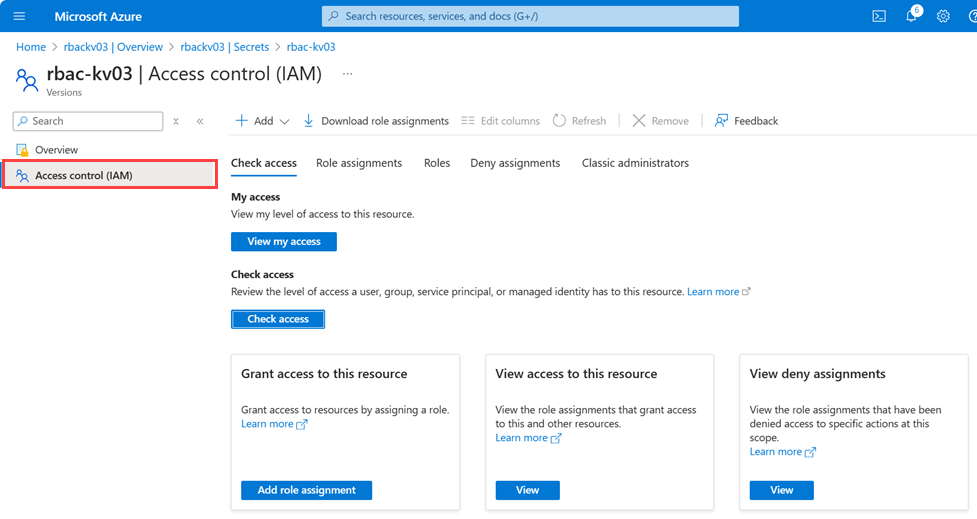

Lépjen a Key Vault Hozzáférés-vezérlés (IAM) lapjára, és távolítsa el a "Key Vault Titkos kulcsok tisztviselője" szerepkör-hozzárendelést ehhez az erőforráshoz.

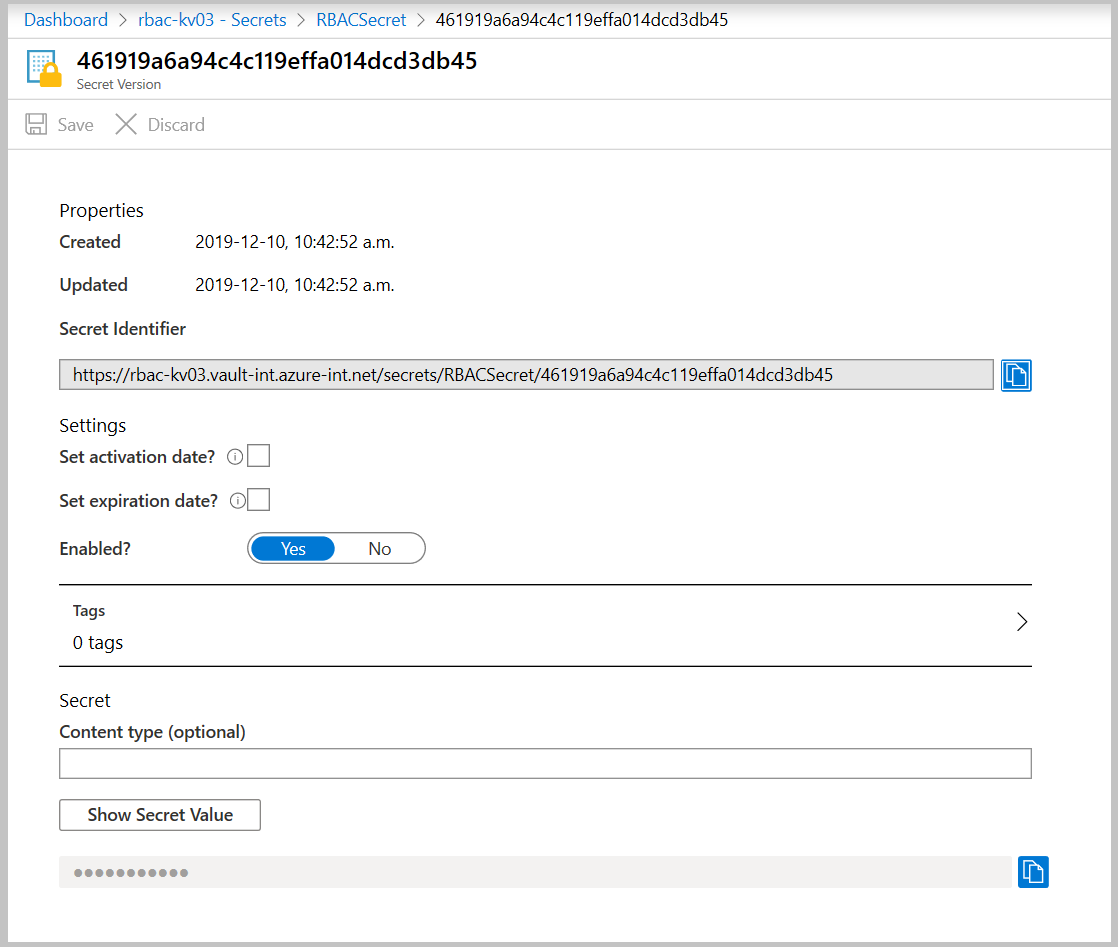

Lépjen a korábban létrehozott titkos kódra. Az összes titkos tulajdonság látható.

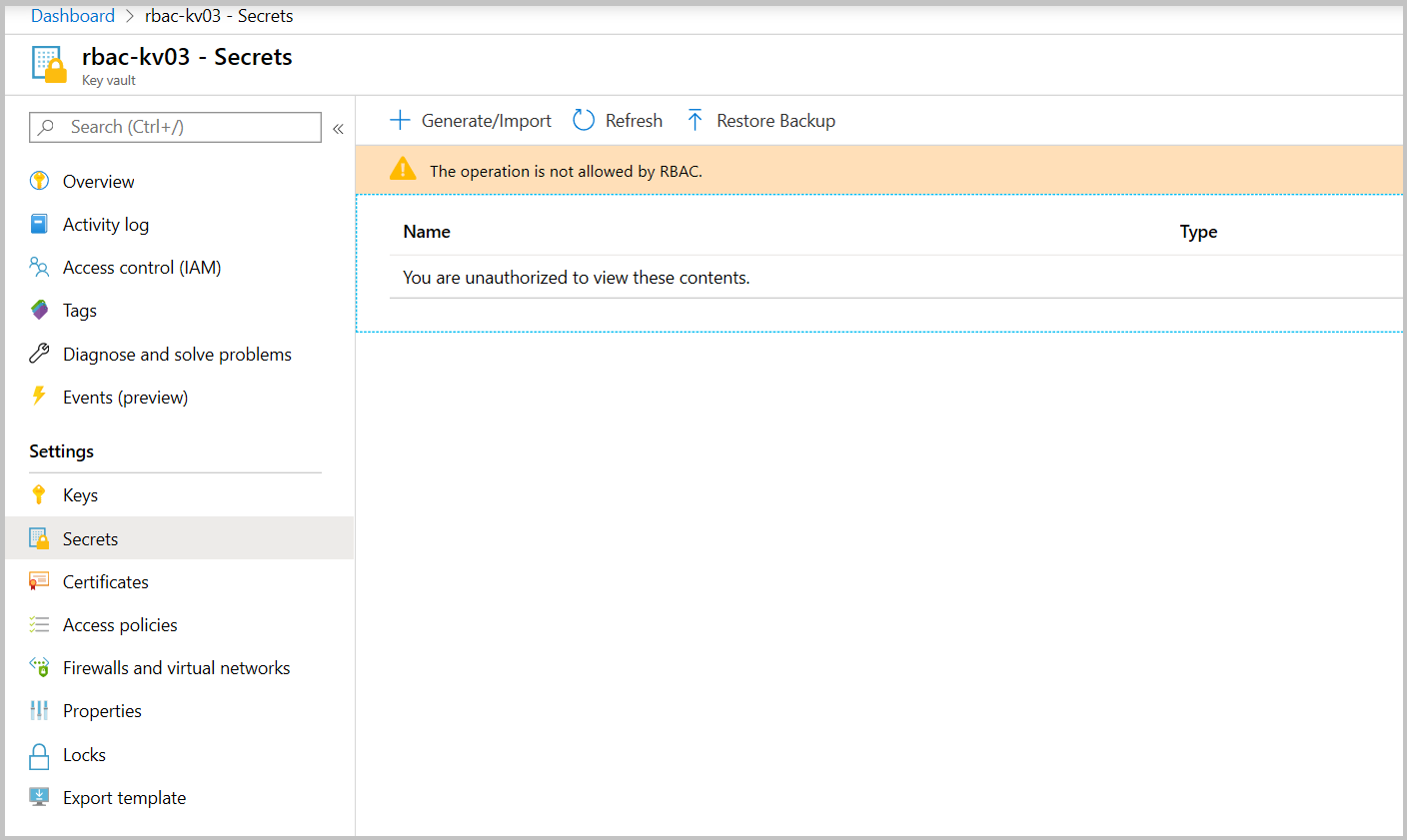

Új titkos kód létrehozása (Titkos kódok > +Létrehozás/Importálás) esetén a következő hiba jelenik meg:

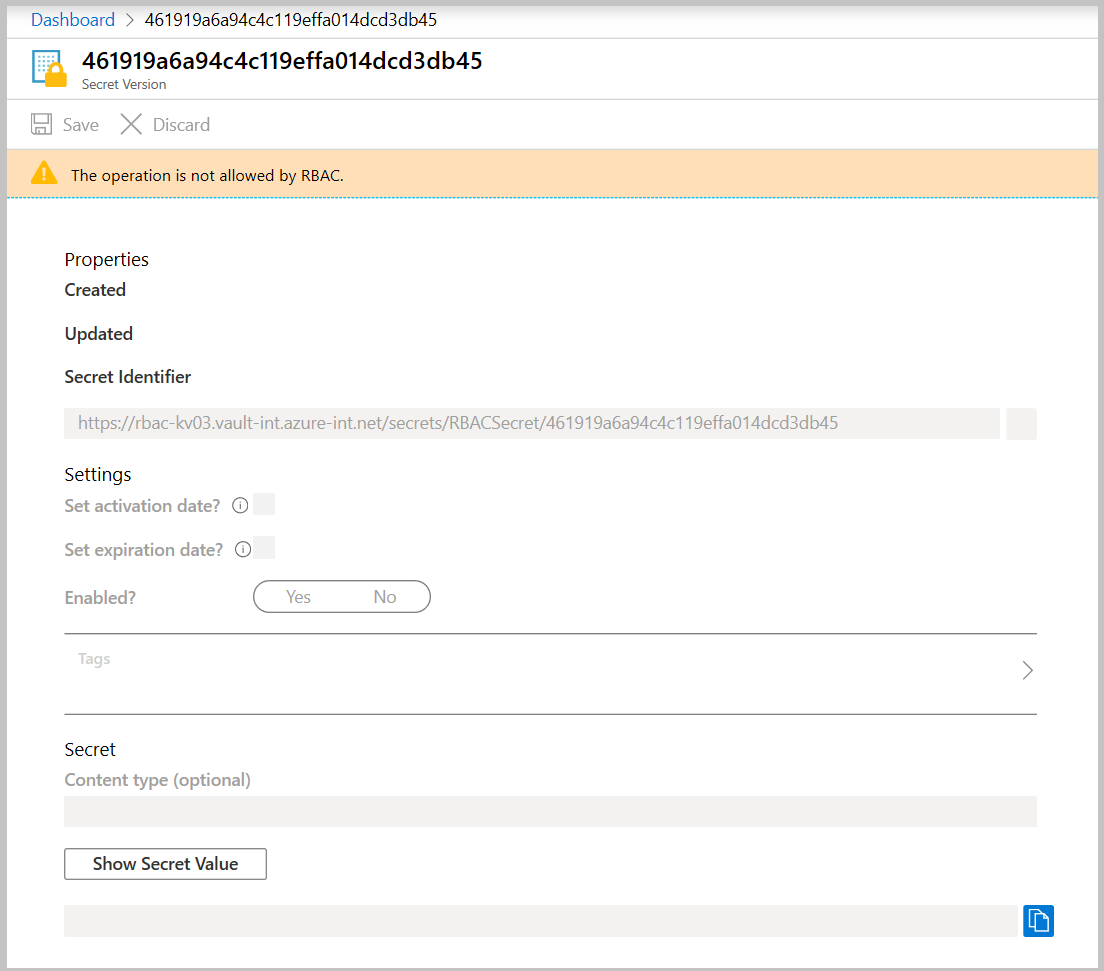

Titkos kulcsszerkesztés ellenőrzése "Key Vault Titkos kulcstisztviselő" szerepkör nélkül titkos szinten.

Lépjen a korábban létrehozott titkos hozzáférés-vezérlési (IAM) lapra, és távolítsa el a "Key Vault Titkos kulcsok tisztviselője" szerepkör-hozzárendelést ehhez az erőforráshoz.

Lépjen a korábban létrehozott titkos kódra. Láthatja a titkos tulajdonságokat.

Titkos adatok olvasásának validálása olvasói szerepkör nélkül a kulcstár szintjén.

Lépjen a Key Vault erőforráscsoport Hozzáférés-vezérlés (IAM) lapjára, és távolítsa el a "Key Vault Reader" szerepkör-hozzárendelést.

A Key Vault Titkos kulcsok lapjára lépve a következő hibaüzenet jelenik meg:

Egyéni szerepkörök létrehozása

az szerepkör definíció létrehozása parancs

az role definition create --role-definition '{ \

"Name": "Backup Keys Operator", \

"Description": "Perform key backup/restore operations", \

"Actions": [

], \

"DataActions": [ \

"Microsoft.KeyVault/vaults/keys/read ", \

"Microsoft.KeyVault/vaults/keys/backup/action", \

"Microsoft.KeyVault/vaults/keys/restore/action" \

], \

"NotDataActions": [

], \

"AssignableScopes": ["/subscriptions/{subscriptionId}"] \

}'

További információ az egyéni szerepkörök létrehozásáról:

Gyakori kérdések

Használhatom a Key Vault szerepköralapú hozzáférés-vezérlési (RBAC) engedélymodell objektumhatókör-hozzárendeléseit az alkalmazáscsapatok elkülönítéséhez a Key Vaultban?

Nem Az RBAC-engedélymodell lehetővé teszi, hogy hozzáférést rendeljen a Key Vault egyes objektumaihoz a felhasználóhoz vagy az alkalmazáshoz, de az olyan felügyeleti műveletek, mint a hálózati hozzáférés-vezérlés, a monitorozás és az objektumkezelés, tárolószintű engedélyeket igényelnek, így biztonságos információkat tehetnek elérhetővé az alkalmazáscsapatok operátorai számára.