Számos szervezet szeretné kihasználni az Azure Virtual Desktop előnyeit olyan környezetek létrehozásához, amelyek több helyi Active Directory erdőt is használnak.

Ez a cikk kiterjeszti az Azure Virtual Desktop nagyvállalati szintű cikkében ismertetett architektúrát . Célja, hogy segítsen megérteni, hogyan integrálhat több tartományt és az Azure Virtual Desktopot a Microsoft Entra Connect használatával a helyszíni Active Directory tartományi szolgáltatások (AD DS) és a Microsoft Entra ID közötti felhasználók szinkronizálásához.

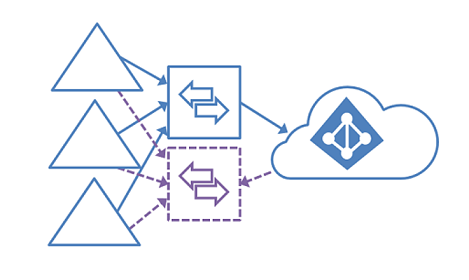

Architektúra

Töltse le az architektúra Visio-fájlját.

Adatfolyam

Ebben az architektúrában az identitásfolyamat a következőképpen működik:

- A Microsoft Entra Connect szinkronizálja a felhasználókat CompanyA.com és CompanyB.com egy Microsoft Entra-bérlővel (NewCompanyAB.onmicrosoft.com).

- A gazdagépkészletek, munkaterületek és alkalmazáscsoportok külön előfizetésekben és küllős virtuális hálózatokban jönnek létre.

- A felhasználók az alkalmazáscsoportokhoz vannak rendelve.

- A gazdagépkészletekben lévő Azure Virtual Desktop-munkamenet-gazdagépek az Azure-beli tartományvezérlők (TARTOMÁNYVEZÉRLŐk) használatával csatlakoznak a CompanyA.com és CompanyB.com tartományokhoz.

- A felhasználók az Azure Virtual Desktop alkalmazással vagy a webügyféllel jelentkezhetnek be egyszerű felhasználónévvel (UPN) a következő formátumban: user@NewCompanyA.com, user@CompanyB.comvagy user@NewCompanyAB.com, a konfigurált UPN-utótagjuktól függően.

- A felhasználók a megfelelő virtuális asztalokat vagy alkalmazásokat jelenítik meg. A CompanyA felhasználói például egy virtuális asztalt vagy alkalmazást mutatnak be az A munkaterület 1. vagy 2. gazdagépkészletében.

- Az FSLogix felhasználói profilok a megfelelő tárfiókokon lévő Azure Files-megosztásokban jönnek létre.

- A helyszíni környezetből szinkronizált csoportházirend-objektumok (CSOPORTHÁZIREND-k) a felhasználókra és az Azure Virtual Desktop-munkamenet-gazdagépekre lesznek alkalmazva.

Összetevők

Ez az architektúra ugyanazokat az összetevőket használja, mint az Azure Virtual Desktopban a nagyvállalati szintű architektúrában.

Az architektúra emellett a következő összetevőket használja:

Microsoft Entra Connect átmeneti módban: A Microsoft Entra Connect topológiák átmeneti kiszolgálója további redundanciát biztosít a Microsoft Entra Connect-példány számára.

Azure-előfizetések, Azure Virtual Desktop-munkaterületek és gazdagépkészletek: Több előfizetést, Azure Virtual Desktop-munkaterületet és gazdagépkészletet is használhat a felügyeleti határokhoz és az üzleti követelményekhez.

Forgatókönyv részletei

Ez az architektúradiagram egy tipikus forgatókönyvet jelöl, amely a következő elemeket tartalmazza:

- A Microsoft Entra-bérlő egy új, NewCompanyAB.onmicrosoft.com nevű vállalat számára érhető el.

- A Microsoft Entra Connect szinkronizálja a felhasználókat a helyszíni AD DS-ből a Microsoft Entra ID azonosítóba.

- Az A vállalat és a B vállalat külön Azure-előfizetéssel rendelkezik. A diagramon megosztott szolgáltatásokra vonatkozó előfizetéssel is rendelkeznek, amelyet 1. előfizetésnek nevezünk.

- Az Azure Hub küllős architektúrája megosztott szolgáltatási központ virtuális hálózattal van implementálva.

- Az összetett hibrid helyi Active Directory környezetek két vagy több Active Directory-erdővel vannak jelen. A tartományok külön erdőkben élnek, és mindegyik más UPN-utótaggal rendelkezik. A CompanyA.local például az UPN-utótaggal CompanyA.com, a CompanyB.local és az UPN utótag CompanyB.com, valamint egy további UPN-utótag NewCompanyAB.com.

- Mindkét erdő tartományvezérlői a helyszínen és az Azure-ban találhatók.

- Az ellenőrzött tartományok CompanyA.com, CompanyB.com és NewCompanyAB.com az Azure-ban találhatók.

- GPO és örökölt hitelesítés, például Kerberos, NTLM (Windows New Technology LAN Manager) és LDAP (Lightweight Directory Access Protocol) használatos.

- A helyszíni infrastruktúrától függő Azure-környezetek esetében a helyszíni és az Azure között privát kapcsolat (helyek közötti VPN vagy Azure ExpressRoute) van beállítva.

- Az Azure Virtual Desktop-környezet minden üzleti egységhez egy Azure Virtual Desktop-munkaterületet és munkaterületenként két gazdagépkészletet tartalmaz.

- Az Azure Virtual Desktop munkamenet-gazdagépei csatlakoznak az Azure-beli tartományvezérlőkhöz. Ez azt jelzi, hogy a CompanyA-munkamenet-gazdagépek a CompanyA.local tartományhoz csatlakoznak, a CompanyB munkamenet-gazdagépei pedig a CompanyB.local tartományhoz csatlakoznak.

- Az Azure Storage-fiókok használhatják az Azure Files for FSLogix-profilokat. A rendszer egy fiókot hoz létre vállalati tartományonként (azaz CompanyA.local és CompanyB.local), és a fiók a megfelelő tartományhoz csatlakozik.

Feljegyzés

Active Directory tartományi szolgáltatások egy ön által felügyelt helyszíni összetevő számos hibrid környezetben, és a Microsoft Entra Domain Services a felügyelt tartományi szolgáltatásokat a teljes mértékben kompatibilis, hagyományos AD DS-funkciók, például a tartományhoz való csatlakozás, a csoportházirend, az LDAP és a Kerberos/NTLM-hitelesítés egy részhalmazával biztosítja. Ezeknek az összetevőknek a részletes összehasonlítását a saját felügyeletű AD DS, a Microsoft Entra ID és a felügyelt Microsoft Entra Domain Services összehasonlítása című témakörben találja.

A Microsoft Entra Domain Servicest használó több Azure Virtual Desktop-erdő megoldási ötlete a felhőalapú Microsoft Entra Domain Servicest használó architektúrát ismerteti.

Lehetséges használati esetek

Íme néhány releváns használati eset ehhez az architektúrához:

- Egyesülések és felvásárlások, szervezeti újraszervezés és több helyszíni identitás

- Összetett helyszíni Active Directory-környezetek (többerdős, többtartományos, csoportházirend- (vagy csoportházirend-) követelmények és örökölt hitelesítés)

- Helyszíni GPO-infrastruktúra az Azure Virtual Desktoppal

Megfontolások

Ha ezen architektúra alapján tervezi meg a számítási feladatokat, tartsa szem előtt az alábbi ötleteket.

Csoportházirend-objektumok

Az Azure Virtual Desktop csoportházirend-objektum-infrastruktúrájának kiterjesztése érdekében a helyszíni tartományvezérlőknek szolgáltatásként (IaaS) szinkronizálnia kell az Azure-infrastruktúrát.

A GPO-infrastruktúra Azure IaaS-tartományvezérlőkre való kiterjesztése privát kapcsolatot igényel.

Hálózat és kapcsolat

A tartományvezérlők megosztott összetevők, ezért a küllős architektúrában egy megosztott szolgáltatási központ virtuális hálózatában kell üzembe helyezni őket.

Az Azure Virtual Desktop munkamenet-gazdagépei a saját küllős virtuális hálózati társviszonyukon keresztül csatlakoznak a tartományvezérlőhöz az Azure-ban.

Azure Storage

A következő tervezési szempontok vonatkoznak a felhasználói profiltárolókra, a felhőalapú gyorsítótár-tárolókra és az MSIX-csomagokra :

Ebben a forgatókönyvben az Azure Files és az Azure NetApp Files is használható. A megfelelő megoldást olyan tényezők alapján választhatja ki, mint a várt teljesítmény, a költség stb.

Az Azure Storage-fiókok és az Azure NetApp Files egyszerre egyetlen AD DS-hez való csatlakozásra korlátozódnak. Ezekben az esetekben több Azure Storage-fiókra vagy Azure NetApp Files-példányra van szükség.

Microsoft Entra ID

Több helyi Active Directory erdő felhasználóival rendelkező esetekben csak egy Microsoft Entra Connect Sync-kiszolgáló csatlakozik a Microsoft Entra-bérlőhöz. Ez alól kivételt képez az átmeneti módban használt Microsoft Entra Connect-kiszolgáló.

A következő identitástopológiák támogatottak:

- Több helyi Active Directory erdő.

- Egy vagy több erőforráserdő megbízik az összes fiókerdőben.

- A teljes hálós topológia lehetővé teszi, hogy a felhasználók és az erőforrások bármilyen erdőben legyenek. Általában kétirányú megbízhatósági kapcsolat van az erdők között.

További részletekért tekintse meg a Microsoft Entra Connect topológiák átmeneti kiszolgáló szakaszát.

Közreműködők

Ezt a cikket a Microsoft tartja karban. Eredetileg a következő közreműködők írták.

Fő szerző:

- Tom Maher | Vezető biztonsági és identitásszakértő

Következő lépések

További információért tekintse át az alábbi cikkeket:

- Microsoft Entra Connect topológia

- Különböző identitásbeállítások összehasonlítása: önkiszolgáló Active Directory tartományi szolgáltatások (AD DS), Microsoft Entra ID és Microsoft Entra Domain Services

- Az Azure Virtual Desktop dokumentációja