Ez az útmutató azt ismerteti, hogy a Microsoft biztonsági megoldásai hogyan segíthetik az Amazon Web Services (AWS) fiókhozzáférés és -környezetek védelmét és védelmét.

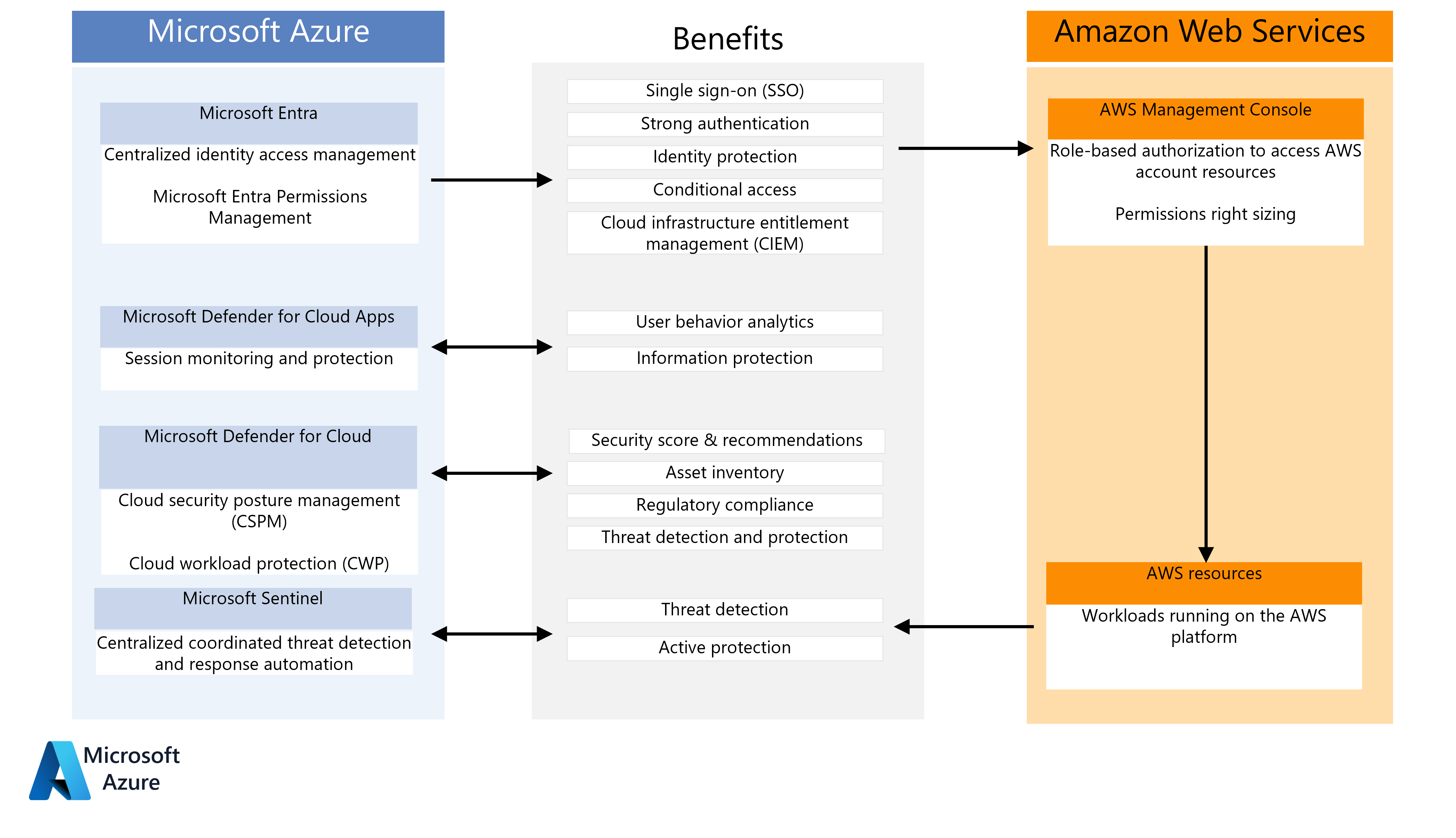

Ez a diagram összefoglalja, hogy az AWS-telepítések hogyan használhatják ki a Microsoft legfontosabb biztonsági összetevőit:

Töltse le a diagram PowerPoint-fájlját.

Microsoft Entra

Központosított identitás- és hozzáférés-kezelés

A Microsoft Entra ID egy átfogó, felhőalapú központosított identitás- és hozzáférés-kezelési megoldás, amely segíthet az AWS-fiókok és -környezetek biztonságossá tételében és védelmében.

A Microsoft Entra ID erős SSO-hitelesítést biztosít szinte minden olyan alkalmazáshoz vagy platformhoz, amely a gyakori webes hitelesítési szabványokat követi, beleértve az AWS-t is. A kritikus számítási feladatokat és a rendkívül bizalmas információkat támogató AWS-fiókok erős identitásvédelmet és hozzáférés-vezérlést igényelnek. Az AWS-identitáskezelés akkor lesz továbbfejlesztve, ha a Microsoft Entra ID azonosítóval kombinálja.

A Microsoft Entra ID-t Microsoft 365-höz vagy hibrid felhőbeli identitáshoz és hozzáférés-védelemhez használó AWS-szervezetek gyorsan és egyszerűen üzembe helyezhetik a Microsoft Entra ID-t az AWS-fiókokhoz, gyakran további költségek nélkül. A Microsoft Entra ID számos lehetőséget kínál az AWS-vel való közvetlen integrációhoz:

Integráció az AWS IAM Identity Centerrel a fokozott biztonság, a jobb felhasználói élmény, a központosított hozzáférés-vezérlés és az egyszeri bejelentkezés érdekében az örökölt, hagyományos és modern hitelesítési megoldások között.

Többtényezős Microsoft Entra-hitelesítés, beleértve a Microsoft Intelligent Security Association-partnerek több külső megoldásával való integrációt is.

Hatékony feltételes hozzáférési funkciók az erős hitelesítéshez és a szigorú szabályozáshoz. A Microsoft Entra ID feltételes hozzáférési szabályzatokat és kockázatalapú értékeléseket használ az AWS felügyeleti konzolhoz és az AWS-erőforrásokhoz való felhasználói hozzáférés hitelesítéséhez és engedélyezéséhez.

Hatékonyabb védelem az identitásalapú támadások ellen a kockázatos bejelentkezések és a szokatlan felhasználói viselkedés valós idejű észlelése és szervizelése révén.

A Privileged Identity Management (PIM) lehetővé teszi adott erőforrások megfelelő időben történő kiépítését. A PIM-et bármely delegált engedélyre kibonthatja az egyéni csoportokhoz való hozzáférés szabályozásával, például az AWS-szerepkörökhöz való hozzáféréshez létrehozott csoportokkal.

További információ és részletes utasítások: Microsoft Entra identity and access management for AWS.

Microsoft Entra Engedélykezelés

Az Engedélyek kezelése egy felhőinfrastruktúra jogosultságkezelési megoldása, amely átfogó betekintést nyújt az identitásokra, műveletekre és erőforrásokra vonatkozó engedélyekbe az Azure-ban, az AWS-ben és a Google Cloud Platformon futó többfelhős infrastruktúrában. Az Engedélyek kezelése a következő műveletekre használható:

Az identitások, engedélyek és erőforrások többdimenziós nézetén keresztül megismerheti a nem használt vagy túlzott engedélyek számát az összes AWS-fiókban.

Az engedélyek szervizelése és a megfelelő méret biztosítása a minimális jogosultság elvének érvényesítésével minden AWS-fiókban.

A rendellenes tevékenységek monitorozása és riasztása az engedélyek helytelen használata és rosszindulatú kihasználása által okozott adatsértések megelőzése érdekében.

További információkért és részletes előkészítési utasításokért tekintse meg az Amazon Web Services-fiók (AWS) előkészítését.

Microsoft Defender for Cloud Apps

Ha több felhasználó vagy szerepkör rendszergazdai módosításokat hajt végre, a konfiguráció eltávolodhat a tervezett biztonsági architektúrától és szabványoktól. A biztonsági szabványok idővel változhatnak is. A biztonsági személyzetnek folyamatosan és következetesen észlelnie kell az új kockázatokat, értékelnie kell a kockázatcsökkentési lehetőségeket, és frissítenie kell a biztonsági architektúrát a lehetséges incidensek megelőzése érdekében. A több nyilvános felhőbeli és magáninfrastruktúra-környezet biztonsági felügyelete nehézkessé válhat.

Felhőhöz készült Defender Az alkalmazások fokozott védelmet nyújtanak a szolgáltatott szoftveralkalmazások (SaaS) számára. A felhőalkalmazás adatainak figyeléséhez és védelméhez az alábbi funkciókat nyújtja:

Alapvető Cloud Access Security Broker-funkciók, beleértve az árnyék informatikai felderítését, a felhőalkalmazások használatának láthatóságát, az alkalmazásalapú fenyegetések elleni fokozott védelmet a felhő bármely pontjáról, valamint az információvédelmet és a megfelelőségi értékeléseket.

SaaS Security Posture Management funkciók , amelyek lehetővé teszik a biztonsági csapatok számára a szervezet biztonsági helyzetének javítását.

A Microsoft kiterjesztett észlelési és reagálási megoldásának részeként fejlett veszélyforrások elleni védelem, amely lehetővé teszi a jel és a láthatóság hatékony korrelációját a fejlett támadások teljes kibertámadási láncában.

Alkalmazások közötti védelem, amely kiterjeszti az alapvető fenyegetési forgatókönyveket az OAuth-kompatibilis alkalmazásokra, amelyek engedélyekkel és jogosultságokkal rendelkeznek a kritikus adatokra és erőforrásokra.

Az AWS Felhőhöz készült Defender-alkalmazásokhoz való csatlakoztatásával biztonságossá teheti eszközeit, és észlelheti a lehetséges fenyegetéseket a felügyeleti és bejelentkezési tevékenységek monitorozásával. Értesítést kap a lehetséges találgatásos támadásokról, a kiemelt felhasználói fiókok rosszindulatú használatáról, a virtuális gépek szokatlan törléséről és a nyilvánosan közzétett tárológyűjtőkről. Felhőhöz készült Defender Alkalmazások segítségével megvédheti az AWS-környezeteket a felhőbeli erőforrásokkal, a feltört fiókokkal és a belső fenyegetésekkel, az adatszivárgással és az erőforrások helytelen konfigurálással és a hozzáférés-vezérlés elégtelenségével szemben. Az alábbi Felhőhöz készült Defender Alkalmazások képességek különösen hasznosak, ha AWS-környezetekkel dolgozik.

Észlelheti a felhőbeli fenyegetéseket, a feltört fiókokat, a rosszindulatú bennfenteseket és a zsarolóprogramokat. Felhőhöz készült Defender Alkalmazások anomáliadetektálási szabályzatai akkor aktiválódnak, ha a felhasználók szokatlan tevékenységeket végeznek az AWS-ben. Felhőhöz készült Defender Az alkalmazások folyamatosan figyelik a felhasználók tevékenységeit, és UEBA- és gépi tanulást használnak a felhasználók tipikus viselkedésének megismeréséhez és megértéséhez, és riasztásokat váltanak ki az esetleges eltérésekről.

Korlátozza a megosztott adatok expozícióját, és kényszerítse ki az együttműködési szabályzatokat. Az irányítási vezérlők automatizálása olyan műveleteken keresztül, mint a felhasználók értesítése a riasztásokról, a felhasználók újbóli hitelesítésének vagy felfüggesztésének megkövetelése, az S3-gyűjtő privátsá tétele vagy a közreműködők eltávolítása egy S3-gyűjtőből.

Naplózási tevékenységek. Csatlakoztassa az AWS-naplózást Felhőhöz készült Defender alkalmazásokhoz, hogy betekintést kapjon a felhasználói, rendszergazdai és bejelentkezési tevékenységekbe.

Továbbfejlesztett valós idejű védelem az AWS-hez. A Felhőhöz készült Defender Alkalmazások feltételes hozzáférés alkalmazásvezérlőjének használatával letilthatja és megvédheti a bizalmas AWS-adatok letöltését a kockázatos felhasználók számára.

Az AWS-környezetek Felhőhöz készült Defender-alkalmazásokhoz való csatlakoztatásáról további információt az Amazon Web Services-környezet védelme című témakörben talál.

Microsoft Defender for Cloud

Felhőhöz készült Defender egy natív felhőalkalmazás-védelmi platform, amely olyan biztonsági intézkedésekből és eljárásokból áll, amelyek célja a felhőalapú alkalmazások védelme a különböző kibertámadásokkal és biztonsági résekkel szemben. Felhőhöz készült Defender a következő képességeket biztosítja:

Egy fejlesztési biztonsági üzemeltetési megoldás, amely kódszinten egyesíti a biztonságkezelést többfelhős és többfolyamatos környezetekben

Felhőbeli biztonsági helyzetkezelési (CSPM) megoldás, amely olyan műveleteket tesz lehetővé, amelyekkel megelőzheti a szabálysértéseket

Felhőbeli számítási feladatok védelmi platformja (CWPP), amely védelmet nyújt kiszolgálók, tárolók, tárolók, adatbázisok és egyéb számítási feladatok számára

Felhőhöz készült Defender natív AWS-támogatás számos előnnyel jár:

Alapszintű CSPM az AWS-erőforrásokhoz

Defender CSPM AWS-erőforrásokhoz

CWPP-támogatás Amazon EKS-fürtökhöz

CWPP-támogatás AWS EC2-példányokhoz

CWPP-támogatás az AWS EC2-n és az SQL Serverhez készült RDS Custom-en futó SQL-kiszolgálókhoz

Az alapszintű CPSM és a Defender CSPM egyaránt teljesen ügynök nélküli. Az alapszintű CSPM javaslatokat nyújt az AWS-erőforrások legjobb megerősítésére és a helytelen konfigurációk elhárítására. A Felhőhöz készült Defender ingyenesen kínál alapvető CSPM-képességeket.

A Defender CSPM fejlett testtartáskezelési képességeket biztosít, például a támadási útvonalak elemzését, a felhőbiztonsági kezelőt, a fejlett veszélyforrások keresését és a biztonságirányítási képességeket. Emellett eszközöket is biztosít a biztonsági megfelelőség felméréséhez, a teljesítménymutatók, a szabályozási szabványok és a szervezet, az iparág vagy a régió számára szükséges egyéni biztonsági szabályzatok széles skálájával.

Az AWS EC2-példányok CWPP-támogatása olyan képességeket biztosít, mint az előfeltételek automatikus kiépítése meglévő és új gépeken, sebezhetőségi felmérés, integrált licenc Végponthoz készült Microsoft Defender, fájlintegritási monitorozás stb.

Az Amazon EKS-fürtök CWPP-támogatása olyan képességeket biztosít, mint a nem védett fürtök felderítése, a vezérlősík és a számítási feladatok szintjének fejlett fenyegetésészlelése, a Kubernetes-adatsíkra vonatkozó javaslatok (az Azure Policy-bővítményen keresztül) stb.

Az AWS EC2-n és az AWS RDS Custom for SQL Serveren futó SQL-kiszolgálók CWPP-támogatása olyan képességeket biztosít, mint a fokozott veszélyforrások elleni védelem, a sebezhetőségi felmérés vizsgálata stb.

A biztonsági szabványok támogatást nyújtanak az erőforrások és számítási feladatok AWS-ben történő értékeléséhez olyan jogszabályi megfelelőségi szabványok alapján, mint a Center for Internet Security (CIS) és a Payment Card Industry (PCI) szabvány, valamint az AWS alapszintű biztonsági ajánlott eljárásainak szabványa.

A számítási feladatok AWS-ben való védelméről további információt az AWS-fiók csatlakoztatása és a szabályozási megfelelőségi szabványok hozzárendelése Felhőhöz készült Microsoft Defender című témakörben talál.

Microsoft Sentinel

A Microsoft Sentinel egy skálázható natív felhőbeli biztonsági információ- és eseménykezelési (SIEM) rendszer, amely intelligens és átfogó megoldást nyújt a SIEM és a biztonsági vezénylés, az automatizálás és a válaszkezelés számára. A Microsoft Sentinel kibertámadások észlelését, kivizsgálást, választ és proaktív vadászatot biztosít. Madártávlatból tekintheti meg vállalatát.

Az AWS-összekötőkkel lekérheti az AWS-szolgáltatásnaplókat a Microsoft Sentinelbe. Ezek az összekötők úgy működnek, hogy hozzáférést biztosítanak a Microsoft Sentinelnek az AWS-erőforrásnaplókhoz. Az összekötő beállítása megbízhatósági kapcsolatot létesít az AWS és a Microsoft Sentinel között. Ezt a kapcsolatot úgy hozhatja létre az AWS-ben, hogy létrehoz egy szerepkört, amely engedélyt ad a Microsoft Sentinel számára az AWS-naplók elérésére.

Az összekötő az alábbi AWS-szolgáltatások naplóit is betöltheti egy S3-gyűjtőből való lekéréssel:

| Szolgáltatás | Adatforrás |

|---|---|

| Amazon Virtual Private Cloud (VPC) | VPC-folyamatnaplók |

| Amazon GuardDuty | GuardDuty-eredmények |

| AWS CloudTrail | Felügyeleti és adatesemények |

| AWS CloudWatch | CloudWatch-naplók |

Az AWS-összekötő Microsoft Sentinelben való telepítésével és konfigurálásával kapcsolatos további információkért lásd : A Microsoft Sentinel csatlakoztatása az Amazon Web Serviceshez az AWS szolgáltatás naplóadatainak betöltéséhez.

Ajánlások

Az AWS-fiókok védelméhez használja a Microsoft biztonsági megoldásait és az alapvető AWS-biztonsági javaslatokat.

Alapszintű AWS-fiókbiztonság

Az AWS-fiókok és -erőforrások alapvető biztonsági higiéniával kapcsolatos információkért tekintse át az AWS biztonsági útmutatóját az AWS-fiókok és -erőforrások védelmének ajánlott eljárásaiban.

Az AWS felügyeleti konzolon keresztül végzett összes adatátvitel aktív vizsgálatával csökkentheti a kártevők és egyéb rosszindulatú tartalmak feltöltésének és letöltésének kockázatát. A közvetlenül az AWS platformon belüli erőforrásokra, például webkiszolgálókra vagy adatbázisokra feltöltött vagy letöltött tartalom további védelmet igényelhet.

A hozzáférési kulcsok biztonságának biztosítása a kulcsok rendszeres elforgatásával. Ne ágyazza be őket kódba. Ha lehetséges, használjon IAM-szerepköröket a hosszú távú hozzáférési kulcsok helyett.

Biztonsági csoportok és hálózati ACL-ek használatával szabályozhatja az erőforrások bejövő és kimenő forgalmát. Implementálja a VPC-t az erőforrások elkülönítéséhez.

Bizalmas adatok titkosítása inaktív és átvitel alatt az AWS-kulcskezelő szolgáltatás használatával.

A rendszergazdák és fejlesztők által az AWS felügyeleti konzolhoz való hozzáféréshez használt eszközök védelme.

Közreműködők

Ezt a cikket a Microsoft tartja karban. Eredetileg a következő közreműködő írta.

Fő szerző:

- Lavanya Murthy | Fő felhőmegoldás-tervező

A nem nyilvános LinkedIn-profilok megtekintéséhez jelentkezzen be a LinkedInbe.

Következő lépések

- Az AWS felügyeleti és bejelentkezési tevékenységeinek monitorozása és védelme

- Számítási feladatok védelme az AWS-ben

- A Microsoft Sentinel csatlakoztatása az Amazon Web Serviceshez az AWS-szolgáltatásnaplók adatainak betöltéséhez