Ez a cikk azonnali elemzéseket és részletes útmutatást nyújt az AWS identitástervezőinek, rendszergazdáinak és biztonsági elemzőinek a Microsoft Entra identitás- és hozzáférési megoldások AWS-hez való üzembe helyezéséhez. Ezeket a Microsoft biztonsági megoldásokat úgy konfigurálhatja és tesztelheti, hogy nem érinti a meglévő identitásszolgáltatókat és az AWS-fiók felhasználóit, amíg készen nem áll a váltásra.

Architektúra

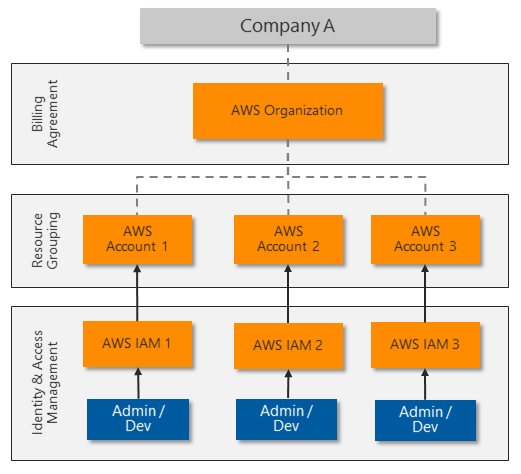

Az AWS minden létrehozott fiókhoz külön identitás- és hozzáférés-kezelési (IAM) tárolót hoz létre. Az alábbi ábra egy egyetlen AWS-fiókkal rendelkező AWS-környezet szabványos beállítását mutatja be:

A gyökérfelhasználó teljes mértékben szabályozza az AWS-fiókot, és delegálja a hozzáférést más identitásokhoz. Az AWS IAM-tag egyedi identitást biztosít minden olyan szerepkörhöz és felhasználóhoz, akinek hozzá kell férnie az AWS-fiókhoz. Az AWS IAM összetett jelszóval és alapszintű MFA-val védi az egyes gyökér-, egyszerű- és felhasználói fiókokat.

Sok szervezetnek egynél több AWS-fiókra van szüksége, így az identitássilók kezelése összetett:

A központosított identitáskezelés engedélyezése és a több identitás és jelszó kezelésének elkerülése érdekében a legtöbb szervezet egyszeri bejelentkezést szeretne használni a platformerőforrásokhoz. Egyes AWS-ügyfelek kiszolgálóalapú Microsoft Active Directoryra támaszkodnak az SSO-integrációhoz. Más ügyfelek külső megoldásokba fektetnek be az identitásaik szinkronizálásához vagy összevonásához, valamint az egyszeri bejelentkezés biztosításához.

A Microsoft Entra ID erős SSO-hitelesítéssel biztosítja a központosított identitáskezelést. Szinte minden olyan alkalmazás vagy platform, amely a gyakori webhitelesítési szabványokat követi, beleértve az AWS-t is, használhatja a Microsoft Entra-azonosítót az identitás- és hozzáférés-kezeléshez.

Számos szervezet már használja a Microsoft Entra ID-t a Microsoft 365-ös vagy hibrid felhőbeli identitások hozzárendeléséhez és védelméhez. Az alkalmazottak a Microsoft Entra-identitásukkal férnek hozzá az e-mailekhez, fájlokhoz, csevegőüzenetekhez, felhőalkalmazásokhoz és helyszíni erőforrásokhoz. A Microsoft Entra-azonosítót gyorsan és egyszerűen integrálhatja az AWS-fiókokkal, hogy a rendszergazdák és fejlesztők bejelentkezhessenek az AWS-környezetekbe a meglévő identitásukkal.

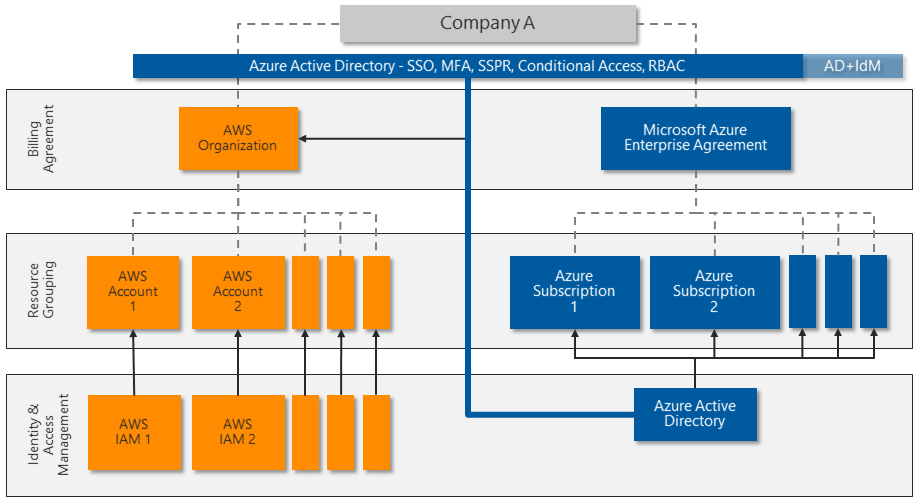

Az alábbi ábra bemutatja, hogyan integrálható a Microsoft Entra ID több AWS-fiókkal a központosított identitás- és hozzáférés-kezelés érdekében:

A Microsoft Entra ID számos lehetőséget kínál az AWS-vel való közvetlen integrációhoz:

- Egyszeri bejelentkezés az örökölt, hagyományos és modern hitelesítési megoldások között.

- MFA, beleértve a Microsoft Intelligent Security Association (MISA) partnereinek több külső megoldásával való integrációt is.

- Hatékony feltételes hozzáférési funkciók az erős hitelesítéshez és a szigorú szabályozáshoz. A Microsoft Entra ID feltételes hozzáférési szabályzatokat és kockázatalapú értékeléseket használ az AWS felügyeleti konzolhoz és az AWS-erőforrásokhoz való felhasználói hozzáférés hitelesítéséhez és engedélyezéséhez.

- Nagy léptékű fenyegetésészlelés és automatizált válasz. A Microsoft Entra ID naponta több mint 30 milliárd hitelesítési kérést dolgoz fel, valamint világszerte több milliárd jelzést küld a fenyegetésekről.

- A privileged Access Management (PAM) lehetővé teszi az igény szerinti (JIT) kiépítést adott erőforrásokhoz.

Speciális Microsoft Entra-identitáskezelés AWS-fiókokkal

Más fejlett Microsoft Entra-funkciók további vezérlési rétegeket biztosítanak a legérzékenyebb AWS-fiókokhoz. A Microsoft Entra ID P2-licencek az alábbi speciális funkciókat tartalmazzák:

A Privileged Identity Management (PIM) speciális vezérlőket biztosít az Azure-ban és a Microsoft 365-ben delegált szerepkörökhöz. Például ahelyett, hogy egy felhasználói rendszergazda statikusan hozzárendelte volna a felhasználói rendszergazdai szerepkört, igény szerint van engedélye a szerepkör aktiválására. Ez az engedély egy megadott időkorlát (például egy óra) után inaktiválódik. A PIM naplózza az összes aktiválást, és más vezérlőkkel rendelkezik, amelyek tovább korlátozhatják az aktiválási képességeket. A PIM tovább védi az identitásarchitektúrát azáltal, hogy további szabályozási és védelmi rétegeket biztosít, mielőtt a kiemelt felhasználók módosításokat hajthatnak végre.

A PIM-et bármely delegált engedélyre kibonthatja az egyéni csoportokhoz való hozzáférés szabályozásával, például az AWS-szerepkörökhöz való hozzáféréshez létrehozottakkal. A PIM üzembe helyezéséről további információt a Privileged Identity Management üzembe helyezésének megtervezése című témakörben talál.

Az Advanced Identity Protection növeli a Microsoft Entra bejelentkezési biztonságát a felhasználók vagy munkamenetek kockázatának monitorozásával. A felhasználói kockázat határozza meg a hitelesítő adatok sérülésének lehetőségét, például a nyilvánosan közzétett biztonsági incidensek listájában megjelenő felhasználói azonosítót és jelszót. A munkamenet-kockázat határozza meg, hogy a bejelentkezési tevékenység kockázatos helyről, IP-címről vagy más biztonsági jelzésről származik-e. Mindkét észlelési típus a Microsoft átfogó fenyegetésfelderítési képességeire támaszkodik.

Az Advanced Identity Protection szolgáltatással kapcsolatos további információkért tekintse meg a Microsoft Entra ID-védelem biztonsági áttekintését.

A Microsoft Defender for Identity az Active Directory-tartományvezérlőken futó identitásokat és szolgáltatásokat az összes tevékenység- és fenyegetésjelzés figyelésével védi. A Defender for Identity a valós tapasztalatok alapján azonosítja a fenyegetéseket az ügyfelek megsértéseinek kivizsgálása során. A Defender for Identity figyeli a felhasználói viselkedést, és javasolja a támadási felület csökkentését, hogy megelőzze a speciális támadásokat, például a felderítést, az oldalirányú mozgást és a tartomány dominanciáját.

A Defender for Identity szolgáltatással kapcsolatos további információkért lásd : Mi az a Microsoft Defender for Identity?

Forgatókönyv részletei

A kritikus számítási feladatokat és a rendkívül bizalmas információkat támogató Amazon Web Services-fiókoknak erős identitásvédelemre és hozzáférés-vezérlésre van szükségük. Az AWS-identitáskezelés a Microsoft Entra ID-val kombinálva tovább bővül. A Microsoft Entra ID egy felhőalapú, átfogó, központosított identitás- és hozzáférés-kezelési megoldás, amely segíthet az AWS-fiókok és -környezetek biztonságossá tételében és védelmében. A Microsoft Entra ID központosított egyszeri bejelentkezést (SSO) és erős hitelesítést biztosít többtényezős hitelesítéssel (MFA) és feltételes hozzáférési szabályzatokkal. A Microsoft Entra ID támogatja az AWS-identitáskezelést, a szerepköralapú identitásokat és a hozzáférés-vezérlést.

Az AWS-t használó szervezetek közül sok már a Microsoft Entra-azonosítóra támaszkodik a Microsoft 365-höz vagy a hibrid felhőbeli identitáskezeléshez és -hozzáférés-védelemhez. Ezek a szervezetek gyorsan és egyszerűen használhatják a Microsoft Entra ID-t az AWS-fiókjukkal, gyakran extra költségek nélkül. A Microsoft Entra egyéb fejlett funkciói, például a Privileged Identity Management (PIM) és az Advanced Identity Protection segíthetnek megvédeni a legérzékenyebb AWS-fiókokat.

A Microsoft Entra ID könnyen integrálható más Microsoft biztonsági megoldásokkal, például Felhőhöz készült Microsoft Defender Apps és Microsoft Sentinel. További információ: Felhőhöz készült Defender Apps és Microsoft Sentinel for AWS. A Microsoft biztonsági megoldásai bővíthetőek, és több szintű védelemmel rendelkeznek. A szervezetek implementálhatnak egy vagy több ilyen megoldást, valamint más típusú védelmet a teljes biztonsági architektúra érdekében, amely a jelenlegi és a jövőbeli AWS-telepítéseket védi.

Megfontolások

Ezek a szempontok implementálják az Azure Well-Architected-keretrendszer alappilléreit, amelyek a számítási feladatok minőségének javítására használható vezérelvek. További információ: Microsoft Azure Well-Architected Framework.

Biztonság

A biztonság biztosítékokat nyújt a szándékos támadások és az értékes adatokkal és rendszerekkel való visszaélés ellen. További információ: Biztonságitervezési felülvizsgálati ellenőrzőlistája.

Az alábbi alapelvek és irányelvek minden felhőbiztonsági megoldás esetében fontosak:

Győződjön meg arról, hogy a szervezet figyeli, észleli és automatikusan védi a felhőkörnyezetek felhasználói és programozott hozzáférését.

Az identitás- és engedélyszabályozás és -vezérlés biztosítása érdekében folyamatosan tekintse át az aktuális fiókokat.

Kövesse a minimális jogosultságot és Teljes felügyelet elveket. Győződjön meg arról, hogy minden felhasználó csak a szükséges erőforrásokat érheti el megbízható eszközökről és ismert helyekről. Csökkentse az összes rendszergazda és fejlesztő engedélyeit, hogy csak a betöltött szerepkörhöz szükséges jogosultságokat biztosíthassa. Tekintse át rendszeresen.

Folyamatosan monitorozza a platformkonfiguráció változásait, különösen akkor, ha lehetőséget biztosítanak a jogosultságok eszkalálására vagy a támadások megőrzésére.

A tartalom aktív vizsgálatával és szabályozásával megakadályozhatja a jogosulatlan adatkiszivárgást.

Használja ki az olyan megoldásokat, mint a Microsoft Entra ID P2, amelyek nagyobb költség nélkül növelhetik a biztonságot.

Alapszintű AWS-fiókbiztonság

Az AWS-fiókok és -erőforrások alapvető biztonsági higiéniáinak biztosítása:

Tekintse át az AWS biztonsági útmutatóját az AWS-fiókok és -erőforrások védelmének ajánlott eljárásaiban.

Az AWS felügyeleti konzolon keresztül végzett összes adatátvitel aktív vizsgálatával csökkentheti a kártevők és egyéb rosszindulatú tartalmak feltöltésének és letöltésének kockázatát. Előfordulhat, hogy az AWS-platformon belüli erőforrásokra, például webkiszolgálókra vagy adatbázisokra közvetlenül feltölt vagy letöltendő tartalom nagyobb védelmet igényel.

Fontolja meg a más erőforrásokhoz való hozzáférés védelmét, beleértve a következőket:

- Az AWS-fiókban létrehozott erőforrások.

- Adott számítási feladatok platformjai, például Windows Server, Linux Server vagy tárolók.

- A rendszergazdák és fejlesztők által az AWS felügyeleti konzol eléréséhez használt eszközök.

AWS IAM-biztonság

Az AWS felügyeleti konzol biztonságossá tételének egyik kulcsfontosságú eleme annak szabályozása, hogy kik végezhetnek bizalmas konfigurációs módosításokat. Az AWS-fiók legfelső szintű felhasználója korlátlan hozzáféréssel rendelkezik. A biztonsági csapatnak teljes mértékben szabályoznia kell a legfelső szintű felhasználói fiókot, hogy megakadályozza az AWS felügyeleti konzolra való bejelentkezést vagy az AWS-erőforrások használatát.

A legfelső szintű felhasználói fiók vezérlése:

- Fontolja meg a fő felhasználói bejelentkezési hitelesítő adatok módosítását egy személy e-mail-címéről egy olyan szolgáltatásfiókra, amelyet a biztonsági csapat irányít.

- Győződjön meg arról, hogy a legfelső szintű felhasználói fiók jelszava összetett, és kényszerítse ki az MFA-t a gyökérfelhasználó számára.

- Naplók figyelése a bejelentkezéshez használt legfelső szintű felhasználói fiók példányaihoz.

- A legfelső szintű felhasználói fiókot csak vészhelyzetekben használja.

- A Microsoft Entra ID használatával delegált rendszergazdai hozzáférést valósíthat meg a rendszergazdai feladatok fő felhasználója helyett.

Az AWS IAM-fiók egyéb összetevőinek egyértelmű értelmezése és áttekintése a megfelelő leképezésekhez és hozzárendelésekhez.

Alapértelmezés szerint egy AWS-fiók nem rendelkezik IAM-felhasználókkal , amíg a gyökérfelhasználó nem hoz létre egy vagy több identitást a hozzáférés delegálásához. Egy olyan megoldás, amely szinkronizálja a meglévő felhasználókat egy másik identitásrendszerből, például a Microsoft Active Directoryból, automatikusan kiépítheti az IAM-felhasználókat is.

Az IAM-szabályzatok delegált hozzáférési jogosultságokat biztosítanak az AWS-fiók erőforrásaihoz. Az AWS több mint 750 egyedi IAM-szabályzatot biztosít, és az ügyfelek egyéni szabályzatokat is meghatározhatnak.

Az IAM-szerepkörök meghatározott szabályzatokat csatolnak az identitásokhoz. A szerepkörök a szerepköralapú hozzáférés-vezérlés (RBAC) felügyeletének módjai. A jelenlegi megoldás külső identitásokkal implementálja a Microsoft Entra-identitásokat IAM-szerepkörök felvételével.

Az IAM-csoportok az RBAC felügyeletére is alkalmasak. Az IAM-szabályzatok közvetlen hozzárendelése helyett hozzon létre egy IAM-csoportot, rendeljen hozzá engedélyeket egy vagy több IAM-házirend csatolásával, és adja hozzá az IAM-felhasználókat a csoporthoz, hogy örökölje az erőforrások megfelelő hozzáférési jogosultságait.

Néhány IAM-szolgáltatásfióknak továbbra is az AWS IAM-ben kell futnia a programozott hozzáférés biztosításához. Mindenképpen tekintse át ezeket a fiókokat, biztonságosan tárolja és korlátozza a biztonsági hitelesítő adataikhoz való hozzáférést, és rendszeresen forgassa el a hitelesítő adatokat.

A forgatókönyv üzembe helyezése

Ez a következő szakasz bemutatja, hogyan helyezheti üzembe a Microsoft Entra-azonosítót egyszeri bejelentkezéshez egy egyéni AWS-fiókban.

Tervezés és előkészítés

Az Azure biztonsági megoldásainak üzembe helyezésére való felkészüléshez tekintse át és rögzítse az aktuális AWS-fiókot és a Microsoft Entra-adatokat. Ha több AWS-fiókot is üzembe helyezett, ismételje meg ezeket a lépéseket minden fiók esetében.

Az AWS számlázási felügyeleti konzolján rögzítse az alábbi aktuális AWS-fiókadatokat:

- AWS-fiókazonosító, egyedi azonosító.

- Fióknév vagy gyökérfelhasználó.

- Fizetési mód, akár hitelkártyához, akár vállalati számlázási szerződéshez rendelve.

- Alternatív partnerek , akik hozzáférnek az AWS-fiók adataihoz.

- Biztonsági kérdések biztonságosan frissítve és rögzítve a vészhelyzeti hozzáféréshez.

- Az AWS-régiók engedélyezve vagy letiltva, hogy megfeleljenek az adatbiztonsági szabályzatnak.

Az AWS IAM felügyeleti konzolon tekintse át és rögzítse az alábbi AWS IAM-összetevőket:

- Létrehozott csoportok , beleértve a részletes tagságot és a szerepköralapú leképezési szabályzatokat.

- A létrehozott felhasználók , beleértve a felhasználói fiókok jelszó-életkorát és a szolgáltatásfiókok hozzáférési kulcsának életkorát . Azt is ellenőrizze, hogy az MFA engedélyezve van-e minden felhasználó számára.

- Szerepkörök. Két alapértelmezett szolgáltatáshoz társított szerepkör van: az AWSServiceRoleForSupport és az AWSServiceRoleForTrustedAdvisor. Jegyezze fel az egyéni szerepköröket. Ezek a szerepkörök engedélyszabályzatokra hivatkoznak, amelyek a Microsoft Entra-azonosítóban lévő szerepkörök leképezéséhez használhatók.

- Házirendek: A beépített szabályzatok AWS-t, Feladatfüggvényt vagy Ügyfélt kezelnek a Típus oszlopban. Jegyezze fel az összes többi, egyéni szabályzatot. Jegyezze fel azt is, hogy az egyes szabályzatok hol vannak hozzárendelve a Használt oszlop bejegyzéseiből.

- Identitásszolgáltatók, a meglévő Biztonsági helyességi korrektúranyelv (SAML) identitásszolgáltatók megismeréséhez. Tervezze meg, hogyan cserélheti le a meglévő identitásszolgáltatókat egyetlen Microsoft Entra-identitásszolgáltatóra.

Az Azure Portalon tekintse át a Microsoft Entra-bérlőt:

- Értékelje a bérlői adatokat , és ellenőrizze, hogy a bérlő rendelkezik-e P1 vagy P2 Azonosítójú Microsoft Entra-licenccel. A P2-licenc speciális Microsoft Entra identitáskezelési funkciókat biztosít.

- Mérje fel a vállalati alkalmazásokat, és ellenőrizze, hogy a meglévő alkalmazások az AWS-alkalmazástípust használják-e a Kezdőlap URL-oszlopában

http://aws.amazon.com/látható módon.

A Microsoft Entra üzembe helyezésének megtervezése

A Microsoft Entra üzembehelyezési eljárásai feltételezik, hogy a Microsoft Entra-azonosító már konfigurálva van a szervezet számára, például egy Microsoft 365-implementációhoz. A fiókok szinkronizálhatók Active Directory-tartományból, vagy közvetlenül a Microsoft Entra-azonosítóban létrehozott felhőfiókok is.

RBAC tervezése

Ha az AWS-telepítés IAM-csoportokat és szerepköröket használ az RBAC-hez, a meglévő RBAC-struktúrát új Microsoft Entra felhasználói fiókokra és biztonsági csoportokra képezheti le.

Ha az AWS-fiók nem rendelkezik erős RBAC-implementációval, kezdje a legérzékenyebb hozzáféréssel:

Frissítse az AWS-fiók gyökérfelhasználót.

Tekintse át az AWS IAM-felhasználókat, csoportokat és szerepköröket, amelyek az IAM-szabályzat AdministratorAccess szolgáltatásához vannak csatolva.

A többi hozzárendelt IAM-szabályzaton dolgozhat, kezdve azokkal a szabályzatokkal, amelyek módosíthatják, létrehozhatják vagy törölhetik az erőforrásokat és más konfigurációelemeket. A használt szabályzatok azonosításához tekintse meg a Használt oszlopot .

Migrálás tervezése

A Microsoft Entra ID központosítja az összes hitelesítést és engedélyezést. A felhasználók leképezését és az RBAC-t úgy tervezheti meg és konfigurálhatja, hogy nem érinti a rendszergazdákat és a fejlesztőket, amíg készen nem áll az új módszerek kényszerítésére.

Az AWS IAM-fiókokból a Microsoft Entra-azonosítóba való migrálás magas szintű folyamata a következő. Részletes útmutatásért lásd: Üzembe helyezés.

IAM-szabályzatok leképezése Microsoft Entra-szerepkörökre, és RBAC használata a szerepkörök biztonsági csoportokhoz való leképezéséhez.

Cserélje le az egyes IAM-felhasználókat egy Microsoft Entra-felhasználóra, aki a megfelelő biztonsági csoportok tagja a bejelentkezéshez és a megfelelő engedélyek megszerzéséhez.

A teszteléshez kérje meg az egyes felhasználókat, hogy jelentkezzenek be az AWS-be a Microsoft Entra-fiókjukkal, és győződjenek meg arról, hogy rendelkeznek a megfelelő hozzáférési szinttel.

Miután a felhasználó megerősítette a Microsoft Entra-azonosítóhoz való hozzáférést, távolítsa el az AWS IAM felhasználói fiókot. Ismételje meg a folyamatot az egyes felhasználók esetében, amíg az összes migrálva nem lesz.

A szolgáltatásfiókok és a programozott hozzáférés esetében használja ugyanezt a megközelítést. Frissítse azokat az alkalmazásokat, amelyek a fiókot használják, ehelyett egy egyenértékű Microsoft Entra-felhasználói fiókot használnak.

Győződjön meg arról, hogy az AWS IAM többi felhasználója rendelkezik olyan összetett jelszóval, amely engedélyezve van az MFA-val vagy a rendszeresen lecserélt hozzáférési kulccsal.

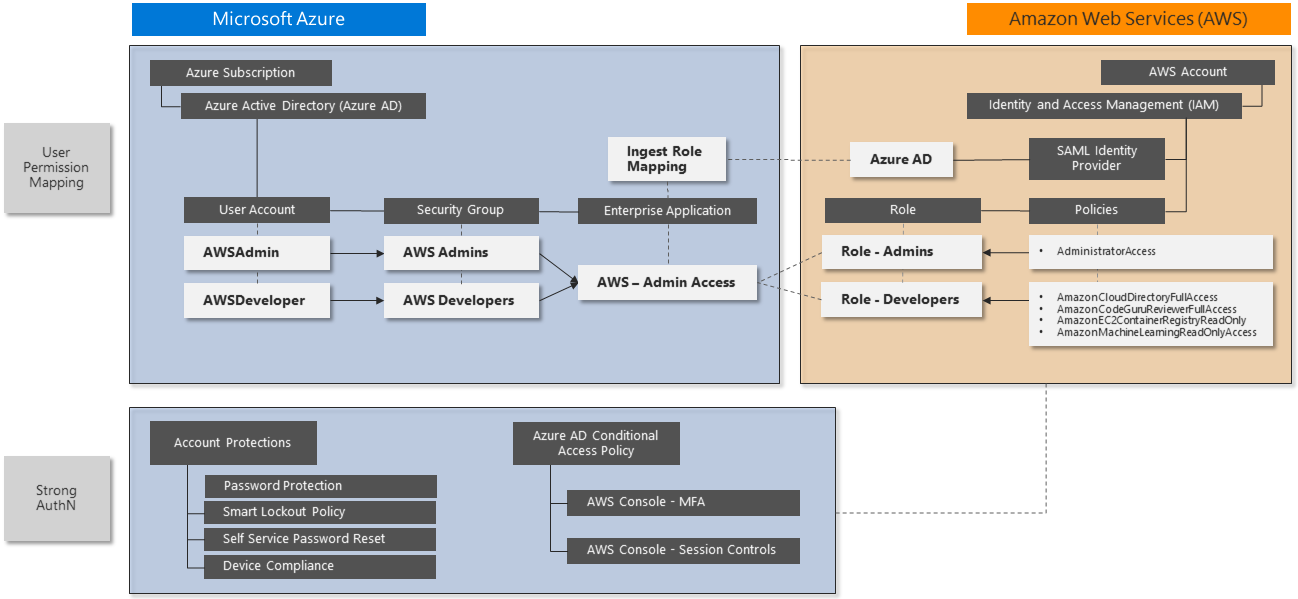

Az alábbi ábrán egy példa látható a konfigurációs lépésekre és a végső szabályzatra és szerepkör-leképezésre a Microsoft Entra ID és az AWS IAM között:

Egyszeri bejelentkezés integrációja

A Microsoft Entra ID támogatja az egyszeri bejelentkezés integrációját az AWS SSO-val. A Microsoft Entra ID-t egyetlen helyen csatlakoztathatja az AWS-hez, és központilag szabályozhatja a hozzáférést több száz fiók és az AWS SSO integrált alkalmazásai között. Ez a funkció lehetővé teszi a Microsoft Entra zökkenőmentes bejelentkezési élményét a felhasználók számára az AWS parancssori felület használatához.

Az alábbi Microsoft biztonsági megoldási eljárás SSO-t implementál az AWS-rendszergazdák és az AWS-fejlesztők példaszerepkörökhöz. Ismételje meg ezt a folyamatot minden további szükséges szerepkör esetében.

Ez az eljárás a következő lépéseket ismerteti:

- Hozzon létre egy új Nagyvállalati Microsoft Entra-alkalmazást.

- Konfigurálja a Microsoft Entra SSO-t az AWS-hez.

- Szerepkörleképezés frissítése.

- Tesztelje a Microsoft Entra SSO-t az AWS felügyeleti konzolon.

Az alábbi hivatkozások részletes megvalósítási lépéseket és hibaelhárítást tartalmaznak:

- Microsoft-oktatóanyag: A Microsoft Entra SSO integrációja az AWS-vel

- AWS-oktatóanyag: Microsoft Entra id to AWS SSO using the SCIM protocol

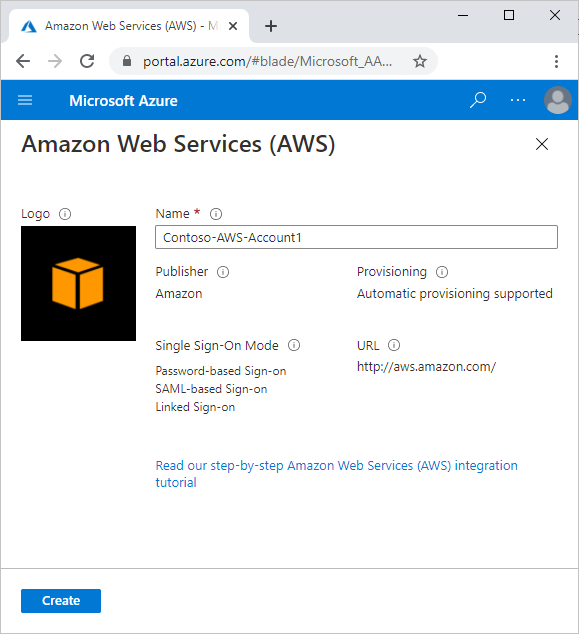

AWS-alkalmazás hozzáadása a Vállalati Microsoft Entra-alkalmazásokhoz

Az AWS-rendszergazdák és a fejlesztők egy vállalati alkalmazás használatával jelentkeznek be a Microsoft Entra-azonosítóba hitelesítés céljából, majd átirányítják az AWS-be az engedélyezéshez és az AWS-erőforrásokhoz való hozzáféréshez. Az alkalmazás megtekintésének legegyszerűbb módja a bejelentkezés https://myapps.microsoft.com, de az egyedi URL-címet bárhol közzéteheti, amely könnyű hozzáférést biztosít.

A vállalati alkalmazás beállításához kövesse az Amazon Web Services (AWS) katalógusból való hozzáadására vonatkozó utasításokat. Ezek az utasítások ismertetik, hogy milyen AWS-alkalmazást kell hozzáadnia a Microsoft Entra nagyvállalati alkalmazásaihoz.

Ha egynél több AWS-fiókot kell felügyelni(például DevTest és Production), használjon egyedi nevet a vállalati alkalmazásnak, amely tartalmazza a vállalat azonosítóját és az adott AWS-fiókot.

A Microsoft Entra SSO konfigurálása AWS-hez

Kövesse az alábbi lépéseket a Microsoft Entra SSO AWS-hez való konfigurálásához:

Az Azure Portalon kövesse a Microsoft Entra egyszeri bejelentkezés konfigurálásához szükséges lépéseket az AWS-be való egyszeri bejelentkezéshez létrehozott nagyvállalati alkalmazás konfigurálásához.

Az AWS-konzolon kövesse az AWS egyszeri bejelentkezés konfigurálásához szükséges lépéseket az AWS-fiók egyszeri bejelentkezéshez való konfigurálásához. A konfiguráció részeként létre fog hozni egy új IAM-felhasználót, aki a Microsoft Entra kiépítési ügynök nevében jár el, hogy lehetővé tegye az összes elérhető AWS IAM-szerepkör Szinkronizálását a Microsoft Entra-azonosítóba. Az AWS-nek szüksége van erre az IAM-felhasználóra, hogy szerepkörökhöz rendelje a felhasználókat, mielőtt bejelentkezhetnek az AWS felügyeleti konzolra.

- Az integráció támogatásához egyszerűen azonosíthatja a létrehozott összetevőket. Például egy szabványos elnevezési konvencióval rendelkező szolgáltatásfiókokat nevezze el, mint például az "Svc-".

- Mindenképpen dokumentálja az összes új elemet.

- Győződjön meg arról, hogy az új hitelesítő adatok olyan összetett jelszavakat tartalmaznak, amelyeket központilag tárol a biztonságos életciklus-kezelés érdekében.

Az alábbi konfigurációs lépések alapján az alábbi módon ábrázolhatja az interakciókat:

Az AWS-konzolon kövesse az alábbi lépéseket további szerepkörök létrehozásához.

Az AWS IAM-ben válassza a Szerepkörök –> Szerepkör létrehozása lehetőséget.

A Szerepkör létrehozása lapon hajtsa végre a következő lépéseket:

- A Megbízható entitás típusának kiválasztása csoportban válassza az SAML 2.0 összevonás lehetőséget.

- Az SAML 2.0-szolgáltató kiválasztása csoportban válassza ki az előző lépésben létrehozott SAML-szolgáltatót.

- Válassza a Programozott és az AWS felügyeleti konzol hozzáférésének engedélyezése lehetőséget.

- Válassza a Következő: Engedélyek lehetőséget.

Az Engedélyek csatolása párbeszédpanelen válassza az AdministratorAccess lehetőséget. Ezután válassza a Tovább: Címkék lehetőséget.

A Címkék hozzáadása párbeszédpanelen hagyja üresen, és válassza a Tovább: Véleményezés lehetőséget.

A Véleményezés párbeszédpanelen hajtsa végre a következő lépéseket:

- A Szerepkör neve mezőben adja meg a szerepkör nevét (Rendszergazda).

- A Szerepkör leírása mezőbe írja be a leírást.

- Válassza a Szerepkör létrehozása lehetőséget.

Hozzon létre egy másik szerepkört a fenti lépések végrehajtásával. Nevezze el a fejlesztő szerepkört, és adjon neki néhány kiválasztott engedélyt (például AmazonS3FullAccess).

Sikeresen létrehozott egy rendszergazdai és egy fejlesztői szerepkört az AWS-ben.

Hozza létre a következő felhasználókat és csoportokat a Microsoft Entra-azonosítóban:

- 1. felhasználó: Test-AWSAdmin

- 2. felhasználó: Test-AWSDeveloper

- 1. csoport: AWS-Account1-Rendszergazdák

- 2. csoport: AWS-Account1-Developers

- Test-AWSAdmin hozzáadása az AWS-Account1-Rendszergazdák tagjaként

- Test-AWSDeveloper hozzáadása az AWS-Account1-Developers tagjaként

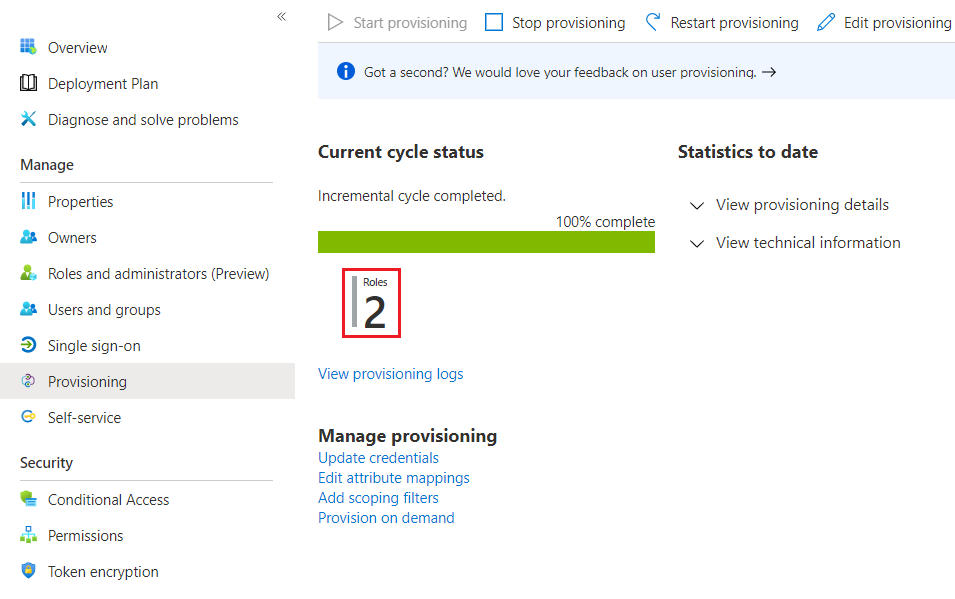

Kövesse a szerepkör-kiépítés konfigurálásának lépéseit az AWS egyfiókos hozzáférésében az automatikus szerepkör-kiépítés konfigurálásához. Az első üzembe helyezési ciklus végrehajtása akár egy órát is igénybe vehet.

Szerepkörleképezés frissítése

Mivel két szerepkört használ, hajtsa végre az alábbi további lépéseket:

Győződjön meg arról, hogy a kiépítési ügynök legalább két szerepkört lát:

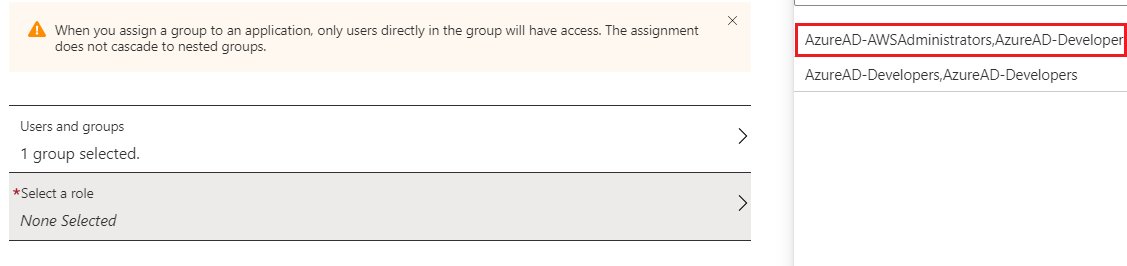

Lépjen a Felhasználók és csoportok elemre, és válassza a Felhasználó hozzáadása lehetőséget.

Válassza az AWS-Account1-Rendszergazdák lehetőséget.

Válassza ki a társított szerepkört.

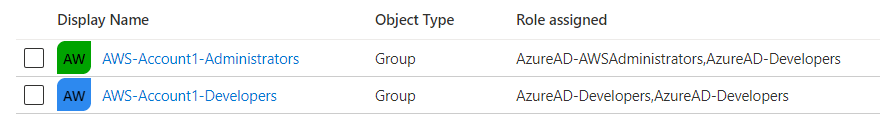

Ismételje meg az előző lépéseket minden csoportszerepkör-leképezésnél. Ha elkészült, két Microsoft Entra-csoportnak kell megfelelően megfeleltetnie az AWS IAM-szerepköröket:

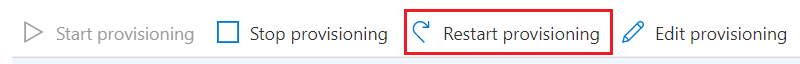

Ha nem látja vagy nem jelöl ki egy szerepkört, lépjen vissza a Kiépítés lapra, és erősítse meg a sikeres kiépítést a Microsoft Entra kiépítési ügynökében, és győződjön meg arról, hogy az IAM-felhasználói fiók rendelkezik a megfelelő engedélyekkel. A kiépítési motort is újraindíthatja az importálás ismételt megkísérléséhez:

A Microsoft Entra SSO tesztelése az AWS felügyeleti konzolon

Tesztelje a bejelentkezést az egyes tesztfelhasználókként az egyszeri bejelentkezés működésének ellenőrzéséhez.

Nyisson meg egy új privát böngésző munkamenetet, hogy a többi tárolt hitelesítő adat ne ütközhessen a teszteléssel.

Nyissa meg

https://myapps.microsoft.coma Korábban létrehozott Test-AWSAdmin vagy Test-AWSDeveloper Microsoft Entra felhasználói fiók hitelesítő adatait.Ekkor megjelenik az AWS-konzolalkalmazás új ikonja. Válassza ki az ikont, és kövesse a hitelesítési utasításokat:

Miután bejelentkezett az AWS-konzolra, navigáljon a funkciók között annak ellenőrzéséhez, hogy a fiók rendelkezik-e a megfelelő delegált hozzáféréssel.

Figyelje meg a felhasználói bejelentkezési munkamenet elnevezési formátumát:

SZEREPKÖR / UPN / AWS-fiók száma

Ezt a felhasználói bejelentkezési munkamenet-információt használhatja a felhasználói bejelentkezési tevékenység nyomon követéséhez Felhőhöz készült Defender Apps vagy Microsoft Sentinel alkalmazásban.

Jelentkezzen ki, és ismételje meg a másik tesztfelhasználói fiók folyamatát, hogy megerősítse a szerepkör-leképezés és az engedélyek közötti különbségeket.

Feltételes hozzáférés engedélyezése

MFA-t igénylő új feltételes hozzáférési szabályzat létrehozása:

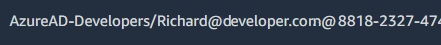

Az Azure Portalon keresse meg a Microsoft Entra ID>Securityt, majd válassza a Feltételes hozzáférés lehetőséget.

A bal oldali navigációs sávon válassza a Szabályzatok lehetőséget.

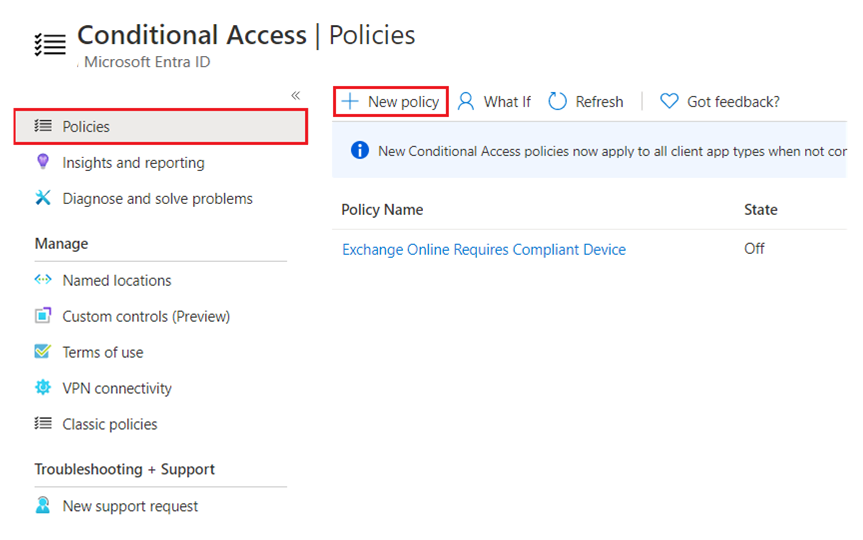

Válassza az Új szabályzat lehetőséget, és töltse ki az űrlapot az alábbiak szerint:

- Név: Adja meg az AWS-konzolt – MFA

-

Felhasználók és csoportok: Válassza ki a korábban létrehozott két szerepkörcsoportot:

- AWS-Account1-Rendszergazdák

- AWS-Account1-Developers

- Engedélyezés: Válassza a Többtényezős hitelesítés megkövetelése lehetőséget

Állítsa a Házirend engedélyezése kapcsolót Be állásba.

Válassza a Létrehozás lehetőséget. A szabályzat azonnal érvénybe lép.

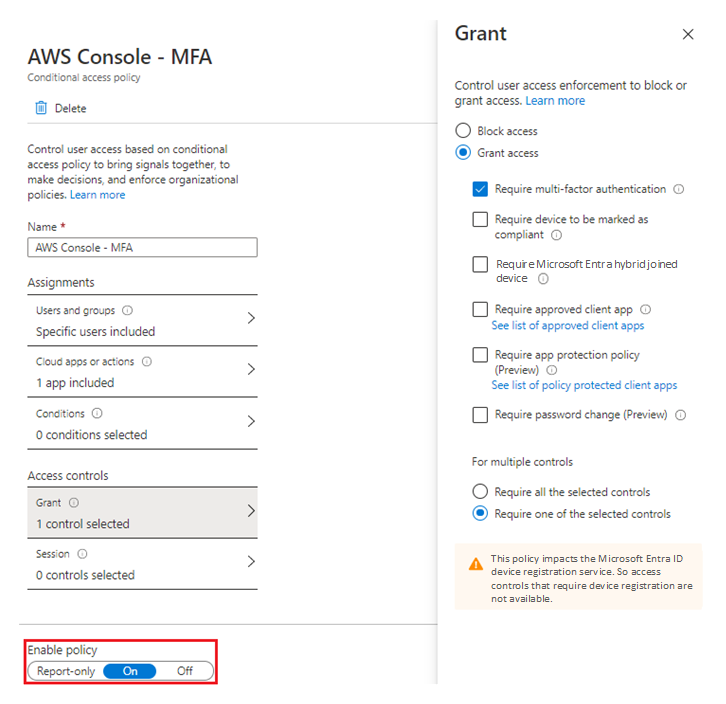

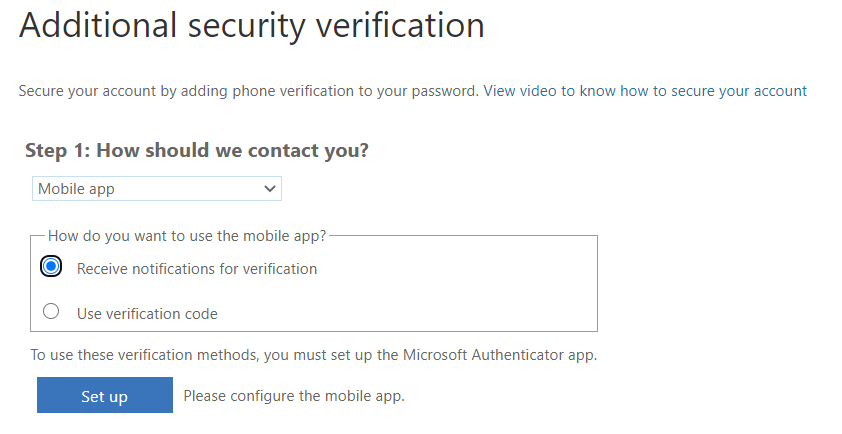

A feltételes hozzáférési szabályzat teszteléséhez jelentkezzen ki a tesztfiókból, nyisson meg egy új privát böngészési munkamenetet, és jelentkezzen be az egyik szerepkörcsoportfiókkal. Megjelenik az MFA-kérés:

Fejezze be az MFA beállítási folyamatát. A legjobb, ha a mobilalkalmazást használja hitelesítésre, nem pedig SMS-ekre támaszkodik.

Előfordulhat, hogy több feltételes hozzáférési szabályzatot is létre kell hoznia, hogy megfeleljen az erős hitelesítés üzleti igényeinek. Vegye figyelembe a szabályzatok létrehozásakor használt elnevezési konvenciót az azonosítás megkönnyítése és a folyamatos karbantartás érdekében. Ha az MFA nincs már széles körben üzembe helyezve, győződjön meg arról, hogy a szabályzat hatóköre csak a kívánt felhasználókat érinti. Az egyéb szabályzatok más felhasználói csoportok igényeit is lefedik.

A feltételes hozzáférés engedélyezése után más vezérlőket is alkalmazhat, például a PAM-t és az igény szerinti (JIT- ) kiépítést. További információ: Mi az automatikus SaaS-alkalmazásfelhasználói kiépítés a Microsoft Entra ID-ban?

Ha Felhőhöz készült Defender-alkalmazásokkal rendelkezik, a feltételes hozzáféréssel konfigurálhatja Felhőhöz készült Defender Apps-munkamenetszabályzatokat. További információ: AWS-tevékenységek Microsoft Entra-munkamenetszabályzatainak konfigurálása.

Következő lépések

- Az AWS biztonsági útmutatásáért tekintse meg az AWS-fiókok és -erőforrások biztonságossá tételének ajánlott eljárásait.

- A Microsoft legfrissebb biztonsági információiért tekintse meg a www.microsoft.com/security.

- A Microsoft Entra ID implementálásával és kezelésével kapcsolatos részletes információkért lásd : Azure-környezetek biztonságossá tétele a Microsoft Entra-azonosítóval.

- AWS-oktatóanyag: Microsoft Entra ID és IDP SSO

- Microsoft-oktatóanyag: SSO az AWS-hez

- PIM üzembehelyezési terv

- Az identitásvédelem biztonsági áttekintése

- Mi az a Microsoft Defender for Identity?

- Az AWS csatlakoztatása Felhőhöz készült Microsoft Defender-alkalmazásokhoz

- Hogyan segíti a Felhőhöz készült Defender Apps az Amazon Web Services (AWS) környezet védelmét?

Kapcsolódó erőforrások

- Az Azure és az AWS funkcióinak részletes lefedettségét és összehasonlítását az Azure for AWS-szakemberek tartalomkészletében talál.

- Biztonság és identitás az Azure-ban és az AWS-ben

- Felhőhöz készült Defender Apps és Microsoft Sentinel for AWS