Az Azure Front Door használata több-bérlős megoldásban

Az Azure Front Door egy modern felhőalapú tartalomkézbesítési hálózat (CDN), amely gyors, megbízható hozzáférést biztosít a felhasználók és az alkalmazások statikus és dinamikus webes tartalmai között világszerte. Ez a cikk az Azure Front Door néhány olyan funkcióját ismerteti, amelyek hasznosak a több-bérlős rendszerekben való munka során. További útmutatásra és példákra mutató hivatkozásokat is tartalmaz.

Ha az Azure Front Doort több-bérlős megoldás részeként használja, a megoldás kialakítása és követelményei alapján kell meghoznia néhány döntést. A következő tényezőket kell figyelembe vennie:

- Hány bérlője van, és hányat vár a jövőben?

- Több bérlő között osztja meg az alkalmazásszintet, több egybérlős alkalmazáspéldányt helyez üzembe, vagy különálló üzembehelyezési bélyegeket helyez üzembe, amelyeket több bérlő oszt meg?

- A bérlők saját tartományneveket szeretnének használni?

- Helyettesítő karaktereket használ?

- Saját TLS-tanúsítványokat kell használnia, vagy a Microsoft kezeli a TLS-tanúsítványokat?

- Figyelembe vette az Azure Front Doorra vonatkozó kvótákat és korlátokat ? Tudja, hogy milyen korlátokat fog megközelíteni a növekedés során? Ha azt gyanítja, hogy megközelíti ezeket a korlátokat, fontolja meg több Azure Front Door-profil használatát. Vagy fontolja meg, hogy módosíthatja-e az Azure Front Door használatának módját a korlátok elkerülése érdekében. Vegye figyelembe, hogy a Prémium termékváltozatnak magasabb korlátai vannak, mint a standard termékváltozatnak.

- Önnek vagy bérlőinek követelményei vannak az IP-címek szűrésére, a geoblokkolásra vagy a WAF-szabályok testreszabására?

- Az összes bérlő alkalmazáskiszolgálója internetkapcsolattal rendelkező?

Az Azure Front Door több-bérlős szolgáltatást támogató funkciói

Ez a szakasz az Azure Front Door számos kulcsfontosságú funkcióját ismerteti, amelyek több-bérlős megoldásokhoz hasznosak. Ismerteti, hogyan segíthet az Azure Front Door az egyéni tartományok konfigurálásában, beleértve a helyettesítő tartományokra és a TLS-tanúsítványokra vonatkozó információkat. Azt is összefoglalja, hogyan használhatja az Azure Front Door útválasztási képességeit a több-bérlősség támogatásához.

Egyéni tartományok

Az Azure Front Door alapértelmezett gazdagépnevet biztosít minden létrehozott végponthoz, például contoso.z01.azurefd.net. A legtöbb megoldás esetében ehelyett saját tartománynevét társítja az Azure Front Door végpontjához. Az egyéni tartománynevek lehetővé teszik saját védjegyezés használatát és az útválasztás konfigurálását az ügyfél kérésében megadott gazdagépnév alapján.

Több-bérlős megoldásban bérlőspecifikus tartományneveket vagy altartományokat használhat, és konfigurálhatja az Azure Front Doort, hogy a bérlő forgalmát a bérlő számítási feladatainak megfelelő forráscsoportba irányozza. Konfigurálhat például egy egyéni tartománynevet, például tenant1.app.contoso.com. Az Azure Front Door használatával több egyéni tartományt is konfigurálhat egyetlen Azure Front Door-profilon.

További információkért lásd az egyéni tartomány hozzáadását a Front Doorhoz.

Helyettesítő karakterek tartományai

A helyettesítő karaktereket használó tartományok leegyszerűsítik a DNS-rekordok és az Azure Front Door forgalomirányítási konfigurációjának konfigurálását, ha megosztott törzstartományt és bérlőspecifikus altartományokat használ. Tegyük fel például, hogy a bérlők a hozzájuk hasonló tenant1.app.contoso.comtenant2.app.contoso.comaltartományok használatával férnek hozzá az alkalmazásukhoz. Helyettesítő karaktereket tartalmazó tartományt konfigurálhat ahelyett, *.app.contoso.comhogy egyenként konfigurálja az egyes bérlőspecifikus tartományokat.

Az Azure Front Door támogatja a helyettesítő karaktereket használó egyéni tartományok létrehozását. Ezután konfigurálhatja a helyettesítő karakterek tartományára érkező kérések útvonalát. Új bérlő létrehozásakor nem kell újrakonfigurálnia a DNS-kiszolgálókat, új TLS-tanúsítványokat kell kiadnia, és nem kell frissítenie az Azure Front Door-profil konfigurációját.

A helyettesítő karakterek tartományai jól működnek, ha az összes forgalmat egyetlen forráscsoportba küldi. Ha azonban a megoldás külön bélyegekkel rendelkezik, az egyszintű helyettesítő karakterek tartománya nem elegendő. Vagy többszintű őstartományokat kell használnia, vagy további konfigurációt kell megadnia, például felül kell bírálnia az egyes bérlők altartományaihoz használandó útvonalakat. További információ: Megfontolandó szempontok tartománynevek több-bérlős megoldásban való használatakor.

Az Azure Front Door nem állít ki felügyelt TLS-tanúsítványokat helyettesítő tartományokhoz, ezért saját tanúsítványt kell vásárolnia és be kell adnia.

További információ: Helyettesítő karakterek tartományai.

Felügyelt TLS-tanúsítványok

A TLS-tanúsítványok beszerzése és telepítése összetett és hibalehetőséget jelenthet. A TLS-tanúsítványok pedig egy idő, általában egy év elteltével lejárnak, és újra kell adni és újra kell telepíteni az alkalmazásforgalom megzavarásának elkerülése érdekében. Az Azure Front Door által felügyelt TLS-tanúsítványok használatakor a Microsoft felelős az egyéni tartomány tanúsítványainak kiállításáért, telepítéséért és megújításáért.

Előfordulhat, hogy a forrásalkalmazás egy másik Azure-szolgáltatásban található, amely felügyelt TLS-tanúsítványokat is biztosít, például Azure-alkalmazás Szolgáltatást. Az Azure Front Door transzparens módon együttműködik a másik szolgáltatással a TLS-tanúsítványok szinkronizálásához.

Ha engedélyezi a bérlőknek, hogy saját egyéni tartományokat adjanak meg, és azt szeretné, hogy az Azure Front Door tanúsítványokat állítson ki ezekhez a tartománynevekhez, a bérlőknek nem szabad olyan CAA-rekordokat konfigurálniuk a DNS-kiszolgálóikon, amelyek megakadályozhatják, hogy az Azure Front Door tanúsítványokat állítson ki a nevükben. További információ: TLS/SSL-tanúsítványok.

További információ a TLS-tanúsítványokról: TLS az Azure Front Door használatával.

Routing

A több-bérlős alkalmazások egy vagy több alkalmazásbélyeggel is rendelkezhetnek, amelyek a bérlőket szolgálják ki. A bélyegeket gyakran használják többrégiós üzemelő példányok engedélyezésére és a megoldások nagy számú bérlőre történő skálázásához.

Az Azure Front Door számos olyan útválasztási képességgel rendelkezik, amelyek számos több-bérlős architektúrát támogatnak. Az útválasztással eloszthatja a forgalmat a források között egy bélyegen belül, vagy elküldheti a forgalmat egy adott bérlő megfelelő bélyegére. Az útválasztást egyéni tartománynevek, helyettesítő karakterek és URL-címek alapján konfigurálhatja. A szabálymotorral pedig tovább szabhatja az útválasztási viselkedést.

További információ: Útválasztási architektúra áttekintése.

Szabálymotor

Az Azure Front Door szabálymotor használatával testre szabhatja, hogyan dolgozza fel az Azure Front Door a kéréseket a hálózati peremhálózaton. A szabálymotor segítségével kis logikai blokkokat futtathat az Azure Front Door kérésfeldolgozási folyamatán belül. A szabálymotor használatával felülbírálhatja egy kérés útválasztási konfigurációját. A szabálymotorral módosíthatja a kérés elemeit, mielőtt elküldené a forrásnak, és módosíthatja a válasz egyes részeit, mielőtt visszakerül az ügyfélhez.

Tegyük fel például, hogy egy több-bérlős alkalmazásszintet helyez üzembe, amelyben bérlőspecifikus helyettesítő karakterek altartományait is használja az alábbi példaforgatókönyvekben leírtak szerint. A szabálymotor használatával kinyerheti a bérlőazonosítót a kérelem altartományából, és hozzáadhatja egy kérelemfejléchez. Ez a szabály segíthet az alkalmazásszintnek meghatározni, hogy melyik bérlőtől érkezett a kérés.

További információ: Mi az Az Azure Front Door szabálymotorja?.

Példaforgatókönyvek

Az alábbi példaforgatókönyvek bemutatják, hogyan konfigurálhat különböző több-bérlős architektúrákat az Azure Front Doorban, és hogyan befolyásolhatják a dns- és TLS-konfigurációt a meghozott döntések.

Számos több-bérlős megoldás implementálja az üzembehelyezési bélyegek mintáját. Ha ezt az üzembe helyezési módszert használja, általában egyetlen megosztott Azure Front Door-profilt helyez üzembe, és az Azure Front Door használatával átirányítja a bejövő forgalmat a megfelelő bélyegre. Ez az üzembe helyezési modell a leggyakoribb, és a jelen cikkben szereplő 1–4. forgatókönyvek bemutatják, hogyan használható a különböző követelmények teljesítéséhez.

Bizonyos esetekben azonban üzembe helyezhet egy Azure Front Door-profilt a megoldás minden egyes pecsétjében. Az 5 . forgatókönyv ezt az üzembehelyezési modellt ismerteti.

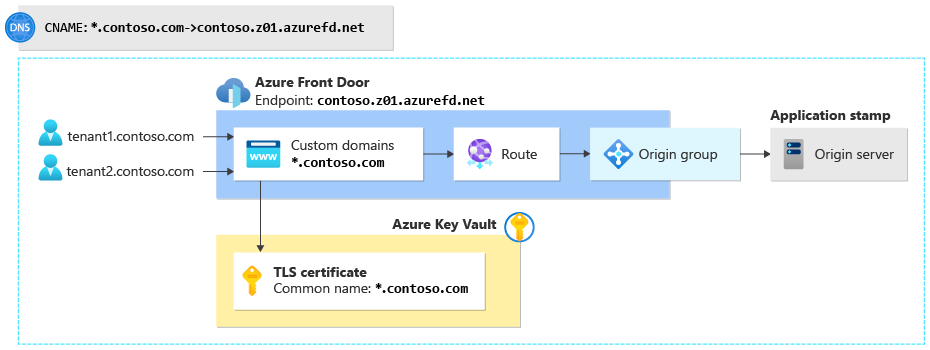

1. forgatókönyv: Szolgáltató által felügyelt helyettesítő karakterek tartománya, egyetlen bélyeg

A Contoso egy kis több-bérlős megoldást épít. A vállalat egyetlen bélyeget helyez üzembe egyetlen régióban, és ez a bélyeg az összes bérlőjét kiszolgálja. Minden kérés ugyanarra az alkalmazáskiszolgálóra lesz irányítva. A Contoso úgy döntött, hogy helyettesítő tartományokat használ az összes bérlőhöz, például tenant1.contoso.com és tenant2.contoso.com.

A Contoso ezzel a konfigurációval telepíti az Azure Front Doort:

DNS configuration

Egyszeri konfiguráció: A Contoso két DNS-bejegyzést konfigurál:

- Helyettesítő TXT rekord a következőhöz

*.contoso.com: . Az Egyéni tartomány előkészítési folyamat során az Azure Front Door által megadott értékre van állítva. - Egy helyettesítő CNAME rekord,

*.contoso.comamely a Contoso Azure Front Door-végpontjának aliasa:contoso.z01.azurefd.net.

Új bérlő előkészítésekor: Nincs szükség további konfigurációra.

TLS-konfiguráció

Egyszeri konfiguráció: A Contoso helyettesítő TLS-tanúsítványt vásárol, hozzáadja egy kulcstartóhoz, és hozzáférést biztosít az Azure Front Doornak a tárolóhoz.

Új bérlő előkészítésekor: Nincs szükség további konfigurációra.

Az Azure Front Door konfigurálása

Egyszeri konfiguráció: A Contoso létrehoz egy Azure Front Door-profilt és egy végpontot. Hozzáadnak egy egyéni tartományt a névvel *.contoso.com , és a helyettesítő TLS-tanúsítványukat az egyéni tartományerőforráshoz társítják. Ezután egyetlen forráscsoportot konfigurálnak, amely egyetlen forrást tartalmaz az alkalmazáskiszolgálóhoz. Végül konfigurálnak egy útvonalat, amely összeköti az egyéni tartományt a forráscsoporttal.

Új bérlő előkészítésekor: Nincs szükség további konfigurációra.

Előnyök

- Ez a konfiguráció viszonylag könnyen konfigurálható, és Contoso márkájú URL-címeket biztosít az ügyfeleknek.

- A megközelítés számos bérlőt támogat.

- Új bérlő előkészítésekor a Contoso-nak nem kell módosítania az Azure Front Door, a DNS vagy a TLS-tanúsítványokat.

Hátránya

- Ez a megközelítés nem lépi túl könnyen az egyetlen alkalmazásbélyeget vagy régiót.

- A Contosónak meg kell vásárolnia egy helyettesítő TLS-tanúsítványt, és meg kell újítania és telepítenie kell a tanúsítványt, amikor lejár.

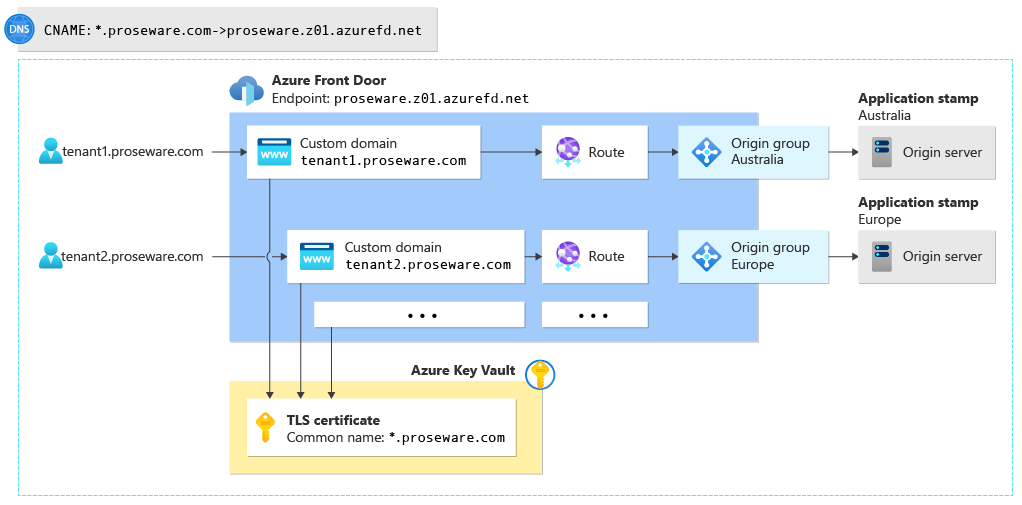

2. forgatókönyv: Szolgáltató által felügyelt helyettesítő karakterek tartománya, több bélyeg

A Proseware egy több-bérlős megoldást épít több, Ausztráliában és Európában üzembe helyezett bélyegre. Az egyetlen régión belüli összes kérést az adott régióban található bélyegző kézbesíti. A Contoso-hoz hasonlóan a Proseware is úgy döntött, hogy helyettesítő karaktereket használ az összes bérlőhöz, például tenant1.proseware.com és tenant2.proseware.com.

A Proseware ezzel a konfigurációval telepíti az Azure Front Doort:

DNS configuration

Egyszeri konfiguráció: A Proseware két DNS-bejegyzést konfigurál:

- Helyettesítő TXT rekord a következőhöz

*.proseware.com: . Az Egyéni tartomány előkészítési folyamat során az Azure Front Door által megadott értékre van állítva. - Egy helyettesítő CNAME rekord,

*.proseware.comamely a Proseware Azure Front Door-végpontjának aliasa:proseware.z01.azurefd.net.

Új bérlő előkészítésekor: Nincs szükség további konfigurációra.

TLS-konfiguráció

Egyszeri konfiguráció: A Proseware megvásárol egy helyettesítő TLS-tanúsítványt, hozzáadja egy kulcstartóhoz, és hozzáférést biztosít az Azure Front Doornak a tárolóhoz.

Új bérlő előkészítésekor: Nincs szükség további konfigurációra.

Az Azure Front Door konfigurálása

Egyszeri konfiguráció: A Proseware létrehoz egy Azure Front Door-profilt és egy végpontot. A vállalat több forráscsoportot konfigurál, mindegyik régióban egy-egy alkalmazásbélyeget/kiszolgálót.

Új bérlő előkészítésekor: A Proseware egyéni tartományi erőforrást ad hozzá az Azure Front Doorhoz. A nevet *.proseware.com használják, és helyettesítő TLS-tanúsítványukat társítják az egyéni tartományerőforráshoz. Ezután létrehoznak egy útvonalat, amely meghatározza, hogy melyik forráscsoporthoz (bélyeghez) kell irányítani a bérlő kéréseit. Az előző ábrán tenant1.proseware.com az ausztráliai régióban található forráscsoporthoz, az tenant2.proseware.com európai régióban pedig a forráscsoporthoz vezető útvonalakat ábrázolja.

Előnyök

- Új bérlők előkészítésekor nincs szükség DNS- vagy TLS-konfigurációs módosításokra.

- A Proseware egyetlen Azure Front Door-példányt tart fenn, amely több régióban több bélyegre irányítja a forgalmat.

Hátránya

- A Proseware-nek minden új bérlő előkészítésekor újra kell konfigurálnia az Azure Front Doort.

- A Proseware-nek figyelmet kell fordítania az Azure Front Door kvótáira és korlátaira, különösen az útvonalak és egyéni tartományok számára, valamint az összetett útválasztási korlátra.

- A Proseware-nek helyettesítő TLS-tanúsítványt kell vásárolnia.

- A Proseware feladata a tanúsítvány megújítása és telepítése a lejáratkor.

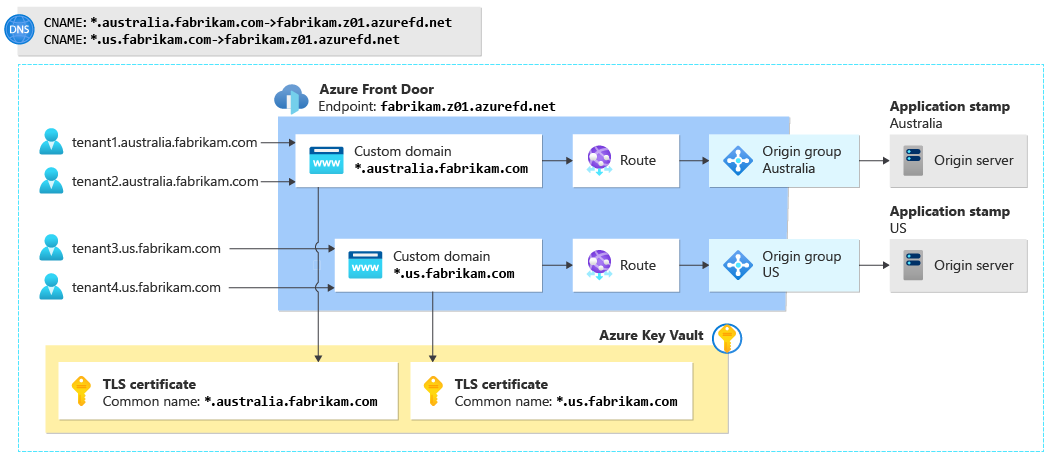

3. forgatókönyv: Szolgáltató által felügyelt, bélyegalapú helyettesítő karakterek altartományai

A Fabrikam több-bérlős megoldást épít. A vállalat bélyegeket helyez üzembe Ausztráliában és a Egyesült Államok. Az egyetlen régión belüli összes kérést az adott régióban található bélyegző fogja kézbesíteni. A Fabrikam bélyegalapú őstartományokat fog használni, például tenant1.australia.fabrikam.com: , tenant2.australia.fabrikam.comés tenant3.us.fabrikam.com.

A vállalat ezzel a konfigurációval telepíti az Azure Front Doort:

DNS configuration

Egyszeri konfiguráció: A Fabrikam az alábbi két helyettesítő DNS-bejegyzést konfigurálja minden egyes bélyeghez.

- Egy helyettesítő TXT rekord minden egyes bélyeghez:

*.australia.fabrikam.comés*.us.fabrikam.com. Az egyéni tartomány előkészítési folyamata során az Azure Front Door által megadott értékekre vannak beállítva. - Egy helyettesítő CNAME rekord minden egyes bélyeghez,

*.australia.fabrikam.comés*.us.fabrikam.commindkettő az Azure Front Door végpontjának aliasa:fabrikam.z01.azurefd.net.

Új bérlő előkészítésekor: Nincs szükség további konfigurációra.

TLS-konfiguráció

Egyszeri konfiguráció: A Fabrikam minden egyes bélyeghez megvásárol egy helyettesítő TLS-tanúsítványt, hozzáadja őket egy kulcstartóhoz, és hozzáférést biztosít az Azure Front Doornak a tárolóhoz.

Új bérlő előkészítésekor: Nincs szükség további konfigurációra.

Az Azure Front Door konfigurálása

Egyszeri konfiguráció: A Fabrikam létrehoz egy Azure Front Door-profilt és egy végpontot. Minden egyes bélyeghez beállítanak egy forráscsoportot. Egyéni tartományokat hoznak létre egy helyettesítő karakter használatával minden egyes bélyegalapú altartományhoz: *.australia.fabrikam.com és *.us.fabrikam.com. Létrehoznak egy útvonalat az egyes bélyegzők egyéni tartományához, hogy forgalmat küldjenek a megfelelő forráscsoportba.

Új bérlő előkészítésekor: Nincs szükség további konfigurációra.

Előnyök

- Ez a módszer lehetővé teszi, hogy a Fabrikam nagy számú bérlőre skálázható több bélyegre.

- Új bérlők előkészítésekor nincs szükség DNS- vagy TLS-konfigurációs módosításokra.

- A Fabrikam egyetlen Azure Front Door-példányt tart fenn, amely több régióban több bélyegre irányítja a forgalmat.

Hátránya

- Mivel az URL-címek többrészes őstartomány-struktúrát használnak, az URL-címek összetettebbek lehetnek a felhasználók számára.

- A Fabrikamnak több helyettesítő TLS-tanúsítványt kell vásárolnia.

- A Fabrikam feladata a TLS-tanúsítványok megújítása és telepítése a lejáratukkor.

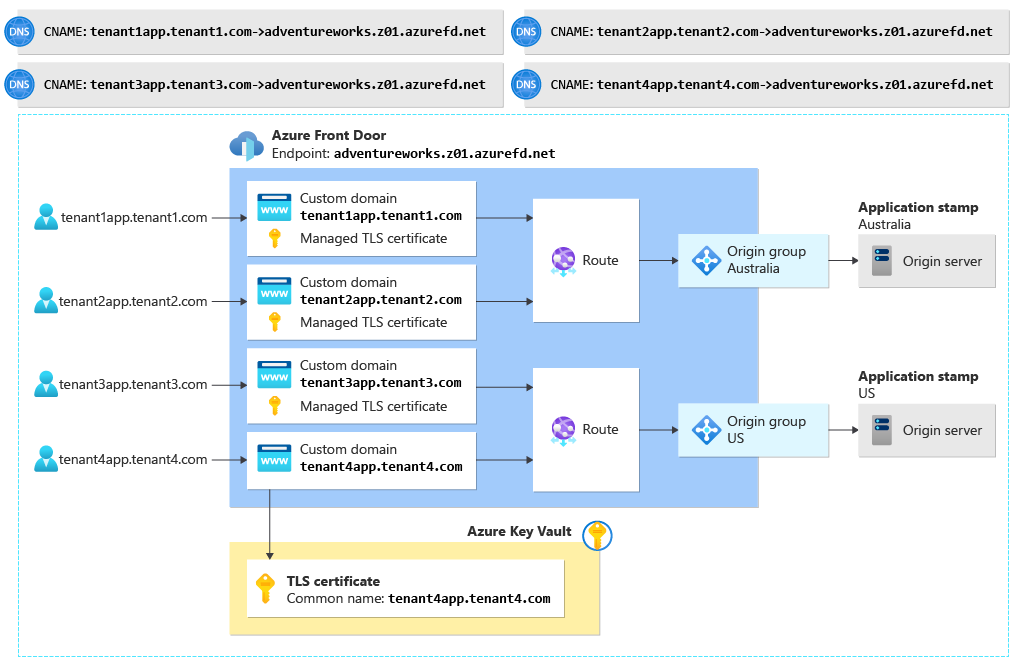

4. forgatókönyv: Hiúságtartományok

Az Adventure Works Cycles több-bérlős megoldást hoz létre. A vállalat több régióban helyez üzembe bélyegeket, például Ausztráliában és a Egyesült Államok. Az egyetlen régión belüli összes kérést az adott régióban található bélyegző fogja kézbesíteni. Az Adventure Works lehetővé teszi a bérlők számára, hogy saját tartományneveket hozzanak magukkal. Az 1. bérlő például konfigurálhat egy egyéni tartománynevet, például tenant1app.tenant1.com.

A vállalat ezzel a konfigurációval telepíti az Azure Front Doort:

DNS configuration

Egyszeri konfiguráció: Nincs.

Új bérlő előkészítésekor: A bérlőnek két rekordot kell létrehoznia a saját DNS-kiszolgálón:

- TXT rekord a tartományérvényesítéshez. Az 1. bérlőnek például konfigurálnia kell egy TXT rekordot, amelyet az

tenant1app.tenant1.comEgyéni tartomány előkészítési folyamata során az Azure Front Door adott meg. - Az Adventure Works Azure Front Door végpontjához aliasolt CNAME rekord. Az 1. bérlőnek például konfigurálnia kell egy CNAME nevű

tenant1app.tenant1.comrekordot, és le kell képeznieadventureworks.z01.azurefd.net.

TLS-konfiguráció

Az Adventure Worksnek és bérlőinek el kell dönteniük, hogy ki bocsát ki TLS-tanúsítványokat:

- A legegyszerűbb megoldás az, ha az Azure Front Door használatával állítja ki és kezeli a tanúsítványokat, de a bérlőknek nem szabad CCA-rekordokat konfigurálniuk a DNS-kiszolgálóikon. Ha igen, a rekordok megakadályozhatják, hogy az Azure Front Door hitelesítésszolgáltató tanúsítványokat állít ki.

- Másik lehetőségként a bérlők saját tanúsítványokat is megadhatnak. Az Adventure Works segítségével fel kell tölteniük a tanúsítványt egy kulcstartóba, és hozzáférést kell biztosítaniuk az Azure Front Doorhoz.

Az Azure Front Door konfigurálása

Egyszeri konfiguráció: Az Adventure Works létrehoz egy Azure Front Door-profilt és egy végpontot. Minden egyes bélyeghez beállítanak egy forráscsoportot. Nem hoznak létre egyéni tartományi erőforrásokat vagy útvonalakat.

Új bérlő előkészítésekor az Adventure Works egyéni tartományi erőforrást ad hozzá az Azure Front Doorhoz. A bérlő által megadott tartománynevet használják, és társítják a megfelelő TLS-tanúsítványt az egyéni tartományerőforrással. Ezután létrehoznak egy útvonalat, amely meghatározza, hogy melyik forráscsoporthoz (bélyeghez) kell irányítani a bérlő kéréseit. Az előző ábrán tenant1app.tenant1.com az ausztráliai régióban található forráscsoporthoz van irányítva, és tenant2app.tenant3.com az USA régiójában lévő forráscsoporthoz van irányítva.

Előnyök

- Az ügyfelek saját tartományneveket adhatnak meg. Az Azure Front Door transzparens módon irányítja a kéréseket a több-bérlős megoldáshoz.

- Az Adventure Works egyetlen Azure Front Door-példányt tart fenn, a forgalmat több bélyegre irányítja több régióban.

Hátránya

- Az Adventure Worksnek minden új bérlő előkészítésekor újra kell konfigurálnia az Azure Front Doort.

- A bérlőknek részt kell vennie az előkészítési folyamatban. DNS-módosításokat kell végezniük, és esetleg TLS-tanúsítványokat kell kibocsátaniuk.

- A bérlők szabályozzák a DNS-rekordokat. A DNS-rekordok módosítása hatással lehet az Adventure Works-megoldás elérésére.

- Az Adventure Worksnek figyelembe kell vennie az Azure Front Door kvótáit és korlátait, különösen az útvonalak és az egyéni tartományok számát, valamint az összetett útválasztási korlátot.

5. forgatókönyv: Azure Front Door-profil bélyegenként

Minden egyes bélyeghez üzembe helyezhet egy Azure Front Door-profilt. Ha 10 bélyeggel rendelkezik, 10 Azure Front Door-példányt helyez üzembe. Ez a megközelítés akkor lehet hasznos, ha korlátoznia kell az egyes bélyegek Azure Front Door-konfigurációjának felügyeleti hozzáférését. Akkor is hasznos lehet, ha több Azure Front Door-profilt kell használnia az erőforráskvóták vagy korlátok túllépésének elkerülése érdekében.

Tipp.

Az Azure Front Door egy globális erőforrás. Még ha regionális hatókörű bélyegeket is üzembe helyez, minden Azure Front Door-profil globálisan el van osztva. Meg kell fontolnia, hogy valóban több Azure Front Door-profilt kell-e üzembe helyeznie, és milyen előnyökkel jár.

Ha több bérlőt kiszolgáló bélyeggel rendelkezik, meg kell fontolnia, hogyan irányítja a forgalmat az egyes bérlőkhöz. Tekintse át az előző forgatókönyvekben leírt megközelítéseket, és fontolja meg a megközelítések követelményeinek megfelelő kombinálását.

Előnyök

- Ha több profilra is kiterjeszti a konfigurációt, kevésbé valószínű, hogy eléri az Azure Front Door erőforráskorlátjait. Ha például nagy számú egyéni tartományt kell támogatnia, a tartományokat több Azure Front Door-profil között oszthatja el, és az egyes profilok korlátain belül maradhat.

- Ez a megközelítés lehetővé teszi az Azure Front Door erőforrás-kezelési engedélyeinek hatókörét. Az Azure szerepköralapú hozzáférés-vezérlés (RBAC) használatával hozzáférést biztosíthat a rendszergazdáknak egyetlen bélyeg profiljához.

Hátránya

- Ez a megközelítés általában magas költséggel jár, mivel több profilt helyez üzembe. További információ: A Front Door számlázásának ismertetése.

- Egy Azure-előfizetésben üzembe helyezhető Azure Front Door-profilok száma korlátozott. További információ: Front Door kvóták és korlátok.

- Külön kell konfigurálnia az egyes bélyegek Azure Front Door-profilját, és minden egyes bélyeghez kezelnie kell a DNS-konfigurációt, a TLS-tanúsítványokat és a TLS-konfigurációt.

Közreműködők

Ezt a cikket a Microsoft tartja karban. Eredetileg a következő közreműködők írták.

Fő szerzők:

- Raj Nemani | Igazgató, partnertechnológiai stratéga

- John Downs | Az Azure-hoz készült FastTrack vezető ügyfélmérnöke

Egyéb közreműködők:

- Mick Alberts | Műszaki író

- Fernando Antivero | Fullstack Developer &felhőplatform-mérnök

- Duong Au | Vezető tartalomfejlesztő, C+E készségfejlesztő tartalomfejlesztés

- Harikrishnan M B (HARI) | Product Manager 2, Azure Networking

- Arsen Vladimirskiy | Az Azure-hoz készült FastTrack vezető ügyfélmérnöke

A nem nyilvános LinkedIn-profilok megtekintéséhez jelentkezzen be a LinkedInbe.

További lépések

- Oktatás: Bevezetés az Azure Front Door használatába

- Az Azure Front Door bemutatása

- Mi az az Azure Front Door?

Kapcsolódó erőforrások

Visszajelzés

Hamarosan elérhető: 2024-ben fokozatosan kivezetjük a GitHub-problémákat a tartalom visszajelzési mechanizmusaként, és lecseréljük egy új visszajelzési rendszerre. További információ: https://aka.ms/ContentUserFeedback.

Visszajelzés küldése és megtekintése a következőhöz: