Minta implementáció a hálózati biztonságos bejövő forgalomhoz

A hálózati biztonságos bejövő forgalom számos tervezési mintát tartalmaz, beleértve a globális útválasztás, a globális kiszervezés és az állapotvégpontok monitorozásának mintáit. A jelen cikkben szereplő minta-implementációt átjáróként használhatja minden olyan HTTP- vagy HTTPS-számítási feladathoz, amely magas rendelkezésre állást vagy megbízhatóságot igényel, ha biztonságos globális útválasztást biztosít a különböző, kis késésű feladatátvétellel rendelkező számítási feladatokhoz.

Videó: Hálózati biztonságos bejövő forgalom implementálása

Mintakövetelmények

Ez a cikk három követelményt ír le, amelyekre a hálózati biztonságos bejövő forgalom mintájának megvalósítása összpontosít: a globális útválasztásra, az alacsony késésű feladatátvételre és a peremhálózati támadások enyhítésére.

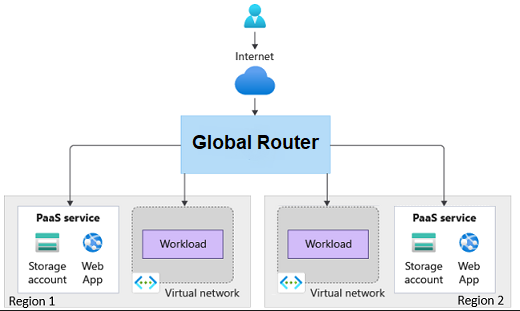

Globális útválasztás

A hálózat biztonságos bejövőforgalom-mintája magában foglalja a globális útválasztási mintát. Így a megvalósítás különböző régiókban lévő számítási feladatokhoz irányíthatja a kérelmeket.

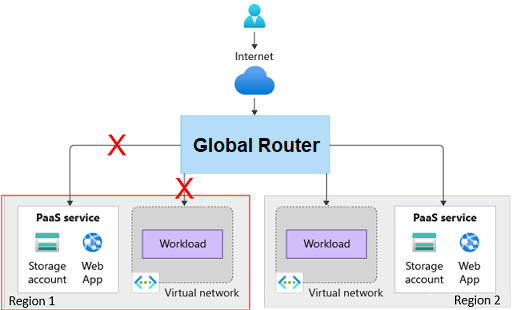

Kis késésű feladatátvétel

Az implementációnak képesnek kell lennie az kifogástalan és nem kifogástalan számítási feladatok azonosítására, és az útválasztás megfelelő, időérzékeny módon történő módosítására. A késésnek támogatnia kell az útválasztás néhány perc alatt történő módosítását.

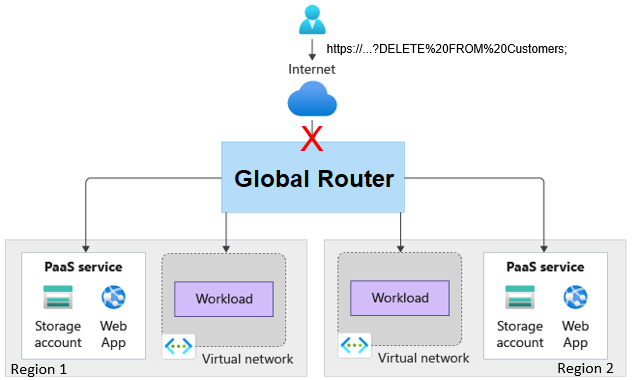

Támadások enyhítése a peremhálózaton

A peremhálózati támadások mérséklése szükségessé teszi a megvalósítás "hálózatbiztonsági" részét. A számítási feladatoknak vagy a szolgáltatásként nyújtott platformnak (PaaS) nem szabad az interneten keresztül elérhetőnek lenniük. Az internetes forgalom csak az átjárón keresztül irányítható. Az átjárónak képesnek kell lennie a biztonsági rések csökkentésére.

Minták

Ez a megoldás a következő tervezési mintákat valósítja meg:

- Átjáró-útválasztási minta: A kérések átirányítása több szolgáltatáshoz vagy szolgáltatáspéldányhoz, amelyek különböző régiókban lehetnek.

- Átjáró-kiszervezési minta: Kiszervezési funkciók, például a támadások mérséklése egy átjáróproxyra.

- Állapotvégpont-monitorozási minta: Olyan végpontok elérhetővé tehetők, amelyek ellenőrzik a számítási feladat állapotát.

Tervezés

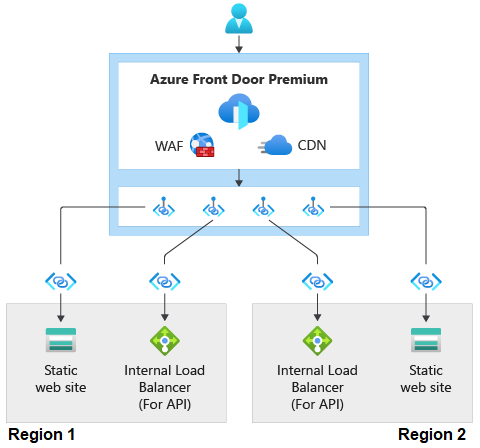

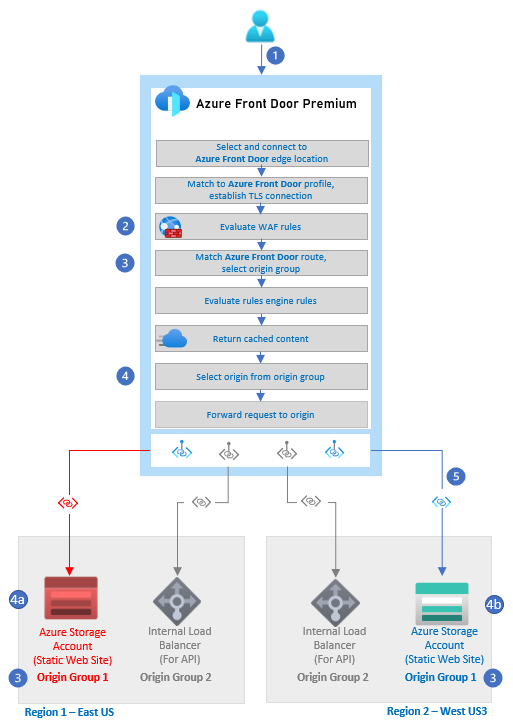

Az ábrán egy OLYAN HTTPS-kérés látható, amely egy Azure Front Door Premium-dobozba áramlik, amelyben webalkalmazási tűzfal található. Ez az Azure Front Door Premium és az Azure Web Application Firewall integrációját mutatja be. A diagram ezután a Privát kapcsolaton keresztül két különböző régióban lévő bélyegre irányuló kérést jeleníti meg. Minden bélyeghez tartozik egy statikus webhely és egy belső terheléselosztó. A kérések a Private Linken keresztül áramlanak a statikus webhelyekre és a terheléselosztókra mindkét bélyegen.

Ez a megvalósítás a következő részleteket tartalmazza:

- Azure Blob Storage-fiókokkal szimulálja a két régióban futó statikus webes számítási feladatokat. Ez az implementáció nem tartalmaz belső terheléselosztó (ILB) mögött futó számítási feladatokat. Az ábrán egy ILB látható, amely azt szemlélteti, hogy ez az implementáció az ILB mögött futó privát számítási feladatok esetében is működni fog.

- Globális átjáróként az Azure Front Door Premium szintet használja.

- Az Azure Front Door-példány egy globális webalkalmazási tűzfalszabályzattal (WAF) rendelkezik, amely felügyelt szabályokkal van konfigurálva, amelyek segítenek a gyakori biztonsági rések elleni védelemben.

- A tárfiókok nem jelennek meg az interneten keresztül.

- Az Azure Front Door Premium szintje az Azure Private Linken keresztül fér hozzá a tárfiókokhoz.

- Az Azure Front Door-példány a következő magas szintű konfigurációval rendelkezik:

- Egyetlen útvonallal rendelkező végpont, amely egyetlen forráscsoportra mutat. A forráscsoport az eredet vagy a háttérrendszer gyűjteménye.

- A forráscsoport egy olyan forrással rendelkezik, amely úgy van konfigurálva, hogy az egyes tárfiókok felé mutasson.

- Minden forrás privát kapcsolati hozzáférést kér a tárfiókhoz.

- A forráscsoport állapotmintái úgy vannak konfigurálva, hogy hozzáférjenek egy HTML-laphoz a tárfiókokban. A HTML-oldal a statikus számítási feladatok állapotvégpontjaként működik. Ha a mintavételek az elmúlt négy kísérletből háromban sikeresen hozzáférnek a forráshoz, a forrás kifogástalannak minősül.

Összetevők

Webes kérelem

- Azure Web Application Firewall: A webalkalmazási tűzfal prémium szintje támogatja a Microsoft által felügyelt szabályokat, amelyek segítenek megvédeni a gyakori biztonsági réseket.

- Azure Private Link: Az Azure Private Link privát végpontjai egy Azure PaaS-szolgáltatást tehetnek közzé egy virtuális hálózat privát IP-címére. Ez az expozíció lehetővé teszi, hogy a kommunikáció a Microsoft gerinchálózatán haladjon át, és ne a nyilvános interneten.

- Prémium szintű Azure Front Door: Az Azure Front Door a 7. réteg globális terheléselosztását biztosítja. Az Azure Front Door integrálása a webalkalmazási tűzfallal. A Prémium szint a következőket támogatja:

- Azure Private Link: A Private Link támogatása lehetővé teszi, hogy az Azure Front Door kommunikáljon a Microsoft gerinchálózatán futó privát virtuális hálózaton futó PaaS-szolgáltatásokkal vagy számítási feladatokkal.

- Microsoft által felügyelt szabálykészletek: Az Azure Front Door prémium szintű szintje támogatja a webalkalmazási tűzfal prémium szintjét, amely támogatja a WAF-ben beállított felügyelt szabálykészletet.

- Azure Storage: Ez az implementáció Blob Storage-fiókokat használ egy statikus webhely vagy számítási feladat megjelenítéséhez.

- Belső terheléselosztó: Ez az implementáció nem használja a belső terheléselosztót. A képen egy, a terheléselosztó mögött futó privát számítási feladat látható. A tárfiókhoz való útválasztás ugyanaz, mint a terheléselosztók számára.

Üzemeltetés

Az erőforrások hálózati szempontból történő védelme segít védelmet nyújtani a kihasználtság ellen, de elkülöníti az erőforrásokat azoktól a folyamatoktól vagy rendszergazdáktól, akiknek esetleg hozzá kell férnie ezekhez az erőforrásokhoz. Előfordulhat például, hogy egy DevOps-folyamat buildügynökének hozzá kell férnie a tárfiókhoz, hogy egy frissítést üzembe helyezhessen a webalkalmazásban. Emellett előfordulhat, hogy a rendszergazdának hibaelhárítási célból hozzá kell férnie az erőforráshoz.

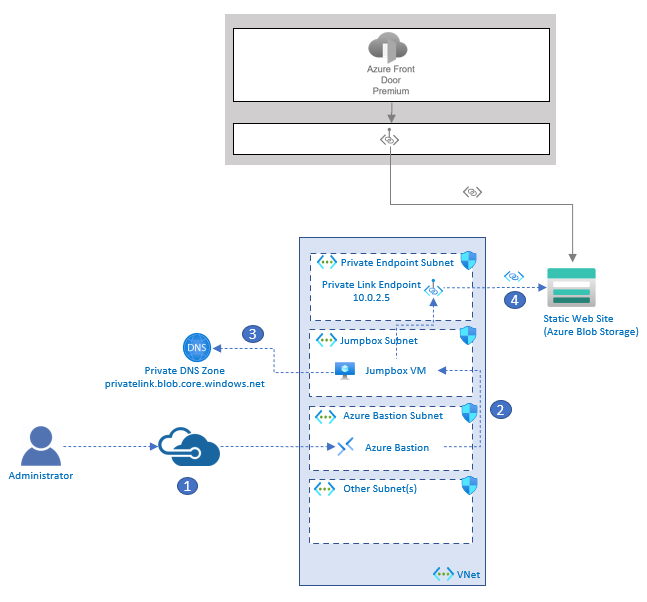

A hálózati biztonságos hozzáférés működési célú biztosításának szemléltetéséhez ez az implementáció üzembe helyez egy virtuális gépet (VM-et) egy olyan virtuális hálózaton, amely privát kapcsolati hozzáféréssel rendelkezik a tárfiókokhoz. Ez az implementáció üzembe helyezi az Azure Bastiont, amellyel a rendszergazda csatlakozhat a virtuális géphez. Az üzembe helyezési forgatókönyv esetében egy privát buildügynök is üzembe helyezhető a virtuális hálózaton, hasonlóan a virtuális gép működéséhez.

Az alábbiakban a műveletek összetevőit ismertetjük:

- Azure Virtual Network: Ez az implementáció a virtuális hálózat használatával tartalmazza a rendszergazda számára szükséges összetevőket a tárfiókkal való biztonságos kommunikációhoz a Microsoft privát gerinchálózatán keresztül.

- Azure-beli virtuális gépek: Ez az implementáció egy virtuális gépet használ jumpboxként, amellyel a rendszergazdák csatlakozhatnak. A virtuális gép a privát virtuális hálózaton van üzembe helyezve.

- Azure Bastion: Az Azure Bastion lehetővé teszi a rendszergazda számára, hogy biztonságosan csatlakozzon a jumpbox virtuális géphez a Secure Shellen (SSH) keresztül anélkül, hogy a virtuális gépnek nyilvános IP-címmel kellene rendelkeznie.

- Private Link-végpont: A privát végponthoz egy privát IP-cím van hozzárendelve a virtuális hálózatból, és csatlakozik a Tárfiók PaaS szolgáltatásához. Ez a kapcsolat lehetővé teszi, hogy a magánhálózat erőforrásai a privát IP-címen keresztül kommunikáljanak a tárfiókkal.

- Privát Azure DNS-zóna: A privát Azure DNS-zóna egy DNS-szolgáltatás, amely az Azure Storage-fiók Private Link-gazdagépének nevének feloldására szolgál a privát végpont privát IP-címére.

Webkérelmek folyamata

Az ábrán egy felhasználó látható, aki webes kérelmet küld az Azure Front Doornak. Az Azure Front Door mezőben a diagram az Azure Front Door útválasztási folyamatának lépéseit mutatja be. A folyamat kiemelt lépése a WAF-szabályok kiértékelésének, az Azure Front Door útvonalának egyeztetése és egy forráscsoport kiválasztása, valamint a forráscsoportból való kiválasztás. Az utolsó kiemelt elem az, ahol az Azure Front Door a Private Linken keresztül csatlakozik az Azure Blob Storage-fiókhoz.

A felhasználó HTTP- vagy HTTPS-kérést küld egy Azure Front Door-végpontnak.

A WAF-szabályok kiértékelése történik. A rendszer mindig naplózza az egyező szabályokat. Ha az Azure Front Door WAF-szabályzatmódja megelőzésre van beállítva, és az egyező szabály egy olyan műveletkészlettel rendelkezik, amely letiltja az anomáliát, a kérés le lesz tiltva. Ellenkező esetben a kérés folytatódik vagy átirányítódik, vagy a rendszer kiértékeli a következő szabályokat.

Az Azure Front Doorban konfigurált útvonal megfelel, és a megfelelő forráscsoport van kiválasztva. Ebben a példában a webhely statikus tartalmának elérési útja volt.

A forrás a forráscsoportból van kiválasztva.

a. Ebben a példában az állapotadat-mintavételek nem megfelelőnek ítélték a webhelyet, ezért a lehetséges forrásokból kiszorultak.

b. Ez a webhely ki van választva.A kérést a Rendszer a Microsoft gerinchálózatán keresztül a Private Linken keresztül irányítja az Azure Storage-fiókhoz.

További információ az Azure Front Door útválasztási architektúrájáról: Útválasztási architektúra áttekintése.

Működési folyamat

A diagram három részből áll. Az első részben az Azure Blob Storage statikus webhelyként működik. Az Azure Front Door privát kapcsolaton keresztül csatlakozik a tárfiókhoz. A második rész egy virtuális hálózatot jelképező mező. A virtuális hálózat alhálózatokkal és azok tartalmával rendelkezik. Ezek az alhálózatok tartalmaznak egy privát végpont alhálózatot, amely egy 10.0.2.5-ös IP-címmel rendelkező Private Link-végpontot, egy jumpbox-alhálózatot és egy jumpbox virtuális gépet tartalmaz, valamint egy Azure Bastion-alhálózatot, amelyben az Azure Bastion található. A harmadik rész egy rendszergazda felhasználó, aki SSH-t használ a virtuális hálózat jumpbox virtuális gépének azure Bastionon keresztüli eléréséhez. A nyíl a virtuális gépről a privát Azure DNS-zónába kerül. Az utolsó nyíl a virtuális gépről a Privát kapcsolat végpontjára, majd a tárfiókra kerül.

Egy rendszergazda csatlakozik a virtuális hálózaton üzembe helyezett Azure Bastion-példányhoz.

Az Azure Bastion SSH-kapcsolatot biztosít a jumpbox virtuális géphez.

A jumpbox rendszergazdája megpróbál hozzáférni a tárfiókhoz az Azure CLI-n keresztül. A jumpbox lekérdezi a DNS-t a nyilvános Azure Blob Storage-fiókvégponthoz:

storageaccountname.blob.core.windows.net.saját DNS végső soron a .

storageaccountname.privatelink.blob.core.windows.netA Private Link-végpont privát IP-címét adja vissza, amely ebben a példában 10.0.2.5.A privát kapcsolat a tárfiókhoz a Private Link végponton keresztül jön létre.

Megfontolások

A megoldás használatakor tartsa szem előtt az alábbi szempontokat.

Megbízhatóság

A megbízhatóság biztosítja, hogy az alkalmazás megfeleljen az ügyfelek felé vállalt kötelezettségeknek. További információ: A megbízhatósági pillér áttekintése.

Ez a forgatókönyv a következő fontos szempontokat kezeli a megbízhatóságról:

- Az alacsony késésű globális útválasztás az állapotminták használatával lehetővé teszi a megbízhatóságot azáltal, hogy az alkalmazást a regionális kimaradásokkal szemben szigeteli.

- Az Azure Front Door webalkalmazási tűzfala központosított védelmet biztosít a HTTP- és HTTPS-kérésekhez.

Biztonság

A biztonság biztosítékokat nyújt a szándékos támadások és az értékes adatokkal és rendszerekkel való visszaélés ellen. További információ: A biztonsági pillér áttekintése.

Ez a forgatókönyv a következő fontos szempontokat kezeli a biztonságról:

- Az Azure Front Door Premium Private Link-támogatása szükségtelenné teszi a belső vagy PaaS-szolgáltatások interneten keresztüli használatát. A Private Link lehetővé teszi, hogy az Azure Front Door a Microsoft gerinchálózatán keresztül kommunikáljon privát szolgáltatásaival vagy PaaS-szolgáltatásaival.

- Az Azure Front Door webalkalmazási tűzfala központosított védelmet biztosít a HTTP- és HTTPS-kérésekhez.

- A Prémium szintű webalkalmazási tűzfal felügyelt szabályai a Microsoft által felügyelt szabályok, amelyek segítenek védelmet nyújtani a gyakori biztonsági fenyegetések ellen.

Költségoptimalizálás

A költségoptimalizálás a szükségtelen kiadások csökkentésének és a működési hatékonyság javításának módjairól szól. További információ: A költségoptimalizálási pillér áttekintése.

Bár az Azure Front Door Premium és a Web Application Firewall Premium is speciális biztonsági funkciókat biztosít a Standard szinten, mindkettőnek további költsége van. Az Azure Front Door és a Web Application Firewall díjszabásával kapcsolatos további információkért tekintse át az alábbi forrásokat:

Működés eredményessége

Az üzemeltetési kiválóság azokat az üzemeltetési folyamatokat fedi le, amelyek üzembe helyeznek egy alkalmazást, és éles környezetben tartják azt. További információ: A működési kiválósági pillér áttekintése.

A hálózati biztonsági határok megvalósítása összetettebbé teszi az üzemeltetést és az üzembe helyezést. Tartsa szem előtt az alábbi szempontokat:

- A Microsoft által üzemeltetett ügynökök IP-tartományai idővel változnak. Fontolja meg a saját üzemeltetésű ügynökök implementálását a virtuális hálózaton.

- Implementálja az Azure Bastiont olyan helyzetekben, amikor az üzemeltetési csapatoknak hálózati biztonságos erőforrásokhoz kell hozzáférnie.

- A webalkalmazási tűzfal használata az Azure Front Dooron a HTTP- és HTTPS-kérelmek központi védelmének biztosítására az átjáró kiszervezési mintájának példája. A biztonsági résekre vonatkozó kérelmek vizsgálatának felelőssége ki van töltve az Azure Front Door webalkalmazási tűzfalára. A működési kiválóság szempontjából az az előnye, hogy a szabályokat csak egy helyen kell kezelnie.

Fontos

A hálózati biztonságos bejövő forgalom mintája lehetővé teszi a jumpboxhoz való csatlakozáshoz szükséges összes erőforrás üzembe helyezését az Azure Bastionon keresztül, és csatlakozhat egy hálózatilag biztonságos virtuális géphez.

Teljesítmény hatékonysága

A teljesítményhatékonyság az a képesség, hogy a számítási feladatok méretezhetőek legyenek a felhasználók által támasztott követelményeknek megfelelően. További információ: A teljesítményhatékonysági pillér áttekintése.

A globális útválasztás lehetővé teszi a horizontális skálázást több erőforrás üzembe helyezésével ugyanabban a régióban vagy különböző régiókban.