Ez a cikk a fizetésikártya-iparág adatbiztonsági szabványának (PCI-DSS 3.2.1) megfelelően számítási feladatot futtató Azure Kubernetes Service-fürt (AKS) szempontjait ismerteti.

Fontos

Az útmutató és a hozzá tartozó megvalósítás az AKS alaparchitektúrájára épül. Ez az architektúra egy küllős topológián alapul. A központi virtuális hálózat tartalmazza a kimenő forgalom szabályozására szolgáló tűzfalat, a helyszíni hálózatok átjáró forgalmát, valamint egy harmadik hálózatot a karbantartáshoz. A küllős virtuális hálózat tartalmazza a kártyaőrző adatkörnyezetet (CDE) biztosító AKS-fürtöt, amely a PCI DSS számítási feladatát üzemelteti.

GitHub: Az Azure Kubernetes Service (AKS) alapfürtje a szabályozott számítási feladatokhoz egy szabályozott környezetet mutat be. Az implementáció a különböző Azure Monitor-funkciókon keresztül szemlélteti az auditútvonalak használatát. Példákat mutat be a fürt hálózati tesztpontjaira és a fürt alhálózatával interakcióba lépő erőforrásokra.

GitHub: Az Azure Kubernetes Service (AKS) alapfürtje a szabályozott számítási feladatokhoz egy szabályozott környezetet mutat be. Az implementáció a különböző Azure Monitor-funkciókon keresztül szemlélteti az auditútvonalak használatát. Példákat mutat be a fürt hálózati tesztpontjaira és a fürt alhálózatával interakcióba lépő erőforrásokra.

Hálózatok rendszeres monitorozása és tesztelése

10. követelmény – A hálózati erőforrásokhoz és kártyatulajdonosi adatokhoz való hozzáférés nyomon követése és monitorozása

Az AKS szolgáltatás támogatása

Az Azure biztosítja a tárolókat figyelő Container Insights szolgáltatást, beleértve az AKS-fürtöket is. További információkért tekintse meg a Container Insights áttekintését.

Az AKS több szinten biztosít naplózási naplókat, amelyek hasznosak lehetnek a rendszer és az adatok proaktív védelme érdekében. A tevékenységnaplók információkat nyújtanak a fiókokkal és titkos kódok kezelésével kapcsolatos műveletekről; diagnosztikai beállítások kezelése; kiszolgálókezelés; és egyéb erőforrás-hozzáférési műveletek. Minden naplót dátum, idő, identitás és egyéb részletes információk rögzítenek. Az AKS-fürtben végrehajtott összes API-hívás összes időrendi rekordját is elérheti. A naplók tartalmazzák a hívó adatait, a hívás időpontját, a hívás indításának forrását stb. További információ: Kubernetes vezérlősík-naplók engedélyezése és áttekintése az Azure Kubernetes Service-ben (AKS).

Az RBAC (szerepköralapú hozzáférés-vezérlés) az Azure-ban szokásos gyakorlatként használható az erőforrás-hozzáférési szabályzat kezelésére.

Minden naplót egy ügyfél által birtokolt tárfiókban vagy Azure Monitor-naplóban kell tárolni. Így gyorsan hozhat létre elemzéseket nagy mennyiségű adatból. Minden napló legalább három példányban található egy régióban. A régiók közötti biztonsági mentés vagy replikáció engedélyezésével több példányt is használhat. Minden naplóbejegyzés csak biztonságos HTTP-csatornákon keresztül érhető el.

Az Azure riasztási keretrendszere lehetővé teszi riasztások konfigurálását a gyanús hozzáférés észleléséhez. Beállíthatja, hogy milyen riasztásokat kell aktiválni, és milyen eseményeket kell elvégeznie. A felhasználók manuálisan is ellenőrizhetik a teljes naplót a Log Analytics használatával a tevékenység típusa, tartalma vagy a tevékenység hívója alapján szűrési képességgel.

Az Ön feladatai

| Követelmény | Feladatkörök |

|---|---|

| 10.1. követelmény | Auditnaplók implementálása a rendszerösszetevők minden hozzáférésének az egyes felhasználókhoz való csatolásához. |

| 10.2. követelmény | Automatizált naplózási nyomvonalak implementálása minden rendszerösszetevőhöz a következő események rekonstruálásához: |

| 10.3. követelmény | Jegyezze fel legalább az alábbi naplóbejegyzéseket az egyes események összes rendszerösszetevőjére vonatkozóan: |

| 10.4. követelmény | Az időszinkronizálási technológia használatával szinkronizálja az összes kritikus rendszerórát és időpontot, és győződjön meg arról, hogy az alábbiak implementálva lesznek az idő beolvasásához, elosztásához és tárolásához. |

| 10.5-ös követelmény | Biztonságos naplózási nyomvonalak, hogy ne lehessen módosítani őket. |

| 10.6-os követelmény | Tekintse át az összes rendszerösszetevő naplóit és biztonsági eseményeit az anomáliák vagy gyanús tevékenységek azonosítása érdekében. |

| 10.7. követelmény | Legalább egy évig őrizze meg az auditnaplók előzményeit, és legalább három hónapig azonnal elérhető az elemzéshez (például online, archiválva vagy biztonsági másolatból visszaállítható). |

| 10.8-ra vonatkozó követelmény | Csak a szolgáltatókra vonatkozó további követelmények: Időben válaszoljon a kritikus biztonsági vezérlők hibáira. A biztonsági vezérlők hibáira válaszul szolgáló folyamatoknak tartalmazniuk kell a |

| 10.9. követelmény | Győződjön meg arról, hogy a hálózati erőforrásokhoz és kártyatulajdonosi adatokhoz való hozzáférés monitorozására vonatkozó biztonsági szabályzatok és működési eljárások dokumentálva vannak, használatban vannak, és minden érintett fél számára ismertek. |

11. követelmény – Biztonsági rendszerek és folyamatok rendszeres tesztelése

Az AKS szolgáltatás támogatása

Az AKS integrálva van az Azure monitorozási szolgáltatásaival:

A Microsoft Defender for Containers számos biztonsági ellenőrzési funkciót biztosít. A Defender for Containers például megvizsgálja a tárolóregisztrációs adatbázisokba lekért, lekért és importált képeket, és javaslatokat tesz. További részletekért lásd a sebezhetőségi felmérést.

Az Azure Monitor segítségével eseménytípus alapján állíthat be riasztásokat a rendszer integritásának és biztonságának védelme érdekében. Ha az AKS-csomópontokon bármilyen rendszerhiba várható, az AKS automatikusan, a rendszerfeldolgozás megszakítása nélkül automatikusan kezeli az erőforrást.

Az AKS-fürtöket Azure-alkalmazás Átjáró védi webalkalmazási tűzfallal (WAF), és észlelési módban konfigurálható riasztások és fenyegetések naplózására. Az erősebb mód a megelőző mód, amely aktívan blokkolja az észlelt behatolásokat és támadásokat. További részletekért tekintse meg az Azure Kubernetes Service (AKS) hálózati kapcsolatának és biztonságának ajánlott eljárásait.

Az Ön feladatai

| Követelmény | Feladatkörök |

|---|---|

| 11.1. követelmény | Folyamatokat valósíthat meg a vezeték nélküli hozzáférési pontok (802.11) jelenlétének teszteléséhez, valamint az összes engedélyezett és jogosulatlan vezeték nélküli hozzáférési pont észleléséhez és azonosításához negyedévente. |

| 11.2. követelmény | Futtassa a belső és külső hálózati biztonsági réseket legalább negyedévente és a hálózat jelentős változása (például új rendszerösszetevő telepítések, hálózati topológia változásai, tűzfalszabály-módosítások, termékfrissítések) után. |

| 11.3. követelmény | Implementáljon egy behatolástesztelési módszertant, amely a következőket tartalmazza: |

| 11.4. követelmény | Behatolás-észlelési és/vagy behatolás-megelőzési technikákkal észlelheti és/vagy megakadályozhatja a hálózati behatolásokat. |

| 11.5. követelmény | Helyezzen üzembe egy változásészlelési mechanizmust (például fájlintegritási monitorozási eszközöket), amely figyelmezteti a személyzetet a kritikus rendszerfájlok, konfigurációs fájlok vagy tartalomfájlok jogosulatlan módosítására (beleértve a módosításokat, kiegészítéseket és törléseket is). és konfigurálja a szoftvert, hogy legalább hetente végezzen kritikus fájl-összehasonlításokat. |

| 11.6-os követelmény | Győződjön meg arról, hogy a biztonsági szabályzatok és a biztonsági monitorozás és tesztelés működési eljárásai minden érintett fél számára dokumentálva, használatban vannak és ismertek. |

10.1. követelmény

Auditnaplók implementálása a rendszerösszetevők minden hozzáférésének az egyes felhasználókhoz való csatolásához.

Az Ön feladatai

Javasoljuk, hogy az egyes összetevőkön az alábbi módszerekkel végzett naplózási műveleteket használja:

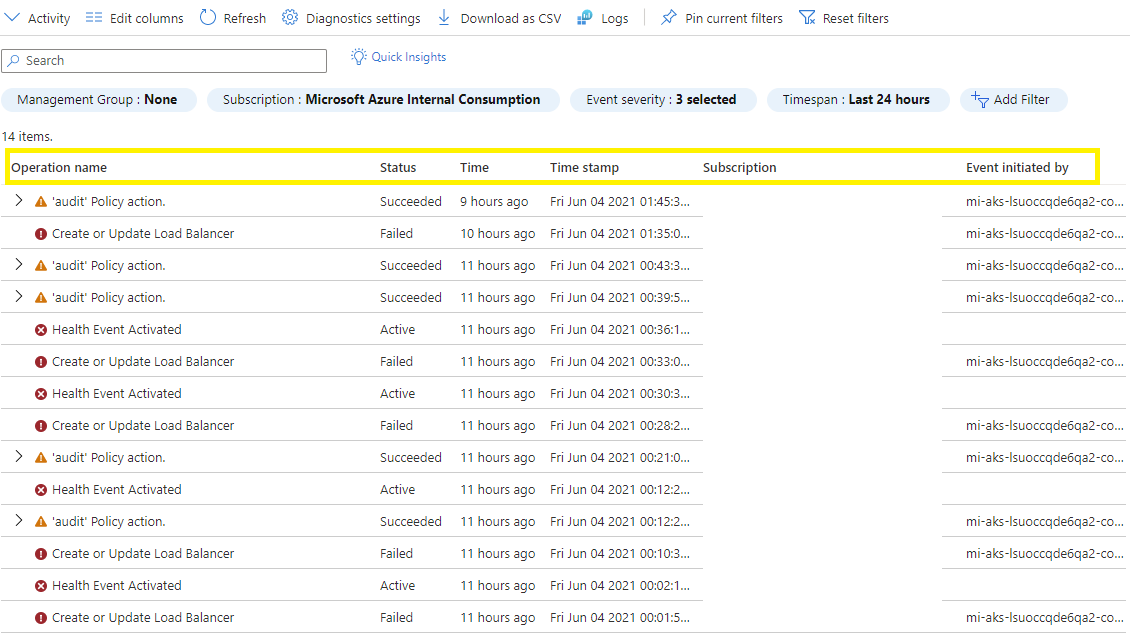

Azure Monitor-tevékenységnapló. A tevékenységnapló az Azure-erőforrások műveleteinek típusával és idejével kapcsolatos információkat tartalmaz. Emellett naplózza a műveletet elindító identitást is. Alapértelmezés szerint engedélyezve van, és a rendszer az erőforrás-művelet végrehajtása után azonnal összegyűjti az adatokat. A naplózási nyomvonal írásvédett, és nem törölhető.

Az adatok 90 napig maradnak meg. A hosszabb megőrzési lehetőségek érdekében érdemes lehet tevékenységnapló-bejegyzéseket küldeni az Azure Monitor-naplókba , és konfigurálni egy adatmegőrzési és archiválási szabályzatot.

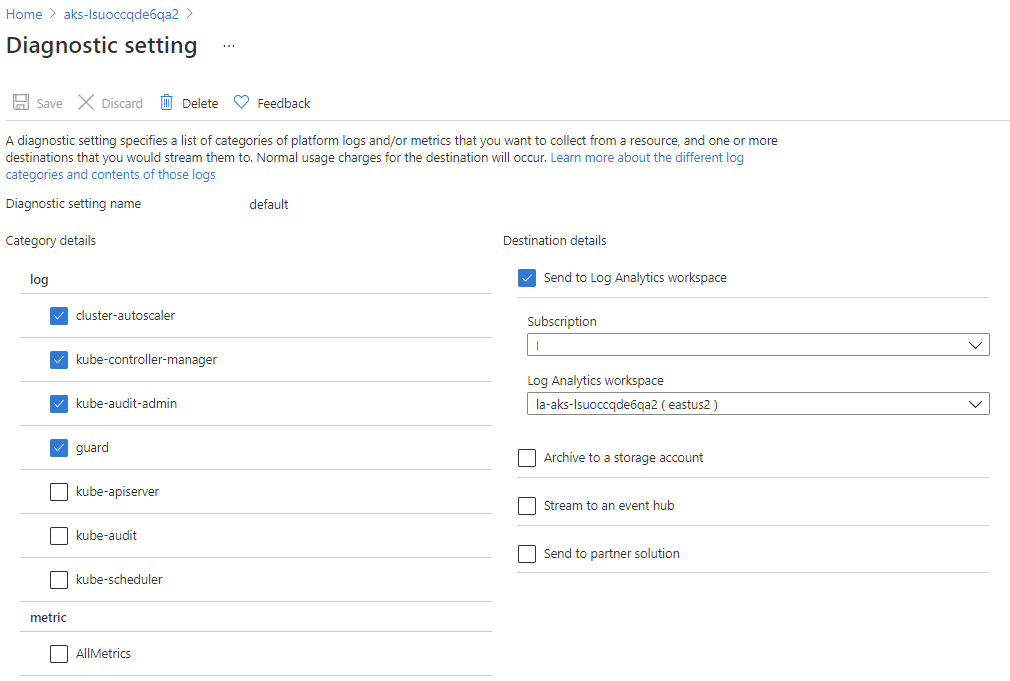

Azure Diagnosztikai beállítások. Diagnosztikai és naplózási információkat biztosít az Azure-erőforrásokról, valamint arról a platformról, amelyre a beállítás vonatkozik. Javasoljuk, hogy engedélyezze a diagnosztikai beállításokat az AKS-hez és a rendszer más összetevőihez, például az Azure Blob Storage-hoz és a Key Vaulthoz. Az erőforrás típusa alapján kiválaszthatja a célhelyre küldendő naplók és metrikaadatok típusát. A diagnosztikai célhelynek meg kell felelnie a szükséges megőrzési időszakoknak.

Diagnosztikai beállítás az AKS-hez. A megadott AKS-kategóriákban engedélyezze a Kubernetes-naplókat. A diagnosztikai beállítások közé tartoznak

kube-audita vagykube-audit-adminaguard.Engedélyezze

kube-audit-admina naplóalapú API-kiszolgálóhívások megtekintését, amelyek módosíthatják a fürt állapotát. Ha az API-kiszolgáló összes interakciójának naplózási nyomvonalára van szüksége (beleértve a nem módosított eseményeket, például az olvasási kérelmeket), engedélyezzekube-auditinkább. Ezek az események lehetnek termékenyek, zajt okozhatnak, és növelhetik a fogyasztási költségeket. Ezek a naplók a kéréshez használt hozzáféréssel és identitásnévvel kapcsolatos információkkal rendelkeznek.Naplók engedélyezése

guarda felügyelt Microsoft Entra-azonosítók és az Azure szerepköralapú hozzáférés-vezérlési (RBAC) naplózásainak nyomon követéséhez.

A felhasználóalapú naplók mellett fontolja meg a Kubernetes vezérlősíkjának naplóit is, beleértve

kube-apiserveréskube-controller-manager. Ezek a naplók általában nem felhasználóhoz vannak társítva, de segíthetnek korrelálni a felhasználók által végrehajtott rendszermódosításokat.További információ: A vezérlősík összetevőinek naplóinak megtekintése.

Ez a referencia-implementáció lehetővé teszi

cluster-autoscaler,kube-controller-managerkube-audit-adminhogy naplózza ésguardtovábbítsa a Log Analytics-munkaterületet. A munkaterület megőrzési időtartama 90 nap.

Az Azure Kubernetes Service (AKS) diagnosztikája segít észlelni és elháríteni a fürttel kapcsolatos problémákat, például a csomóponthibákat. Emellett olyan hálózatspecifikus diagnosztikai adatokat is tartalmaz, amelyek nem kerülnek extra költségekbe. Ezek az adatok általában nem felhasználóhoz vannak társítva, de segíthetnek korrelálni a felhasználók által végrehajtott rendszermódosításokat. További információ: Azure Kubernetes Service diagnostics.

Az előző auditnapló-mechanizmusokat az erőforrás üzembe helyezésekor kell végrehajtani. Az Azure Policynak aktívnak kell lennie annak biztosítása érdekében, hogy ezek a konfigurációk ne legyenek véletlenül vagy rosszindulatúan letiltva a CDE-ben.

10.2. követelmény

Automatizált naplózási nyomvonalak implementálása minden rendszerösszetevőhöz a következő események rekonstruálásához:

- 10.2.1 Minden felhasználó hozzáfér a kártyatulajdonos adataihoz

- 10.2.2 Minden olyan személy által végrehajtott művelet, amely gyökér- vagy rendszergazdai jogosultságokkal rendelkezik

- 10.2.3 Hozzáférés az összes auditnaplóhoz

- 10.2.4 Érvénytelen logikai hozzáférési kísérletek

- 10.2.5 Azonosítási és hitelesítési mechanizmusok használata és módosítása – beleértve, de nem kizárólagosan az új fiókok létrehozását és a jogosultságok emelését –, valamint a gyökér- vagy rendszergazdai jogosultságokkal rendelkező fiókok összes módosítása, hozzáadása vagy törlése

- 10.2.6 Az auditnaplók inicializálása, leállítása vagy szüneteltetése

- 10.2.7 Rendszerszintű objektumok létrehozása és törlése

Az Ön feladatai

Az AKS több szinten biztosít naplózási naplókat a 10.1. Íme néhány fontos pont:

- A tevékenységnaplók alapértelmezés szerint információt nyújtanak a kritikus Azure-erőforrás-műveletekről. Minden napló tartalmazza az állapotot, az időt és a műveletet elindító identitást.

- Engedélyezze a diagnosztikai beállításokat az AKS-fürtön végrehajtott összes API-hívás összes rekordjának eléréséhez. A naplók részletesen ismertetik a kérelmezőt, az időbélyeget, a kérelem forrását és a kérelem tartalmát. A naplókat egy Log Analytics-munkaterületen tárolja a megfelelő megőrzési időtartammal. Engedélyezze a Log Analytics-munkaterület naplózását, hogy még a naplózott naplókhoz is hozzáférhessen.

- Engedélyezze a syslog-gyűjteményt a Container Insights segítségével az AKS csomópontszintű operációsrendszer-biztonsági és állapotesemény-naplóinak rögzítéséhez a Log Analytics-munkaterületen. Ezeket a naplókat a SIEM-be is be kell venni.

- Az operációs rendszer és a használati naplózás belefoglalása más számításokhoz, például a buildügynökökhöz és a jump boxokhoz. Tiltsa le közvetlenül gyökérként a rendszerekhez való hozzáférést. Ellenőrizze, hogy az összes művelet egy adott identitás alatt van-e végrehajtva.

- Sikertelen hozzáférési kísérletek naplózása. Ez magában foglalja az olyan összetevők hozzáférési kéréseit, mint az Azure Storage, az Azure Key Vault, az AKS API-kiszolgáló, valamint az RDP/SSH-hozzáférés más rendszereken.

- Használja ki a külső biztonsági ügynökök által kínált funkciókat, hogy segítsen elemezni az AKS-fürtön belüli felhasználói mintákat. Ezek a funkciók hasznosak lehetnek a felhasználói hozzáférésű naplózási adatokhoz.

10.3. követelmény

Jegyezze fel legalább az alábbi naplóbejegyzéseket az egyes események összes rendszerösszetevőjére vonatkozóan:

- 10.3.1 Felhasználóazonosítás

- 10.3.2 Az esemény típusa

- 10.3.3 Dátum és idő

- 10.3.4 Sikeresség vagy hibajelzés

- 10.3.5 Az esemény eredete

- 10.3.6 Az érintett adatok, rendszerösszetevő vagy erőforrás identitása vagy neve.

Az Ön feladatai

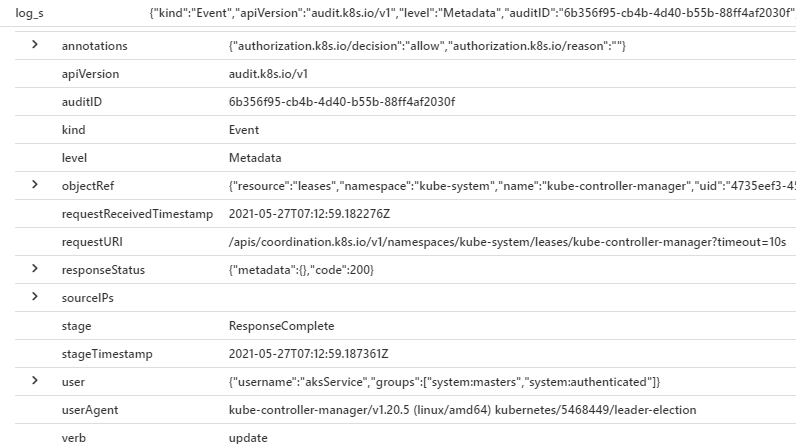

A 10.2 követelményben leírtak szerint az AKS diagnosztikai beállításának engedélyezésével naplókat kérhet le a fürtből. A naplók részletes információkat tartalmaznak az események lekéréséről, listázásáról, létrehozásáról, létrehozásáról, frissítéséről, törléséről, javításáról és közzétételéről. A naplók a Követelmények csoportban található listában tartalmaznak információkat. Tárolja a naplókat egy tárfiókban, hogy lekérdezhesse az adatokat.

A kube-audit-admin események előző információkészletét például a következő lekérdezés futtatásával szeretné megtekinteni:

AzureDiagnostics

| where Category == 'kube-audit-admin'

| project TimeGenerated, ResourceId, log_s, pod_s

| top 200 by TimeGenerated desc

Az eredményhalmaz a log_s mező részeként jeleníti meg az információkat.

| Szükséges adatok | Séma |

|---|---|

| Felhasználóazonosítás | SourceIPs |

| Az esemény típusa | ige |

| Dátum és idő | requestReceivedTimestamp |

| Sikeresség vagy sikertelenség jelzése | responseStatus |

| Az esemény eredete | user |

| Az érintett adatok, rendszerösszetevő vagy erőforrás identitása vagy neve | objectRef |

A főnaplóról további információt a vezérlősík összetevőnaplóinak megtekintése című témakörben talál.

10.4. követelmény

Az időszinkronizálási technológiával szinkronizálhatja az összes kritikus rendszerórát és -időpontot, és ellenőrizheti, hogy az alábbiak implementálva lesznek-e az idő beolvasásához, elosztásához és tárolásához.

- 10.4.1 A kritikus rendszerek megfelelő és konzisztens idővel rendelkeznek.

- 10.4.2 Az időadatok védettek.

- 10.4.3 Az időbeállítások az iparág által elfogadott időforrásokból érkeznek.

Megjegyzés: Az időszinkronizálási technológia egyik példája a Network Time Protocol (NTP).

Az Ön feladatai

Az AKS az alapul szolgáló Azure-gazdagépekről származó NTP-t használ, és nem igényel kimenő hálózati forgalomra vonatkozó kibocsátási egységeket az NTP támogatásához. A CDE-hez hozzáadott más virtuális gépek külső NTP-kiszolgálókat, például ntp.ubuntu.org (és annak készletét) használhatják időszinkronizálási forrásként. A CDE-be behozott további számításoknak kifejezetten az Ön által választott NTP-forrást kell használniuk, és dokumentálni kell őket.

10.5-ös követelmény

Az auditnaplók megtekintését csak a feladattal kapcsolatos szükséglettel rendelkező személyekre korlátozhatja.

- 10.5.1 Az auditnaplók megtekintésének korlátozása a feladattal kapcsolatos igényű személyekre.

- 10.5.2 Az auditnapló-fájlok védelme a jogosulatlan módosításoktól.

- 10.5.3 Az auditnapló-fájlok gyors biztonsági mentése központosított naplókiszolgálóra vagy nehezen módosítható adathordozóra.

- 10.5.4 Naplók írása külső technológiákhoz egy biztonságos, központosított belső naplókiszolgálóra vagy médiaeszközre.

- 10.5.5 Fájlintegritási monitorozási vagy változásészlelési szoftver használata a naplókon annak biztosítása érdekében, hogy a meglévő naplóadatok ne változhassanak riasztások létrehozása nélkül (bár az újonnan hozzáadott adatok nem okozhatnak riasztást).

Az Ön feladatai

Ha több naplózási szinkronizálást végez, azzal többletterhelést okoz az auditnapló adatainak védelme, áttekintése, elemzése és lekérdezése. Tervezze meg az auditnapló topológiáit, hogy egyensúlyt teremtsen a teljes auditútvonal-elkülönítés és a felügyeleti problémák közötti kompromisszumok között.

Ha lehetséges, integrálja a naplókat. Ennek előnye az adatok hatékony áttekintése, elemzése és lekérdezése. Az Azure számos technológiai lehetőséget kínál. Az Azure Monitor tárolóelemzésekkel naplókat írhat egy Log Analytics-munkaterületre. Egy másik lehetőség az adatok integrálása biztonsági információk és eseménykezelési (SIEM) megoldásokba, például a Microsoft Sentinelbe. További népszerű külső választási lehetőségek a Splunk, a QRadar és az ArcSight. Felhőhöz készült Microsoft Defender és az Azure Monitor támogatja ezeket a megoldásokat. Ezek a megoldások csak hozzáfűző adatgyűjtők, hogy a nyomvonal ne legyen módosítható.

Felhőhöz készült Defender konfigurált időközönként exportálhatja az eredményeket. További információ: Folyamatos exportálás.

Minden naplót legalább három példányban tárolunk egy régióban. Biztonsági mentési stratégiaként több példányt is használhat, ha engedélyezi a régiók közötti biztonsági mentést vagy replikációt. Minden naplóbejegyzés csak biztonságos HTTP/S csatornákon keresztül érhető el.

A Log Analytics és a Microsoft Sentinel különböző szerepköralapú hozzáférés-vezérlőket támogat az auditnapló-hozzáférés kezeléséhez. Győződjön meg arról, hogy a szerepkörök megfeleltetve vannak a szervezet szerepköreihez és feladataihoz.

Győződjön meg arról, hogy a Log Analytics-munkaterület támogatja a műveleteket és a megfelelőségi igényeket is. Fontolja meg a hatókörön belüli fürtök dedikált munkaterületét, amely továbbítva lesz a SIEM-megoldásnak.

Az AKS-ben a legtöbb naplózás stdout/stderrből származik, és az Azure Monitor Container Insights gyűjti. Ha más manuálisan létrehozott naplókkal rendelkezik, fontolja meg az adatok megbízható továbbítási streambe történő küldését, és nem kell illetéktelenül módosítani.

10.6-os követelmény

Tekintse át az összes rendszerösszetevő naplóit és biztonsági eseményeit az anomáliák vagy gyanús tevékenységek azonosítása érdekében.

- 10.6.1 Legalább naponta tekintse át a következőket:

- Minden biztonsági esemény

- A CHD-t és/vagy SAD-t tároló, feldolgozó vagy továbbítja rendszerösszetevők naplói

- Az összes kritikus rendszerösszetevő naplói

- A biztonsági funkciókat ellátó összes kiszolgáló és rendszerösszetevő naplói (például tűzfalak, behatolásészlelési rendszerek/behatolás-megelőzési rendszerek (IDS/IPS), hitelesítési kiszolgálók, e-kereskedelmi átirányítási kiszolgálók stb.)."

- 10.6.2 Az összes többi rendszerösszetevő naplóinak rendszeres áttekintése a szervezet szabályzatai és kockázatkezelési stratégiája alapján, a szervezet éves kockázatértékelése alapján.

- 10.6.3 A felülvizsgálati folyamat során azonosított kivételek és anomáliák nyomon követése.

Az Ön feladatai

Az Azure monitorozási szolgáltatásai, az Azure Monitor és Felhőhöz készült Microsoft Defender értesítéseket vagy riasztásokat hozhatnak létre, amikor rendellenes tevékenységeket észlelnek. Ezek a riasztások olyan környezeti információkat tartalmaznak, mint a súlyosság, az állapot és a tevékenység ideje.

A riasztások generálása során szervizelési stratégiával rendelkezik, és áttekintheti az előrehaladást. Az egyik módszer a biztonsági pontszám nyomon követése Felhőhöz készült Microsoft Defender, és hasonlítsa össze a korábbi eredményekkel.

Adatok központosítása egyetlen nézetben SIEM-megoldások, például a Microsoft Sentinel használatával. Az adatok integrálása gazdag riasztási környezetet biztosíthat.

Másik lehetőségként manuálisan ellenőrizze a teljes naplót a tárolóban. Az Azure Monitor-naplókban például a tevékenység típusa, tartalma vagy a tevékenység hívója alapján használhat szűrési képességet.

A szervezeti szabályzatokkal rendszeresen áttekintheti a riasztásokat és eseményeket, és konkrét fejlesztési célokkal tervezhet kezdeményezéseket. Egyéni mentett lekérdezések használata a Log Analyticsben a kívánt napló lekérdezések dokumentálásához és a lekérdezés megkönnyítéséhez. Ez biztosítja, hogy a csapat tudja, mi a 10.6-ra vonatkozó fontos felülvizsgálat, és hogy az ebben a folyamatban részt vevő összes manuális munka egységes munkafolyamatot kövessen.

10.7. követelmény

Legalább egy évig őrizze meg az auditnaplók előzményeit, és legalább három hónapig azonnal elérhető az elemzéshez (például online, archiválva vagy biztonsági másolatból visszaállítható).

Az Ön feladatai

A naplók nem érhetők el határozatlan ideig. Győződjön meg arról, hogy az Azure-tevékenységnaplók és a diagnosztikai beállítások megmaradnak, és lekérdezhetők. Adjon meg egy három hónapos megőrzési időtartamot, amikor engedélyezi az erőforrások diagnosztikai beállításait. Az Azure Monitor-naplók támogatják a hosszú távú archiválást, így auditokhoz vagy offline elemzésekhez is használhatók. Valósítsa meg a hosszú távú archiválási megoldást, hogy igazodjon az egyszer írt, sok olvasási elvhez.

10.8-ra vonatkozó követelmény

10.8.1 További követelmény csak a szolgáltatók számára: Időben válaszoljon a kritikus biztonsági vezérlők hibáira. A biztonsági vezérlők hibáira válaszul szolgáló folyamatoknak a következőkre kell kiterjedniük:

Biztonsági függvények visszaállítása

A biztonsági hiba időtartamának (a dátum és az idő kezdetétől a végéig) azonosítása és dokumentálása

A hiba okának azonosítása és dokumentálása, beleértve a kiváltó okot is, valamint a kiváltó ok kezeléséhez szükséges szervizelés dokumentálása

A hiba során felmerülő biztonsági problémák azonosítása és kezelése

Kockázatértékelés végrehajtása annak megállapítására, hogy szükség van-e további műveletekre a biztonsági hiba miatt

Vezérlők implementálása a hiba okának újbóli felmerülésének megakadályozása érdekében – A biztonsági vezérlők monitorozásának folytatása"

Az Ön feladatai

Ha praktikus, olyan riasztásokkal kell rendelkeznie, amelyek a kritikus biztonsági vezérlők meglétét jelzik. Ellenkező esetben győződjön meg arról, hogy a naplózási folyamat időben észleli a várt biztonsági ellenőrzés hiányát. Fontolja meg az olyan vezérlőket, mint az AKS-fürtön futó biztonsági ügynökök, valamint az Azure-erőforrások hozzáférés-vezérlése (IAM és hálózat). Adjon meg beállításokat annak ellenőrzéséhez, hogy az AKS-fürt privát fürt-e, hálózati expozíciós pontok esetén hálózati biztonsági csoport (NSG) szabályokon keresztül, vagy nem várt nyilvános IP-címek keresése. A DNS, a hálózati útválasztás, a tűzfal és a Microsoft Entra ID váratlan változásait is tartalmazza.

10.9. követelmény

Győződjön meg arról, hogy a hálózati erőforrásokhoz és kártyatulajdonosi adatokhoz való hozzáférés monitorozására vonatkozó biztonsági szabályzatok és működési eljárások dokumentálva vannak, használatban vannak, és minden érintett fél számára ismertek.

Az Ön feladatai

Kritikus fontosságú, hogy alapos dokumentációt tartson fenn a folyamatokról és szabályzatokról. A kikényszerített szabályzatokkal kapcsolatos dokumentáció karbantartása. A figyelési erőfeszítések részeként be kell tanítani az embereket az auditnaplók engedélyezésére és megtekintésére, valamint a gyakori kockázatok azonosítására és elhárítására. Ez olyan személyek számára fontos, akik politikai szempontból a jóváhagyási folyamat részét képezik.

11.1. követelmény

Folyamatokat valósíthat meg a vezeték nélküli hozzáférési pontok (802.11) jelenlétének teszteléséhez, valamint az összes engedélyezett és jogosulatlan vezeték nélküli hozzáférési pont észleléséhez és azonosításához negyedévente.

A külső hálózatok nem tartoznak a dokumentáció hatókörébe, és külön kell értékelni.

Az Ön feladatai

Ez az architektúra és implementációja nem a helyszíni vagy a vállalati hálózatok közötti tranzakciók vezeték nélküli kapcsolatokon keresztüli támogatására szolgál. A szempontokat a PCI-DSS 3.2.1 szabvány hivatalos útmutatójában találhatja meg.

11.2. követelmény

Legalább negyedévente és jelentős hálózati változások után végezzen belső és külső hálózati biztonsági résvizsgálatokat, például:

- Új rendszerösszetevő telepítések

- A hálózati topológia változásai

- Tűzfalszabály-módosítások

- Termékfrissítések

További információ: Payment Card Industry (PCI) Data Security Standard Approved Scan Vendors.

Az Ön feladatai

Legyen egy folyamat, amely ellenőrzi az AKS-fürt, a hálózati konfiguráció, a tárolóregisztrációs adatbázisok és az architektúra egyéb összetevőinek változásait.

Ha a hálózatban változások történnek, a folyamatnak ki kell értékelnie, hogy szükség van-e vizsgálatra. Például a fürt most már elérhető a nyilvános interneten? Az új tűzfalszabályok túlságosan megengedőek? A fürtben vannak biztonsági rések a podok közötti folyamatban?

Az infrastruktúrával kapcsolatos jelentős változások egyértelmű és elfogadott meghatározása. Néhány példa:

- NSG- vagy Azure Firewall-szabályok konfigurálása

- Virtuális hálózati társviszonyok

- DNS-beállítások

- Azure Private Link-konfigurációk

- Egyéb hálózati összetevők

A 11.2.1-RE VONATKOZIK

A biztonsági rések negyedéves vizsgálatát olyan képzett személyzetnek kell elvégeznie, aki alapos ismeretekkel rendelkezik az Azure hálózatkezelési és a Kubernetes hálózatkezelési fogalmairól. Az eredmények leképezése a 6.1. követelményre súlyossági szintekkel, és a magas prioritású elemek feloldása. Ha jelentős változások történnek, futtassa a vizsgálatokat az ütemezett negyedéves vizsgálat előtt. Ez segít észlelni az új biztonsági réseket, hogy proaktív módon megoldhassa a problémákat.

Ennek a vizsgálatnak fürtön belüli (pod-to-pod) hálózatokat is tartalmaznia kell.

A 11.2.2-hez olyan jóváhagyott beolvasási szállító (ASV) kiválasztása, amely széles körű tapasztalattal rendelkezik az Azure hálózatkezelésével és a Kubernetes szolgáltatással kapcsolatban. Ez mélységet és konkrétságot biztosít a javasolt szervizelésben.

11.3. követelmény

Implementáljon egy behatolástesztelési módszertant, amely a következőket tartalmazza:

- Iparág által elfogadott behatolástesztelési módszereken alapul (például NIST SP800-115)

- Lefedi a CDE teljes szegélyhálózatát és kritikus rendszereit

- Magában foglalja a hálózaton belüli és kívüli tesztelést is

- A szegmentálási és hatókör-csökkentési vezérlők ellenőrzésére szolgáló tesztelést is tartalmaz

- Az alkalmazásréteg behatolási tesztjeit határozza meg, amelyek legalább a 6.5. követelményben felsorolt biztonsági réseket tartalmazzák

- A hálózati réteg behatolási tesztjeinek meghatározása a hálózati függvényeket és operációs rendszereket támogató összetevőkre

- Tartalmazza az elmúlt 12 hónapban tapasztalt fenyegetések és biztonsági rések áttekintését és megfontolását

- A behatolástesztelési eredmények és a szervizelési tevékenységek eredményeinek megőrzését határozza meg.

Az Ön feladatai

Behatolástesztelést hajthat végre a biztonsági rések felderítéséhez az információk gyűjtésével, a biztonsági rések elemzésével és a jelentéskészítéssel. Javasoljuk, hogy kövesse a behatolástesztelési szabványban (PTES) szereplő iparági irányelveket a gyakori forgatókönyvek és az alapkonfiguráció létrehozásához szükséges tevékenységek kezelése érdekében.

A behatolásteszteléssel foglalkozó szakembernek alaposan ismernie kell a helyszíni és az Azure-hálózatkezelést annak érdekében, hogy az éves szegmentálási tesztek széles körben le legyenek fedve. A tesztelési módszertan kiterjesztése a fürtön belüli hálózatokra. Ez a személy erős tapasztalatot igényel a Kubernetes hálózatkezelési fogalmaival kapcsolatban.

A teszteknek ki kell terjedniük a CDE-ben futó alkalmazásra és adatrétegre.

A behatolástesztelési gyakorlatban előfordulhat, hogy a szakembereknek a teljes szervezet bizalmas adataihoz kell hozzáférnie. Kövesse az előjegyzési szabályokat annak érdekében, hogy a hozzáférés és a szándék ne legyen visszaélve. A szimulált támadások tervezésével és végrehajtásával kapcsolatos útmutatásért lásd : Behatolástesztelési szabályok az előjegyzéshez.

11.4. követelmény

Behatolás-észlelési és/vagy behatolás-megelőzési technikákkal észlelheti és/vagy megakadályozhatja a hálózati behatolásokat. Az összes forgalom figyelése a kártyatulajdonos adatkörnyezetének peremhálózatán és a kártyatulajdonosi adatkörnyezet kritikus pontjain. Riasztsa a személyzetet a feltételezett biztonsági résekre.

Az Ön feladatai

Az AKS-fürt védelme a bejövő forgalom webalkalmazási tűzfal (WAF) használatával történő vizsgálatával. Ebben az architektúrában Azure-alkalmazás integrált WAF-et használó átjáró megakadályozza a behatolást. A megelőzési mód használatával aktívan letilthatja az észlelt behatolásokat és támadásokat. Ne csak észlelési módot használjon. További információ: Ajánlott eljárások a hálózati kapcsolatokhoz és a biztonsághoz az Azure Kubernetes Service-ben (AKS).

Másik lehetőség a behatolásészlelési és/vagy behatolás-megelőzési képességek használata az Azure Firewall Premiumban. További információ: IDPS.

Egy másik lehetőség az Azure Monitor Network Insights engedélyezése, amely hozzáférést biztosít a hálózatfigyelési képességekhez, például a kapcsolatfigyelő, a hálózati biztonsági csoportok (NSG-k) folyamatnaplózásához és a Traffic Analyticshez.

Engedélyezze a Microsoft Defender-csomagokat, ahogy azok a CDE különböző összetevőire vonatkoznak. Ha például az Azure SQL-t a CHD tárolására használják, akkor az SQL-hez készült Microsoft Defender gondoskodik arról, hogy az adatréteg behatolásai észlelhetők legyenek.

Emellett észlelheti a forgalmi minták rendellenességeit, ha az NSG-folyamatnaplókat egy központi SIEM-megoldáshoz, például a Microsoft Sentinelhez csatlakoztatja. Ebben a referencia-implementációban a naplók csak hozzáfűző módban vannak, ami minimálisra csökkenti az auditnaplók változáskövetését. A hosszú távú tároláshoz külső fogadóknak küldött naplókat azonban nem szabad módosítani. Az írási-egyszer/read-many megközelítést kell követniük. Győződjön meg arról, hogy a fájlintegritási monitorozási (FIM) megoldás lefedi ezeket a külső entitásokat a módosítások észleléséhez.

11.5. követelmény

Változáskövetési megoldás (például fájlintegritási monitorozási megoldás) üzembe helyezése, amely figyelmezteti a személyzetet a kritikus rendszerfájlok, konfigurációs fájlok vagy tartalomfájlok jogosulatlan módosítására. Konfigurálja a terméket úgy, hogy legalább hetente végezzen kritikus fájl-összehasonlításokat.

Az Ön feladatai

A fürtben futtasson egy fájlintegritási monitorozási (FIM-) megoldást egy Kubernetes-képes biztonsági ügynökkel együtt a fájl- és rendszerszintű hozzáférés észleléséhez, amely csomópontszintű változásokat eredményezhet. A FIM-megoldások kiválasztásakor tisztában kell legyen a funkciókkal és az észlelés mélységével. Fontolja meg a jó hírű gyártók által fejlesztett szoftvereket.

Fontos

A referencia-implementáció helyőrző DaemonSet üzembe helyezést biztosít egy FIM-megoldás kártevőirtó ügynök futtatásához. Az ügynök a fürt összes csomóponti virtuális gépén futni fog. A kártevőirtó szoftverek közül választhat ebben az üzembe helyezésben.

Ellenőrizze a FIM-eszköz összes alapértelmezett beállítását, hogy az értékek észleljék a lefedni kívánt forgatókönyveket, és megfelelően módosítsa ezeket a beállításokat.

Engedélyezze a megoldásnak, hogy naplókat küldjön a monitorozási vagy SIEM-megoldásnak, hogy riasztásokat generálhassanak. Vegye figyelembe a naplóséma változásait, vagy kihagyhatja a kritikus riasztásokat.

A CDE bármely más számításának engedélyezve kell lennie a változáskövetésben.

11.6-os követelmény

Győződjön meg arról, hogy a biztonsági szabályzatok és a biztonsági monitorozás és tesztelés működési eljárásai minden érintett fél számára dokumentálva, használatban vannak és ismertek.

Az Ön feladatai

Kritikus fontosságú, hogy alapos dokumentációt tartson fenn a folyamatokról és szabályzatokról. A kikényszerített szabályzatokkal kapcsolatos dokumentáció karbantartása. A tesztelési erőfeszítések részeként vegye figyelembe a felülvizsgálatok gyakoriságát és a felülvizsgálati kritériumokat. Győződjön meg arról, hogy a csapat tisztában van a behatolástesztelés szempontjaival. Dokumentált szervizelési tervvel rendelkezhet a talált kockázatok csökkentése érdekében.

Ez olyan személyek számára fontos, akik politikai szempontból a jóváhagyási folyamat részét képezik.

Következő lépések

Olyan szabályzatot tartson fenn, amely az összes személy információbiztonságát kezeli.