Prémium szintű Azure Firewall-funkciók

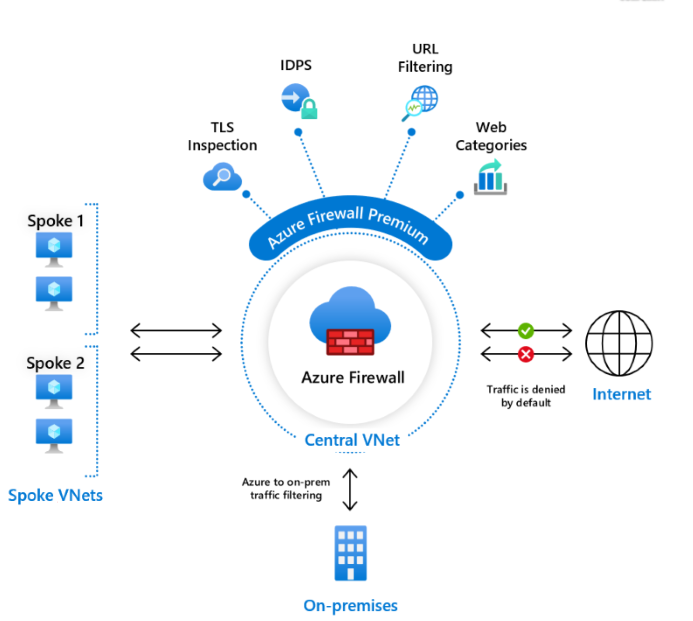

Az Azure Firewall Premium fejlett veszélyforrások elleni védelmet nyújt, amely megfelel a rendkívül érzékeny és szabályozott környezetek, például a fizetési és egészségügyi iparágak igényeinek.

A szervezetek a prémium szintű készletmegőrzési egység (SKU) funkcióit, például az IDPS és a TLS-ellenőrzést használhatják annak megakadályozására, hogy a kártevők és vírusok oldalirányú és vízszintes irányban is terjedjenek a hálózatok között. Az IDPS és a TLS-ellenőrzés megnövekedett teljesítményigényének kielégítése érdekében az Azure Firewall Premium egy hatékonyabb virtuálisgép-termékváltozatot használ. A Standard termékváltozathoz hasonlóan a Prémium termékváltozat is zökkenőmentesen skálázhat akár 100 Gb/s-ot, és integrálható a rendelkezésre állási zónákkal a 99,99 százalékos szolgáltatásiszint-szerződés (SLA) támogatása érdekében. A prémium termékváltozat megfelel a Payment Card Industry Data Security Standard (PCI DSS) környezet igényeinek.

Az Azure Firewall Premium a következő funkciókat tartalmazza:

- TLS-vizsgálat – visszafejti a kimenő forgalmat, feldolgozza az adatokat, majd titkosítja az adatokat, és elküldi azokat a célhelyre.

- IDPS – A hálózati behatolásészlelési és -megelőzési rendszer (IDPS) lehetővé teszi a hálózati tevékenységek rosszindulatú tevékenységek monitorozását, a tevékenység naplóadatainak naplózását, a jelentéskészítést és a letiltás lehetőségének megkísérlását.

- URL-szűrés – kibővíti az Azure Firewall teljes tartománynév-szűrési képességét, hogy figyelembe vegye a teljes URL-címet és a további elérési utakat. Például ahelyett,

www.contoso.com/a/chogywww.contoso.com. - Webkategóriák – a rendszergazdák engedélyezhetik vagy letilthatják a felhasználók hozzáférését a webhelykategóriákhoz, például a szerencsejáték-webhelyekhez, a közösségimédia-webhelyekhez és más webhelyekhez.

Az Azure Firewall összes tűzfal-termékváltozatának összehasonlítása: Válassza ki a megfelelő Azure Firewall termékváltozatot az igényeinek megfelelően.

TLS-vizsgálat

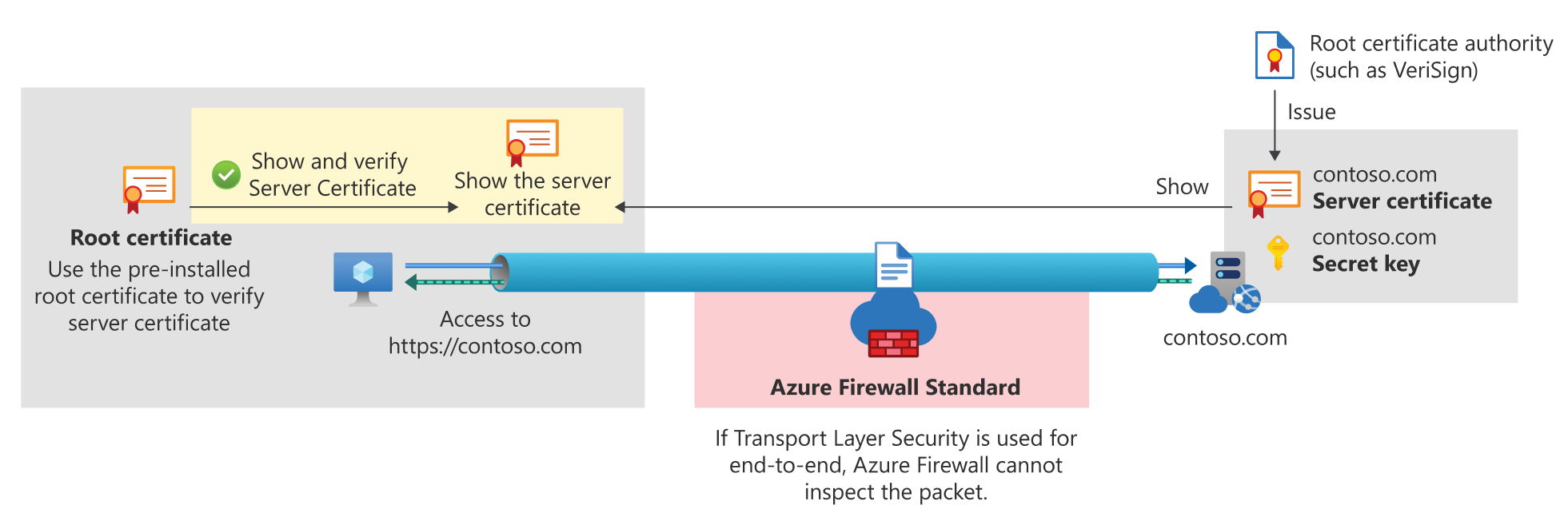

A TLS (Transport Layer Security) protokoll elsősorban titkosítást biztosít az adatvédelem, az integritás és a hitelesség érdekében két vagy több kommunikáló alkalmazás tanúsítványainak használatával. Az alkalmazásrétegben fut, és széles körben használják a HTTP protokoll titkosítására.

A titkosított forgalom biztonsági kockázatot jelenthet, és elrejtheti az illegális felhasználói tevékenységet és a rosszindulatú forgalmat. A TLS-vizsgálat nélküli Azure Firewall (ahogyan az a következő ábrán látható) nem rendelkezik a titkosított TLS-alagútban áramló adatokkal, így nem tud teljes körű védelmet biztosítani.

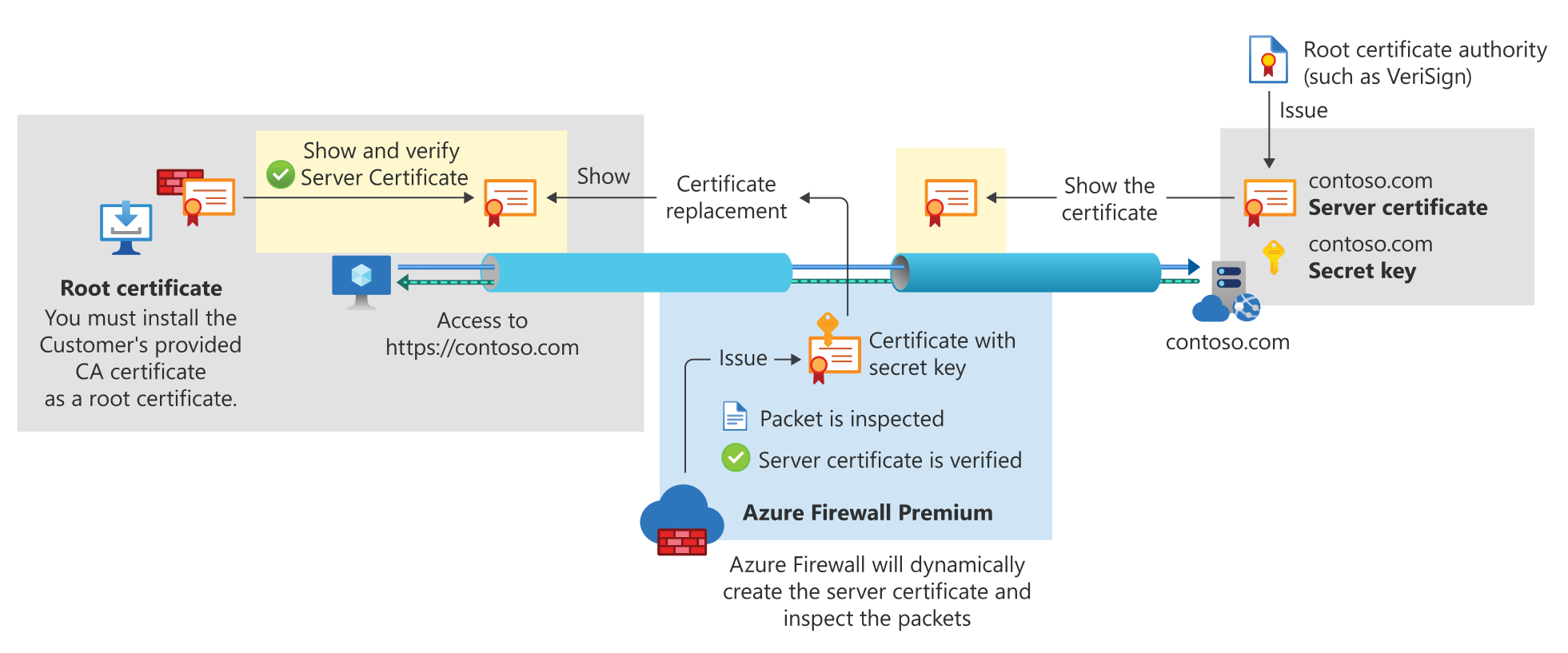

A második diagram bemutatja, hogyan szünteti meg az Azure Firewall Premium a TLS-kapcsolatokat, és hogyan vizsgálja meg a TLS-kapcsolatokat a HTTPS-ben végzett rosszindulatú tevékenységek észleléséhez, riasztásához és csökkentéséhez. A tűzfal két dedikált TLS-kapcsolatot hoz létre: egyet a webkiszolgálóval (contoso.com) és egy másikat az ügyféllel. Az ügyfél által biztosított hitelesítésszolgáltatói tanúsítvány használatával létrehoz egy menet közbeni tanúsítványt, amely lecseréli a webkiszolgáló tanúsítványát, és megosztja azt az ügyféllel a tűzfal és az ügyfél közötti TLS-kapcsolat létrehozásához.

Azure Firewall TLS-ellenőrzés nélkül:

Azure Firewall TLS-ellenőrzéssel:

Az Azure Firewall a következő használati eseteket támogatja:

Kimenő TLS-vizsgálat

Az Azure-ban üzemeltetett belső ügyfélről az internetre küldött rosszindulatú forgalom elleni védelem érdekében.

Kelet-nyugati TLS-vizsgálat (beleértve a helyszíni hálózatról vagy oda érkező forgalmat is)

Az Azure-számítási feladatok védelme az Azure-ból küldött potenciális rosszindulatú forgalom ellen.

Az Azure Web Application Firewall a következő használati esetet támogatja Azure-alkalmazás Gatewayen:

Bejövő TLS-vizsgálat

Az Azure-ban üzemeltetett belső kiszolgálók vagy alkalmazások védelme az internetről vagy külső hálózatról érkező rosszindulatú kérelmek ellen. Az Application Gateway végpontok közötti titkosítást biztosít.

A kapcsolódó információkért lásd:

Tipp.

A TLS 1.0 és 1.1 elavult, és nem támogatott. A TLS/Secure Sockets Layer (SSL) TLS 1.0-s és 1.1-es verziói sebezhetőnek bizonyultak, és bár jelenleg is dolgoznak a visszamenőleges kompatibilitáson, nem ajánlott. Migrálás a TLS 1.2-be a lehető leghamarabb.

Az Azure Firewall prémium szintű köztes hitelesítésszolgáltatói tanúsítványkövetelményeiről további információt az Azure Firewall Premium tanúsítványai című témakörben talál.

A TLS-ellenőrzéssel kapcsolatos további információkért lásd : POC létrehozása TLS-vizsgálathoz az Azure Firewallban.

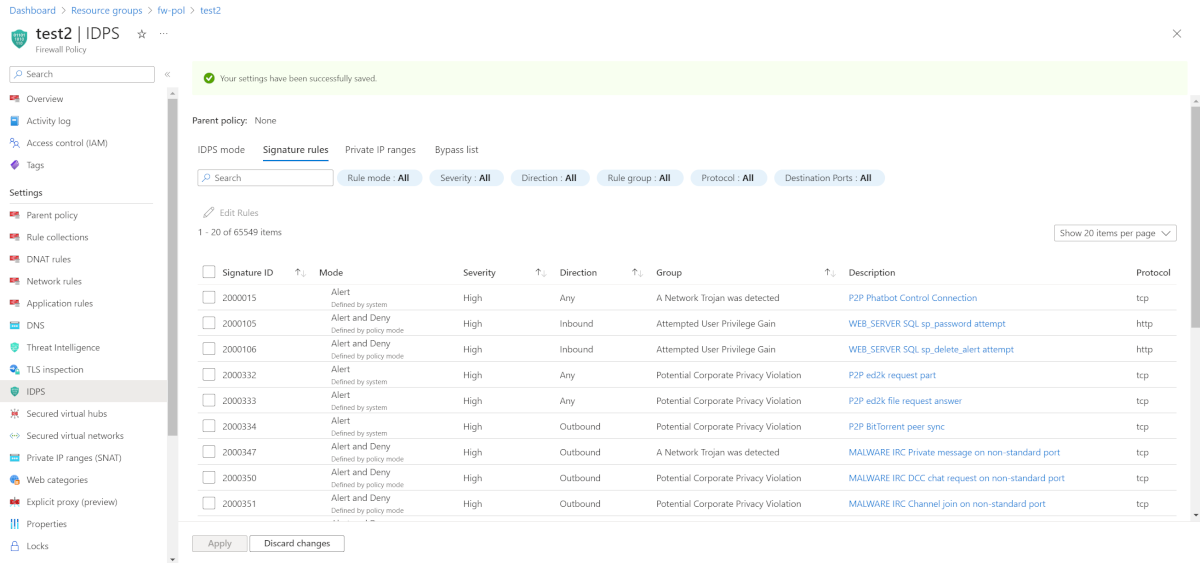

IDPS

A hálózati behatolásészlelési és -megelőzési rendszer (IDPS) lehetővé teszi a hálózat rosszindulatú tevékenységek monitorozását, a tevékenység naplóadatainak naplózását, a jelentéskészítést és a letiltás lehetőségének megkísérlását.

Az Azure Firewall Premium aláírásalapú IDPS-t biztosít, amely lehetővé teszi a támadások gyors észlelését bizonyos minták, például a hálózati forgalom bájtsorozatai vagy a kártevők által használt ismert rosszindulatú utasítássorozatok keresésével. Az IDPS-aláírások alkalmazás- és hálózati szintű forgalomra is alkalmazhatók (3–7. réteg). Ezek teljes mértékben felügyeltek és folyamatosan frissülnek. Az IDPS a bejövő, küllős (kelet-nyugati) és kimenő forgalomra alkalmazható. A küllős (kelet-nyugati) küllős forgalom magában foglalja a helyszíni hálózatról vagy oda érkező forgalmat. Az IDPS privát IP-címtartományait a Privát IP-tartományok funkcióval konfigurálhatja. További információ: IDPS Private IP-tartományok.

Az Azure Firewall-aláírások/szabálykészletek a következők:

- A tényleges kártevők ujjlenyomatának, a parancs- és vezérlésnek, a kizsákmányoló készleteknek és a hagyományos megelőzési módszerek által kihagyott vad rosszindulatú tevékenységeknek a hangsúlyozása.

- Több mint 67 000 szabály több mint 50 kategóriában.

- A kategóriák közé tartoznak a kártevők parancsai és vezérlése, az adathalászat, a trójai programok, a botnetek, az információs események, a biztonsági rések, az SCADA hálózati protokollok, a kit-tevékenységek kihasználása stb.

- Naponta 20–40 új szabály jelenik meg.

- Alacsony hamis pozitív értékelés a legkorszerűbb kártevőészlelési technikák, például a globális érzékelőhálózat visszajelzési ciklusának használatával.

Az IDPS lehetővé teszi a nem titkosított forgalom minden portjának és protokolljának támadásainak észlelését. Ha azonban HTTPS-forgalmat kell megvizsgálni, az Azure Firewall A TLS-ellenőrzési funkciójával visszafejtheti a forgalmat, és hatékonyabban észlelheti a rosszindulatú tevékenységeket.

Az IDPS bypass list egy olyan konfiguráció, amely lehetővé teszi, hogy ne szűrje a forgalmat a megkerülő listában megadott IP-címekre, tartományokra és alhálózatokra. Az IDPS bypass lista nem célja az átviteli sebesség teljesítményének javítása, mivel a tűzfal továbbra is a használati esethez társított teljesítménynek van alávetve. További információkért tekintse meg az Azure Firewall teljesítményét.

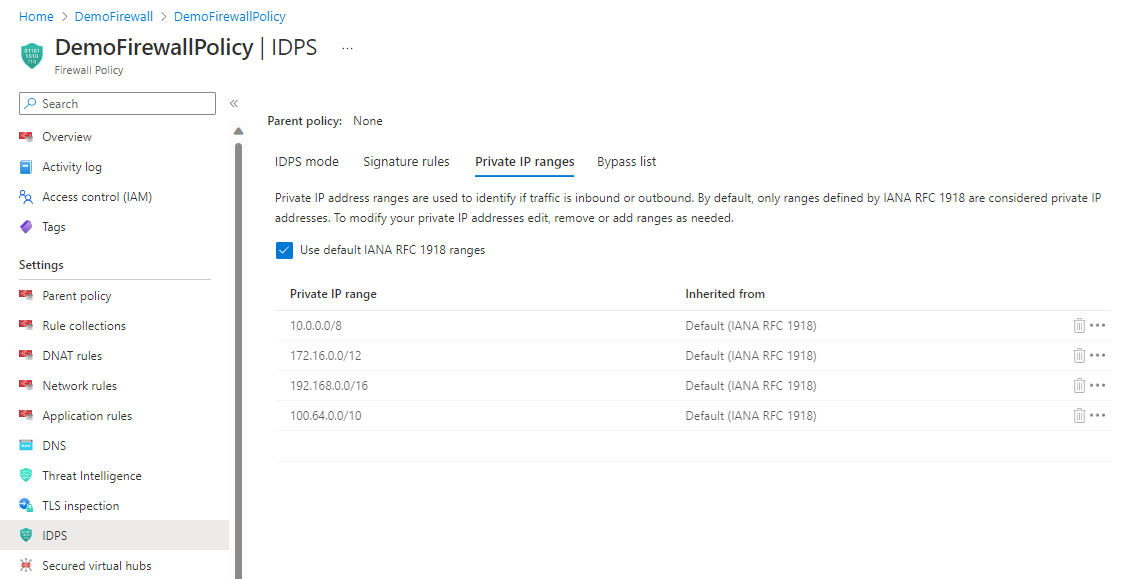

IDPS Privát IP-tartományok

Az Azure Firewall Premium IDPS-ben a privát IP-címtartományok segítségével állapítható meg, hogy a forgalom bejövő, kimenő vagy belső (kelet-nyugati). A rendszer minden aláírást adott forgalomirányra alkalmaz az aláírási szabályok táblázatában látható módon. Alapértelmezés szerint csak az IANA RFC 1918 által meghatározott tartományok minősülnek magánhálózati IP-címeknek. A magánhálózati IP-címtartományból a privát IP-címtartományba küldött forgalom tehát belsőnek minősül. A magánhálózati IP-címek módosításához mostantól igény szerint egyszerűen szerkesztheti, eltávolíthatja vagy hozzáadhat tartományokat.

IDPS-aláírási szabályok

Az IDPS-aláírási szabályok lehetővé teszik a következőt:

Szabjon testre egy vagy több aláírást, és módosítsa a módot letiltott, riasztási vagy riasztási és megtagadási módra. A testreszabott IDPS-szabályok maximális száma nem haladhatja meg a 10 000-et.

Ha például hamis pozitív értéket kap, ha az Azure Firewall hibás aláírás miatt blokkol egy jogos kérést, használhatja a hálózati szabályok naplóiból származó aláírásazonosítót, és kikapcsolhatja az IDPS-módot. Ez azt eredményezi, hogy a „hibás” aláírás figyelmen kívül lesz hagyva, és feloldja a téves pozitív problémát.

Ugyanezt a finomhangolási eljárást alkalmazhatja olyan aláírásokhoz is, amelyek túl sok alacsony prioritású riasztást hoznak létre, ezáltal zavarják a magas prioritású riasztások láthatóságát.

Átfogó képet kaphat a több mint 67 000 aláírásról

Intelligens keresés

Ez a művelet lehetővé teszi a teljes aláírási adatbázis bármilyen attribútum alapján történő keresését. Megkeresheti például az adott CVE-azonosítót, hogy felderítse, milyen aláírások gondoskodnak erről a CVE-ről, ha beírja az azonosítót a keresősávba.

Az IDPS-aláírási szabályok a következő tulajdonságokkal rendelkeznek:

| Oszlop | Leírás |

|---|---|

| Aláírás azonosítója | Minden aláírás belső azonosítója. Ez az azonosító az Azure Firewall hálózati szabályainak naplóiban is megjelenik. |

| Mód | Azt jelzi, hogy az aláírás aktív-e vagy sem, és hogy a tűzfal elesik-e, vagy riasztások jelennek-e meg a megfelelő forgalom esetén. Az alábbi aláírási mód felülírhatja az IDPS módot - Letiltva: Az aláírás nincs engedélyezve a tűzfalon. - Riasztás: Gyanús forgalom észlelésekor riasztások jelennek meg. - Riasztás és elutasítás: Riasztásokat kap, és a gyanús forgalom le van tiltva. Néhány aláírási kategória "Csak riasztás" néven van definiálva, ezért alapértelmezés szerint az aláírásuknak megfelelő forgalom nem lesz blokkolva, annak ellenére, hogy az IDPS mód "Riasztás és megtagadás" értékre van állítva. Ezt felülbírálhatja úgy, hogy ezeket az aláírásokat riasztási és megtagadási módra szabja. Az IDPS aláírási módot az alábbi okok egyike határozza meg: 1. A szabályzatmód határozza meg – Az aláírási mód a meglévő szabályzat IDPS-módjából származik. 2. A szülőházirend határozza meg – Az aláírási mód a szülőházirend IDPS-módjából származik. 3. Felülírás – Felülbírálhatja és testre szabhatja az Aláírás módot. 4. A rendszer által definiált – Az aláírási módot csak a rendszer riasztási módra állítja a kategória miatt. Ezt az aláírási módot felülbírálhatja. Megjegyzés: Az IDPS-riasztások a portálon hálózati szabálynapló-lekérdezésen keresztül érhetők el. |

| Súlyosság | Minden aláíráshoz hozzárendelt súlyossági szint és hozzárendelt prioritás jelzi annak valószínűségét, hogy az aláírás tényleges támadás. - Alacsony (3. prioritás): A rendellenes események általában nem fordulnak elő a hálózaton, vagy a rendszer naplózza az információs eseményeket. A támadás valószínűsége alacsony. - Közepes (2. prioritás):: Az aláírás gyanús jellegű támadást jelez. A rendszergazdának további vizsgálatot kell végeznie. - Magas (1. prioritás): A támadási aláírások azt jelzik, hogy súlyos jellegű támadást indítanak el. Kevés a valószínűsége annak, hogy a csomagoknak valódi célja van. |

| Irány | Az a forgalomirány, amelyre az aláírás vonatkozik. - Bejövő: Az aláírás csak az internetről érkező és a konfigurált privát IP-címtartományba irányuló forgalomra lesz alkalmazva. - Kimenő: Az aláírás csak a konfigurált magánhálózati IP-címtartományból az internetre küldött forgalomra lesz alkalmazva. - Belső: Az aláírás csak a konfigurált magánhálózati IP-címtartományból érkező és oda irányuló forgalomra vonatkozik. - Belső/Bejövő: Az aláírás a konfigurált magánhálózati IP-címtartományból vagy az internetről érkező és a konfigurált magánhálózati IP-címtartományba irányuló forgalomra lesz alkalmazva. - Belső/Kimenő: Az aláírás a konfigurált magánhálózati IP-címtartományból küldött és a konfigurált magánhálózati IP-címtartományba vagy az internetre irányuló forgalomra lesz alkalmazva. - Bármely: Az aláírás mindig bármilyen forgalmi irányban érvényes. |

| Csoport | A csoport neve, amelyhez az aláírás tartozik. |

| Leírás | A következő három részből épül fel: - Kategória neve: Az aláíráshoz tartozó kategórianév az Azure Firewall IDPS-aláírási szabálykategóriáiban leírtak szerint. - Az aláírás magas szintű leírása - CVE-azonosító (nem kötelező) abban az esetben, ha az aláírás egy adott CVE-hez van társítva. |

| Protokoll | Az aláíráshoz társított protokoll. |

| Forrás-/célportok | Az aláíráshoz társított portok. |

| Legutóbbi frissítés | Az aláírás bevezetésének vagy módosításának utolsó dátuma. |

Az IDPS-sel kapcsolatos további információkért lásd: Azure Firewall IDPS használata tesztmeghajtón.

URL-szűrés

Az URL-szűrés kiterjeszti az Azure Firewall teljes tartománynév-szűrési képességét egy teljes URL-címre. Például ahelyett, www.contoso.com/a/c hogy www.contoso.com.

Az URL-szűrés http- és HTTPS-forgalomra is alkalmazható. HTTPS-forgalom vizsgálatakor az Azure Firewall Premium a TLS-ellenőrzési funkciójával visszafejtheti a forgalmat, és kinyerheti a cél URL-címet annak ellenőrzésére, hogy engedélyezett-e a hozzáférés. A TLS-ellenőrzéshez az alkalmazásszabály szintjén kell bejelentkezni. Ha engedélyezve van, URL-címeket használhat a HTTPS-szűréshez.

Webkategóriák

A webes kategóriák lehetővé teszik a rendszergazdák számára, hogy engedélyezik vagy megtagadják a felhasználók hozzáférését a webhelykategóriákhoz, például a szerencsejáték-webhelyekhez, a közösségimédia-webhelyekhez és más webhelyekhez. A webkategóriákat az Azure Firewall Standard is tartalmazza, de az Azure Firewall Premiumban finomhangoltabb. Ellentétben a standard termékváltozat webkategóriák funkciójával, amely egy teljes tartománynév alapján felel meg a kategóriának, a Prémium termékváltozat a HTTP- és HTTPS-forgalom teljes URL-címe alapján egyezik meg a kategóriával.

Az Azure Firewall Premium webkategóriái csak tűzfalszabályzatokban érhetők el. Győződjön meg arról, hogy a szabályzat termékváltozata megegyezik a tűzfalpéldány termékváltozatával. Ha például prémium szintű tűzfalpéldánysal rendelkezik, akkor prémium szintű tűzfalszabályzatot kell használnia.

Ha például az Azure Firewall elfog egy HTTPS-kérést www.google.com/news, a következő kategorizálás várható:

Firewall Standard – csak az FQDN rész van megvizsgálva, így

www.google.comkategorizálva van keresőmotorként.Premium tűzfal – a teljes URL-cím megvizsgálva van, így

www.google.com/newsa hírek kategóriába tartozik.

A kategóriák a felelősség, a nagy sávszélesség, az üzleti használat, a termelékenység csökkenése, az általános szörfözés és az uncategorized súlyosság alapján vannak rendszerezve. A webkategóriák részletes leírását az Azure Firewall webkategóriáiban találja.

Webkategória naplózása

Az alkalmazásnaplókban megtekintheti a webes kategóriák szerint szűrt forgalmat. A webkategóriák mező csak akkor jelenik meg, ha explicit módon lett konfigurálva a tűzfalszabályzat-alkalmazás szabályaiban. Ha például nincs olyan szabálya, amely kifejezetten tagadja a keresőmotorokat, és egy felhasználó azt kéri, hogy lépjen www.bing.com, csak egy alapértelmezett megtagadási üzenet jelenik meg a webes kategóriák üzenete helyett. Ennek az az oka, hogy a webkategória nincs explicit módon konfigurálva.

Kategória-kivételek

A webkategória-szabályok alól kivételeket hozhat létre. Hozzon létre külön engedélyezési vagy megtagadási szabálygyűjteményt a szabálycsoporton belül magasabb prioritással. Konfigurálhat például egy olyan szabálygyűjteményt, amely a 100-s prioritást teszi lehetővé www.linkedin.com , olyan szabálygyűjteménysel, amely tagadja a 200-ás prioritású közösségi hálózatkezelést . Ez kivételt hoz létre az előre definiált közösségi hálózati webkategória esetében.

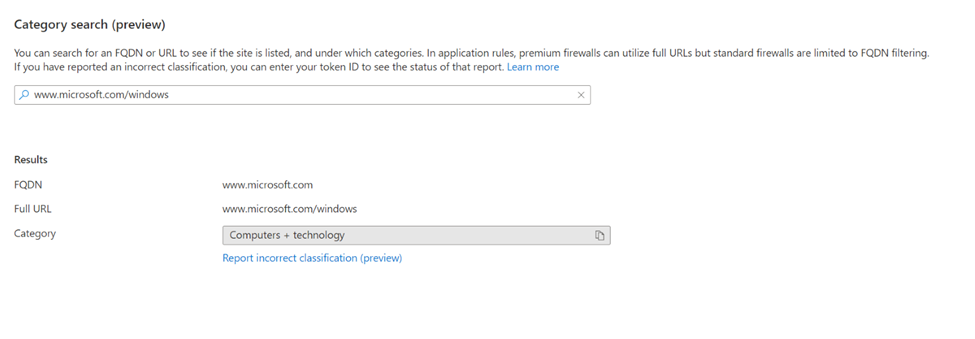

Webkategória-keresés

A webkategória-ellenőrzés funkcióval azonosíthatja, hogy egy adott teljes tartománynév vagy URL-cím milyen kategóriába tartozik. Ennek használatához válassza a Tűzfalszabályzat Gépház alatt található Webkategóriák lapot. Ez akkor hasznos, ha az alkalmazásszabályokat a célforgalomhoz definiálja.

Fontos

A webkategória-ellenőrzés funkció használatához a felhasználónak rendelkeznie kell a Microsoft.Network/azureWebCategories/* hozzáféréssel az előfizetési szinthez, nem pedig az erőforráscsoport szintjéhez.

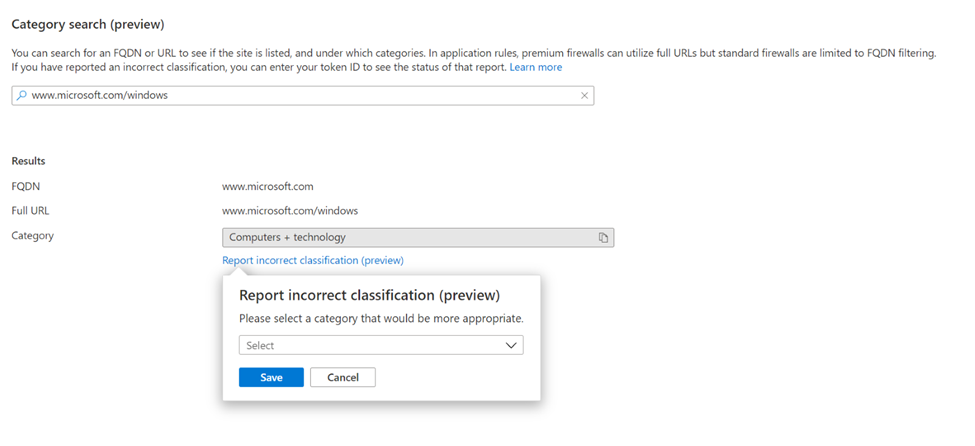

Kategóriamódosítás

A Tűzfalszabályzat Gépház Webkategóriák lapján a következő esetekben kérhet kategóriamódosítást:

úgy véli, hogy egy teljes tartománynévnek vagy URL-címnek más kategóriába kell tartoznia

vagy

nem kategorizált teljes tartománynévhez vagy URL-címhez javasolt kategóriával rendelkezik

Miután beküldte a kategóriamódosítási jelentést, egy jogkivonatot kap az értesítésekben, amely jelzi, hogy megkaptuk a feldolgozásra vonatkozó kérelmet. A jogkivonat keresőmezőbe való beírásával ellenőrizheti, hogy a kérés folyamatban van-e, elutasítva vagy jóváhagyva van-e. Ehhez mentse a jogkivonat azonosítóját.

A TLS-leállítást nem támogató webkategóriák

Adatvédelmi és megfelelőségi okokból bizonyos titkosított webes forgalom nem fejthető vissza TLS-leállítással. Például a vállalati hálózaton keresztül a webes forgalomon keresztül továbbított alkalmazottak állapotadatait adatvédelmi okokból nem szabad TLS-sel megszüntetni.

Ennek eredményeképpen a következő webkategóriák nem támogatják a TLS-leállítást:

- Education

- Finance

- Államigazgatás

- Egészség és gyógyszer

Áthidaló megoldásként, ha azt szeretné, hogy egy adott URL-cím támogassa a TLS-leállítást, manuálisan hozzáadhat egy vagy több TLS-végződést tartalmazó URL-címet az alkalmazásszabályokban. Hozzáadhat például www.princeton.edu alkalmazásszabályokat a webhely engedélyezéséhez.

Támogatott régiók

Az Azure Firewall támogatott régióiért tekintse meg a régiónként elérhető Azure-termékeket.