Azure RBAC Azure Arc-kompatibilis Kubernetes-fürtökön

A Kubernetes ClusterRoleBinding és a RoleBinding objektumtípusok segítenek natív módon meghatározni az engedélyezést a Kubernetesben. Az Azure szerepköralapú hozzáférés-vezérlésével (Azure RBAC) a Microsoft Entra ID és a szerepkör-hozzárendelések használatával szabályozhatja a fürt engedélyezési ellenőrzését. Ez lehetővé teszi az Azure-szerepkör-hozzárendelések előnyeit, például az Azure RBAC egy Azure-erőforráson végzett összes módosítását megjelenítő tevékenységnaplók használatát az Azure Arc-kompatibilis Kubernetes-fürttel.

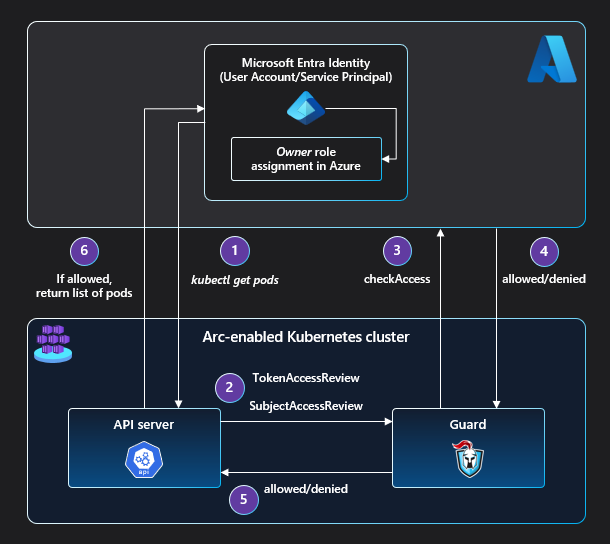

Architektúra

Annak érdekében, hogy az összes engedélyezési hozzáférés-ellenőrzést az Azure engedélyezési szolgáltatásához irányíthassa, egy webhook-kiszolgáló (guard) lesz üzembe helyezve a fürtön.

A apiserver fürt úgy van konfigurálva, hogy webhook-jogkivonat-hitelesítést és webhook-hitelesítést használjon, hogy TokenAccessReview a kérések és SubjectAccessReview kérések a védő webhook-kiszolgálóra legyenek irányítva. A TokenAccessReview kéréseket a SubjectAccessReview Kubernetes-erőforrásokhoz küldött kérések aktiválják.apiserver

A Guard ezután checkAccess felhívja az Azure engedélyezési szolgáltatását, hogy ellenőrizze, hogy a kérelmező Microsoft Entra-entitás hozzáfér-e az érintett erőforráshoz.

Ha az entitás rendelkezik olyan szerepkörrel, amely engedélyezi ezt a hozzáférést, allowed a rendszer választ küld az engedélyezési szolgáltatástól az őrzésre. A Guard viszont választ küld allowed a apiserverhívó entitásnak, hogy hozzáférjen a kért Kubernetes-erőforráshoz.

Ha az entitás nem rendelkezik olyan szerepkörrel, amely engedélyezi ezt a hozzáférést, denied a rendszer választ küld az engedélyezési szolgáltatástól az őrzésre. A Guard választ küld denied a apiserverhívó entitásnak, amely 403-at tiltó hibát ad a kért erőforráson.

Következő lépések

- Rövid útmutatónk segítségével csatlakoztathat egy Kubernetes-fürtöt az Azure Archoz.

- Állítsa be az Azure RBAC-t az Azure Arc-kompatibilis Kubernetes-fürtön.