Az Azure RBAC használata Azure Arc-kompatibilis Kubernetes-fürtökön

A Kubernetes ClusterRoleBinding és a RoleBinding objektumtípusok segítenek natív módon meghatározni az engedélyezést a Kubernetesben. Ezzel a funkcióval Microsoft Entra-azonosítókat és szerepkör-hozzárendeléseket használhat az Azure-ban a fürt engedélyezési ellenőrzésének szabályozásához. Az Azure-szerepkör-hozzárendelésekkel részletesen szabályozhatja, hogy mely felhasználók olvashatják, írhatják és törölhetik a Kubernetes-objektumokat, például az üzembe helyezést, a podot és a szolgáltatást.

A funkció elméleti áttekintését az Azure Arc-kompatibilis Kubernetes azure RBAC-jén tekintheti meg.

Előfeltételek

Telepítse vagy frissítse az Azure CLI-t a legújabb verzióra.

Telepítse az Azure CLI-bővítmény legújabb verzióját

connectedk8s:az extension add --name connectedk8sHa a

connectedk8sbővítmény már telepítve van, az alábbi paranccsal frissítheti a legújabb verzióra:az extension update --name connectedk8sMeglévő Azure Arc-kompatibilis Kubernetes-fürt csatlakoztatása:

- Ha még nem csatlakoztatott fürtöt, használja gyorsútmutatónkat.

- Frissítse az ügynököket a legújabb verzióra.

Feljegyzés

Nem állíthatja be ezt a funkciót a Red Hat OpenShifthez vagy olyan felhőszolgáltatók felügyelt Kubernetes-ajánlataihoz, mint az Elastic Kubernetes Service vagy a Google Kubernetes Engine, ahol a felhasználó nem rendelkezik hozzáféréssel a fürt API-kiszolgálóhoz. Az Azure Kubernetes Service- (AKS-) fürtök esetében ez a funkció natív módon érhető el, és nem igényli az AKS-fürt Azure Archoz való csatlakoztatását.

Az Azure RBAC engedélyezése a fürtben

A fürt MSI-identitásának lekérése a következő parancs futtatásával:

az connectedk8s show -g <resource-group> -n <connected-cluster-name>Kérje le az azonosítót (

identity.principalId) a kimenetből, és futtassa a következő parancsot a Csatlakozás fürt felügyelt identitás-ellenőrző-olvasó szerepkörének a fürt MSI-hez való hozzárendeléséhez:az role assignment create --role "Connected Cluster Managed Identity CheckAccess Reader" --assignee "<Cluster MSI ID>" --scope <cluster ARM ID>Engedélyezze az Azure szerepköralapú hozzáférés-vezérlést (RBAC) az Azure Arc-kompatibilis Kubernetes-fürtön az alábbi parancs futtatásával:

az connectedk8s enable-features -n <clusterName> -g <resourceGroupName> --features azure-rbacFeljegyzés

Az előző parancs futtatása előtt győződjön meg arról, hogy a

kubeconfiggépen lévő fájl arra a fürtre mutat, amelyen engedélyezni fogja az Azure RBAC szolgáltatást.Használja

--skip-azure-rbac-listaz előző paranccsal a felhasználónevek, e-mailek és OpenID-kapcsolatok vesszővel tagolt listáját, amelyek engedélyezési ellenőrzéseken mennek keresztül az Azure RBAC helyett natív Kubernetes-natívClusterRoleBindingésRoleBindingobjektumok használatával.

Általános fürt, ahol nem fut egyeztető a apiserver specifikáción

SSH a fürt minden fő csomópontjára, és hajtsa végre a következő lépéseket:

Ha a pod

kube-apiserverstatikus:A

azure-arc-guard-manifestsnévtér titkoskube-systemkódja két fájlt tartalmaz:guard-authn-webhook.yamlésguard-authz-webhook.yaml. Másolja ezeket a fájlokat a/etc/guardcsomópont könyvtárába.sudo mkdir -p /etc/guard kubectl get secrets azure-arc-guard-manifests -n kube-system -o json | jq -r '.data."guard-authn-webhook.yaml"' | base64 -d > /etc/guard/guard-authn-webhook.yaml kubectl get secrets azure-arc-guard-manifests -n kube-system -o json | jq -r '.data."guard-authz-webhook.yaml"' | base64 -d > /etc/guard/guard-authz-webhook.yamlNyissa meg a

apiserverjegyzékfájlt szerkesztési módban:sudo vi /etc/kubernetes/manifests/kube-apiserver.yamlAdja hozzá a következő specifikációt a következő területen

volumes:- name: azure-rbac hostPath: path: /etc/guard type: DirectoryAdja hozzá a következő specifikációt a következő területen

volumeMounts:- mountPath: /etc/guard name: azure-rbac readOnly: true

Ha az Ön

kube-apiservernem statikus pod:Nyissa meg a

apiserverjegyzékfájlt szerkesztési módban:sudo vi /etc/kubernetes/manifests/kube-apiserver.yamlAdja hozzá a következő specifikációt a következő területen

volumes:- name: azure-rbac secret: secretName: azure-arc-guard-manifestsAdja hozzá a következő specifikációt a következő területen

volumeMounts:- mountPath: /etc/guard name: azure-rbac readOnly: true

Adja hozzá a következő

apiserverargumentumokat:- --authentication-token-webhook-config-file=/etc/guard/guard-authn-webhook.yaml - --authentication-token-webhook-cache-ttl=5m0s - --authorization-webhook-cache-authorized-ttl=5m0s - --authorization-webhook-config-file=/etc/guard/guard-authz-webhook.yaml - --authorization-webhook-version=v1 - --authorization-mode=Node,RBAC,WebhookHa a Kubernetes-fürt 1.19.0-s vagy újabb verziójú, a következő

apiserverargumentumot is be kell állítania:- --authentication-token-webhook-version=v1Mentse és zárja be a szerkesztőt a pod frissítéséhez

apiserver.

Fürt API használatával létrehozott fürt

Másolja a számítási feladatfürt hitelesítési és engedélyezési webhook konfigurációs fájljait tartalmazó védőtitkot a gépére:

kubectl get secret azure-arc-guard-manifests -n kube-system -o yaml > azure-arc-guard-manifests.yamlMódosítsa az

namespaceazure-arc-guard-manifests.yaml fájl mezőjét a felügyeleti fürt névterére, ahol az egyéni erőforrásokat alkalmazza számítási feladatok fürtjeinek létrehozásához.A jegyzék alkalmazása:

kubectl apply -f azure-arc-guard-manifests.yamlAz objektum szerkesztése a

KubeadmControlPlanekövetkező futtatásávalkubectl edit kcp <clustername>-control-plane:Adja hozzá a következő kódrészletet a következő alatt

files:- contentFrom: secret: key: guard-authn-webhook.yaml name: azure-arc-guard-manifests owner: root:root path: /etc/kubernetes/guard-authn-webhook.yaml permissions: "0644" - contentFrom: secret: key: guard-authz-webhook.yaml name: azure-arc-guard-manifests owner: root:root path: /etc/kubernetes/guard-authz-webhook.yaml permissions: "0644"Adja hozzá a következő kódrészletet a következő alatt

apiServer>extraVolumes:- hostPath: /etc/kubernetes/guard-authn-webhook.yaml mountPath: /etc/guard/guard-authn-webhook.yaml name: guard-authn readOnly: true - hostPath: /etc/kubernetes/guard-authz-webhook.yaml mountPath: /etc/guard/guard-authz-webhook.yaml name: guard-authz readOnly: trueAdja hozzá a következő kódrészletet a következő alatt

apiServer>extraArgs:authentication-token-webhook-cache-ttl: 5m0s authentication-token-webhook-config-file: /etc/guard/guard-authn-webhook.yaml authentication-token-webhook-version: v1 authorization-mode: Node,RBAC,Webhook authorization-webhook-cache-authorized-ttl: 5m0s authorization-webhook-config-file: /etc/guard/guard-authz-webhook.yaml authorization-webhook-version: v1Mentse és zárja be az objektum frissítését

KubeadmControlPlane. Várja meg, amíg ezek a módosítások megjelennek a számítási feladatfürtön.

Szerepkör-hozzárendelések létrehozása a felhasználók számára a fürt eléréséhez

Az Azure Arc-kompatibilis Kubernetes-erőforrás tulajdonosai beépített szerepkörök vagy egyéni szerepkörök használatával hozzáférést biztosíthatnak más felhasználóknak a Kubernetes-fürthöz.

Beépített szerepkörök

| Szerepkör | Leírás |

|---|---|

| Azure Arc Kubernetes Viewer | Az írásvédett hozzáférés lehetővé teszi a névtérben lévő objektumok többségének megtekintését. Ez a szerepkör nem teszi lehetővé a titkos kódok megtekintését, mert read a titkos kódokra vonatkozó engedély lehetővé tenné a névtérben lévő hitelesítő adatokhoz ServiceAccount való hozzáférést. Ezek a hitelesítő adatok lehetővé tennék az API-hozzáférést ezen ServiceAccount az értéken keresztül (a jogosultságok eszkalálásának egy formája). |

| Azure Arc Kubernetes-író | Olvasási/írási hozzáférést tesz lehetővé a névtérben lévő legtöbb objektumhoz. Ez a szerepkör nem teszi lehetővé a szerepkörök vagy szerepkörkötések megtekintését vagy módosítását. Ez a szerepkör azonban lehetővé teszi a titkos kódok elérését és a podok bármely értékként ServiceAccount való futtatását a névtérben, így a névtér bármely ServiceAccount értékének API-hozzáférési szintjeinek megszerzésére használható. |

| Azure Arc Kubernetes Rendszergazda | Engedélyezi a rendszergazdai hozzáférést. A névtéren RoleBindingbelül a következő módon adható meg: . Ha a névtérben RoleBindinghasználja, olvasási/írási hozzáférést biztosít a névtérben lévő legtöbb erőforráshoz, beleértve a szerepkörök és szerepkör-kötések létrehozását a névtérben. Ez a szerepkör nem teszi lehetővé az erőforráskvóta vagy a névtér írási hozzáférését. |

| Azure Arc Kubernetes-fürt Rendszergazda | Lehetővé teszi, hogy a felügyelő bármilyen műveletet végrehajtson bármely erőforráson. Amikor használatban ClusterRoleBindingvan, teljes körű vezérlést biztosít a fürtben és az összes névtérben lévő összes erőforrás felett. Amikor ezt használja RoleBinding, teljes körű vezérlést biztosít a szerepkör-kötés névterében lévő összes erőforrás felett, beleértve magát a névteret is. |

A fürterőforrás Hozzáférés-vezérlés (IAM) paneljén az Azure Portalon létrehozhat szerepkör-hozzárendeléseket az Azure Arc-kompatibilis Kubernetes-fürtre. A következő Azure CLI-parancsokat is használhatja:

az role assignment create --role "Azure Arc Kubernetes Cluster Admin" --assignee <AZURE-AD-ENTITY-ID> --scope $ARM_ID

Ezekben a parancsokban AZURE-AD-ENTITY-ID lehet felhasználónév (például testuser@mytenant.onmicrosoft.com) vagy akár egy appId szolgáltatásnév értéke is.

Íme egy másik példa egy szerepkör-hozzárendelés létrehozására, amely egy adott névtérre terjed ki a fürtben:

az role assignment create --role "Azure Arc Kubernetes Viewer" --assignee <AZURE-AD-ENTITY-ID> --scope $ARM_ID/namespaces/<namespace-name>

Feljegyzés

A fürtre vonatkozó szerepkör-hozzárendeléseket az Azure Portal vagy az Azure CLI használatával hozhat létre. Azonban csak az Azure CLI használható a névterekre hatókörrel rendelkező szerepkör-hozzárendelések létrehozására.

Egyéni szerepkörök

Saját szerepkördefiníciót hozhat létre a szerepkör-hozzárendelésekben való használatra.

Tekintse át az alábbi példát egy olyan szerepkördefinícióra, amely lehetővé teszi a felhasználó számára, hogy csak az üzemelő példányokat olvassa. További információkért tekintse meg a szerepkördefiníciók létrehozásához használható adatműveletek teljes listáját.

Másolja a következő JSON-objektumot egy custom-role.json nevű fájlba. Cserélje le a <subscription-id> helyőrzőt a tényleges előfizetés-azonosítóra. Az egyéni szerepkör az egyik adatműveletet használja, és lehetővé teszi az összes üzembe helyezés megtekintését abban a hatókörben (fürtben vagy névtérben), ahol a szerepkör-hozzárendelés létrejön.

{

"Name": "Arc Deployment Viewer",

"Description": "Lets you view all deployments in cluster/namespace.",

"Actions": [],

"NotActions": [],

"DataActions": [

"Microsoft.Kubernetes/connectedClusters/apps/deployments/read"

],

"NotDataActions": [],

"assignableScopes": [

"/subscriptions/<subscription-id>"

]

}

Hozza létre a szerepkördefiníciót a következő parancs futtatásával abból a mappából, amelyben custom-role.json mentette:

az role definition create --role-definition @custom-role.jsonSzerepkör-hozzárendelés létrehozása ezzel az egyéni szerepkördefinícióval:

az role assignment create --role "Arc Deployment Viewer" --assignee <AZURE-AD-ENTITY-ID> --scope $ARM_ID/namespaces/<namespace-name>

Kubectl konfigurálása felhasználói hitelesítő adatokkal

Kétféleképpen szerezheti be a kubeconfig fájlt, amelyhez hozzá kell férnie a fürthöz:

- Az Azure Arc-kompatibilis Kubernetes-fürt fürt Csatlakozás funkcióját (

az connectedk8s proxy) használja. - A fürt rendszergazdája minden más felhasználóval megosztja a kubeconfig fájlt.

Fürtcsatlakozás használata

Futtassa a következő parancsot a proxyfolyamat elindításához:

az connectedk8s proxy -n <clusterName> -g <resourceGroupName>

A proxyfolyamat futtatása után megnyithat egy másik lapot a konzolon, hogy elkezdje elküldeni a kéréseket a fürtnek.

Megosztott kubeconfig-fájl használata

A megosztott kubeconfig használata a Kubernetes verziójától függően kissé eltérő lépéseket igényel.

Futtassa a következő parancsot a felhasználó hitelesítő adatainak beállításához. Adja meg

serverApplicationIda következőt6256c85f-0aad-4d50-b960-e6e9b21efe353f4439ff-e698-4d6d-84fe-09c9d574f06b:clientApplicationIdkubectl config set-credentials <testuser>@<mytenant.onmicrosoft.com> \ --auth-provider=azure \ --auth-provider-arg=environment=AzurePublicCloud \ --auth-provider-arg=client-id=<clientApplicationId> \ --auth-provider-arg=tenant-id=<tenantId> \ --auth-provider-arg=apiserver-id=<serverApplicationId>Nyissa meg a korábban létrehozott kubeconfig fájlt. A csoportban

contextsellenőrizze, hogy a fürthöz társított környezet az előző lépésben létrehozott felhasználói hitelesítő adatokra mutat-e. Az aktuális környezetnek a felhasználói hitelesítő adatokra való beállításához futtassa a következő parancsot:kubectl config set-context --current=true --user=<testuser>@<mytenant.onmicrosoft.com>Adja hozzá a konfigurációs mód beállítását a következő területen

user>config:name: testuser@mytenant.onmicrosoft.com user: auth-provider: config: apiserver-id: $SERVER_APP_ID client-id: $CLIENT_APP_ID environment: AzurePublicCloud tenant-id: $TENANT_ID config-mode: "1" name: azureFeljegyzés

Az Exec beépülő modul egy Kubernetes-hitelesítési stratégia, amely lehetővé teszi

kubectlegy külső parancs futtatását a felhasználói hitelesítő adatok fogadásához.apiserverA Kubernetes 1.26-os verziójától kezdve az alapértelmezett Azure-engedélyezési beépülő modul már nem szerepel az és aclient-gokubectl. A későbbi verziókban az exec beépülő modul felhasználói hitelesítő adatok fogadásához az Azure Kubelogin hitelesítő (exec) beépülő modult kell használnia,client-goamely az Azure-hitelesítést implementálja.Az Azure Kubelogin telepítése:

Windows vagy Mac esetén kövesse az Azure Kubelogin telepítési utasításait.

Linux vagy Ubuntu esetén töltse le a kubelogin legújabb verzióját, majd futtassa a következő parancsokat:

curl -LO https://github.com/Azure/kubelogin/releases/download/"$KUBELOGIN_VERSION"/kubelogin-linux-amd64.zip unzip kubelogin-linux-amd64.zip sudo mv bin/linux_amd64/kubelogin /usr/local/bin/ sudo chmod +x /usr/local/bin/kubelogin

A Kubelogin az Azure Arc-kompatibilis fürtökkel való hitelesítéshez használható egy birtoklási igazolási (PoP) jogkivonat kérésével. A kubeconfig konvertálása a kubelogin használatával a megfelelő bejelentkezési mód használatára. Például egy Microsoft Entra-felhasználóval való eszközkód-bejelentkezés esetén a parancsok a következők:

export KUBECONFIG=/path/to/kubeconfig kubelogin convert-kubeconfig --pop-enabled --pop-claims 'u=<ARM ID of cluster>"

Kérelmek küldése a fürtnek

Futtassa bármelyik

kubectlparancsot. Példa:kubectl get nodeskubectl get pods

Miután a rendszer böngészőalapú hitelesítést kér, másolja ki az eszköz bejelentkezési URL-címét (

https://microsoft.com/devicelogin) és nyissa meg a webböngészőben.Írja be a konzolra nyomtatott kódot. Másolja és illessze be a kódot a terminálon az eszközhitelesítési bemenet kérésébe.

Adja meg a felhasználónevet (

testuser@mytenant.onmicrosoft.com) és a hozzá tartozó jelszót.Ha ilyen hibaüzenet jelenik meg, az azt jelenti, hogy nem fér hozzá a kért erőforráshoz:

Error from server (Forbidden): nodes is forbidden: User "testuser@mytenant.onmicrosoft.com" cannot list resource "nodes" in API group "" at the cluster scope: User doesn't have access to the resource in Azure. Update role assignment to allow access.A rendszergazdának létre kell hoznia egy új szerepkör-hozzárendelést, amely engedélyezi a felhasználó számára az erőforráshoz való hozzáférést.

Feltételes hozzáférés használata a Microsoft Entra-azonosítóval

Ha a Microsoft Entra ID-t az Azure Arc-kompatibilis Kubernetes-fürttel integrálja, a feltételes hozzáféréssel is szabályozhatja a fürthöz való hozzáférést.

Feljegyzés

A Microsoft Entra feltételes hozzáférés a Microsoft Entra ID P2 képessége.

Példa feltételes hozzáférési szabályzat létrehozásához a fürthöz:

Az Azure Portal tetején keresse meg és válassza ki a Microsoft Entra-azonosítót.

A bal oldali Microsoft Entra ID menüben válassza a Nagyvállalati alkalmazások lehetőséget.

A bal oldali vállalati alkalmazások menüjében válassza a Feltételes hozzáférés lehetőséget.

A bal oldalon a Feltételes hozzáférés menüben válassza a Szabályzatok>új szabályzata lehetőséget.

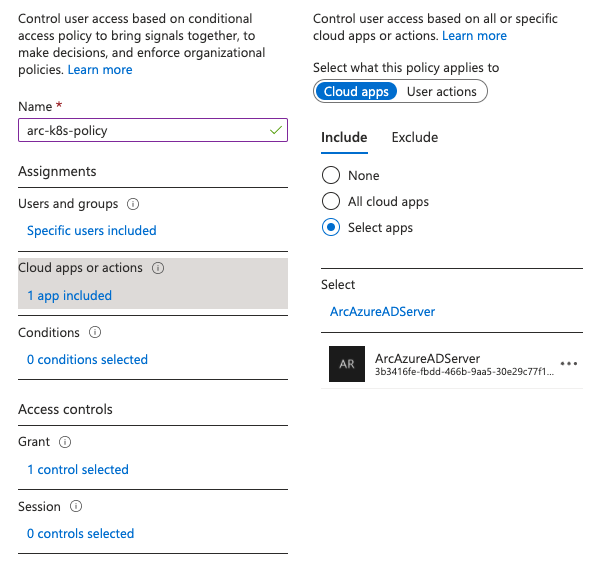

Adja meg a szabályzat nevét, például az arc-k8s-policy nevet.

Válassza a Felhasználók és csoportok elemet. A Belefoglalás csoportban válassza a Felhasználók és csoportok kiválasztása lehetőséget. Ezután válassza ki azokat a felhasználókat és csoportokat, ahol alkalmazni szeretné a szabályzatot. Ebben a példában válassza ki ugyanazt a Microsoft Entra-csoportot, amely rendszergazdai hozzáféréssel rendelkezik a fürthöz.

Válassza a Felhőalkalmazások vagy műveletek lehetőséget. A Belefoglalás csoportban válassza az Alkalmazások kiválasztása lehetőséget. Ezután keresse meg és válassza ki a korábban létrehozott kiszolgálóalkalmazást.

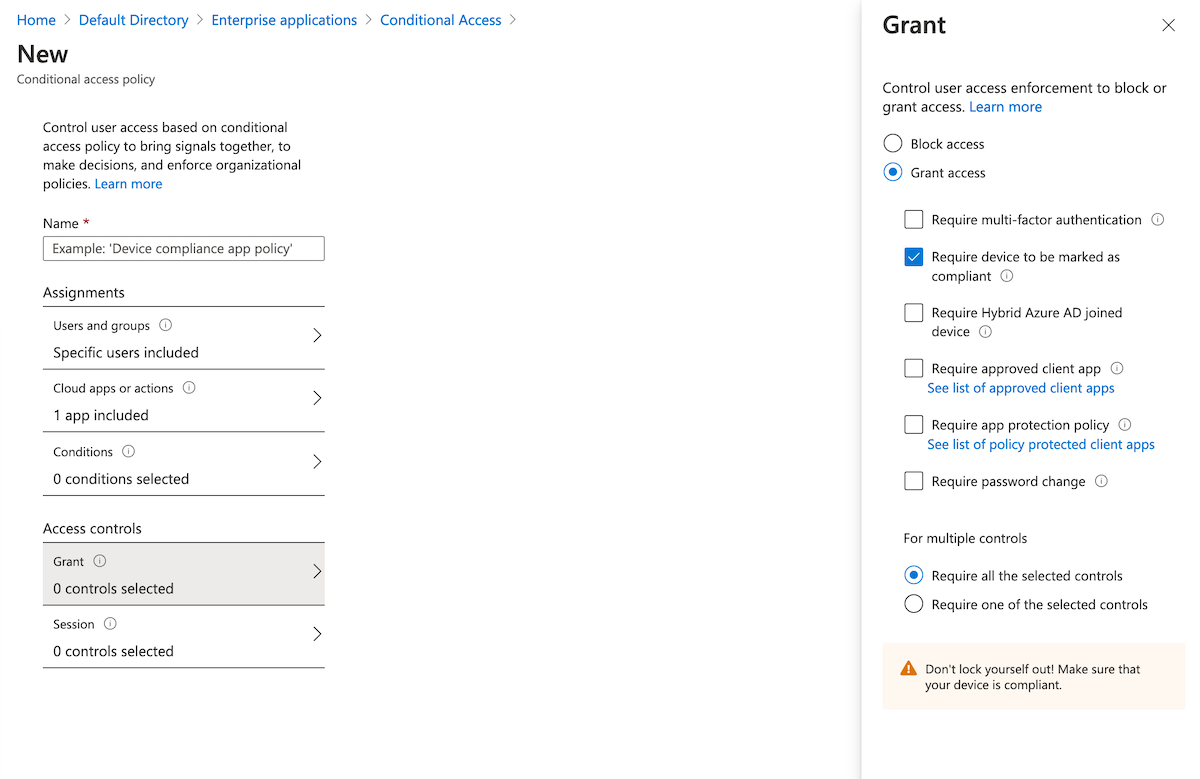

A Hozzáférés-vezérlés csoportban válassza a Támogatás lehetőséget. Válassza a Hozzáférés>megadása: Az eszköz megfelelőként való megjelölésének megkövetelése.

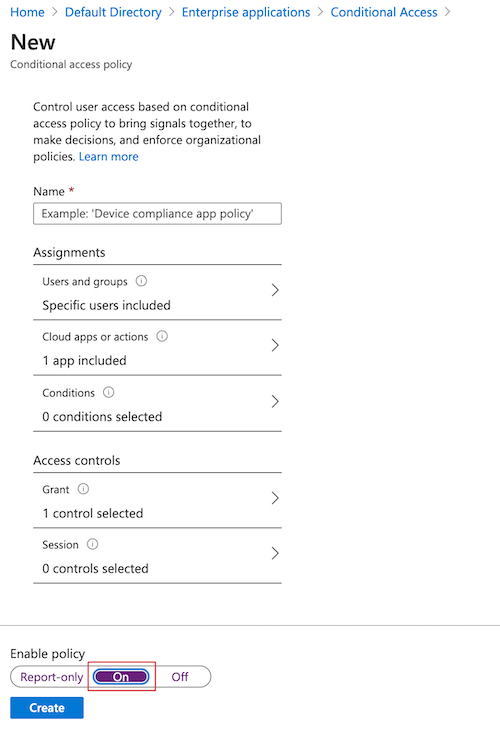

A Házirend engedélyezése csoportban válassza a Létrehozás gombot>.

Ismét elérheti a fürtöt. Futtassa például a parancsot a kubectl get nodes fürt csomópontjainak megtekintéséhez:

kubectl get nodes

Az utasításokat követve jelentkezzen be újra. Egy hibaüzenet azt jelzi, hogy sikeresen bejelentkezett, de a rendszergazda megköveteli, hogy a hozzáférést kérő eszközt a Microsoft Entra ID kezelje az erőforrás eléréséhez. Tegye a következők egyikét:

Az Azure Portalon nyissa meg a Microsoft Entra-azonosítót.

Válassza a Vállalati alkalmazások elemet. Ezután a Tevékenység csoportban válassza a Bejelentkezések lehetőséget.

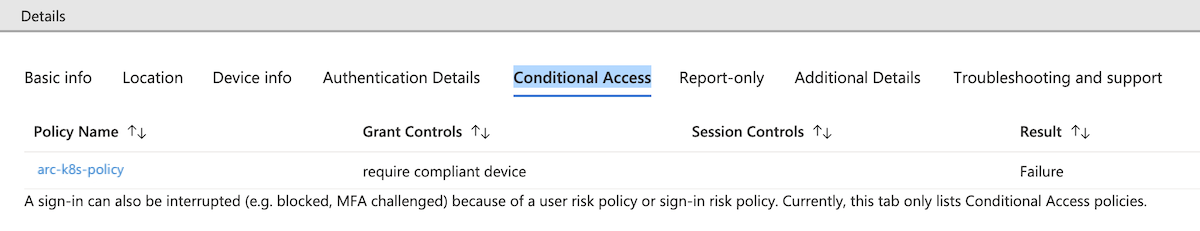

A felső bejegyzés a feltételes hozzáférés állapota és sikeres végrehajtásasikertelenségétmutatja. Jelölje ki a bejegyzést, majd válassza a Feltételes hozzáférés lehetőséget a Részletek területen. Figyelje meg, hogy a feltételes hozzáférési szabályzat szerepel a listában.

Igény szerint fürthozzáférés konfigurálása a Microsoft Entra-azonosítóval

A fürthozzáférés-vezérlés másik lehetősége a Privileged Identity Management (PIM) használata az igény szerinti kérelmekhez.

Feljegyzés

A Microsoft Entra PIM egy Microsoft Entra ID P2 képesség. A Microsoft Entra ID termékváltozatairól további információt a díjszabási útmutatóban talál.

A fürthöz tartozó igény szerint történő hozzáférési kérelmek konfigurálásához hajtsa végre a következő lépéseket:

Az Azure Portal tetején keresse meg és válassza ki a Microsoft Entra-azonosítót.

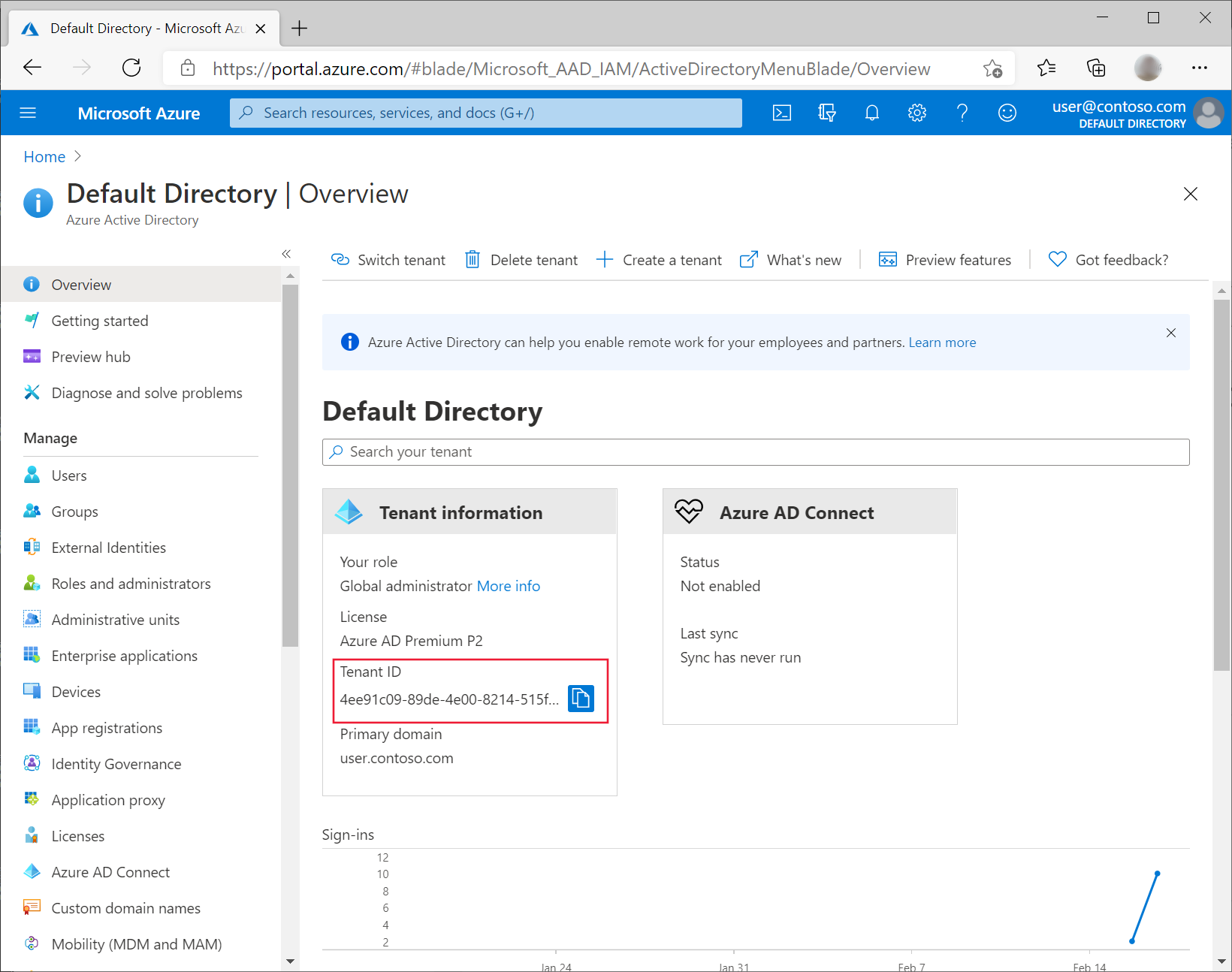

Jegyezze fel a bérlőazonosítót. Az utasítások további részében az azonosítót

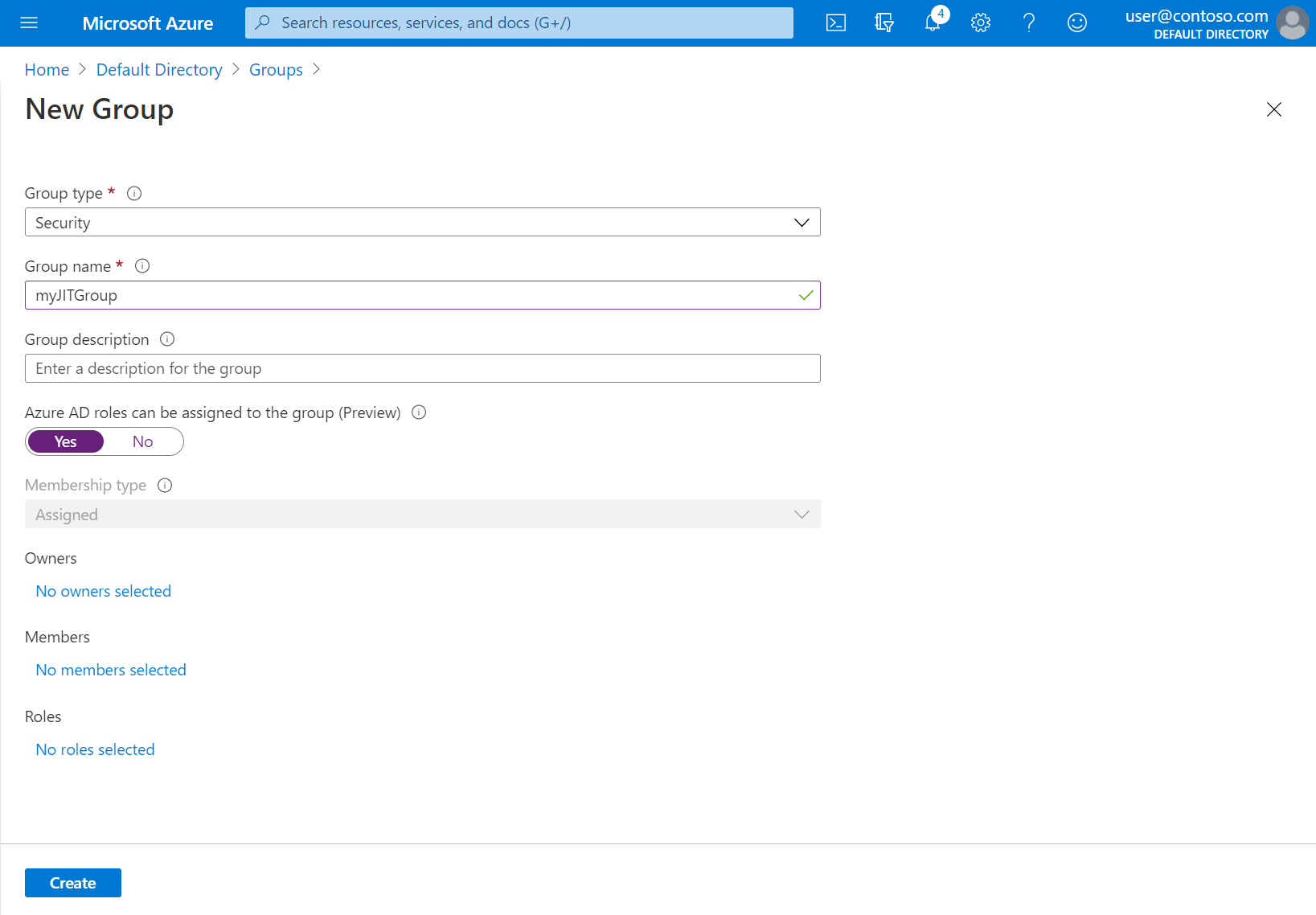

<tenant-id>a következőképpen fogjuk hivatkozni: .A bal oldali Microsoft Entra ID menü Kezelés csoportjában válassza az Új csoportok csoport> lehetőséget.

Győződjön meg arról, hogy a Biztonság csoporttípushoz van kiválasztva. Adjon meg egy csoportnevet, például a myJITGroup nevet. A Microsoft Entra-szerepkörök ehhez a csoporthoz (előzetes verzió) rendelhetők hozzá, válassza az Igen lehetőséget. Végül válassza a Létrehozás lehetőséget.

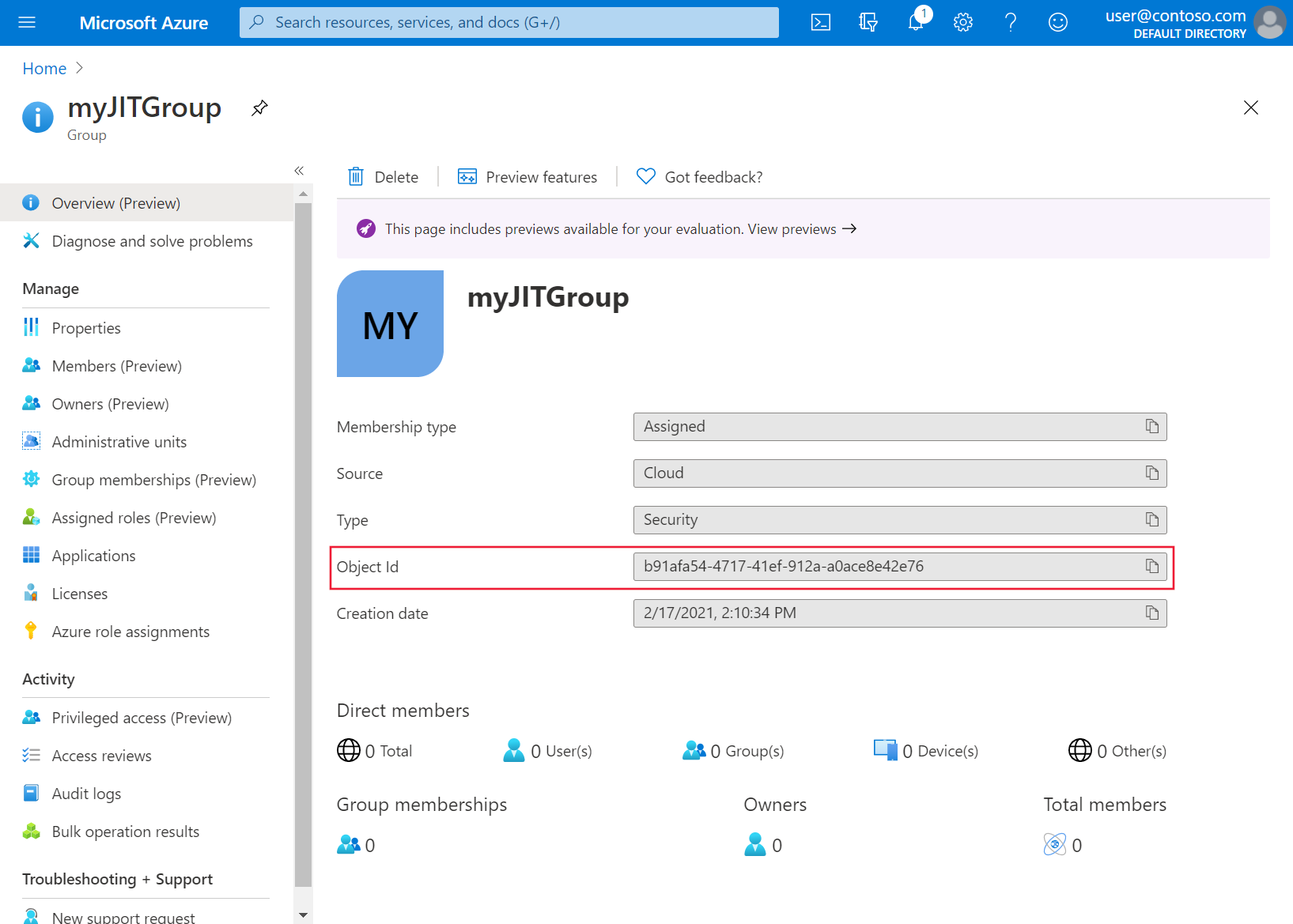

Visszakerül a Csoportok lapra. Jelölje ki az újonnan létrehozott csoportot, és jegyezze fel az objektumazonosítót. Az utasítások további részében erre az azonosítóra

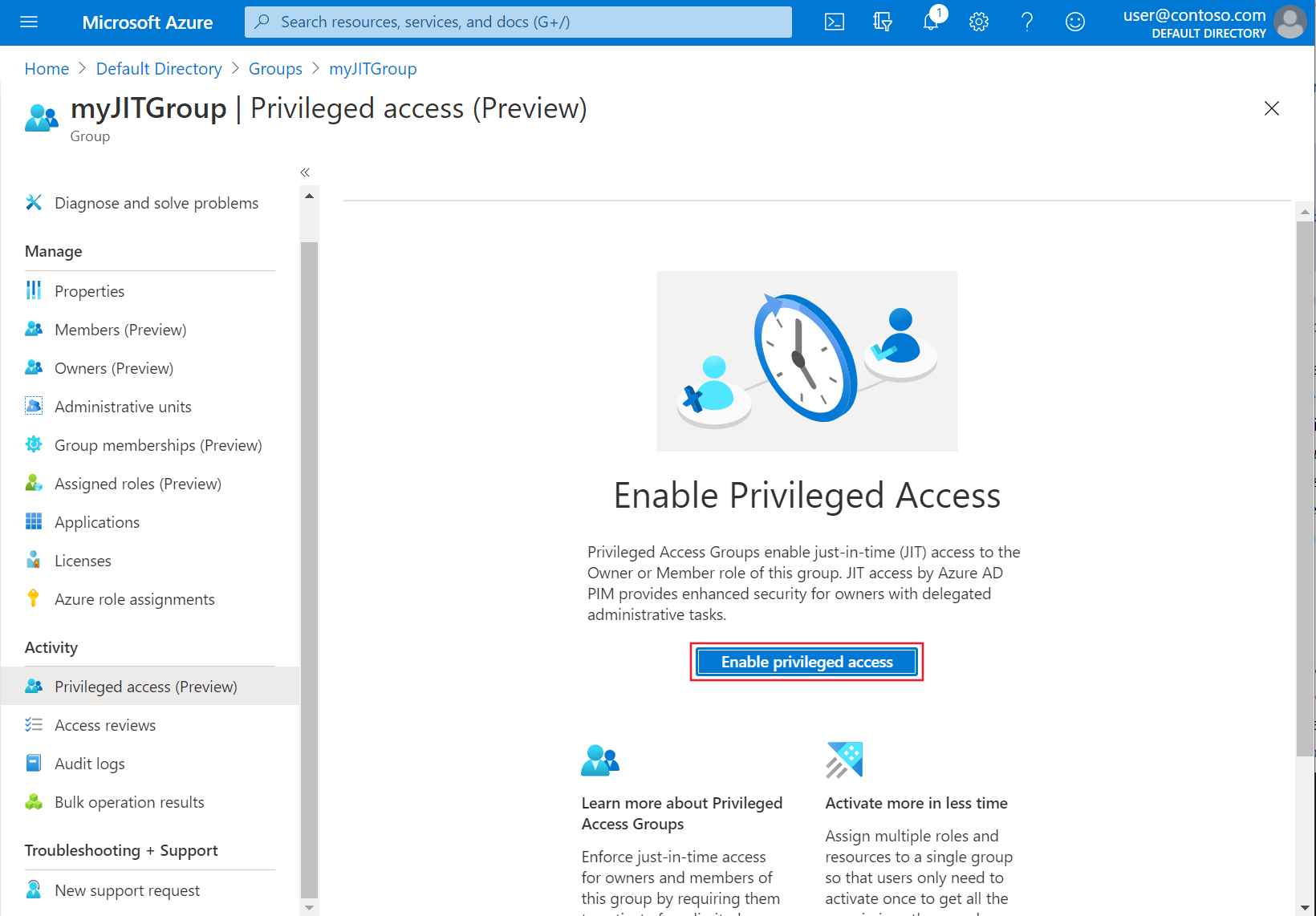

<object-id>fogjuk hivatkozni.Az Azure Portal bal oldali Tevékenység menüjében válassza a Privileged Access (Előzetes verzió) lehetőséget. Ezután válassza a Privileged Access engedélyezése lehetőséget.

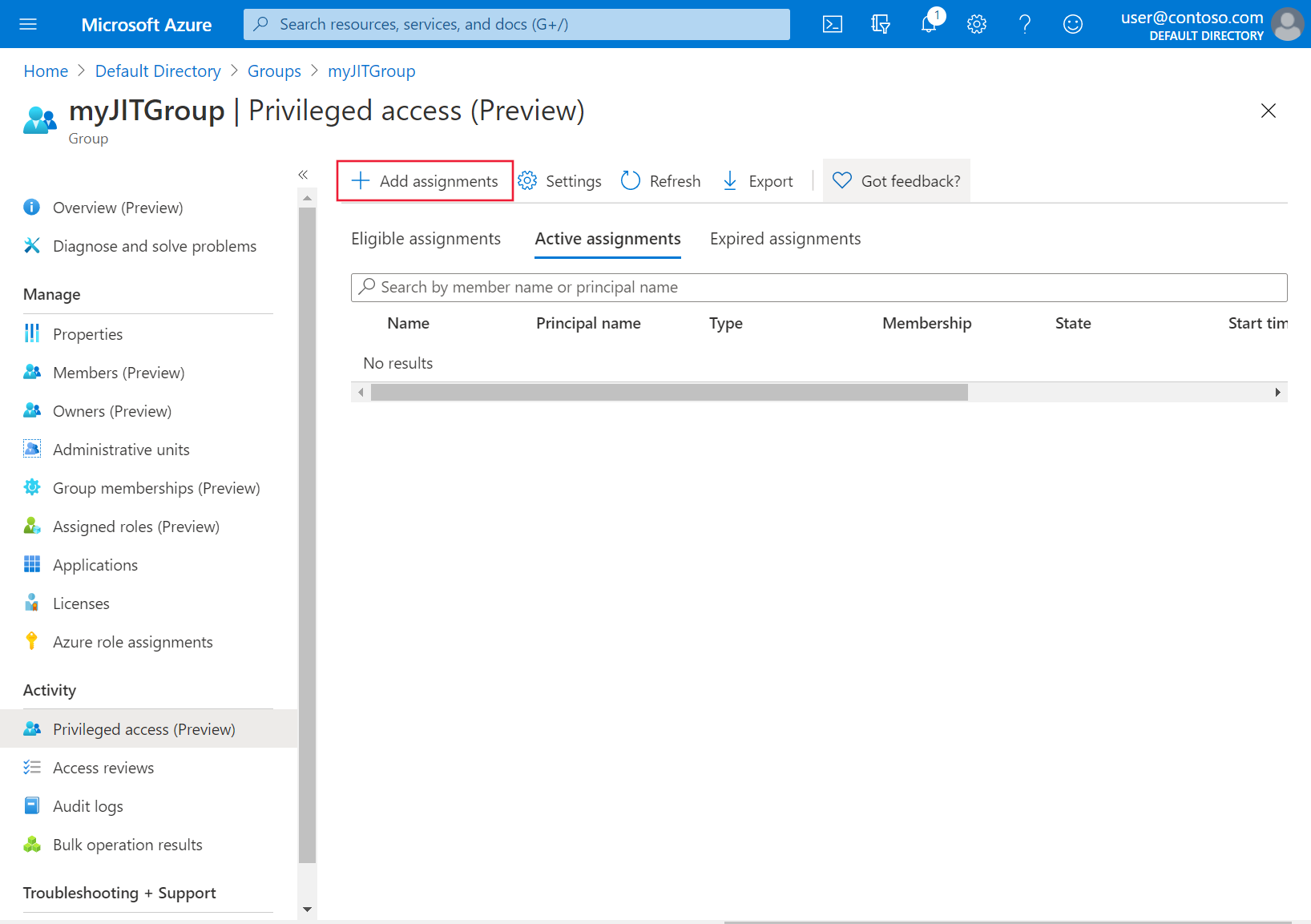

Válassza a Hozzárendelések hozzáadása lehetőséget a hozzáférés megadásának megkezdéséhez.

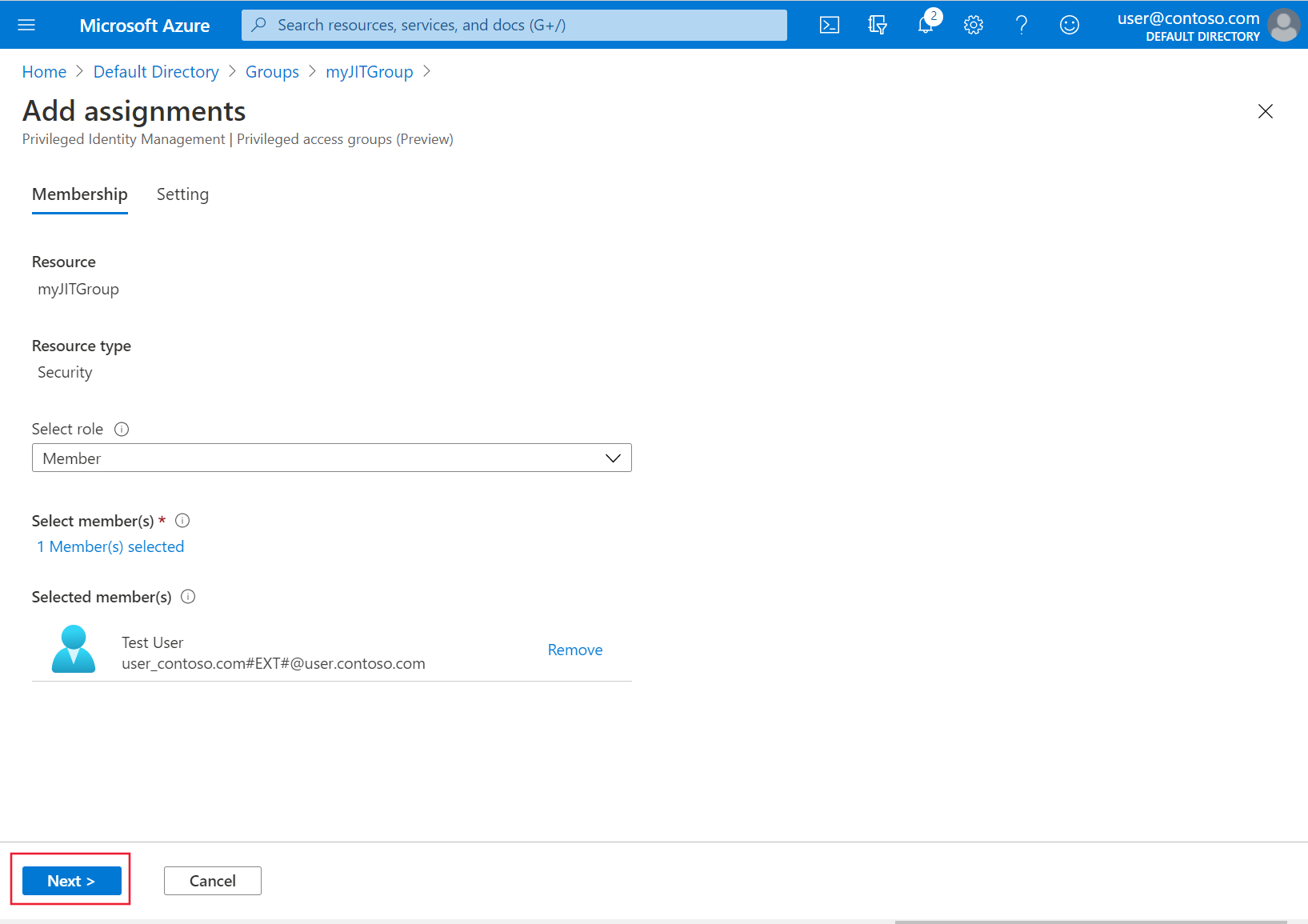

Válassza ki a tag szerepkörét, és jelölje ki azokat a felhasználókat és csoportokat, akiknek fürthozzáférést szeretne biztosítani. A csoport rendszergazdája bármikor módosíthatja ezeket a hozzárendeléseket. Ha készen áll a továbblépésre, válassza a Tovább gombot.

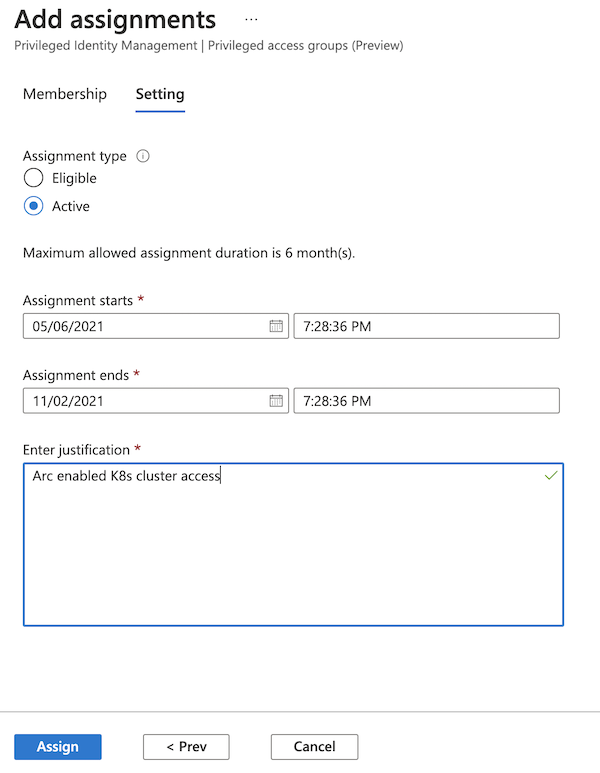

Válassza ki az Aktív hozzárendelés típusát, válassza ki a kívánt időtartamot, és adjon meg egy indoklást. Ha készen áll a folytatásra, válassza a Hozzárendelés lehetőséget. A hozzárendeléstípusokról további információt a Privileged Identity Management jogosultságának hozzárendelése (előzetes verzió) című témakörben talál.

A hozzárendelések elvégzése után ellenőrizze, hogy az igény szerinti hozzáférés működik-e a fürt elérésével. A parancs használatával például megtekintheti a kubectl get nodes fürt csomópontjait:

kubectl get nodes

Jegyezze fel a hitelesítési követelményt, és kövesse a hitelesítés lépéseit. Ha a hitelesítés sikeres, az alábbihoz hasonló kimenetnek kell megjelennie:

To sign in, use a web browser to open the page https://microsoft.com/devicelogin and enter the code AAAAAAAAA to authenticate.

NAME STATUS ROLES AGE VERSION

node-1 Ready agent 6m36s v1.18.14

node-2 Ready agent 6m42s v1.18.14

node-3 Ready agent 6m33s v1.18.14

Következő lépések

- Biztonságos csatlakozás a fürthöz a Fürt Csatlakozás használatával.

- Ismerje meg az Azure RBAC architektúráját az Arc-kompatibilis Kubernetesben.

Visszajelzés

Hamarosan elérhető: 2024-ben fokozatosan kivezetjük a GitHub-problémákat a tartalom visszajelzési mechanizmusaként, és lecseréljük egy új visszajelzési rendszerre. További információ: https://aka.ms/ContentUserFeedback.

Visszajelzés küldése és megtekintése a következőhöz: