Megjegyzés

Az oldalhoz való hozzáféréshez engedély szükséges. Megpróbálhat bejelentkezni vagy módosítani a címtárat.

Az oldalhoz való hozzáféréshez engedély szükséges. Megpróbálhatja módosítani a címtárat.

Fontos

Az Azure Cache for Redis bejelentette az összes termékváltozat kivonási ütemtervét. Javasoljuk, hogy a meglévő Azure Cache for Redis-példányokat mihamarabb áthelyezhesse az Azure Managed Redisbe .

További részletek a nyugdíjba vonulásról:

Az Azure Redis Cache-példányhoz való hozzáférés kezelése kritikus fontosságú annak biztosításához, hogy a megfelelő felhasználók hozzáférjenek a megfelelő adatkészlethez és parancsokhoz. A Redis 6-os verziója bevezette a hozzáférés-vezérlési listát (ACL), amely felsorolja azokat a kulcsokat, amelyekhez az adott felhasználók hozzáférhetnek, valamint a parancsokat, amelyeket végrehajthatnak. Tilthatja például, hogy bizonyos felhasználók a DEL-paranccsal törölhessenek kulcsokat a gyorsítótárban.

Az Azure Cache for Redis integrálja ezt az ACL-funkciót a Microsoft Entra szolgáltatással, hogy adathozzáférési szabályzatokat konfigurálhasson és rendelhessen hozzá az alkalmazás felhasználóihoz, szolgáltatásnevéhez és felügyelt identitásához. Az Azure Cache for Redis három beépített hozzáférési szabályzatot kínál, amelyeket szerepköralapú hozzáférés-vezérléssel (RBAC) rendelhet hozzá: adattulajdonos, adatszolgáltató és adatolvasó.

Ha a beépített hozzáférési szabályzatok nem felelnek meg az adatvédelmi és elkülönítési követelményeknek, létrehozhat és használhat saját egyéni adathozzáférési szabályzatokat. Ez a cikk az Azure Cache for Redis egyéni adathozzáférési szabályzatának konfigurálását és az RBAC Microsoft Entra-hitelesítésen keresztüli engedélyezését ismerteti.

A rendelkezésre állás hatóköre

| Kötő | Alap, Normál, Prémium | Enterprise, Enterprise Flash |

|---|---|---|

| Elérhetőség | Igen | Nem |

Korlátozások

- Az adatelérési szabályzatok konfigurálása nem támogatott a Nagyvállalati és a Nagyvállalati Flash-szinteken.

- A Redis ACL és az adathozzáférési szabályzatok nem támogatottak a Redis 4-es verzióját futtató Azure Redis-példányokon.

- A Microsoft Entra-hitelesítés és -engedélyezés csak a Secure Socket Layer (SSL) kapcsolatok esetében támogatott.

- Néhány Redis-parancs le van tiltva az Azure Cache for Redisben. További információ: Az Azure Cache for Redisben nem támogatott Redis-parancsok.

Redis ACL-jogosultságok

A Redis ACL a Redis 6.0-s verziójában három terület hozzáférési engedélyeinek konfigurálását teszi lehetővé: parancskategóriák, parancsok és kulcsok.

Parancskategóriák

A Redis olyan parancskategóriákat hozott létre, mint a felügyeleti parancsok és a veszélyes parancsok, hogy megkönnyítse a parancscsoportok engedélyeinek beállítását. Engedélysztringben a +@<category> használható parancskategória engedélyezésére, vagy a -@<category> parancskategória letiltására.

A Redis a következő hasznos parancskategóriákat támogatja. További információkért és a teljes listaért tekintse meg a Parancskategóriák fejlécet a Redis ACL dokumentációjában.

| Kategória | Leírás |

|---|---|

admin |

Rendszergazdai parancsok, például MONITOR és SHUTDOWN. A normál alkalmazásoknak soha nem kell használniuk ezeket a parancsokat. |

dangerous |

Potenciálisan veszélyes parancsok, beleértve a FLUSHALL, RESTORE, SORT, KEYS, CLIENT, DEBUG, INFOés CONFIG. Fontolja meg mindegyiket óvatosan, különböző okokból. |

keyspace |

Tartalmazza DEL, RESTORE, DUMP, RENAME, EXISTS, DBSIZE, KEYS, EXPIRE, TTL, és FLUSHALL. Kulcsok, adatbázisok vagy metaadataik írása vagy olvasása típusfüggetlen módon. Azok a parancsok, amelyek csak a kulcsteret, a kulcsot vagy a metaadatokat olvassák, rendelkeznek a read kategóriával. A kulcstér, kulcs vagy metaadatok módosítására képes parancsok is rendelkeznek a write kategóriával. |

pubsub |

PubSub-hez kapcsolódó parancsok. |

read |

Olvasás kulcsokból, értékekből vagy metaadatokból. Azok a parancsok, amelyek nem működnek együtt a kulcsokkal, nem rendelkeznek sem read, sem write. |

set |

Adattípus: kapcsolódó készletek. |

sortedset |

Adattípus: kapcsolódó rendezett készletek. |

stream |

Adattípus: streamekhez kapcsolódó. |

string |

Adattípus: kapcsolódó sztringek. |

write |

Értékek vagy metaadatok írása kulcsok számára. |

Megjegyzés:

Az Azure Redis számára letiltott parancsok továbbra is blokkolva maradnak a kategóriákon belül.

Parancsok

A parancsokkal szabályozhatja, hogy egy adott Redis-felhasználó mely parancsokat futtathatja. Az engedélysztringben a parancs engedélyezéséhez használja a +<command>-t, a parancs letiltásához pedig a -<command>-t.

Kulcsok

A kulcsok lehetővé teszik a gyorsítótárban tárolt kulcsok vagy kulcscsoportok hozzáférésének szabályozását. Használja a ~<pattern>-t a kulcsok mintájának megadására egy engedélysztringben. Használja vagy a ~*, vagy a allkeys jelölést, hogy az engedélyek a gyorsítótárban lévő összes kulcsra vonatkozzanak.

Egyéni adathozzáférési szabályzat konfigurálása az alkalmazáshoz

Egyéni adathozzáférési szabályzat konfigurálásához hozzon létre egy engedélyezési sztringet, amelyet egyéni hozzáférési szabályzatként használ, és engedélyezze a Microsoft Entra-hitelesítést a gyorsítótárhoz.

Engedélyek megadása

Állítsa be az engedélysztringeket a követelményeknek megfelelően. Az alábbi példák az engedélyláncokat mutatják be különböző esetekhez.

| Engedélyek karakterlánca | Leírás |

|---|---|

+@all allkeys |

Az alkalmazás minden kulcson végrehajthatja az összes parancsot. |

+@read ~* |

Csak az read parancskategória végrehajtását engedélyezze az alkalmazás. |

+@read +set ~Az* |

Az alkalmazás számára engedélyezze a paranscategória read végrehajtását, és állítsa be a Az előtaggal rendelkező kulcsokon lévő parancsokat. |

Az egyéni adathozzáférési szabályzat létrehozása

Az Azure Portalon válassza ki azt az Azure Redis Cache-gyorsítótárat, ahol létre szeretné hozni az adathozzáférési szabályzatot.

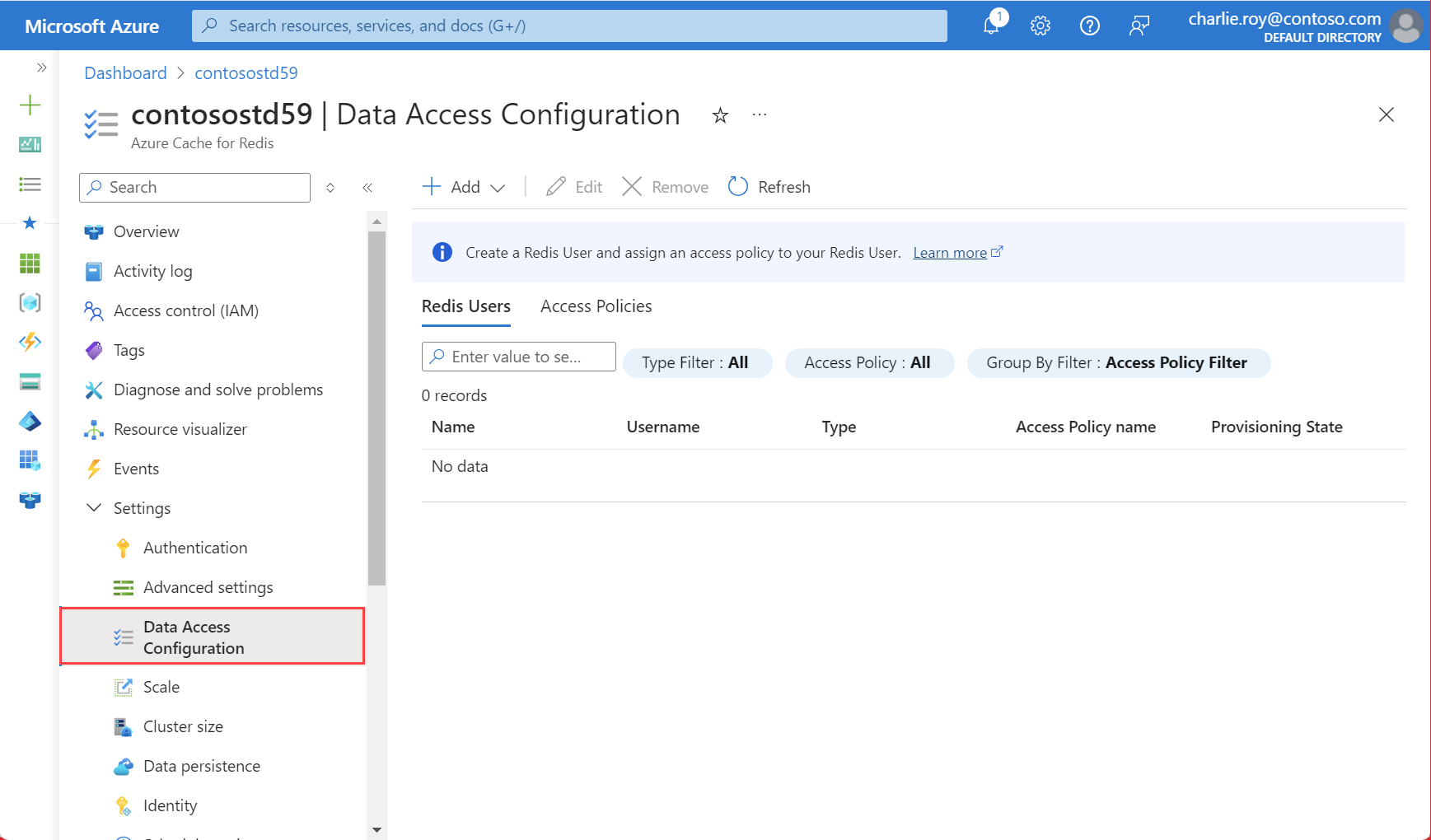

A bal oldali navigációs menü Beállítások területén válassza az Adatelérési konfiguráció lehetőséget.

Az Adatelérési konfiguráció lapon válassza azÚj hozzáférési szabályzat> lehetőséget.

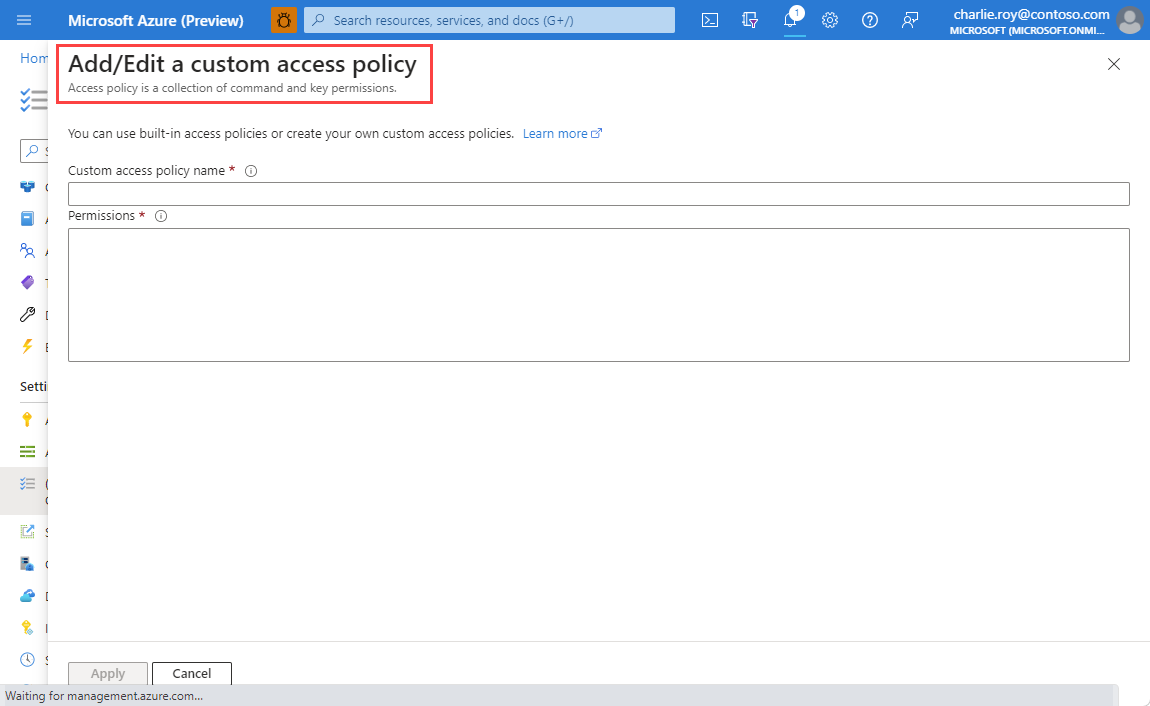

Az egyéni hozzáférési szabályzat hozzáadása/szerkesztése képernyőn adja meg a hozzáférési szabályzat nevét.

Az Engedélyek csoportban adja hozzá az egyéni engedélysztringet, majd válassza az Alkalmaz lehetőséget.

Az egyéni szabályzat most megjelenik az Adatelérési konfiguráció lap Hozzáférési szabályzatok lapján, valamint a három beépített Azure Redis-szabályzattal együtt.

A Microsoft Entra-hitelesítés engedélyezése

Ha egy felhasználót egy hozzáférési szabályzathoz szeretne hozzárendelni a Microsoft Entra használatával, a gyorsítótárban engedélyezve kell lennie a Hozzáférési kulcsok hitelesítése helyett a Microsoft Entra-nak. A hitelesítési módszer ellenőrzéséhez válassza a Gyorsítótár bal oldali navigációs menüjének Beállítások területén a Hitelesítés lehetőséget.

A hitelesítési képernyőn, ha a Hozzáférési kulcsok letiltása hitelesítés ki van választva, és nem jelennek meg hozzáférési kulcsok a képernyőn, a gyorsítótár már Microsoft Entra-hitelesítést használ. Ellenkező esetben jelölje be a hozzáférési kulcsok hitelesítésének letiltása melletti jelölőnégyzetet, majd válassza a Mentés lehetőséget.

Válaszoljon igennel az előugró párbeszédpanelre, és kérdezze meg, hogy le szeretné-e tiltani a hozzáférési kulcsok hitelesítését.

Fontos

A Microsoft Entra engedélyezési művelet befejezése után a gyorsítótárpéldány csomópontjai újraindulnak az új konfiguráció betöltéséhez. A művelet akár 30 percet is igénybe vehet. A legjobb, ha ezt a műveletet a karbantartási időszak alatt vagy a csúcsidőszakon kívül hajtja végre.

A Redis-ügyfél konfigurálása a Microsoft Entra-azonosító használatára

A Legtöbb Azure Cache for Redis-ügyfél feltételezi, hogy a hitelesítéshez jelszó és hozzáférési kulcs van használatban. Előfordulhat, hogy frissítenie kell az ügyfél-munkafolyamatot, hogy támogassa a hitelesítést és az engedélyezést egy adott Microsoft Entra-felhasználónévvel és jelszóval. Ha tudni szeretné, hogyan konfigurálhatja az ügyfélalkalmazást úgy, hogy adott Redis-felhasználóként csatlakozzon a gyorsítótárpéldányhoz, olvassa el a Redis-ügyfél Konfigurálása a Microsoft Entra-azonosító használatára című témakört.