Az Azure Managed Lustre fájlrendszer előfeltételei

Ez a cikk azOkat az előfeltételeket ismerteti, amelyeket konfigurálnia kell egy Azure Managed Lustre fájlrendszer létrehozása előtt.

- Hálózati előfeltételek

- Blobintegrációs előfeltételek (nem kötelező)

Hálózati előfeltételek

Az Azure Managed Lustre fájlrendszerek virtuális hálózati alhálózatban léteznek. Az alhálózat tartalmazza a Lustre Management Service (MGS) szolgáltatást, és kezeli a virtuális Lustre-fürttel folytatott összes ügyfél-interakciót.

A fájlrendszer létrehozása után nem helyezhet át fájlrendszert egyik hálózatról vagy alhálózatról a másikra.

Az Azure Managed Lustre csak IPv4-címeket fogad el. Az IPv6 nem támogatott.

Hálózatméretre vonatkozó követelmények

A szükséges alhálózat mérete a létrehozott fájlrendszer méretétől függ. Az alábbi táblázat hozzávetőleges becslést ad a különböző méretű Azure Managed Lustre fájlrendszerek minimális alhálózati méretéről.

| Tárkapacitás | Ajánlott CIDR-előtagérték |

|---|---|

| 4 TiB–16 TiB | /27 vagy nagyobb |

| 20 TiB–40 TiB | /26 vagy nagyobb |

| 44 TiB–92 TiB | /25 vagy nagyobb |

| 96 TiB–196 TiB | /24 vagy nagyobb |

| 200 TiB–400 TiB | /23 vagy nagyobb |

Egyéb hálózatméret-szempontok

A virtuális hálózat és az alhálózat tervezésekor vegye figyelembe az Azure Managed Lustre alhálózaton vagy virtuális hálózaton belül megkeresni kívánt egyéb szolgáltatásokra vonatkozó követelményeket.

Ha Azure Kubernetes Service-fürtöt (AKS) használ az Azure Managed Lustre fájlrendszerrel, az AKS-fürt ugyanabban az alhálózatban található, mint a fájlrendszer. Ebben az esetben elegendő IP-címet kell megadnia az AKS-csomópontokhoz és podokhoz a Lustre fájlrendszer címterének mellett. Ha több AKS-fürtöt használ a virtuális hálózaton belül, győződjön meg arról, hogy a virtuális hálózat elegendő kapacitással rendelkezik az összes fürt összes erőforrásához. Az Azure Managed Lustre és az AKS hálózati stratégiáiról további információt az AKS-alhálózati hozzáféréssel kapcsolatban talál.

Ha egy másik erőforrást szeretne használni a számítási virtuális gépek ugyanazon a virtuális hálózaton való üzemeltetésére, ellenőrizze a folyamat követelményeit, mielőtt létrehozza a virtuális hálózatot és az alhálózatot az Azure Managed Lustre-rendszerhez. Ha több fürtöt tervez egy alhálózaton belül, egy olyan címteret kell használnia, amely elég nagy ahhoz, hogy megfeleljen az összes fürt teljes követelményeinek.

Alhálózati hozzáférés és engedélyek

Alapértelmezés szerint nem szükséges konkrét módosításokat végrehajtani az Azure Managed Lustre engedélyezéséhez. Ha a környezet korlátozott hálózati vagy biztonsági szabályzatokat tartalmaz, az alábbi útmutatást kell figyelembe venni:

| Hozzáférési típus | Szükséges hálózati beállítások |

|---|---|

| DNS-hozzáférés | Használja az alapértelmezett Azure-alapú DNS-kiszolgálót. |

| Hozzáférés gazdagépek között | Engedélyezze a bejövő és kimenő hozzáférést a gazdagépek között az Azure Managed Lustre alhálózaton belül. A fürt üzembe helyezéséhez például a 22-as TCP-porthoz (SSH) való hozzáférés szükséges. |

| Azure cloud service-hozzáférés | Konfigurálja a hálózati biztonsági csoportot úgy, hogy az Azure Managed Lustre fájlrendszere hozzáférhessen az Azure-felhőszolgáltatásokhoz a fájlrendszer alhálózatán belülről. Adjon hozzá egy kimenő biztonsági szabályt a következő tulajdonságokkal: - Port: Bármely - Protokoll: Bármely - Forrás: Virtuális hálózat - Cél: "AzureCloud" szolgáltatáscímke - Művelet: Engedélyezés Megjegyzés: Az Azure-felhőszolgáltatás konfigurálása lehetővé teszi az Azure Queue szolgáltatás szükséges konfigurációját is. További információ: Virtuális hálózati szolgáltatáscímkék. |

| Lustre hálózati porthozzáférés | A hálózati biztonsági csoportnak engedélyeznie kell a bejövő és kimenő hozzáférést a 988-at és az 1019-1023-at. Más szolgáltatások nem foglalhatják le vagy használhatják ezeket a portokat a Lustre-ügyfeleken. Az alapértelmezett szabályok 65000 AllowVnetInBound , és 65000 AllowVnetOutBound megfelelnek ennek a követelménynek. |

A hálózati biztonsági csoport Azure Managed Lustre fájlrendszerekhez való konfigurálásával kapcsolatos részletes útmutatásért tekintse meg a hálózati biztonsági csoport létrehozását és konfigurálását ismertető témakört.

Ismert korlátozások

Az Azure Managed Lustre fájlrendszerek virtuális hálózati beállításaira az alábbi ismert korlátozások vonatkoznak:

- Az Azure Managed Lustre és az Azure NetApp Files-erőforrások nem oszthatnak meg alhálózatot. Ha az Azure NetApp Files szolgáltatást használja, egy külön alhálózaton kell létrehoznia az Azure Managed Lustre fájlrendszert. Az üzembe helyezés meghiúsul, ha egy Azure Managed Lustre fájlrendszert próbál létrehozni egy olyan alhálózatban, amely jelenleg azure NetApp Files-erőforrásokat tartalmaz vagy korábban tartalmaz.

- Ha a démont az

ypbindügyfeleken a Network Information Services (NIS) kötési információinak karbantartására használja, győződjön meg arról, hogyypbindnem foglalja le a 988-at. Manuálisan módosíthatja a tartalék portokatypbind, vagy meggyőződhet arról, hogy a rendszerindítási infrastruktúra indítás előttypbindelindítja a Lustre-ügyfél csatlakoztatását.

Feljegyzés

Az Azure Managed Lustre fájlrendszer létrehozása után számos új hálózati adapter jelenik meg a fájlrendszer erőforráscsoportjában. A nevük amlfs-sel kezdődik, és -snic-sel végződik. Ezeken a felületeken ne módosítsa a beállításokat. A gyorsított hálózatkezelés beállításnál hagyja meg az alapértelmezett értéket engedélyezve. A gyorsított hálózatkezelés letiltása ezeken a hálózati adaptereken rontja a fájlrendszer teljesítményét.

Blobintegrációs előfeltételek (nem kötelező)

Ha az Azure Managed Lustre fájlrendszert az Azure Blob Storage-nal szeretné integrálni, a fájlrendszer létrehozása előtt végezze el az alábbi előfeltételeket.

A blobintegrációval kapcsolatos további információkért lásd: Azure Blob Storage használata Azure Managed Lustre fájlrendszerrel.

Az Azure Managed Lustre olyan tárfiókokkal működik, amelyek hierarchikus névtérrel rendelkeznek, és a tárfiókok nem hierarchikus vagy lapos névtérrel rendelkeznek. A következő kisebb különbségek érvényesek:

- A hierarchikus névtérrel rendelkező tárfiókok esetében az Azure Managed Lustre beolvassa a POSIX-attribútumokat a blobfejlécből.

- A hierarchikus névtérrel nem rendelkező tárfiókok esetében az Azure Managed Lustre beolvassa a POSIX-attribútumokat a blob metaadataiból. A blobtároló tartalmának nevével megegyező nevű különálló, üres fájl jön létre a metaadatok tárolásához. Ez a fájl az Azure Managed Lustre fájlrendszer tényleges adatkönyvtárának testvére.

Az Azure Blob Storage és az Azure Managed Lustre fájlrendszer integrálásához a fájlrendszer létrehozása előtt létre kell hoznia vagy konfigurálnia kell a következő erőforrásokat:

Tárfiók

Létre kell hoznia egy tárfiókot, vagy egy meglévőt kell használnia. A tárfióknak a következő beállításokkal kell rendelkeznie:

- Fiók típusa – Kompatibilis tárfióktípus. További információ: Támogatott tárfióktípusok.

- Hozzáférési szerepkörök – Olyan szerepkör-hozzárendelések, amelyek lehetővé teszik az Azure Managed Lustre rendszer számára az adatok módosítását. További információ: Kötelező hozzáférési szerepkörök.

- Hozzáférési kulcsok – A tárfiókhoz engedélyezve kell lennie a tárfiók kulcshozzáférés-beállításának.

Támogatott tárfióktípusok

A következő tárfióktípusok használhatók az Azure Managed Lustre fájlrendszerekkel:

| Tárfiók típusa | Redundancia |

|---|---|

| Standard | Helyileg redundáns tárolás (LRS), georedundáns tárolás (GRS) Zónaredundáns tárolás (ZRS), írásvédett georedundáns tárolás (RAGRS), geo-zónaredundáns tárolás (GZRS), read-access-geo-zone-redundáns tárolás (RA-GZRS) |

| Prémium – Blokkblobok | LRS, ZRS |

A tárfiókok típusairól további információt a tárfiókok típusai című témakörben talál.

Hozzáférési szerepkörök a blobintegrációhoz

Az Azure Managed Lustre-nek engedélyre van szüksége a tárfiók eléréséhez. Az Azure szerepköralapú hozzáférés-vezérlésével (Azure RBAC) hozzáférést biztosíthat a fájlrendszernek a blobtárolóhoz.

A tárfiók tulajdonosának hozzá kell adnia ezeket a szerepköröket a fájlrendszer létrehozása előtt:

Fontos

Az Azure Managed Lustre fájlrendszer létrehozása előtt fel kell vennie ezeket a szerepköröket. Ha a fájlrendszer nem fér hozzá a blobtárolóhoz, a fájlrendszer létrehozása meghiúsul. A fájlrendszer létrehozása előtt végrehajtott ellenőrzés nem képes észlelni a tárolóhozzáférési jogosultsággal kapcsolatos problémákat. Akár öt percig is eltarthat, amíg a szerepkör-beállítások propagálása az Azure-környezetben történik.

A szolgáltatásnév hpc-gyorsítótár-erőforrás-szolgáltatójának szerepköreinek hozzáadásához kövesse az alábbi lépéseket:

- Navigáljon a tárfiókban, és válassza a Hozzáférés-vezérlés (IAM) lehetőséget a bal oldali navigációs panelen.

- Válassza a Szerepkör-hozzárendelés hozzáadása>lehetőséget a Szerepkör-hozzárendelés hozzáadása lap megnyitásához.

- Rendelje hozzá a szerepkört.

- Adja hozzá a HPC Cache erőforrás-szolgáltatót ehhez a szerepkörhöz.

Tipp.

Ha nem találja a HPC Cache-erőforrás-szolgáltatót, keressen inkább a storagecache-ra. A storagecache erőforrás-szolgáltató a szolgáltatásnév neve volt a termék általános elérhetősége előtt.

- Ismételje meg a 3. és a 4. lépést az egyes szerepkörök hozzáadásához.

A részletes lépésekért tekintse meg az Azure-szerepköröknek az Azure Portalon történő hozzárendelését ismertető cikket.

Blobtárolók

Két különálló blobtárolóval kell rendelkeznie ugyanabban a tárfiókban, amelyeket a következő célokra használnak:

- Adattároló: Egy blobtároló a tárfiókban, amely az Azure Managed Lustre fájlrendszerben használni kívánt fájlokat tartalmazza.

- Naplózási tároló: A tárfiókban lévő importálási/exportálási naplók második tárolója. A naplókat az adattárolótól eltérő tárolóban kell tárolnia.

Feljegyzés

Az ügyfelektől később fájlokat adhat hozzá a fájlrendszerhez. A fájlrendszer létrehozása után az eredeti blobtárolóhoz hozzáadott fájlok azonban csak akkor lesznek importálva az Azure Managed Lustre fájlrendszerbe, ha nem hoz létre importálási feladatot.

Privát végpontok (nem kötelező)

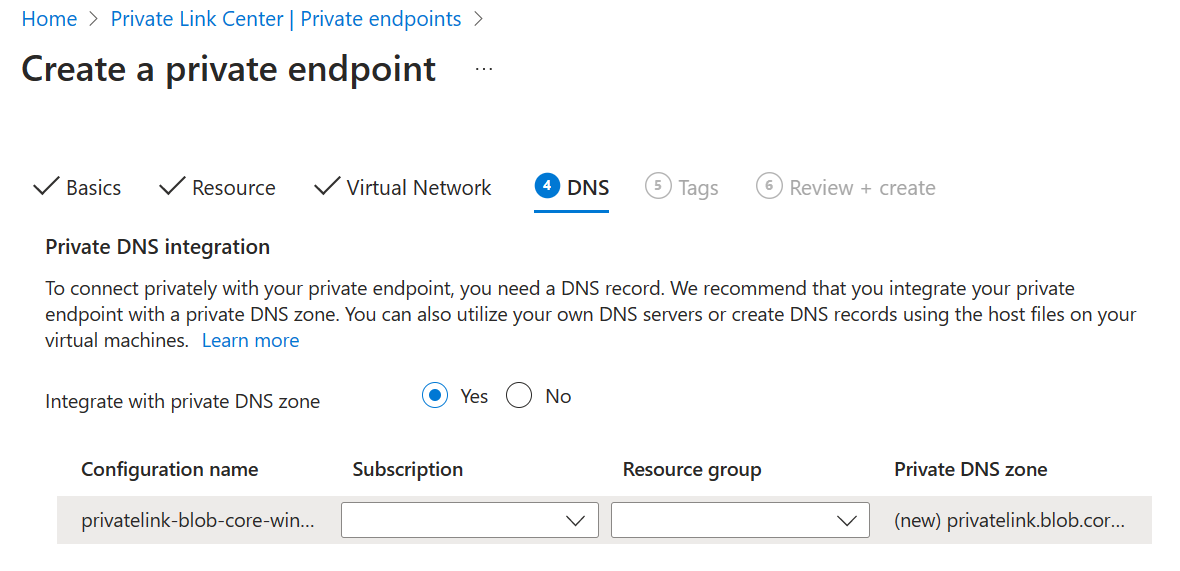

Ha privát végpontot használ a blobbeállítással, annak érdekében, hogy az Azure Managed Lustre feloldhassa az SA nevét, engedélyeznie kell a privát végpont beállítását , amely integrálva van a privát DNS-zónával egy új végpont létrehozása során.

- Integrálás saját DNS zónával: Igen értékre kell állítani.