Az Azure Monitor Agent telepítése Windows-ügyféleszközökre az ügyféltelepítő használatával

Az ügyféltelepítő használatával telepítse az Azure Monitor-ügynököt Windows-ügyféleszközökre, és küldjön monitorozási adatokat a Log Analytics-munkaterületre.

Az Azure Monitor Agent bővítmény és a telepítő ugyanazt az alapul szolgáló ügynököt telepíti, és adatgyűjtési szabályokat (DCRs) használ az adatgyűjtés konfigurálásához.

Ez a cikk bemutatja, hogyan telepítheti az Azure Monitor-ügynököt Windows-ügyféleszközökre az ügyféltelepítő használatával, és hogyan társíthat DCR-eket a Windows-ügyféleszközökhöz.

Feljegyzés

Ez a cikk konkrét útmutatást nyújt az Azure Monitor-ügynök windowsos ügyféleszközökre való telepítéséhez, korlátozásokkal. Az ügynök szabványos telepítési és felügyeleti útmutatóját az ügynökbővítmények felügyeleti útmutatója ismerteti.

Összehasonlítás a virtuálisgép-bővítménysel

Íme egy összehasonlítás az ügyféltelepítő és az Azure Monitor-ügynök virtuálisgép-bővítményének használata között:

| Funkcionális összetevő | Virtuális gépek vagy kiszolgálók metódusa a bővítményen keresztül | Módszer az ügyfelek számára a telepítőn keresztül |

|---|---|---|

| Ügynök telepítési módszere | Virtuálisgép-bővítmény | Ügyféltelepítő |

| Ügynök telepítve | Azure Monitor-ügynök | Azure Monitor-ügynök |

| Hitelesítés | Felügyelt identitás | Microsoft Entra eszközjogkivonat |

| Központi konfiguráció | DCR-ek | DCR-ek |

| Konfigurációs szabályok társítása ügynökökhöz | A DCR-ek közvetlenül társítják az egyes virtuálisgép-erőforrásokat | A DCRs egy figyelt objektumhoz van társítva, amely leképezi a Microsoft Entra-bérlő összes eszközét |

| Adatfeltöltés a Log Analyticsbe | Log Analytics-végpontok | Log Analytics-végpontok |

| Szolgáltatások támogatása | Minden dokumentált funkció | Az Azure Monitor Agent bővítménytől függő funkciók, amelyekhez nincs szükség további bővítményekre (beleértve a Microsoft Sentinel Windows-eseményszűrés támogatását is) |

| Hálózati beállítások | Proxytámogatás, privát kapcsolat támogatása | Csak proxytámogatás |

Támogatott eszköztípusok

| Eszköz típusa | Támogatott? | Telepítési módszer | További információk |

|---|---|---|---|

| Windows 11, 10 asztali gép, munkaállomás | Igen | Ügyféltelepítő | Telepíti az ügynököt egy Windows MSI-telepítővel. |

| Windows 11, 10 laptop | Igen | Ügyféltelepítő | Telepíti az ügynököt egy Windows MSI-telepítővel (a telepítés laptopokon működik, de az ügynök még nincs akkumulátorra vagy hálózathasználatra optimalizálva ). |

| Virtuális gépek, méretezési csoportok | Nem | Virtuálisgép-bővítmény | Telepíti az ügynököt az Azure-bővítmény-keretrendszer használatával. |

| Helyszíni kiszolgálók | Nem | Virtuálisgép-bővítmény (Azure Arc-ügynökkel) | Telepíti az ügynököt az Azure-bővítmény keretrendszerével, amely a helyszínen elérhető az Azure Arc-ügynök telepítésével. |

Előfeltételek

A gépnek windowsos ügyfél operációs rendszer 10 RS4-es vagy újabb verzióját kell futtatnia.

A telepítő letöltéséhez a gépen telepítve kell lennie a C++ terjeszthető 2015-ös vagy újabb verziójának.

A gépnek tartományhoz kell csatlakoznia egy Microsoft Entra-bérlőhöz (csatlakoztatott vagy hibrid csatlakoztatott gépekhez). Ha a gép tartományhoz csatlakozik, az ügynök lekérheti a Microsoft Entra eszközjogkivonatait a dcR-ek hitelesítéséhez és lekéréséhez az Azure-ból.

Ellenőrizze, hogy szüksége van-e bérlői rendszergazdai engedélyekre a Microsoft Entra-bérlőn.

Az eszköznek hozzáféréssel kell rendelkeznie a következő HTTPS-végpontokhoz:

global.handler.control.monitor.azure.com<virtual-machine-region-name>.handler.control.monitor.azure.com(Példa:

westus.handler.control.azure.com)<log-analytics-workspace-id>.ods.opinsights.azure.com(Példa:

12345a01-b1cd-1234-e1f2-1234567g8h99.ods.opinsights.azure.com)Ha privát hivatkozásokat használ az ügynökön, hozzá kell adnia az adatgyűjtési végpontokat is.

Az eszközökhöz társítani kívánt DCR. Ha még nem létezik, hozzon létre egy adatgyűjtési szabályt. A szabályt még ne társítsa erőforrásokhoz.

Mielőtt bármilyen PowerShell-parancsmagot használ, győződjön meg arról, hogy a parancsmaghoz kapcsolódó PowerShell-modul telepítve és importálva van.

Korlátozások

- A Windows-ügyfélgépekhez létrehozott adatgyűjtési szabályok csak a Microsoft Entra teljes bérlői hatókörét célozhatják meg. Vagyis egy figyelt objektumhoz társított adatgyűjtési szabály minden olyan Windows-ügyfélgépre vonatkozik, amelyre az Azure Monitor Agentet a bérlőn belül ezzel az ügyféltelepítővel telepíti. Az adatgyűjtési szabályok részletes célzása windowsos ügyféleszközök esetén még nem támogatott.

- Az Azure Monitor Agent nem támogatja az Azure-beli privát kapcsolatokon keresztül csatlakoztatott Windows-gépek monitorozását.

- A Windows-ügyféltelepítővel telepített ügynök elsősorban a mindig csatlakoztatott Windows-asztalokhoz vagy munkaállomásokhoz készült. Bár a telepítővel telepítheti az Azure Monitor Agentet laptopokra, az ügynök nincs a laptop akkumulátorhasználatára és hálózati korlátaira optimalizálva.

- Az Azure Monitor-metrikák nem támogatottak a Windows-ügyféleszközök célhelyeként.

Az ügynök telepítése

Töltse le az ügynök Windows MSI telepítőt.

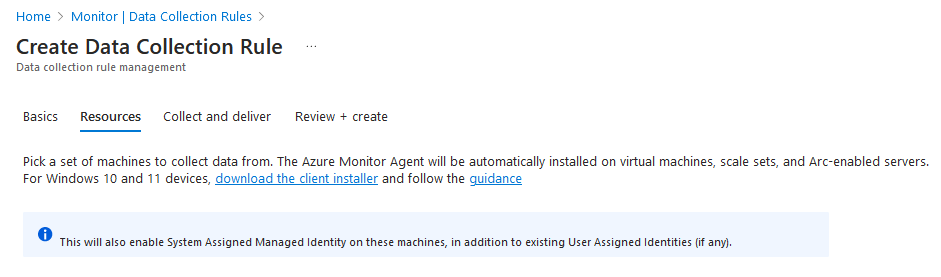

Az Azure Portalon is letöltheti. A portál menüjében válassza az Adatgyűjtési szabályok>létrehozásának figyelése>lehetőséget az alábbi képernyőképen látható módon:

Nyisson meg egy rendszergazdai parancssori ablakot, és módosítsa a könyvtárat arra a helyre, ahová a telepítőt letöltötte.

Az alapértelmezett beállításokkal való telepítéshez futtassa a következő parancsot:

msiexec /i AzureMonitorAgentClientSetup.msi /qnHa egyéni fájlelérési utakkal, hálózati proxybeállításokkal vagy nem nyilvános felhőben szeretne telepíteni, használja az alábbi parancsot. Használja a következő táblázat értékeit.

msiexec /i AzureMonitorAgentClientSetup.msi /qn DATASTOREDIR="C:\example\folder"Paraméter Leírás INSTALLDIRA címtár elérési útja, ahol az ügynök bináris fájljai telepítve vannak. DATASTOREDIRA címtár elérési útja, ahol az ügynök tárolja a működési naplóit és adatait. PROXYUSEProxy használatára kell beállítani true.PROXYADDRESSÁllítsa be a proxycímet. PROXYUSEhelyes alkalmazásratruekell állítani.PROXYUSEAUTHÁllítsa be, ha trueegy proxy hitelesítést igényel.PROXYUSERNAMEÁllítsa be a proxy felhasználónevet. PROXYUSEértékrePROXYUSEAUTHkell állítani.truePROXYPASSWORDÁllítsa be a proxyjelszót. PROXYUSEértékrePROXYUSEAUTHkell állítani.trueCLOUDENVÁllítsa be a felhő nevét: Azure Commercial,Azure China,Azure US Gov,Azure USNatvagyAzure USSec.Ellenőrizze a sikeres telepítést:

- Nyissa meg a Vezérlőpult> Programokat és -funkciókat. Győződjön meg arról, hogy az Azure Monitor Agent megjelenik a programok listájában.

- Nyissa meg a szolgáltatásokat, és ellenőrizze, hogy megjelenik-e az Azure Monitor-ügynök, és fut-e az állapot.

Lépjen a következő szakaszra, és hozzon létre egy monitorozott objektumot, amelyet társítani szeretne a DCR-ekkel az ügynök elindításához.

Feljegyzés

Ha az ügynököt az ügyféltelepítővel telepíti, jelenleg nem frissítheti a helyi ügynök beállításait az ügynök telepítése után. A beállítások frissítéséhez távolítsa el, majd telepítse újra az Azure Monitor-ügynököt.

Figyelt objektum létrehozása és társítása

Ezután hozzon létre egy monitorozott objektumot, amely a Microsoft Entra-bérlőt jelöli az Azure Resource Managerben. A DCR-ek ezután az Azure Resource Manager-entitáshoz lesznek társítva. Az Azure egy monitorozott objektumot társít az összes Windows-ügyfélgéphez ugyanabban a Microsoft Entra-bérlőben.

A társítás hatóköre jelenleg a Microsoft Entra-bérlőre korlátozódik. A Microsoft Entra-bérlőre alkalmazott konfiguráció minden olyan eszközre érvényes, amely a bérlő részét képezi, és az ügyféltelepítőn keresztül telepített ügynököt futtatja. A virtuálisgép-bővítményen keresztül telepített ügynökök nem tartoznak a hatókörbe, és nem érintik azokat.

Az alábbi képen a figyelt objektumtársítás működése látható:

Ezután folytassa a következő szakaszban, hogy REST API-k vagy Azure PowerShell-parancsok használatával hozzon létre és rendeljen hozzá DCRs-eket egy monitorozott objektumhoz.

A szükséges engedélyek

Mivel a figyelt objektumok bérlőszintű erőforrások, az engedélyek hatóköre nagyobb, mint az előfizetéshez szükséges engedélyek hatóköre. Előfordulhat, hogy a lépés végrehajtásához azure-bérlői rendszergazdára van szükség. Végezze el a Microsoft Entra-bérlői rendszergazda Azure-bérlői rendszergazdaként való megemeléséhez szükséges lépéseket. A Microsoft Entra rendszergazdai tulajdonosának a gyökértartományban biztosít engedélyeket. Ez az engedélytartomány az alábbi szakaszban ismertetett összes metódushoz szükséges.

REST API-k használata

A következő szakaszok ismertetik a DCR létrehozásának és egy monitorozott objektumhoz való társításának lépéseit a REST API használatával:

- Rendelje hozzá a Figyelt objektumok közreműködői szerepkört az operátorhoz.

- Monitorozott objektum létrehozása.

- Társítsa a DCR-t a figyelt objektumhoz.

Ezeket a feladatokat a következők is ismertetik:

- Társítások listázása a figyelt objektumhoz.

- A DCR leválasztása a figyelt objektumról.

A Figyelt objektumok közreműködői szerepkör hozzárendelése az operátorhoz

Ez a lépés engedélyeket ad egy figyelt objektum létrehozásához és egy felhasználóhoz vagy csoporthoz való csatolásához.

URI kérése

PUT https://management.azure.com/providers/microsoft.insights/providers/microsoft.authorization/roleassignments/{roleAssignmentGUID}?api-version=2021-04-01-preview

URI-paraméterek

| Név | In | Típus | Leírás |

|---|---|---|---|

roleAssignmentGUID |

ösvény | húr | Adjon meg érvényes globálisan egyedi azonosítót (GUID). GUID-azonosítót GUID-generátor használatával hozhat létre. |

Fejlécek

- Engedélyezés: Azure Resource Manager-tulajdonosi jogkivonat (a Get-AzAccessToken vagy más módszer használata)

- Tartalomtípus: Alkalmazás/json

Kérelem törzse

{

"properties":

{

"roleDefinitionId":"/providers/Microsoft.Authorization/roleDefinitions/56be40e24db14ccf93c37e44c597135b",

"principalId":"aaaaaaaa-aaaa-aaaa-aaaa-aaaaaaaaaaaa"

}

}

Törzsparaméterek

| Név | Leírás |

|---|---|

roleDefinitionId |

Rögzített érték: A figyelt objektumok közreműködői szerepkör szerepkörének szerepkördefiníció-azonosítója: /providers/Microsoft.Authorization/roleDefinitions/56be40e24db14ccf93c37e44c597135b |

principalId |

Adja meg annak a Object Id felhasználónak az identitását, amelyhez a szerepkört hozzá kell rendelni. Lehet, hogy az 1. lépés elején emelt szintű, vagy egy másik felhasználó vagy csoport, aki végrehajtja a későbbi lépéseket. |

A lépés befejezése után újrahitelesítheti a munkamenetet, és újból leküldheti az Azure Resource Manager-tulajdonosi jogkivonatot.

Figyelt objektum létrehozása

Ez a lépés létrehozza a Microsoft Entra-bérlő hatókörének figyelt objektumát. Ez az adott Microsoft Entra-bérlői identitással aláírt ügyféleszközöket jelöli.

Szükséges engedélyek: Bárki végrehajthatja ezt a műveletet, aki megfelelő hatókörben figyelt objektum-közreműködői szerepkörrel rendelkezik, az 1. lépésben hozzárendelt módon.

URI kérése

PUT https://management.azure.com/providers/Microsoft.Insights/monitoredObjects/{AADTenantId}?api-version=2021-09-01-preview

URI-paraméterek

| Név | In | Típus | Leírás |

|---|---|---|---|

AADTenantId |

ösvény | húr | Annak a Microsoft Entra-bérlőnek az azonosítója, amelyhez az eszköz tartozik. A figyelt objektum létrehozása ugyanazzal az azonosítóval történik. |

Fejlécek

- Engedélyezés: Azure Resource Manager-tulajdonosi jogkivonat

- Tartalomtípus: Alkalmazás/json

Kérelem törzse

{

"properties":

{

"location":"eastus"

}

}

Törzsparaméterek

| Név | Leírás |

|---|---|

location |

A figyelt objektumot tároló Azure-régió. Annak a régiónak kell lennie, ahol a DCR-t létrehozta. Ez a régió az ügynökkommunikáció helye. |

A DCR társítása a figyelt objektumhoz

Most az adatgyűjtési szabálytársítások (DCRA-k) létrehozásával társítja a DCR-t a figyelt objektumhoz.

Szükséges engedélyek: Bárki végrehajthatja ezt a műveletet, aki megfelelő hatókörben figyelt objektum-közreműködői szerepkörrel rendelkezik, az 1. lépésben hozzárendelt módon.

URI kérése

PUT https://management.azure.com/{MOResourceId}/providers/microsoft.insights/datacollectionruleassociations/{associationName}?api-version=2021-09-01-preview

Mintakérés URI-ja

PUT https://management.azure.com/providers/Microsoft.Insights/monitoredObjects/{AADTenantId}/providers/microsoft.insights/datacollectionruleassociations/{associationName}?api-version=2021-09-01-preview

URI-paraméterek

| Név | In | Típus | Leírás |

|---|---|---|---|

MOResourceId |

ösvény | húr | A 2. lépésben létrehozott figyelt objektum teljes erőforrás-azonosítója. Példa: providers/Microsoft.Insights/monitoredObjects/{AADTenantId} |

Fejlécek

- Engedélyezés: Azure Resource Manager-tulajdonosi jogkivonat

- Tartalomtípus: Alkalmazás/json

Kérelem törzse

{

"properties":

{

"dataCollectionRuleId": "/subscriptions/{subscriptionId}/resourceGroups/{resourceGroupName}/providers/Microsoft.Insights/dataCollectionRules/{DCRName}"

}

}

Törzsparaméterek

| Név | Leírás |

|---|---|

dataCollectionRuleID |

Egy meglévő DCR erőforrás-azonosítója, amelyet a figyelt objektummal azonos régióban hozott létre. |

Társítások listázása a figyelt objektumhoz

Ha meg kell tekintenie a társításokat, listázhatja a figyelt objektum társításait.

Szükséges engedélyek: Bárki, aki rendelkezik olvasói szerepkörrel egy megfelelő hatókörben, az 1. lépésben hozzárendelt engedélyekhez hasonlóan végrehajthatja ezt a műveletet.

URI kérése

GET https://management.azure.com/{MOResourceId}/providers/microsoft.insights/datacollectionruleassociations/?api-version=2021-09-01-preview

Mintakérés URI-ja

GET https://management.azure.com/providers/Microsoft.Insights/monitoredObjects/{AADTenantId}/providers/microsoft.insights/datacollectionruleassociations/?api-version=2021-09-01-preview

{

"value": [

{

"id": "/subscriptions/aaaa0a0a-bb1b-cc2c-dd3d-eeeeee4e4e4e/resourceGroups/myResourceGroup/providers/Microsoft.Compute/virtualMachines/myVm/providers/Microsoft.Insights/dataCollectionRuleAssociations/myRuleAssociation",

"name": "myRuleAssociation",

"type": "Microsoft.Insights/dataCollectionRuleAssociations",

"properties": {

"dataCollectionRuleId": "/subscriptions/aaaa0a0a-bb1b-cc2c-dd3d-eeeeee4e4e4e/resourceGroups/myResourceGroup/providers/Microsoft.Insights/dataCollectionRules/myCollectionRule",

"provisioningState": "Succeeded"

},

"systemData": {

"createdBy": "user1",

"createdByType": "User",

"createdAt": "2021-04-01T12:34:56.1234567Z",

"lastModifiedBy": "user2",

"lastModifiedByType": "User",

"lastModifiedAt": "2021-04-02T12:34:56.1234567Z"

},

"etag": "070057da-0000-0000-0000-5ba70d6c0000"

}

],

"nextLink": null

}

A DCR leválasztása a figyelt objektumról

Ha el kell távolítania egy DCR társítását a figyelt objektumból.

Szükséges engedélyek: Bárki végrehajthatja ezt a műveletet, aki megfelelő hatókörben figyelt objektum-közreműködői szerepkörrel rendelkezik, az 1. lépésben hozzárendelt módon.

URI kérése

DELETE https://management.azure.com/{MOResourceId}/providers/microsoft.insights/datacollectionruleassociations/{associationName}?api-version=2021-09-01-preview

Mintakérés URI-ja

DELETE https://management.azure.com/providers/Microsoft.Insights/monitoredObjects/{AADTenantId}/providers/microsoft.insights/datacollectionruleassociations/{associationName}?api-version=2021-09-01-preview

URI-paraméterek

| Név | In | Típus | Leírás |

|---|---|---|---|

MOResourceId |

ösvény | húr | A 2. lépésben létrehozott figyelt objektum teljes erőforrás-azonosítója. Példa: providers/Microsoft.Insights/monitoredObjects/{AADTenantId} |

associationName |

ösvény | húr | A társítás neve. A név nem megkülönbözteti a kis- és nagybetűket. Példa: assoc01 |

Fejlécek

- Engedélyezés: Azure Resource Manager-tulajdonosi jogkivonat

- Tartalomtípus: Alkalmazás/json

Az Azure PowerShell használata előkészítéshez

Az alábbi Azure PowerShell-szkript létrehoz egy DCR-t, és hozzárendeli egy figyelt objektumhoz, majd felsorolja a társításokat.

$TenantID = "xxxxxxxxx-xxxx-xxx" #Your tenant ID

$SubscriptionID = "xxxxxx-xxxx-xxxxx" #Your subscription ID

$ResourceGroup = "rg-yourResourceGroup" #Your resource group

#If the following cmdlet produces the error 'Interactive authentication is not supported in this session,' run

#cmdlet Connect-AzAccount -UseDeviceAuthentication

#uncomment -UseDeviceAuthentication on next line

Connect-AzAccount -Tenant $TenantID #-UseDeviceAuthentication

#Select the subscription

Select-AzSubscription -SubscriptionId $SubscriptionID

#Grant access to the user at root scope "/"

$user = Get-AzADUser -SignedIn

New-AzRoleAssignment -Scope '/' -RoleDefinitionName 'Owner' -ObjectId $user.Id

#Create the auth token

$auth = Get-AzAccessToken

$AuthenticationHeader = @{

"Content-Type" = "application/json"

"Authorization" = "Bearer " + $auth.Token

}

#Assign the Monitored Object Contributor role to the operator

$newguid = (New-Guid).Guid

$UserObjectID = $user.Id

$body = @"

{

"properties": {

"roleDefinitionId":"/providers/Microsoft.Authorization/roleDefinitions/56be40e24db14ccf93c37e44c597135b",

"principalId": `"$UserObjectID`"

}

}

"@

$requestURL = "https://management.azure.com/providers/microsoft.insights/providers/microsoft.authorization/roleassignments/$newguid`?api-version=2021-04-01-preview"

Invoke-RestMethod -Uri $requestURL -Headers $AuthenticationHeader -Method PUT -Body $body

##########################

#Create a monitored object

#The 'location' property value in the 'body' section should be the Azure region where the monitored object is stored. It should be the same region where you created the data collection rule. This is the region where agent communications occurs.

$Location = "eastus" #Use your own location

$requestURL = "https://management.azure.com/providers/Microsoft.Insights/monitoredObjects/$TenantID`?api-version=2021-09-01-preview"

$body = @"

{

"properties":{

"location":`"$Location`"

}

}

"@

$Respond = Invoke-RestMethod -Uri $requestURL -Headers $AuthenticationHeader -Method PUT -Body $body -Verbose

$RespondID = $Respond.id

##########################

#Associate a DCR to the monitored object

#See reference documentation https://learn.microsoft.com/rest/api/monitor/data-collection-rule-associations/create?tabs=HTTP

$associationName = "assoc01" #You can define your custom association name, but you must change the association name to a unique name if you want to associate multiple DCRs to a monitored object.

$DCRName = "dcr-WindowsClientOS" #Your data collection rule name

$requestURL = "https://management.azure.com$RespondId/providers/microsoft.insights/datacollectionruleassociations/$associationName`?api-version=2021-09-01-preview"

$body = @"

{

"properties": {

"dataCollectionRuleId": "/subscriptions/$SubscriptionID/resourceGroups/$ResourceGroup/providers/Microsoft.Insights/dataCollectionRules/$DCRName"

}

}

"@

Invoke-RestMethod -Uri $requestURL -Headers $AuthenticationHeader -Method PUT -Body $body

#(Optional example) Associate another DCR to a monitored object. Remove comments around the following text to use it as a sample.

#See reference documentation https://learn.microsoft.com/en-us/rest/api/monitor/data-collection-rule-associations/create?tabs=HTTP

<#

$associationName = "assoc02" #You must change the association name to a unique name if you want to associate multiple DCRs to a monitored object.

$DCRName = "dcr-PAW-WindowsClientOS" #Your Data collection rule name

$requestURL = "https://management.azure.com$RespondId/providers/microsoft.insights/datacollectionruleassociations/$associationName`?api-version=2021-09-01-preview"

$body = @"

{

"properties": {

"dataCollectionRuleId": "/subscriptions/$SubscriptionID/resourceGroups/$ResourceGroup/providers/Microsoft.Insights/dataCollectionRules/$DCRName"

}

}

"@

Invoke-RestMethod -Uri $requestURL -Headers $AuthenticationHeader -Method PUT -Body $body

#(Optional) Get all the associations.

$requestURL = "https://management.azure.com$RespondId/providers/microsoft.insights/datacollectionruleassociations?api-version=2021-09-01-preview"

(Invoke-RestMethod -Uri $requestURL -Headers $AuthenticationHeader -Method get).value

#>

Sikeres beállítás ellenőrzése

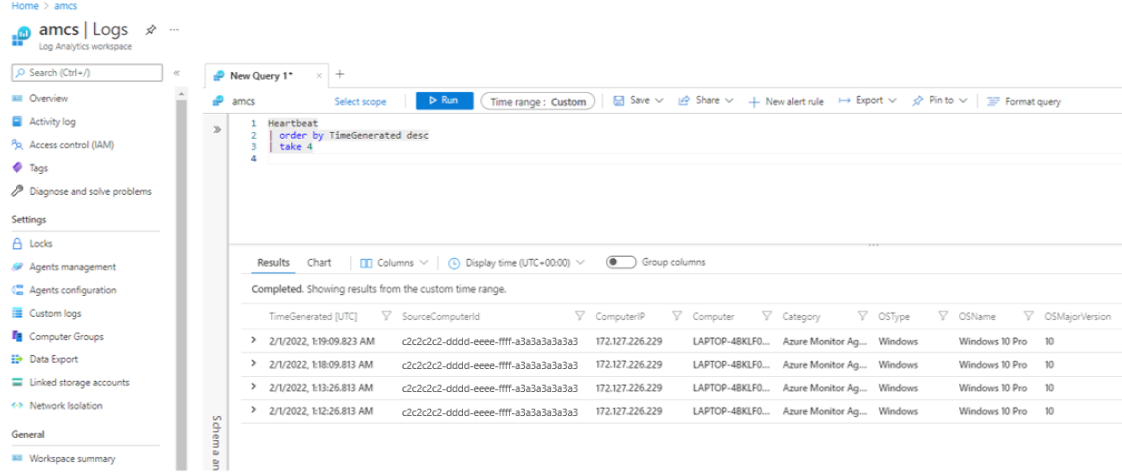

A tartományvezérlőkben célként megadott Log Analytics-munkaterületen ellenőrizze a Szívverés táblát és a szabályokban konfigurált többi táblát.

A SourceComputerId, a Computer és a ComputerIP oszlopnak az ügyféleszköz adatait kell tükröznie, a Kategória oszlopban pedig az Azure Monitor Agentnek kell lennie.

A PowerShell használata a bevezetéshez

Az alábbi PowerShell-szkript leválasztja a DCR-t egy figyelt objektumról.

#Remove the monitor object

$TenantID = "xxxxxxxx-xxxx-xxxx-xxxx-xxxxxxxxxxxx" #Your Tenant ID

Connect-AzAccount -Tenant $TenantID

#Create the auth token

$auth = Get-AzAccessToken

$AuthenticationHeader = @{

"Content-Type" = "application/json"

"Authorization" = "Bearer " + $auth.Token

}

#Get the monitored object

$requestURL = "https://management.azure.com/providers/Microsoft.Insights/monitoredObjects/$TenantID`?api-version=2021-09-01-preview"

$MonitoredObject = Invoke-RestMethod -Uri $requestURL -Headers $AuthenticationHeader -Method Get

#Get DCRs associated to the monitored object

$requestURL = "https://management.azure.com$($MonitoredObject.id)/providers/microsoft.insights/datacollectionruleassociations?api-version=2021-09-01-preview"

$MonitoredObjectAssociations = Invoke-RestMethod -Uri $requestURL -Headers $AuthenticationHeader -Method Get

#Disassociate the monitored object from all DCRs

foreach ($Association in $MonitoredObjectAssociations.value){

$requestURL = "https://management.azure.com$($Association.id)?api-version=2022-06-01"

Invoke-RestMethod -Uri $requestURL -Headers $AuthenticationHeader -Method Delete

}

#Delete the monitored object

$requestURL = "https://management.azure.com/providers/Microsoft.Insights/monitoredObjects/$TenantID`?api-version=2021-09-01-preview"

Invoke-AzRestMethod -Uri $requestURL -Method Delete

Az ügynök kezelése

A következő szakaszok bemutatják, hogyan kezelheti az ügynököt:

- Az ügynök verziójának ellenőrzése

- Ügynök eltávolítása

- Az ügynök frissítése

Az ügynök verziójának ellenőrzése

- Nyissa meg a Vezérlőpult> Programokat és -funkciókat.

- A programok listájában válassza az Azure Monitor-ügynököt.

- Ellenőrizze a Verzió értékét.

Az ügynök verzióját a Beállítások lapon is ellenőrizheti.

Ügynök eltávolítása

- Nyissa meg a Vezérlőpult> Programokat és -funkciókat.

- A programok listájában válassza az Azure Monitor-ügynököt.

- A menüsávon válassza az Eltávolítás lehetőséget.

Az ügynököt a Beállításokban is eltávolíthatja.

Ha problémákat tapasztal az ügynök eltávolításakor, olvassa el a Hibaelhárítás című témakört.

Az ügynök frissítése

A verzió frissítéséhez telepítse a frissíteni kívánt új verziót.

Hibaelhárítás

Ügynök diagnosztikai naplóinak megtekintése

Futtassa újra a telepítést bekapcsolva a naplózással, és adja meg a naplófájl nevét

Msiexec /I AzureMonitorAgentClientSetup.msi /L*V <log file name>.A futásidejű naplók gyűjtése automatikusan megtörténik a C:\Resources\Azure Monitor Agent\ alapértelmezett helyen vagy a telepítés során megadott fájlelérési útvonalon.

- Ha nem találja az elérési utat, a pontos hely a beállításjegyzékben a következő módon

AMADataRootDirPathHKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\AzureMonitorAgentlesz feltüntetve.

- Ha nem találja az elérési utat, a pontos hely a beállításjegyzékben a következő módon

A ServiceLogs mappa naplót tartalmaz az Azure Monitor Agent Windows szolgáltatásból, amely elindítja és kezeli az Azure Monitor Agent folyamatait.

AzureMonitorAgent.MonitoringDataStoreAdatokat és naplókat tartalmaz az Azure Monitor Agent-folyamatokból.

Telepítési és eltávolítási problémák megoldása

A következő szakaszok a telepítési és eltávolítási problémák megoldását ismertetik.

Hiányzó DLL

Hibaüzenet: "Probléma van ezzel a Windows Installer-csomaggal. A telepítő befejezéséhez szükséges DLL nem futtatható..."

Megoldás: Győződjön meg arról, hogy az Azure Monitor-ügynök telepítése előtt telepítette a C++ terjeszthető (>2015) verziót. Telepítse a megfelelő terjeszthető fájlt, majd próbálkozzon újra a telepítéssel.

Nem csatlakozott a Microsoft Entra

Hibaüzenet: "A bérlői és eszközazonosítók lekérése nem sikerült"

Megoldás: Futtassa a parancsot dsregcmd /status. A várt kimenet a Device State szakaszban találhatóAzureAdJoined : YES. Ha ez a kimenet nem jelenik meg, csatlakozzon az eszközhöz egy Microsoft Entra-bérlővel, és próbálkozzon újra a telepítéssel.

A parancssorból történő csendes telepítés sikertelen

Győződjön meg arról, hogy a telepítőt a Futtatás rendszergazdaként lehetőséggel indítja el. A csendes telepítés csak rendszergazdai parancssorban kezdeményezhető.

Az eltávolítás sikertelen, mert az eltávolító nem tudja leállítani a szolgáltatást

- Ha van lehetőség az eltávolítás újrapróbálkozására, próbálkozzon újra.

- Ha az eltávolítási eszközről való újrapróbálkozás nem működik, szakítsa meg az eltávolítást, és állítsa le az Azure Monitor Agent szolgáltatást a Services>Desktop Applications szolgáltatásban.

- Próbálkozzon újra az eltávolítási kísérlet során.

Manuális eltávolítás kényszerítése, ha az eltávolító nem működik

- Állítsa le az Azure Monitor Agent szolgáltatást. Ezután próbálkozzon újra az eltávolítással. Ha nem sikerül, folytassa a következő lépésekkel.

- Törölje az Azure Monitor Agent szolgáltatást egy rendszergazdai parancssorban való futtatással

sc delete AzureMonitorAgent. - Töltse le a célzott eszközt , és távolítsa el az Azure Monitor-ügynököt.

- Törölje az Azure Monitor-ügynök bináris fájljait. Alapértelmezés szerint az ügynök bináris fájljai a Program Files\Azure Monitor Agent mappában vannak tárolva.

- Törölje az Azure Monitor-ügynök adatait és naplóit. Alapértelmezés szerint az ügynök adatai és naplói a C:\Resources\Azure Monitor-ügynökben vannak tárolva.

- Nyissa meg a Beállításjegyzéket. Ellenőriz

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Azure Monitor Agent. Ha létezik, törölje a kulcsot.

Telepítés utáni és üzemeltetési problémák

Az ügynök sikeres telepítése után (vagyis az ügynökszolgáltatás fut, de nem látja a várt adatokat), kövesse a Windows rendszerű virtuális gépek és a Windows Arc-kompatibilis kiszolgálók szokásos hibaelhárítási lépéseit.

GYIK

Válaszokat kaphat gyakori kérdésekre.

Szükséges az Azure Arc a Microsoft Entra-hoz csatlakoztatott gépekhez?

Szám A Windows 11-et vagy 10-et (ügyfél operációs rendszert) futtató Microsoft Entra csatlakoztatott (vagy hibrid Microsoft Entra csatlakoztatott) gépekhez nem szükséges telepíteni az Azure Arcot . Ehelyett használhatja a Windows MSI-telepítőt az Azure Monitor-ügynökhöz.

Kérdések és visszajelzés

Vegye fel ezt a gyors felmérést , vagy ossza meg visszajelzését vagy kérdéseit az ügyféltelepítőről.