Megjegyzés

Az oldalhoz való hozzáféréshez engedély szükséges. Megpróbálhat bejelentkezni vagy módosítani a címtárat.

Az oldalhoz való hozzáféréshez engedély szükséges. Megpróbálhatja módosítani a címtárat.

Előfordulhat, hogy a Microsoft Entra ID globális rendszergazdájaként nem rendelkezik hozzáféréssel a bérlő összes előfizetéséhez és felügyeleti csoportjához. Ez a cikk azt ismerteti, hogyan emelheti a hozzáférést az összes előfizetéshez és felügyeleti csoporthoz.

Feljegyzés

A személyes adatok megtekintésével vagy törlésével kapcsolatos információkért tekintse meg a GDPR általános adattulajdonosi kérelmeit, a GDPR-ra vonatkozó Azure-beli adattulajdonosi kérelmeket vagy a GDPR-ra vonatkozó Windows-adattulajdonosi kérelmeket az Adott területtől és igényektől függően. A GDPR-ról további információt a Microsoft Adatvédelmi központ GDPR-szakaszában és a Szolgáltatásmegbízhatósági portál GDPR szakaszában talál.

Miért lenne szüksége a jogosultságszintjének megemelésére?

Ha Ön globális rendszergazda, előfordulhat, hogy a következő műveleteket szeretné végrehajtani:

- Azure-előfizetéshez vagy felügyeleti csoporthoz való hozzáférés visszanyerése, ha egy felhasználó elvesztette a hozzáférését

- Azure-előfizetéshez vagy felügyeleti csoporthoz való hozzáférés engedélyezése más felhasználónak vagy saját részre

- Az összes Azure-előfizetés vagy felügyeleti csoport megtekintése

- Annak engedélyezése, hogy egy automatizálási alkalmazás (például egy számlázási vagy naplózó alkalmazás) hozzáférjen az összes Azure-előfizetéshez vagy felügyeleti csoporthoz

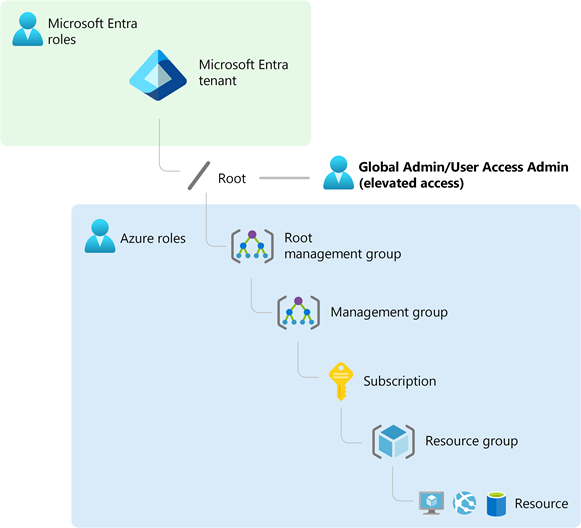

Hogyan működik az emelt szintű hozzáférés?

A Microsoft Entra ID és az Azure erőforrások egymástól függetlenül vannak biztosítva. Vagyis a Microsoft Entra szerepkör-kijelölések nem biztosítanak hozzáférést az Azure-erőforrásokhoz, és az Azure-szerepkör-kijelölések nem biztosítanak hozzáférést a Microsoft Entra ID-hez. Ha azonban Ön globális rendszergazda a Microsoft Entra-azonosítóban, a bérlő összes Azure-előfizetéséhez és felügyeleti csoportjához hozzárendelheti a hozzáférést. Akkor használja ezt a képességet, ha nincs hozzáférése az Azure-előfizetés erőforrásaihoz, például a virtuális gépekhez vagy tárfiókokhoz, és a globális rendszergazdai jogosultságát szeretné használni az erőforrások eléréséhez.

Amikor megemeli a hozzáférése szintjét, a Felhasználói hozzáférés-rendszergazda szerepkör lesz hozzárendelve az Azure-ban a gyökérhatókörben (/). Ez lehetővé teszi az összes erőforrás megtekintését és a hozzáférés hozzárendelését a bérlő bármely előfizetésében vagy felügyeleti csoportjában. A Felhasználói hozzáférés adminisztrátora szerepkör-hozzárendeléseket az Azure PowerShell, az Azure CLI vagy a REST API használatával lehet eltávolítani.

Ezt az emelt szintű hozzáférést érdemes eltávolítani, amint végrehajtotta a szükséges módosításokat a gyökérszintű hatókörben.

Lépések végrehajtása a gyökértartományban

1. lépés: Hozzáférés emelása globális rendszergazda számára

Az alábbi lépéseket követve emelheti a globális rendszergazda hozzáférését az Azure Portal használatával.

Jelentkezzen be az Azure Portalra globális rendszergazdaként.

A Microsoft Entra Privileged Identity Management használata esetén aktiválja a globális rendszergazdai szerepkör-hozzárendelést.

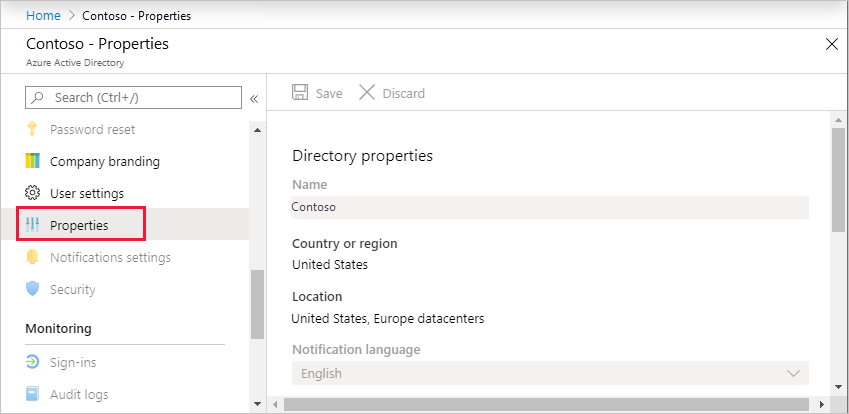

Keresse meg a Microsoft Entra ID>kezelés>tulajdonságok menüpontot.

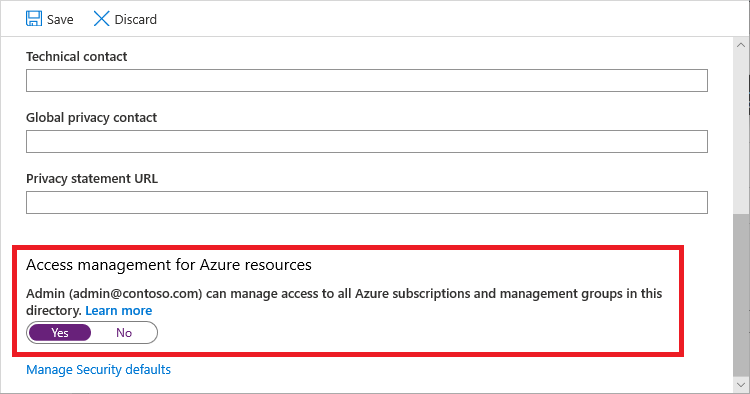

Az Azure-erőforrásokhoz való hozzáférés kezelése területen állítsa a váltókapcsolót az Igen értékre.

Ha igen értékre állítja a kapcsolót, a rendszer a felhasználói hozzáférés-rendszergazdai szerepkört rendeli hozzá az Azure RBAC-ben a gyökérhatókörben (/). Ezzel megkapja a jogosultságot, hogy kiossza a szerepköröket az ehhez a Microsoft Entra-tenanthoz társított összes Azure-előfizetésben és felügyeleti csoportban. Ez a válókapcsoló csak azoknak a felhasználóknak érhető el, akik megkapták a globális rendszergazdai szerepkört a Microsoft Entra ID alatt.

Ha nem értékre állítja a kapcsolót, az Azure RBAC felhasználói hozzáférés-rendszergazdai szerepköre el lesz távolítva a felhasználói fiókjából. A továbbiakban nem oszthat ki szerepköröket az összes Azure-előfizetésben és felügyeleti csoportban, amelyek ehhez a Microsoft Entra-tenanthoz vannak társítva. Csak azokat az Azure-előfizetéseket és felügyeleti csoportokat tekintheti meg és felügyelheti, amelyekhez megkapta a hozzáférést.

Feljegyzés

Ha Privileged Identity Managementet használ, a szerepkör-hozzárendelés inaktiválása nem módosítja az Azure-erőforrások hozzáférés-kezelésének Nem értékre állítását. A legkevésbé kiemelt hozzáférés fenntartása érdekében javasoljuk, hogy a szerepkör-hozzárendelés inaktiválása előtt állítsa ezt a kapcsolót Nem értékre.

A beállítás mentéséhez válassza a Mentés lehetőséget.

Ez nem egy globális tulajdonság, és csak az aktuálisan bejelentkezett felhasználóra vonatkozik. Nem emelheti meg a Globális rendszergazda szerepkör összes tagjának a hozzáférését.

A hozzáférés frissítéséhez jelentkezzen ki, majd jelentkezzen be ismét.

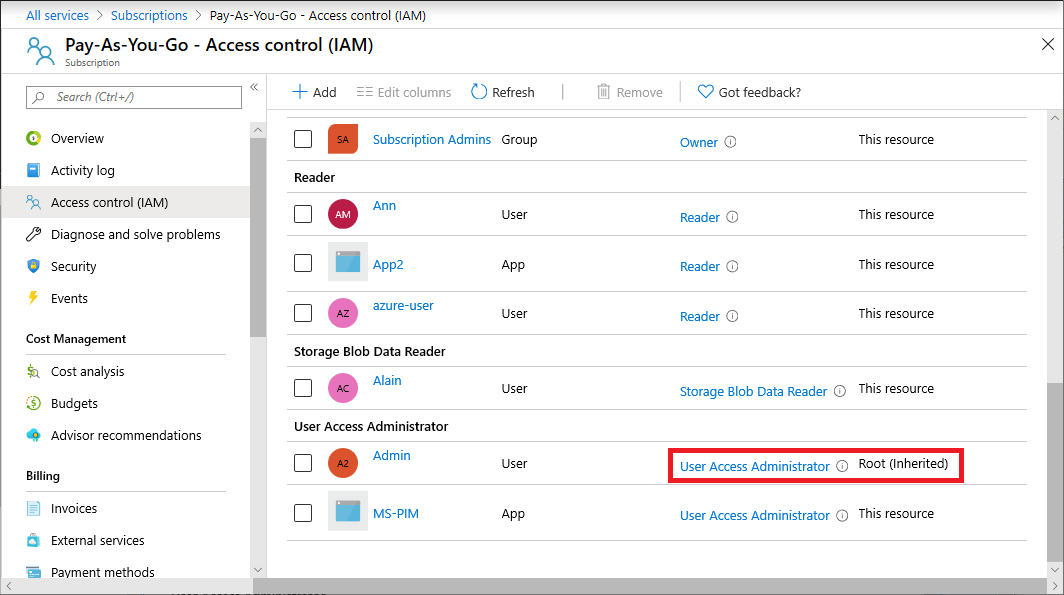

Most már hozzáféréssel kell rendelkeznie a tenant összes előfizetéséhez és felügyeleti csoportjához. Amikor megnyitja a Hozzáférés-vezérlés (IAM) oldalt, látni fogja, hogy megkapta a gyökérszintű Felhasználói hozzáférés adminisztrátora szerepkört.

Végezze el a szükséges módosításokat az emelt szintű hozzáféréssel.

A szerepkörök hozzárendelésével kapcsolatos további információkat megtalálja az Azure-szerepkörök hozzárendelése az Azure Portalon című cikkben. A Privileged Identity Managementet használata esetén lásd: Kezelhető Azure-erőforrások felfedezése és Azure-erőforrás-szerepkörök hozzárendelése.

Az emelt szintű hozzáférés eltávolításához hajtsa végre a következő szakaszban leírt lépéseket.

2. lépés: Emelt szintű hozzáférés eltávolítása

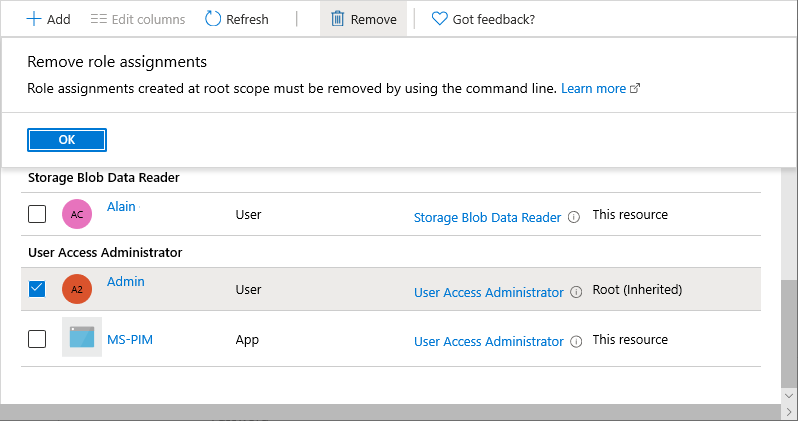

Ha el szeretné távolítani a felhasználói hozzáférés-rendszergazda szerepkör-hozzárendelését a gyökérhatókörben (/), kövesse az alábbi lépéseket.

Jelentkezzen be ugyanazzal a felhasználóval, amelyet a hozzáférés emeléséhez használtak.

Keresse meg a Microsoft Entra ID>kezelés>tulajdonságok menüpontot.

Állítsa be az Azure-erőforrások Hozzáférés-felügyeletét, és váltson vissza a Nem értékre. Mivel ez egy felhasználónkénti beállítás, a hozzáférés emeléséhez használt felhasználóval kell bejelentkeznie.

Ha megpróbálja eltávolítani a Felhasználói hozzáférés-rendszergazda szerepkör-hozzárendelést a Hozzáférés-vezérlés (IAM) lapon, a következő üzenet jelenik meg. A szerepkör-hozzárendelés eltávolításához vissza kell állítania a kapcsolót Nem értékre, vagy az Azure PowerShellt, az Azure CLI-t vagy a REST API-t kell használnia.

Jelentkezzen ki globális rendszergazdaként.

Ha Privileged Identity Managementet használ, inaktiválja a globális rendszergazdai szerepkör-hozzárendelést.

Feljegyzés

Ha Privileged Identity Managementet használ, a szerepkör-hozzárendelés inaktiválása nem módosítja az Azure-erőforrások hozzáférés-kezelésének Nem értékre állítását. A legkevésbé kiemelt hozzáférés fenntartása érdekében javasoljuk, hogy a szerepkör-hozzárendelés inaktiválása előtt állítsa ezt a kapcsolót Nem értékre.

Emelt szintű hozzáféréssel rendelkező felhasználók megtekintése

Ha emelt szintű hozzáféréssel rendelkező felhasználókkal rendelkezik, és rendelkezik a megfelelő engedélyekkel, a szalagcímek az Azure Portal néhány pontján jelennek meg. A globális rendszergazdáknak van jogosultságuk az Azure-szerepkör-hozzárendelések elolvasására a gyökér szintjétől lefelé a bérlőn belüli összes Azure felügyeleti csoport és előfizetés esetén. Ez a szakasz azt ismerteti, hogyan állapíthatja meg, hogy vannak-e emelt szintű hozzáféréssel rendelkező felhasználók a bérlőben.

1. lehetőség

Az Azure Portalon jelentkezzen be globális rendszergazdaként.

Keresse meg a Microsoft Entra ID>kezelés>tulajdonságok menüpontot.

Az Azure-erőforrások Hozzáférés-kezelése területén keresse meg a következő szalagcímet.

You have X users with elevated access. Microsoft Security recommends deleting access for users who have unnecessary elevated access. Manage elevated access usersAz emelt szintű hozzáférésű felhasználók kezelése hivatkozásra kattintva megtekintheti az emelt szintű hozzáféréssel rendelkező felhasználók listáját.

2\. lehetőség

Az Azure Portalon jelentkezzen be globális rendszergazdaként emelt szintű hozzáféréssel.

Keresés segítségével találja meg az előfizetést.

Válassza a Hozzáférés-vezérlés (IAM) lehetőséget.

Az oldal tetején keresse meg a következő bannert.

Action required: X users have elevated access in your tenant. You should take immediate action and remove all role assignments with elevated access. View role assignmentsVálassza a Szerepkör-hozzárendelések megtekintése hivatkozást az emelt szintű hozzáféréssel rendelkező felhasználók listájának megtekintéséhez.

Emelt szintű hozzáférés eltávolítása a felhasználók számára

Ha emelt szintű hozzáféréssel rendelkező felhasználókkal rendelkezik, azonnal meg kell tennie a szükséges lépéseket, és el kell távolítania a hozzáférést. A szerepkör-hozzárendelések eltávolításához emelt szintű hozzáféréssel is rendelkeznie kell. Ez a szakasz azt ismerteti, hogyan távolíthat el emelt szintű hozzáférést a bérlői felhasználók számára az Azure Portal használatával. Ez a képesség fázisokban van üzembe helyezve, ezért lehet, hogy még nem érhető el a bérlőben.

Jelentkezzen be az Azure Portalra globális rendszergazdaként.

Keresse meg a Microsoft Entra ID>kezelés>tulajdonságok menüpontot.

Az Azure-erőforrások hozzáférés-kezelésének területén állítsa a kapcsolót Igen értékre az 1. lépésben leírtak szerint: Hozzáférés emelése globális rendszergazda számára.

Válassza a kiterjesztett hozzáféréssel rendelkező felhasználók kezelése hivatkozást.

Megjelenik az emelt szintű hozzáféréssel rendelkező felhasználók panel, amelyen megjelenik a bérlő emelt szintű hozzáféréssel rendelkező felhasználóinak listája.

Ha el szeretné távolítani a felhasználók emelt szintű hozzáférését, jelöljön be egy pipát a felhasználó mellett, és válassza az Eltávolítás lehetőséget.

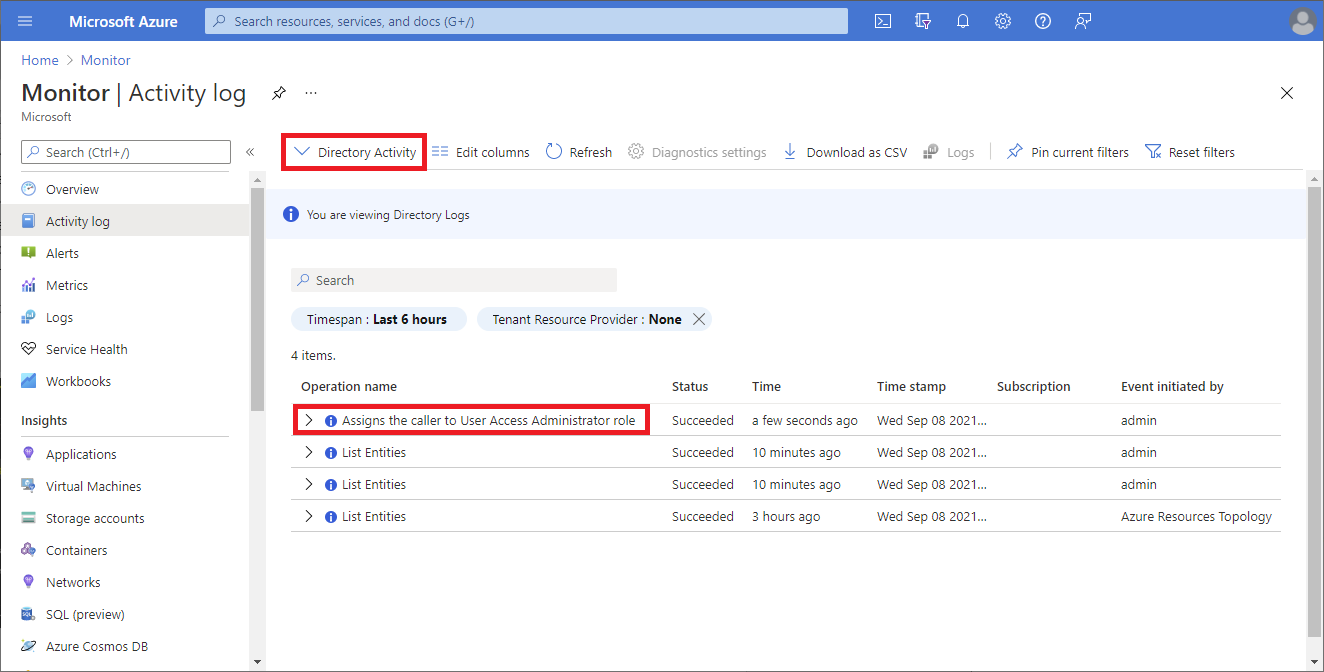

Megtekintés emelt jogosultságú hozzáférési naplóbejegyzéseket

Ha a hozzáférés emelt szintű vagy el lett távolítva, a rendszer hozzáad egy bejegyzést a naplókhoz. A Microsoft Entra ID rendszergazdájaként érdemes lehet ellenőrizni, hogy a hozzáférés mikor volt emelt szintű, és ki tette azt.

Az Elevate hozzáférési naplóbejegyzések megjelennek mind a Microsoft Entra audit naplóiban, mind az Azure-aktivitási naplókban. A címtárnaplók és a tevékenységnaplók emelt szintű hozzáférési naplói hasonló információkat tartalmaznak. A címtárnaplók azonban könnyebben szűrhetők és exportálhatóak. Az exportálási képesség lehetővé teszi a hozzáférési események streamelését is, amelyek felhasználhatók riasztási és észlelési megoldásokhoz, például a Microsoft Sentinelhez vagy más rendszerekhez. A naplók különböző célhelyekre való küldéséhez lásd: A TevékenységnaplókHoz tartozó Microsoft Entra diagnosztikai beállítások konfigurálása.

Ez a szakasz a hozzáférési napló bejegyzéseinek emelésének különböző módjait ismerteti.

Fontos

A Hozzáférési napló bejegyzéseinek emelése a Microsoft Entra címtárnaplóiban jelenleg előzetes verzióban érhető el. Erre az előzetes verzióra nem vonatkozik szolgáltatói szerződés, és a használata nem javasolt éles számítási feladatok esetén. Előfordulhat, hogy néhány funkció nem támogatott, vagy korlátozott képességekkel rendelkezik. További információ: Kiegészítő használati feltételek a Microsoft Azure előzetes verziójú termékeihez.

Jelentkezzen be az Azure Portalra globális rendszergazdaként.

Keresse meg a Microsoft Entra ID>Monitorozás>Ellenőrzési naplók.

A szolgáltatásszűrőben válassza az Azure RBAC (Emelt szintű hozzáférés), majd az Alkalmaz lehetőséget.

A rendszer emelt szintű hozzáférési naplókat jelenít meg.

Az emelt szintű hozzáférés vagy -eltávolítás részleteinek megtekintéséhez jelölje ki ezeket az auditnapló-bejegyzéseket.

User has elevated their access to User Access Administrator for their Azure ResourcesThe role assignment of User Access Administrator has been removed from the userA naplóbejegyzések hasznos adatainak JSON formátumban való letöltéséhez és megtekintéséhez válassza a Letöltés és a JSON lehetőséget.

Kiemelt hozzáférési események észlelése a Microsoft Sentinel használatával

A microsoft Sentinel használatával észlelheti a hozzáférési eseményeket, és betekintést nyerhet a potenciálisan hamis tevékenységekbe. A Microsoft Sentinel egy biztonsági információ- és eseménykezelési (SIEM) platform, amely biztonsági elemzési és fenyegetéskezelési képességeket biztosít. Ez a szakasz bemutatja, hogyan csatlakoztathatja a Microsoft Entra naplózási naplóit a Microsoft Sentinelhez, hogy észlelhesse a szervezeten belüli hozzáférést.

1. lépés: A Microsoft Sentinel engedélyezése

Első lépésként vegye fel a Microsoft Sentinelt egy meglévő Log Analytics-munkaterületre, vagy hozzon létre egy újat.

Engedélyezze a Microsoft Sentinelt a Microsoft Sentinel engedélyezésének lépéseit követve.

2. lépés: Microsoft Entra-adatok csatlakoztatása a Microsoft Sentinelhez

Ebben a lépésben telepíti a Microsoft Entra ID-megoldást , és a Microsoft Entra ID-összekötő használatával gyűjt adatokat a Microsoft Entra-azonosítóból.

Előfordulhat, hogy a szervezet már konfigurált egy diagnosztikai beállítást a Microsoft Entra naplózási naplóinak integrálásához. Az ellenőrzéshez tekintse meg a diagnosztikai beállításokat a diagnosztikai beállítások elérésének módjában leírtak szerint.

Telepítse a Microsoft Entra ID-megoldást a Microsoft Sentinel beépített tartalmak felderítésének és kezelésének lépéseit követve.

A Microsoft Entra ID-összekötővel adatokat gyűjthet a Microsoft Entra-azonosítóból a Microsoft Entra-adatok Microsoft Sentinelhez való csatlakoztatásának lépéseit követve.

Az Adatösszekötők lapon helyezzen el egy pipát a naplózás ellenőrzéséhez.

3. lépés: Emelt hozzáférési szabály létrehozása

Ebben a lépésben létrehoz egy sablonon alapuló ütemezett elemzési szabályt, amely megvizsgálja a Microsoft Entra audit naplóit az emelt szintű hozzáférési eseményekhez.

Hozzon létre egy emelt szintű hozzáférési elemzési szabályt a Sablonból történő szabály létrehozása című útmutató lépéseit követve.

Válassza ki az Azure RBAC -sablont (Elevate Access), majd válassza a Szabály létrehozása gombot a részletek panelen.

Ha nem látja a részletek panelt, a jobb oldalon válassza a kibontás ikont.

Az Elemzési szabály varázslóban az alapértelmezett beállításokkal hozzon létre egy új ütemezett szabályt.

4. lépés: Az emelt hozzáférés incidenseinek megtekintése

Ebben a lépésben megtekintheti és megvizsgálhatja a megemelt hozzáférésű incidenseket.

Az Incidensek lapon megtekintheti az emelt hozzáférésű incidenseket a Navigálás és az incidensek kivizsgálása a Microsoft Sentinelben című szakasz lépéseit követve.