Megjegyzés

Az oldalhoz való hozzáféréshez engedély szükséges. Megpróbálhat bejelentkezni vagy módosítani a címtárat.

Az oldalhoz való hozzáféréshez engedély szükséges. Megpróbálhatja módosítani a címtárat.

A TLS-en keresztüli LDAP használatával biztonságossá teheti az Azure NetApp Files-kötetek és az Active Directory LDAP-kiszolgáló közötti kommunikációt. Engedélyezheti az LDAP-t TLS-en keresztül az Azure NetApp Files NFS-, SMB- és kétprotokollos köteteihez.

Megfontolások

- A DNS-alapú PTR-rekordoknak létezniük kell minden olyan AD DS-tartományvezérlőhöz, amely az Azure NetApp Files Active Directory-kapcsolatban megadott AD-helynévhez van hozzárendelve.

- A PTR-rekordoknak létezniük kell a hely összes tartományvezérlője számára ahhoz, hogy az AD DS LDAP TLS-en keresztül megfelelően működjön.

Root CA tanúsítvány létrehozása és exportálása

Ha nem rendelkezik legfelső szintű hitelesítésszolgáltatói tanúsítvánnyal, létre kell hoznia egyet, és exportálnia kell azt az LDAP-alapú TLS-hitelesítéshez.

Kövesse a hitelesítésszolgáltató képernyőképét az AD DS-hitelesítésszolgáltató telepítéséhez és konfigurálásához.

Kövesse az MMC beépülő modullal rendelkező tanúsítványok megtekintésének képernyőképét az MMC beépülő modul és a Tanúsítványkezelő eszköz használatához.

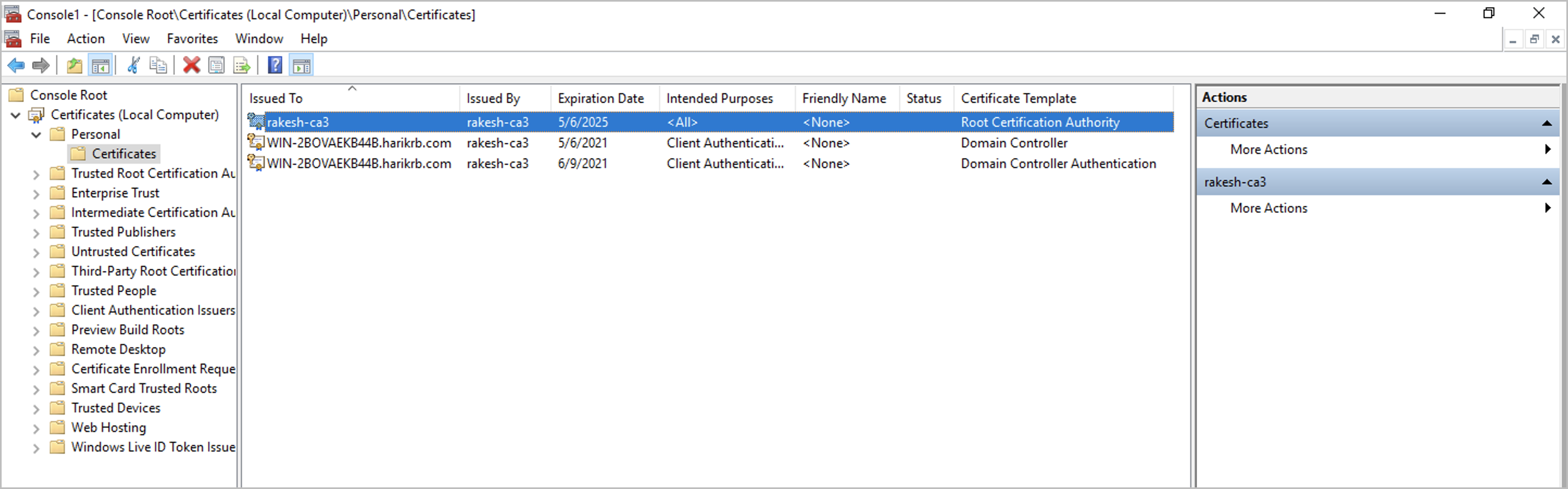

A Tanúsítványkezelő beépülő modullal keresse meg a helyi eszköz gyökér- vagy tanúsítványkibocsátó tanúsítványát. A Tanúsítványkezelő beépülő modul parancsait az alábbi beállítások egyikéből kell futtatni:- Windows-alapú ügyfél, amely csatlakozott a tartományhoz, és telepítve van a főtanúsítvány

- Egy másik gép a tartományban, amely tartalmazza a gyökértanúsítványt

Exportálja a legfelső szintű hitelesítésszolgáltatói tanúsítványt.

A legfelső szintű hitelesítésszolgáltatói tanúsítványok exportálhatók a személyes vagy megbízható legfelső szintű hitelesítésszolgáltatók címtárából. Az alábbi képen a személyes legfelső szintű hitelesítésszolgáltató könyvtára látható:

.

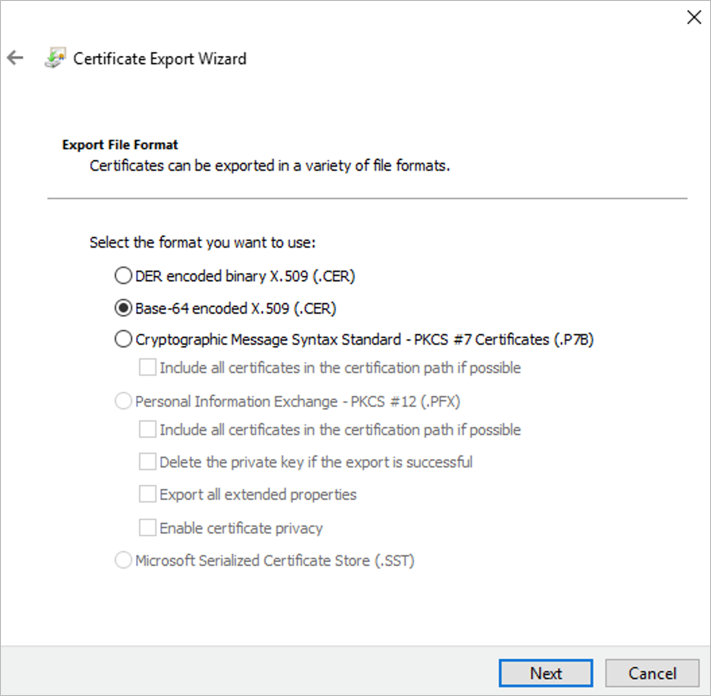

.Győződjön meg arról, hogy a tanúsítvány a Base-64 kódolású X.509 (.CER) formátumban van exportálva.

LDAP engedélyezése TLS-en keresztül és legfelső szintű hitelesítésszolgáltatói tanúsítvány feltöltése

Nyissa meg a kötethez használt NetApp-fiókot, és válassza ki az Active Directory-kapcsolatokat. Ezután a Csatlakozás gombra kattintva hozzon létre egy új AD-kapcsolatot, vagy szerkessze a meglévő AD-kapcsolatot.

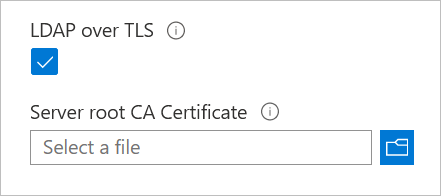

Az Active Directory csatlakoztatása vagy Active Directory szerkesztése ablakban jelölje be az LDAP a TLS-en keresztül jelölőnégyzetet, hogy engedélyezze az LDAP-t a TLS-en keresztül a köteten. Ezután válassza ki a kiszolgáló legfelső szintű hitelesítésszolgáltatói tanúsítványát , és töltse fel a létrehozott legfelső szintű hitelesítésszolgáltatói tanúsítványt , amelyet az LDAP-hoz használ a TLS-en keresztül.

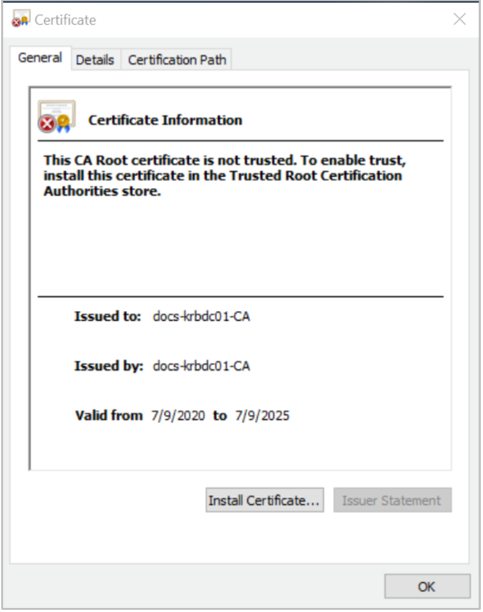

Győződjön meg arról, hogy a hitelesítésszolgáltató neve dns-sel oldható fel. Ez a név a tanúsítvány "Kiállítva általa" vagy "Kiállító" mezőjének neve:

Ha érvénytelen tanúsítványt töltött fel, és meglévő AD-konfigurációkkal, SMB-kötetekkel vagy Kerberos-kötetekkel rendelkezik, a következőhöz hasonló hiba történik:

Unable to validate the LDAP client configuration from LDAP server, please check connectivity or LDAP settings under AD connection.

A hibaállapot megoldásához töltsön fel egy érvényes legfelső szintű hitelesítésszolgáltatói tanúsítványt a NetApp-fiókba a Windows Active Directory LDAP-kiszolgáló által megkövetelt LDAP-hitelesítéshez.

LDAP letiltása TLS-en keresztül

Az LDAP TLS-en keresztüli letiltása nem titkosítja az LDAP-lekérdezéseket az Active Directoryba (LDAP-kiszolgálóra). A meglévő ANF-kötetekre nincsenek további óvintézkedések vagy hatások.

Nyissa meg a kötethez használt NetApp-fiókot, és válassza ki az Active Directory-kapcsolatokat. Ezután válassza a Szerkesztés lehetőséget a meglévő AD-kapcsolat szerkesztéséhez.

A megjelenő Active Directory szerkesztési ablakban törölje a kijelölést az LDAP a TLS-en keresztül jelölőnégyzetből, majd kattintson a Mentés gombra az LDAP TLS-en keresztüli letiltásához a köteten.