Egyéni tartomány konfigurálása az Azure SignalR Szolgáltatáshoz

Az Azure SignalR Szolgáltatásban biztosított alapértelmezett tartományon kívül egyéni DNS-tartományt is hozzáadhat a szolgáltatáshoz. Ebben a cikkben megtudhatja, hogyan adhat hozzá egyéni tartományt a SignalR szolgáltatáshoz.

Megjegyzés:

Az egyéni tartományok prémium szintű szolgáltatások. A standard szintű erőforrások állásidő nélkül frissíthetők Prémium szintre.

Egyéni tartomány konfigurálásához a következőkre van szükség:

- Egyéni tartománytanúsítvány hozzáadása.

- Hozzon létre egy DNS CNAME rekordot.

- Adja hozzá az egyéni tartományt.

Előfeltételek

- Egyéni tartomány, amely egy Azure-alkalmazás szolgáltatáson vagy egy külső regisztrálón keresztül van regisztrálva.

- An Azure account with an active subscription.

- Ha még nem rendelkezik fiókkal, ingyen létrehozhat egyet.

- Egy Azure-erőforráscsoport.

- Egy Azure SignalR service-erőforrás.

- Egy Azure Key Vault-példány.

- A Key Vault-példányban tárolt egyéni tartomány SSL-tanúsítványa. A Key Vault-tanúsítványok használatának első lépései

- Egy Azure DNS-zóna. (Nem kötelező)

Egyéni tanúsítvány hozzáadása

Mielőtt egyéni tartományt vehet fel, hozzá kell adnia egy egyéni SSL-tanúsítványt. A SignalR szolgáltatás egy felügyelt identitáson keresztül éri el a kulcstartóban tárolt tanúsítványt.

A tartománytanúsítvány hozzáadásának három lépése van.

- Felügyelt identitás engedélyezése a SignalR szolgáltatásban.

- Adjon hozzáférést a felügyelt identitásnak a kulcstartóhoz.

- Adjon hozzá egy egyéni tanúsítványt a SignalR szolgáltatáshoz.

Felügyelt identitás engedélyezése a SignalR szolgáltatásban

Használhat rendszer által hozzárendelt vagy felhasználó által hozzárendelt felügyelt identitást is. Ez a cikk egy rendszer által hozzárendelt felügyelt identitás használatát mutatja be.

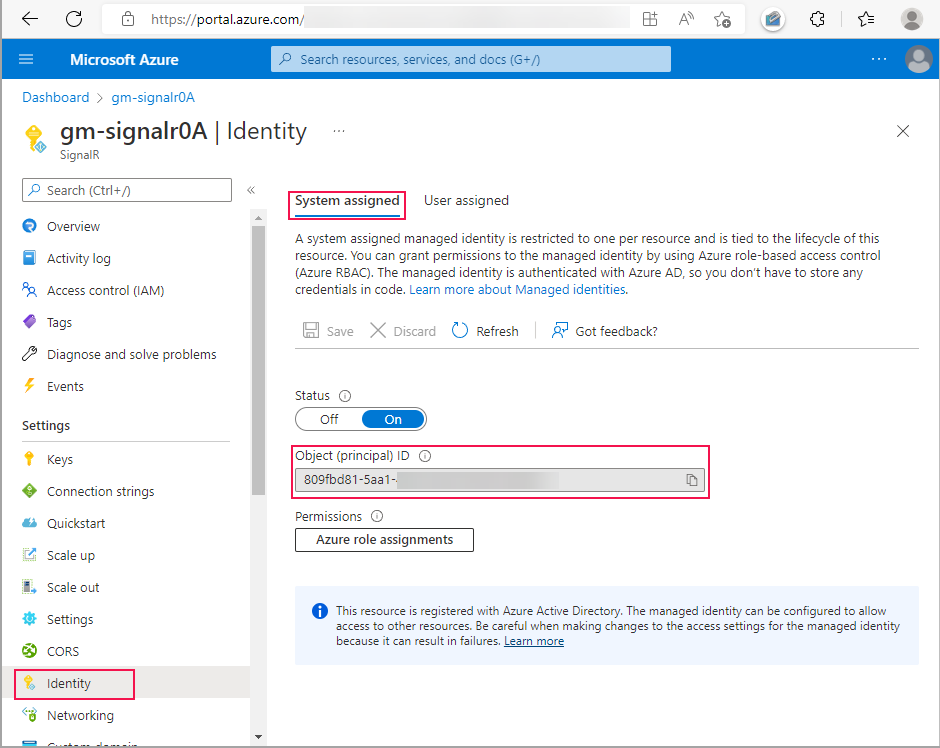

Az Azure Portalon nyissa meg a SignalR szolgáltatás erőforrását.

Válassza az Identitás lehetőséget a bal oldali menüből.

A rendszer által hozzárendelt táblában állítsa be az állapotot Be értékre.

Válassza a Mentés lehetőséget, majd válassza az Igen lehetőséget , amikor a rendszer által hozzárendelt felügyelt identitás engedélyezésére kéri.

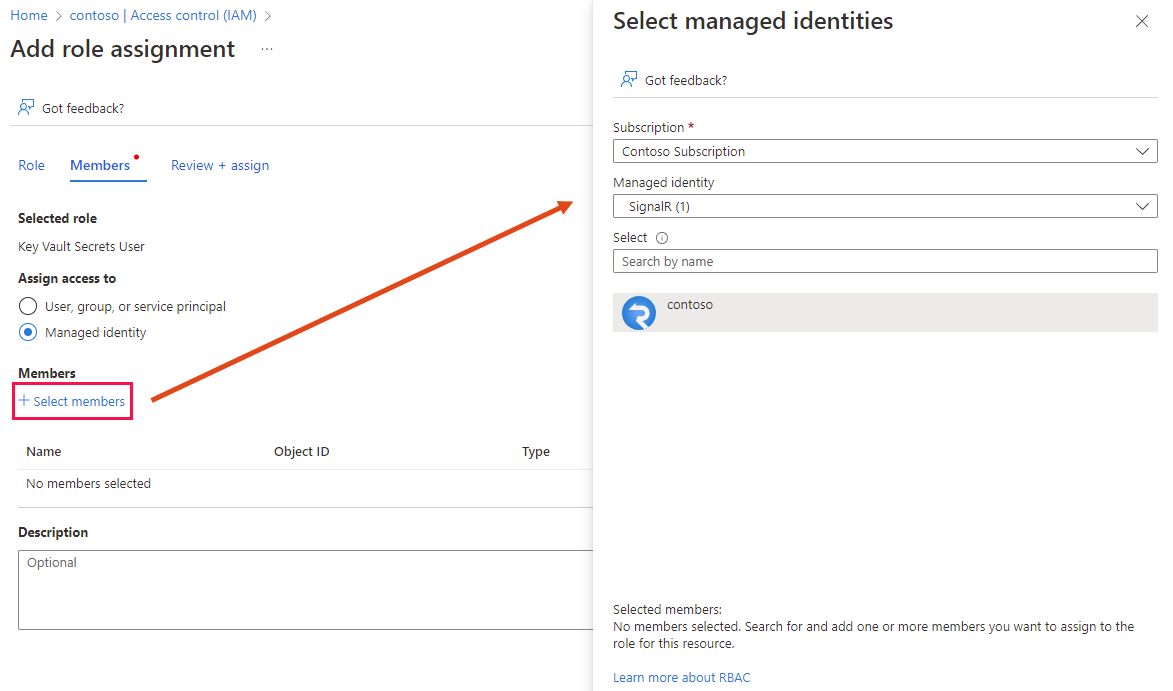

Az identitás létrehozása után megjelenik az objektum (egyszerű) azonosítója . A SignalR szolgáltatás a rendszer által hozzárendelt felügyelt identitás objektumazonosítóját használja a kulcstartó eléréséhez. A felügyelt identitás neve megegyezik a SignalR szolgáltatáspéldány nevével. A következő szakaszban meg kell keresnie az egyszerű (felügyelt identitás) nevet vagy objektumazonosítót.

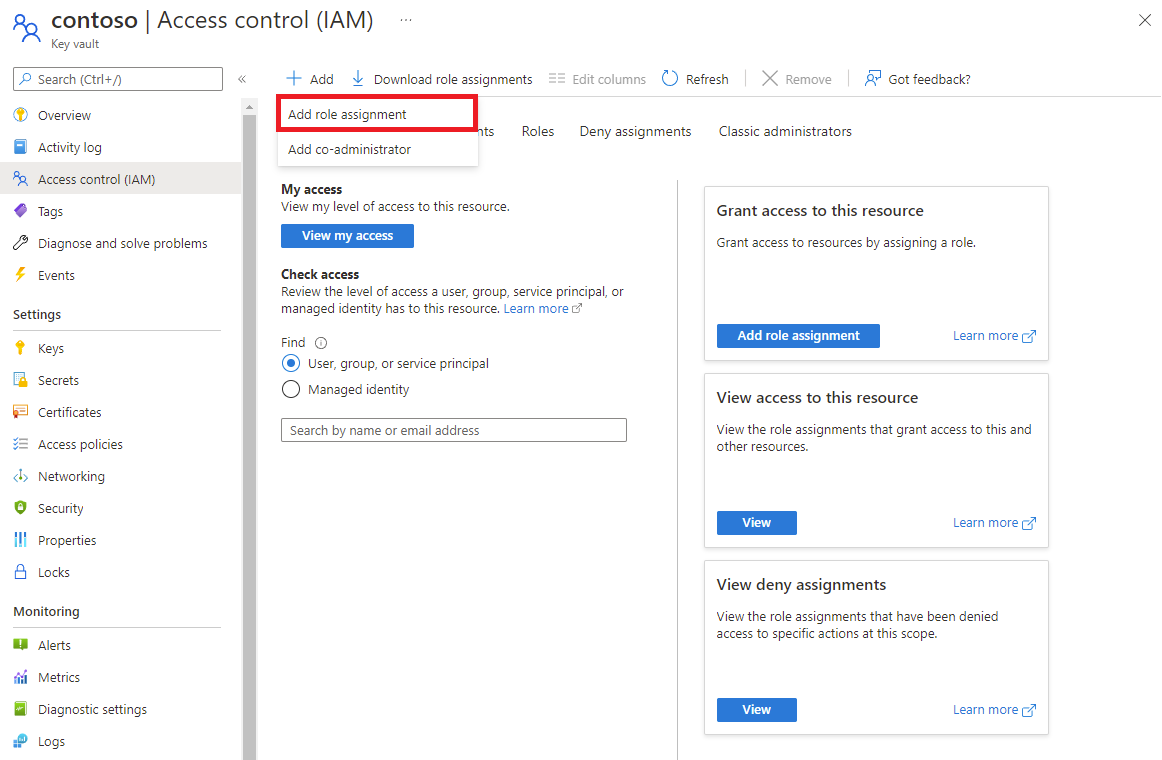

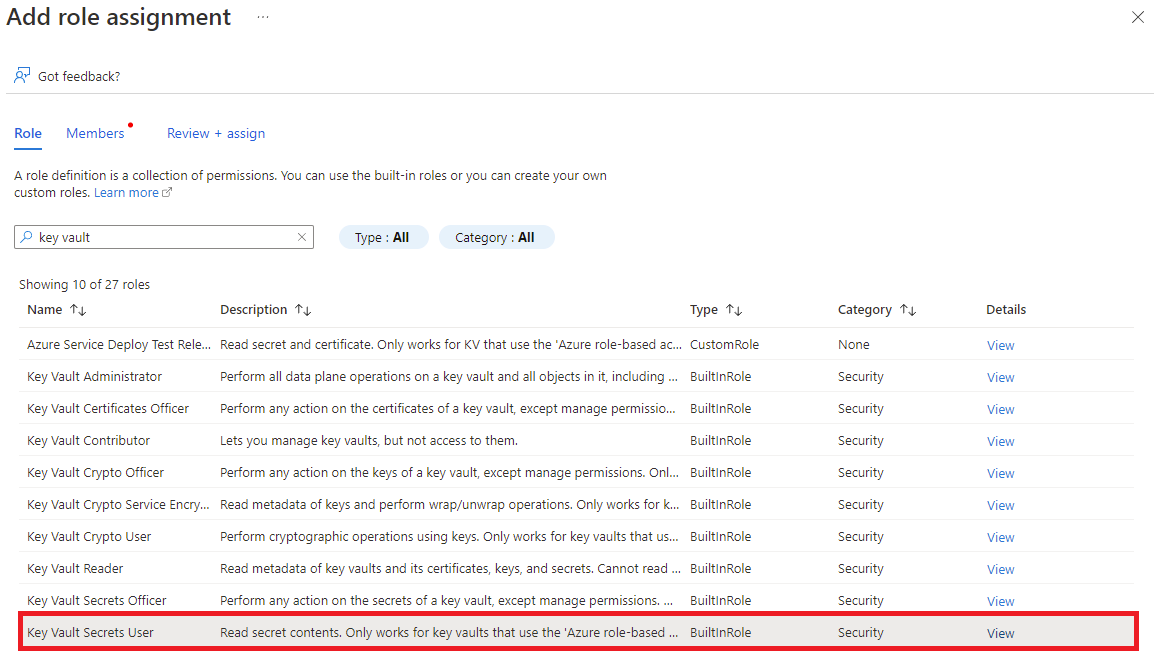

A felügyelt identitás hozzáférésének biztosítása a kulcstartóhoz

A SignalR szolgáltatás felügyelt identitással fér hozzá a kulcstartóhoz. A kulcstartó eléréséhez engedélyt kell adnia a felügyelt identitásnak.

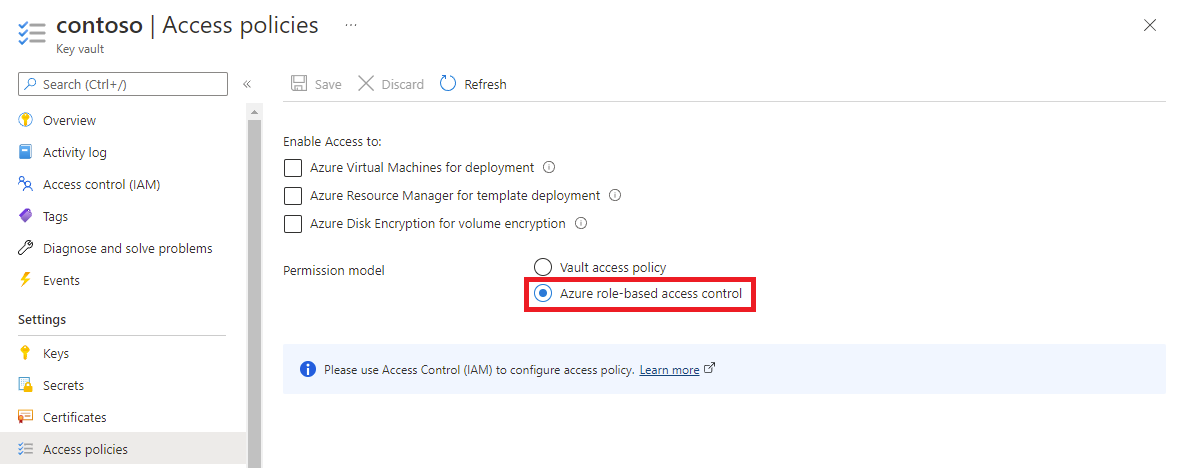

Az engedély megadásának lépései attól függenek, hogy a kulcstartó engedélymodelljeként a tároló-hozzáférési szabályzatot vagy az Azure szerepköralapú hozzáférés-vezérlést választotta-e.

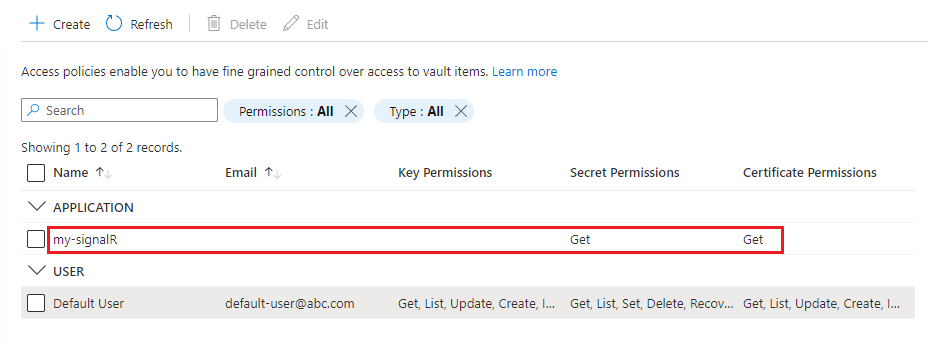

Ha a kulcstartó engedélymodelljeként tárolóelérési szabályzatot használ, kövesse ezt az eljárást egy új hozzáférési szabályzat hozzáadásához.

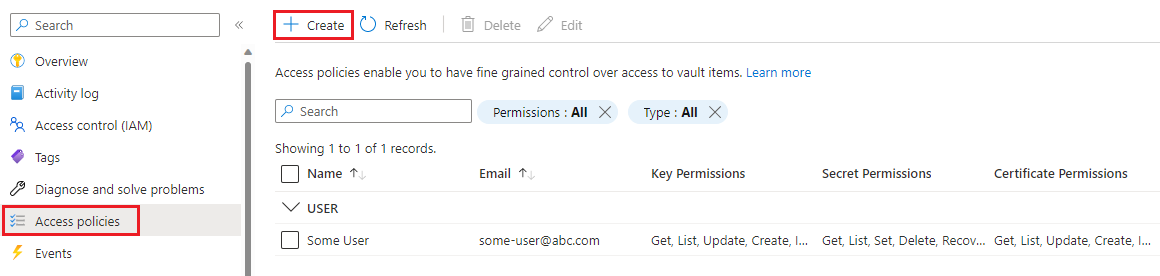

Nyissa meg a Key Vault-erőforrást.

Válassza az Access-szabályzatokat a bal oldali menüből.

Select Create.

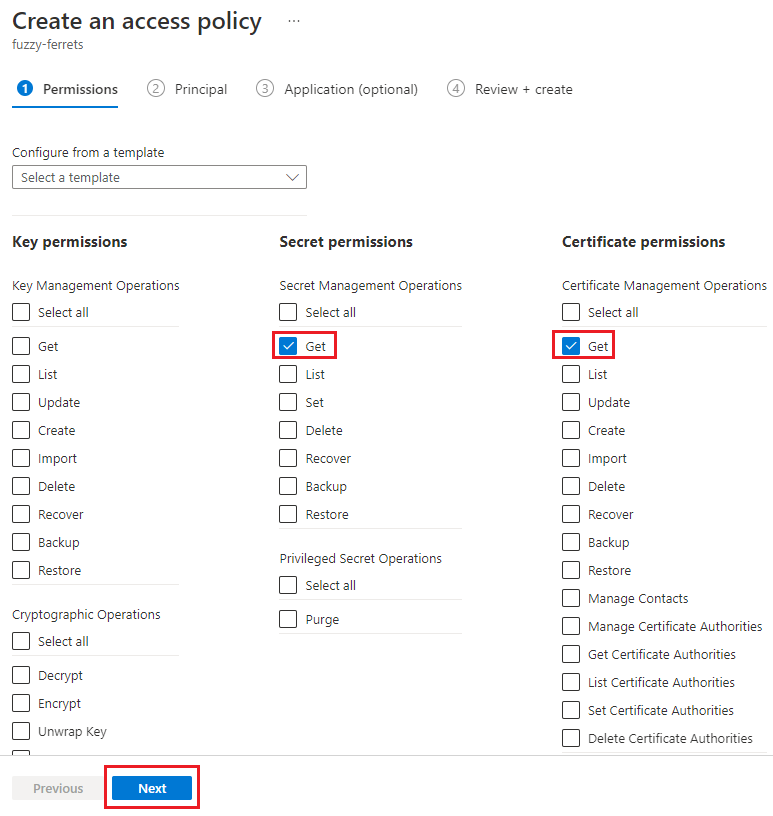

Az Engedélyek lapon:

- Válassza a Beolvasás a titkos kódok alatt lehetőséget.

- Válassza a Get under Certificate permissions (Beolvasás a tanúsítványengedélyek alatt) lehetőséget.

A Tovább gombra kattintva lépjen az Egyszerű lapra.

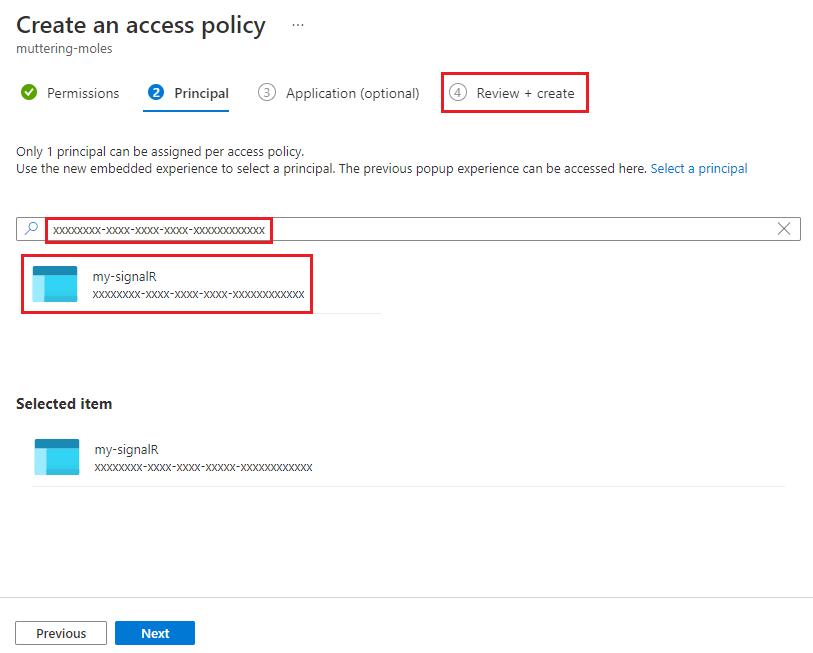

Adja meg a felügyelt identitás objektumazonosítóját a keresőmezőbe.

Válassza ki a felügyelt identitást a keresési eredmények közül.

Válassza a Véleményezés + létrehozás lapot.

Válassza a Létrehozás lehetőséget a Véleményezés + létrehozás lapon.

A SignalR-szolgáltatáspéldány felügyelt identitása szerepel a hozzáférési szabályzatok táblájában.

Egyéni tanúsítvány hozzáadása a SignalR szolgáltatáshoz

Az egyéni tanúsítvány SignalR-szolgáltatáshoz való hozzáadásához kövesse az alábbi lépéseket:

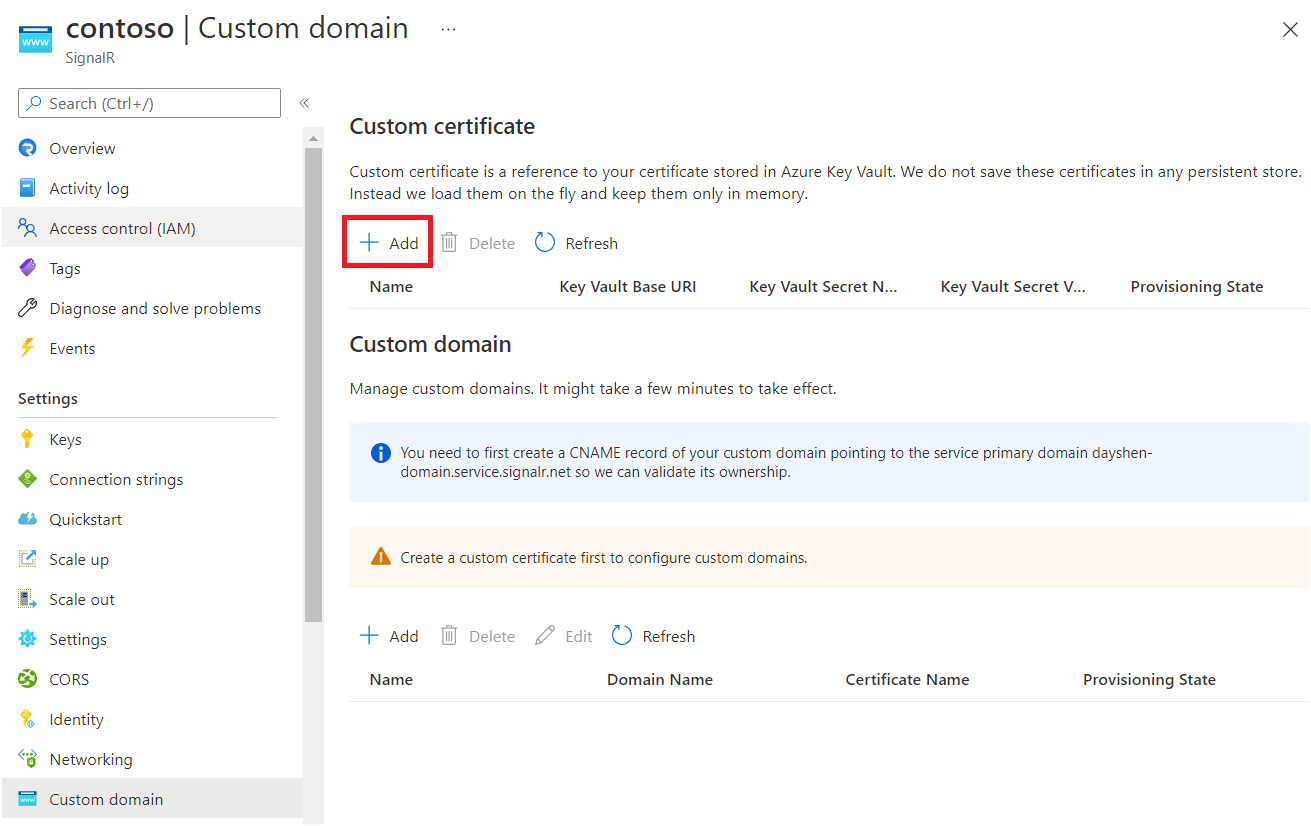

Az Azure Portalon nyissa meg a SignalR-szolgáltatás erőforrását.

A menüpanelen válassza az Egyéni tartomány lehetőséget.

Az Egyéni tanúsítvány területen válassza a Hozzáadás lehetőséget.

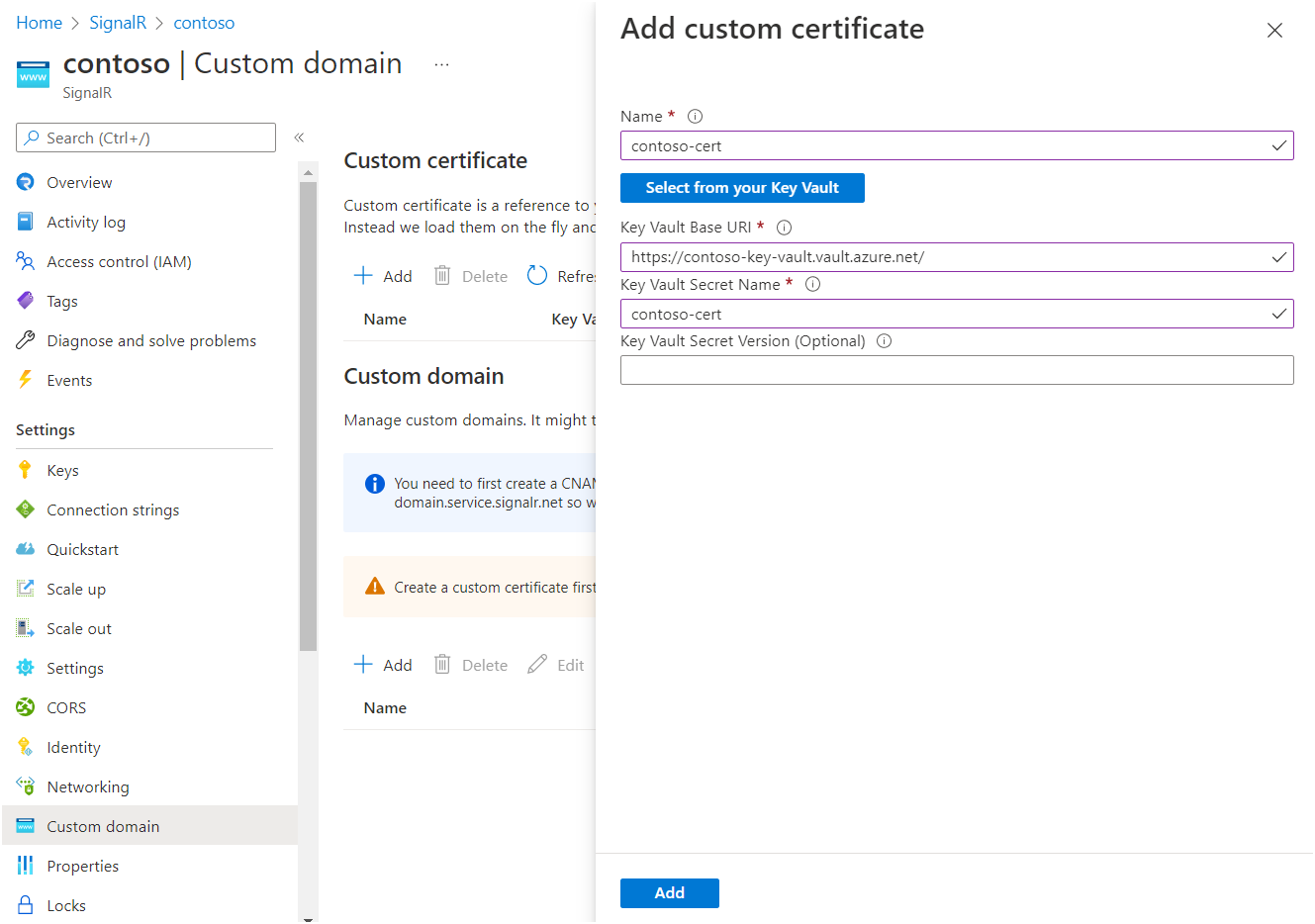

Adja meg az egyéni tanúsítvány nevét.

A Key Vault-tanúsítvány kiválasztásához válassza a Kiválasztás lehetőséget a Key Vaultban . A következő Key Vault Base URI kiválasztása után a Key Vault titkos kódjának nevét automatikusan ki kell tölteni. Másik lehetőségként manuálisan is kitöltheti ezeket a mezőket.

Ha a tanúsítványt egy adott verzióra szeretné rögzíteni, megadhatja a Key Vault titkos verzióját .

Select Add.

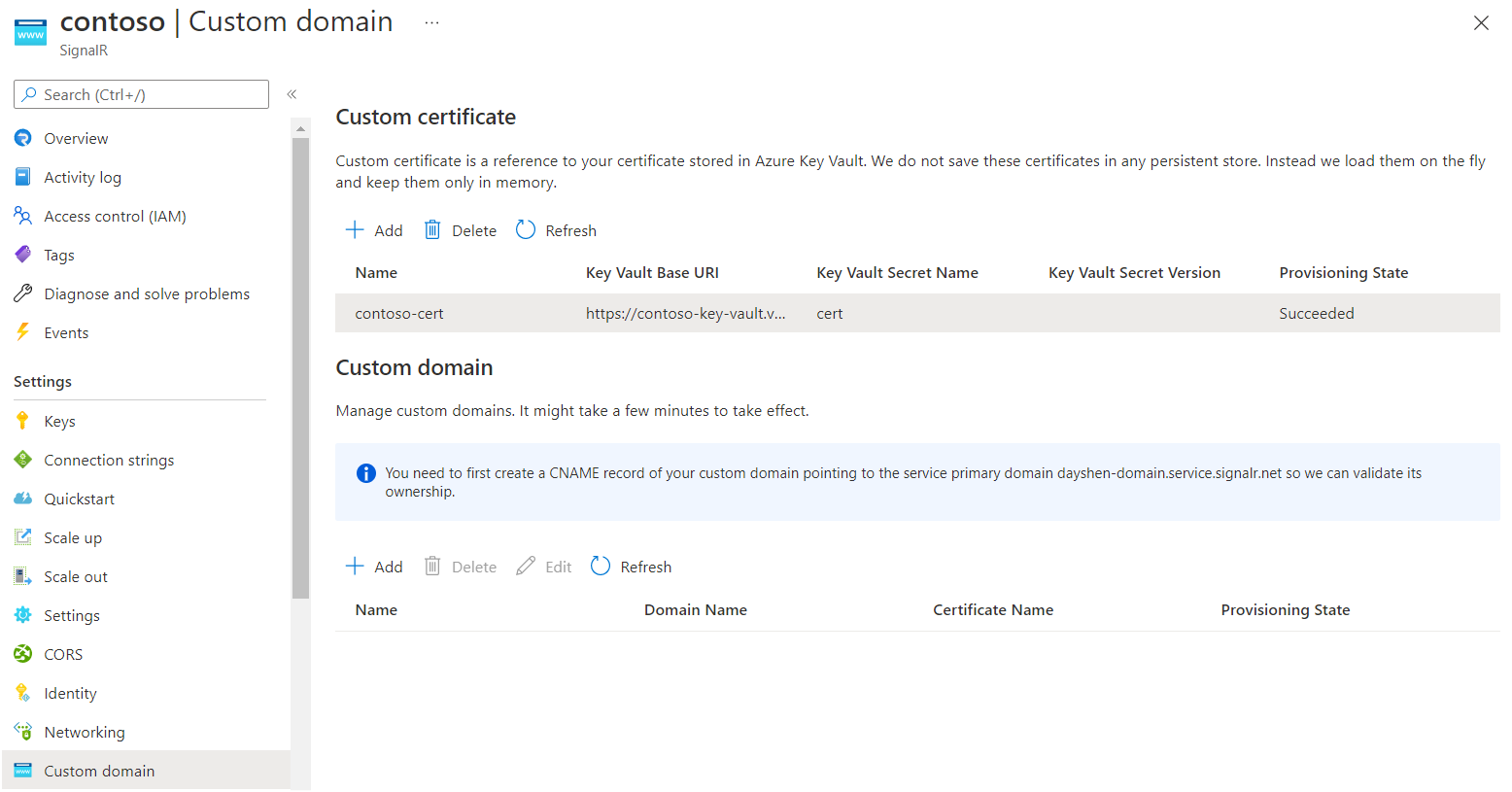

A SignalR szolgáltatás lekéri a tanúsítványt, és ellenőrzi annak tartalmát. Ha sikeres, a tanúsítvány kiépítési állapota sikeres lesz.

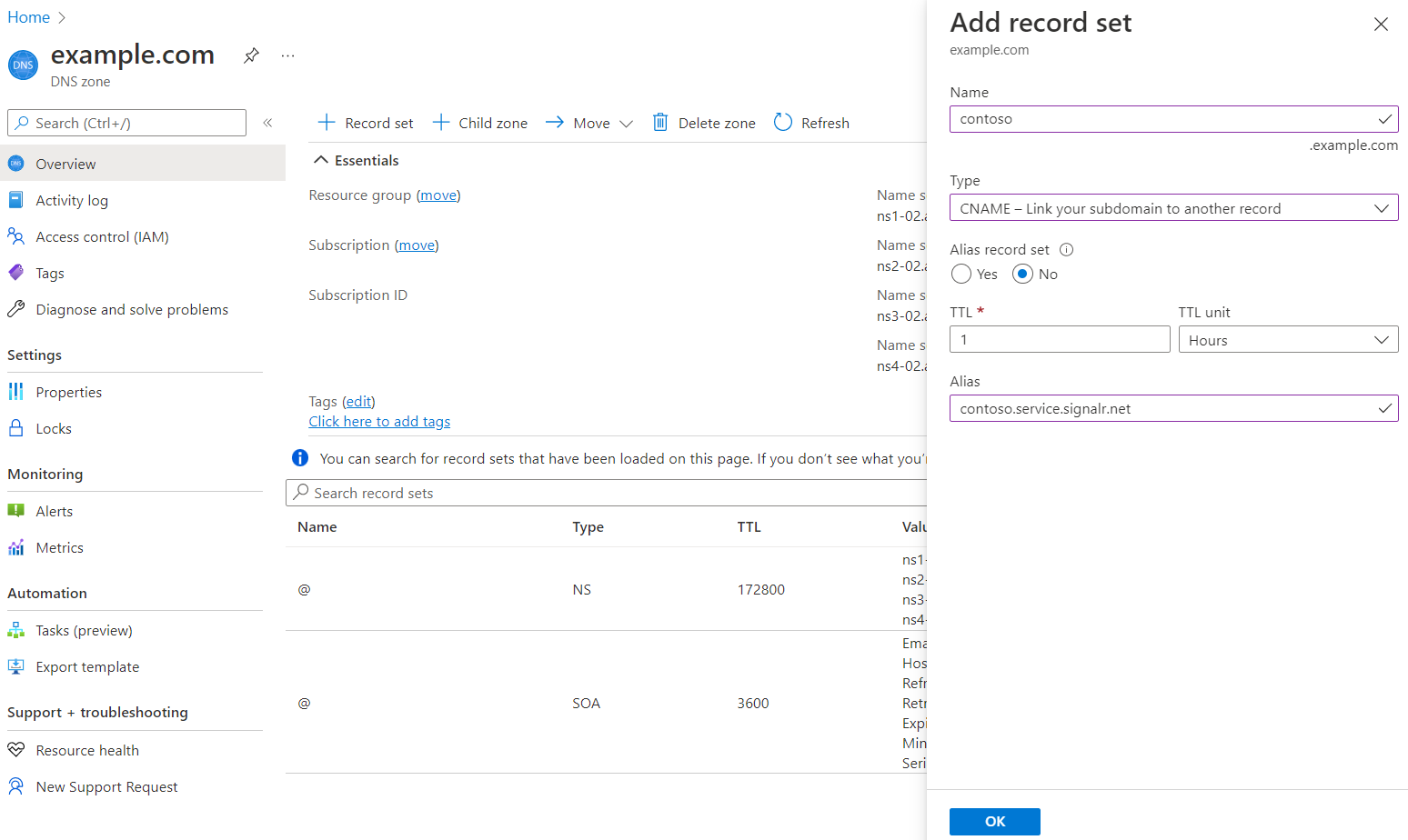

Egyéni tartomány CNAME rekord létrehozása

Létre kell hoznia egy CNAME rekordot az egyéni tartományához egy Azure DNS-zónában vagy a külső regisztráló szolgáltatással. A CNAME rekord létrehoz egy aliast az egyéni tartományból a SignalR Szolgáltatás alapértelmezett tartományához. A SignalR szolgáltatás a rekord használatával ellenőrzi az egyéni tartomány tulajdonjogát.

Ha például az alapértelmezett tartománya contoso.service.signalr.net, és az egyéni tartománya contoso.example.com, létre kell hoznia egy CNAME rekordot a következőn example.com: .

Miután létrehozta a CNAME rekordot, dns-kereséssel megtekintheti a CNAME-adatokat. A linuxos dig (DNS-keresés) parancs kimenetének például ehhez a kimenethez hasonlóan kell kinéznie:

contoso.example.com. 0 IN CNAME contoso.service.signalr.net.

Ha Azure DNS-zónát használ, tekintse meg a DNS-rekordok kezelését, és ismerje meg, hogyan vehet fel CNAME rekordokat.

Ha más DNS-szolgáltatókat használ, kövesse a szolgáltató útmutatóját egy CNAME rekord létrehozásához.

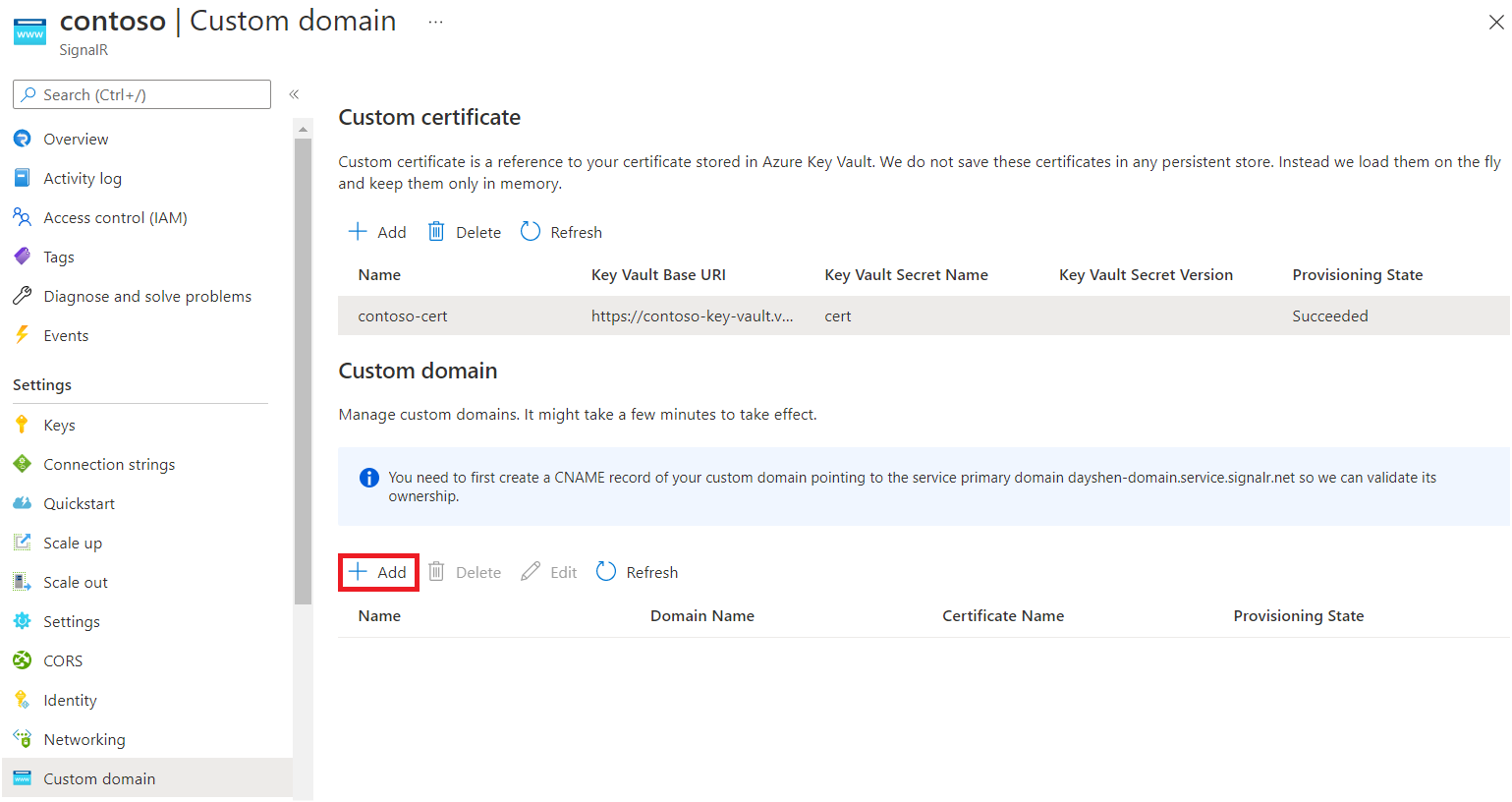

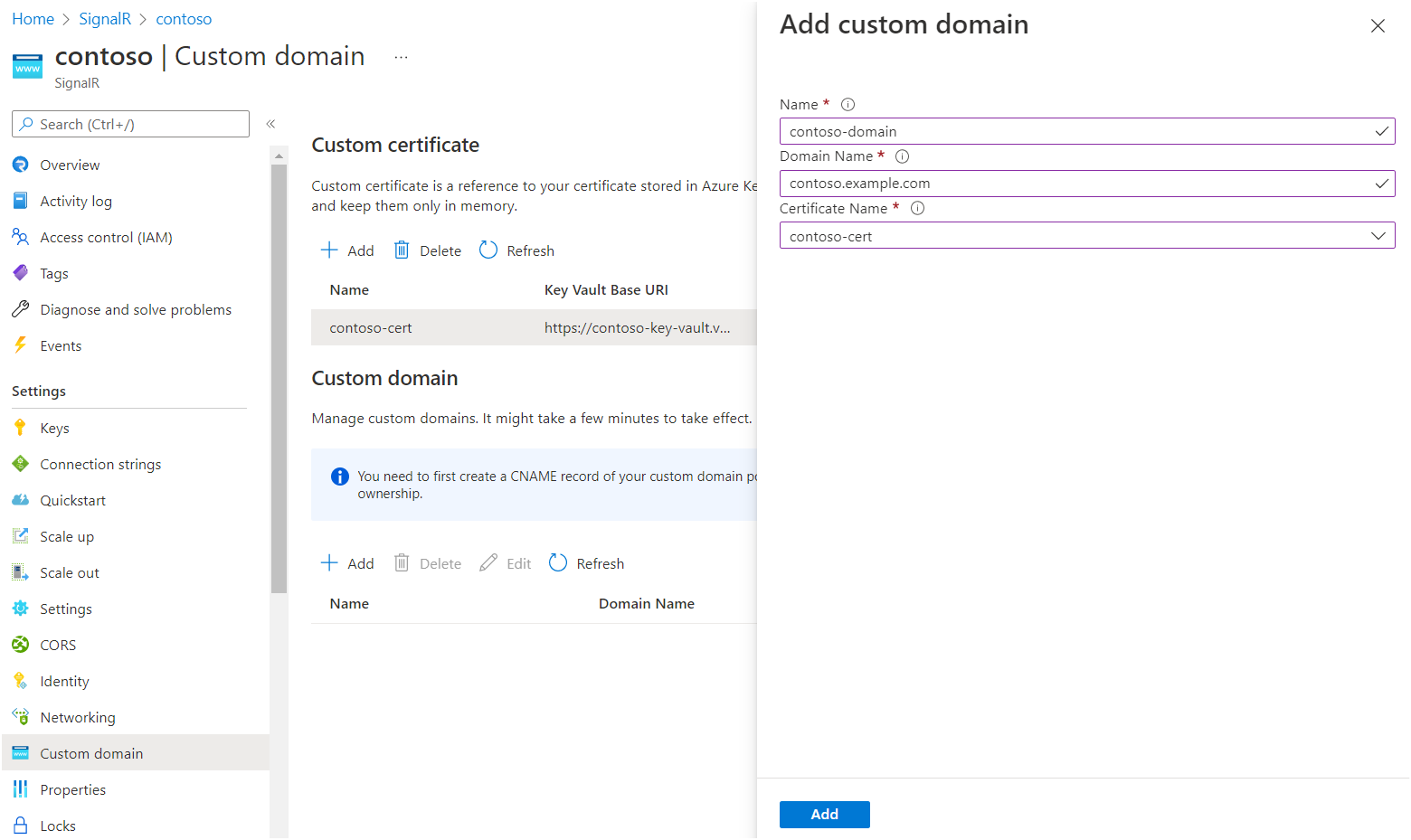

Egyéni tartomány hozzáadása

Most adja hozzá az egyéni tartományt a SignalR szolgáltatáshoz.

Az Azure Portalon nyissa meg a SignalR-szolgáltatás erőforrását.

A menüpanelen válassza az Egyéni tartomány lehetőséget.

Az Egyéni tartomány területen válassza a Hozzáadás lehetőséget.

Adja meg az egyéni tartomány nevét.

Adja meg például az egyéni tartomány

contoso.comteljes tartománynevét.Válasszon ki egy egyéni tanúsítványt, amely erre az egyéni tartományra vonatkozik.

Select Add.

Egyéni tartomány ellenőrzése

Az egyéni tartomány ellenőrzéséhez használhatja az állapot API-t. Az állapot API egy nyilvános végpont, amely a SignalR-szolgáltatáspéldány állapotát adja vissza. Az állapot API a következő címen https://<your custom domain>/api/healthérhető el: .

Íme egy példa a cURL használatával:

PS C:\> curl.exe -v https://contoso.example.com/api/health

...

> GET /api/health HTTP/1.1

> Host: contoso.example.com

< HTTP/1.1 200 OK

Az állapotkódot tanúsítványhiba nélkül kell visszaadnia 200 .

Key Vault elérése privát hálózaton

Ha privát végpontot konfigurált a kulcstartóhoz, a SignalR szolgáltatás nem fogja tudni elérni a kulcstartót nyilvános hálózaton keresztül. Megosztott privát végpont létrehozásával hozzáférést adhat a SignalR-szolgáltatásnak a kulcstartóhoz egy privát hálózaton keresztül.

Miután létrehozott egy megosztott privát végpontot, hozzáadhat egy egyéni tanúsítványt az Egyéni tanúsítvány hozzáadása a SignalR szolgáltatáshoz című szakaszban leírtak szerint.

Fontos

A kulcstartó URI-jában nem kell módosítania a tartományt. Ha például a kulcstartó alapszintű URI-ja, https://contoso.vault.azure.netakkor ezt az URI-t fogja használni egy egyéni tanúsítvány konfigurálásához.

A Key Vault tűzfalbeállításaiban nem kell explicit módon engedélyeznie a SignalR szolgáltatás IP-címét. További információ: Key Vault privát kapcsolat diagnosztikái.

Tanúsítvány rotálása

Ha egyéni tanúsítvány létrehozásakor nem ad meg titkos verziót, az Azure SignalR Service rendszeresen ellenőrzi a Key Vault legújabb verzióját. Ha egy új verziót figyel meg, az automatikusan alkalmazva lesz. A késés általában 1 órán belül van.

Másik lehetőségként egyéni tanúsítványt is rögzíthet a Key Vault egy adott titkos verziójára. Ha új tanúsítványt kell alkalmaznia, szerkesztheti a titkos verziót, majd proaktív módon frissítheti az egyéni tanúsítványt.

Felesleges tartalmak törlése

Ha nem tervezi használni a cikkben létrehozott erőforrásokat, törölheti az erőforráscsoportot.

Figyelmeztetés

Az erőforráscsoport törlése törli a benne található összes erőforrást. Ha a cikk hatókörén kívüli erőforrások szerepelnek a megadott erőforráscsoportban, akkor azok is törlődnek.

Következő lépések

Visszajelzés

Hamarosan elérhető: 2024-ben fokozatosan kivezetjük a GitHub-problémákat a tartalom visszajelzési mechanizmusaként, és lecseréljük egy új visszajelzési rendszerre. További információ: https://aka.ms/ContentUserFeedback.

Visszajelzés küldése és megtekintése a következőhöz: