A Transzparens adattitkosítás (TDE) védő elforgatása

A következőre vonatkozik: Azure SQL Database

Azure SQL Managed Instance

Azure Synapse Analytics (csak dedikált SQL-készletek)

Ez a cikk az Azure Key Vaultból származó TDE-védőt használó kiszolgálók kulcsváltását ismerteti. A kiszolgáló logikai TDE-védőjének elforgatása azt jelenti, hogy egy új aszimmetrikus kulcsra vált, amely védi a kiszolgálón lévő adatbázisokat. A kulcsváltás egy online művelet, és csak néhány másodpercet kell igénybe vennie, mivel ez csak az adatbázis adattitkosítási kulcsának visszafejtése és újratitkosítása, nem pedig a teljes adatbázis.

Ez a cikk a TDE-védő kiszolgálón történő elforgatására szolgáló automatizált és manuális módszereket is ismerteti.

Fontos szempontok a TDE-védő elforgatásakor

- A TDE-védő módosítása/elforgatása után az adatbázis régi biztonsági másolatai, beleértve a biztonsági másolatok naplófájljait, nem frissülnek a legújabb TDE-védő használatára. Ha TDE-védővel titkosított biztonsági másolatot szeretne visszaállítani a Key Vaultból, győződjön meg arról, hogy a kulcsanyag elérhető a célkiszolgáló számára. Ezért azt javasoljuk, hogy tartsa meg a TDE-védő összes régi verzióját az Azure Key Vaultban (AKV), hogy az adatbázis biztonsági másolatai visszaállíthatók legyenek.

- Még akkor is, ha az ügyfél által felügyelt kulcsról (CMK) a szolgáltatás által felügyelt kulcsra vált, tartsa meg az összes korábban használt kulcsot az AKV-ban. Ez biztosítja, hogy az adatbázis biztonsági mentései, beleértve a biztonsági másolatok naplófájljait is, visszaállíthatók az AKV-ban tárolt TDE-védőkkel.

- A régi biztonsági mentéseken kívül a tranzakciónapló-fájlokhoz is hozzá kell férni a régebbi TDE-védőhöz. Annak megállapításához, hogy vannak-e még olyan naplók, amelyekhez továbbra is a régebbi kulcsra van szükség, a kulcsváltás végrehajtása után használja a sys.dm_db_log_info dinamikus felügyeleti nézetet (DMV). Ez a DMV a tranzakciónapló virtuális naplófájljára (VLF) vonatkozó adatokat, valamint a VLF titkosítási kulcsának ujjlenyomatát adja vissza.

- A régebbi kulcsokat az AKV-ban kell megőrizni, és a kiszolgáló számára elérhetővé kell tenni az adatbázis biztonsági mentési megőrzési szabályzatai alapján konfigurált biztonsági mentési megőrzési időszak alapján. Ez segít biztosítani, hogy a kiszolgálón lévő hosszú távú adatmegőrzési (LTR) biztonsági másolatok a régebbi kulcsok használatával is visszaállíthatók legyenek.

Feljegyzés

Az Azure Synapse Analytics szüneteltetett dedikált SQL-készletét a kulcsváltás előtt újra kell folytatni.

Ez a cikk az Azure SQL Database,az Azure SQL Managed Instance és az Azure Synapse Analytics dedikált SQL-készletekre (korábbi nevén SQL DW) vonatkozik. A Synapse-munkaterületeken belüli dedikált SQL-készletek transzparens adattitkosításának (TDE) dokumentációját az Azure Synapse Analytics titkosítása című témakörben találja.

Fontos

Az átállás után ne törölje a kulcs korábbi verzióit. A kulcsok átgördítésével bizonyos adatok továbbra is titkosítva lesznek az előző kulcsokkal, például a régebbi adatbázis-biztonsági másolatokkal, a biztonsági másolatokkal és a tranzakciónapló-fájlokkal.

Előfeltételek

- Ez az útmutató feltételezi, hogy már használ egy Azure Key Vault-kulcsot az Azure SQL Database vagy az Azure Synapse Analytics TDE-védelmezőjeként. Lásd: Transzparens adattitkosítás BYOK-támogatással.

- Telepítenie és futtatnia kell az Azure PowerShellt.

Tipp.

Ajánlott, de nem kötelező – először hozza létre a TDE-védő kulcsanyagát egy hardveres biztonsági modulban (HSM) vagy a helyi kulcstárolóban, majd importálja a kulcsanyagot az Azure Key Vaultba. További információért kövesse a hardveres biztonsági modul (HSM) és a Key Vault használatára vonatkozó utasításokat.

Nyissa meg az Azure Portalt

Automatikus kulcsváltás

A TDE-védő automatikus elforgatása akkor engedélyezhető, ha a TDE-védőt a kiszolgálóhoz vagy az adatbázishoz konfigurálja az Azure Portalról, vagy az alábbi PowerShell vagy az Azure CLI-parancsok használatával. Ha engedélyezve van, a kiszolgáló vagy az adatbázis folyamatosan ellenőrzi a kulcstartót a TDE-védőként használt kulcs új verzióiban. Ha a kulcs új verzióját észleli, a kiszolgáló vagy az adatbázis TDE-védője 24 órán belül automatikusan a legújabb kulcsverzióra vált.

A kiszolgálók, adatbázisok vagy felügyelt példányok automatikus elforgatása az Azure Key Vault automatikus kulcsforgatásával lehetővé teszi a teljes körű érintésmentes elforgatást a TDE-kulcsok esetében.

Feljegyzés

Ha a kiszolgáló vagy a felügyelt példány georeplikációval van konfigurálva, az automatikus rotálás engedélyezése előtt további irányelveket kell követni az itt leírtak szerint.

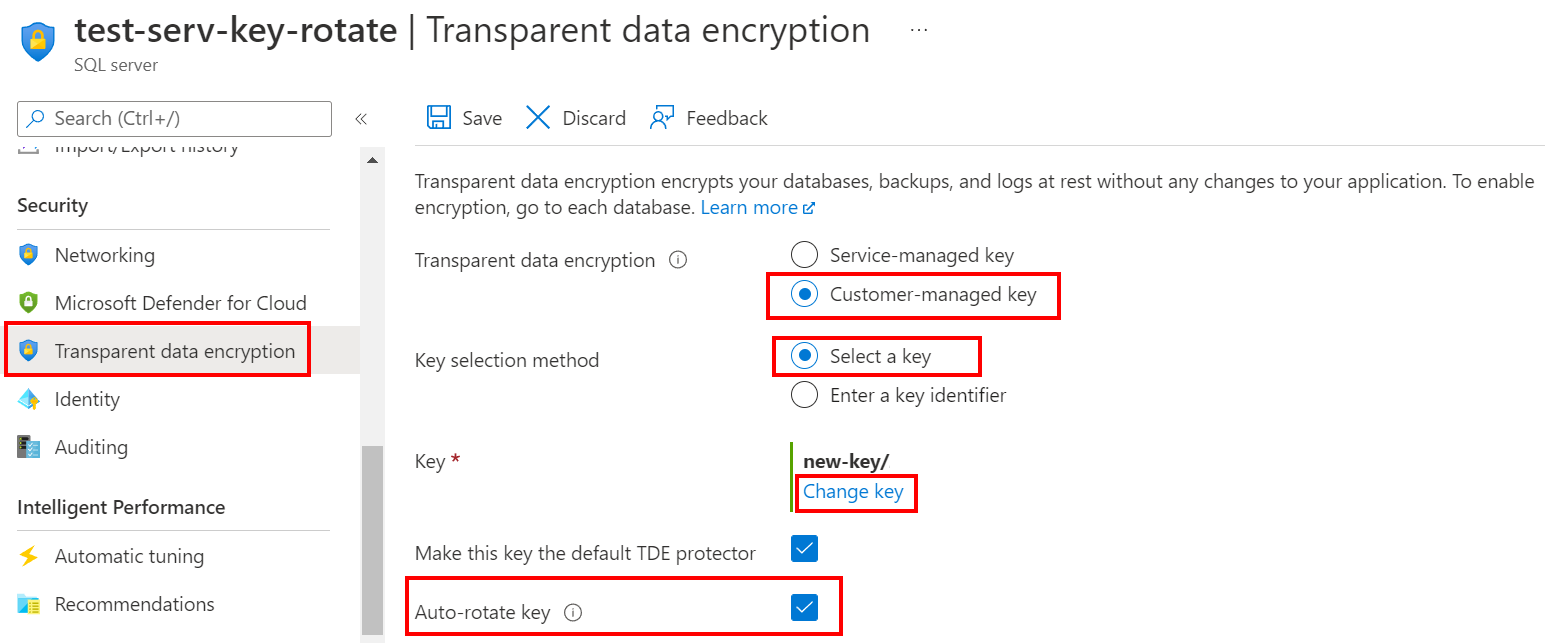

Az Azure Portal használata:

- Keresse meg egy meglévő kiszolgáló vagy felügyelt példány transzparens adattitkosítási szakaszát.

- Válassza ki az Ügyfél által felügyelt kulcs lehetőséget, és válassza ki a TDE-védőként használni kívánt kulcstartót és kulcsot.

- Jelölje be az Automatikus elforgatás gomb jelölőnégyzetet.

- Válassza a Mentés lehetőséget.

Automatikus kulcsváltás az adatbázis szintjén

Az automatikus kulcsváltás az Azure SQL Database adatbázisszintjén is engedélyezhető. Ez akkor hasznos, ha a kiszolgálón lévő adatbázisoknak csak egy vagy egy részhalmazához szeretné engedélyezni az automatikus kulcsváltást. További információ: Identitás- és kulcskezelés a TDE-hez adatbázisszintű, ügyfél által felügyelt kulcsokkal.

Az Azure Portalon az automatikus kulcsváltás adatbázisszintű beállításával kapcsolatos információkért lásd : Meglévő Azure SQL Database frissítése adatbázisszintű, ügyfél által felügyelt kulcsokkal.

Automatikus kulcsváltás georeplikációs konfigurációkhoz

Egy Olyan Azure SQL Database georeplikációs konfigurációban, amelyben az elsődleges kiszolgáló tDE-t használ a CMK-val, a másodlagos kiszolgálót úgy is konfigurálnia kell, hogy a TDE-t az elsődlegesen használt kulccsal rendelkező CMK-val engedélyezze.

Az Azure Portal használata:

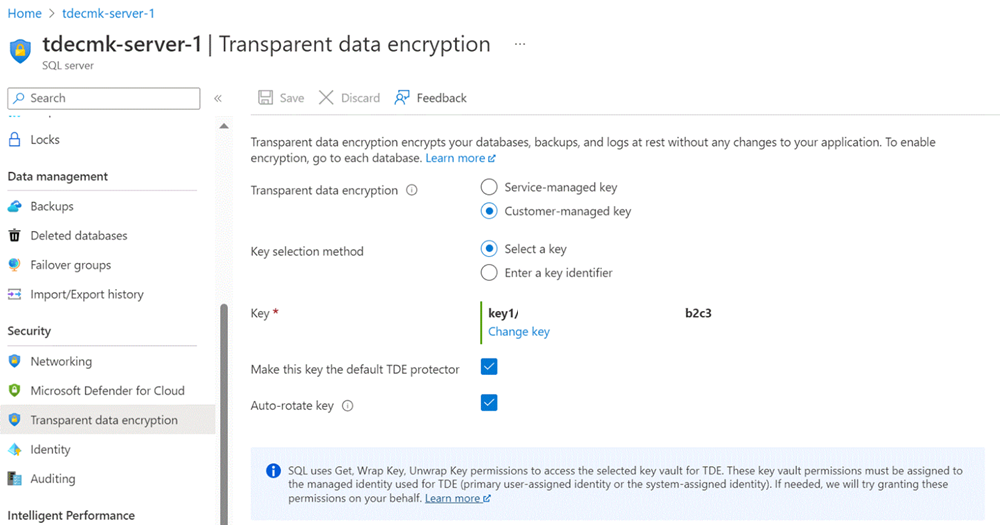

Keresse meg az elsődleges kiszolgáló Transzparens adattitkosítás szakaszát.

Válassza ki az Ügyfél által felügyelt kulcs lehetőséget, és válassza ki a TDE-védőként használni kívánt kulcstartót és kulcsot.

Jelölje be az Automatikus elforgatás gomb jelölőnégyzetet.

Válassza a Mentés lehetőséget.

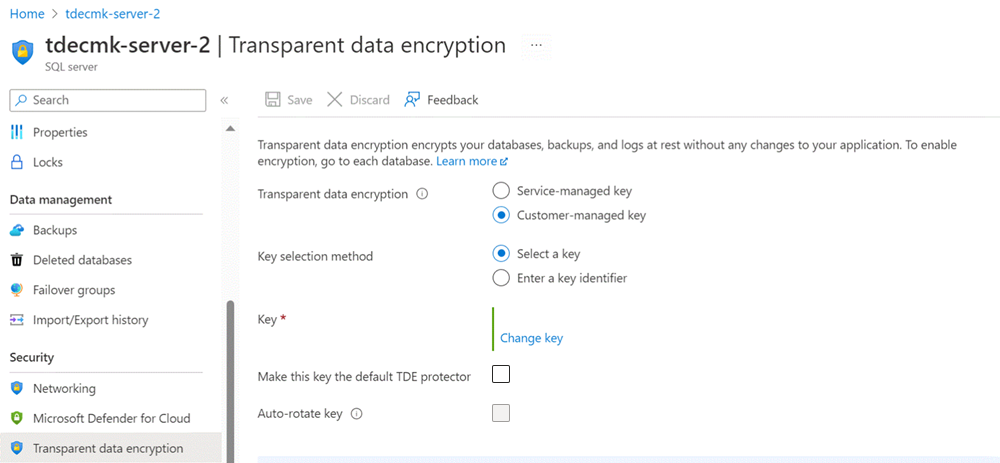

Keresse meg a másodlagos kiszolgáló Transzparens adattitkosítás szakaszát.

Válassza ki az Ügyfél által felügyelt kulcs lehetőséget, és válassza ki a TDE-védőként használni kívánt kulcstartót és kulcsot. Használja ugyanazt a kulcsot, mint az elsődleges kiszolgálóhoz.

Törölje a jelölés jelölését: Ez a kulcs legyen az alapértelmezett TDE-védő.

Válassza a Mentés lehetőséget.

Amikor a kulcs el van forgatva az elsődleges kiszolgálón, a rendszer automatikusan átviszi azt a másodlagos kiszolgálóra.

Különböző kulcsok használata minden kiszolgálóhoz

Az elsődleges és másodlagos kiszolgálókat másik kulcstartó kulccsal is konfigurálhatja, ha a TDE-t CMK-val konfigurálja az Azure Portalon. Az Azure Portalon nem egyértelmű, hogy az elsődleges kiszolgáló védelméhez használt kulcs ugyanaz a kulcs, amely a másodlagos kiszolgálóra replikált elsődleges adatbázist is védi. A PowerShell, az Azure CLI vagy a REST API-k használatával azonban lekéri a kiszolgálón használt kulcsok részleteit. Ez azt mutatja, hogy az automatikusan elforgatott kulcsok át lesznek osztva az elsődleges kiszolgálóról a másodlagos kiszolgálóra.

Íme egy példa a PowerShell-parancsok használatára az elsődleges kiszolgálóról a másodlagos kiszolgálóra kulcsváltás után átvitt kulcsok ellenőrzésére.

Hajtsa végre a következő parancsot az elsődleges kiszolgálón a kiszolgáló kulcsadatainak megjelenítéséhez:

Get-AzSqlServerKeyVaultKey -ServerName <logicalServerName> -ResourceGroupName <SQLDatabaseResourceGroupName>Az alábbihoz hasonló eredményeknek kell megjelennie:

ResourceGroupName : <SQLDatabaseResourceGroupName> ServerName : <logicalServerName> ServerKeyName : <keyVaultKeyName> Type : AzureKeyVault Uri : https://<keyvaultname>.vault.azure.net/keys/<keyName>/<GUID> Thumbprint : <thumbprint> CreationDate : 12/13/2022 8:56:32 PMHajtsa végre ugyanazt

Get-AzSqlServerKeyVaultKeya parancsot a másodlagos kiszolgálón:Get-AzSqlServerKeyVaultKey -ServerName <logicalServerName> -ResourceGroupName <SQLDatabaseResourceGroupName>Ha a másodlagos kiszolgáló alapértelmezett TDE-védője az elsődleges kiszolgálótól eltérő kulccsal rendelkezik, két (vagy több) kulcsnak kell megjelennie. Az első kulcs az alapértelmezett TDE-védő, a második pedig a replikált adatbázis védelmére használt elsődleges kiszolgálón használt kulcs.

Amikor a kulcs el van forgatva az elsődleges kiszolgálón, a rendszer automatikusan átviszi azt a másodlagos kiszolgálóra. Ha ismét futtatni szeretné az

Get-AzSqlServerKeyVaultKeyelsődleges kiszolgálón, két kulcsnak kell megjelennie. Az első kulcs az eredeti kulcs, a második pedig az aktuális kulcs, amely a kulcsváltás részeként lett létrehozva.Get-AzSqlServerKeyVaultKeyA másodlagos kiszolgálón futtatott parancsnak ugyanazokat a kulcsokat is meg kell jelenítenie, amelyek az elsődleges kiszolgálón találhatók. Ez megerősíti, hogy az elsődleges kiszolgálón lévő elforgatott kulcsok automatikusan átkerülnek a másodlagos kiszolgálóra, és az adatbázis-replika védelmére szolgálnak.

Kézi kulcs elforgatása

A manuális kulcsváltás az alábbi parancsokkal ad hozzá egy új kulcsot, amely egy új kulcsnév alatt vagy akár egy másik kulcstartóban is szerepelhet. Ez a megközelítés támogatja ugyanazt a kulcsot a különböző kulcstartókhoz a magas rendelkezésre állás és a georeduktúra-forgatókönyvek támogatásához. A manuális kulcsváltás az Azure Portalon is elvégezhető.

Manuális kulcsforgatás esetén, ha új kulcsverzió jön létre a Key Vaultban (manuálisan vagy a kulcstartó automatikus kulcsforgatási szabályzatával), ugyanezt manuálisan kell beállítani, mint a TDE-védőt a kiszolgálón.

Feljegyzés

A kulcstartó nevének és kulcsnevének együttes hossza nem haladhatja meg a 94 karaktert.

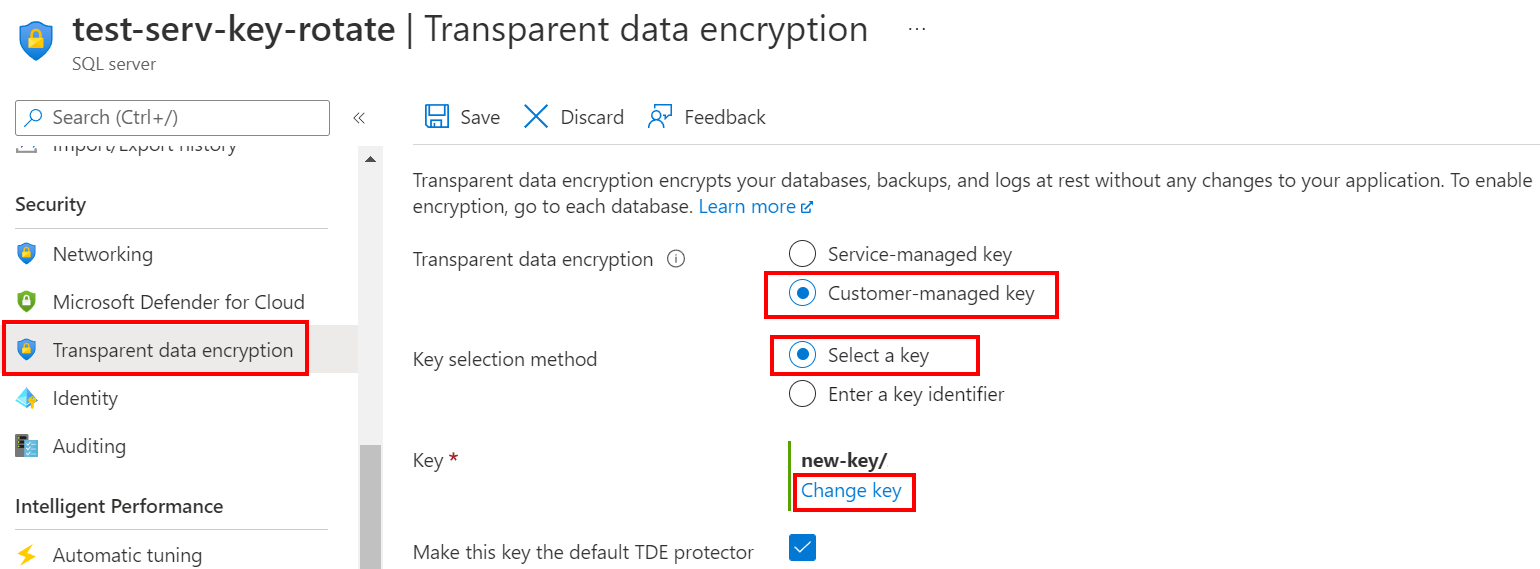

Az Azure Portal használatával:

- Keresse meg egy meglévő kiszolgáló vagy felügyelt példány transzparens adattitkosítási menüjét.

- Válassza ki az Ügyfél által felügyelt kulcs lehetőséget, és válassza ki az új TDE-védőként használni kívánt kulcstartót és kulcsot.

- Válassza a Mentés lehetőséget.

TDE védelmi mód váltása

Az Azure Portal használatával váltsa át a TDE-védőt a Microsoft által felügyeltről BYOK módra:

- Keresse meg egy meglévő kiszolgáló vagy felügyelt példány transzparens adattitkosítási menüjét.

- Válassza az Ügyfél által felügyelt kulcs lehetőséget.

- Válassza ki a TDE-védőként használni kívánt kulcstartót és kulcsot.

- Válassza a Mentés lehetőséget.

Kapcsolódó tartalom

Ha biztonsági kockázat áll fenn, megtudhatja, hogyan távolíthat el egy potenciálisan sérült TDE-védőt: Távolítsa el a potenciálisan feltört kulcsot.

Ismerkedés az Azure Key Vault integrációjával és a TDE saját kulcsának támogatásával: A TDE bekapcsolása a Key Vault saját kulcsával a PowerShell használatával.