Jegyzet

Az oldalhoz való hozzáférés engedélyezést igényel. Próbálhatod be jelentkezni vagy könyvtárat váltani.

Az oldalhoz való hozzáférés engedélyezést igényel. Megpróbálhatod a könyvtár váltását.

Ez a cikk a következőt ismerteti:

- Inaktív adatok titkosítása a Synapse Analytics-munkaterületeken.

- Synapse-munkaterületek konfigurálása az ügyfél által felügyelt kulccsal történő titkosítás engedélyezéséhez.

- A munkaterületeken lévő adatok titkosításához használt kulcsok kezelése.

A tárolt adatok titkosítása

A teljes adatátviteli titkosítás megoldás biztosítja, hogy az adatok soha ne maradjanak titkosítatlan formában. A inaktív adatok kettős titkosítása két, különálló titkosítási réteggel csökkenti a fenyegetéseket, hogy védelmet nyújtsunk az egyrétegű biztonsági rések ellen. Az Azure Synapse Analytics egy második titkosítási réteget kínál a munkaterületen lévő adatokhoz egy ügyfél által felügyelt kulccsal. Ez a kulcs védve van az Azure Key Vaultban, amely lehetővé teszi a kulcskezelés és a rotáció tulajdonjogának átvételét.

Az Azure-szolgáltatások első titkosítási rétege platform által felügyelt kulcsokkal van engedélyezve. Alapértelmezés szerint az Azure Disks és az Azure Storage-fiókok adatai inaktív állapotban automatikusan titkosítva lesznek. Az Azure Encryption áttekintésében további információt tudhat meg arról, hogyan használják a titkosítást a Microsoft Azure-ban.

Feljegyzés

Egyes ügyféltartalmak, például a táblanevek, az objektumnevek és az indexnevek, a Microsoft támogatás és hibaelhárítás céljából a naplófájlokban továbbíthatók.

Azure Synapse-titkosítás

Ez a szakasz segít jobban megérteni az ügyfél által felügyelt kulcstitkosítás engedélyezését és kikényszerítését a Synapse-munkaterületeken. Ez a titkosítás az Azure Key Vaultban létrehozott meglévő kulcsokat vagy új kulcsokat használja. Egyetlen kulccsal titkosíthatja a munkaterület összes adatát. A Synapse-munkaterületek támogatják az RSA 2048 és 3072 bájt méretű kulcsokat, valamint az RSA-HSM-kulcsokat.

Megjegyzés

A Synapse-munkaterületek nem támogatják az EC-, EC-HSM- és okt-HSM-kulcsok titkosítását.

A következő Synapse-összetevők adatai a munkaterület szintjén konfigurált ügyfél által felügyelt kulccsal lesznek titkosítva:

- SQL-készletek

- Dedikált SQL-készletek

- Kiszolgáló nélküli SQL-készletek

- Adatfeltáró csoportok

- Apache Spark-készletek

- Azure Data Factory-integrációs futtatókörnyezetek, folyamatok, adathalmazok.

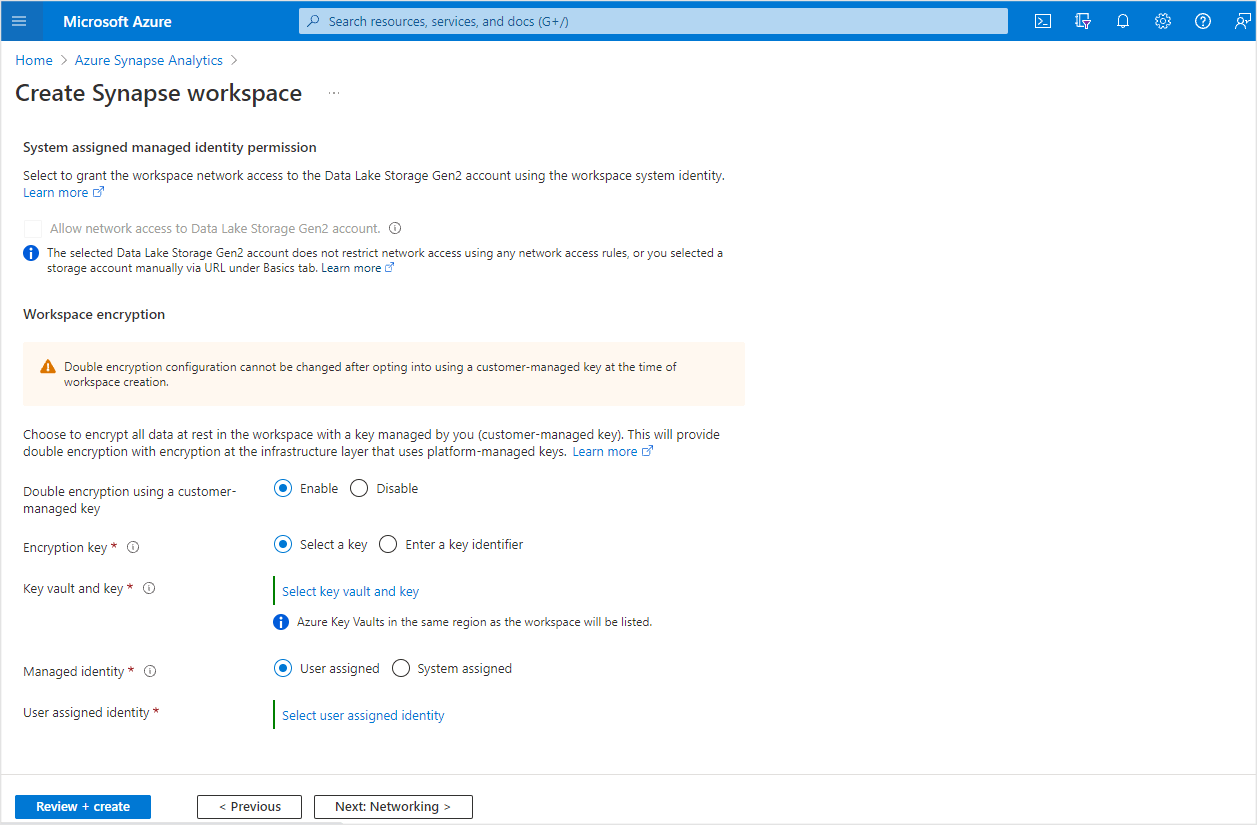

Munkaterület titkosítási konfigurációja

A munkaterületek úgy konfigurálhatók, hogy a munkaterület létrehozásakor ügyfél által felügyelt kulccsal engedélyezzenek kettős titkosítást. Engedélyezze a kettős titkosítást egy ügyfél által felügyelt kulccsal a "Biztonság" lapon az új munkaterület létrehozásakor. Megadhat egy kulcsazonosító URI-t, vagy választhat a munkaterületével azonos régióban található kulcstartók listájából. Magának a Key Vaultnak engedélyeznie kell a kiürítés elleni védelmet.

Fontos

A dupla titkosítás konfigurációs beállítása a munkaterület létrehozása után nem módosítható.

Kulcshozzáférés és munkaterület aktiválása

Az Azure Synapse ügyfél által felügyelt kulcsokkal rendelkező titkosítási modellje magában foglalja, hogy a munkaterület szükség szerint hozzáfér az Azure Key Vault kulcsaihoz a titkosításhoz és a visszafejtéshez. A kulcsok egy hozzáférési szabályzaton vagy az Azure Key Vault RBAC-on keresztül érhetők el a munkaterület számára. Amikor engedélyeket ad meg egy Azure Key Vault hozzáférési szabályzaton keresztül, válassza az "Csak alkalmazás" lehetőséget a szabályzat létrehozásakor (válassza ki a munkaterületek felügyelt identitását, és ne adja hozzá engedélyezett alkalmazásként).

A munkaterület felügyeleti identitásának a munkaterület aktiválása előtt meg kell adni a kulcstárhoz azokat az engedélyeket, amelyek szükségesek. A munkaterület aktiválásának ezen szakaszos megközelítése biztosítja, hogy a munkaterület adatai az ügyfél által felügyelt kulccsal titkosítva lesznek. A titkosítás engedélyezhető vagy letiltható az egyes dedikált SQL-készletek esetében. Alapértelmezés szerint az egyes dedikált készletekhez nincs engedélyezve a titkosítás.

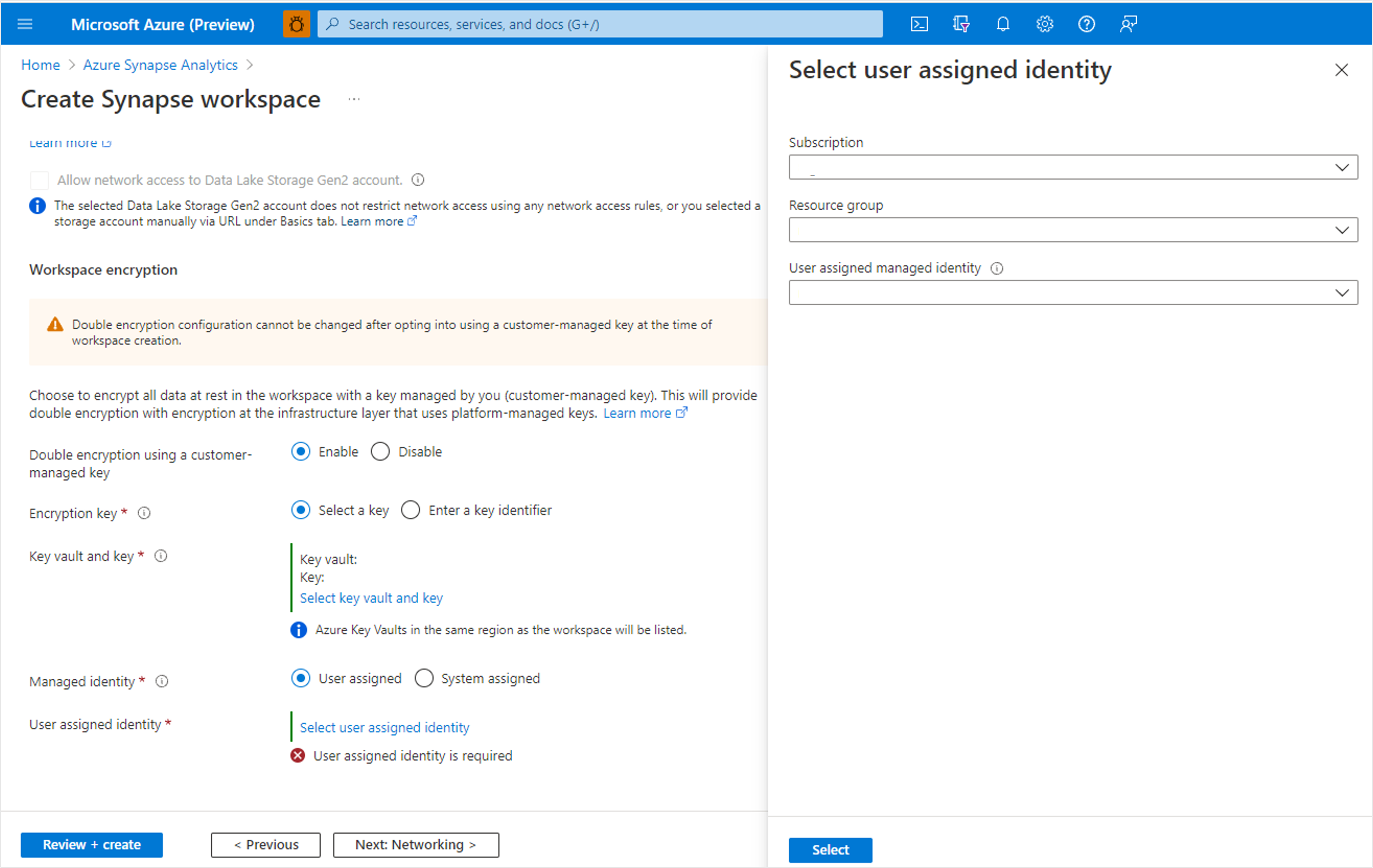

Felhasználó által hozzárendelt felügyelt identitás használata

A munkaterületek úgy konfigurálhatók, hogy felhasználó által hozzárendelt felügyelt identitással férhessenek hozzá az Azure Key Vaultban tárolt ügyfél által felügyelt kulcshoz. Konfiguráljon egy felhasználó által hozzárendelt felügyelt identitást, hogy elkerülje az Azure Synapse-munkaterület fokozatos aktiválását, ha kettős titkosítást használ az ügyfél által felügyelt kulcsokkal. A felügyelt identitás közreműködője beépített szerepkörrel rendelhet hozzá egy felhasználó által hozzárendelt felügyelt identitást egy Azure Synapse-munkaterülethez.

Megjegyzés

Felhasználó által hozzárendelt felügyelt identitás nem konfigurálható az ügyfél által felügyelt kulcs elérésére, ha az Azure Key Vault tűzfal mögött található.

Engedélyek

Az inaktív adatok titkosításához vagy visszafejtéséhez a felügyelt identitásnak a következő engedélyekkel kell rendelkeznie. Hasonlóképpen, ha Resource Manager-sablont használ egy új kulcs létrehozásához, a sablon "keyOps" paraméterének a következő engedélyekkel kell rendelkeznie:

- WrapKey (kulcs beszúrása a Key Vaultba új kulcs létrehozásakor).

- UnwrapKey (a visszafejtéshez szükséges kulcs lekéréséhez).

- Lekérés (a kulcs nyilvános részének olvasásához)

Munkaterület aktiválása

Ha nem konfigurál felhasználó által hozzárendelt felügyelt identitást az ügyfél által felügyelt kulcsok eléréséhez a munkaterület létrehozása során, a munkaterület "Függőben" állapotban marad, amíg az aktiválás sikeres nem lesz. A munkaterületet aktiválni kell, mielőtt teljes mértékben használhatja az összes funkciót. Például csak akkor hozhat létre új dedikált SQL-készletet, ha az aktiválás sikeres. Adjon hozzáférést a munkaterület felügyelt identitásának a kulcstárhoz, és válassza ki az aktiválási hivatkozást a munkaterület Azure portál címkéjén található szalaghirdetésben. Miután az aktiválás sikeresen befejeződött, a munkaterület készen áll arra, hogy az ügyfél által felügyelt kulccsal védve legyen a benne lévő összes adat. Ahogy korábban már említettük, a kulcstárnak az aktiválás sikerességéhez engedélyezve kell lennie a kiürítés elleni védelemnek.

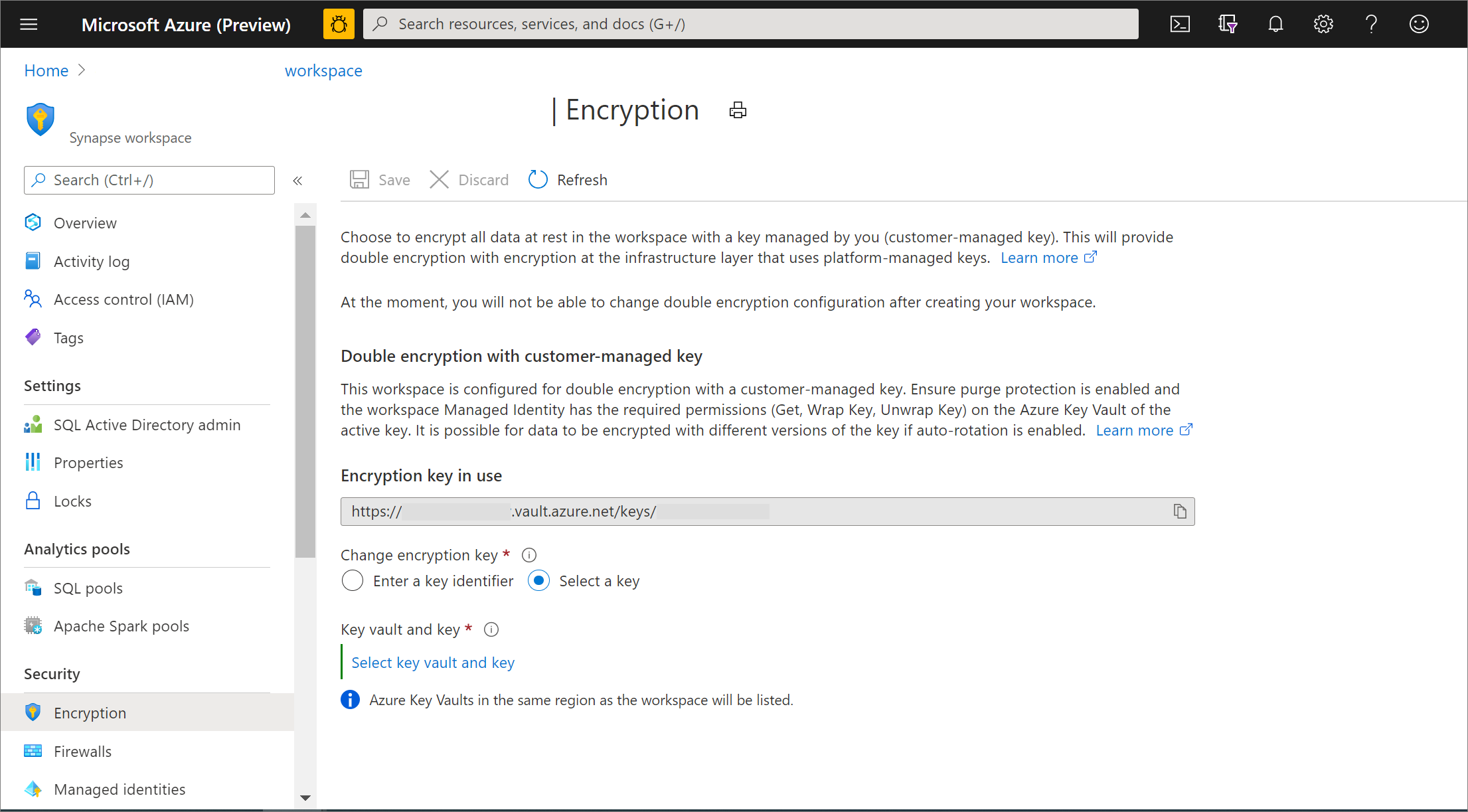

A munkaterület ügyfél által kezelt kulcsának kezelése

Az adatok titkosításához használt ügyfél által kezelt kulcsot az Azure Portal Titkosítás lapján módosíthatja. Itt is kiválaszthat egy új kulcsot egy kulcsazonosító használatával, vagy kiválaszthatja azokat a Key Vaultokat, amelyekhez hozzáféréssel rendelkezik a munkaterületével azonos régióban. Ha egy másik kulcstárban lévő kulcsot választ a korábban használt kulcstáraktól, biztosítson "Get", "Wrap" és "Unwrap" engedélyeket az új kulcstárban a munkaterület által kezelt identitás számára. A munkaterület ellenőrzi az új kulcstartóhoz való hozzáférését, és a munkaterület összes adata újra lesz titkosítva az új kulccsal.

Fontos

A munkaterület titkosítási kulcsának módosításakor tartsa meg a régi kulcsot, amíg a munkaterületen nem cseréli le egy új kulccsal. Ez lehetővé teszi az adatok visszafejtést a régi kulccsal, mielőtt újra titkosítanák az új kulccsal. Az SQL-készlet állapota (Online/Offline) nincs hatással a munkaterület ügyfél által felügyelt kulcsának (CMK) rotálási folyamatára.

A CMK forgatása során offline állapotban lévő SQL-készletek a régi kulccsal vagy kulcsverzióval titkosítva maradnak. Ha a régi kulcs vagy annak verziója le van tiltva vagy lejárt, a tárak nem folytatódnak, mivel a visszafejtés nem lehetséges. Ezeknek a készleteknek a folytatásakor a régi kulcsot vagy kulcsverziót 1) engedélyezni kell, és 2) lejárati dátumát a jövőre kell állítani, hogy lehetővé tegye a visszafejtést és az azt követő újratitkosítást az új kulccsal vagy kulcsverzióval.

A CMK zökkenőmentes forgásának biztosítása érdekében, ha egyes SQL-készletek offline állapotban vannak a folyamat során, a régi kulcs- vagy kulcsverziónak engedélyezve kell maradnia, és a lejárati dátumot a jövőben meg kell adni. Ez kulcsfontosságú mindaddig, amíg az offline tárolók sikeresen újraindulnak és újra titkosítva lesznek az új kulccsal vagy kulcsverzióval.

Erősen ajánlott, hogy ne törölje a régi kulcsokat vagy kulcsverziókat, mivel ezekre továbbra is szükség lehet a biztonsági másolatok visszafejtéséhez. Ehelyett, miután az összes SQL-készletet újra titkosították az új kulccsal vagy kulcsverzióval, tiltsa le a régi kulcsot vagy kulcsverziót. Ez biztosítja, hogy a régi kulcs vagy kulcsverzió szükség esetén elérhető maradjon a régebbi biztonsági másolatok visszafejtéséhez.

Az Azure Key Vaults-szabályzatok a kulcsok automatikus, rendszeres elforgatásához vagy a kulcsokon végzett műveletekhez új kulcsverziók létrehozását eredményezhetik. Dönthet úgy, hogy újra titkosítja a munkaterület összes adatát az aktív kulcs legújabb verziójával. Az újratitkosításhoz módosítsa az Azure Portal kulcsát ideiglenes kulcsra, majd váltson vissza a titkosításhoz használni kívánt kulcsra. Ha például az adattitkosítást az Aktív kulcs1 legújabb verziójával szeretné frissíteni, módosítsa a munkaterület ügyfél által kezelt kulcsát ideiglenes kulcsra( Key2). Várja meg, amíg befejeződik a titkosítás a Key2 használatával. Ezután állítsa vissza az ügyfél által kezelt munkaterület kulcsát Key1-re - így a munkaterületen lévő adatok újra lesznek titkosítva a Key1 legújabb verziójával.

Feljegyzés

Az Azure Synapse Analytics nem titkosítja automatikusan az adatokat új kulcsverziók létrehozásakor. A munkaterület konzisztenciájának biztosítása érdekében kényszerítse az adatok újratitkosítását a fent részletezett eljárással.

SQL-transzparens adattitkosítás szolgáltatás által felügyelt kulcsokkal

Az SQL transzparens adattitkosítás (TDE) a dedikált SQL-készletekhez érhető el a kettős titkosításra nem engedélyezett munkaterületeken. Az ilyen típusú munkaterületen a szolgáltatás által felügyelt kulcs dupla titkosítást biztosít a dedikált SQL-készletek adataihoz. A szolgáltatás által felügyelt kulccsal rendelkező TDE engedélyezhető vagy letiltható az egyes dedikált SQL-készletek esetében.

Az Azure SQL Database és az Azure Synapse parancsmagjai

A TDE PowerShellen keresztüli konfigurálásához azure-tulajdonosként, közreműködőként vagy SQL Security Managerként kell csatlakoznia.

Használja a következő parancsmagokat az Azure Synapse-munkaterülethez.

| Cmdlet | Leírás |

|---|---|

| Set-AzSynapseSqlPoolTransparentDataEncryption | Engedélyezi vagy letiltja az sql-készlet transzparens adattitkosítását. |

| Get-AzSynapseSqlPoolTransparentDataEncryption | Lekéri egy SQL-készlet transzparens adattitkosítási állapotát. |

| New-AzSynapseWorkspaceKey | Egy Key Vault-kulcsot ad hozzá a munkaterülethez. |

| Get-AzSynapseWorkspaceKey | Lekéri egy munkaterület Key Vault-kulcsait |

| Update-AzSynapseWorkspace | Beállítja a munkaterület transzparens adattitkosítási védőjének beállítását. |

| Get-AzSynapseWorkspace | Lekéri a transzparens adattitkosítási védőt |

| Remove-AzSynapseWorkspaceKey | Eltávolít egy Key Vault-kulcsot egy munkaterületről. |