Megjegyzés

Az oldalhoz való hozzáféréshez engedély szükséges. Megpróbálhat bejelentkezni vagy módosítani a címtárat.

Az oldalhoz való hozzáféréshez engedély szükséges. Megpróbálhatja módosítani a címtárat.

A következőkre vonatkozik:Azure SQL Database

Azure SQL Managed Instance

Azure Synapse Analytics

A transzparens adattitkosítás (TDE) segít megvédeni az Azure SQL Database-t, a felügyelt Azure SQL-példányt és az Azure Synapse Analytics-et a rosszindulatú offline tevékenységek veszélyétől az inaktív adatok titkosításával. Valós idejű titkosítást és visszafejtést végez az adatbázis, a kapcsolódó biztonsági másolatok és a tranzakciónapló-fájlok inaktív állapotában anélkül, hogy az alkalmazás módosítását kellene elvégeznie. Alapértelmezés szerint a TDE engedélyezve van az összes újonnan üzembe helyezett Azure SQL Database-ben, és manuálisan kell engedélyezni az Azure SQL Database régebbi adatbázisai esetében. Felügyelt Azure SQL-példány esetén a TDE engedélyezve van a példány szintjén és az újonnan létrehozott adatbázisokban. A TDE-t manuálisan kell engedélyezni az Azure Synapse Analyticshez.

Megjegyzés:

Ez a cikk az Azure SQL Database-re, a felügyelt Azure SQL-példányra és az Azure Synapse Analyticsre (dedikált SQL-készletekre (korábban SQL DW)) vonatkozik. A Synapse-munkaterületeken belüli dedikált SQL-készletek transzparens adattitkosításáról a Azure Synapse Analytics titkosításicímű témakörben olvashat.

Egyes ügyféltartalmak, például a táblanevek, az objektumnevek és az indexnevek, a Microsoft támogatás és hibaelhárítás céljából a naplófájlokban továbbíthatók.

A TDE valós idejű I/O-titkosítást és az adatok visszafejtést végez az oldal szintjén. A rendszer minden lapot visszafejt, amikor beolvassa a memóriába, majd titkosítja a lemezre írás előtt. A TDE egy teljes adatbázis tárolását titkosítja az Adatbázistitkosítási kulcs (DEK) nevű szimmetrikus kulccsal. Az adatbázis indításakor a titkosított DEK visszafejthető, majd az SQL Server adatbázismotor folyamatában lévő adatbázisfájlok visszafejtésére és újratitkosítására szolgál. A DEK-t a TDE-védő védi. A TDE-védő szolgáltatás által felügyelt tanúsítvány (szolgáltatás által felügyelt transzparens adattitkosítás) vagy az Azure Key Vaultban vagy az Azure Key Vault felügyelt HSM-ben (ügyfél által felügyelt transzparens adattitkosítás) tárolt aszimmetrikus kulcs.

Az Azure SQL Database és az Azure Synapse esetében a TDE-védő a kiszolgáló szintjén van beállítva, és a kiszolgálóhoz társított összes adatbázis örökli. Felügyelt Azure SQL-példány esetén a TDE-védő a példány szintjén van beállítva, és az adott példány összes titkosított adatbázisa örökli. A kiszolgáló kifejezés mind a kiszolgálóra, mind a példányra hivatkozik ebben a dokumentumban, kivéve, ha másként van feltüntetve.

Fontos

Az újonnan létrehozott SQL-adatbázisok alapértelmezés szerint a szolgáltatás által felügyelt transzparens adattitkosítással vannak titkosítva. Az adatbázis-forrás titkosítása esetén a visszaállítással, a georeplikálással és az adatbázis-másolással létrehozott céladatbázisok alapértelmezés szerint titkosítva lesznek. Ha azonban az adatbázis-forrás nincs titkosítva, a visszaállítással, a georeplikálással és az adatbázis-másolással létrehozott céladatbázisok alapértelmezés szerint nem lesznek titkosítva. A 2017 májusa előtt létrehozott meglévő SQL-adatbázisok és a 2019 februárja előtt létrehozott felügyelt SQL-adatbázisok alapértelmezés szerint nem lesznek titkosítva. A visszaállítással létrehozott SQL Managed Instance-adatbázisok öröklik a titkosítási állapotot a forrástól. Meglévő TDE-titkosított adatbázis visszaállításához először importálni kell a szükséges TDE-tanúsítványt a felügyelt SQL-példányba. Egy adatbázis titkosítási állapotának kiderítéséhez futtass egy választó lekérdezést a sys.dm_database_encryption_keys DMV-ből, és ellenőrizze az encryption_state_desc oszlop állapotát.

Megjegyzés:

A TDE nem használható rendszeradatbázisok, például az adatbázis titkosítására az SQL Database-ben és a master felügyelt SQL-példányban. Az master adatbázis olyan objektumokat tartalmaz, amelyek a TDE-műveletek felhasználói adatbázisokon való végrehajtásához szükségesek. Javasoljuk, hogy ne tároljon bizalmas adatokat a rendszeradatbázisokban. A kivétel az tempdb, amely mindig TDE-vel van titkosítva az ott tárolt adatok védelme érdekében.

Szolgáltatás által felügyelt transzparens adattitkosítás

Az Azure-ban a TDE alapértelmezett beállítása, hogy a DEK-t egy beépített kiszolgálótanúsítvány védi. A beépített kiszolgálótanúsítvány minden kiszolgálón egyedi, a használt titkosítási algoritmus pedig az AES 256. Ha egy adatbázis georeplikációs kapcsolatban áll, az elsődleges és a geo-másodlagos adatbázist az elsődleges adatbázis szülőkiszolgálókulcsa védi. Ha két adatbázis csatlakozik ugyanahhoz a kiszolgálóhoz, ugyanazzal a beépített tanúsítvánnyal is rendelkeznek. A Microsoft évente egyszer automatikusan elforgatja ezeket a tanúsítványokat a belső biztonsági szabályzatnak megfelelően, a gyökérkulcsot pedig egy belső Microsoft titkos kulcstároló védi. Az ügyfelek a Microsoft Adatvédelmi központban elérhető független, külső naplózási jelentésekben ellenőrizhetik, hogy az SQL Database és a felügyelt SQL-példány megfelel-e a belső biztonsági szabályzatoknak.

A Microsoft a georeplikáláshoz és a visszaállításhoz szükséges kulcsokat is zökkenőmentesen mozgatja és kezeli.

Ügyfél által felügyelt transzparens adattitkosítás – Saját kulcs használata

Az ügyfél által felügyelt TDE-t gyakran nevezik a TDE "Hozd a saját kulcsod" (BYOK) támogatásának is. Ebben a forgatókönyvben a DEK-t titkosító TDE Protector egy ügyfél által felügyelt aszimmetrikus kulcs, amelyet egy ügyfél által birtokolt és felügyelt Azure Key Vaultban (az Azure felhőalapú külső kulcskezelő rendszerében) tárolnak, és soha nem hagyják el a kulcstartót. A TDE-védőt a kulcstár hozhatja létre, vagy átvihető a kulcstárba egy telephelyi hardveres biztonsági modul (HSM) eszközről. Alternatív megoldásként az ügyfelek az Azure Managed HSM használatával is tárolhatják és kezelhetik a TDE Protectort. Az SQL Database-nek, a felügyelt SQL-példánynak és az Azure Synapse-nek engedélyt kell adni az ügyfél által birtokolt kulcstartóra a DEK visszafejtéséhez és titkosításához. Ha a kiszolgáló kulcstartóhoz való engedélyeit visszavonják, az adatbázis nem lesz elérhető, és minden adat titkosítva lesz.

Az Azure Key Vaulttal vagy az Azure Managed HSM-integrációval rendelkező TDE-vel a felhasználók vezérelhetik a kulcskezelési feladatokat, beleértve a kulcsforgatást, a kulcstartó engedélyeit, a kulcsok biztonsági mentését, valamint az Azure Key Vault vagy az Azure Managed HSM funkcióit használó összes TDE-védő naplózását/jelentéskészítését. Az Azure Key Vault és az Azure Managed HSM központi kulcskezelést biztosít, szorosan figyelt HSM-eket használ, és lehetővé teszi a kulcsok és adatok kezelése közötti feladatok elkülönítését a biztonsági szabályzatoknak való megfelelés érdekében. Az Azure SQL Database-hez és az Azure Synapse-hez készült BYOK-ról további információt az Azure Key Vault-integráció transzparens adattitkosításával kapcsolatban talál.

A TDE Azure Key Vault-integrációval való használatának megkezdéséhez tekintse meg a transzparens adattitkosítás bekapcsolása az Azure Key Vault saját kulcsával című útmutatót.

Transzparens adattitkosítással védett adatbázis áthelyezése

Az Azure-beli műveletekhez nem kell visszafejtenie az adatbázisokat. A forrásadatbázis vagy az elsődleges adatbázis TDE-beállításai transzparensen öröklődnek a célon. A belefoglalt műveletek a következők:

- Földrajzi visszaállítás

- Önkiszolgálásos időponthoz kötött visszaállítás

- Törölt adatbázis visszaállítása

- Aktív georeplikáció

- Adatbázis-másolat létrehozása

- Azure SQL-felügyelt példányra tartozó biztonsági mentési fájl visszaállítása

Fontos

A szolgáltatás által felügyelt TDE által titkosított adatbázisok manuális COPY-ONLY biztonsági mentése nem támogatott a felügyelt Azure SQL-példányban, mivel a titkosításhoz használt tanúsítvány nem érhető el. Az időponthoz kötött visszaállítás funkcióval áthelyezheti ezt az adatbázistípust egy másik felügyelt SQL-példányba, vagy átválthat az ügyfél által felügyelt kulcsra.

TDE által védett adatbázis exportálásakor az adatbázis exportált tartalma nem lesz titkosítva. Ez az exportált tartalom titkosítatlan BACPAC-fájlokban van tárolva. Ügyeljen arra, hogy a BACPAC-fájlokat megfelelően védje, és az új adatbázis importálása után engedélyezze a TDE-t.

Ha például a BACPAC-fájlt EGY SQL Server-példányból exportálja, az új adatbázis importált tartalma nem lesz automatikusan titkosítva. Hasonlóképpen, ha a BACPAC-fájlt egy SQL Server-példányba importálja, az új adatbázis sem lesz automatikusan titkosítva.

Az egyetlen kivétel az, ha egy adatbázist exportál az SQL Database-be és onnan. A TDE engedélyezve van az új adatbázisban, de maga a BACPAC-fájl még mindig nincs titkosítva.

Transzparens adattitkosítás kezelése

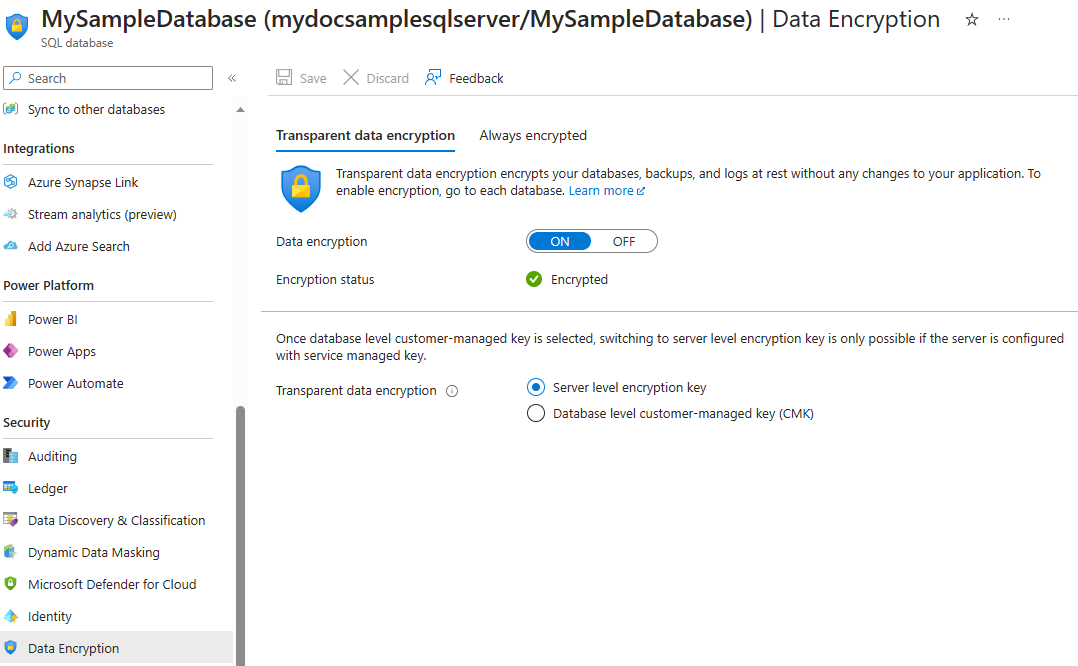

A TDE kezelése az Azure Portalon.

A TDE Azure Portalon keresztüli konfigurálásához azure-tulajdonosként, közreműködőként vagy SQL Security Managerként kell csatlakoznia.

Engedélyezze és tiltsa le a TDE-t adatbázisszinten. Felügyelt Azure SQL-példány esetén a Transact-SQL (T-SQL) használatával kapcsolja be és ki a TDE-t egy adatbázison. Az Azure SQL Database és az Azure Synapse esetében az Azure Portalon kezelheti az adatbázis TDE-ját, miután bejelentkezett az Azure-rendszergazdai vagy közreműködői fiókkal. Keresse meg a TDE-beállításokat a felhasználói adatbázis alatt. Alapértelmezés szerint kiszolgálószintű titkosítási kulcsot használ. A rendszer automatikusan létrehoz egy TDE-tanúsítványt az adatbázist tartalmazó kiszolgálóhoz.

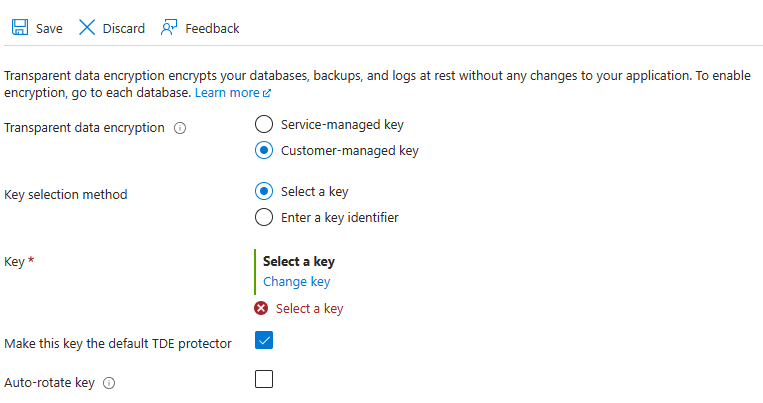

A TDE főkulcsot( más néven TDE-védőt) a kiszolgáló vagy a példány szintjén állíthatja be. Ha a TDE-t BYOK-támogatással szeretné használni, és az adatbázisokat az Azure Key Vaultból vagy az Azure Managed HSM-ből származó kulccsal szeretné védeni, nyissa meg a TDE-beállításokat a kiszolgáló vagy a felügyelt példány alatt.

A TDE-hez ügyfél által felügyelt kulcsot is használhat adatbázisszinten az Azure SQL Database-hez. További információ: Transzparens adattitkosítás (TDE) ügyfél által felügyelt kulcsokkal az adatbázis szintjén.